Недавняя крупнейшая DDoS атака на DNS-серверы компании Dyn на Хабре не прошла незамеченной. Особенностью этого блэкаута стала широкое применение http запросов c IoT устройств и открытый 23-й tcp порт, используемый службой telnet.

Оказывается, телнет жив и хорошо устроился на встроенных системах и приманках. По злому-ли умыслу или человеческому недомыслию что это, глупость или измена? telnet порт был открыт и вовсю гадил у огромного количества IoT устройств, за несколько месяцев до блэкаута, но контр-мер не принимали, пока гром не грянул.

Теоретический минимум

Телнет появился в конце 1960-х, а первый стандарт с tcp/ip и виртуальным терминалом относится к 1983 г. Естественно, что в момент создания никого не заботил тот факт, что данные передаются в простом текстовом формате. Сетевой протокол tcp/ip в то время еще только созревал в ARPANET.

Telnet was designed to work between any host (i.e., any operating system) and any terminal. Its specification in RFC 854 [Postel and Reynolds 1983a] defines the lowest common denominator terminal, called the network virtual terminal (NVT). The NVT is an imaginary device from which both ends of the connection, the client and server, map their real terminal to and from. That is, the client operating system must map whatever type of terminal the user is on to the NVT. The server must then map the NVT into whatever terminal type the server supports.

Как и многие популярные протоколы сети интернет, он тоже прост до архаичности и непотопляем в силу своей простоты. И точно так же часто используется не по назначению.

(5:574)$ grep -w ^telnet /etc/services

telnet 23/tcp # Telnet

telnet 23/udpЛюбопытный факт, оказывается есть такая штука как telnets, но что это за чудо, сказать не могу. Даже поисковики удивились.

(5:575)$ grep -w ^telnets /etc/services

telnets 992/tcp # telnet protocol over TLS/SSL

telnets 992/udpВот весь нехитрый список команд:

EOF 236 end-of-file

SUSP 237 suspend current process (job control)

ABORT 238 abort process

EOR 239 end of record

SE 240 suboption end

NOP 241 no operation

DM 242 data mark

BRK 243 break

IP 244 interrupt process

AO 245 abort output

AYT 246 are you there?

EC 247 escape character

EL 248 erase line

GA 249 go ahead

SB 250 suboption begin

WILL 251 option negotiation

WONT 252 option negotiation

IX) 253 option negotiation

DONT 254 option negotiation

IAC 255 data byte 255Телнет поддерживает полу-дуплексный, по-символьный и по-строчный режимы ввода, по умолчанию программа использует последний. Из ман страницы.

Once a connection has been opened, telnet will attempt to enable the TELNET LINEMODE option. If this fails, telnet will revert to one of two input modes: either ‘‘character at a time’’ or ‘‘old line by line’’ depending on what the remote system supports.

Используется внутриполосная сигнализация — команды и данные передаются в одном потоке.

Телнет honeypot

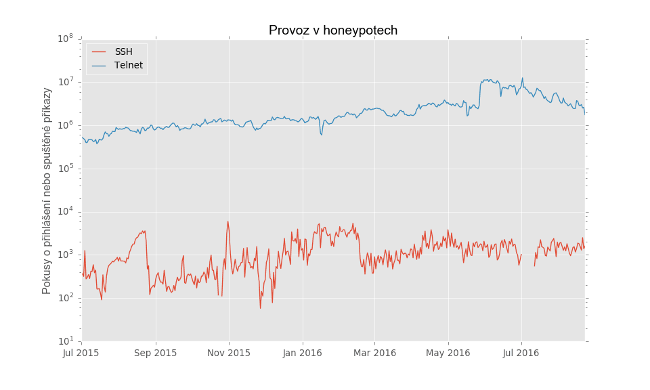

В прошлом году специалисты крупного чешского DNS провайдера NIC.CZ, выкатили приманку — honeypot и стали наблюдать за трафиком.

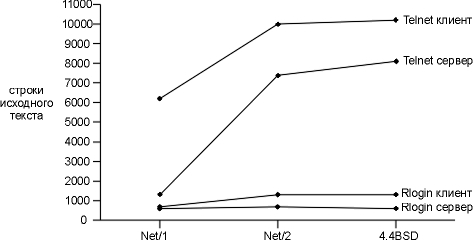

Оказалось, что telnet трафик на три порядка превышает трафик по ssh. На вертикальной шкале графика количество попыток входа в систему для telnet и поданных команд для ssh. Шкала логарифмическая. Кликабельно.

Число уникальных IP.

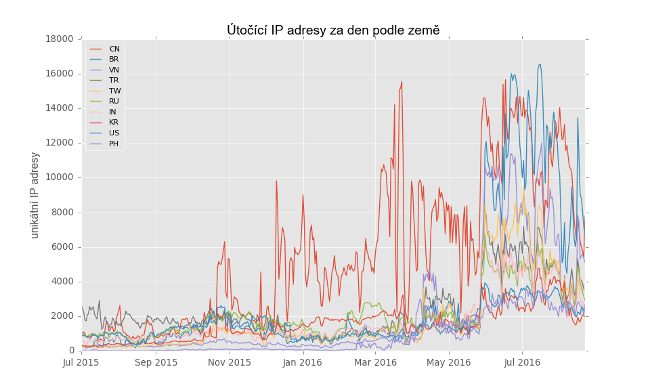

География стран, кликабельно. Обратите внимание на совпадение с результатом Shodan, ниже по тексту.

Платформа основных устройств, кликабельно.

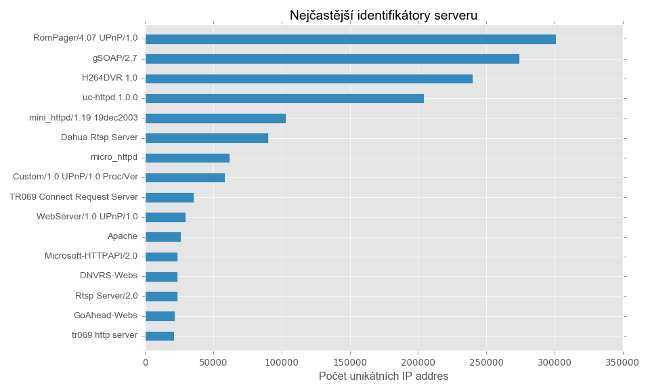

На первом месте RomPager/4.07 HTTP server — дырявый встроенный веб сервер, часто используемый в домашних роутерах. Таких, по словам аналитиков из Allegro Software Development, может быть 75 миллионов. На втором месте популярный тулкит gSOAP/2.7, а бронзовая медаль досталась H264DVR 1.0 — RTSP (Real Time Streaming Protocol) серверу видеорегистратора.

Собственно, CCTV камеры обозначены неблагозвучным Dahua Rtsp Server и также имеют проблемы с безопасностью. С мая 2016 г. эти устройства резко повысили свою активность, временами было зарегистрировано 8 тыс. уникальных IP адресов за сутки.

Несмотря на локальный характер эксперимента, выводы о надвигающихся крупномасштабных IoT угрозах будто напрашивались. Обработав данные с более чем 6 миллионов уникальных IP адресов, чешские аналитики четко выявили тенденцию: встроенные системы наиболее уязвимы, особенно CCTV видеокамеры, которые зачастую вырождаются в монокультуру с одинаковым оборудованием, начинкой, списком уязвимостей. Первый звоночек прозвучал тихо и его не услышали.

Огласите весь список

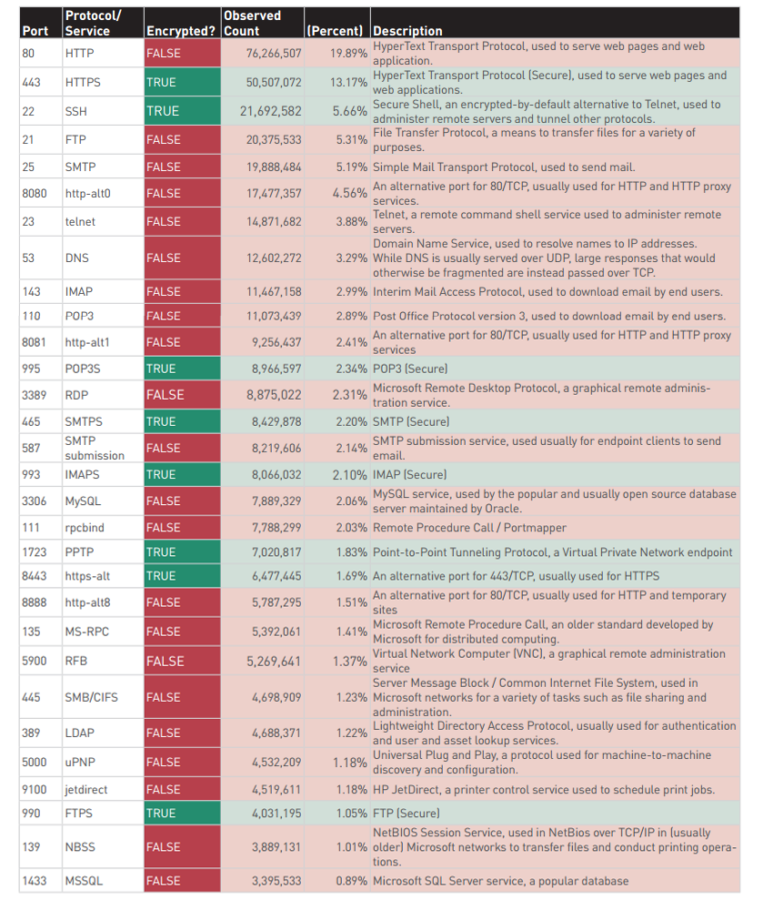

Эксперты компании Rapid7, используя инфраструктуру своего Project Sonar, провели глобальное сканировaние портов по всему миру, проверив основные tcp порты IPv4 диапазона. Исследование оказалось довольно подробным и интересным.

- 15 миллионов хостов с открытым telnet портом. (Карл!)

- 11 миллионов хостов с открытым доступом к RDBMS

- 4.5 миллионов хостов с открытым доступом к сервисам печати.

Вот как распределилась первая десятка tcp/ip протоколов, по величине.

Port Protocol Number Percent

80 HTTP 76,266,507 19.89%

443 HTTPS 50,507,072 13.17%

22 SSH 21,692,582 5.66%

21 FTP 20,375,533 5.31%

25 SMTP 19,888,484 5.19%

8080 http-alt0 17,477,357 4.56%

23 telnet 14,871,682 3.88%

53 DNS 12,602,272 3.29%

143 IMAP 11,467,158 2.99%

110 POP3 11,073,439 2.89%Вся тридцатка протоколов в таблице..

Седьмое место в общем зачете, кто бы мог ожидать? А если объединить все http* в одну категорию, то телнет и вовсе будет на пятом месте! Как видите отставание от ssh совсем небольшое. Это был второй звоночек, но и его никто не услышал.

That said, the fact that we cannot seem to stomp out telnet in production completely is both frustrating and worrying. According to our scans, there are over 14 million devices that appear to be offering telnet services on the internet today.

100500 уязвимых CCTV видеокамер

Специалисты из Flashpoint по следам ботнета Mirai прошерстили интернет на предмет обнаружение интересных свойств CCTV видеокамер XiongMai Technologies и Dahua. Как любит говорить Михаил Задорнов «держитесь за стул, иначе вы упадете».

По данным на 6.10.2016 более 515 тыс. устройств с веб сервером uc-httpd 1.0.0.0 подвержены одновременно CVE-2016-1000245 и CVE-2016-1000246.

Уязвимость CVE-2016-1000245 — это просто караул. На всех девайсах один и тот же рутовый пароль xc3511, который нельзя изменить так как на системе нет команды passwd. Служба telnet включена и из настроек никак не отключается, разве что удалить инит скрипт из /etc/init.d/rcS.

/etc $ cat passwd

root:absxcfbgXtb3o:0:0:root:/:/bin/sh

/etc $ cat passwd-

root:ab8nBoH3mb8.g:0:0::/root:/bin/shAll internet-capable XiongMai Technology boards running the DVR/NVR CMS (Also known as

NetSurveillance) enable the telnet service to run on the primary ethernet interface. This service

is run via /etc/rcS and cannot be disabled. The user "root" has a hardcoded and immutable

password of xc3511. These systems do not have the "passwd" tool installed and the root

password cannot be changed from command line nor from the web interface.

Уязвимость CVE-2016-1000246 не уступает первой. Можно обойти ввод учетной записи и пароля, если зайти через http://<IP>/DVR.htm.

Many known XiongMai DVRs, NVRs and IP Cameras run "CMS" (also called NetSurveillance) built by XM Technologies. This software is also used by all downstream vendors of XiongMai Technologies. The login page for these devices can be bypassed by simply changing the from http://_IP_/Login.htm to http://_IP_/DVR.htm. This allows you access to view all the camera systems without authentication. Furthermore, there is no logging on the system so user management is not possible. The web-server version on all affected products is the same; “uc-httpd”. All products currently affected by CVE-2016-1000245 are also vulnerable to the authentication bypass.

Надеюсь, что в наших аэропортах не установлены эти самые XiongMai и Dahua.

Итоги

Телнет оказался очень живуч и даже спустя десятилетия после появления ssh не спешит покидать сцену. Он вполне пригоден, даже полезен, если его использовать по назначению — в пределах прямой видимости между клиентом и сервером. Дело, однако в том, что телнет вырвался на волю из серверной, как джин из бутылки и уже начал пошаливать. По чьей вине это случилось?

С моего забора вижу так. Во-первых, основная вина на горе-производителях дырявых IoT устройств и встроенных систем. Все эти XiongMai и Dahua. С опозданием, но производитель отзывает из продажи IP-камеры. Однако, беглый обзор новостей показывает, что PR-отделы китайских компаний и сотрудники министерства коммерции не даром едят свой хлеб.

Мне это отделение известно! Там кому попало выдают паспорта![1]

Во-вторых, конечно виноваты регулирующие органы — те, кто их сертифицирует и дает положительное заключение. Из отчета Rapid7.

These results all speak to a fundamental failure in modern internet engineering. Despite calls from the Internet Architecture Board, the Internet Engineering Task Force, and virtually every security company and security advocacy organization on Earth, compulsory encryption is not a default, standard feature in internet protocol design. Cleartext protocols “just work,” and security concerns are doggedly secondary.[2]

В-третьих, подрядчики и интеграторы, которые засадили весь мир этими CCTV камерами.

Если не принять законодательные меры, регулирующие ИТ безопасность интернет-утюгов и видеокамер, то блэкауты станут все чаще и круче, как кайдзю.

P. S. Пока набирал текст, возникло сильное желание — проверить домашний роутер nmap-ом и прочими инструментами. Проверил и успокоился, но видимо ненадолго.

Использованные материалы

- W. Richard Stevens TCP/IP Illustrated, Volume 1, The Protocols, 1994.

- TCP/IP крупным планом

- Telnet stale zije – alespon na „chytrych“ zarizenich

- ^ Из романа М. Булгакова «Мастер и Маргарита».

- ^ Результаты говорят сами за себя. Несмотря на все призывы IAB, IETF и практически всех экспертов по безопасности, обязательное шифрование еще не стало нормой при разработке интернет стандартов. Обычный текст, «просто работает» и из-за этого игнорируются требования безопасности.

Комментарии (12)

remzalp

18.11.2016 10:24+2Про telnets держите википедию:

IBM 5250 or 3270 workstation emulation is supported via custom telnet clients, TN5250/TN3270, and IBM servers. Clients and servers designed to pass IBM 5250 data streams over Telnet generally do support SSL encryption, as SSH does not include 5250 emulation. Under OS/400 (also known as IBM i), port 992 is the default port for secured telnet.[7]

hdfan2

18.11.2016 10:24+2Оказалось, что telnet трафик троекратно превышает трафик по ssh.

Это я слепой, или там разница не в три раза, а на три порядка?

А исходная проблема в том, что всем на эти проблемы безопасности, извиняюсь, dahua. Производителям, покупателям этого говна. Не пофиг только жертвам ddos'а, но кого трогают чужие страдания.

absolyte

18.11.2016 14:51-2проблема в том, что всем на эти проблемы безопасности, извиняюсь, dahua

а вот мне как то действительно pohua, будет кто то иметь проблемы от того, что у меня стоят камеры dahua, или нет. Пароль на веб морду, естественно, сменил. Как там меняется пароль на телнет, а если он там не меняется, то и тем более — меня не волнует. Какой кривой сервер в камере там стоит — мне тоже плевать, мне видеонаблюдение нужно. И не за 50000р за камеру, в которой все дырки в telnet сервисе будут закрыты, а в 16.666 раз дешевле. Поэтому dahua. Остальное никого не волнует.

dartraiden

18.11.2016 17:01+1Да не кто-то, а вы же сами и будете иметь проблемы, когда очередной миллион устройств, принадлежащих безответственным владельцам, положит DNS-провайдера, обеспечивающего работу важных и нужных вам ресурсов.

Karpion

19.11.2016 04:47+3«Трагедия общинного поля» на Вашем примере в очередной раз доказана экспериментально. Вот из-за таких, как Вы, и приходится просить государство быть тоталитарным и репрессивным — чтобы люди не создавали проблем окружающим.

latteo

20.11.2016 17:58У нас наказание за ddos почти не практикуется, но юридически ответственность на вас, а не на производителе.

И в случае иска отбрехаться будет дорого и сложно.

За 3 года работы у провайдера мне один раз попался случай, когда gov сайт пошел на принцип и некоторых абонентов ждал сюрприз в виде звонка об их противоправных действиях. Возможно gov сайт просто попугал через провайдера, а возможно и довел дело до суда. Но множество неприятных часов абонентам было обеспечено.

lexore

18.11.2016 11:56Оказалось, что telnet трафик на три порядка превышает трафик по ssh.

На вертикальной шкале графика количество попыток входа в систему для telnet и поданных команд для ssh.Так трафик превышает, или количество попыток? Это несколько разные вещи.

SchmeL

18.11.2016 12:58А как обстоят дела с безопасностью p2p камер?

У меня есть одна такая — стоит за натом, прошивок новых производитель вообще не выпускает.

MamOn

МГТС одно время ставила gpon-роутеры с открытым телнетом и учёткой root/root. Причём пароль нельзя было поменять, как и запретить службу, но временно можно было прикрыть файрволом, настройки которого после перезагрузки слетали.