В конце нулевых на компьютерах в России и странах СНГ начала распространяться на тот момент ещё новая и необычная зараза. Незнакомая для пользователей разновидность зловредного программного обеспечения блокировала нормальную работу компьютера и требовала отправить SMS-сообщение на платный номер для получения кода разблокировки. Требования подкреплялись ложными угрозами: на компьютере найдено нелицензионное программное обеспечение или какая-то разновидность порнографии. Пользователя-новичка легко напугать, если представиться органами правопорядка, подростка за монитором родительского компьютера — выводящим порнографию и требующим оплату окошком.

За пару лет распространение получили утилиты для быстрой очистки — подобные программы-вымогатели лишь вмешивались в нормальную работу, но не вредили машине. Однако вскоре по Сети начали гулять куда более разрушительные и действенные зловреды. Они шифровали содержимое накопителей компьютера и требовали деньги для восстановления файлов. Live CD быстрой помощи бессилен против правильно выполненнего криптовымогателя — ключ шифрования остаётся только у злоумышленников.

Начало

В 1996 году Мордехай (Моти) Юнг и Адам Янг в публикации Cryptovirology: Extortion-Based Security Threats and Countermeasures («Криптовирология: основанные на вымогательстве угрозы безопасности и контрмеры») описали методы использования традиционно защитных методов шифрования для атаки на компьютерные системы. Кстати, эта работа и создала термин «криптовирология», которым называют те направления, которые исследуют, как методы шифрования используются в зловредном программном обеспечении. Уже тогда была описана отдалённо похожая на сегодняшнюю схема работы.

- С помощью встроенного в зловред публичного ключа «криптовирус» шифрует данные на диске с использованием асимметричной криптографии.

- «Криптовирус» требует связаться с автором зловреда.

- После получения выкупа автор «криптовируса» предоставляет приватный ключ для расшифровки.

Очевидный недостаток — это одна пара приватного и публичного ключа для каждой версии «криптовируса». Если свободу получит одна жертва, то потенциально будут свободны и остальные. В работе исследователи предложили решение проблемы: либо встраивать в криптовирус множество ключей, либо вирус будет симметрично шифровать данные сессионным ключом и шифровать последний, а затем автору зловреда будет нужно запросить шифротекст.

Первый вирус с шифрованием появился ещё до этого, в 1989 году. Троянский конь AIDS модифицировал файл AUTOEXEC.BAT, ждал до 90 загрузок системы и шифровал имена всех файлов на диске C. Затем пользователь получал требование выслать деньги на абонентский ящик в Панаме.

Дискета с AIDS. Jan Hruska, Computer viruses and anti-virus warfare, 1992

11 декабря 1989 года порядка двадцати тысяч конвертов, содержащих внутри пятидюймовую дискету AIDS Information Version 2.00, попали в почтовую службу Лондона. Вложенный в конверт буклет призывал получателей вставить дискету в компьютер и установить программный пакет. Куда более мелкими буквами на обратной стороне было указано, что в рамках лицензионного соглашения пользователь должен заплатить 189 или 389 долларов США. Это требование и всплывало после 90 перезагрузок.

AIDS напоминает современные криптовымогатели лишь отдалённо: он шифрует не данные, а названия папок. Первые заметные вирусы с шифрованием файлов на диске начали появляться в середине нулевых: PGPCoder, Archiveus, Cryzip и прочие. Зарабатывать они пытались по-разному: кто-то просил перевести средства на аккаунт E-gold или Liberty Reserve (ныне покойные платёжные системы, известные популярностью среди киберпреступников), кто-то пускался в экзотику. К примеру, Archiveus шифровал содержимое папки «Мои документы» и просил покупать товары в определённой онлайн-аптеке для получения пароля.

Всем этим экземплярам не хватало нескольких факторов. Нескольких технологий, которые задумывались как полезные и удобные, но были использованы в преступных целях. Это распределённые криптографические системы для анонимных платежей с высокой степенью анонимности — Bitcoin и его клоны. Это полностью анонимные сети — Tor и I2P, которые позволяют надёжно скрыть в даркнете реальное местоположение командных серверов. Наконец, на руку криптовирусам сыграли развитие алгоритмов файлового шифрования, рост процессорной мощности компьютеров и наличие на них постоянного подключения к Интернету.

В 2013 году по миру начал шагать CryptoLocker. С помощью Tor троян соединялся с одним из командных серверов, получал от него 2048-битный публичный ключ RSA для шифрования 256-битного ключа AES-шифрования файлов и требовал оплаты в размере 300—400 долларов или евро несколькими способами, в том числе биткойнами. Технические характеристики сети Bitcoin позволяют отследить, сколько монет находится на любом кошельке. Так исследователи сайта ZDNet отследили четыре кошелька и посчитали, что злоумышленники получили за три месяца десятки миллионов долларов. Опрос Кентского университета среди британцев выявил удивительно высокий процент заплативших: среди заражённых CryptoLocker — примерно 41 %, других разновидностей криптовымогателей — порядка 30 %.

CryptoLocker вызвал волну последователей и подражателей: Locker, CryptoLocker.F, TorrentLocker, CryptoWall и так далее. Сегодня трояны-вымогатели продают и предоставляют в аренду. Их создатели начали включать творческую жилку в оформлении требования о платеже: Jigsaw удаляет файлы раз в час, грозя образом персонажа из триллеров «Пила». Вирус Ranscam просто эксплуатирует репутацию «продукта» и лишь удаляет файлы, но всё равно требует деньги.

Постепенно криптовымогатели вошли в привычку. В новостях регулярно появляются сообщения о парализованной работе немаленьких организаций: нарушается функционирование больницы или транспортной компании всего города. Конечно, компании готовы заплатить за свои критически важные файлы куда больше, чем обычные пользователи за данные на домашних компьютерах. Размер выкупа для компаний куда выше.

Как выглядит борьба с шифровальщиками в типичной организации? Об этом нам рассказал заместитель руководителя отдела информационной безопасности «СКБ Контур» Александр Дельва. По его словам, рассылки с криптовымогателями — одна из наиболее популярных разновидностей спама, в компанию письма с ними приходят ежедневно.

Как говорит Дельва, инциденты с заражением и потерей документов случались пару лет назад, но с тех пор в компании приняли меры. При этом в «СКБ Контур» не платили злоумышленникам, считая, что подобное способствует дальнейшему развитию вирусной индустрии и не несет никаких гарантий восстановления. Вместо этого зашифрованные версии файлов были сохранены в надежде на последующее появление в открытом доступе приватных ключей. Александр Дельва считает, что защита от подобных киберугроз возможна не в антивирусах, а резервном копировании любых более-менее ценных данных.

Варианты зловредов-вымогателей для Linux и macOS уже появляются. Как пояснил в комментарии для «Гиктаймса» Михаил Кондрашин, технический директор «Trend Micro Россия», компании, разрабатывающей решения для кибербезопасности, подобные зловреды могут начать распространяться на другие классы вычислительных устройств:

За прошлый год мы видели взрывной рост числа программ-шифровальщиков. Исследовательские лаборатории Trend Micro обнаруживали 12—15 новых семейств программ-шифровальщиков в месяц. В ближайшее время тенденция изменится. Мы прогнозируем, что темпы появления новых семейств в скором времени уменьшатся. Это связано, в первую очередь, с появлением такого андеграундного сервиса как «программа-вымогатель-как услуга». Злоумышленники готовы изготавливать на потоке новые уникальные экземпляры новых программ-вымогателей для всех, кто готов оплатить подобный сервис. В результате такого изменения, программы-вымогатели будут более целенаправленно выбирать жертву с целью максимизации финансовой выгоды для злоумышленников. Хочется отметить, что снижение темпов появления новых видов программ-шифровальщиков не уменьшит общий уровень угрозы. Скорее наоборот. Наверняка, в следующем году мы станем свидетелями атак на смартфоны и другие компьютеры, не являющиеся рабочими станциями пользователей.

Программы-шифровальщики существенно изменили «правила игры» на антивирусном рынке, так как под угрозой оказались не исполняемые файлы или системные области на компьютере пользователя, а самые обыкновенные файлы. Не все разработчики смогли достойно ответить новому вызову, ведь теперь современный антивирусный продукт должен быть оснащен совершенно новым пластом технологий, таким, как создание теневых резервных копий файлов, поведенческий анализ для выявления похожих на шифрование активностей, а также — механизм искусственного интеллекта для выявления неизвестных образцов программ-шифровальщиков. Поэтому рекомендуется обязательно использовать систему резервного копирования и не допускать доступность резервных копий по сети на запись, так как в противном случае, продвинутая программа-шифровальщик способна будет зашифровать и резервную копию.

Появление вирусов-вымогателей для всего, что можно заразить — это вряд ли всего лишь опасения. Исследователи демонстрировали экземпляр, который блокирует работу термостата. Относительно редкие обновления безопасности устройств интернета вещей, смартфонов и планшетов сулят новое поле для атак.

Комментарии (82)

vgivanov

19.12.2016 13:42А глупый вопрос можно? Если я правильно понимаю, криптолокер расшифровывает шифрованные файлы «на лету» при чтении и обратно шифрует при записи. Если просто скопировать их на новый диск — получим, разумеется, новый шифровнный диск. По-видимому, он перехватывает какие-то низкоуровневые процедуры чтения-записи. Но что мешает пере-перехватить их: написать утилиту, которая копирует эти файлы, не мешая их дешифровке, но подавляя при этом обратную шифровку?

lgorSL

19.12.2016 14:01написать утилиту, которая копирует эти файлы, не мешая их дешифровке, но подавляя при этом обратную шифровку?

Теоретически можно программой читать файлы (они загрузятся как расшифрованные), а потом отправлять содержимое куда-нибудь по сети, даже подавлять ничего не придётся. Но мне такой способ кажется костыльным, да и создатели криптолокеров вряд ли дадут вам возможность неограниченно расшифровывать файлы. (иначе можно будет спокойно пользоваться компьютером с криптолокером)

vgivanov

19.12.2016 14:12Неограниченно — нельзя, ибо там ограничение по времени. А так как за 72 часа можно скопировать куда угодно диск любого объёма, то, получается, ещё и по объёму дешифрованного.

Sadler

19.12.2016 14:58+1Ничего он не расшифровывает, просто Вы теряете доступ к данным. Из известных мне способов быстро спасти данные — вырубить на горячую и пройтись программой восстановления файлов вроде Recuva (редко кто их затирает основательно, обычно просто удаляют и пишут рядом новый файл). Заодно мож ещё и приватный ключик не успеет удалиться, если он генерился для отправки автору зловреда.

Oplkill

20.12.2016 08:24В нормальных криптолокерах ключ висит только в памяти, а после окончания работы ту область памяти затирает. А переписать файл, вместо создание нового рядом, можно и со «школьными» знаниями.

Sadler

20.12.2016 08:58Когда к Вам прибежит клиент с выпученными глазами, Вы не будете гадать, «нормальный» там локер или нет. Если есть шанс спасти хотя бы часть данных, следует вырубить машину. Пытаться что-то достать из памяти контрпродуктивно.

ooptimum

19.12.2016 15:12+2Ничего на лету он не расшифровывает. Если пользователь пытается открыть зашифрованный файл, то ничего не получается, т.к. внутри таких файлов находится мусор с т.з. ассоциированной с данным типом файлов программы.

pwrlnd

19.12.2016 15:21Вы не правы. Пока криптовымогатель не зашифрует все файлы, которые он считает ценными, он должен оставаться незаметным, поэтому он должен расшифровывать на лету зашифрованную информацию, чтобы пользователь ничего не заподозрил.

Sadler

19.12.2016 15:45+1Вариантов реализации полно. Можно просто складывать всё зашифрованное в одну директорию, а затирать исходное лишь в конце процедуры. Можно просто не заморачиваться с незаметностью, и так поступают очень многие шифровальщики.

pilartser

20.12.2016 08:24Достаточно окошка: «Внимание! Идет установка супер-пупер важной для вас программы! Пожалуйста, подождите!»

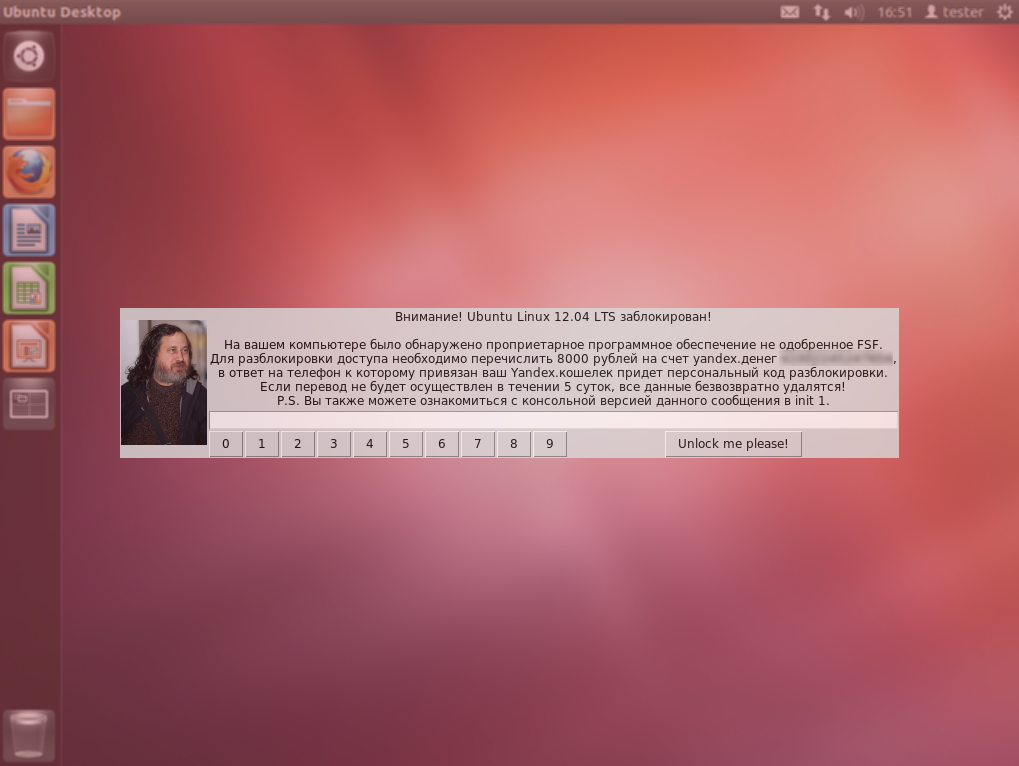

ARD8S

19.12.2016 14:09+7Что прямо вот такое трололо-окно со Столлманом и вылазит? Работает только под убунтой?

А как оно работает? Само примонтирует диски и повысит полномочия? Журнал ext4 перезаписывает? Диски под LUKS+ext4 тоже шифрует? В апплетах загрузки системы/top и проч. не палится? Пользователи Linux-ов не замечают фризов и забивающийся IO у харда? Мне вот, например, за метр слышно жёсткий в таких случаях. С SSD веселее, конечно, но всё-таки пока слабо верится.

FreeManOfPeace

19.12.2016 14:30+6А где бы этот убунту-локер скачать.

А то картинка года с 2013 гуляет в сети, если не раньше, а вживую его никто не видел. Мне кажется это просто подделка.

Lamaster

19.12.2016 14:44+6> А где бы этот убунту-локер скачать.

После этого вам его ещё скомпилить надо будет и дать права на установку.

Впрочем некоторые с этим справляются, а вымогатели им в этом помогает целой инструкцией.

vlreshet

19.12.2016 15:42Суровые линуксоиды сами себе собирают и компилируют криптолокеры?

ARD8S

19.12.2016 16:32+1Конечно, а трололо-Столлман требует бабки в рублях через яндекс. Только вот кнопку «Unlock me» надо было заменить на «Хочу продолжать юзать проприетарщину». Shut up and take my money, однако.

LazyCrazy

20.12.2016 08:54+1Суровые линуксоиды сами себе собирают и компилируют криптолокеры?

Таки при форсированном переходе на импортозамещающие ОС «суровых линуксоидов» с активностью офисных менеджеров будет больше…

arthi7471

20.12.2016 12:10+1Вообще то не так давно на ЛОРе была новость про эксплоит для линукса. Так красноглазики стали его скачивать и собирать на своих машинах. Самое интересное что после того как он ни у кого не сработал люд стал требувать у разработчиков исправить баги в эксплоите. В эксплоте Карл!

Jesting

20.12.2016 16:00Эксплоит это не совсем критовымогатель. И почему бы не поиметь хороший эксплоит как минимум для того чтобы знать как от него защищаться (что пропатчить и т.п.).

И да — надоели со всем «Карл!»

Wizard_of_light

19.12.2016 21:38+1Я старый виндузятник, но убунту ставил практически не приходя в сознание, где у неё там консоль открывается

до сих пор не знаюмог бы и не узнать, если бы мастер настройки сети нормально отработал. Проверка целостности, компиляция из исходников? Да ладно, у нас же тут есть «Все Настройки Одной Кнопкой» — мастер установки. ИМХО, если установщик замаскировать под чего-нибудь вкусное, права суперпользователя ненадолго останутся у суперпользователя.

pwrlnd

19.12.2016 15:25Да и если бы это было что-то действительно рабочее и надежно работающее, то вряд ли бы отображалось в графическом варианте.

melchermax

19.12.2016 15:29Это шутка такая. Смешная была.

vgivanov

19.12.2016 15:40+1Linux.Encoder.1 — тоже шутка? Вроде бы, не 1 апреля написано.

Labunsky

19.12.2016 21:59+1После запуска с правами администратора троянец загружает файлы с требованиями вирусописателей и файл, содержащий путь до публичного RSA-ключа

И не забудьте про зависимости!sudo su ./configure make ./encrypt-my-fs

quwy

20.12.2016 01:52+2Вы очень зря так иронично относитесь к данной проблеме только из-за того, что используете Линукс. Напрасно вы думаете, что вам ничего не грозит. Чтобы безвозвратно зашифровать ваш /home/xxx со всеми документами не нужны ни права рута ни умение скрывать себя из топа. Пока вас спасает принцип Неуловимого Джо, но это так себе защита.

AVX

20.12.2016 06:42+1Ничего не стоит распространить некий «полезный» скрипт, который делает что-то очень нужное пользователю (например, ставит какую-нибудь игру, или «взламывает» что-нибудь). Внутри можно замаскировать обычный вызов p7z с параметрами шифрования и с проходом по всем доступным файлам в ~

Результат — зашифрованные данные (исходные можно даже и затереть вполне надёжно). Достаточно убедить пользователя поставить +x этому скрипту и запустить. Внутрь для отвода глаз можно положить что-то и полезное, даже с вызовом GUI какого-нибудь (например, элементы GUI от KDE можно вызывать из скриптов и использовать без всяких прав root).Если кому интересно, могу что-то похожее написать(а, нет, уже в дверь стучат...)

yousoufian

20.12.2016 08:25Очередной «скрипт на perl'е»?

AVX

20.12.2016 08:45Зачем же пугать обычных пользователей? на простом баше…

На перле вон целые ботнеты делают (да, под линукс, сам разок ловил, когда апач стоял на компе без обновлений).

FreeManOfPeace

20.12.2016 11:10Ну я большинство скриптов прежде чем запускать я стараюсь хотя бы бегло просматривать, и если оно сильно подозрительно, то могу вместо того что бы запускать скрипт начать выполнять команды из него руками, сомневаюсь что вы сможете полностью замаскировать несколько вызовов, да ещё и с GUI что бы я ничего не заподозрил.

Да и по моему проблема вирусов преувеличена несколько, даже под виндой, я вот изначально сидел под виндой без антивируса, и с тех пор как мне перестали приносить флэшки от нубов я забыл что такое вирусы. А от флэшек я давно написал такой

простенький скрипт@echo off color A set /p usb=Введите букву флешки (A-Z): @echo on cd /d %usb%: attrib -S -H /D /S dir del autorun.* del *.lnk mkdir "autorun.inf\name..\" attrib +s +h autorun.inf attrib +s +h "System Volume Information" pause

Termux

20.12.2016 13:04А ещё у меня резервное копирование

всего ценного на второй комп

и ноут настроено по BT Sync,

который я включаю руками когда мне надо.

белый IPv4 не нужен для того, чтобы работал BTSync?

Или они все в одной локальной сети?

FreeManOfPeace

20.12.2016 16:11Компы в локальной сети, на втором крутится Debian. На предмет работы вне локалки не проверял, в локалке BT Sync будет работать всегда т.к. можно напрямую указать IP.

Alexeyslav

20.12.2016 12:59+1А зачем всё это криптовымогателю? До всего самого ценного для пользователя — его файлам и документам он гарантировано имеет доступ без необходимости повышения полномочий… или у вас на каждый повседневный чих система спрашивает разрешения?

melchermax

19.12.2016 15:47После запуска с правами администратора троянец загружает файлы с требованиями .....

Это ему и рута, и сеть, и сервер… Нет, оно, конечно, опасное, но не очень. ИМХО, опять же.

OnelaW

19.12.2016 17:50Шо очередной зловред от ленивых индусов?

Сам собери из исходников.

Сам проверь код на корректность исполнения.

Сам упакуй

Сам зависимости настрой

Сам распакуй

Сам настрой права доступа

Сам натрави на директорию с документами

Сам запусти в сети резвиться.

Hellsy22

19.12.2016 22:12Да ровно тот же сценарий, что и для винды — появляется какой-нибудь очередной «скринсейвер с тетками». Школьники и студенты, осилившие установку Убунты, качают его, запускают и соглашаются с запросом на повышение прав. Все, больше ничего не надо. И компилировать его тоже не надо — perl и python есть почти в каждой системе. А вот когда оно обживется в системе, то будет, как и положено приличному trojan downloader tool, качать и запускать доп. софт уже не интересуясь мнением пользователя. А чтобы никто ничего не заподозрил — оно реально может показывать разных теток.

andrew8712

19.12.2016 18:39+7Если честно, зашел сюда только чтобы посмотреть, что же это за криптолокер такой для Ubuntu

Sly_tom_cat

20.12.2016 08:25+1 и опять обманули…

Дайте уже хоть один криптолокер под Linux который не надо самому компилить, собирать, и справами рута запускать руками.

AVX

20.12.2016 10:07Поставить +x не входит в список? Для доступа к пользовательским данным не нужен никакой root

Sly_tom_cat

20.12.2016 11:10Не вопрос — зайди на мой комп и зашифруй мне хомяк.

Только не проси опять что-то скомпилировать, собрать, дать права на исполнение и запустить (путь даже без рута). :)

AVX

20.12.2016 13:45Да что всё никак не дойдёт. Криптолокеры практически всегда сами юзеры и запускают. А при этом ещё и постараются, чтобы оно всё-таки запустилось. Ведь это «счёт_по_задолженности_от_22.02.2016.doc_[тут куча букв или тупо пробелов]_.exe» — его надо срочно прочитать! Как, у меня не открылось? Таааак, сейчас по почте отправлю кому-нибудь в соседний отдел, так компутер поновее, откроется.

Примерно так происходит. И от замены винды на убунту немного изменится для таких. Если будет в письме сказано «скачать, в свойствах файла поставить галочку выполняемый», то юзер именно так и сделает.

А «зайти на комп и залить зловреда, и запустить» — это задача другого софта, НЕ криптолокера.

lola_term

19.12.2016 19:40Немножечко теории заговора: Мне кажется это хакерские группы антивирусных компани запускают новый тренд при поддержке майкрософта.

В любом случае шифрование да и любой процесс требует прав работы на ФС, убунту популярная да — а вы попробуйте под все множество веток линукса приспособить, что то сомнительно кажется. Rhel те же или BSD — разработчикам не просто даются. В общем сомнительная радость для малварщиков будет адаптироваться под это, да и профита меньше. Все что можно хранится на удаленках под сертами с пассами по ссж или еще круче (если свои протоколы в конторе реализованы модифик)artskep

20.12.2016 08:26Все так говорят про права доступа в Убунте и вообще Линуксе… А никого не смущает, что шифруются файлы именно доступные пользователю?

Да, доступные на запись!

Да, доступные на запись именно этому пользователю — бухгалтер, как правило, имеет право писать бухгалтерские документы, и может быть не очень силен в IT. Увы.

Бекап такой, чтобы не был доступен пользователю, конечно, спасет отца русской демократии. Но это уже совсем другой уровень организации инфраструктуры.

И да, кстати, по поводу «сомнительности» работы вирусов под RHEL, BSD и других ветках: Я уверен 90% современных вирусов это нифига не уровень One Half с его полиморфизмом (и, кстати, шифрованием) или Чернобыля с его тонкостями доступа к железу. Современные ОС весьма неплохо защищены (и да, в том числе и винда), и в таких шифровальщиках не используются 0-day уязвимости.

А это значит, что они весьма не сложные, и какого-то «серьезного» доступа до внутренностей ядра не требуют.

Ну, а что-то платформенно-независимое, что может иметь доступ до файлов, ну, и плюс стандартные крипто-алгоритмы… Хм… А много ли современных дистрибутивов без Питона? Хороший вопрос…

lola_term

22.12.2016 14:05Поэтому бухгалтерские базы стараются заводить под sql где авторизация программная используется, а не пользовательская на уровне системы.

Современные ОС условно защищены, только исправлениями и обращением внимания на то что найдено, конечно прогресс не стоит на месте, анализаторы кода существуют и много каких штук, но как ни крути прореха да найдется.

Про питон вы верно подметили, но еще чаще это java(есть уже даже куча образцов малвари кроссплатформенных под ней).

hokum13

22.12.2016 16:48под sql где авторизация программная используется

SQL все-таки используют не из-за авторизации (тем более что 1С например легко интегрируется с AD в плане авторизации), а из-за способа хранения и доступа к информации. Там где пользователей базы мало (1-3) использование SQL не оправдано, в том числе и в плане безопасности. Единственное что спасает от затирания/шифрования данных в 1С, так это как раз низкая сложность вирусов, не нацеленных на пользователей 1С. Того же результата можно добиться используя ФС с системой контроля версий.

Современные ОС условно защищены, только исправлениями и обращением внимания на то что найдено

А еще фаерволами, антивирусами и системами контроля доступа (UAC/SELinux/etc). Хотя согласен, абсолютно защитить архитектуру фон Неймана не возможно.

но еще чаще это java

Если на файле не стоит бит исполнения, то простым дабл-кликом его не выполнить, так что это не критично. А вот то что бит исполнения стоит по умолчанию — в том числе и в некоторых GNU/Linux дистрибутивах — действительно проблема!

DmitrySpb79

20.12.2016 03:07Тупой вопрос — а если мои файлы синхронизируются с dropbox, то при попадании криптовымогателя на комп все версии на других компах тоже будут испорчены?

Garbus

20.12.2016 03:50Ну там вроде как есть некая история версий для файлов, но насколько она поможет сказать сложно.

А вообще, повредятся ли файлы зависит от вируса и того как он работает. Шифрует ли он незаметно, или наплевав на все делает это нахрапом. В первом случае — отключение ПК от сети оставит файлы без синхронизации с зашифрованными версиями, во втором, запросто синхронизирует с уже пожеванными версиями.

DenisWireless

20.12.2016 08:26В итоге, все равно, главный способ борьбы, это бекапы? Ничего получше не придумали?

Termux

20.12.2016 09:31Да, причём

1) НЕ на локальном компе

и

2) НЕ под учёткой юзера

(иначе вирус «станет владельцем» и затрёт).olekl

20.12.2016 11:56+1Тогда уж на не подключенный постоянно носитель… Подключил, сделал бекап, отключил, положил на полочку до следующего бекапа… Для параноиков два носителя, подключаемые по очереди… Для еще бОльших параноиков подключать не напрямую к компу, а через какой-нибудь NAS, чтоб диск не был виден с компа…

Termux

20.12.2016 13:19Про

по очереди

— хорошая идея.

У меня пока остались от прошлого админа

«Перемещаемые профили» — папки в сетевой SMB-шаре,

монтируемые каждому доменному пользователю под буквой X:\,

на которых сохраняются «Рабочий стол» и «Мои документы».

Опыт показал, что шифровымогатели (ransomware/TrojanEncoder)

их тоже успешно шифруют, — незашифрованными за рабочий день

остаётся только mp3/музыка — из-за того, что

все компьютеры старые и маломощные, а диски — медленные.

Alexeyslav

22.12.2016 15:29Да, и положил на полочку уже зашифрованные все бэкапы.

Достаточно настроить односторонний бэкап, чтобы на носитель можно было записывать в системе бэкапа но нельзя читать. И тогда ко всему прощай инкрементальный бэкап. Или настроить гибкие права на файлы — записать можно только во вновь созданный файл, после закрытия дескриптора — файл становится недоступен для чтения и записи. Причем этим должно заниматься отдельное хранилище бэкапов, а не потенциально уязвимая система иначе повышение привилегий и прощайте бэкапы т.к. их защищает только недостаточно надёжный программный слой защиты.

Но боюсь это приведёт к тому что криптовымогатели первым делом будут атаковать такие системы бэкапов, а потом шифровать файлы.Hellsy22

23.12.2016 00:58Или делать бэкап сторонней машиной, которая синхронизирует файлы и хранит инкрементальные бэкапы на своем носителе, к которому по сети доступа нет.

Adonai

20.12.2016 08:26КДПВ скорее всего, беззлобная шутка по типу /r/linuxcirclejerk. Ransomware на GNU/Linux ещё не так популярны.

melchermax

Неужели таки придётся даже на Убунту ставить виртуалку для сёрфинга? Какая, мягко говоря, досада.

servermen

Досадой будет, скорее, потеря критически важных данных… Например базы менеджера паролей.

Blacksavior

Как минимум такую информацию имеет смысл бэкапить. Но такое ощущение, что люди этому никогда не научатся.

Termux

Неужели нет резервной копии в телефоне?!

Alexeyslav

Однако, я например не знаю ни одного простого способа сделать резервную копию телефона. Причем произвольного. Везде это решение представляет собой целый лес из костылей, неудобства и так далее… Единственный способ сделать полную копию телефона это подключиться в отладочном режиме к компьютеру, специальными утилитами сделать резервную копию в течении минут 40… а потом еще минут 30-40 на копирование содержимого флешки, если она конечно на 8-16Гб, так ведь всё чаще флешка на 64гб и процесс резервного копирования затягивается… И хуже всего — операцию нет смысла автоматизировать — по беспроводному интерфейсу такая копия высадит батарейку в ноль… и конечно же в самый неподходящий момент.

Приемлемого и удобного решения для смартфонов НЕТ.

При этом нужно иметь резерв под копию файлов минимум в 5-кратном размере чтобы быть уверенным что «зашифрованная копия файлов» не вытеснит собой ранние версии где файлы ещё не зашифрованы.

При этом всём удручает тот факт что относительно легко резервировать получается именно ненужные файлы — фильмы, музыку, которую можно хоть как-то но восстановить а настройки телефона, настройки приложений — только через рут, отладочный режим и т.д.

Termux

Я не это имел в виду

Этот компьютер\YotaPhone\Внутренняя память\membership\Termux-2016-12-05-Win81_120GB_SSD.kdbx

dion

Необходимость костылей компенсируется относительной редкостью смены телефона (а то и платформы вообще).

А на счет автоматизации — было бы желание… Обычно телефон часов 6 в сутки может лежать на зарядке. Копируй/синхронизируй что угодно.

Alexeyslav

Компенсация не оправдывает наличия костылей…

dion

Это уже спорно. Раньше когда телефонов/платформ было много — может быть. Сейчас реально платформы целых две… А у конкретного человека скорее всего вообще одна. Соответственно написать какой-нибудь скрипт для бэкапа не сильно сложно.

Ziptar

KeePass с плагином синхронизации с гуглдрайвом чем не устраивает? Прямо скажем, бэкап в облако гораздо более надёжен, чем бэкап на телефон.

Hellsy22

Или использовать Qubes OS.

SamoilowAlex

rm

equand

Ставьте бздю. Вирусы сами будут говорить «не не, я пошёл, мне это не надо»

melchermax

Лениво мне, виртуалку проще будет воткнуть.

RussianNeuroMancer

Я думаю, что Firejail будет достаточно.

busyrv

Отдельного пользователя с минимумом прав для сёрфинга.

Актуальное решение для любой ОС, если разрешения на файлы правильно расставить. Пусть себе шифрует пустую домашнюю директорию, разве что Downloads пострадает

ErshoFF

Есть ещё доступные сетевые папки, вирус тоже может их зашифровать.

hokum13

На home и temp запрет на исполнение и будет Вам счастье. Ну а если Вы самостоятельно установили инсталяшник с вирусом, то Вы «сам себе злобный Буратино».

Hellsy22

В XFCE ярлыки для приложений на рабочем столе требуют прав на запуск.

hokum13

Сделайте правильные выводы (о XFCE). Ну и решить эту проблему можно (хотя бы отдельным монтированием «РС»).

Hellsy22

— А в линуксе все не так

— Да вот же, в %PACKAGENAME% так

— %PACKAGENAME% не нужен!

Мне вот не очень понятно, зачем пытаться изображать из линукса что-то защищенное.

Хотите защиты — есть Cubes, где каждая группа приложений выполняется на своей виртуальной машине в изолированном окружении и выбраться за пределы песочницы не может.

hokum13

Hellsy22

Если «решение проблемы», причем минорной проблемы, это не использовать какой-то компонент, то это не решение, а профанация. При правильной настройке что угодно может быть безопасным — главное сетевые интерфейсы не поднимать.

hokum13

Это одно из решений. Аналог решения с Вашей стороны: раз есть косяк в стороннем компоненте системы, давайте сменим систему! Без обид, но это еще большая профанация.

Второе решение: правильная настройка, если нужен сетевой интерфейс, то удосужтесь настроить фаервол.

Третье решение, абсолютно надежное и радикальное: смените архитектуру на гарвардскую.

Hellsy22

— Хранить информациию в текстовых файлах можно!

— Да там же куча проблем — синхронизация, производительность, невозможность гарантировать транзакцию, удаленный доступ…

— А мы положим все на NFS, транзакции будем эмулировать с помощью создания временных файлов и последующего их переименования, производительности нам как-нибудь хватит — поставим рейд и десятигигабитную сеть.

— Может лучше все-таки взять приличную СУБД?

— Менять систему хранения — это профанация!

Так вот, всеозможные ubunt-ы и другие вариации user-friendly линукса — изначально небезопасны. И детский сад со сменой прав на исполнение проблему не решает.

Пути к решению начинаются с selinux и chroot, но реальное решение лежит лишь в области контейнеров/виртуальных машин. Когда каждому приложению можно назначить свой контейнер и не один — проблема исчезает на уровне системы. Например, есть браузер для серфа, а есть для банка — они никак не пересекаются, у них нет доступа к файлам друг друга, даже порожденные ими дочерние процессы не могут выйти за пределы своей песочницы.

А для конечного пользователя Qubes OS как конечный продукт во многом удобнее.

Бонусом идет ее userland: Fedora, Debian, Whonix, Microsoft Windows

Минус — потеря производительности. Но мы же за безопасность, верно?