(Разница между HTTPS и HTTP к которой идет Google)

Пару месяцев назад Google решила перевести весь интернет на HTTPS, стимулируя пользователей браузера Chrome посещать только HTTPS сайты.

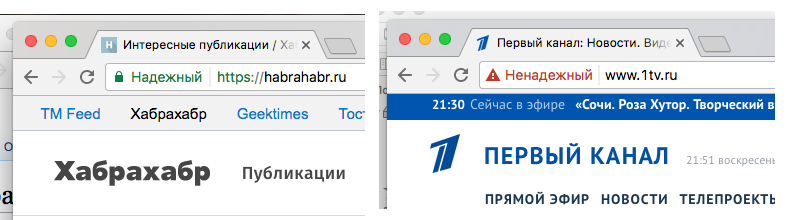

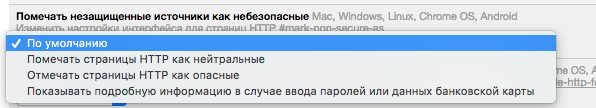

Сейчас начался первый этап — пометка сайтов с https как безопасные.

Что там будет дальше?

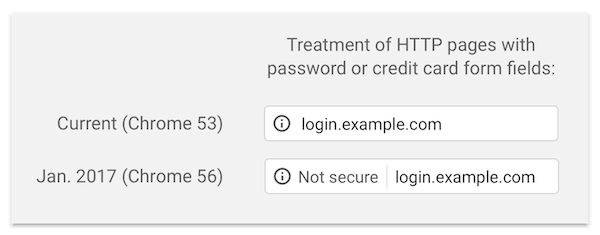

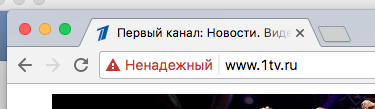

Следующий этап стимулирования перехода на https намечен на конец января — в Google Chrome 56 версии. Тут уже будет однозначно сообщаться, что сайт не безопасен.

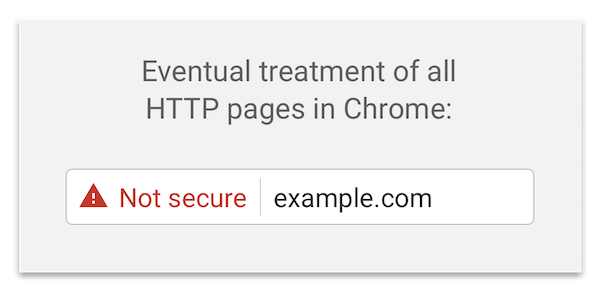

И в финале нас ждет красивая маркировка староверов, которые всё еще не перешли на HTTPS

Но есть и одна тонкость, которая позволит сайту не бежать на HTTPS — если у сайта нет форм ввода, то последний сценарий не наступит.

Точнее говоря наступит конечно же, но пока не известно когда.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (319)

Deka87

08.01.2017 20:27… если у сайта нет форм ввода, то последний сценарий не наступит.

Имеется ввиду любая форма ввода, или же не содержащая полей для ввода пароля и данных платежных карт?

shifttstas

08.01.2017 20:47В документах хрома говорится о поле паролей и кредитных картах, но как оно будет в итоге — непонятно.

dr15x86

09.01.2017 04:47+9Есть опасность, что как костыли, будут механизм форм с паролями эмулировать кастомными элементами/ajax'ом. Это будет выглядеть менее нативно, менее безопасно и отвалятся все механизмы автоподстановки паролей/содержания карт.

abrwalk

08.01.2017 20:31-1Сижу на бете Chrome 56, пока что не встречал «Not secure» из-за http://

Muz_Toxa

08.01.2017 21:00Пока помечает только «Secure» для https, «Not secure» — следующий этап. В статье, по крайней мере, это написано.

shifttstas

08.01.2017 21:02+1Можно в эксперементе включить для проверки как оно работает

motienko

11.01.2017 11:08кстати, соседней ветке мы тестили sputnik.ru, он вообще редиректит с https на http

Erelecano

09.01.2017 01:29Сижу на Google Chrome 55(55.0.2883.87 (64-bit)) и вижу эти надписи. У меня они появились сами после обновления на 54 версию. Вы можете это включить руками где-то в chrome://flags/

При этом у меня оно и под основной(Ubuntu GNU/Linux 16.04 LTS) системой, и под игровой виндой имеется.

Terras

08.01.2017 20:38+6Перевел сайт на https с 3600 скакануло до 5600 трафик. Все из гугла. Гугл любит https!

nckma

09.01.2017 10:12+1Я думаю, что, конечно, использование https увеличит потребность человечества в электричестве, возможно увеличит сжигание угля и выбросы со2. Основной массивный контент — это видео, хоть того же гугла. С https его невозможно кешировать у провайдеров. Объемы трафика будут расти вместе с потреблением энергии.

tbl

09.01.2017 14:17+1для провайдеров с большим трафиком у гугла есть GGC:https://geektimes.ru/post/93864/

ModoStudio

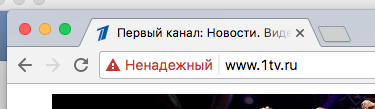

08.01.2017 21:47+42Сайт первого канала с предупреждающей символикой «Ненадёжный», почему-то смотрится очень органично)))

shifttstas

08.01.2017 22:00+4Хм, в голосовалке 13% против https, было бы интересно услышать доводы.

alexxxst

08.01.2017 22:23+15Есть сайты, где это не нужно.

shifttstas

08.01.2017 22:23например?

ionicman

08.01.2017 22:27+9Любой сайт, где не спрашиваются и не используются никакие приватные данные.

Блог, новости, галереи и т.д.

shifttstas

08.01.2017 22:29+1ну т.е вы готовы поделится информацией, что вы конкретно смотрите с:

1) Обладателем точки бесплатного Wi-Fi

2) Вашим провайдером

3) Вашим мобильным оператором

4) Государством

?

redmanmale

08.01.2017 22:31+9Все перечисленные и так узнают сайты, просто не конкретные страницы.

Хотите спрятаться — используйте впн.

shifttstas

08.01.2017 22:32+4Они узнают домен, а не конкретную страницу и тем более не конкретный контент.

ionicman

08.01.2017 22:36-14Они узнают все, если им будет надо. Ибо MIDM и т.д. — возможностей море — посмотрите на китайский файерволл.

По-этому для такого типа сайтов https бессмысленен — ибо ни чьей безопасности они не угрожают, зато для веб-мастеров это доп.телодвижения для выпуска, продления и т.д.

Причем часто это вообще бесплатные проекты.

Но с гуглом не поспоришь, увы. Придется делать.

shifttstas

08.01.2017 23:47Может MITM?

Китайский фаервол не вмешивается в HTTPS в этом собственно основной плюс HTTPS — трафик можно или пропустить или дропнуть, но заходя на сайт с зелёным значком можешь быть уверен — сайт по пути от сервера до тебя не модифицировался.

lam0x86

09.01.2017 02:30+6Наверно, MIDM расшифровывается как Man In Da Middle :)

А если серьезно, я догадываюсь, почему кто-то проголосовал против. За любое шифрование приходится платить вычислительными ресурсами и скоростью. При слабом сигнале (а беспроводные сети сейчас в мейнстриме) http работает быстрее и стабильнее https по объективным причинам: меньше хэндшейков с передачей ключей туда-сюда.

(Для меня безопасность важнее, поэтому я не поддерживаю данную точку зрения.)

devpreview

09.01.2017 08:35+1Ну… не можешь так-то. Были случаи, когда центры сертификации подписывали левые домены.

user_id

08.01.2017 23:58+1Сам голосовал за https, но тем не менее действительно есть некотоьрые сайты, где это действительно очень нужно. Так как не всю информацию все люди стремятся скрывать от государства\провайдера\оператора, обладателя Wifi точки.

shifttstas

08.01.2017 23:58примеры?

vanxant

09.01.2017 02:45+6Сайты СМИ, например. Контент намеренно публичен. Тот факт, что я прочитал про очередную инициативу все запретить от госпожи Мизулиной или про счет матча газмяс — зубило, я ни от кого скрывать не собираюсь.

shifttstas

09.01.2017 07:55+1Если вы только прочитали — нет, а представьте, что медиалогия (гос-система которая меряет общетвенные настроения) при прочтении в неделю более 10 новостей с ключевыми словами которые относятся к плохим — вас занесут в особый список майора?

vanxant

09.01.2017 09:22+8Слушайте, ну нашему, русскому товарищу майору я могу стать внезапно интересен вот прямо завтра без всяких там прочтений, не надо меня этим пугать. Ну, на дочку его внезапно посмотрю как-то не так. Ваши предположения про 10 статей в неделю на 10^10 порядков менее вероятны, чем то, о чём я пишу. На всех тупо не хватит майоров, знаете ли.

Меня вот конкретно сейчас волнует не наш посконный товарищ майор, который в конце концов (по версии либерастов) насквозь коррумпирован, и от которого можно хоть как-то откупиться, а искусственный интеллект, потенциально работающий на чужого мистера майора. И который может автоматически, ещё раз, автоматически, без всяких тухлых разговоров, отключить меня от всех источников дохода, если решит, что я неблагонадёжный. Потому что у меня телефон на андроиде, почта на гмейле и карта виза. И всё это контролируется из (сколько там? три с половиной десятка?) спецслужб чужой для меня страны.

Про false positives что-нибудь слышали?

Areso

09.01.2017 10:52Я скорее поверю в то, что у вас было false positive на violations of ToS/TOU, и Гугл отключит вас от всего гугловского (adsense, gmail и google play — оптом), чем то, что на вас наложат персональные санкции спецслужбы иностранного государства.

Хотя да, такое тоже возможно — если ваш теска где-нибудь всплывет в рядах какой-нибудь террористической организации (или считаемой таковой в оплоте демократии).

urix

09.01.2017 13:09-2Если меня Google отключит от AdSense, я буду только рад — наконец-то в моей жизни станет меньше рекламы /s

sumanai

09.01.2017 15:32А в чём проблема самому отключится от AdSense, Adwords, аналитики и остального не нужного?

urix

09.01.2017 16:50В мобильных приложениях это не так просто, к сожалению

sumanai

09.01.2017 18:07С рутом и правкой hosts вроде никаких не должно быть. Хотя утверждать не буду, не сталкивался.

tundrawolf_kiba

10.01.2017 15:34Хотел подсказать вам несколько вариантов блокировки рекламы в мобильных браузерах, а потом сообразил, что вы про приложения… А тут без рута проблематично, да…

urix

10.01.2017 15:39Вот и я про то. В итоге снёс Youtube и смотрю теперь его в броузере на мобильнике, благо AdAway есть.

tundrawolf_kiba

10.01.2017 16:48Ну AdAway все же рут требует даже для браузера, мне больше нравятся новые варианты, когда используется API для блокировки или плагин в мобильный браузер, чтобы не рутить смартфон.

urix

10.01.2017 17:00Рут пока что есть (и в следующем телефоне будет), ещё поживём немного.

Плагин к файрфоксу мобильному есть… но файрфокс и без плагина тормозит.

tundrawolf_kiba

10.01.2017 17:10Я сейчас использую Яндекс.Браузер который дает API(аналогичный API есть еще в самсунговском браузере, насколько знаю) для приложения AdGuard, которое и занимается резкой. Хотя в нем и есть возможность поставить расширения, но не уверен, как оно будет работать, т.к. это еще только тестируемый функционал.

urix

10.01.2017 17:20Яндекс… у меня на него идиосинкразия. Из-за постоянной навязчивой рекламы по пропихиванию себя любимого во все щели.

tundrawolf_kiba

10.01.2017 17:31Нуу… тут сложно найти того, кто этим не занимался. Компании предлагают партнерки, а разработчики сами решают, какую им выгоднее запихнуть в свой инсталятор. Гугл тоже этим баловался до того момента, как стал лидером на рынке браузеров. Да и сейчас кое-где его можно встретить до сих пор. Совершенно спокойно к этому отношусь + имею программу unchecky, чтобы случайно не проглядеть чего :-) Зато API для блокировки рекламы и поддержка расширений для десктопного хромиума. Но с другой стороны — если рут вас не смущает, и используете firefox, у которого на мобильном тоже есть расширения — то для вас это не критично. А вот лично мне рут не нравится, поэтому API для блокировки рекламы оказалось очень востребованной штукой.

Cryvage

10.01.2017 17:22Единственное что приходит в голову это VPN с фильтрацией. Заодно это будет защита от мобильных подписок.

randomfoto

10.01.2017 19:28как то сложно представить что в насквозь либералистическом мире потенциального противника вы можете сделать ненадежного?

быть госчиновником какой то страны и иметь миллионы на счетах без объяснений как вы их заработали? не вызывает сочувствия если честно.

alsii

13.01.2017 18:12+1Товарищу майору может внезапно прилететь плюха от начальства на тему слабой работы по выявлению несознательных элементов. И тут товарищ майор вызовет товарища лейтенанта и потребует с него быстро списочек из двух-трех

десятковсотентысяч неблагонадежных. А тов. лейтенант быстренько отфильтрует тех, кто эти нехорошие статьи читал… Так вот и попадают в неблагонадежные. Со всеми живописанными вами подробностями. Касается, кстати, спецслужб любой страны.

Откупиться, кстати, тоже вряд ли получится. Ибо поток… и риски не оправдываются.

interprise

09.01.2017 16:53Можно при работе через публичную точку доступа подменить вам контент, добавить нехороший скрипт в страницу и много чего еще.

varnav

09.01.2017 15:23даже домен не узнают. только ip адрес. а если там cloudflare или аналоги — то это будет адрес их серверов.

sumanai

09.01.2017 15:43Домен узнают, см. SNI.

varnav

09.01.2017 15:44Вот зараза, он в открытую передаёт. Мда, и вправду.

kemko

10.01.2017 13:34В чём-то зараза, в чём-то круто. Это не от хорошей жизни сделано а для того, чтобы на одном IP могли сосуществовать HTTPS-сайты с непересекающимися сертификатами. Без SNI http-сервер не будет знать, какие ключи необходимо использовать и будет посылать дефолтный.

VBKesha

08.01.2017 23:59+5Сейчас у моего сайта есть две зависимости: первое это DNS имя, второе «сервер» где он находится. Теперь добавляется третье звено те кто мне дают сертификат, лично мне это не нравится.

PS. И конечно хорошо что теперь мой трафик до конца(хочется надеяться) не может проследить все 4 вышеуказанных пункта, однако получается что теперь эту функцию под себя подмяли Mozilla, Google и Microsoft.

shifttstas

09.01.2017 00:07эту функцию под себя подмяли Mozilla, Google и Microsoft.

Это вы о производителях ОС/Браузеров? так всегда есть альтарнатива если не верим в чистоту того или иного ПО, да и на сколько я помнб Firefox сильно меньше суют свой нос в трафик по сравнению с хромом

VBKesha

09.01.2017 00:17Сейчас в целом есть 3 браузера(да я наслышан о 10ках разных сборок). Так что альтернатива достаточно призрачна.

MikailBag

09.01.2017 16:53Chromium и Blink — Open Source. форкайте и пишите. Параноики вам помогут)

https://chromium.googlesource.com/chromium/src.git

https://chromium.googlesource.com/chromium/blink

varnav

09.01.2017 15:23+1Ну, есть такие сайты с новостями, и уж тем более такие галереи, за просмотр которых можно и срок схлопотать.

patricksafarov

08.01.2017 22:30+4Сайты которые не берут информацию от пользователя, например caniuse.com

equand

08.01.2017 22:49+3SSL еще предотвращает MiTM, так что поддельных данных никто не сунет. Яваскрипты тоже. Такое не раз случалось.

ionicman

08.01.2017 22:53-2К сожалению, далеко не всегда HTTPS спасает от MITM-а.

Насколько помню, было такое — атакующий может для каждого TCP-соединения создать две независимые SSL-сессии и при создании защищенного соединения клиент получит шифрованное соединение с атакующим а, тот в свою очередь создает соединение с сервером.

Поправьте, если не прав.

ProRunner

08.01.2017 23:20+3Вы не правы.

MITM возможен, только если только вы вручную установите себе сертификат левого certification authority (CA) или если сертификат на домен будет выдан (намеренно или случайно) тем CA, который уже есть у вас в системе. Дополнительную защиту от обоих случаев предоставляет certificate pinning (HTTP Public Key Pinning)

ionicman

08.01.2017 23:26+2Компрометация корневых CA же была уже и не раз.

К тому-же про государство (про которое уже выше спрашивали) точно сделать это может для себя.

Про Pinning спасибо — пошел читать.

ProRunner

08.01.2017 23:31+1О любом случае ошибочно выпущенных сертификатов, удостоверенных корневыми CA, очень быстро становится известно, после чего CA приходится долго оправдываться.

После намеренной выдачи левых сертификатов по заказу CA будет быстро добавлена в блэк-лист браузеров.

funca

09.01.2017 23:49Безопасность это комплексная задача. Само по себе шифрование ни чего не гарантирует. Если кто-то утверждает обратное это маркетинг.

В энтерпрайзе root ключи устанавливаются централизованно, что позволяет мониторить весь HTTPS трафик сотрудников. Еще в firefox 49 появилась настройка security.enterprise_roots.enabled, заставляющая доверять root сертификатам. Chrome и edge кажется и так давно все это поддерживают.

С точки зрения дистрибьюции ОС добавить root сертификат — вопрос лишь одного апдейта.

POS_troi

08.01.2017 22:25+1В голосовалке ткнул «да».

Но поголовный переход имеет и свои минусы и как правило это технические тонкости — к примеру проси серверы, проксировать ssl тот ещё гемор :)

shifttstas

08.01.2017 22:27Если не разбирать трафик а тупо пропускать дальше, то в чем проблема?

vikarti

09.01.2017 08:52Если нужно именно проксировать, и да — править при этом трафик (WAN-оптимизатор например, вроде Riverbed'овских или оптимизаторы для спутникового трафика). Правда тут уже вполне логично свой локальный CA ставить.

Или именно необходимость локальный кеш иметь потому что внешний канал ОЧЕНЬ плохой и сделать нормальный — нереально (а видео и так не смотрят).

motienko

09.01.2017 19:43Из реальных минусов — шифрованый трафик не сжимается из-за высокой энтропии.

redmanmale

08.01.2017 22:28+4Голосовал иначе, но частично понимаю. Правильный вариант ответа «зависит».

Не для всего нужно https, по крайней мере необязательно. Начиная от каталогов небольших интернет магазинов (без онлайн оплаты) и заканчивая админками роутеров, где все эти сертификаты будут протухать без обновления.

Плюс всякие другие негативные моменты: например, при нестабильном соединении с телефона https сайты открываются значительно медленнее и батарейка жрётся быстрее. Понимаю, шифрование важно, опсосы иногда вклиниваются в траффик и подсовывают рекламу, но тем не менее.

dartraiden

08.01.2017 22:54-3А пароль от админки роутера настолько бесполезен, что его не следует защищать?

Включённый на роутере WPS -> брутим пин, влезает в сеть, ждём, пока кто-то не зайдёт в админку -> PROFIT.

А дальше уже можно много чего интересного делать, вплоть до перепрошивки роутера на такую же прошивку, что и была, но с «черным входом» для себя.

redmanmale

08.01.2017 22:55+9Если в вашей домашней сети между вами и роутером кто-то сидит, у вас уже проблемы.

redmanmale

08.01.2017 22:57+8Если вы переживаете за безопасность, WPS будет первым, что вы выключите.

Если нет, то и сертифика вас не спасёт.

Erelecano

09.01.2017 01:35-3> Не для всего нужно https, по крайней мере необязательно.

Эта фраза сразу выдает в вас человека далекого от IT. Возможно в вашем мире кофеварок вы и правы, но http/2, который помимо прочего дает ускорение загрузки, живет только с https, иначе никак.

sumanai

09.01.2017 05:19+2Для справки- https не обязателен для HTTP2, это инициатива производителей браузеров. В том же EDGE HTTP2 работает без https.

shifttstas

09.01.2017 07:57-1И очень хорошо, что http/2 работает в https only с большинством браузеров, когда-то надо переходить, и сейчас переход на https идет менее болезнено чем на ipv6 и это радует

Erelecano

09.01.2017 08:16-2Вы бы почитали спецификацию. То что какой-то маргинальный браузер у себя родил вариант без ssl'а не означает, что http/2 без него работает.

EvilFox

09.01.2017 13:26+1Я глянул и не увидел там обязаловки по шифрованию:

https://http2.github.io/faq/#does-http2-require-encryption

Does HTTP/2 require encryption?

No. After extensive discussion, the Working Group did not have consensus to require the use of encryption (e.g., TLS) for the new protocol.

However, some implementations have stated that they will only support HTTP/2 when it is used over an encrypted connection, and currently no browser supports HTTP/2 unencrypted.

http://httpwg.org/specs/rfc7540.html#TLSUsage

9.2 Use of TLS Features

Implementations of HTTP/2 MUST use TLS version 1.2 [TLS12] or higher for HTTP/2 over TLS. The general TLS usage guidance in [TLSBCP] SHOULD be followed, with some additional restrictions that are specific to HTTP/2.

The TLS implementation MUST support the Server Name Indication (SNI) [TLS-EXT] extension to TLS. HTTP/2 clients MUST indicate the target domain name when negotiating TLS.

Deployments of HTTP/2 that negotiate TLS 1.3 or higher need only support and use the SNI extension; deployments of TLS 1.2 are subject to the requirements in the following sections. Implementations are encouraged to provide defaults that comply, but it is recognized that deployments are ultimately responsible for compliance.

Тут говорится что реализация с шифрованием должна использовать TLS версии 1.2 или выше.

shifttstas

09.01.2017 16:55-1а как дела с вебсерверами? они готовы обработать не шифрованный трафик от IE? nginx/apache (IIS не всчёт)

sumanai

09.01.2017 18:08+1Нормально, по крайней мере nginx умеет, хоть и не рекомендует по причине малой распространённости.

EvilFox

09.01.2017 18:18+1Апач не знаю, а у nginx h2 до сих пор в экспериментальном виде и без ключа ssl у меня не работало, как сейчас хз.

Там ещё общие сложности:

https://trac.nginx.org/nginx/ticket/808

https://trac.nginx.org/nginx/ticket/816

Есть ещё проблема что h2 навязывается на все порты, даже те что не указаны как http2.

shifttstas

09.01.2017 18:26Там же connection upgrade, что плохого в работе по обычным портам?

EvilFox

09.01.2017 19:22Не знаю. Просто такая ситуация что если в разные секции server для разных доменов задать с http2 и без, то везде http2. Была попытка вынести на отдельный порт и на отдельный порт тоже наследуется http2. Достоверно могу сказать только за хром, как в остальных не помню уже.

Я ещё забыл добавить что при http2 начинаются проблемы с клиентскими сертификатами, поэтому собственно и выносил на отдельный порт работу без http2, но фиг.

Так что http2 в nginx пока работает только в общих условиях с принятием того факта что он становится главенствующим режимом в клиентах где http2 поддерживается.

А с чистым режимом http2 на 80 порту я наверное что-то не так сделал и ошибся с выводами.

ainoneko

09.01.2017 10:15+1Как раз в мире кофеварок (с возможной атакой горячим паром) https более полезен.

lopatoid

09.01.2017 01:36А как вообще у админки роутера может быть сертификат, они же выдаются для доменов, а админка роутера — это что-то вроде 192.168.1.1?

Erelecano

09.01.2017 02:14-1Давайте я расскажу вам про ДНС.

Вы можете в ДНСе прописать резолв в любой адрес, как вам в голову придет. Вы можете получать сертификат прописав временно резолв в публичный адрес, а потом завернуть резолв на 192.168.1.1. А еще вы можете общаться со своим роутером по реальному IPшнику(так тоже можно, да).

dr15x86

09.01.2017 04:41+4Мне кажется, что инициатива маркировки https соединений правильная, но с небольшой доработкой — нужно чтобы она отключалась, если домен резолвится в диапазон ip адресов частных сетей. Тогда попадут все проблемы с админками роутеров/инранетовских сайтов, к которым нет доступа снаружи. Браузеры будут более адекватно работать без доступа к интернету и т.д. Да и уведомления о защищенности/незащищенности сайтов будут более верными, а значит к ним будет больше доверия.

Особо большого смысла защищать внутренние ресурсы нет: если уж злоумышленник получил контроль над маршрутезатором, то верная раскраска значков в хроме — меньшая из проблем пользователя.

5hr4M

08.01.2017 22:43+3Если старый и большой сайт переводить с http на https, то сильно просядет органика с Яндекса, т.к. он пока не умеет безболезненно перевести и будет считать https зеркалом с переклейкой и прочими плюшками :( Делали эксперимент летом, трафик до сих пор не вернулся в полном объеме :(

maxic

09.01.2017 03:50А правильно ли делали? ;)

В момент "переезда" пока не склеятся зеркала, надо чтобы страницы (и изображения) были доступы по обоим протоколам и только после склейки делать редирект с http на https

shifttstas

09.01.2017 08:10+3Если возникают вопросы — может вы статью напишите на тему корректного переезда?

Я думаю вас спасибо скажут

jetexe

09.01.2017 10:52Да, собственно, maxic всё уже описал. на статью не наберется

maxic

09.01.2017 14:16+1Наберется :)

У меня дока к модулям на пару страниц по этому вопросу

Я как раз модули для e-commerce систем делаю для корректного переезда на https

Там очень много подводных камней. Много разных хостеров, много разных настроек у них, много говнокода других модулей, которые делают из этого целую проблему

Очень много видел как выпадают магазины из топ-ов после не корректного переезда

Только, к сожалению нету времени "писать" :(

Есть общий принцип, описанный yandex

https://yandex.ru/blog/platon/2778

В принципе суть там понятна

Но еще много подводных камней настроек магазинов, рефакторинга их кода и т п

vanxant

08.01.2017 23:43+9Лишнее время на установку соединения (важно для тех, кто сидит на каналах с большим пингом — спутник, 2G). Короче деревня и северяне страдают.

Https небесплатен, сертификаты стоят денег и времени на их получение. Letsencrypt может завтра сказать «ой», и что тогда? Да и его настройка занимает время и редко когда возможна на шаред-хостингах.

Https технически небесплатен (шифрование жрёт ресурсы, пусть и небольшие на фоне килотонн javascript отслеживающего и рекламного кода), а нужно это не всегда. Это не только справочники, интранет-сервисы и т.д., но и всякие контроллеры с веб-мордами, вот у них с ресурсами проца напряженка.

Невозможность работы без домена. Это что теперь, каждой айпи-камере и контроллеру умного дома домен делать и сертификат получать?

shifttstas

08.01.2017 23:57-3Лишнее время на установку соединения (важно для тех, кто сидит на каналах с большим пингом — спутник, 2G). Короче деревня и северяне страдают.

А вы включите http/2 и страдать они будут даже меньше чем на http — коннектов меньше, не надо ждать пока 100500 соединений установятся и передадут данные.

Https небесплатен, сертификаты стоят денег и времени на их получение. Letsencrypt может завтра сказать «ой», и что тогда?

Уверены?

Да и его настройка занимает время и редко когда возможна на шаред-хостингах.

Множество шаред-хостингов (почему они еще не померли?) умеют в SSL из коробки за 149 руб в месяц

Https технически небесплатен (шифрование жрёт ресурсы, пусть и небольшие на фоне килотонн javascript отслеживающего и рекламного кода), а нужно это не всегда. Это не только справочники, интранет-сервисы и т.д., но и всякие контроллеры с веб-мордами, вот у них с ресурсами проца напряженка.

Вы думаете это проблема для современных CPU?

Зачем на контроллеры делать https? если вы — администратор и вы знаете, что красный крест — это нормально при заходе на 10.10.10.2

Невозможность работы без домена. Это что теперь, каждой айпи-камере и контроллеру умного дома домен делать и сертификат получать?

Зачем? если у вас централизованное решение автоматизации оно или inhouse или cloud based в первом случае у вас стоит мощная коробка которая агрегирует вообще всю информацию которую ей передают датчики, на выход же обычно торчик API которым управляют приложения/сервисы:

Amazon Alexa или Apple HomeKit

Ну а с облаком и так всё понятно.

vanxant

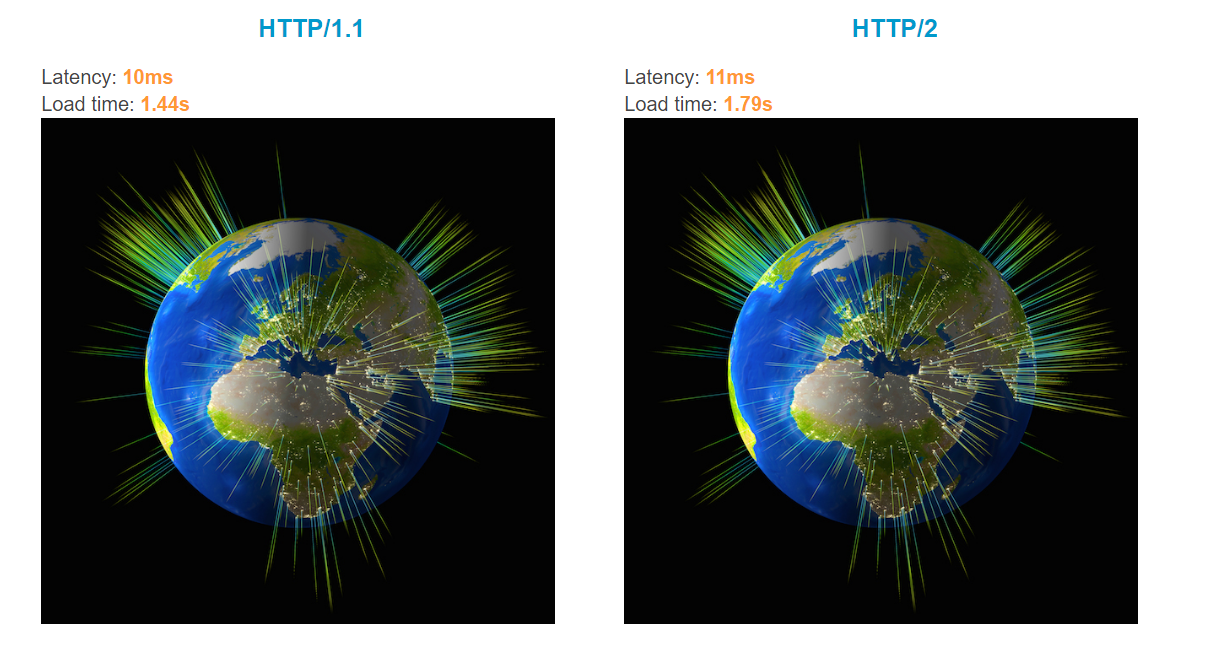

09.01.2017 00:36+101. Я не видел независимых исследований, утверждающих что-то хорошее про http/2. Всё что видел — говорят, что ускорение если и есть, то на уровне стат. погрешности. Если слышали обратное, поделитесь, пожалуйста, ссылкой.

2. Спонсоры спонсорами, но проблема в том, что он такой один. Если завтра окажется, что какие-то бармалеи похитили корневой сертификат и устраивают с его помощью митм, этот сертификат будет немедленно отозван. И дальше всё, половина интернета давай до свидания.

3. Сейчас как бы хайп про иот. Веб-морда — самый простой и понятный способ настройки и управления всего этого барахла. Я-то понимаю про красный крестик, а вот обычный юзер вряд ли.

4. Мощная коробка, которая всё агрегирует, требует не менее мощного инженера, который её настраивает, а ещё лучше отдел АСУТП. Такое не у всех как бы есть. И это не отменяет того факта, что базовые контроллеры должны работать независимо от общей коробки, которая иначе становится единой точкой отказа.

Насчёт облаков вообще смешно: да, давайте сначала всё зашифруем, чтобы фоточки с охранных камер из вашей спальни не перехватил потомственный алкоголик сосед Василий, а потом отдадим эти же фоточки в облако эплу или ещё какой корпорации добра, потому что сами мы настроить ничего не можем. Ещё и денег заплатим. Отличная аргументация, браво!

shifttstas

09.01.2017 08:03-1Демо от CDN провайдера https://http2.akamai.com/demo

3 — да не будет обычный пользователь заходить по http на свои IOT устройства — как минимум там может сменится IP, сейчас всё на приложениях с авто-обнаружением

4 — посмотрите на решения от fibaro (z-wave) или любое решения для amazon/homekit настройка там на уровне просканируйте номер с задней части устройства — вы великолепны

Я не говорил, что я за облака.

vanxant

09.01.2017 09:46+1Спасибо за ссылку. Поизучаю на досуге.

PS. Я не говорил, что я против шифрования. Более того, я говорил прямо обратное. Цитата: «Шифруйте всё». Но я против указанных в вашей статье методов принуждения, да.

alexey-m-ukolov

09.01.2017 10:23+1У меня презентации много ссылок на эту тему — http://bit.ly/deceptive-simplicity-of-http2

Отчёты по профиту от h2 действительно сильно разнятся, но конкретно про принвелирование оверхеда от https говорят почти все.

Wouw

09.01.2017 19:58У меня на https://waysofhistory.com после перехода на http/2 скорость загрузки удвоилась.

daggert

08.01.2017 23:46+9У меня пару сайтиков-визиток, которые живут уже кучу лет и до них нет дела хацкерам. Их никто не будет ломать и у них посещаемость в районе 20 человек в день. На них нет рекламы и т.п., они на шареде провадера и я не вижу смысла хоть как-то напрягаться чтоб мой сайт соответствовал критерию современного веба.

PS: Далее меня будут помечать «данный сайт не безопасный, так как не использует фреймворков» и т.п.?

lubezniy

09.01.2017 16:01Насчёт «нет дела хацкерам» говорить не советую. Им всегда есть до чего-то дело — хоть до сайта, хоть до хостинга: надо же как-то поддерживать количество заражённых хостов и командных центров в своих ботнетах для рассылки спама, DDoS или других вредоносных действий. И сканирование на уязвимости может идти тупо по ip или найденным доменным именам без какой-либо оглядки на посещаемость и «нужность». Но да, визитка на простом html без фреймворков и без полей для ввода данных вряд ли будет являться точкой входа для потенциального взлома сайта или хостинга.

daggert

09.01.2017 16:42+2Если их заразят — надпись «надежный» останется (:

Если взломают пользователя и сделают мне 100500 комментариев на внутренних форумах, или опубликуют новости — я прям расплачусь, зайду в админку и нажму кнопкочку «откатить последние ХХ комментариев» или перепишу пароль пользователю.

У меня не публичные сайты, это не сайты приносящие дохода и я их поддерживаю либо по работе, либо по энтуазизму своего хобби. Почему гугл, который лично для меня дает только поиск и ютруп (я не на андроиде и не пользуюсь гуглопочтой) начинает диктовать мне правила размещения сайта. Почему я должен начать платить деньги за сертификат, либо полагаться на какую-то шарашкину контору, которая раздает их бесплатно?

lubezniy

09.01.2017 18:43В Интернете нет непубличных сайтов. А простое переписывание паролей пользователю при взломе в обход оных (например, атака на хостинг) не поможет никак. Впрочем, это не имеет никакого отношения к https.

SBKarr

08.01.2017 23:55+2«Экологи» наверняка уже где-то подсчитали, сколько углекислого газа дополнительно создаётся из-за лишнего процессорного времени на шифрование.

SBKarr

09.01.2017 00:10+2А если серьёзно, рискую показаться гуманитарием, но для меня это выглядит, как решение социальной проблемы (технической безграмотности) техническими методами. Если мы хотим безопасный интернет, нужно, чтобы каждый сам представлял, чем ему грозит отсутствие шифрования, как, кто и зачем может устроить MITM, как поисковики используют информацию о поисковых запросах, как можно использовать информацию из соцсетей и других открытых источников для деанонимизации…

С моей точки зрения было бы выгоднее (для общества) делать не красную надпись, которая ничему не учит, а хотя бы призыв к действию, например, в виде кнопки «Почему?» рядом. И вообще, поставлять с каждым браузером инструкцию по поведению в интернете для чайников. Открываешь браузер, а там «Внимание, интернет является зоной повышенной опасности. Чтобы обезопасить себя, используя интернет, прочтите...».

А маленькая красная надпись — пилюля с обезболивающим, которая болезнь не лечит.

shifttstas

09.01.2017 00:15Скорее всего гугл проводил тесты такого варианта на тестовой группе и вангую, что нажали на «Почему?» менее 10%

SBKarr

09.01.2017 00:19Уверен в этом. Но в целях обучения даже 2% уже результат, особенно с учётом аудитории Chrome. Просто гугл никогда такой цели не ставил. От грамотных и осторожных пользователей них реклама будет хуже работать.

Если подойти к вопросу системно и с исследованиями, можно было бы и повысить цифру до 20-25%, кнопка — первое и очевидное решение. Думаю, можно и по-другому.

shifttstas

09.01.2017 08:04Было бы круто, а вдруг на хабре есть мультиплекаторы которые смогут по участвовать, чтобы сделать такой ролик (по типу TED)?

abyrkov

09.01.2017 16:57Да, это было бы круто. Я вот могу на пальцахах объяснить, что такое MITM и т.д. Но… смотреть никто не будет. Даже если ролик и посмотрят, то, скорее всего, на эти правила заабьют.

vanxant

09.01.2017 00:50Гугл — коммерческая компания. Есть мнение, что она не лечит социальные проблемы, а зарабатывает деньги.

Когда гугл заставляет шифровать вообще всё, включая таблицы стилей и фоновые изображения, мотивируя это «защитой от слежки», это звучит немного параноидально.

На самом деле, они просто устраняют конкурентов. На каждом первом приличном сайте стоит гугл аналитика, самый популярный браузер — гугл хром. Плюс андроид на телефоне, почта на гмейле и ваши лайки на ютубе. Гугл знает про вас всё.

«Конкуренты» гугла в «почётном» деле слежки очень редко когда несут людям что-то полезное. В основном это либо атаки злобных хакеров, либо вставка левой рекламы. Но есть два важных исключения. Во-первых, это корпоративные прокси, которые режут рекламу, в том числе гугл аналитику с гугл адвордсом. Во-вторых, как ни странно, это обложенный на хабре со всех сторон пенисами СОРМ, потому как террористов и педофилов ловить как-то всё-таки надо.

shifttstas

09.01.2017 08:05-3СОРМ, потому как террористов и педофилов ловить как-то всё-таки надо.

Ага, террористов, и педофилов, ага

vanxant

09.01.2017 09:57Ну вот вы зря про вот это вот «ага».

Был у меня отличнейший друг, работал рядовым опером в городской тогда ещё милиции. Погиб при исполнении в 29 лет. Успел жениться, но не успел оставить потомство.

Он мне много чего рассказывал про будни розыска за бутылочкой) чая. Его дико бесили две вещи — «палочная система» и общее скотство системы. А вот к коррупции относился с воодушевлением: обычно речь шла про то, чтобы отмазать кого-нибудь блатного, а рядовым операм предлагался не столько кнут («уволим»), а пряник:

Так вот, раньше убивцев и наркоторговцев ловили по записям телефонных разговоров. Сейчас все переехали на вацапы и вайберы. И рядовым операм стало реально сложнее делать свою работу.

ainoneko

09.01.2017 10:21+1сложнее делать свою работу

— это ту, которая за «пряники»?

vanxant

09.01.2017 10:38Нет, это вообще. Пряники есть у 1% населения максимум.

shifttstas

09.01.2017 17:01+1наркоторговцев

Ну тут нужно регулирование и декриминализация с заместительными терапиями.

А насчет убийств и других преступлений — у них не хватает камер наблюдения? им доступ к связи зачем нужен, они там надеяться увидеть четкий план действий или что?

Ivan_83

09.01.2017 01:22+12Уже 100500 обсуждалось:

1. На многих сайтах httpS нахер не нужно, например тут — тут ничего ценного нет, обычный развлекательный сайт

2. Есть ещё всякие девайсы где httpS не только не нужен но и без шансов его там заиметь: либо ресурсов нет либо никто не станет это делать.

3. Сертификаты выдают либо за деньги либо полторы шаражки в мире, и те и другие делают это на своё усмотрение, в итоге повсеместный и обязательный httpS приведёт к возможности легко вводить цензуру просто манипулируя сертификатами. Если раньше это было в принципе не возможно и в самом плохом случае можно было просто породолжить работать используя http://IP:port то теперь основная масса при таком варианте отсекается.

4. Учитывая вышесказанное это всё ещё и нагрев воздуха в пустую — повышенное потребление энергии на крипту.

Что касается приватности.

httpS этого не даёт полностью, провайдер знает какие домены резолвили и по каким адресам подключались, и легко поймёт какие сайты посещали. Собственно SNI светит доменное имя прямо в TLS.

Сами же держатели сайтов лепят всякое говно со сторонних сайтов, от рекламы и счётчиков до шрифтов и скриптов, поэтому гугль и яндекс могут легко трекать миллионы людей, даже если те с ноутом/мобилой ходят в гости — а заодно и палят свои оффлайновые связи пользуясь в гостях инетом через вафлю.

http2 — нихера не панацея, сколько раз писать что одно TCP соединение сильно хуже двух и более при любых условиях, кроме совсем уж экзотики.

Для тех кто не прочистил моск — вспоминаем диалап и регет, который в несколько потоков всегда качал быстрее.

2 FreeMind2000

если в мозилле это сделают не отключаемым и кроме красного цвета будут реальные неудобства то я лично поищу как это отключить в настройках а то и вообще нахер вырежу из исходников, пересоберу и будут в предь поддерживать патч для отключения это в портах фри.

FreeMind2000

09.01.2017 14:18+2У меня очень маленькая надежда на то, что здравый смысл возобладает и затея с «крещением всего инета в https» улетучится из голов боссов корпораций благодетелей…

Ведь, что происходит с точки зрения здравого смысла:

На основании того, что протокол HTTP не использует шифрование — подключение браузера к вашему сайту могут назвать «ненадежным» или «незащищенным» или даже блокировать.

Теоретически, за такое можно и в суд подать за клевету.

Ведь на сайте может использоваться альтернативная реализация шифрования секретных данных поверх HTTP, реализованная, например на клиенте через jscript (я такое делал в нескольких своих проектах).

Браузер ничего не знает о сайте, и методах защиты используемых на нем для передачи секретных данных между браузером и сервером, соответственно он не имеет права вводить пользователя в заблуждение устанавливая статус подключения «ненадежное/небезопасное» или даже «надежное». Ибо это может не соответствовать реальности.

Всё что входит в компетенцию браузера, и что он может делать уверенно — это пометить сайт как «использует HTTPS» или «не использует HTTPS» и исходя из своих предпочтений подкрасить в нужный цвет.

В любом случае, думаю, что неравнодушное сообщество начнет оказывать сопротивление навязыванию из вне каких либо правил. А самое лучшее воздействие на корпорации — это лишение их прибыли отказом от использования их продукции.

shifttstas

09.01.2017 17:02Как вы используя JS сможете гарантировать отсутствие MITM?

FreeMind2000

09.01.2017 19:52Так использование https отсутствие MITM тоже не гарантирует, если пользователь примет самоподписанный или скомпрометированный сертификат человека по середине.

Я не против использования https — я против необоснованной дискриминации http.

А что касается js, то на клиенте вполне можно сделать поддержку любого протокола шифрования поверх http, и в обход протоколов зашитых в браузере.

sumanai

09.01.2017 19:57А что касается js, то на клиенте вполне можно сделать поддержку любого протокола шифрования поверх http, и в обход протоколов зашитых в браузере.

Только его можно подменить, и пользователь не сможет это заметить, не заглянув в DevTools.

FreeMind2000

09.01.2017 20:42Да, если он попадет на фишинговый сайт.

При этом организовать фишинговый сайт с https используя тот же Let’s Encrypt, задача не сверх сложная (хотя и сложнее чем просто подмена js), в этом случае юзер тоже не сможет ничего заметить.

sumanai

09.01.2017 21:00Пользователей худо-бедно научили смотреть в адресную строку. А вот подмену в JS сходу не замечу даже я, подрабатывающий веб-разработкой, лишь потому, что в адресную строку я смотрю и она на виду, а в код страницы смотрю редко и он скрыт.

FreeMind2000

09.01.2017 21:54Так злоумышленник и не сможет поменять js если у вас стоит правильная адресная строка в браузере.

sumanai

09.01.2017 22:08Может при MitM.

FreeMind2000

09.01.2017 22:17Зависит от алгоритма реализованного в js, если это будет открытый/закрытый ключ по типу SSL, то не сможет.

shifttstas

09.01.2017 22:19Опишите пример алгоритма при котором я не смогу сделать mitm используя криптографию только на js

FreeMind2000

09.01.2017 23:05Если вы не знакомы с принципом асимметричного шифрования, то можете почитать подробнее об этом в инете.

В кратце выглядит так:

Суть асимметричного шифрования заключается в том, что используется пара ключей. Один из них используется в качестве открытого (как правило, он публикуется в самом сертификате владельца), второй ключ называется секретным — он держится в тайне и никогда никому не открывается. Оба ключа работают в паре: один используется для запуска противоположных функций другого ключа. Если открытый ключ используется для того, чтобы зашифровать данные, то расшифровать их можно только секретным ключом и наоборот.

1. На сервере храним закрытый ключ.

2. К нам подключается клиент (js) — отправляем ему открытый ключ.

3. Клиент шифрует параметры авторизации введеные юзером этим открытым ключем и отправляет на сервер (кроме сервера их расшифровать никто не может).

4. Сервер проверяет параметры авторизации и если они принимаются — создает временный симметричный ключ сессии, который отправляет клиенту.

5. Клиент запоминает этот ключ и далее все секретные данные (запросы) при передаче на сервер шифрует им. На сервере все секретные данные для ответа клиента шифруются этим же временным ключем. В js клиента мы расшифровываем данные и выводим контент.

Злоумышленник посередине этого временного симметричного ключа не знает, поэтому подглядеть и изменить данные не может.

Все это на стороне клиента легко реализуется в js через обычные XMLHttpRequest, ну и ответная часть понятно должна быть на сервере.

sumanai

09.01.2017 23:10+2Окей. Я захожу на ваш сайт со всем этим, а злоумышленник вместо вашего js с вашим шифрованием отдаёт свой, который читает секретный ключ клиента, и, вместе с взаимодействием, отсылает копию данных ему.

FreeMind2000

10.01.2017 00:34Да согласен, в таком виде это равносильно, просто заходу на фишинговый сайт где юзер отдает свои данные злоумышленнику в поддельной форме, а потом уже тот с помощью них может делать что хочет.

Поэтому mitm действительно сработает.

shifttstas

09.01.2017 23:20Собственно sumanai уже написал всё, в этом и есть основная проблема вашего метода

FreeMind2000

10.01.2017 10:46Полноценный mitm, требующий от хакера взлома провайдера этим методом не решается. Но защита от сниферов слушающих локальный трафик и собирающих пароли, хэши и «секретный» контент обеспечивается полностью. В отличии от стандартного и digest протоколов зашитых в браузер.

shifttstas

10.01.2017 11:54кто мешает вместо снифера устроить MITM без взлома провайдера? например при некорректно настроено dhcp snooping

FreeMind2000

10.01.2017 20:42При неправильных настройках — да и такое возможно.

Но, как я писал ранее — mitm подвержен и https, Злоумышленник может «вынудить» пользователя принять самоподписанный сертификат, если тот никак не может достучаться до своего любимого сайта без выполнения этого действия. Единственное отличие тут будет в том, что пользователь увидит предупреждение. А если будет использован валидный скомпрометированный сертификат, то разницы вообще не будет.

Тут весь вопрос в соотношении цена / требуемое качество защиты:

https — незаменим при денежных операциях, т.к. здесь защита должна быть максимально возможной.

https — для торрентов, форумов где требуется логин… было бы не плохо, но совсем не обязательно. Тут все зависит от доходности самого форума. Если есть деньги на поддержку https — замечательно. А если доходности нет, то создателю и смысла нет дополнительно увеличивать свои расходы. Есть вариант с установкой самодписного https, но это как раз из-за грозных предупреждений может отпугнуть аудиторию первый раз заходящую из поисковика.

https — для новостных сайтов и каталогов статей вообще не имеет смысла и даже вреден из-за увеличения трафика. Если юзер не хочет, что бы следили за тем куда он лазит, всегда можно использовать Tor.

Таким образом «бесплатный» http — должен применяться там, где нет серьезных опасностей от взлома. При этом, если использовать шифрованное соединение реализованное в js клиента, можно приподнять планку защищенности, оградив себя от риска перехвата паролей и секретных данных (без mitm)

Вывод — http нужен, и блокировать/дискредитировать его в браузерах ни при каких условиях нельзя.

P.S. На самом деле, метод реализации защиты на js клиента, достаточно интересен ввиду своей «бесплатности» и теоретической надежности сравнимой с https. Да, без помощи браузера при mitm хакер может подменить js, но как вариант, это можно исправить используя для подключения плагин, установленный в браузер через его «надежный» репозиторий. Плагин будет выполнять ф-ции проверки сертификата сервера. В таком случае, на секретные страницы сайта можно будет попасть, только используя этот плагин, о чем будет сообщаться при регистрации. Т.е. по сути мы полностью повторяем https, только с более широкими возможностями выбора алгоритмов шифрования, собственных форматов сертификатов и т.д… что на порядок усложнит жизнь злоумышленникам.

sumanai

10.01.2017 21:22Если есть деньги на поддержку https — замечательно.

Но зачем деньги, когда есть бесплатные сертификаты?

что на порядок усложнит жизнь злоумышленникам

И на два порядка- простым людям, которых на подобном сайте просто не будет. Я уверен, что на таком сайте будет только два посетителя- сам автор и его фейк.

FreeMind2000

11.01.2017 00:01Но зачем деньги, когда есть бесплатные сертификаты?

— Тут ниже уже было по этому поводу написано: «Первая доза всегда бесплатно». Я склонен с этим мнением согласиться.

И на два порядка- простым людям, которых на подобном сайте просто не будет.

— Возможно и так, а возможно и нет. Тут надо более подробно продумывать детали…

sumanai

11.01.2017 05:20Я склонен с этим мнением согласиться.

Я тоже несколько сомневаюсь, но пока всё работает. И да, если так сильно нужна защита, можно и купить, это в общем то не так дорого.

Возможно и так, а возможно и нет.

Не возможно, а точно так, как я сказал.

FreeMind2000

11.01.2017 20:26«Не возможно, а точно так, как я сказал»

— Даже не знаю что на такое ответить :) Обычно так говорят люди, которое плохо подумали над тем что сказали… Ведь даже на вскидку за 10 секунд можно придумать рабочий вариант. Например, при регистрации предложить 2 варианта: обычная регистрация и регистрация с дополнительной защитой от кражи пароля, которая позволяет заходить в ЛК только через плагин. Установка плагина не такая уж сложная операция, в FF есть вариант даже для установки подписанного плагина-расширения прямо с web-страницы. Кто не хочет заморачиваться, выберет 1й вариант, кто захочет большей защиты — выберет второй. Все довольны.

«И да, если так сильно нужна защита, можно и купить, это в общем то не так дорого.»

— В том-то и дело, что для небольших форумов и торреннтов, не так уж сильно она и нужна, чтобы тратить на нее деньги. Тот же rutracker юзает http

sumanai

11.01.2017 21:49Например, при регистрации предложить 2 варианта

Это не интересно. Тем самым вы признаёте, что плагин- сложный вариант для большинства. И для них же делаете свой сайт не защищённым.

А https не требует со стороны пользователя никаких действий, и по умолчанию для всех обеспечивает достойную защиту.

Тот же rutracker юзает http

Скорее из-за нагрузки. И да, у них доступен https с бесплатным скорее всего сертификатом от StartCom.

FreeMind2000

11.01.2017 22:23:) И вот что бывает, когда юзаешь бесплатные сертификаты, только что попробовал зайти на rutracker

Итог:

Владелец rutracker.ru неправильно настроил свой веб-сайт. Чтобы защитить вашу информацию от кражи, Tor Browser не соединился с этим веб-сайтом.

Подробнее…

rutracker.ru uses an invalid security certificate.

The certificate is not trusted because the issuer certificate is unknown.

The server might not be sending the appropriate intermediate certificates.

An additional root certificate may need to be imported.

Error code: SEC_ERROR_UNKNOWN_ISSUER

Хотя через оперу по https://rutracker.ru соединяется, но пишет что соединение не защищено.

x-----x

«Тем самым вы признаёте, что плагин- сложный вариант для большинства.»

— Конечно, это сложнее чем обычная регистрация так как длиннее на 1 шаг, но для тех кто хочет большую безопасность — он совсем не сложный.

«И для них же делаете свой сайт не защищённым»

— Если пользователи не хотят, он будет для них не защищенный, если хотят — то могут потратить чуть больше времени на регистрацию.

Поймите, я просто рассматриваю вариант, как дать максимальную защититу пользователям, если им это требуется, без затрат на https. Если бы https был бесплатен (хостинг/сертификат) то и смысла заморачиваться бы не было.

shifttstas

11.01.2017 22:56Это когда не бесплатные сертификаты, а когда у админа не стоит задача поддержки HTTPS.

Плагины нико ради сайта ставить не будет — это полный бред. Особенно на мобильных устройствах.

sumanai

11.01.2017 23:12+1https://rutracker.ru

Вы там что открываете то? Рутрекер сто лет на org, на ru какая-то левая помойка.

Если бы https был бесплатен (хостинг/сертификат) то и смысла заморачиваться бы не было.

Бесплатные хостинги шлак безотносительно поддержки https, а на платных можно выбрать с поддержкой LetsEncrypt.

FreeMind2000

12.01.2017 00:52-1Да, оказывается и ru есть, но для меня разницы нет, помойка и то и то. Зато прям хорошо совпало, что на ru еще и проблема с https сертификатом, похоже либо просроченный бесплатный, либо самоподписанный.

«Бесплатные хостинги шлак безотносительно поддержки https, а на платных можно выбрать с поддержкой LetsEncrypt. „

— Для SSL в любом случае тарифы дороже чем без него.

.

sumanai

12.01.2017 16:08помойка и то и то

Вы сейчас назвали одну из крупнейших мировых библиотек, содержащую 3.228 PB каталогизированной информации, помойкой?

Для SSL в любом случае тарифы дороже чем без него.

Нет не всегда. Многие хостеры просто взяли и включили поддержку LetsEncrypt на всех тарифах.

motienko

10.01.2017 21:37такой js просто надо отдавать по https

FreeMind2000

11.01.2017 00:12Так фишка в том, чтобы не использовать https встроенный в браузер, требующий платных сертификатов либо пугающий юзеров страшными предупреждениями. А использовать свою реализацию на js, которая уже будет знать — что сертификат этого сайта надежный.

shifttstas

11.01.2017 13:49выше уже обсудили, что реализацией на JS вы не сможете доказать, что вы это вы, а по поводу «Пользователь кликнет на согласен и примет поддерльный сертификат» — не кликнет, Safari в iOS 10 многие не валидные сертификаты запрещает принимать — просто ошибка с доступом без вариантов обхода.

sumanai

11.01.2017 17:26Safari в iOS 10 многие не валидные сертификаты запрещает принимать — просто ошибка с доступом без вариантов обхода.

Это можно сделать на любом современном браузере силами вебмастера, добавив заголовок HTTP Strict-Transport-Security.

shifttstas

11.01.2017 17:54Если это HSTS — то странно почему при доступе к Google был вариант «продолжить подключение с плохим сертификатом»

sumanai

11.01.2017 21:51Может особенность мобильного браузера? Хотя Google вообще жёстко прописан в исходниках как минимум хрома. Про вебкит правда не уверен.

FreeMind2000

11.01.2017 20:58Да, а чуть ниже я предложил вариант с js+плагином, который решает эти проблемы, т.к. без плагина юзер в ЛК не зайдет. Плагин знает сертификат сервера, поэтому на mitm — выдаст сообщение, что юзера перенаправили на фальшивый сайт. И все это — беспланто, без необходимости покупки сертификатов и хостинга https. Если юзер выберет вариант регистрации через плагин — то он будет всегда защищен не хуже чем по https. Единственное оставшееся слабое звено — это сама регистрация, но это тоже обходится, если логин и пароль юзер будет вводить, только после установки плагина.

shifttstas

11.01.2017 22:58Плагины нико ради сайта ставить не будет — это полный бред. Особенно на мобильных устройствах.

FreeMind2000

12.01.2017 00:58Это ваше мнение и оно имеет право на существование, но не судите всех людей по себе.

shifttstas

12.01.2017 10:46Да причем тут моё мнение, вы как плагин в Safari на iOS поставите?

FreeMind2000

12.01.2017 11:44А причем тут конкретно iOS? Вы говорите, что «Плагины никто ради сайта ставить не будет». Я же отвечаю — говорите конкретно за себя, не надо делать обобщения. А для Ios можно при желании и приложение написать.

Cryvage

13.01.2017 13:22Ну как сказать, есть один сайт, на который так просто не зайти. Нужно либо ставить плагин, либо вручную редактировать куки (а для редактирования кук тоже используется плагин). В противном случае вы увидите только грустного бамбукового мишку. Так что и плагин поставят, и сертификат примут. Вопрос лишь в мотивации.

muxa_ru

13.01.2017 13:31Плагины нико ради сайта ставить не будет — это полный бред.

Ява у меня стояла ради одного лишь сайта — банка

Силверлайт стоял ради одного лишь сайта — библиотеки

shifttstas

09.01.2017 19:59Я тоже против необоснованной дискриминации.

Многие браузеры запрещают принимать отозванные сертификаты без возможности принять их

petrovnn

09.01.2017 17:00> например тут — тут ничего ценного нет, обычный развлекательный сайт

Не соглашусь!

Возьмем компанию Microsoft, у которой тут есть корпоративный блог.

Сотрудник логинится, кулхацкер перехватывает его пароль, публикует от имени МС какую-нибудь чушь, компания несет убытки. Понятно что эта схема слишком грубая но в целом тут очень даже есть что защищать.

Соглашусь с автором о том, что HTTPS нужен если на сайте есть какие-либо формы

d-stream

09.01.2017 08:07+2Если очень кратко:

а) очень смахивает на «первая доза — бесплатно»… закончатся бесплатные центры выдачи сертификатов кому попало и все — «несите ваши денежки»

б) «кто попало» — в погоне за дешевизной (и предложениями) уровень доверия начнет падать

p/s/ Кстати то что делает сейчас гугл в планедискриминации http-сайтовпривилегий для https очень напоминает внедрение ислама в старые времена: захватили, обложили 50% данью, потом «льгота» — принимаешь = ставка падает до 10%

Cryvage

09.01.2017 15:10+4Во-первых я против любой принудиловки. Это путь какого-то совка.

Во-вторых, корневые центры сертификации это потенциальная точка отказа.

С одной стороны, пока просто появляется надпись, что сайт небезопасен, то вроде бы ничего страшного. Но остановится ли Google на этом? Что если через пару лет такие сайты вообще перестанут открываться? Вот скажут власти отдельно взятой страны: «Отзовите сертификат гражданина Н.» — и перестанет его сайт открываться у большинства пользователей. Несколько лет назад, я бы на этом месте остановился, обозвал бы себя параноиком, и посмеялся. Но сегодня мне как-то уже не смешно.

Причем, хочу заметить, что цифровая подпись может быть использована как инструмент цензуры, только при её принудительном повсеместном внедрении. Так что, если многоуважаемый Google прекратит свою «благую миссию по принуждению к безопасности», проблема как бы отпадёт сама собой.

Именно поэтому я проголосовал против перехода на https. Особо подчёркиваю, что я против именно перехода, а не против самого https. Я считаю что на https не надо «переходить». Его надо просто использовать там, где это требуется, ни больше ни меньше.

maxic

09.01.2017 15:14Вот я тоже за протокол https, но категорично против "принудиловки" (поэтому воздержался)

Хозяева должны сами выбирать.

Одно дело — повышать в выдаче ранжирования https сайты, а другое дело прямо в браузере их клеймить как "не надежные"!

lubezniy

09.01.2017 15:36+1Если какой-то сайт в принципе не обрабатывает конфиденциальной информации и не требует никаких логинов-паролей (а то и вообще ввода данных), зачем ему https? Вот делать нечего больше админу, кроме как периодически перевыпускать сертификат, а то ещё и платить за это.

Lennonenko

11.01.2017 13:49автоматизируется же всё — висит скрипт, который раз в два месяца запрашивает и устанавливает новый сертификат

lubezniy

11.01.2017 14:28Так а присматривать же за работой хозяйства тоже надо. И, если УЦ отвалится, переписывать эту автоматизацию?

И да. Кто скажет, что в принципиально ненужной в конкретном месте OpenSSL совсем нет дыр, через которые специально сформированным https-запросом (при использовании https, конечно) можно ломануть хостинг или сервер?

Lennonenko

11.01.2017 20:20если УЦ отвалится, будут проблемы посерьёзней исправления скриптов

сертификат бесплатный выдаётся на 90 дней, если скрипт его обновляет каждые два месяца и в случае какого-то облома пишет вам письмо с уведомлением о проблеме, у вас в запасе целый месяц, чтобы решить эту проблему

DiegoTM

09.01.2017 17:04+1HTTPS нафиг не нужен на сайтах типа скачать обои, посмотреть анимэ и прочии сайты предоставляющие контент в одностороннем порядке. Для всех сайтов домашних страничек эпохи Web 1.0 https не нужен.

w4r_dr1v3r

11.01.2017 06:28-1Доводы? Их есть цельный воз: от кого, скажите мне на милость, кроме хомячков, не читавших о компьютерном взломе и его методах ничего, кроме случайно в туалете у друзей-программистов попавшегося в руки журнала «Хакер» от '95 года может защитить https?

NasretdinovRR

11.01.2017 13:50У меня доменное имя кириллическое, подключение к сайту идёт через DynDNS провайдера к серверу под Windows 7 Домашняя расширенная. Как ни пытался, я не смог установить сертификат от Let's Encrypt и получить заветный зелёный значок.

shifttstas

11.01.2017 13:52У вас сразу 2 проблемы:

1) В качестве серверной системы вызачем-тоиспользуете windows

2) домен у вас кирилический

Старайтесь избегать такого.

А если серьёзно — выше писали, что летсинкрупт в сейчас фиксит (или уже пофиксил) поддержку кирилический доменов. Насчет windows ничего сказать не могу, это действительно очень странно, держать веб-сервер на ней.

NasretdinovRR

12.01.2017 01:41Кириллический домен это ладно, punycode везде работает. Самая главная проблема как раз в DynDNS. Сертификат установить кое-как удалось, но с ним браузер считает соединение небезопасным т.к. домен сертификата (обычный в зоне.рф) и домен через который устанавливается подключение (DynDNS-поддомен моего провайдера) — это разные домены.

Винду использую т.к. изначально на сервере была трансляция онлайн-телеканала, а подходящего для этого софта под Линукс я не нашёл… да и сама винда несравнимо привычнее, без малого 15 лет опыта в винде и лишь теоретические знания по Линуксу.

Erelecano

14.01.2017 15:20+11. Кто мешает подключаться к нормальному домену или получить сертификат на динамический?

2. «Опыт в винде» это я так понимаю, что вы под ней играли и видели, как родители ей пользуются? Извините, но сервер на винде это сразу признак того, что человек далек от IT, как я от ядерной физики(за исключением маргинальных случаев, типа нужды в AD или еще какой дряни от MS).

sumanai

15.01.2017 01:33Извините, но сервер на винде это сразу признак того, что человек далек от IT

Так и запишем- админы StackOverflow далеки от IT, раз держат 560 млн показов в месяц на 25 серверах по состоянию на 2014 год.

Это я к тому, что всё зависит от прямоты рук настраивающих, а не от наименования ОС, установленной на сервере.

NasretdinovRR

15.01.2017 03:26При использовании сертификата на домен DynDNS обратная ситуация: соединение считается небезопасным из-за того что сертификат выдан на другой домен (не на тот который отображается в адресной строке).

По поводу винды… я изучал системные файлы и функционирование Windows Millenium ещё в детстве, знаю уязвимые места Windows XP т.к. на своём опыте видел проблемы связанные с этим, перешёл на Windows 7 ещё когда она была в бета-версии, теперь у меня на основном компе Windows 10 на канале обновлений Windows Insider Preview.

В 16 лет начал подрабатывать эникейщиком, в данный момент имею репутацию лучшего компьютерщика среди моих клиентов, устраняю все программные и аппаратные проблемы пользователей, понимаю принципы работы многих видов программного и аппаратного обеспечения, учусь на 4 курсе вуза по специальности «Информатика и вычислительная техника».

Erelecano

16.01.2017 18:21+1> имею репутацию лучшего компьютерщика

Вот последнее слово таки и выдает в вас мамкиного какира. Вы не специалист и им не станете, раз именуете себя «компьютерщиком» и держите «сервер» на ОС для запуска игр.

NasretdinovRR

17.01.2017 06:44У вас очень стереотипное мышление, айтишникам такое не свойственно, не стройте из себя айтишника, вам это не идёт. :D

И да, именно запуск игровых серверов и был одной из основных причин выбора Windows, в этом вы частично правы. А ещё возможность включения в домашнюю группу. Причин множество.

NasretdinovRR

17.01.2017 06:51Дальнейшее обсуждение прошу вести по существу, не забывайте что топик про HTTPS а не про целесообразность использования Windows на сервере в целом, не создавайте флуд и не провоцируйте на это других.

Erelecano

17.01.2017 18:54+1Простите, а вы кто такое, что бы указывать мне что мне писать в комментариях? Вы — владелец ресурса или его представитель? Нет? Тогда ваше мнение никому не интересно.

NasretdinovRR

17.01.2017 20:31Просто предупреждение рекомендательного характера, т.к. за флуд обычно бан полагается.

Erelecano

17.01.2017 21:44Кто вы такой, что бы выдавать предупреждения?

Замаскированный Денискин? Или кто-то из его мальчиков? Нет вроде, вы простой мамкин какир обидившейся на слова правды.

Так вот запомните: ваше мнение никому не интересно. Помалкивайте.

При чем учитывая дату регистрацию и дату расчехления вы скорее всего еще и чужой аккаунт купили, мало шансов, что молчало 5 лет, а тут начало комментить какой оно крутой какир и угрожать людям.

NasretdinovRR

18.01.2017 07:29Во-первых на правду не обижаются. Во-вторых истинные Брони не обижаются вообще ни на что, т.к. понимают право каждого на субъективное мнение. Если правда — используем для самосовершенствования. Неправда — считаем мнение ошибочным (как в вашем случае) и игнорируем.

По поводу даты регистрации аккаунта ваше мнение опять-таки субъективно и не соответствует действительности. Просто в те времена комментировать могли только обладатели инвайта, а я же зарегистрировался сам по себе. Ныне пользователи с аккаунтом read-only могут комментировать записи не старее трёх дней при условии если коммент будет одобрен модераторами — после этого аккаунт получает статус read&comment. Так вот, этот коммент и оказался первым одобренным с моего аккаунта.

И обратите внимание: ни одно ваше высказывание так и не оказалось истинным. Такое свойственно либо троллям, либо тем у кого проблемы с мышлением (что зачастую кстати совпадает). Попробуйте другие способы самореализации, есть занятия гораздо более интересные и главное полезные чем троллинг. =)

Ag47

09.01.2017 00:05+5На самом деле не самая лучшая идея. Слово «надежный» может ввести простого пользователя в заблуждение, который подумает, что это еще одна гарантия того, что сайт не мошеннический. Да и сами мошенники могут наличие https, точнее этой надписи, представлять пользователям как доказательство их надежности.

Пользователи должны ясно понимать, что это касается не самого сайта, а только соединения с сайтом.lega

09.01.2017 00:16+1Да и сами мошенники могут наличие https, точнее этой надписи, представлять пользователям как доказательство их надежности.

Уже было на хабре, мошенники используют бесплатный letsencrypt, и делают «надежные» сайты.

Karpion

09.01.2017 01:28+1Вы так говорите, как будто целевая аудитория мошенников способна понять разницу между «сайтом» и «соединением»!

vlivyur

09.01.2017 13:35Да, от фишинговых сайтов с сертификатами никак не спасает, а даже наоборот, когда идёшь на sperbank.ru, а там тебе зелёным светится Надёжный.

Thero

09.01.2017 00:07поправьте заголовок, там как минимум пропущена «не»

shifttstas

09.01.2017 00:08+1Там всё верно, перечитайте

Thero

10.01.2017 18:55хм… я вижу что в заголовке написано что httpS помечается как ненадёжный( в то время как картинка и хром пишет надёжный)… но да про пропущенную не я точно ошибся вероятно хотел написать лишняя…

FreeMind2000

09.01.2017 00:32+1Однозначно,

для всех таких «слишком умных» браузеров, сообщение — «Ваш браузер устарел т.к. не поддерживает протокол HTTP, используйте современный браузер, например… ваша ссылка...»

Ну что это за бред, одно дело показать замочек для https соединения, а совсем другое — запрет доступа к какому-нибудь каталогу статей, да еще и с ярлыком «ненадежный». Хромом не пользуюсь и видимо никогда не буду, а с FF придется похоже тоже переходить, т.к. и Mozilla ратует за перевод инета в https.

overtest

09.01.2017 08:08+2У меня группа маленьких тематических сайтов с полезным контентом, в сумме которые дают небольшой доход, но если на каждый прикручивать сертификат — все это занятие становится нерентабельным и требует много времени на рутину. Лично мне непонятно, почему я должен платить за возможность шифровать трафик или за то, чтобы подтвердили, что мой домен настоящий (регистрации домена для этого уже недостаточно?). Для моих сайтов это ненужно, но если я не этого не сделаю, мои сайты опустятся в поиске, несмотря на то, что содержат качественный контент. Поэтому я это вижу как «хочешь оставаться в топе — плати» — чистой воды развод и возможность собрать круглую сумму с веб-мастеров, которая во много раз превосходит плату за аренду доменов.

shifttstas

09.01.2017 08:08Откройте для себя http://letsencrypt.org

Areso

09.01.2017 08:37+1А для подписи бинарников? Раньше поляки выдавали для опен-сорс проектов, теперь и там платно (хоть и со скидкой).

lgXenos

09.01.2017 16:22Не имея рут-доступа, если я правильно понимаю, я не могу использовать этот ресурс.

If you don't have these privileges on your webserver or you're not familiar with command line server administration, Certbot probably isn't the best option to enable HTTPS on your site.

Хостинг ТаймВеб, которым я пользуюсь, жаждет получать 2к руб в год за эту услугу.

Дороговато, как для HomePage

shifttstas

09.01.2017 17:05значит хостинг не развивается — попробуйте свой сервер (digital ocean) или reg.ru они от 150р в месяц сертификат делают (летсинкриптом как я догадываюсь)

lgXenos

09.01.2017 17:12Нннну я б не стал устверждать, что он не развивается. Просто у каждого своя модель получения бабок и расстановки приоритетов.

Понимаете… сам хостинг в рег-ру в 2 раза дороже таймвеба. Т.е. в сумме выходит примерно тоже, на тоже.

Я плачу сейчас 99р/мес за 1 сайт и 5гб.

Так что весь этот безопасный интернет конечно интересный и полезный. Но моя доля в нем слишком мала, чтоб парится с ССЛ)

Так что искажу слова высказавшегося ниже:

Считаю ли я правильным все переводить на HTTPS? — Нет, считаю частично.

Перевожу ли я свои сайта на HTTPS? — Нет, не перевожу, т.к. я пока не готов увеличить свои затраты на сайт в три раза.

Erelecano

11.01.2017 22:57> Не имея рут-доступа, если я правильно понимаю, я не могу использовать этот ресурс

Можете. Получайте сертификат при помощи https://github.com/hlandau/acme оно прекрасно работает из коробки без рута для получения сертификата.

sumanai

11.01.2017 23:17Получить то можно, только не все хостинги в принципе позволяют установить свой сертификат на дешёвых тарифах, некоторые так вообще не слышали SNI или ленятся его настраивать, и поэтому требуют отдельный IPшник.

Erelecano

14.01.2017 16:21> некоторые так вообще не слышали SNI или ленятся его настраивать

От них надо бежать.

1. SNI стандарт уже больше 10 лет

2. Его нет нужды настраивать, достаточно иметь веб-сервер релиз которого был в последние лет 10.

dslava

09.01.2017 17:37Его можно поставить на shared-хостинге?

lgXenos

09.01.2017 17:40Мой коммент выше, вродь, отвечает на этот вопрос )

Нет рута — нет серта

shifttstas

09.01.2017 17:46приличные хостинги поддерживают, скорее всего, в ближайшее время все введут поддержку чтобы конкурировать

lubezniy

11.01.2017 15:17Для старых браузеров нужно также, чтобы каждый SSL-сертификат работал на своём IP-адресе; с виртуальными хостами на них SSL работать не будет.

sumanai

11.01.2017 17:28К слову эти старые браузеры сейчас днём с огнём не сыскать, разве что IE8 на XP, или там старые андроиды, но они уходят в небытие.

lubezniy

11.01.2017 17:36Старых андроидов на дешёвых старых телефонах ещё достаточно. И не факт, что ненадолго: не все покупатели привыкли менять телефоны как перчатки, а производители — выпускать аппараты на пару-тройку лет.

shifttstas

11.01.2017 17:55А зачем их вообще брать в расчет? вангую, что их менее 5% от посетителей сайта

EduardNikolenko

09.01.2017 08:08+1Однозначно HTTPS нужен для любого коммерческого сайта т.к. с HTTPS на HTTP не передается referer и отслеживать источники трафика уже не выйдет.

vshemarov

09.01.2017 10:22+6Голосовалка не вполне однозначная. Что значит «поддерживаете ли вы переход»?

Считаю ли я правильным все переводить на HTTPS? — Нет, не считаю.

Перевожу ли я свои сайта на HTTPS? — Да, перевожу

dimka11

09.01.2017 12:05+1Главный минус https, это не работоспособность сжатия трафика в мобильных браузерах.

varnav

09.01.2017 15:45+1gzip перестаёт работать при https соединении?

Cryvage

10.01.2017 01:51Шифрованный трафик просто существенно хуже сжимается. Чем больше энтропия, тем хуже сжатие. А шифрование как раз энтропию увеличивает. Так что дело не в gzip. Вы можете попытаться сжать шифрованный трафик, но он сожмется, скажем, не на 30%, а на 3%. Проблема фундаментальная.

sumanai

10.01.2017 05:22Внезапно! Все сначала сжимают, а потом шифруют. Никто не делает наоборот.

Cryvage

10.01.2017 10:11Но ведь речь шла о сжатии трафика в мобильных браузерах. А там это реализовано через прокси. Чтобы сжимать до шифрования, сжатие должен осуществлять сам сайт. Тут стоит ещё вспомнить про одну неприятную уязвимость, связанную со сжатием.

Alexey2005

09.01.2017 17:44+2Более того, https ещё и нельзя закэшировать на прокси-сервере. Раньше как было: ставим squid, врубаем кэширование — и через два дня трафик падает в 10 раз, т.к. практически всё нужное уже в кэше. И даже когда внешняя сеть отваливалась, это не сразу замечали, т.к. все часто используемые странички по-прежнему грузились.

Теперь же, когда все повадились пихать https куда только можно, кэширующие прокси становятся полностью бесполезными.

guai

09.01.2017 16:01типичная проблема совместимости с легаси. Пока не все браузеры умеют http2 — надо держать сайты на http1. Сайты не все умеют и не стремятся, тк и так пока работает во всех браузерах. Юзерам по барабану, пока работает.

Или надо всех допинать или так и останется и то и то — т.е. больше работы для всех.

Хорошо бы w3c или IANA или еще кто объявили, что http1 через 30 лет вообще выпилим. Тогда бы хотя бы теоритически была причина шевелиться. Для перехода ip-ipv6 даже диапазон кончился, и то пока нет того ipv6 нигде.

shifttstas

09.01.2017 17:08аналогия не очень, что бы сделать v6 нужно много менять дорогостоящего оборудования + клиентское, на мой взгляд выпиливать ничего не надо, путь запретов он плохой, но всячески дать пользователю информацию, что сайт устарел — надо.

Cryvage

10.01.2017 02:15Хорошо бы w3c или IANA или еще кто объявили, что http1 через 30 лет вообще выпилим. Тогда бы хотя бы теоритически была причина шевелиться.

Через 29 лет и 11 месяцев станет ясно, что никто так ничего и не сделал. А так, как сломать весь Интернет никто не решится, то выпил отложат ещё лет на 10. И вот тогда-то точно… всё повторится вновь.

С айпишниками-то ограничение чисто физическое, так что рано или поздно лёд тронется. А вот с http такой проблемы нет. Он работает, и нет никаких особых причин от него отказываться. http2 получился неоднозначным, он не даёт выигрыша в 2-3 раза. А многие и вовсе критикуют его. Так что перспектива сомнительная. По моим ощущениям это ещё один xhtml, к переходу на который все вроде бы готовились несколько лет, но на деле он никому не был нужен.guai

10.01.2017 11:52Ну в 3 раза нет выигрыша, а в 2 есть. По части разработки, поддержки, тестирования кода под 2 версии протокола. Некоторые оптимизации, которые для http1 были нужны, для http2 уже не нужны и даже вредны, значит придется иметь 2 пути в логике, которые в этом плане себя вести по-разному будут, следить за этим всем, тюнить отдельно, мерить отдельно и т.д.

Endru9

09.01.2017 17:09-1Шифрование не панацея, но все же помогает сохранить персональную информацию! Считаю что каждый сайт, где имеется личный кабинет, должен иметь шифрование!

Из минусов:

1) SSL Не безопасен! Мало прикрутить сертификат, нужно еще отключить ssl1, 2, 3, которые уже давно не безопасны! Многие прикручивают сертификат и думают — всё! теперь я в шоколаде. и забывают про уязвимости в ssl! Не надо так!

2) Скорость загрузки сайтов в мелких городах с беспроводным интернетом в разы увеличивается! Особенно касается медиаконтента, например фото.

P.s. да сейчас есть сервисы предоставляющие бесплатный сертификат пусть даже на 90 дней…

Но что будет когда бесплатное закончится? Представляю себе что скоро в сертификат будут вшивать код для рекламы на вашем сайте!) Не нравится? платите за сертификат без рекламы!)))) Но это так, пессимистичные мысли.

shifttstas

09.01.2017 17:10-11. старая криптография медленно, но выпиливается из браузеров

Но что будет когда бесплатное закончится? Представляю себе что скоро в сертификат будут вшивать код для рекламы на вашем сайте!) Не нравится? платите за сертификат без рекламы!)))) Но это так, пессимистичные мысли.

Техническая реализация?

mikka1

10.01.2017 08:22Я честно прочитал все комментарии (ну ладно, часть — по диагонали), но не до конца понимаю, в чём именно фундаментальная проблема.

Если предположить, что в обозримом будущем браузер не будет препятствовать загрузке страниц по http, а будет всего лишь показывать какой-то значок рядом с адресом — почему это вообще должно кого-то всерьез волновать?

Пусть аналогия не 100%-ая, но никого же никогда не останавливала от курения надпись «Минздрав предупреждает...», равно как американцам, скрепя сердце, приходится покупать товары с предупреждением Proposition 65 на них? Что изменится, если при заходе на любимый бложик я вдруг увижу, что мое соединение браузер посчитал небезопасным?

Но вообще, конечно, мне всё меньше и меньше нравится траектория развития Хрома. Сначала всем насильно впихнули material design в адресную строку, от которого, по-моему, сломались глаза у всех обладателей не очень больших экранов, теперь появляются какие-то дополнительные элементы, которые пользователю не дозволяется отключить по своему желанию. Нерадостно как-то…

Ndochp

10.01.2017 11:55В пределе огребете несколько лишних кликов, как при заходе на https с просроченным сертификатом.

Причем кнопку добавления исключений вечно прячут в разных местах.

alexes

10.01.2017 10:36+1- Создается фишинговый сайт,

- получается на него сертификат,

- юзер видит зелененькую подсветку «надежный» и спокойно вводит кредитки, пароли и т.д.

- профит!

Все верно?

Отлично! гугл!

sumanai

10.01.2017 15:30Я вот одного не понял- чем их старый добрый зелёный замочек не устраивает?

shifttstas

10.01.2017 19:31Да уберут они «Надежный» слово, но надо что бы пользователь привык, что в адресной строке должно быть зелёненькое и надежный, а потом там будет иногда красненькое — и тогда пользователь будет на это реагировать.

V2008

11.01.2017 13:54Интересно, а сайты с поддержкой https с российскими шифрсьютами тоже будут помечаться браузерами Chrome от Google как надежные?

shifttstas

11.01.2017 13:54А в основной ветке хрома/SSL уже есть российские cipher suites?

vip1953

11.01.2017 13:57Конечно, нету!

shifttstas

11.01.2017 14:21Ну вот собственно и ответ =)

Вот даже интересно — почитав всю движуху на тему гостовских шифров — в чем проблема доказать отсутствие закладок и слабых мест и попросить их включить в поставку?

vip1953

11.01.2017 14:35Если бы это делалось бесплатно (а Президент сказал шифрование для народа должно быть бесплатным) скажем в недрах ТК-26, то и проблем бы не было я думаю. А так, кто будет платить? Государство работу не заказывает поэтому и воз ныне там. Фактически варимся в собственном соку под названием ГОСТ.

shifttstas

11.01.2017 14:39Так в чем отличее гостовских шифров от обычных? ну кроме шильдика от ФСБ

Насколько я знаю, что что сертифицирует ФСБ должно быть взламываемо, я верно понимаю, что с вашими реализациями Chrome/Apache это именно так?

vip1953

11.01.2017 14:59Да нет, конечно, это чушь. Сертификация ведется по-честному. И самое главное уж точно не должно быть взлаемым. Просто долго и накладно. А про взлаемость — это пустые разговоры. Ну а в общем случае ГОСТ это ECC (элиптические кривые), которые cipher suites на которых сейчас активно внедляются и в NSS и OpenSSL и т.д

shifttstas

11.01.2017 15:09А аудит международный проходили? и насколько я помню есть еще ограничение на длинну ключа…

vip1953

11.01.2017 15:16А при чем тут международный аудит? У нас система сертификации своя для шифрсредств. Электронная подпись (ЭП)/Шифрование по ГОСТ у нас это закон. Длина ключа — это в штатах.

У нас длина открытого ключа при ЭП — это либо 512 либо 1024 бита, а симметричное шифрование (28147, Магма, Кузнечик) — это 256 бит.

И никаких ограничений в России нет.

А вот у них на том же AES-е…

shifttstas

11.01.2017 15:21Что значит зачем? не надо делать свои велосипеды только для своей страны, либо стандарт международный, либо он должен умереть.

По этому я и спрашиваю:

1) Был ли аудит за пределами России

2) Если нет то почему и когда будет

Электронная подпись (ЭП)/Шифрование по ГОСТ у нас это закон

3) Что вы имеете ввиду?

У нас длина открытого ключа при ЭП — это либо 512 либо 1024 бита, а симметричное шифрование (28147, Магма, Кузнечик) — это 256 бит.

4) Это очень мало и не устойчиво, в данный момент подключение к тому же хабру имеет длину ключа 2048

vip1953

11.01.2017 16:24Вот HTTPS хабра:

Как видите длина ключа 128 бит.