4 марта 2017 года специалист по безопасности Крис Викери (Chris Vickery) из компании MacKeeper заранее объявил, что к понедельнику появятся подробности о массивной утечке базы личных данных на 1,37 млрд записей. Он сдержал обещание. Вчера MacKeeper опубликовала подробности этой утечки. Оказалось, что её жертвой стала не какая-то нормальная компания, а спамерская фирма River City Media (RCM).

Под руководством известных спамеров Элвина Слокомбе (Alvin Slocombe) и Мэтта Ферриса (Matt Ferris) эта компания выдаёт себя за приличную маркетинговую фирму, в то же время сама хвастает в документах, что рассылает более миллиарда писем в день. И это при десятке сотрудников.

Что и говорить, с такой базой кто угодно может заняться «эффективным маркетингом».

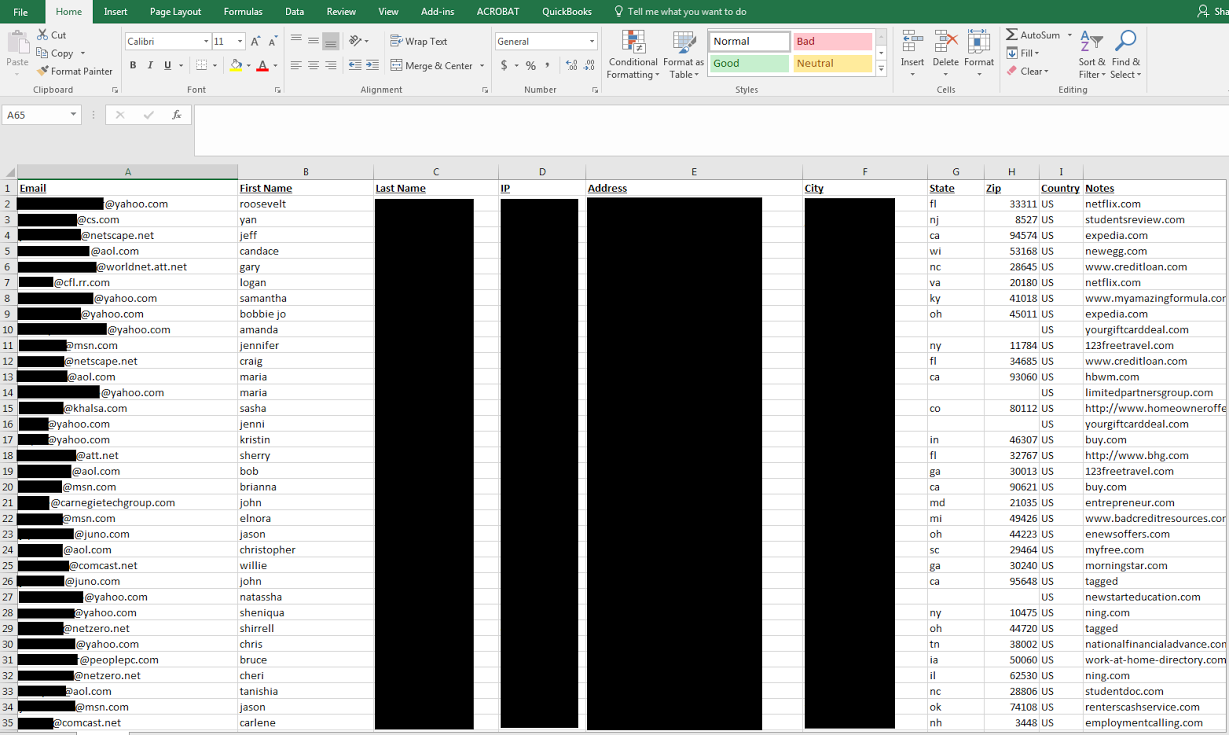

База содержит не только адреса электронной почты, но и реальные имена, фамилии пользователей, IP-адреса, а часто и физические адреса.

На самом деле такая информация может пригодиться не только спамерам, но и другим заинтересованным лицам. Скажем, в ней есть огромное количество почтовых адресов в доменной зоне .mil — с именами и IP-адресами. Вы понимаете, что это значит.

На самом деле такая информация может пригодиться не только спамерам, но и другим заинтересованным лицам. Скажем, в ней есть огромное количество почтовых адресов в доменной зоне .mil — с именами и IP-адресами. Вы понимаете, что это значит.Выборочная проверка базы показала, что это действительно реальная информация.

Расследование против спамерского гиганта RCM провели специалисты MacKeeper Security Research Center, CSOOnline и Spamhaus. Всё началось с того, что в январе этого года Крис Викери натолкнулся в открытом доступе на странный, но подозрительный набор файлов. Как выяснилось впоследствии, резервная копия базы принадлежала River City Media. Файлы не были защищены паролем. Крис Викери пока не сказал, где именно он «случайно обнаружил» файлы. Будем надеяться, что специалист по информационной безопасности не совершил ничего незаконного.

Утечка произошла из-за неправильной конфигурации

rsync — популярной утилиты для резервного копирования, синхронизации и зеркалирования данных между серверами.Бэкапы RCM лежали в открытом доступе уже более месяца. Часть файлов датируется январём 2017 года, а другая часть — декабрём 2016 года.

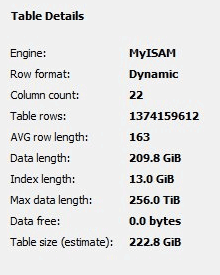

Среди файлов оказалась база размером 222,8 ГиБ с адресами электронной почты. Общее количество записей — 1 374 159 612.

Судя по статистике почтовых сервисов, спамеры явно ориентировались на американских пользователей. Среди самых популярных нет российских почтовых доменов. Но зато в базе, наверное, присутствуют почти все американские пользователи.

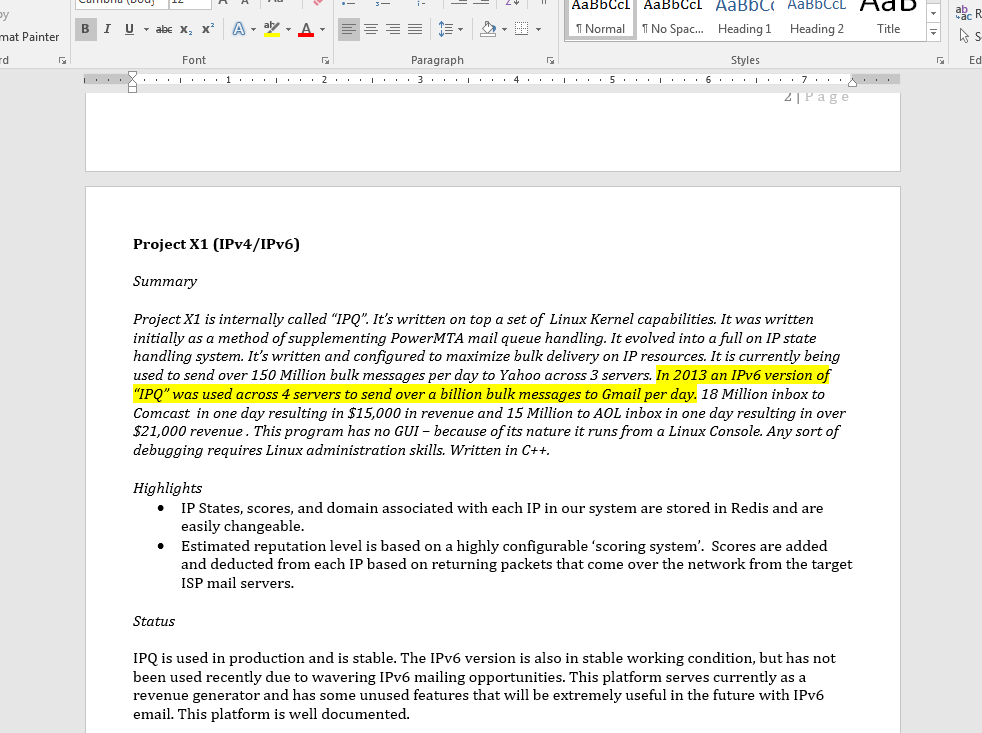

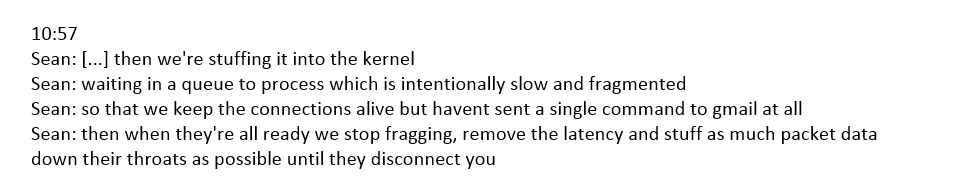

Изучение файлов показало, что RCM не просто спамер, а очень искушённый в своём деле агент. Для рассылки писем они использовали автоматические методы и некоторые хакерские техники. Например, проверяли почтовые серверы на предмет уязвимой конфигурации, а потом использовали эту информацию для массовых рассылок. Об этом свидетельствует наличие скриптов и логи чатов, найденные в бэкапах. Вот один фрагмент из этих чатов, где обсуждается техника, как обмануть антиспамерские фильтры Gmail и завалить письмами этот почтовый сервер.

Объясняется, что нужно поднять максимальное количество соединений с Gmail, но ничего не отправлять, просто долго держать соединения открытыми. Это делается путём конфигурации своей машины на максимальную задержку ответных пакетов и фрагментированным образом, одновременно открывая всё больше соединений. Ну а потом, когда Gmail уже почти готов разорвать соединения по таймауту, ввалить отправку писем на полную катушку по всем открытым соединениям, пока Gmail не захлебнётся и не отключит их.

Техника открытия как можно большего количества соединений между вашей машиной и компьютером жертвы, фактически, является атакой типа Slowloris, разновидностью DoS. Хитрость тут в том, что спамер не пытается вывести из строя компьютер жертвы, а пытается захватить и использовать как можно больше её ресурсов. В данном случае — чтобы всучить Gmail максимально возможное количество спам-почты.

Логи провайдера TierPoint, который использовала RCM, показывают проблемы с забивкой ящиков AOL

Подробности о разных видах атак со скриптами отправлены в Microsoft, Apple и другим фирмам, которых использовала спамерская банда.

Неизвестно, какими методами пользовалась River City Media, чтобы собрать эту информацию. Наверняка в ближайшее время Элвин Слокомбе и его подельники объявят, что не делали ничего незаконного. Возможно, база собрана через так называемые «ко-регистрации», когда человек регистрируется в каком-то сервисе, но не замечает галочки вроде «Разрешаю делиться своей информацией с третьими лицами». Владельцы интернет-сервисов и программ собирают базы своих пользователей и могут продавать эти базы третьим лицам.

Что ж, теперь RCM будет гораздо сложнее использовать старые методы. По состоянию на вчера Spamhaus внёс в свою базу всю инфраструктуру River City Media.

Крис Викери обещает в ближайшее время опубликовать ряд документов из бэкапа RCM, там достаточно интересных электронных таблиц, есть бэкапы жёстких дисков, логи чатов и др. А в блоге Salt Hash подробно описываются некоторые методы, которые использовала RCM для своего грязного заработка на интернет-рекламе: фальшивые страницы поисковых систем, продажа баннерной рекламы на сайтах с переносом её в тело письма и т.д. На всей этой гадости компания собрала с октября 2016 года по январь 2017 года немалую сумму $937 451,21 от различных рекламных сетей, в том числе AdDemand, W4, AD1 Media (Flex) и Union Square Media.

Комментарии (22)

under-c

07.03.2017 23:39-6Коротко.

Одни пидapacы, добавили в свою базу 1,37млрд email-ов, из базы других пидapacoв.

brestows

08.03.2017 01:07Yahoo один из основных рассадников спама. у меня и вовсе он занесет в черный список, и разрешено присылать только с конкретных ящиков этого домена, там еще китайцы любят его использовать.

DjOnline

09.03.2017 19:54Причём тут спам с яху-ящиков? Речь о доставляемости на яху ящики. А это кстати действительно один из проблемных провайдеров, у нас легальная рассылка по клиентам, и почти всегда yahoo идёт в deffered.

pdkdrp

08.03.2017 10:05Скажем, в ней есть огромное количество почтовых адресов в доменной зоне .mil — с именами и IP-адресами. Вы понимаете, что это значит.

Нет, поясните. Опять кто-то танцору мешает?

SexySvin

08.03.2017 10:36+1Ну что тут непонятного. .mil (от англ. military – военный) — общий домен верхнего уровня для военных организаций США.

Вы понимаете, что это значит.

Если вдруг на этот адрес придёт спам — начнется третья мировая!

AllexIn

08.03.2017 10:14Утечка произошла из-за неправильной конфигурации rsync

А можно здесь поподробнее?

Сам активно пользуюсь rsync везде и хотелось бы знать, каким образом была допущена ошибка.

Habetdin

08.03.2017 13:08Под неправильной конфигурацией, скорее всего, имеется в виду то, что для хранения бэкапов была указана расшаренная наружу директория.

Equin0x

08.03.2017 18:59Если вы пользуетесь только rsync клиентом через ssh — нет причины для беспокойства. У спамеров, скорее всего, был поднят обычный rsync демон, который (ошибка при настройке файрвола, апгрейд системы где забыли про открытый порт, и т.п.) начал давать всем кто попросит. А бывает и такое — для переезда на новый сервер админ временно поднимает rsync демон и после благополучно забывает его прибить. Вообще, большинство утечек баз в интернете происходит именно из бэкапов — от банального dump.sql в корне сайта до ошибки в правах доступа ftp, nfs или того же S3.

Bbl1

08.03.2017 11:01А почему нас должны иметь потенциальные косяки специалиста по ИБ? Почему нам нужно надеяться, что в процессе получения базы Крис Викери не совершилиничего противозаконного? Мне вот абсолютно пох@й. Не тот случай)))

icetinte

08.03.2017 13:33К примеру потому что если данные получены незаконно, то в суде их использовать нельзя

Bbl1

08.03.2017 13:39Какие данные? База мыла? Кому она в суде нужна? В разрезе вашего комментария и фантазий о суде можно предположить, что суд может интересовать только способ получения такой базы конкретно экспертом по ИБ, и если он Ее получил незаконно — то ай-яй-яй, но только для конкретно этого эксперта, и тут мы рекурсивно возвращаемся к началу — почему это должно кого-то волновать?

Оффтоп — а чего это автокоррекция яблочная исправляет «ее» на «Ее»?

hokum13

09.03.2017 09:17Т.к. статья по сути переводная, то это замечание вполне уместно. Крис просто отмазывается от претензий со стороны RCM. Иначе спамеры могли бы самого Криса посадить (Робин Гуд же).

А в суде против RCM эти данные вполне можно использовать, но только в качестве косвенных доказательств. В суде отклонят только те доказательства, собранные незаконно, которые были собраны сотрудниками органов. Просто вызовут Криса в суд и заслушают в качестве свидетеля (а как он получил доступ/оказался на месте преступления — всем пофиг). Другой вопрос, что только этого файла для предъявления любого обвинения маловато.

Bbl1

09.03.2017 12:03Адвокату другой стороны будет не пофиг, где он базу взял, а там и потянется.

Но в целом не готов спорить о процессе в Штатах в связи со своей некомпетентностью.

hokum13

10.03.2017 11:07Если Вы гуляли по лесу и увидели как мужчина убил_жену/расфасовал_наркоту/еще_чего_незаконного_сделал, то Вас не посадят (Вы же влезли для этого в квартиру?), но показания, как свидетеля, примут. Вы же не труп/чек/еще_чего в суд притащили, а всего-то показания даете о том, что видели.

Но да, для суда Ваших показаний маловато будет. Нужно будет сначала труп/чек/еще_чего откопать, а т.к. Крис заявил о преступлении во всеуслышание до начала процесса, то это вот еще_чего успеют перезакопать.

MuLLtiQ

08.03.2017 15:13MacKeeper? Это не та ли софтина которая настойчиво рекламируется через всплывающие окошки и ее потом хрен снесешь?

Одни спамеры вскрыли утечку у других спамеров.

Dmitry_4

08.03.2017 23:12Вспомните, что стало с "центром американского английского". Грохнули их начальничка, и тут же, о чудо, спам перестал от них сыпаться.

DjOnline

09.03.2017 19:57Не буду их оправдывать, но существует можество легальных компаний, занимающихся рассылкой, которые наверняка используют похожие трюки. Это и Mailchimp, Unisender, Sendpulse, GetResponse, и ещё десятки других. Предствляете, если их взломают и вынут все легальные емейлы оттуда? Там тоже счёт на миллиарды.

Arxitektor

Теперь к списку правил бекапов добавиться еще одно.

Не допускай чтобы твои бекапы оказались в публичном доступе )

До 31 марта чуть чуть не успели )