Не перевелись еще виртуозы на темной стороне. Какие-то ушлые ребята нашли очередное вредоносное применение многострадальному протоколу DNS. Помните, лет десять назад вошли в моду DDoS-атаки типа DNS Amplification? Так они до сих пор в тренде.

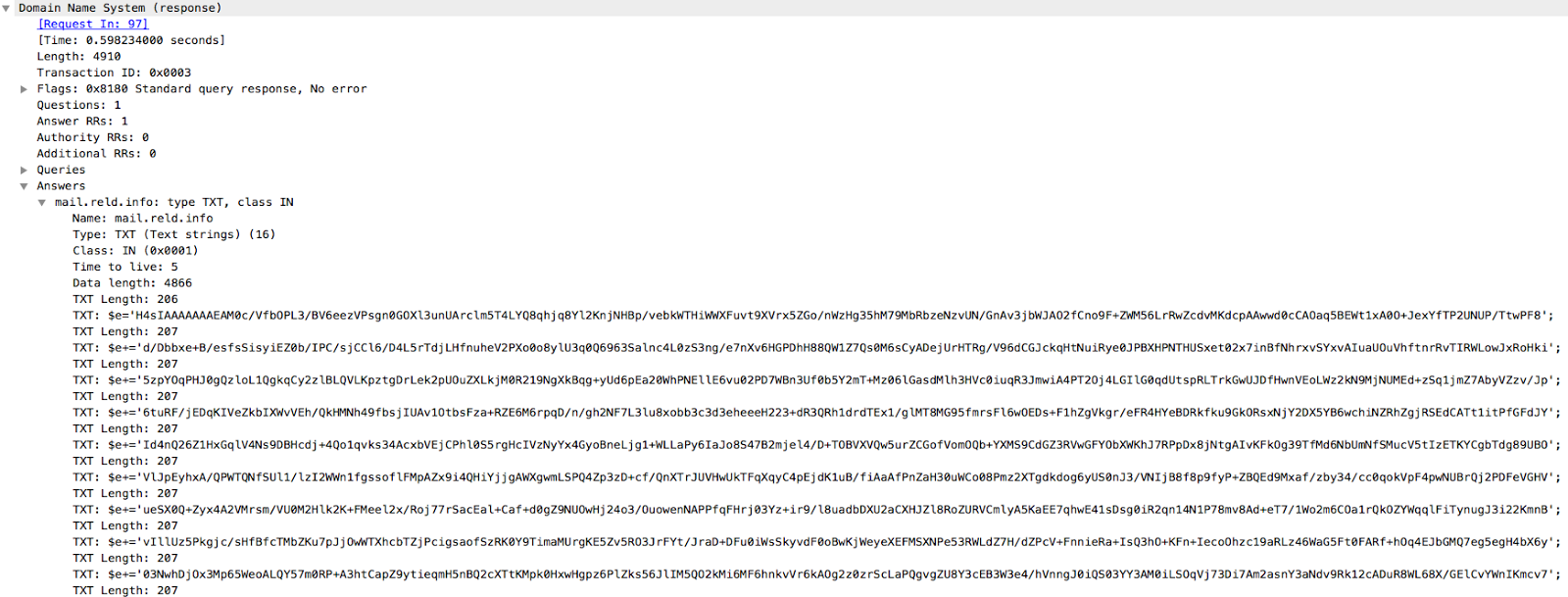

Не перевелись еще виртуозы на темной стороне. Какие-то ушлые ребята нашли очередное вредоносное применение многострадальному протоколу DNS. Помните, лет десять назад вошли в моду DDoS-атаки типа DNS Amplification? Так они до сих пор в тренде. Еще тогда ддосеры додумались использовать замечательные поля TXT в записи DNS. Туда ведь можно поместить произвольные данные, потому организаторы атак регистрировали домен с рандомным именем, а TXT под завязку забивали мусором (благо, в поле влезало до 4 Кб – 16 строк по 256 байт). Запрос — 64 байт, ответ — 3,8 Кб (чтобы уместиться в UDP), жертва получает трафик по курсу 1:60, и ее канал, а то и канал ее провайдера, говорит «ква» уже от нескольких десятков ботов.

Словом, история совсем не новая. Но с тех самых пор поля TXT напрашивались на более эффективное использование. И они его получили (новость) – Talos Intelligence описала интересную атаку DNSMessenger, в которой по протоколу DNS организован двунаправленный канал для рулёжки системой.

Авторы DNSMessenger очень-очень хотели, чтобы их деятельность осталась вне поля зрения исследователей. И какое-то время это даже получалось: атака ведь обходится без записи файлов на жесткий диск, помимо документа со скриптом первой стадии атаки, а все коммуникации идут по DNS, который обычно не контролируется.

Начинается все с VBA-скрипта, загруженного в документ Microsoft Word, который жертва атаки получает по почте, а, открыв, видит успокаивающую надпись, что контент безопасен, так как защищен беспредельной мощью компании McAfee. Ну, а раз безопасен, то жмите на enable content, дабы запустить скрипт, который сделает вам хорошо.

Начинается все с VBA-скрипта, загруженного в документ Microsoft Word, который жертва атаки получает по почте, а, открыв, видит успокаивающую надпись, что контент безопасен, так как защищен беспредельной мощью компании McAfee. Ну, а раз безопасен, то жмите на enable content, дабы запустить скрипт, который сделает вам хорошо.А тот и рад стараться. Определяет версию PowerShell, установленную в системе: и если это 3.0, которая хорошо умеет работать с ADS (альтернативными потоками NTFS, где хранится скрытая информация о файлах), то сохраняет код скрипта следующей стадии атаки в ADS. Если же PowerShell старее, то скрипт пишет код в реестр. Ну и под конец задает планировщику задач запуск этого кода после получаса неактивности системы.

Далее уже скрипт следующей стадии организует передачу сообщений между злоумышленником и командным процессором системы жертвы. Стучится на один из C&C-серверов с невинным на вид DNS-запросом, а тот ему отправляет DNS-ответ, где в поле TXT содержится ввод для командной строки.

Далее уже скрипт следующей стадии организует передачу сообщений между злоумышленником и командным процессором системы жертвы. Стучится на один из C&C-серверов с невинным на вид DNS-запросом, а тот ему отправляет DNS-ответ, где в поле TXT содержится ввод для командной строки.

Консольный вывод вредоносный скрипт отправляет туда же, на сервер, под видом URL. В приведенном в исследовании примере домен

708001701462b7fae70d0a28432920436f70797269676874.

20313938352d32303031204d696372.6f736f667420436f72702e0d0a0d0a.433a5c54454d503e.cspg.pw декодируется в строку \r\n(C) Copyright 1985-2001 Microsoft Corp.\r\n\r\nC:\\TEMP>.Google способен обмануть собственную капчу (уже нет)

Новость. Исследование.

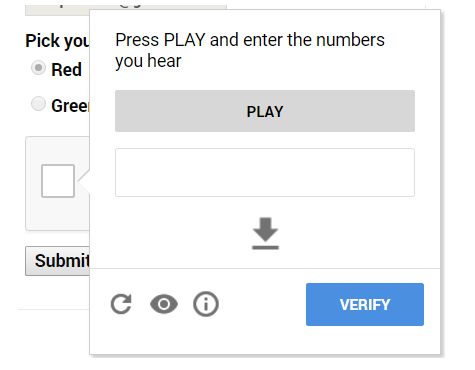

Если Google всемогущ, может ли он создать капчу, которую не распознает сам? Никто не знает, но Google постоянно пытается. В этот раз некий анонимный исследователь, назвавшийся Eeast-Ee Security, стравил ReCaptcha 2.0 и Google Speech Recognition. Идея лежала на поверхности: если после клика, удостоверяющего в том, что ты не робот, система предлагает разгадать загадку, надо просто перезагружать капчу, пока не попадется вариант с распознаванием сказанных вслух цифр. Причем не нужно даже заниматься захватом звука, аудиозапись можно просто скачать.

Дальше преобразуем ее в wav, скармливаем Google Speech Recognition через его собственный API, и копипастим результат распознавания обратно. Простейшая атака, прекрасно автоматизируемая, что автор и проделал. Надо сказать, что подобный обход капчи пытались реализовать еще пять лет назад, но в тот раз исследователи наколхозили собственную систему распознавания речи из хеш-функции, нейросети и машин лёрнинга, и это был конкретно ручной метод. Сейчас же кусок кода на Python проделывает это самостоятельно.

На бумаге все вышло гладко, но как только весть о хитром самообмане Google пошла по сообществу, многие кинулись испытывать предоставленный код, и капча, обнаружив множественные попытки автоматического распознавания, натурально начала защищаться. То цифр больше подсунет, то шума добавит, то попросит несколько раз подряд цифры распознать.

На бумаге все вышло гладко, но как только весть о хитром самообмане Google пошла по сообществу, многие кинулись испытывать предоставленный код, и капча, обнаружив множественные попытки автоматического распознавания, натурально начала защищаться. То цифр больше подсунет, то шума добавит, то попросит несколько раз подряд цифры распознать.Автор поначалу отвечал, что проблема в IP-адресе источника, мол, Google его подозрительным считает, но вскоре признал, что капча стремительно усложняется. Уже через три дня после публикации эксплойта метод перестал работать совсем. Итого в борьбе Google против Google в очередной раз победил Google. Но унывать рано – мы верим, что Google еще нанесет ответный удар.

Более миллиона сайтов на Wordpress используют дырявый плагин

Новость. Исследование.

Только не говорите, что новости про дыры в Wordpress и его плагины всем давно надоели! Сам пишу, стиснув зубы. Но знаете ли вы, сколько сейчас в интернете сайтов на этой CMS? И я не знаю, но год назад было 16 миллионов! Поэтому каждая дыра в ней отзывается острой болью в бубнах огромной толпы вебмастеров. Важная тема, нельзя смолчать.

В этот раз среди потенциальных потерпевших пользователи плагина NextGen Gallery. Уязвимость неслабая – SQL-инъекция, которая позволяет (внимание!) «неаутентифицированному пользователю воровать данные из базы сайта, включая важные данные пользователей».

Авторы популярного плагина нарушили золотое правило «никогда не доверяй входным данным, вдруг там злонамеренный SQL-запрос». В общем, если у вас есть сайты на Wordpress – вы знаете, что делать. Все, как обычно.

Древности

«MTLI-830»

Резидентный очень опасный вирус. Стандартно поражает .COM-файлы при их запуске. В пятницу через некоторое время после запуска начинает уничтожать файлы вместо их запуска. Содержит текст: «Hello! MLTI!», «Eddie die somewhere in time! This programm was written in the city of Prostokwashino © 1990 RED DIAVOLYATA».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 76.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

Комментарии (8)

anttoshka

11.03.2017 13:21Только не говорите, что новости про дыры в Wordpress и его плагины всем давно надоели! Сам пишу, стиснув зубы. Но знаете ли вы, сколько сейчас в интернете сайтов на этой CMS? И я не знаю, но год назад было 16 миллионов! Поэтому каждая дыра в ней отзывается острой болью в бубнах огромной толпы вебмастеров. Важная тема, нельзя смолчать.

Выходит, если хочешь создать относительно безопасный сайт на Wordpress, нужно писать свои плагины, в которых будут тоже какие-то ошибки. Но они будут только на нескольких сайтах, которые ты написал?

foxmuldercp

12.03.2017 15:38Да, именно так — у меня на хостингах достаточное количество вордпрессиков/жумл с очень нестандартными кастомными темами и плагинами — с ними проблем меньше всего, особенно при самообновлении вордпресса.

Даже с учетом 10-100к запросов к ним в сутки. А сайты с популярными темами/плагинами действительно, проблемные.

snowmage

Речь в статье идёт о количестве сайтов, использующих плагин NextGEN. Сайтов на самом Wordpress существенно больше.

Kaspersky_Lab

Это разные, хоть и похожие, цифры. 16 миллионов установок Wordpress было на март 2016 года (нашел уже, что на данный момент уже чуть более 18 миллионов — https://trends.builtwith.com/cms). И 16 миллионов загрузок плагина. Это, конечно, гораздо больше, чем работающих установок.