McAfee и FireEye сообщили об обнаружении реальных атак на пользователей Microsoft Word через новую 0day-уязвимость, для которой пока не выпущено патча. Уязвимость позволяет незаметно выполнить на компьютере жертвы произвольный код и установить вредоносное программное обеспечение. Что самое неприятное, уязвимости подвержены все версии MS Word на всех версиях Windows, в том числе последняя версия Office 2016 под Windows 10, даже с отключенными макросами.

McAfee и FireEye сообщили об обнаружении реальных атак на пользователей Microsoft Word через новую 0day-уязвимость, для которой пока не выпущено патча. Уязвимость позволяет незаметно выполнить на компьютере жертвы произвольный код и установить вредоносное программное обеспечение. Что самое неприятное, уязвимости подвержены все версии MS Word на всех версиях Windows, в том числе последняя версия Office 2016 под Windows 10, даже с отключенными макросами.Microsoft уведомлена об уязвимости и должна успеть подготовить патч к обновлению безопасности Patch Tuesday, которое состоится завтра, 11 апреля. Впрочем, как показывает история с похожей 0day-уязвимостью CVE-2014-4114/6352 (aka Sandworm), компании Microsoft не всегда удаётся закрыть 0day с первого патча.

Исследователи из McAfee пишут, что обнаружили первые атаки с использованием этого 0day в январе текущего года. Судя по всему, они только недавно получили образцы вредоносного кода, так что смогли подробно проанализировать механизм заражения.

Во время атаки используются файлы Word (конкретно, документы RTF с расширением .doc).

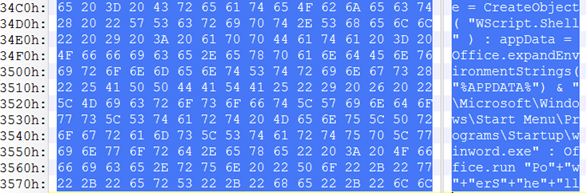

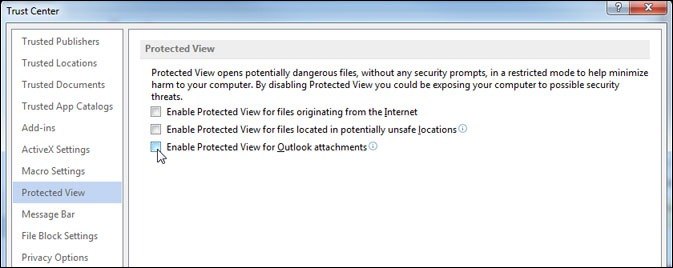

Если в Microsoft Word отключен защищённый режим Office Protected View, то при открытии документа эксплойт запускается автоматически. После этого процесс winword.exe делает HTTP-запрос к удалённому серверу, откуда скачивает файл HTA (приложение HTML), замаскированное в виде документа RTF. Файл HTA автоматически запускается и исполняет вредоносный скрипт. Этот скрипт закрывает первоначальный заражённый файл Word, а вместо него демонстрирует пользователю подставной текстовый документ. Оригинальный процесс winword.exe закрывается, чтобы скрыть от пользователя окно, которое выводит OLE2Link. Одновременно скрипт скачивает с удалённого сервера дополнительный вредоносный код для установки на компьютере.

При помощи исполнения .hta, пишут исследователи McAfee, авторы эксплойта эффективно обходят все меры по защите памяти, реализованные в Microsoft, а также антивирусную защиту и большинство других методов защиты.

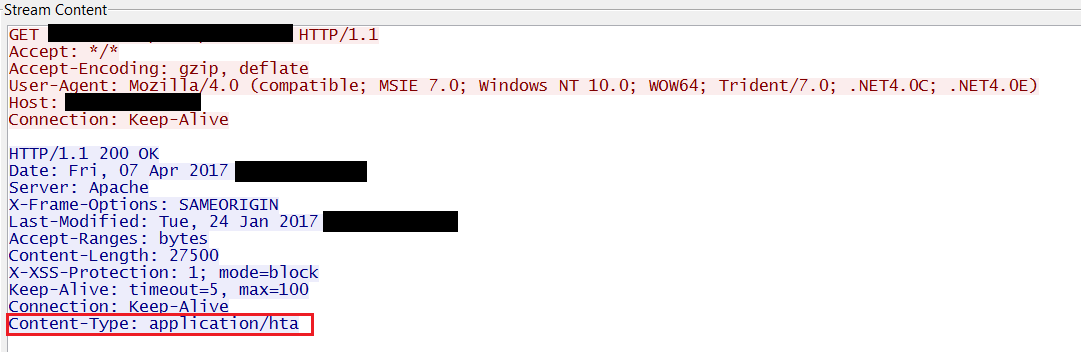

Вот фрагмент коммуникации с сервером:

Маскировка HTA в виде документа RTF осуществляется для обхода антивирусных программ, если таковые установлены на компьютере жертвы. В нижней части этого документа записаны вредоносные скрипты Visual Basic, которые и делают всю работу.

Эксперты McAfee пишут, что данная 0day-уязвимость связана с работой функции Object Linking and Embedding (OLE) — важной части функциональности Office, которая фактически позволяет встраивать одни документы внутрь других. Эта функция неоднократно использовалась для различных атак. Например, ещё в 2015 году те же специалисты McAfee подготовили презентацию для хакерской конференции Black Hat USA, в которой рассказали о возможных векторах атаки через OLE.

Сотрудники компании FireEye утверждают, что они обнаружили эту уязвимость раньше McAfee и первыми отправили сообщение в Microsoft, но сохраняли молчание до выпуска патча. После публикации поста в блоге McAfee молчать уже нет смысла, так что они тоже отчитались о том, что удалось понять после анализа этого эксплойта.

В продуктах FireEye вредоносные документы определяются как Malware.Binary.Rtf.

Специалисту по безопасности Микко Хиппонену стало известно, что Microsoft точно выпустит патч для этой уязвимости в ближайший Patch Tuesday, то есть завтра, 11 апреля 2017 года.

До установки патча можно заблокировать RTF в реестре таким способом: установить значение в реестре

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles в значение 2, а OpenInProtectedView в значение 0. В этом случае при попытке открыть файл в формате RTF будет возникать такое сообщение:

Кстати, это рекомендация от Райана Хансона (Ryan Hanson), который утверждает, что именно он обнаружил эту 0day в июле, а сообщил о ней в октябре 2016 года. А сейчас её разгласили посторонние лица. Если он говорит правду, то Microsoft действительно очень долго закрывает критические уязвимости.

Но тесты показали, что при открытии в защищённом режиме Office Protected View эксплойт не может запуститься на исполнение, так что блокировать RTF — это крайняя мера.

В любом случае, всем пользователям Microsoft Office в ближайшее время настоятельно рекомендуется:

- Не открывать никакие документы Office, полученные из ненадёжных источников.

- Включить защиту Office Protected View.

Антивирусные компании не говорят, кто стал жертвами атак. Но из прошлого опыта известно, что такие 0day часто применяются в нацеленных атаках по государственному заказу. Странно, что Microsoft так долго работает над патчем.

Комментарии (39)

rPman

10.04.2017 23:34Не поленился, проверил, установил первую попавшуюся сборку офиса, режим защиты Office Protected View установлен по умолчанию.

В каких случаях его требуется отключать? Открытие документа с сетевого диска?

zomby

11.04.2017 08:09+3В этом режиме документы смотреть очень неудобно, большинство пользователей сразу нажимают кнопку «открыть на редактирование», даже если не собираются изменять документ.

uterr

11.04.2017 10:39всегда так делаю, даже не задумывался что написано на этой красной плашке, просто мусолит глаза

hokum13

12.04.2017 10:10+1На лицензионном 2016-м плашка желтого цвета!

rub_ak

12.04.2017 10:17Значения какого цвета особо нет, так как из защищенного режима даже печать невозможна.

И мало кто пред нажатие на разрешить редактирование, будет оправлять его на вирустотал, и то если он вообще в базах есть, а может и не быть

RazorRunner

11.04.2017 18:35+2Черт с ним с редактированием. Почему нельзя просто открыть документ и распечатать его без отключения этого режима?

dartraiden

10.04.2017 23:42Как я понимаю, до установки обновления можно просто запретить процессу winword.exe доступ в Интернет, чтобы он не смог скачать «полезную нагрузку»?

bano-notit

11.04.2017 00:29+1Там же по идее спрашивает на сам winword.exe, а интерпретатор vbs. Который вообще непонятно зачем нужен кроме как наличия дыр.

Stalker_RED

11.04.2017 03:54-1На самом деле при помощи vbs можно очень крутые штуки делать. У меня когда-то была простынка кода, которая приводила несколько экселевских файликов к одному стандарту, мержила их и убирала дублиружиеся строки. Впрочем, потом его переписали на что-то более шустрое.

bano-notit

11.04.2017 03:58+1Тк зачем вообще нужен hta? Им никто, по-моему, изначально не пользовался. Он вообще изначально получился какой-то ущербненький. А сейчас то вообще о нём люди узнают только из таких вот новостей о дырках. Так что мне кажется, что такое нужно просто выпиливать из ос. В 10, например, он зачем нужен, если есть у них свой собственный вин стор, в котором можно делать относительно нормальные приложения с применением веб технологий.

alexws54tk

11.04.2017 09:57Им никто, по-моему, изначально не пользовался.

Тащемта на hta реализованы те самые предфинальные окна во всяких там «зверьДВД», которые позволяли накатить в свеженькую шиндошс пачку софта.

daggert

11.04.2017 10:10+1Сейчас не нужен, раньше было много софта написанного под сию зверюгу. Я помню десятки авторанов игр и прочей лабуды с таким расширением.

Stalker_RED

17.04.2017 23:45+1У меня когда-то был hta внутри которого были упакованы вот эти странички. И это было удобнее чем папка с кучей файликов. И это работало намного шустрее чем через интернеты, и не потребляло трафик.

Если лично вы и не пользовались какой-то технологией то не стоит вот так заявлять что она вообще никогда и никому не была нужна.

aol-nnov

11.04.2017 00:29И все статьи об этом, начиная с первого (кстати, в каком году это было уж? в нулевых или раньше?) выявленного в природе зловреда, использующего такую уязвимость, заканчиваются одинаково — «enable protected view for...»

А майкрософт всё работает над патчем :)

Alexufo

11.04.2017 01:28.hta давно пора на уровне файловой системы запретить, а уж в корпорациях прямо в фаерволе вместе с java апплетами. А то 2017 год, а тут внезнапно кому то понадобилось без ведома админа.

throttle

11.04.2017 01:47вместе с java апплетами

Бухгалтерия будет сердечно благодарна — многие клиент-банки яву используют.

Alexufo

11.04.2017 02:03Я об этом подумал, как написал, а потом отредактировал "про админа".На самом деле чтобы избавить бухгалтерию от проблем, нужно избавить браузеры от java апплетов.

SvSh123

11.04.2017 09:36+1из прошлого опыта известно, что такие 0day часто применяются в нацеленных атаках по государственному заказу. Странно, что Microsoft так долго работает над патчем.

Так может, это не баг, а фича? :)

Zigfrid_n

11.04.2017 11:05+2Есть впечатление, что по крайней мере некоторые дыры в продуктах MS есть не что иное, как специально оставленные АНБшные бэкдоры. Вот как раз те, которые MS ну о-о-очень долго их закрывает. В основном тогда, когда они уже опубликованы и в них может ломиться кто угодно.

maxwolf

11.04.2017 15:05Я правильно понимаю, что этой уязвимости (несмотря на то, что её reportedly обнаружили аж летом прошлого года) до сих пор не присвоили CVE ID? Соответственно, KB-number от Микрософта тоже рано спрашивать?

vesper-bot

11.04.2017 15:42+1Сдается мне, пора выпилить из винды mshta.exe, rundll32.exe и ещё пару десятков рудиментов, которые наверняка где-то ещё болтаются. Особенно mshta, его-то не патчат вместе с ИЕ, а он в принципе представляет из себя полноценный браузер (одного файла, но все равно).

rub_ak

11.04.2017 21:39-1Проверил SRP.

mshta.exe запрещен ещё в 2009году, походу пока можно расслабиться.

Teemon

12.04.2017 03:26Интересно, что конкретно выполняется, в описанном:

" Одновременно скрипт скачивает с удалённого сервера дополнительный вредоносный код для установки на компьютере."

Пока из описанного непонятно, что конкретно вредосносного и каким образом скрипт делает

vesper-bot

13.04.2017 10:44+1Да мало ли что. По идее никакой разницы, какой именно зловред прилетает через такой скачивальщик — скачать можно любой, включая скрипт. Главное, что он вообще прилетает.

DIHALT

Интересно в Word97 или Word2000 тоже работает?

2PAE

Меня больше интересует Word 6. ;)

plek

А в исходниках, которые Майкрософт выложила для Word для Windows 1.1 тоже есть эта уязвимость?