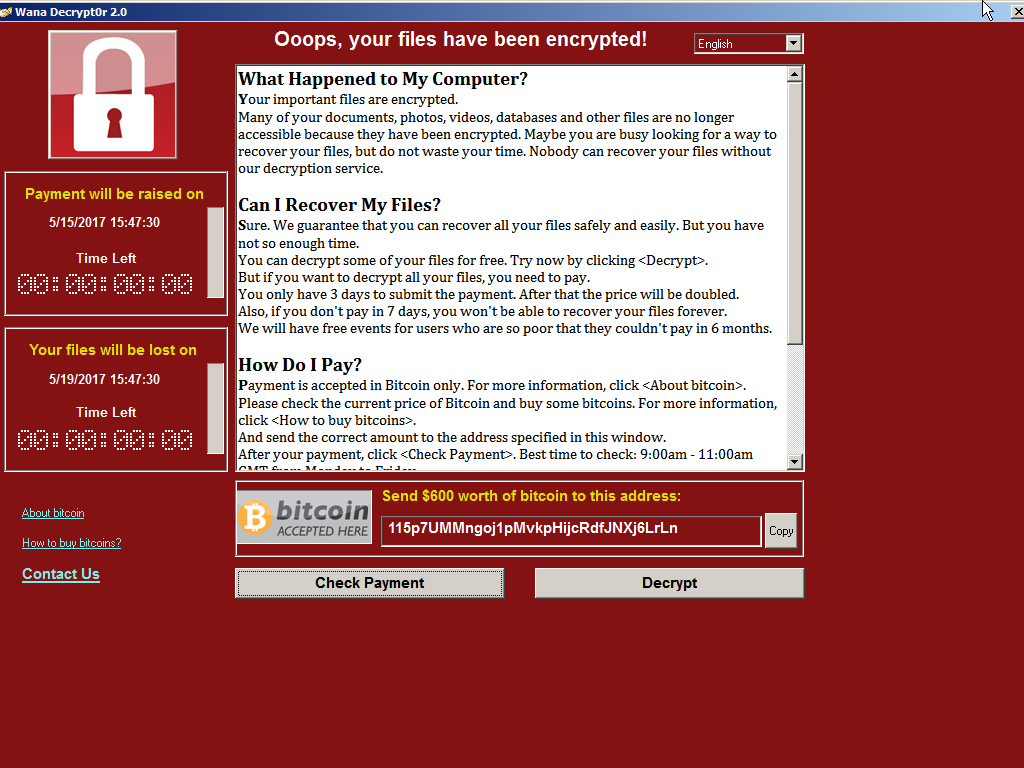

В настоящий момент можно наблюдать масштабную атаку трояном-декриптором "Wana decrypt0r 2.0"

Атака наблюдается в разных сетях совершенно никак не связанных между ссобой.

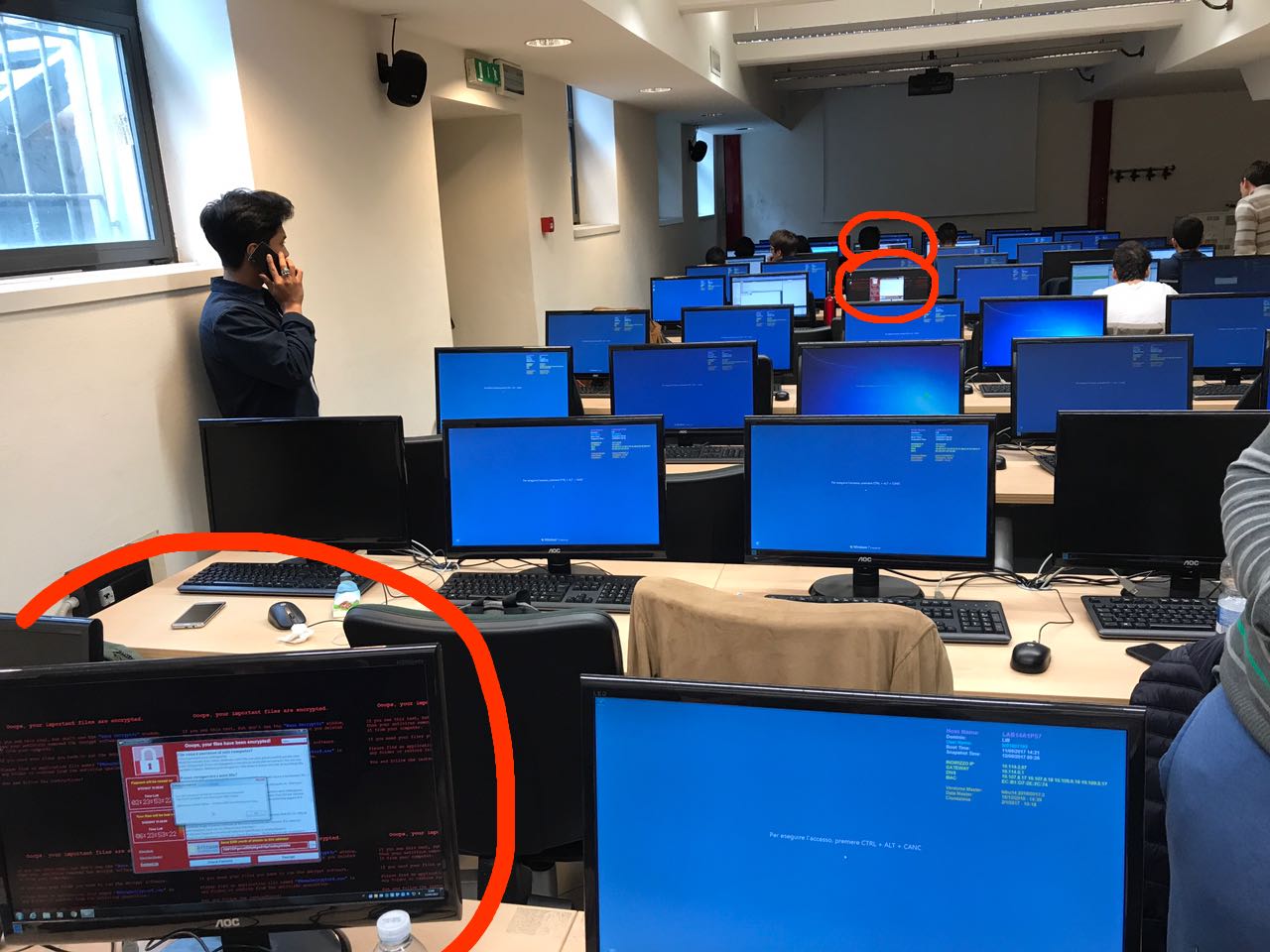

A ransomware spreading in the lab at the university (отсюда)

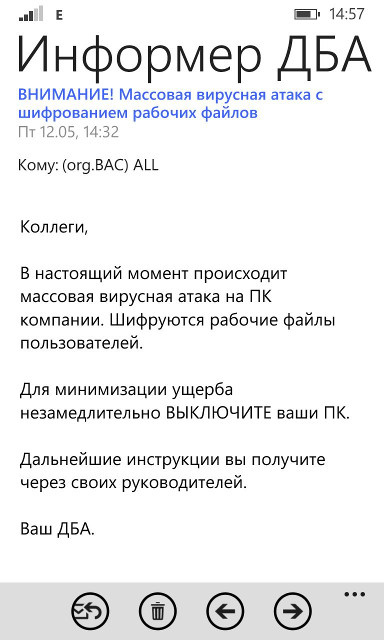

Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Связавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адрес на ней, как сразу же в течении нескольких минут она была заражена.

Все образы Windows были получены из MSDN, хеши совпадают, так что возможность заражения образа исключена.

И это при том, что конфигурация файервола для единственного сетевого интерфейса смотрящего наружу, была настроена как "Общественная сеть".

Nmap не находит открытых портов. Вывод nmap показывает что даже в этом случае некоторые порты открыты наружу по умолчанию:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknownЕдинственное что было установленно в системе — это Virtio-драйверы, которые были загруженны при установке самой Windows с внешнего CD.

ISO-образ был так же получен из официального источника — репозитория Fedora, хеш суммы так же совпадают.

На данный момент до конца не известно как именно произошло заражение и какие конкретно версии Windows уязвимы.

Если у вас есть похожие случаи, поделитесь информацией о них.

Несколько ссылок по теме:

- Ссылка на Virustotal

- Информация на Mmalwr

- Подробная информация о WannaCry на GitHub

- Анализ шифровальщика Wana Decrypt0r 2.0 от Pentestit

остальные ссылки смотрите в комментариях к этой новости

Ждем дальнеших новостей, всех с пятницей и вот вам нескушная обоина на рабочий стол:

UPD: Судя по всему, для атаки используется уязвимость протокола SMBv1.

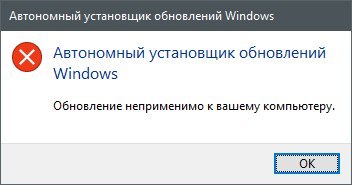

Патчи для исправления этой уязвимости можно скачатать на официальном сайте:

- Microsoft Security Bulletin MS17-010

- Патч, для старых систем (Windows XP, Winows Server 2003R2)

Уязвимость так-же можно закрыть, полностью отключив поддержку SMBv1. Для этого достаточно выполнить следующую команду в командной строке запущенной от имени Администратора (работает в Windows 8.1 и более старших версиях):

dism /online /norestart /disable-feature /featurename:SMB1ProtocolУстановить патчи при этом все равно рекомендуется

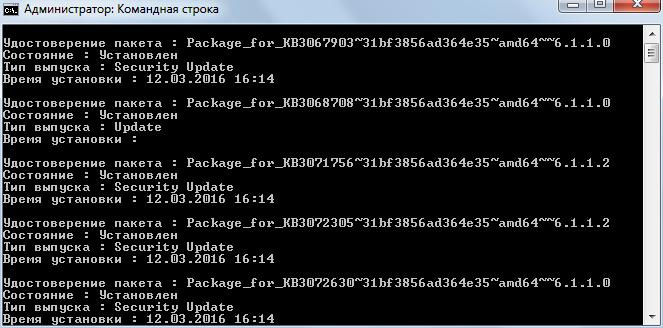

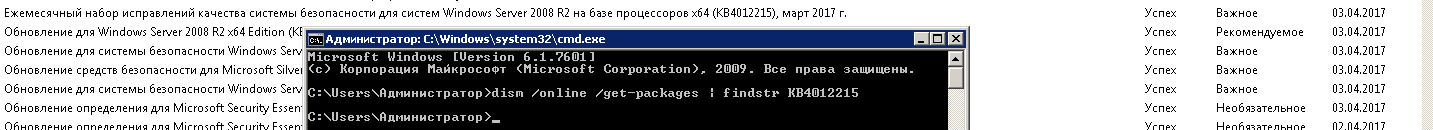

UPD2: По многочисленным просьбам добавляется информация о том как проверить стоит вам бояться или нет. Следующие действия помогут вам понять установлен ли патч закрывающий данную уязвимость в вашей системе:

- Перейдите по ссылке выше и проверьте код обновления для вышей системы, например для Windows 7 или Windows Server 2008 R2, код будет

4012212или4012215 - Откройте

cmd.exe(командную строку) - Напишите:

wmic qfe list | findstr 4012212 - Нажмите Enter

- Если в ответе вы увидите что-то подобное, это значит что патч у вас уже установлен и можно спать спокойно:

http://support.microsoft.com/?kbid=4012212 P2 Security Update KB4012212 NT AUTHORITY\система 3/18/2017 - Если же ответ вернет вам пустую строку, попробуйте проверить следующий патч из списка

- Если ни один патч не находится, рекомендуется незамедлительно установить обновление по ссылке выше или по прямой ссылке из UPD9

Как выяснилось этот метод не на 100% рабочий и у каждого могут быть свои ньюансы.

Если вы все же уверены что обновление безопасности у вас установлено, а в ответ вы по прежнему получаете пустую строку, попробуйте проверить обновление через журнал обновлений Windows или почитать комментарии к этой статье.

UPD3: В интернете находятся интересные подробности по данному инциденту:

Да, так и есть. Появился набор эксплоитов FuzzBunch, который группа хакеров Shadow Brokers украла у Equation Group, хакеров из Агенства Нац. Безопасности США.

Microsoft потихому прикрыла дырки обновлением MS 17-010, возможно самым важным обновлением за последние десять лет.

В то время как набор эксплоитов уже неделю лежит в открытом доступе https://github.com/fuzzbunch/fuzzbunch с обучающими видео.

В этом наборе есть опасный инструмент DoublePulsar.

Если кратко, то если открыт 445 порт и не установлено обновление MS 17-010, то DoublePulsar

простукивает этот порт, делает перехваты системных вызовов и в память внедряет вредоносный код.

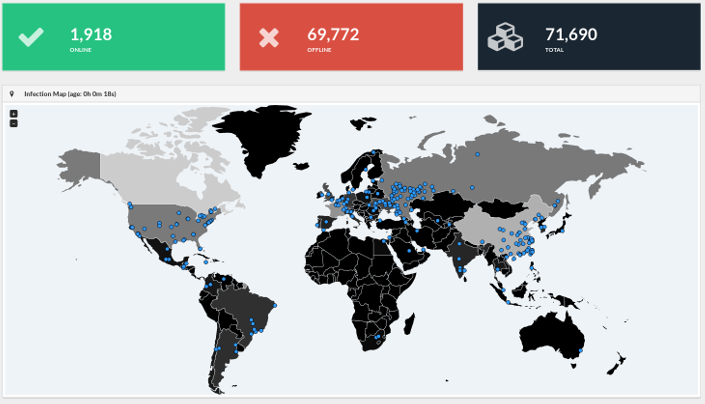

UPD4: Интерактивная карта заражения:

UPD5: Видео показывающее наглядное применение эксплойта:

UPD6: Нашелся интересный изъян в коде:

Распространение вируса-вымогателя WannaCrypt удалось приостановить, зерегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену и решил зарегистрировать его, чтобы следить за активностью программы.

Как выяснилось потом, в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов.

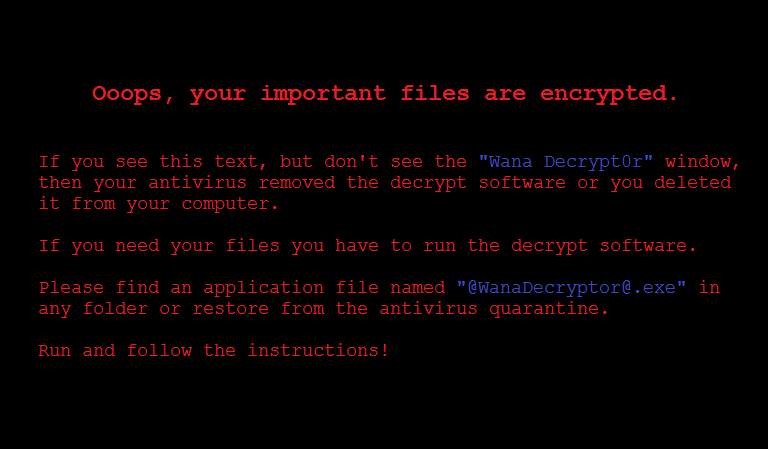

Вирус-вымогатель начал распространяться 12 мая. Он блокирует компьютер и требует 300 долларов за разблокировку. Десятки тысяч заражений зарегистрировали в 99 странах, в том числе в России, где жертвами стали «Мегафон», МВД и СК. В других странах пострадали телекоммуникационные компании, банки, консалтинговые фирмы. В Великобритании из строя вышли компьютеры системы здравоохранения.

Регистрация вышеупомянутого домена не помогла тем, кто уже был заражен, но дала время другим установить обновление Windows, после которого вирус не работает.

UPD7: Microsoft выпустил патч для старых систем (Windows XP и Windows Server 2003R2)

UPD8: Копипаста с 2ch.hk

У тех кто начал эту атаку есть

Эксплойты слитые Shadow brokers

Сканнер сети который они сами написали на C/Python

Linux сервер

Как это работает?

Скрипт сканнера запускается на Linux сервере

Вбивается определенный IP диапазон или целая страна

Скрипт сканирует диапазон на открытый 445 порт

В случае удачного обнаружения SMB сервиса, посылает эксплойт, вызывающий переполнение буфера

эксплойт закачивает файл и запускает его.

UPD9: официальные прямые ссылки на этот патч для различных систем:

Windows XP: download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP x64: http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Vista x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Vista x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows 7 x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

Windows 7 x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows 8 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x86_5e7e78f67d65838d198aa881a87a31345952d78e.msu

Windows 8 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows 8.1 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 (1511) x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 (1511) x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 (1607) x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 (1607) x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Windows Server 2003 x86: http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x64: http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2008 x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Server 2008 x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 R2: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows Server 2012: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows Server 2012 R2: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows Server 2016: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

UPD10: Появились версии шифровальщика игнорирующие killswitch метод описанный в UPD6.

Спасибо xsash, Inflame, Pulse, nxrighthere, waisberg, forajump, Akr0n, LESHIY_ODESSA, Pentestit, alguryanow и другим за множество дополнений к этой статье.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (856)

Arxitektor

12.05.2017 18:59+1Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс

То есть нужно только подключение к интернету?

А если повторить но без сетевого подключения т.е. физически его оставить а просто отключить сеть в винде?

kvaps

12.05.2017 19:39Совершенно верно, достаточно только подключения к интернету, возможно прямого т.е. не через роутер.

Без сетевого подключения понятное дело что ничего не произойдёт, без сетевого адреса скачивание чего-либо из интернета невозможно.

Erepb

12.05.2017 19:41+3Меня заразило через ADSL роутер. NAT ему не помеха.

kvaps

12.05.2017 19:45Как интересно, значит похоже что винда сама что-то скачивает, и это объясняет обход фаервола.

trnc

13.05.2017 11:06-1NAT != firewall

Lsh

13.05.2017 11:29+1Да, но порт ведь просто так снаружи не доступен, если явно не проброшен. Разве нет?

kprohorow

13.05.2017 11:47UPnP же! Особенно в современных роутерах…

Lsh

13.05.2017 11:48+2Т.е. с использованием UPnP можно открыть порт снаружи? Я всегда думал, что оно работает только изнутри.

trnc

13.05.2017 14:43Ситуация: из нашей локальной сети в офисе есть доступ в подсеть абонентов, ряд наших серверов, то же видеонаблюдение настроенное на Windows Server 2008 или Telescan на Windows 7 смотрят в мир с публичным IP. Предположим, по причине криворукости наших админов, вирус поразил один из этих серверов и если вирус достаточно умен, далее по цепочке он заразит нашу локальную сеть, а из нашей локальной сети немалую часть машин наших абонентов. Вот так вот абонент находясь за провайдерским NAT может стать уязвим.

Либо ситуация еще проще: предположим у человека на роутере NAT, все пробросы запрещены и даже адрес серый, т.е. человек находится за двумя NAT — роутера и провайдера. Но что мешает человеку притащить зараженное устройство к себе в локальную сеть? Будь это рабочий ноут или ноут друга?

Но и это не все. На хабре бывало проскакивали статьи что NAT и firewall не есть одно и то же и рассматривать NAT как защиту — неправильно. Вот что смог найти сходу:

PaulAtreides

13.05.2017 01:22+2А можно подробности? Что за роутер, какие у него настройки, нет ли проброса портов? Есть ли другие компьютеры за роутером? Нет ли ноутбука, который принесли и подключили к той же сети?

AcidVenom

12.05.2017 19:41У вас прямое подключение к интернету?

kvaps

12.05.2017 19:44У этой виртуалки — да.

AcidVenom

12.05.2017 21:07Пробросы портов у вас есть? Что-то мне подсказывает, что у вас в локалке беда.

kvaps

12.05.2017 21:21Нет у меня локалки, виртуплка смотрит сразу в интернет и имеет свой публичный IP-адрес.

Никаких проблем у меня нет, но благодарю за ваше беспокойство. :)

czb

12.05.2017 22:00попробуйте посмотреть udp #67 (причём со странных адресов вроде 198.*.*.*) перед заражением не проскакивает?

4144

13.05.2017 21:25достаточно остановить службу «сервер». Будет защита и от локалки и от внешней сети.

daiver19

12.05.2017 19:08+2Возможно, что дело в уязвимости самбы. В любом случае, звучит очень жутко.

П.С. Да, по ссылке старая уязвимость, но не очень ясно, что там с фиксом.

kvaps

12.05.2017 19:27+1Вполне возможно, т.к. апдейты в систему ещё не устанавливались, но мне дико интересно каким образом оно обошло виндовый фаервол?

Nord001

12.05.2017 20:32+2Вроде вот патч

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

sinji

12.05.2017 22:41Простите за глупый вопрос, если винда стоит на самообновлении, то всё будет нормально? Или этот патч надо обязательно отдельно качать?

Razaz

13.05.2017 00:30+1Если авто — то уже давно скачался.

DGgets

13.05.2017 11:22Даже если после поиска номера нужного патча через командную строку, он не был найден?

Razaz

13.05.2017 20:20Он может быть заменен свежим кумулятивным обновлением. Попробуйте проверить историю обновлений которые начинаются с чего-то типа 2017-05 Cumulative Update. Там по ссылочке на сайт и внизу описано что было заменено. Ну и отключите SMBv1

lubezniy

13.05.2017 22:22Сегодня делал обновление Windows Server 2008 (не R2). Сначала сделал автоматическое обновление — соответствующей KB в журнале не появилось. Потом скачал апдейт вручную и установил — апдейт установился и не ругался, что уже установлен.

Razaz

13.05.2017 22:25А кумулятивные не ругаются вроде. Они что-то делали что вычисляется набор патчей которые уже есть, докачивается остаток и все это дело гордо обзывается CU. Но хз работает ли на 2008 так.

lubezniy

13.05.2017 22:34Так не ругнулся не кумулятивный, а именно апдейт под эту дыру, хотя я ставил его после автообновления и затем поиска обновлений, показавшего, что система свежая, обновлений больше нет. Благо в настройках сетевого адаптера, смотрящего во внешнюю сеть, я ещё несколько лет назад (когда ставил Win) отключил Клиент для сетей Microsoft и Служба доступа к файлам и принтерам сетей Microsoft; получилось, что 445 порт открыт не был.

Ca5per

12.05.2017 22:42+1Вот еще офлайн установщик обновления, если кому нужен.

DjSens

13.05.2017 11:22по ссылке выдаёт ошибку, чё ж делать?

ksenobayt

13.05.2017 11:52Тыкать вновь и вновь. Центр обновлений конкретно так прилёг.

Я выкачал себе апдейты на х64 и х32, могу залинковать.

Также, есть прямые ссылки прямо на MSUшки, на сервере MS:

https://www.wilderssecurity.com/threads/no-more-individual-patches-for-windows-7-and-8.387895/page-10#post-2659540

batollo

13.05.2017 16:18XP ещё не хватает.

Алсо какой из MSU конкретно с патчем? Я бы накатил паре знакомых по TV, но весь набор — слишком долго.

ksenobayt

13.05.2017 16:19Все они с патчем так или иначе.

Если не обращать внимание на разделение по ОС, то первый — тупо патч на конкретно дыру с EternalBlue, второй — кумулятивный апдейт безопасности, включающий отдельный патч.

ksenobayt

13.05.2017 16:24

Erepb

12.05.2017 19:09+2Подхватил эту дрянь тоже. Вроде как помогло отрубание SMB у сетевого адаптера. Перестал появляться после удаления. Удалял при помощи Malwarebytes и оставил ее включенной на всякий пожарный.

opanas

13.05.2017 18:55Наш отдел безопасности (но на английском, правда) практические советы опубликовал

https://www.peerlyst.com/posts/wannacry-no-more-ransomware-worm-ioc-s-tor-c2-and-technical-analysis-siem-rules-andrii-bezverkhyi

susnake

12.05.2017 19:19+14Эхх… как же скучно я живу.

Люди вирусы хватают, чистят вручную системы чертыхаясь, иногда криптовымогателям платят. А я за 20 лет пользования ПК только один раз схватил локер, да и то не по своей вине. :(

sintech

12.05.2017 19:33Same story bro. Диски чаще ломаются чем вирусы подхватываешь. Возможно ентерпрайз сектор больше подвержен атакам по многим причинам. Фишинг, открытые шары типовые конфигурации.

daiver19

12.05.2017 19:40+8Вы вообще заметили, о чем пост? Все что нужно для заражения — это Windows, выход в интернет и немного невезения.

sintech

12.05.2017 19:51-1Кроме того например в организации где я работаю (крупная it компания), на корпоративные ноутбуки всем продолжают устанавливать windows 7 хотя 2017 год на дворе. Это и приводит к массовым заражениям. Одно дело домашние пользователи с зоопарком, другое дело несколько тысяч одинаково настроенных машин с одной и тойже дырой в безопасности.

donvictorio

12.05.2017 21:06у нас так же было. купил просто директор в лохматые годы пачку лицензий и всё. с новых ноутов сносили win10SL и ставили win7. дров, ессно не было, из мощных ноутов получался дырявый во всех смыслах хлам.

AFakeman

13.05.2017 00:02+7Для Win7 обновления безопасности все еще выходят.

sintech

13.05.2017 15:36Да выходят, но в новых системах старые баги могут быть закрыты по умолчанию. «The exploit code used by WannaCrypt was designed to work only against unpatched Windows 7 and Windows Server 2008 (or earlier OS) systems, so Windows 10 PCs are not affected by this attack.» https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

DikSoft

13.05.2017 02:03+1Простите, а семерку обновлять вовремя религия не позволяет?

imageman

14.05.2017 17:39+1Моего товарища заколебала попытка MS установить Win 10 вместо Win 7, вот он и отрубил автообновление и забыл про это.

Tamul

14.05.2017 21:34+1Присоединяюсь, по этой же причине поймали этого зверька.

(знаю, сами балбесы)

rub_ak

15.05.2017 09:32-1Там всего лишь надо было одну политику включить, или одну запись в реестр внести, зачем нужно было отключать, обновления !? Это как если заедает замок на двери, вообще прекратить её закрывать, не смотря на то, что есть ещё два замка и щеколда, а потом удивляться что все вынесли в один прекрасные день.

navion

15.05.2017 16:01+3GWX изредка «глючил» и ставил обновления несмотря на политики и членство в домене.

mitasamodel

15.05.2017 20:59+4нет-нет. Это как будто вы предлагаете разобрать замок на двери и убрать в нём пару деталей, чтобы заедающие части не мешали. При том что вы не разбираетесь в замках.

Пользователь ПК не должен лазить в какие-то там реестры и править там что-то. Если он в этом не разбирается, то он будет пользоваться советами на сайтах. И очень хорошо, если это окажется *правильный* сайт с *правильным* советом, а не что-то другое.

Поэтому да, у пользователя должно быть включено автообновление. Но своими действиями в Microsoft сделали так, что пользователь обновления выключил.

Stalinko

12.05.2017 22:01+1Судя по тому, что обновление было выпущено ещё в марте, пост о том, что бывает с теми, у кого отключены автоматические обновления, ну либо с теми, кто только устанавливает винду, но для вторых заражение не так критично.

athacker

14.05.2017 02:27+2В приличных конторах автообновления включены, но только качаются с собственного сервера обновлений. А перед тем, как одобрить обновление для массовой установки, оно может несколько месяцев тестироваться в лабе или на не-критичных серверах. Потому что поймать локера — это грустно, спору нет. Но никак не менее грустно, когда после массовой установки недостаточно хорошо протестированного обновления у вас все виндовые сервера полягут. Поэтому дельта в несколько месяцев между выходом и установкой обновления — это суровая производственная необходимость.

Razaz

14.05.2017 10:31-1За два месяца можно было обкатать или хотя бы заюзать воркэраунды. Или прошлой осенью начать выносить SMBv1.

mr-clx

12.05.2017 23:55+4Интернет не обязателен. Достаточно наличие в локальной сети хоть одного зараженного.

zapimir

13.05.2017 01:36-2выход в интернет и немного невезения

Забыли добавить, заодно все порты открытые. Вирус же порты сканирует, достаточно обычного маршрутизатора…

nowfine

13.05.2017 11:22Дома лишь однажды заразу подхватил. Это было в эпоху до интернетов и возможно до винды на моих компах. Вирус как-то назывался cih или wincih.

MTyrz

13.05.2017 12:23+3О-о, это был добрый вирус!

Его еще «Чернобылем» называли. Мы от него вычистили офисную сетку за пару дней до его срабатывания. До сих пор как вспомню, так вздрогну…

DIHALT

15.05.2017 17:53Я как то словил klez причём сам его запустил. С каким то шароварным софтом из журнального диска.

Inflame

12.05.2017 19:53+6Nmap даже не сканировал порты, так как хост не отвечал на пинг. Попробуйте просканировать принудительно с ключом -Pn.

kvaps

12.05.2017 19:58+3Вы абсолютно правы, вот вывод:

Host is up (0.017s latency). Not shown: 997 filtered ports PORT STATE SERVICE 135/tcp open msrpc 445/tcp open microsoft-ds 49154/tcp open unknown Nmap done: 1 IP address (1 host up) scanned in 5.92 seconds

artyums

13.05.2017 19:26+1Мне чрезвычайно интересно, каким же, извините за мой литературный французский, раком настраивается в таком случае администратором сеть, если «наружу» оказываются проброшены подобные порты?

Или на кто-то где-то на интерфейсы машин вешает сразу внешние линки, без маршрутизатора?!

Возможно, это действительно общая практика, но для меня это совершенная ересь и дикость, чтобы из локальной сети во внешнюю было проброшено что-то кроме действительно нужного и относительно безопасного (а уж во внешнюю сеть открывать SMB/AFP/NFS — вообще непозволительно, на мой взгляд, с точки зрения безопасности — к подобным сервисам мои клиенты имеют доступ только через зашифрованный VPN, а для доступа из вне и к неответственным файлам есть HTTP(S) или FTP).

P.S.: Мне серьезно интересно, с таким поведением впервые сталкиваюсь, честно признаюсь.

Antibug

13.05.2017 19:40Может быть кто-то из сотрудников забирал домой ноутбук, который там и был заражен. После возвращения в корпоративную сеть началось веселье.

artyums

13.05.2017 20:09Есть, конечно, вариант, что кабель провайдера напрямую втыкается в такой ноутбук… Но ведь, чтобы настроить в таком случае доступ в Интернет, надо как минимум обладать такими навыками, которые и дадут понять, что это небезопасно?

Хотя, возможно, я смотрю на мир идеально...

При этом в подавляющем числе случаев такой абстрактный ноутбук был бы подключен к WiFi сети через маршрутизатор, на котором по умолчанию абсолютно никакие порты не проброшены на пользовательские устройства, все внешние запросы кончаются на самом роутере.

Antibug

13.05.2017 21:473G модем, как вариант. Или роутер в режиме моста. Хотя мне доводилось встречать и файерволл, настроенный на «всем можно всё». Некогда было начинающему админу разбираться после переезда, а потом он попросту забыл до того момента, когда начались проблемы.

artyums

13.05.2017 22:193G модем, по умолчанию, ни у одного сотового оператора не выдает внешний IP абоненту, там все за NAT спрятано — реальный адрес подключит только тот, кому это действительно надо… Тоже и с режимом моста — такое настроят только те, кто разбираются.

По поводу начинающих админов — неужели те же пострадавшие сети МВД администрируют новички? В голове такое не укладывается при всем желании. У меня на предприятии внутренняя сеть, ответственная за рабочие процессы, физически отделена от внешнего мира, и никаких модемов и прочего подключить также никому никак не удастся. Для доступа в Интернет есть отдельные машины (это к тому же еще и дисциплинирует).

lubezniy

14.05.2017 15:25+4Не удивлён. Опытный админ — специалист недешёвый и, скорее, сравнительно редкий. А государство даже законодательно старается выбирать максимально дешёвые варианты.

RTFM77

14.05.2017 15:51-1Вполне реально, или заключены договора с внешними конторами, а там не пойми кто работает, либо свои сотрудники прошедшие аттестацию.

kvaps

13.05.2017 21:34В моём конкретном случае, я подготавливал базовые образы Windows для публичного облака, в дальнейшем они будут использоваться как темплейты при создании VPS.

То что виртуалка имеет один внешний IP-адрес — совершенно обычное дело.

artyums

13.05.2017 22:06Я хоть и работаю с VPS только на Linux, но в первые же моменты их настройки, с помощью iptables открываю 22 порт для своего IP адреса и закрываю абсолютно все другие входящие порты, делая открытыми по мере необходимости… Как-то это уже само собой прижилось.

С настройкой серверных Windows не особо знаком, но вроде как есть же оснастка Windows Firewall?

Gruber

12.05.2017 20:10+2Мда… неприятная штука… Сегодня такую же подхватил. Жила себе виртуалка с бэкапом базы на 2008R2, понадобилось напрямую с неё слить несколько файлов, думаю дай пропишу реальный IP, ну всего-то на пару минут. Копирую себе, ничего не подозреваю, глянь а там уже почти все файлы зашифрованы.

Буквально за 1-3 минуты после включения реального IP на интерфейсе. Причём если бы в папку не заглянул то ничего и не увидел бы.

Все очень быстро.

Хорошо бэкап был…

kvaps

12.05.2017 20:17+2Хорошо что он вам не понадобился в следствии выхода из строя основной базы :)

zapimir

13.05.2017 01:38Что-то слишком быстро посмотрите файлы ради интереса, видимо тоже как в недавней теме шифруется только начало файла.

TihoFih

12.05.2017 20:12+3Об этом вещает даже федеральный канал:

http://www.vesti.ru/doc.html?id=2887397

Haoose

12.05.2017 20:23+1

ValdikSS

12.05.2017 21:00+3На Пикабу говорят, что вся внутренняя сеть Мегафона поражена этим вирусом, и частично Билайн и МТС. Не знаю, насколько можно верить Пикабу, но об этом сообщили несколько человек.

ValdikSS

12.05.2017 22:35+2Показали по телеку, комментарии от Мегафона, Клименко и других личностей.

https://files.catbox.moe/b1hi5w.webm

sstakk

13.05.2017 21:35Это жуть. Ведущий говорит что проблема минула далекую австралию, при этом на его карте в австралии горит точка :)

iliabvf

12.05.2017 20:25+3Просто охренеть, и еще ведь Windows-инфраструктуры закупаются в гос учереждения, школы, магазины

darthmaul

12.05.2017 20:36+24Будет подходящий «клиент» на Линуксе — напишут и под него локеры. Пока линуксом пользуются программисты, админы и просто энтузиасты — народ технически подкованный, локеры писать на него нет смысла.

Razaz

13.05.2017 00:31Охренеть, что админы не обновляют системы? Уязвимость поправили еще до слива тулкита АНБ.

theurs

13.05.2017 03:45+5ну так ты попробуй обновить старенький комп, на это несколько суток уйдет. микрософт давно разогнал программистов способных делать что то годное

Alexsandr_SE

13.05.2017 09:51+2+100 Загрузка памяти до 2гиг при наличии всего 2 гиг и так несколько часов — система ищет в фоне обновления. На старых машинах обновления зачастую нереально запускать, а СП не выпускают. Опять же рекорд установки автообновления был около 16 часов, 16 часов компьютер писал не выключайте и не перезагружайте, а работать люди когда будут?

blackkola

13.05.2017 11:09+2Это баг системы обновления. Уже давно вышел патч на это дело.

mayorovp

13.05.2017 14:57+4… распространяющийся через нерабочую систему автообновления?

jok40

13.05.2017 15:46Для семёрки — KB3102810. Нужно скачать и поставить ручками. После перезагрузки обновление опять начнёт работать гладко — как в старые, добрые времена.

Okloks

13.05.2017 17:41Откуда вы об этом узнали? Читаете блоги MS? Почему я случайно узнал об этом на хабре? :(

jok40

13.05.2017 19:36+1Не, не читаю. Я, как и большинство остальных людей, решаю проблемы по мере их появления. Появилась проблема с обновлением — полез в интернет искать решение. Нашёл. Теперь знаю.

blackkola

13.05.2017 21:04Решение этой проблемы гуглится за пару минут. Хотя, признаться, я сам пару раз ждал по полдня пока не надоело.

Okloks

13.05.2017 17:46Хотя вру, об обнове я знал, уже лежит среди важных обнов. Хотя странно, винду обновлял полностью, обнова не установлена.

rub_ak

13.05.2017 20:01+1Обновление исправляющее работу windows update не одно было, я за последний год штуки три положил в MDT чтобы после установки windows обновления быстро находились.

Razaz

13.05.2017 14:42А может стоит почаще обновляться и узнать, что обновления переделали. И обновлять в ночное время?

theurs

13.05.2017 14:45Где что переделали? В вин10 некоторое время обновления ставились с такой скоростью будто в микрософте что то изменилось но со временем стало понятно что ничего не меняется.

Razaz

13.05.2017 15:22У меня ставятся быстро. Долго может быть если вы очень давно не обновлялись. Но для этого есть кумулятивные апдэйты. При постоянном обновлении — практически незаметно.

Sadler

13.05.2017 14:54У нас где-то месяц назад одно из обновлений Windows сделало массу машин неработоспособными: в процессе обновления процесс сжирал всю память и проц (включая серваки с 32 ГБ оперативы на борту) и не завершался даже по прошествии нескольких суток. Узнал по жалобам пользователей сервиса, у которых загрузка данных с серверов стала жутко тормозить. С тех пор обновляемся только руками.

Razaz

13.05.2017 15:23Если вы админите сеть то через WSUS накатывайте и валидируйте обновления.

Okloks

14.05.2017 02:56Вкратце, как это происходит? Не использовал WSUS.

Razaz

14.05.2017 10:35+2Тут интро с TechNet.

Тут QuickStart.

Так же сверху накинуть DeviceGuard. Еще сейчас разбираюсь с WDATP.

nidalee

13.05.2017 15:37+1Просто не нужно было отключать обновления и все. А то больно уж это похоже на борьбу с терроризмом — боремся только в день теракта и на следующий, потом забиваем, пока опять не рванет.

erwins22

13.05.2017 12:38что бы обновить систему зачастую нужно разрешение + обновление на физическом носителе.

проще не подключать систему к инету.

и обновление вполне может приходить с отставанием год- или два.

sergio_deschino

13.05.2017 08:58А майкрософт в чем виноват-то? В том что люди не обновляются, ставят касперские и прочую гадость и чего-то ждут?

EmmGold

12.05.2017 20:37Видать народ не спешит отказываться от Win7.

Oplkill

12.05.2017 21:22+2Забавно, что в основном эти люди, смеялись над теми кто не хотел слезать с XP

herr_kaizer

12.05.2017 21:47+3Смеялись над теми, кто не хотел слезать с XP те, кто сейчас смеются над теми, кто не слезает с семёрки. XP еще менее безопасна во всех смыслах.

sumanai

12.05.2017 23:11+5Вы так пишите, как будто все слезли с XP.

Кстати, почему в опросе этот пункт отсутствует?

Westus

13.05.2017 00:34-1Самое веселое, что на XP вирус не работает.

vladiman

13.05.2017 00:56+2Есть доказательства?

AndreyMust19

13.05.2017 16:07-2Погуглил в интернете — нашел только что этот SMB на WinXP надо ставить и настраивать отдельно.

Службы «Сервер» и «Рабочая станция» у меня отключены. Судя по всему, первая должна быть запущена чтобы работал SMB, если он установлен.mayorovp

13.05.2017 17:14+1Вы неправильно гуглили. "Этот SMB" на виндах есть с начала времен.

AndreyMust19

14.05.2017 10:22-2Поделитесь тем, что вы нашли. Как его вкл. / откл. на XP и более ранних версиях, если уж я не могу найти.

mayorovp

15.05.2017 20:56+1Вы же сами перечислили: службы "сервер" и "рабочая станция". Именно они отвечают за протокол SMB..

Hellsy22

12.05.2017 22:14-2На десятке до сих пор часть драйверов отсутствует или не работает. Например, один из самых популярных USB-UART — CH340/341SER.

kenny5660

13.05.2017 16:06Работает, но только для оригинальных чипов, а не для китайских копий. Просто последняя версия драйвера стала проверять чип на подлинность, у вас видимо не проходит, вот и не работает. А старые дрова без проверки подлинности не имеют сертификата или вешают систему в блускрин. Так и живем)

goletsa

13.05.2017 22:04+1А вы не перепутали FTDI/PL2303 с CH340/341? Последнее чисто китайский продукт, к которому есть подписанные драйвера, включая 10.

KorDen32

14.05.2017 00:33Вот я все смотрю на китайские чипы 2303 и аналогов и веселье с драйверами от 2007 года.

А у нас в РФ где-нибудь в рознице кто-нибудь видел кабели на оригинальных чипах? Всюду китайщина, по крайней мере из того что видел я у нас.

Lacroser

12.05.2017 21:36Патч был еще в марте, и на Win7 тоже https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx

Автообновление Windows спасает

za121

13.05.2017 00:49у меня включено автообновление, но почему то не было этого патча, пришлось ставить руками, причем поиск обновлений выдает, что нет доступных.

AndreyKu

13.05.2017 01:53+1Вот и у меня тоже самое, поиск обновлений говорит все ок, но патча нет, в ручную ставится.

И так на 3 серверах.

Как-то странно, у кого-то есть мысли почему так может быть?

DikSoft

13.05.2017 02:07Так патч и номера в статье — мартовские, а сейчас май. Обновления качества кумулятивные. Номер уже другой.

jackes

13.05.2017 11:23Т.е. способ проверки наличия патча, предложенный в статье, не работает?

На моей системе отсутствуют оба патча, указанных по ссылке (и security only и monthly rollout). Однако, автоматическое обновление включено, и в журнале обновлений я вижу что недавно установлено: Ежемесячный набор исправлений качества системы безопасности для систем Windows 7 на базе процессоров x64 (KB4019264), 05 2017 г. (т.е. майское обновление).

Означает-ли это, что патч, закрывающий уязвимость, у меня уже установлен? Как ещё можно в этом убедиться?

vchs

13.05.2017 14:08да, KB4019264 кумулятивно содержит в том числе патч smb1 по которому работает этот вирус.

Okloks

13.05.2017 18:18А если поверх установить спец патч для SMB? Будет ли конфликт? Я кстати не знаю, как в виндах обрабатывается этот момент.

vchs

13.05.2017 18:55при установке обновления или патча он сам разберется что делать, так что конфликта не будет. Этот момент целиком и полностью определяется программистами при написании патча. Скажем я как программист могу решить что мой патч может доделать что либо уже за установленным патчем или может снять его и сверху накатить новую версию. В любом случае это решается не пользователем. Куча обновлений которые вы ставите являются кумулятивными, т.е. их часть гарантированно уже стоит в вашей системе и проблем у вас при установке не возникает. Так что не паримся.

Ca5per

12.05.2017 22:32+2Windows 7 официально поддерживается до 2020 года и уязвимость имеется не только у Windows 7.

Sadler

12.05.2017 22:42+11Окончание расширенной поддержки Win7 закончится только в 2020 году, нет никакого смысла отказываться от неё. За 20 лет на виндах я усвоил простое правило: лучше ставить Windows значительно позже её релиза, чтобы систему успели привести к работоспособному состоянию, весь софт успел обновиться для её поддержки и т.п. И не забывайте о железе, поддержка которого прекращена, а потому драйверов под новую версию не будет. Так мне придётся выбросить мою звуковуху и потратить ещё тысяч 25 рублей на покупку новой, чтобы перейти на Win10.

Juggernaut

13.05.2017 01:31+2Совершенно не факт, что придется. Отсутствие актуальных драйверов не означает обязательной неработоспособности устройства. Например, я использую на своей win10x64 1607 древнюю звуковуху M-Audio Revolution, дрова на которую есть только под Висту. И что же — все ставится и чудесно работает в десятке. Поэтому — сначала проверьте.

Sadler

13.05.2017 10:45Я использую M-Audio Firewire Solo, и работает она далеко не чудесно, мне уже под Win7 пришлось городить знатные костыли, чтобы она не вешалась когда попало, а под Win10 вообще не завелась у знакомого.

argz

12.05.2017 20:46+1Мне почему-то кажется, что данный инцидент станет причиной множества нововведений в сфере контроля над интернетом в РФ… :(

KonstantinSpb

12.05.2017 20:52+10Так и будет, до 12 июня надо успеть заблокировать youtube

ValdikSS

12.05.2017 21:14+7Ссылки не некоторые youtube-видео в реестре уже несколько лет. Только один провайдер его блокирует, насколько я знаю. Для остальных это такой единственный сайт, который «лучше бы не блокировать».

sintezenish

12.05.2017 20:55-2Какая взаимосвязь? Хотя ее найти можно. Но все же.

Snejok

12.05.2017 21:14+2Тв. Майор, ну давайте сами, за что вы получаете зп из налогов?

Черные списки не эффективны, нужно придумать что-то более защищающие. Кто-то сказал белые?

sintezenish

13.05.2017 11:08Сами что? Закрытие сегмента РФ для Мира не означает победу над подобными атаками. Она могла быть и из РФ.

Когда что то комментируешь нужны доводы кроме сарказма.

dipsy

12.05.2017 20:52+8Хорошая ОС, и вирусы интересные… Позавчера торрент скачал, кино, тыкаю на него, выскакивает предупреждение безопасности о запуске исполняемого файла. Смотрю расширение обычное, mkv, но в середине имени файла — еxe. Пытаюсь редактировать имя файла, а в нем, видимо, какой-то спец-символ юникод и текст идёт то слева направо, то справа налево, т.е. расширение как бы вовсе и не в конце оказалось. Какие ещё фокусы допускает система с именем файла, я не знаю, может гиперссылку туда вставить можно, скрипт? Или это в следующих версиях ждать?

Oplkill

12.05.2017 21:30+1Юникод допускается технически даже в адресах сайтов.

Неужели так трудно взять и сделать так, чтобы технически нельзя было использовать небуквенные символы юникода в адресах сайтов и в названиях файлов в файловых системах?

wataru

12.05.2017 21:45+2Технически очень сложно. Юникод запрещать нельзя, потому что домохозяйка где-нибудь в индии хочет назвать файл на родном языке. Фильтровать символы в юникоде на буквенные/небуквенные то еще развлечение.

3al

12.05.2017 22:08+5Подозреваю, что письмо справа налево и обратно слишком часто пользуется в более арабских языках, чем наш.

dartraiden

13.05.2017 00:03+11Старый добрый спуфинг имени файла. Достаточно создать вредоносный исполняемый файл с именем, допустим, 3pm.scr и при переименовании выбрать по ПКМ меню «Вставить управляющий символ Юникода -> RLO». Вуаля, мы получили rcs.mp3 и он всё ещё исполняемый.

poznawatel

13.05.2017 07:34-1Значит, программисты антивирусов зря едят свой хлеб, если анализаторы это не ловят.

dartraiden

13.05.2017 12:25Классические антивирусы мало помогают в защите от троянских программ, шифрующих файлы и требующих выкуп за их расшифровку. Технически такие шифровальщики полностью или почти полностью состоят из легитимных компонентов, каждый из которых не выполняет никаких вредоносных действий сам по себе. Малварь просто объединяет их в цепочку, приводящую к плачевному результату — юзер лишается возможности работать со своими файлами, пока не расшифрует их.

Основная проблема при борьбе с классическими троянами-шифровальщиками состоит в том, что все их действия выполняются только с файлами пользователя и не затрагивают системные компоненты. Пользователю же нельзя запретить изменять и удалять свои файлы. Явных отличительных черт в поведении у качественных представителей ransomware очень мало, либо они отсутствуют вовсе. Сетевое подключение сейчас выполняет большинство программ (хотя бы для проверки обновлений), а функции шифрования встроены даже в текстовые редакторы.

Не получится запретить доступ к документам. Не получится запретить запуск [url=https://www.gnupg.org/]gpg.exe[/url] — это полностью легитимная утилита. И так далее. Только строго ограничить список директорий, откуда могут запускаться программы. Никаких %Temp% (да, придётся снимать запрет на время установки нужных программ и обновлений%, никуда не денешься), %Desktop% и т. п.

Lsh

13.05.2017 12:45В принципе, частичное решение возможно. Я про такое писал, только на примере GNU/Linux

https://habrahabr.ru/post/113143/

И, насколько я знаю, то ли в Snappy, то ли в AppImage уже делают именно так: специальный механизм, который настраивает работу контейнера так, чтобы приложению внутри были доступны только те файлы, которые пользователь явно открыл. Конечно, одно только это всей проблемы не решает и, если пользователь установит левое ПО с полными правами доступа ко всему (например, ПО для бекапа нужны права ко всем файлам), то порча данных возможна. Но очень многие вектора атаки таким способом отсекаются, какой-нибудь заражённый документ Word сможет испортить только самого себя.

Alexeytur

16.05.2017 09:43Символ Юникода RLO

http://pikabu.ru/story/mozhno_li_verit_svoim_glazam_3619804

NAS

12.05.2017 21:04+3А для Windows XP и патча теперь не будет.

beeruser

13.05.2017 01:50+2Для XP выпускаются апдейты если что. Их просто нужно включить

http://www.expertreviews.co.uk/software/8089/how-to-get-new-windows-xp-updates-for-free-until-2019-with-a-registry-hack

sumanai

13.05.2017 10:46Только для х32, на х64 обновления закончились вместе с 2003 сервером ((

Dystopian

13.05.2017 11:59+1вроде и для x64 есть http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

skaf

14.05.2017 02:27А что с Win2000, не знаете? Я, конечно, закрыл 135 и 445, проверил компоненты системы на наличие SMB — пусто.

ksenobayt

14.05.2017 11:50-1По хорошему, конечно, пора закапывать.

Можно поинтересоваться, почему вы все ещё пользуетесь ею?

skaf

14.05.2017 13:59+3Конечно, пора. Обслуживаем АСКУЭ, у заказчика стоят старенькие УСПД на железе Advantech с 2000 виндой на борту. Для опроса имеющегося количества счетчиков их хватает. Если обновлять — то только с железом, что выйдет не очень дешево, плюс имеются тонкости построения самой АСКУЭ. Хотя, пожалуй, подниму еще раз вопрос об этом.

ksenobayt

14.05.2017 15:17-1>> Если обновлять — то только с железом

Даже накатить ХР поверх не вариант?

alexk24

15.05.2017 06:42+1Там есть такая фигня как «Аттестация системы» для того чтобы оно считалось метрологическим средством измерения.

И изменение любого из компонентов там становится довольно занятной задачкой.

ololowl

15.05.2017 10:40+1На деле всё не так сложно. Меняете УСПД, оформляете актом, делаете запись в формуляр о замене. Схема такая же, как и при замене счетчиков. При следующей аттестации указываете в опросных листах новую железку.

olwi

13.05.2017 10:51+2Пишут, что выпустили спец-update для Windows XP, Windows 8 и Windows Server 2003:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Ca5per

13.05.2017 12:27Удивительно, но Microsoft сделала обновления и для нее, вот офлайн установщик обновления. Обновление вышло в том числе для Windows XP, Windows XP x64 Edition, Windows Server 2003 и Windows Vista.

navion

13.05.2017 15:47+1Это «удивительно» называется Custom Support Agreement, ценник начинается от пары сотен тысяч баксов в год (около штуки за ХР * минимальное количество систем).

qwerty1023

13.05.2017 15:37-1На ХР до сих пор выпускаются обновления и все уязвимости закрываются как и, например, на семерке.

Massacre

12.05.2017 21:04+1Это всё из-за того, что люди не предохраняются от открытых виндовых портов в инет. И пофиг, какая версия — эта проблема ещё с 98й как минимум существует в разных проявлениях. Апдейты винды не панацея.

AlexanderS

12.05.2017 22:16А какой рецепт для среднестатичного пользователя?

Я пока использую Agnitum Outpost, но в связи с его кончиной в недрах яндекса на что переходить абсолютно непонятно. Всё хочу поробовать Windows Firewall Control, но никак руки не доходят. Использовать же монстрообразные комбайны как-то не хочется.

Massacre

12.05.2017 22:24Comodo (CIS). Использую только файрвол. Мне на Win7 x64 хватает версии 5.10, как самой стабильной и нетребовательной к ресурсам.

iDm1

13.05.2017 01:55Не нужны никакие комбайны. Еще с Windows 7 сетевое подключение можно обозначить как принадлежащее «общественной сети» и все порты автоматически закроются встроенным фаерволлом, так же заблокируются ответы на ICMP.

А если SMB протокол в принципе не нужен, то можно удалить (либо отключить для отдельного сетевого подключения) «Общий доступ к файлам и принтерам сетей Microsoft» и «Клиент для сетей Microsoft» из сетевого подключения и решить проблему на корню.

kvaps

13.05.2017 02:13+2Еще с Windows 7 сетевое подключение можно обозначить как принадлежащее «общественной сети» и все порты автоматически закроются встроенным фаерволлом, так же заблокируются ответы на ICMP.

В статье я писал, что виндовый фаервол не защитил windows от данной атаки, даже несмотря на то что сеть была помечена как "общественная"

iDm1

13.05.2017 02:21+1Вероятность того, что сам по себе «фаервол не защитил» стремится к нулю. Тут есть еще один нюанс, при попытке воспользоваться сетевыми ресурсами в общественной сети «Проводник» Windows предлагает 2 варианта:

- Сделать сеть частной

- Разрешить общий доступ к файлам и принтерам в «общестенных сетях»

Если выбрать второй вариант, то изменятся настройки фаерволла, которые закрывают порты данной службы. В таком случае все последующие «общественные сети» будут для данного компьютера опасны.

kvaps

13.05.2017 02:28Все что я успел сделать на этой винде, это прописать статический IP, после чего она спросила меня, какой тип выбрать для данной сети. Я выбрал публичную.

Все, после этого произошло заражение.

QuickWind

13.05.2017 02:50+1Я с «Agnitum Outpost Firewall» пересел на «Jetico Personal Firewall» для домашних пользователей он бесплатный и в отличие от первого гораздо шустрей.

itconsulting

12.05.2017 21:15И им платят по этому адресу, хотя транзакция ещё не потверждена

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Update: уже потверждена.

ValdikSS

12.05.2017 21:22+2Я не понимаю, как они идентифицируют компьютер и платеж, если, судя по скриншотам, в программе вбит единственный Bitcoin-кошелек. Либо ключ расшифровки один на все компьютеры, либо файлы только шифруются, но не расшифровываются.

itconsulting

12.05.2017 21:28Именно! Я смотрю — там второй платёж пошёл уже, значит вы правы — адрес не уникален и либо один ключ на всех либо просто вымогательство без расшифровки.

ValdikSS

12.05.2017 23:49+15Ну короч, в семпле, который у меня, три биткоин-кошелька вбиты.

Внутри EXE-файла — ZIP-архив с паролем WNcry@2ol7. Внутри архива много файлов, один из них — сам exe-файл вируса и шаблон текста, куда заносится fprintf'ом выбранный кошелек. Также в комплекте Tor с хостами для него.

Внутри вируса из ZIP еще один кошелек (совпадает с одним из предыдущих):

Качается дллка с тор-сайта, загружается через loadlibrary, там функции CryptImportKey && CryptDestroyKey && CryptEncrypt && CryptDecrypt && CryptGenKey

Сейчас дальше посмотрю.

itconsulting

12.05.2017 23:57Это «адреса», не кошельки. Они могут принадлежать одному кошельку либо разным, кошелёк может выдавать адрес на одну транзакцию или использоваться для нескольких. Нормальная современная практика для приёма крипто-платежей — это генерировать уникальный адрес для каждого платежа, чтобы затем мониторить поступление платежа на конкретный адрес и, таким образом, знать за что пришёл платёж. Здесь же всего три адреса (всё равно что один), так что непонятно от кого пришёл платёж и какой конкретно компьютер нужно расшифровать.

ValdikSS

13.05.2017 00:00Я знаю. На первый взгляд, сервер сообщает точную сумму перевода, и для каждого компьютера различие в сумме платежа разное. Так и отличают.

Еще в вирусе можно отправлять сообщения автору.

itconsulting

13.05.2017 00:03Ну да, как-то по детски всё-таки. Похоже что нет какого-то серверного кошелька, который можно мониторить и реагировать на входящие транзакции, а есть десктопный или мобильный кошелёк-клиент (скорее — три) и поступление средств на него наблюдают просто глазами).

PaulAtreides

13.05.2017 00:39+3Возможно они сами не ожидали, какую дверь открывают.

itconsulting

13.05.2017 00:48+1На данный момент на все 3 адреса поступило 4.21630739 BTC (около $7,200 по текущему курсу) — на всемирную эпидемию не катит, только 24 жертвы заплатили. И это хорошо.

tandzan

13.05.2017 03:13+2Обывателю так быстро биткойнов не купить, это не ЖКХ через сбер оплатить.

itconsulting

13.05.2017 06:12+3Увы, да. Уже 39 платежей, в общем на ~6.5 BTC (~$11,000), и количество платежей, скорее всего будет расти.

aixman

14.05.2017 17:40+2Со всех 3 кошельков BTC от вредоноса WannaCry

Тыц 1

Тыц 2

Тыц 3

Сейчас уже собрали 121 платеж.

если в рублях то это уже 1,7 млн рублей.

Мда… Походу попкорн все же нужен. (

itconsulting

14.05.2017 17:44+2Та да… Хотя, с другой стороны — как бы масштаб «всемирного злодея», вся планета атакована, и на этом фоне ~ $30k выручки за шантаж. Сама по себе сумма немаленькая, но это как если бы Doctor Evil запросил бы 100 тысяч со всемирного правительства )

beeruser

13.05.2017 04:53+4>> Еще в вирусе можно отправлять сообщения автору.

кто-то передал 1FuckUT7EhQ2dbuk3bErxS4RcFzDyX8u8d 0.00001 BTC

neomedved

13.05.2017 10:49Требование на всех компьютерах заплатить $300. То есть суммы разные, но привязаны не к компьютеру, а к курсу биткоина.

ValdikSS

13.05.2017 01:08+2Ошибся насчет загрузки длл, с тор-сайта загружаются ключи шифрования, а функции подгружаются из криптопровайдера Windows. Легко расшифровать, похоже, не получится.

ValdikSS

13.05.2017 01:14+2http://blog.emsisoft.com/2017/05/12/wcry-ransomware-outbreak/

Unfortunately, after evaluating the way WCry performs its encryption, there is no way to restore encrypted files without access to the private key generated by the ransomware. So it’s not likely a free WCry ransomware decrypter will be available for victims.

awsswa59

13.05.2017 11:16А не проще Tor на firewall из внутренней сети заблокировать?

И тогда, даже, зараженные машины из внутренней сети не смогут скачать часть программы с шифрованием

ValdikSS

13.05.2017 12:08+1Тогда вирус зашифрует файлы и скажет проверить соединение с интернетом, и, в частности, блокировку Tor.

srbgd

12.05.2017 21:43Q: How can I trust?

A: Don't worry about decryption.

We will decrypt your files surely because nobody will trust us if we cheat users.Они объяснили это так. Ещё в программе есть кнопка check payment, которую нужно нажать после оплаты, но что она делает они не написали. По каким-то причинам эта кнопка работает лучше по будням с 9 до 11.

worldxaker

12.05.2017 21:45+2сидит такой хакер и руками чекает переводы, ну а с 9 до 11 дабы часовые зоны разнести))

x893

12.05.2017 21:17+1Положили кошелек на дороге и надеются, что никто не возьмет.

Зачем 135/445 открывать наружу? Ёжику понятно, что есть 100500 дырок в нем нашли, то и 100501 найдут.

Всё вполне ожидаемо, но плюс есть — будут умнее.

zahmTOD

12.05.2017 21:18-7С форума касп-клаба:

Рекомендации по лечению:

— Убедитесь, что включили решения безопасности.

— Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

— Убедитесь, что в продуктах «Лаборатории Касперского» включен компонент «Мониторинг системы».

— Проверьте всю систему. Обнаружив вредоносную атаку как MEM:Trojan.Win64.EquationDrug.gen, перезагрузите систему. Еще раз убедитесь, что установлены исправления MS17-010.

shifttstas

12.05.2017 23:03+27— Откажитесь от продуктов «Касперского»

neomedved

13.05.2017 11:49Как это поможет избежать заражения?

ARD8S

13.05.2017 11:59+6Это, как минимум, снизит убеждённость в мнимой защищённости. А может даже сподвигнет поставить апдейты и настроить правильную защиту, сделать бэкапы.

nidalee

13.05.2017 15:44+2Как я понял, поведенческий анализатор касперского как ни смешно как раз ловил этот вирус. «Поведение программы однозначно характеризует ее как вредоносную».

zahmTOD

13.05.2017 11:58У меня их и нет. Просто еще одно подтверждение что атака идет через smb сервер. А то было очень неприятно.

PlayTime

12.05.2017 21:27Вы пишете

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Если находишься за нат то в принципе можно не переживать? Мне не очень понятно что за уязвимость SMBv1.

+все апдейты ставятся автоматически(как было по умолчанию от Майкрософт).

Snejok

12.05.2017 21:36Мне бы тоже хотелось узнать.

Сейчас 3 компа за модемом, а ведь пул айпи примерно или полностью известен.

Но пока 2 семерки (не могу ничего сказать про обновления) и 10(обновление 2х недельной давности.). Я бы уже перешел на линукс, но хочу узнать, сможет ли он весь диск поразить, а не только логические.

Owyn

12.05.2017 22:04+1+все апдейты ставятся автоматически(как было по умолчанию от Майкрософт).

Тогда патч (MS17-010) от Microsoft у вас уже стоит с пачкой других обновлений вместе ( https://support.microsoft.com/en-us/help/4019472/windows-10-update-kb4019472 )

Security updates to Windows COM, Windows SMB Server, Windows server, Internet Explorer, and Microsoft Edge.

Хотя мне 4019472 поставилось только два дня назад (10.05.17)… повезло? Или когда это всё началось с вирусом?

Беспокоится стоит как обычно в первую очередь только тем, кто сидит на глухой пиратке без обновлений или там где обновления сильно запаздывают

Чтоб проверить — откройте свой журнал обновлений windows 10

или если у вас 7- (там не наборами ставятся обновления в отличии от 10 и server 2016):dism /online /get-packages | findstr KB4013389

илиSYSTEMINFO.exe | findstr KB4013389

kvaps

12.05.2017 23:13спасибо, добавил в статью

ramzai

12.05.2017 23:42+1Вы в статье укажите, для какой версии (10?) эта проверка.

Для Server 2012 нужно искать 4012214, например.

PlayTime

12.05.2017 23:54+3Мои разбирательства в том есть ли у меня апдейт или нет привели к тому что апдейта 4013389 может и не быть.

1. Для моей сборки должен был быть KB4013429 (вот тут можно смотреть https://support.microsoft.com/en-us/help/4013389/title)

Security update file name

For all supported x64-based editions of Windows 10:

Windows10.0-KB4012606-x64.msu

— For all supported x64-based editions of Windows 10 Version 1511:

Windows10.0-KB4013198-x64.msu

— For all supported x64-based editions of Windows 10 Version 1607:

Windows10.0-KB4013429-x64.msu

2. Апдейт заменяется

http://www.catalog.update.microsoft.com/ScopedViewInline.aspx?updateid=724ee219-b949-4d44-9e02-e464c6062ae4

Третья вкладка.

This update has been replaced by the following updates:

и дальше перечислено. У меня оказалось последнее. KB4019472

dartraiden

13.05.2017 01:58+5C Windows 10 всё довольно просто — достаточно выполнить в консоли команду winver и ориентироваться на номер версии и сборки. Вы в безопасности, если:

— версия 1703, любая сборка

— версия 1607, сборка 14393.953 или выше

— версия 1511, сборка 105867.839 или выше

— версия 1507 (эта версия может не отображаться, тогда ориентируйтесь по сборке 10240), сборка 10240.17319 или выше

Nord001

12.05.2017 23:31Разве для 7 не KB4012212 надо искать?

Pisarev_OS

12.05.2017 23:35Да, верно

superyarik

13.05.2017 00:03скачал с сайта МС обновление для 8.1, оно похоже уже KB4012213, поставил, перезагрузил, пока ничего не залочилось.

Vnr

13.05.2017 00:25+1Для 7-ки надо искать одно из KB4012212, KB4012215, KB4015549, KB4019264.

Т.к. Security Monthly Quality Rollups выходят каждый месяц и содержат все предыдущие исправления.

GAmoVeR

12.05.2017 23:51Мне KB4019472 прилетела также вчера, все обновления включены на автоматическую установку

Yastreb1332

12.05.2017 21:433 компьютера с 7кой, 3 компьютера с 10кой ни один не заразился.

обновления накатываются автоматом.

stDistarik

12.05.2017 22:06-18У меня сегодня на сайте (сервер на линуксе) поднялись просмотры в два раза. Может это из-за того, что много сайтов на винде полегло?

MaxEL_UA

12.05.2017 23:53+1Админы без «линейки» к рукам в комплекте сделают уязвимым и Линуксовый хост. Времена — скомпилить под себя ядро, чтобы памяти меньше ело, чтобы модуль iptables не загружать отдельно — ушли в прошлое.

PaulAtreides

12.05.2017 22:09+1Забавно, что это тот самый вендекапец, который пророчил Сноуден после слива shadowbrockers. Используется эксплойт из арсенала Equation Group.

Navij

12.05.2017 23:28+1Тэээкс. А можно поподробнее про поведение вируса? А то открываю Resource monitor, а там system фигачит на чтение и на запись на системной SSD. Экстренно выключил компьютер, теперь вот думаю, оно или не оно. Попробую загрузиться с live-флешки Ubuntu, поискать признаки работы вируса. SSD в качестве системного диска впервые сыграла со мной злую шутку — хруст винтов я бы услышал, или заметил бы тормоза.

Mako_357

12.05.2017 23:42Возможно это superfetch так работает, он как раз использует system.

Navij

12.05.2017 23:53Ну superfetch бы грузил только на чтение по идее, а там и чтение, и запись, к тому же в таких масштабах, которых я при обычной работе системы никогда не видал. Ну, в любом случае, лучше я перестрахуюсь.

Mako_357

13.05.2017 00:25На запись тоже. Я конечно могу ошибаться и это действительно вирь, но не раз видел, что system начинал фигачить, поглощая при этом и процессор и загружая диск на 100%, судя по показаниям диспетчера задач. Особенно это касается HDD, но на SSD тоже бывает.

Обычно такое бывает при нехватке ОЗУ. У себя я такое наблюдаю, когда аптайм винды переваливает за 2 недели.

Navij

13.05.2017 01:12Ох, лишь бы вы были правы! Может быть, и своп был, хотя очень вряд ли — 4 гига свободных висело. В любом случае, лучше перебдеть.

vorphalack

13.05.2017 14:27ну вообще надо было открыть Resource Monitor и посмотреть, кто реально и куда пишет. от этого плясать.

RMarauder

12.05.2017 23:54Насколько я понял заразиться можно только если комп с Виндой по SMB-протоколу доступен из инета.

Я знаю только две ситуации когда это возможно:

1) Винда смотрит напрямую в инет(без NAT)

2) SMB порты проборшены через NAT

В любой организации нужно увольнять админа который допустил подобную ситуацию.

Если нужнен доступ по SMB протоколу из инета, то для этого придумали VPN. (это конечно не панацея, но прямой взом компов в сети будет почти невозможен, нужно с начала захватить комп с VPN, но это уже другая история)

Частным лицам вообще подключать комп в инет кроме как через NAT роутера это как приглашение для взлома. Вот этой информацией и нужно начинать и заканчивать статьи о такого рода проблемах

Так что сижу, читаю и просто удивляюсь.

PaulAtreides

12.05.2017 23:58+4Заразиться можно, если в локалке хотя бы один комп с виндой [далее по вашему тексту].

Для меня пока главная загадка: есть много сообщений вида «комп за натом, порты не проброшены, единственный комп в сети, всё равно заразился». То ли люди просто не в курсе, что у них там проброшено, то ли есть ещё какой-то канал распространения.

rst16

13.05.2017 00:04Паш это уже проблема головного убора. стоят сервера голой жопой в интернет виндовые не одна штука проблем нет. тюфу тфу но смб отключено по дефолту )

Wagner

13.05.2017 00:17В плане NAT'а как вариант (часто делают для торрентов и прочичих DC) — DMZ и привет :D

Wagner

13.05.2017 00:07AFAIK винда на белые IP ставит Public Network по-дефолту (серверные и клиентские оси) и соответственно дефолтно порты самбы не видны. Поэтому смотреть «напрямую в инет» не должно быть проблемой.

shogunkub

13.05.2017 08:02То есть порты закрыты стандартным файерволлом? Пишут же, что возможно, ещё используется какая-то дырка в нём. Я бы просто отключил SMBv1 нахрен, благо XP не пользуюсь давным-давно.

alk

13.05.2017 00:18Скажите, а как же так получается, что в Azure есть готовая услуга — доступ до расшаренной папки по SMB-протоколу? Без всяких VPN-ов вы можете получить доступ до такой папки, и это очень удобно и недорого, если людям нужно совместно пользоваться файлами.

dartraiden

13.05.2017 00:12Как я понимаю, в качестве временной меры (чтобы хотя бы выпустить компьютеры за обновлениями) можно на маршрутизаторе сделать что-то вроде

iptables -t nat -A PREROUTING -p tcp --dport 135 -j DROP

iptables -t nat -A PREROUTING -p tcp --dport 445 -j DROP

mickvav

13.05.2017 00:48Сделал — за 5 минут набежало:

Chain FORWARD (policy DROP 3496 packets, 163K bytes) pkts bytes target prot opt in out source destination 53 3758 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:49154 243 11856 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:445 8 408 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:135 ...

Mako_357

13.05.2017 01:30А что за порт 49154?

dartraiden

13.05.2017 01:51Port 49154 allows remote viewing and administration of Scheduled Tasks

Но я не совсем понимаю, какое отношение он имеет к 135 и 445.

Mako_357

13.05.2017 02:06Ясно, значит планировщик.

Может после заражения через этот порт управляется зловред. Сколько раз замечал, что на планировщик не обращают внимания, а на самом деле туда все что хочешь запихнуть можно и назначить наивысшие права.

Massacre

13.05.2017 02:09+1Один из портов RPC, этот конкретный слушает svchost/task scheduler. Лучше заблокировать весь диапазон, как минимум 49152-49156 (это в случае Win7). Могут быть и другие порты после 49152.

yosemity

13.05.2017 02:30+4Вас бить надо, уж простите! И по многим пунктам.

1) Зачем вы используете таблицу nat для правил разрешения/запрета трафика? Есть же специально обученный filter.

Правильно (при прочих равных):

iptables -I FORWARD 1 -p tcp --sport 135 -j DROP

iptables -I FORWARD 1 -p tcp --sport 445 -j DROP

2) Да хватит и первого.

P.S. простите, не сдержался, меня избили за такое, на всю жизнь хватило )) Но попытка норм. +1 в душе ;)

yosemity

13.05.2017 02:45и чтобы не быть голословным

http://www.opennet.ru/docs/RUS/iptables/#TRAVERSINGOFTABLES

ClearAirTurbulence

13.05.2017 00:22https://arstechnica.co.uk/information-technology/2017/05/nhs-ransomware-cyber-attack/

Decker

13.05.2017 00:33+15 копеек в тему: в моей сети все машины за NAT'ом, естественно что снаружи 135, 137, 139 и 445 закрыты. Но где-то с полгода назад, прочитал здесь же или на Хабре об интересном методе атаки (подробности, номер уязвимости и т.п., к сожалению не вспомню, если кому-то тема близка — дополнят), смысл которой заключался в том, что при посещении определенных web-ресурсов подверженные уязвимости ПК сами открывали исходящее соединение во вне на один из портов 135, 137, 139, 445 (по-моему уязвимость носила название BadTunnel), после чего устанавливался UDP туннель (если память не подводит, то частично эксплуатация этой уязвимости была связана с WPAD) и если машина была уязвима, то весь ее трафик мог быть перенаправлен через сервер злоумышленников. Поэтому еще тогда я запретил любые исходящие во вне, т.е. вне диапазона локальных подсетей на 135-139,445 TCP + UDP. Так что «кризис MS17-010» прошел для меня незаметно.

yosemity

13.05.2017 03:13Если у вас UPnP, то все логично. Зараженная машина просит открыть порт, рутер по upnp открывает. Велкам.WPAD тут, вероятнее всего не при чем, в кучу собрали.

запретил любые исходящие во вне, т.е. вне диапазона локальных подсетей на 135-139,445 TCP + UDP.

Вы о чем? Явно путаетесь в показаниях.

Decker

13.05.2017 16:17-1Я про вот это — https://habrahabr.ru/company/pt/blog/304842/ и конкретно сценарий с NBSTAT сообщением во вне на 137 порт:

«При обработке этого адреса первоначально будут отправлены запросы на порты 139 (NetBIOS Session) или 445 (Microsoft-DS Active Directory, Windows shares). Если эти порты будут закрыты, то жертва отправит NetBIOS Name Service (NBNS) NBSTAT сообщение на 137 порт, тем самым открывая UDP-тоннель и позволяя злоумышленнику слать запросы прямиком жертве, минуя NAT и Firewall.»

p.s. Как видите, «в кучу» я ничего не собирал…

livemotion

13.05.2017 00:35У меня вопрос. Есть сервер с CentOS 6.8 у которого 2 сетевых интерфейса — один в мир с белым ip, второй в локалку. К этому серверу смонтирована CIFS шара из локалки (файловый сервер на win2003). iptables не настроен. nmap из мира показывает, что порты 445 и 135 доступны.

Мне стоит волноваться? Интересует только данная уязвимость

Razaz

13.05.2017 00:36На 2003 уязвимость вроде как не актуальна. Как и на XP. Все выше висты.

zidex

13.05.2017 01:03+1Актуальна, для XP выше проскакивала ссылка на патч https://geektimes.ru/post/289115/#comment_10059613

Razaz

13.05.2017 01:27-1Это слегка необычная XP. Гляну в первоисточниках. Вроде все указывают на Vista +.

zidex

13.05.2017 01:49+1Эта слегка необычная XP, внутри вполне себе XP, но она еще поддерживается, в отличие от «обычной» и поэтому для неё есть патч от этой уязвимости. Я думаю, что патча бы небыло, если бы не было самой уязвимости.

Razaz

13.05.2017 01:54+1Возможно. У меня по ней инфы небыло. Но SMB1 надо в любом случае выносить. Причем для админов еще в 2016 году писали в сентябре.

VBKesha

13.05.2017 01:50+3Обычная XP. Только в реестр надо ключик один добавить и можно накатывать патч.

http://www.manhunter.ru/download/19517/WinXP.to.POSReady.zip

Для английской версии: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/04/windowsxp-kb4018466-x86-embedded-enu_9152d114029dd47afbf6d5108012ac513a720cf7.exe

Для русской: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/04/windowsxp-kb4018466-x86-embedded-rus_448a6447042b011012d902ea66a87786be3b4b58.exe

livemotion

13.05.2017 02:15у меня 2003 R2, что-то не катит, патч не становится. К тому же это файловый сервер, SMB не могу выключить (

VBKesha

13.05.2017 11:29+1Вот тут пишут что выпустили апдейт для 2003 R2 https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Но у меня файлы не качаются.

yosemity

13.05.2017 03:16Да, вам стоит волноваться, вне зависимости от того, стоит там самба или нет. у вас не настроен фаервол и вы светите ненужными сервисами голым задом.

sasha4176

13.05.2017 00:53хочу из спортивного интереса накатить Windows 7 без патча безопасности в Virtual Box и попробовать словить этот вирусняк. Прокатит? и не вырвется ли он за пределы окружения Vbox?

Decker

13.05.2017 01:00+1Чисто теоретически — возможны любые варианты. Исход с «прорывом» окружения VirtualBox рассматривается скорее всего как менее вероятный, однако, при таком эксперименте лично я бы настроил сетевой адаптер виртуальной машины так, чтобы он вообще не имел доступа к локальной сети, т.е. только вовне. Например, если предположить что после заражения уязвимая машина начинает сканировать и локальную сеть в поисках уязвимых ПК — то результат подобного эксперимента предсказуем. В случае же когда виртуальная машина будет иметь только доступ к WAN и больше ни к чему — такой исход сведен к минимуму. Ну и плюс, кто его знает что там придумали авторы вымогателя. Например в целях затруднения анализа он вообще может не запускаться в виртуальном окружении, определить что процесс запущен под VirtualBox, VMWare или другими средствами виртуализации достаточно просто.

rst16

13.05.2017 01:04Decker я думаю им пофиг с кого денег брать это же вымогатель, так что вряд ли там есть проверка на вм. а если у вм есть доступ в сеть то вообще прекрасно ))))

sasha4176

13.05.2017 01:09+1совет про ограничение сети для VM действительно логичен, спасибо. про проверку троянцем виртуального окружения — сомневаюсь. судя по масштабам он добирается до всех уязвимых систем без разбору, вряд ли он будет заморачиваться с проверкой «виртуалка это или физическая машина».

UPD: я всегда буду обновлять комментарии перед публикацией своего…

nxrighthere

13.05.2017 00:57+5Выпилить SMBv1 из системы можно через командную строку.

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вообще я это делал каждый раз когда ставил чистую систему ещё со времен Windows 7. Всегда избавляюсь от разных компонентов в системе, в которых не вижу абсолютно никакого смысла и пользы для себя.

rst16

13.05.2017 01:01чукчи писатели но не читатели.

nxrighthere

13.05.2017 01:02+1Уходи.

This security update resolves vulnerabilities in Microsoft Windows. The most severe of the vulnerabilities could allow remote code execution if an attacker sends specially crafted messages to a Microsoft Server Message Block 1.0 (SMBv1) server.

KorDen32

13.05.2017 03:07В семерке вроде бы не работает:

Версия образа: 6.1.7601.18489

Ошибка: 0x800f080c

Имя компонента "SMB1Protocol" неизвестно.

Имя компонента Windows не распознано.

vagonovozhaty

13.05.2017 11:23+1Ну или в PowerShell:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

для Win 8 и выше,

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

для Win 7.

Reboot не забудьте.

Termux

14.05.2017 02:27+1

Pulse

13.05.2017 01:03+1Напишите:

SYSTEMINFO.exe | findstr KB4012212

Нажмите Enter

Если в ответе вы увидите KB4012212, это значит что патч у вас уже установлен и можно спать спокойно

Если же ответ вернет вам пустую строку, рекомендуется незамедлительно установить обновление по ссылке выше.

апдейт установлен, но выдает все равно пустую строку :)

maxitop

13.05.2017 01:12У меня так же :-)

kvaps

13.05.2017 01:17Возможно у вас установлен другой патч.

Подправил инструкцию, думаю теперь будет понятнее.

Блин, я вот не понимаю M$, вроде сейчас это такая проблема распространенная, а они не могут выпустить единого бинарника (или ifixit-скрипта) который разом проверит и пофиксит эту проблему.

Почему обычные пользователи должны разбираться в кодах всех этих апдейтов?

Razaz

13.05.2017 01:30+4Для этого есть автоапдэйт. Два месяца жужжат уже про утечку тулкита АНБ и выпуск патча. Даже Patch Tuesday переносили.

kvaps

13.05.2017 01:38+4Вот если бы он еще нормально работал, я бы согласился.

Но насколько я помню этот Windows Update отжирает туеву хучу ресурсов, нередко заставляет пользователей сидеть часами наблюдая процесс установки обновлений, а еще всякие приколы с автообновлением до Windows 10.

Это все заставляет рядового пользователя делать шаги на отключение этого функционала в своей ОС.

Wagner

13.05.2017 01:40Пофиксили уже где-то с год назад это. Собсно как перестали бесплатно 10ку раздавать так и пофиксили :D

Razaz

13.05.2017 01:49Вообще апдэйт фиксили. В 10 шустро стал проверять и выкачивать. Плюс можно либо кумулятивный либо дельту получить. Автообновление до 10 то же отрубили давно. Если уж отключили, то хотя бы раз в месяц секьюрити патчи ставить. Причем MS как раз подорвался и успел выпустить патч до слива.

Pulse

13.05.2017 01:35+1а вот эта команда

dism /online /get-packages | findstr KB4012212

выдает:

Удостоверение пакета : Package_for_KB4012212~31bf3856ad364e35~amd64~~6.1.1.0

Полагаю, команда SYSTEMINFO.exe | findstr KB4012212

не выдает результата, т.к слишком много обновлений установлено.

Если ввести SYSTEMINFO.exe, то не все KB отображаются

rst16

13.05.2017 01:13если ты сидишь дома за роутером то тебе не страшно, ну если только дома у тебя жена дети за компами.

ustas33

13.05.2017 01:12В публичный Wi-Fi без обновлений не подключайтесь.

forajump

13.05.2017 19:34В публичных сетях Wi-Fi не дают белых IP, там кругом NAT жесточайший, как и в сотовых сетях. И конечно клиенты друг от друга изолируются, они же не на домашних маршрутизаторах крутятся, а на хотспоте или брасе.

rionnagel

14.05.2017 02:48+1Ну ты заходишь в бар… где руководство подключило интернет через формулировку провайдеру "а подключите нам вифи"...

uranik

15.05.2017 11:11Какая изоляция, в кафешках обычные тплинки и зюксели раздают интернет.

rub_ak

15.05.2017 13:16Зюксели которые hotspot (например zyxel g4100) умеют изоляцию l2, даже их точки доступа (например ZyXEL NWA-3500) тоже умеют l2 изоляцию.

forajump

17.05.2017 19:10Это самодеятельность, нормальная кафешка так общественную сеть не выставит.

rionnagel

18.05.2017 01:21Ну смотря что вы считаете нормально кафешкой). Готовят хорошо, обслуживание отличное, а технически подкованного специалиста нет. Если законом не запрещено/запрещено, но никто не следит — могут без проблем наколхозить так и не заморачиваться. Еда/алкоголь есть? есть. Через wifi интернет работает? работает.

rst16

13.05.2017 01:16+1правая кнопка по иконке с компьютером внизу справа центр управления свойства убрать галочку клиент для сетей микрософт и общий доступ к файлам и принтерам. это решит вашу проблему без патчей если вы одни дома )

0serg

13.05.2017 01:42+2Имхо более толковая инструкция по определению уязвимости системы:

http://www.infoworld.com/article/3191897/microsoft-windows/more-shadow-brokers-fallout-doublepulsar-zero-day-infects-scores-of-windows-pcs.html

Нашел ее после того как я попытался последовать советам из этой статьи но у меня ничего не получилось :)

По ссылке простая, понятная и работающая инструкция что проверять и что делать

Hidralisk

13.05.2017 01:50скачал пакет, установил, получил синий экран.

Восстановление слава Богу сработало.

PaulAtreides

13.05.2017 02:10А что в синем экране было сфоткали/записали?

bzgood

13.05.2017 21:38у меня тоже синий экран. Ошибка c000145. Далее ребут, и снова синий экран. Восстановление сработало, хвала небесам! Но что делать то?

UPD/

покопался в комментариях, нашёл вот это https://geektimes.ru/post/289115/#comment_10060495

у меня почти то же самое, только различия в версиях. У кого cmd такое выкидывает, можно быть спокойным. smb нету.

iroln

13.05.2017 02:20На одном из компьютеров стоит win 7 pro. Автоматические обновления включены. Этот пакет почему-то не был установлен и его не видно при поиске обновлений. Установил вручную из оффлайн установщика. Винда уже час крутится в "Подготовка к настройке. Не выключайте компьютер". Есть подозрение, что что-то пошло не так. :)

Zephyris

13.05.2017 02:35+1Между тем, об этом предупреждали давно)

https://blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

>September 16, 2016

https://twitter.com/NerdPyle/status/863170267735924736

И этот чувак буквально час назад еще раз ссылался на эту статью.

drkk

13.05.2017 02:35Странная вещь (ошибка?) для Server 2012\2012 R2.

В списке обновлений — 4 файла, причем 2 из них имеют в названии RT, при этом таблица для Windows RT 8.1 — пуста.

Та же картина и в именах файлов тут:

https://support.microsoft.com/ru-ru/help/4013075/ms17-013-security-update-for-microsoft-graphics-component-march-14-201

Microsoft, вероятно, ошиблась, и для Server 2012\2012 R2 нужны только

Windows8.1-KB4012213-x64.msu

и\или

Windows8.1-KB4012216-x64.msu

Отключение SMB1 описано, на странице загрузки, как штатный Workaround:

For client operating systems:

Open Control Panel, click Programs, and then click Turn Windows features on or off.

In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

Restart the system.

For server operating systems:

Open Server Manager and then click the Manage menu and select Remove Roles and Features.

In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

Restart the system

Ivan_83

13.05.2017 02:46-6Весело, прям кирпичный заводик тут развели, как в августе 2003, только тогда были ребуты вместо шифрования.

А чо, виндузятникам так трудно снять привязку службы «сервер доступа к файлам и принтерам» со всех интерфейсов?

(на серверах с шарами и принтерами не канает, но хомякам то самое оно)

(клиента отключать не надо — а то не попадём на сетевые диски и шары, он один хер ничего не слушает и лучше от его отключения не станет)

Даже фаера не надо, и глупых антивирусов тоже и патчей(=нар_котиков) — ничего не надо чтобы от этого защитится, ибо отключение привязки службы сервера в 100500 раз надёжнее.