Как сообщалось ранее Google Chrome заблокировал сертификаты WoSign и StartCom.

Сегодня вышла новая версия Google Chrome 56, и начиная с нее браузер больше не доверяет сертификатам WoSign и StartCom выпущенным позднее October 21, 2016 00:00:00 UTC.

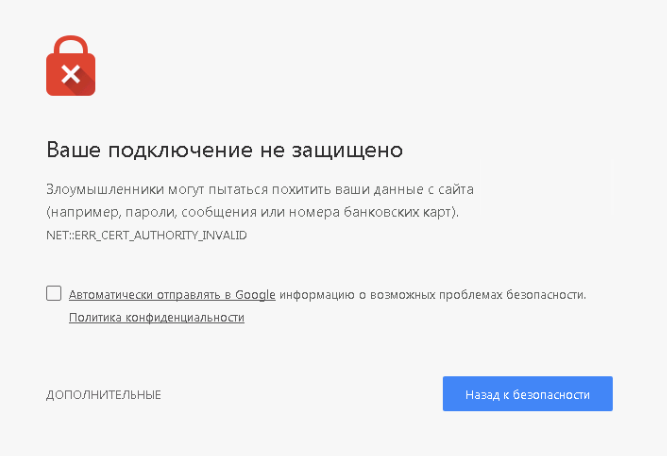

При посещении сайта с таким сертификатом выдается ошибка:

NET::ERR_CERT_AUTHORITY_INVALIDХоть сама система считает сертификаты валидными.

Больше информации тут:

Если ваши сервисы до сих пор используют бесплатные сертификаты от WoSign или StartCom, стоит всерьез задуматься над переходом на Let's Encrypt.

Комментарии (58)

swelf

26.01.2017 12:39что за letsencrypt, и главное почему его не заблокируют?

shifttstas

26.01.2017 14:51+6Потому, что он на замечен в нарушении правил (как сделали WoSign и StartCom)

msts2017

26.01.2017 16:34-6Банят центры не входящие в юрисдикцию США

TimsTims

26.01.2017 18:27+2При чем здесь юрисдикция США, и не США? Wosign спалилась на том, что генерировала «надежные» сертификаты задним числом на сторонние сайты. Возможно(только предположение!), чтобы помогать в осуществлении взломов. А может быть, это была просто какая-то ошибка, но факт выдачи сертификата зафиксирован.

sumanai

26.01.2017 18:31+2Да вроде как они генерили сертификаты со SHA1 со старой датой, чтобы обойти предупреждения современных браузеров, и не терять совместимости со всякими IE6, так любимом китайцами.

vanxant

26.01.2017 12:39+1Ну собственно о чём и говорили большевики.

Из бесплатных остаётся один-единственный летсенкрипт. И как только он будет скомпрометирован (а он будет, слишком лакомая штука), половина интернета вот прям сразу сделает ой.

shodan_x

26.01.2017 12:43-1Пройдет полгода и Letsencrypt так-же будет в блоке.

VBKesha

26.01.2017 12:56+1Там в главных спонсорах Mozilla и Chrome думаю сами себя они не заблочат. И под благими намерениями все бесплатные сайты пока сводят под один SSL сервис.

vanxant

26.01.2017 13:04-9Куда они денутся, если допустим злые рюсские хакеры™ по личной команде ВВП упрут приватный ключ и начнут ломать сайты банков налево-направо через митм?

LAVir

26.01.2017 13:11+9Грош цена тому банку который не может купить сертификат.

APLe

26.01.2017 13:19Тут вопрос скорее в том, зачем на всяких мелких сайтах нужен скомпрометированный https (со стороны сервера требующий, между прочим, дорогой хостинг с выделенным IP, а со стороны клиента затрудняющий сжимание трафика), если есть простой http? Разве что для SEO.

GennPen

26.01.2017 13:26+4Сертификат на домен не требует выделенного IP.

APLe

26.01.2017 13:30Странно. На моём хостинге пишут, что услуга «выделенный IP» необходима для подключения SSL. И тут, вроде, то же самое говорят.

vanxant

26.01.2017 13:38+2Видимо очень старый хостинг. Такая проблема была лет 10 назад, но давно пофикшена.

APLe

26.01.2017 13:43А, может быть, спасибо за пояснение. Хостинг весьма бюджетный и сравнительно надёжный, но на использование передовых технологий не претендует.

Впрочем, комментарий «требует дорогой хостинг» остаётся в силе, ;-). Другое дело, что, возможно нигде, кроме сверхбюджетных хостингов, этой проблемы нет. Ну и остальные проблемы https остаются — непонятно, зачем, если сертификат скомпрометирован.

chmod

26.01.2017 14:35+1Ну вы бы еще за 90-е нашли инфу).

Есть такая штука как SNI, она позволяет на одном IP держать несколько серификатов для разных доменов.

APLe

26.01.2017 14:51У хостера в актуальном прайс-листе так написано. Но вот с чем у них действительно проблемы, так это с внятной документацией. Так что про SNI я в техподдержке спрошу.

vanxant

26.01.2017 13:36Дело не в банке, у него сертификат будет нормальный.

Вот только человечек-по-середине между банком и очень невезучим клиентом сможет сделать свой поддельный сертификат при помощи украденного ключа и делать с перехваченным трафиком что угодно — хоть читать, хоть подделывать (например, заменять номер счёта получателя на свой и заодно сумму перевода). И ни хром ни мозилла не ругнутся, так как считают центр сертификации заслуживающим доверия.

Chupaka

27.01.2017 00:14+1HTTP Public Key Pinning сводит вашу задачу к следующей: невезучий клиент должен ни разу не заходить в данном браузере на сайт банка перед тем, как на него будет осуществлён MitM.

Hellsy22

27.01.2017 08:39+2Let's Encrypt с пиннингом не слишком совместим из-за частой смены сертификата.

sumanai

27.01.2017 20:36Опять таки автоматикой это можно решить. Правда и защита тут будет не более чем на 3 месяца с даты последнего захода. А так как у них в планах сократить срок действия сертификата, то HPKP вообще потеряет смысл.

Chupaka

30.01.2017 02:24+2Что-то по профильным тикетам certbot'а застой уже с полгода наблюдается, но в целом они согласны с тем, что не всегда обязательно для каждого продления сертификата генерировать новый приватный ключ, и хотят добавить опцию сохранения текущего ключа.

Сейчас это можно делать, создав собственный CSR и используя его в запросах.

У сторонних клиентов тоже должны быть соответствующие опции, по идее.

VBKesha

26.01.2017 13:19А это им решать куда они денутся. Скажут что ничего такого не было и доказательств нет. И что ты сделаешь? А потом под шумок сделают новый ключ ещё безопасней прежнего и все довольны.

PS. Про банки ниже правильно написали, им на бесплатных работать как то не комильфо.

kristoferrobin

26.01.2017 14:35а какая разница платный или бесплатный? я вот про компроментацию платных сервисов слышал, а про компроментацию летсэнкрипта — нет. так что я больше доверяю инженерам летсэнкрипта, чем непонятно кому выдающему платные сертификаты

VBKesha

26.01.2017 15:39-1Инженеры летсэнкрипта такие же непонятные как и все остальные.

А разница между платным и бесплатным как минимум в сложности получения, которая зачастую связана с проверками тех кому этот сертификат выдают.

kristoferrobin

26.01.2017 15:49+5ага, я бы тоже в это верил если бы не столкнулся. я без проблем купил сертификат на сабдомен одного из украинских банков(если что я там работаю), все что меня спросили — "Вы точно сотрудник?" — "Крест на пузе". И выписали, он и сейчас валидный и бьется зеленым во всех браузерах. Я не буду говорить через кого я выписывал и на какой банк, но это были реселлеры одного из крупнейших CA в мире, банк из топ-5. Вот такая вот сложность и защита, да

xcore78

27.01.2017 02:52«Я не буду говорить через кого я выписывал и на какой банк» — почему не будете? Это же здорово, предостеречь против некачественного поставщика услуг.

kristoferrobin

27.01.2017 09:45+2да ради бога, ev сертификат, реселлер ssl.com.ua, тот который мне выписали — thawte, в списке у них несколько контор которые реселлят

xcore78

28.01.2017 01:09-1Thawte отозвали сертификат и изменили процедуру выдачи по результатам вашего эксперимента?

Smittyperm

26.01.2017 14:35Сменят ключ?

sumanai

26.01.2017 16:34Притом сертификаты там на 3 месяца всего, и у большинства использующих LetsEncrypt настроено автопродление, так что они даже не заметят смены главного ключа.

shornikov

26.01.2017 14:08Самое время правительствам начать выдавать бесплатные SSL-сертификаты для своих граждан.

Vanger13

26.01.2017 14:17Да, однако это противоречит целям правительства :)

vanxant

26.01.2017 14:20Да ладно, каким например?

На порносайт только по паспорту — это ли не мечта жандарма?

Vanger13

26.01.2017 14:23Действительно, что ж это я — подумал только про безопасность (непрослушиваемость) соединения :]

shornikov

26.01.2017 14:28Мелко мыслите :)

sarcasm

мы же сделаем сервис, очень удобный, для чайников. зачем какой-то закрытый ключ и все остальное.

Мы все сами сделаем, только надо подтвердить принадлежность к РФ.

/sarcasm

shifttstas

26.01.2017 14:59Ну по умолчанию приватный ключ не покидает сервер где происходит генерация

steff

26.01.2017 16:18+2Блин, а я только обрадовался, что получил свежий сертификат от StartCom на 3 года.

TheAlien

28.01.2017 13:10+1Такая же ситуация, получал в ноябре. Вчера зарегился на cloudflare.com, добавил сайт. Перевел на их DNS и теперь для клиентских машин виден сертификат от Comodo, а StartCom так и остался использовать между cloudflare балансером (или как он у них называется) и непосредственно сервером (валидность сертификата в этом месте цепочки не проверяется. Да и вообще, для этого места можно использовать самоподписанные сертификаты, для чего там в админке даже тулза есть).

eugenebb

26.01.2017 20:54Если хоститесь в AWS то можно бесплатно получить и использовать их сертификаты

https://aws.amazon.com/certificate-manager/

KodyWiremane

27.01.2017 09:49Правильно ли я понимаю, что использовать сертификаты AWS Certificate Manager можно только используя Elastic Load Balancing или Amazon CloudFront?

https://docs.aws.amazon.com/acm/latest/userguide/acm-services.html

eugenebb

27.01.2017 17:37+1да, на данный момент только с ними

https://aws.amazon.com/certificate-manager/faqs/#services_used

westex

28.01.2017 00:11Разве это случилось вчера? Уже куча новостей за октябрь-декабрь, что вначале мозилла поставила бан, затем прислушались из Apple.

hurtavy

И Firefox 51 тоже

pessom

С 50 версии перестали валидироваться сертификаты от startssl выданные позднее 21 октября 2016 года.

Отказался в пользу Let's Encrypt, потратил на переход около 3 часов.

kvaps

У меня в 50 версии все работает.