Администраторы небольших и средних компаний часто не используют большинство функций своего корпоративного файрвола. По статистике, основных причин этого несколько. В 25 % случаев главные настройки выполнены, а на другие у администратора не хватает времени. Еще в 34 % случаев они не справились с настройками. И в 41 % случаев все имеющиеся функции попросту не требуются им. Из этого можно сделать вывод: шлюз безопасности нужно выбирать только в соответствии со своими собственными задачами и возможностями, не ориентируясь на весь перечень функций.

Для требований большинства компаний – как малых и средних, так и крупных с географически распределенной инфраструктурой – отлично подойдут шлюзы безопасности Cisco Meraki MX. Они просты в настройке, не требуют присутствия администраторов безопасности в отдаленных филиалах и вместе с тем используют те же наборы сигнатур, что и топ-решения Cisco Firepower.

Рассмотрим несколько основных вариантов использования Meraki MX в организации. Их можно настроить всего в 4 клика мышкой на интуитивно понятной панели Meraki Cloud без сложных настроек и командной строки.

Один из наиболее типичных сценариев использования VPN – подключение удаленного сотрудника к корпоративной сети. Что позволяет пользователю ощутить себя как на работе и может без проблем пользоваться корпоративными сервисами. При этом не сможет просто так пронюхать, чем конкретно занят этот пользователь, какие данные он передает и получает.

Второй, не менее распространенный вариант использования схож с первым, только подключаются к корпоративной сети не отдельные пользователи, а целые офисы или здания. Цель та же — надежно и безопасно объединить географически удаленные элементы одной организации в единую сеть. При создании подобных соединений необходимо учитывать массу нюансов: метод аутентификации, протокол шифрования, сети и тип трафика, которые будут использовать туннель и многое другое.

Устройства семейства Meraki MX обладают необходимым набором инструментов для создания подобных VPN-туннелей в автоматическом режиме.

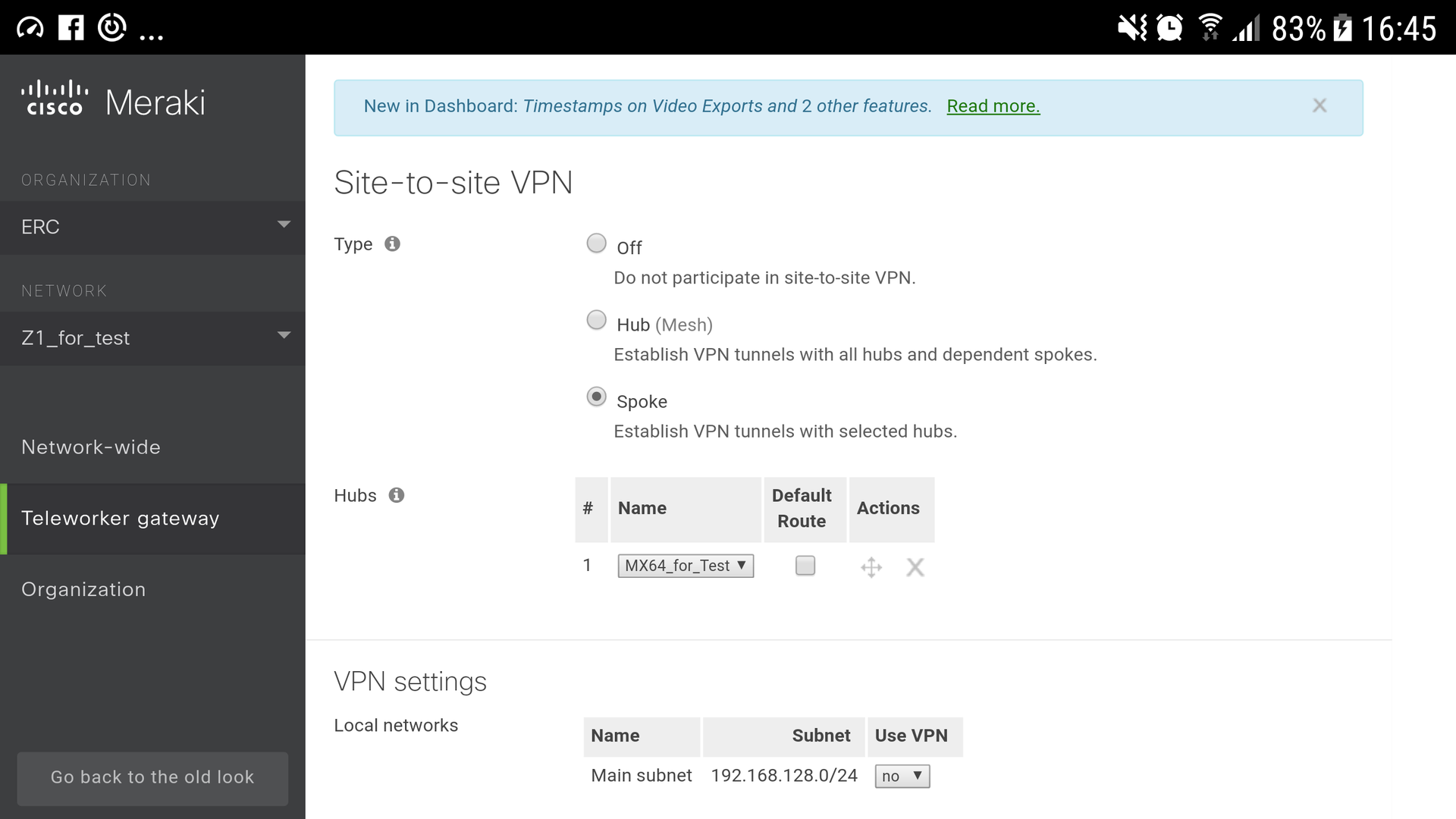

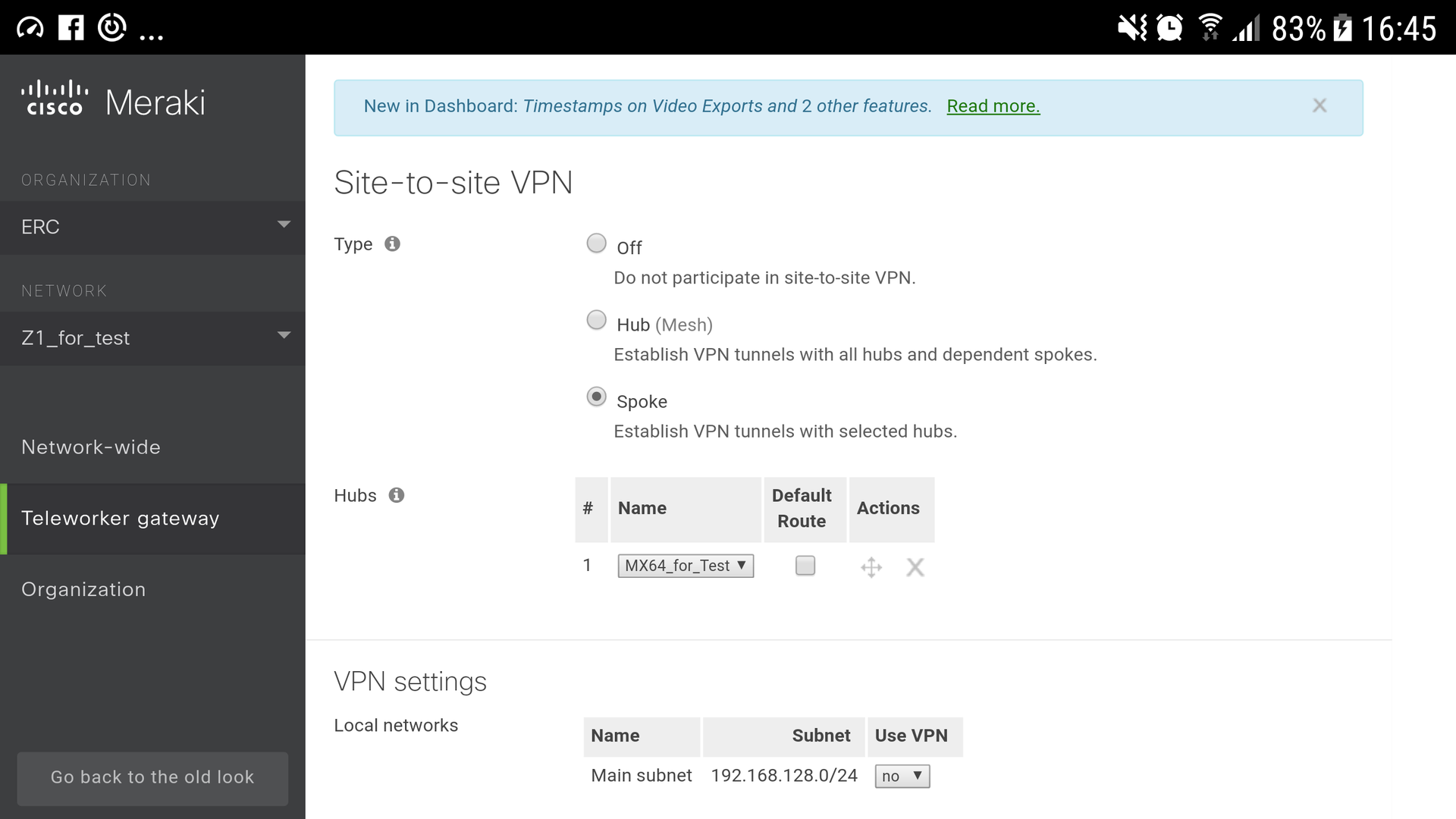

1. Выбрать режим работы VPN-концентратора (в центре выбран режим Hub, так что нажимаем Spoke).

2. Для Spoke выбрать режим туннелирования Split, чтобы использовать VPN-туннель только для трафика в центральный офис, а интернет-трафик выпускать непосредственно «в свет».

3. Все подсети уже подсчитаны, необходимо только выбрать, какие могут использовать VPN (указать напротив yes/no).

4. Сохранить. Теперь облако Meraki само согласует адресацию и параметры туннелей IPsec AES128 и распространит данные о VPN-маршрутах на устройстве MX в сети (рис. 1).

Рисунок №1

Любая сеть являет собой мишень для вторжений и вредоносных атак. Подобные вторжения становятся виной утечек конфиденциальной информации, остановки критических для бизнеса приложений и даже аварийных остановок предприятий. Meraki MX оснащен продвинутыми и легконастраиваемыми инструментами для противостояния подобным угрозам. Тандем IPS на SourceFire Snort, Cisco Advanced Malware Protection и каждодневного обновление базы данных сигнатур, защитят корпоративную сеть от возможных рисков. А система ретроспективного анализа позволит предпринять меры даже в случае прохождения 0Day атак.

1. Включить антивирусное сканирование (Malware prevention — enabled).

2. Включить защиту от несанкционированного доступа на базе SourceFire (Intrusion detection and prevention – выбрать Mode Prevention).

3. Выбрать из трех предустановленных наборов правил IPS от наиболее лояльного до рестриктивного (Connectivity/Balanced/Security).

4. Сохранить. Теперь вы защищены и можете просматривать аналитику (рис. 2).

Рисунок №2

Система фильтрации контента дает обеспечивает безопасное использование интернета, пользователями внутри сети. Когда пользователь запрашивает какой-то URL, он проверяется в несколько этапов и может быть заблокирован к просмотру по причине наличия вредоносного или нежелательного контента.

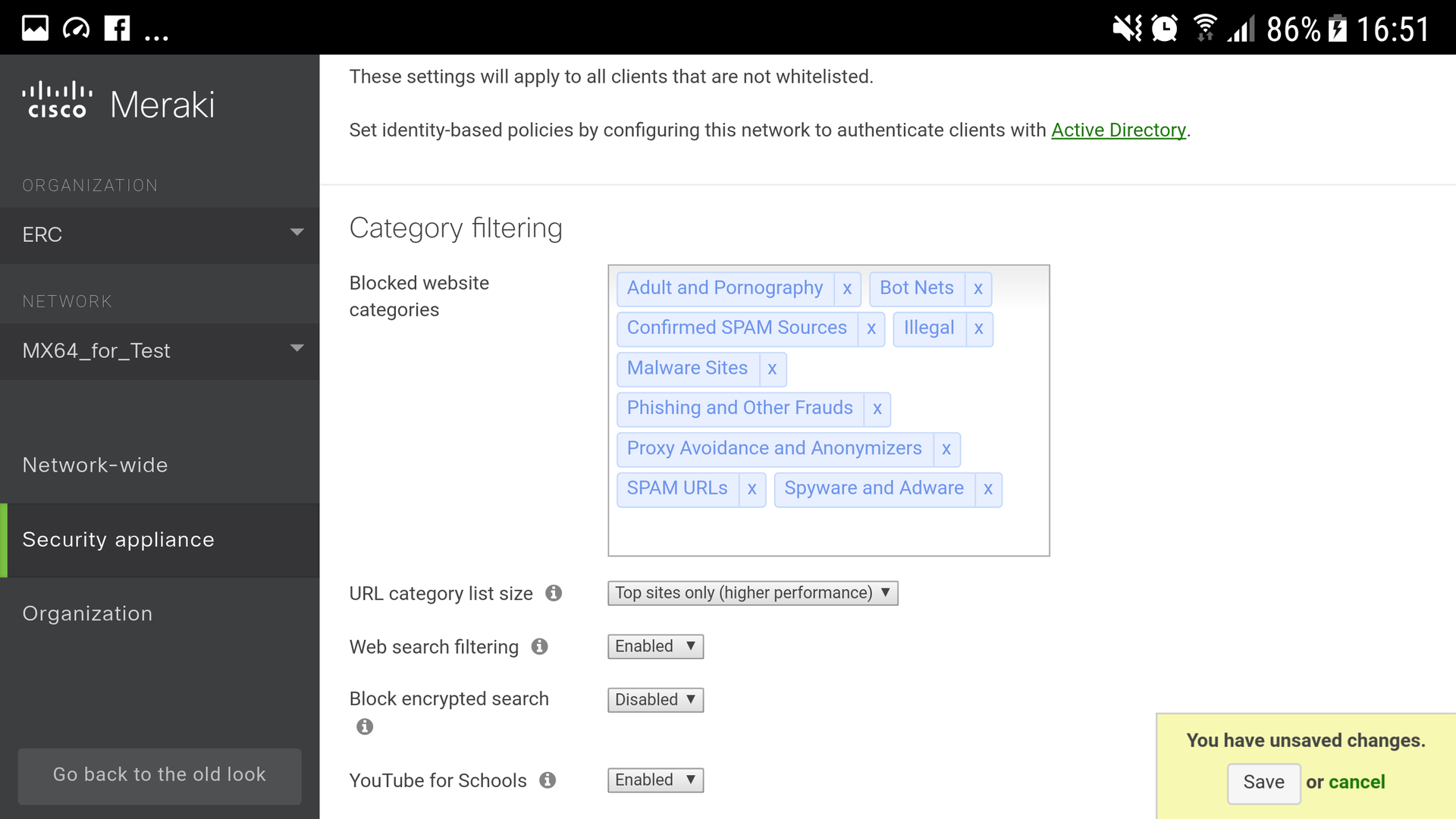

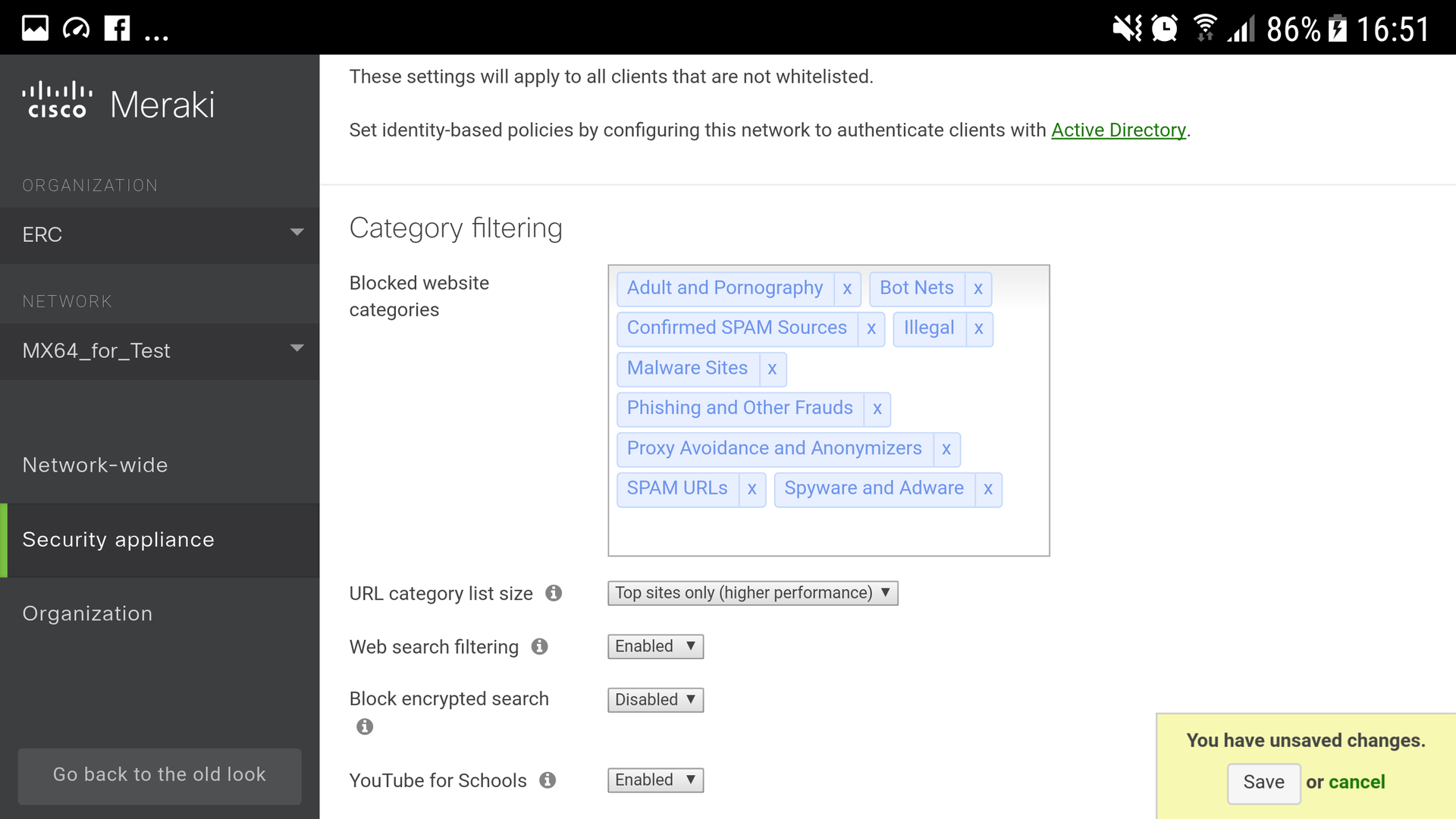

1. Выбрать категории web-сайтов, которые необходимо заблокировать (рекомендуем блокировать Adult, Bot Nets, Confirmed SPAM Sources, Illegal, Malware Sites, Phishing, Proxy Avoidance, SPAM URLs, Spyware).

2. Включить фильтрацию поисковых запросов (Web search filtering – enabled).

3. Включить фильтрацию YouTube (YouTube for schools – enabled).

4. Сохранить. Теперь у сотрудников вашей компании (или учеников вашей школы) ограничен доступ к сайтам, которые непозволительно использовать на рабочем месте (рис.3).

Рисунок №3

В настоящее время вместе с планомерным увеличением скоростей передачи данных в телекоммуникациях увеличивается доля интерактивного трафика, крайне чувствительного к параметрам среды транспортировки. Поэтому задача обеспечения качества обслуживания (Quality of Service — QoS) становится все более актуальной. Нам необходимо, что бы бизнес-критические приложения имели приоритет над различными мультимедийными и не страдали от заполнения канала.

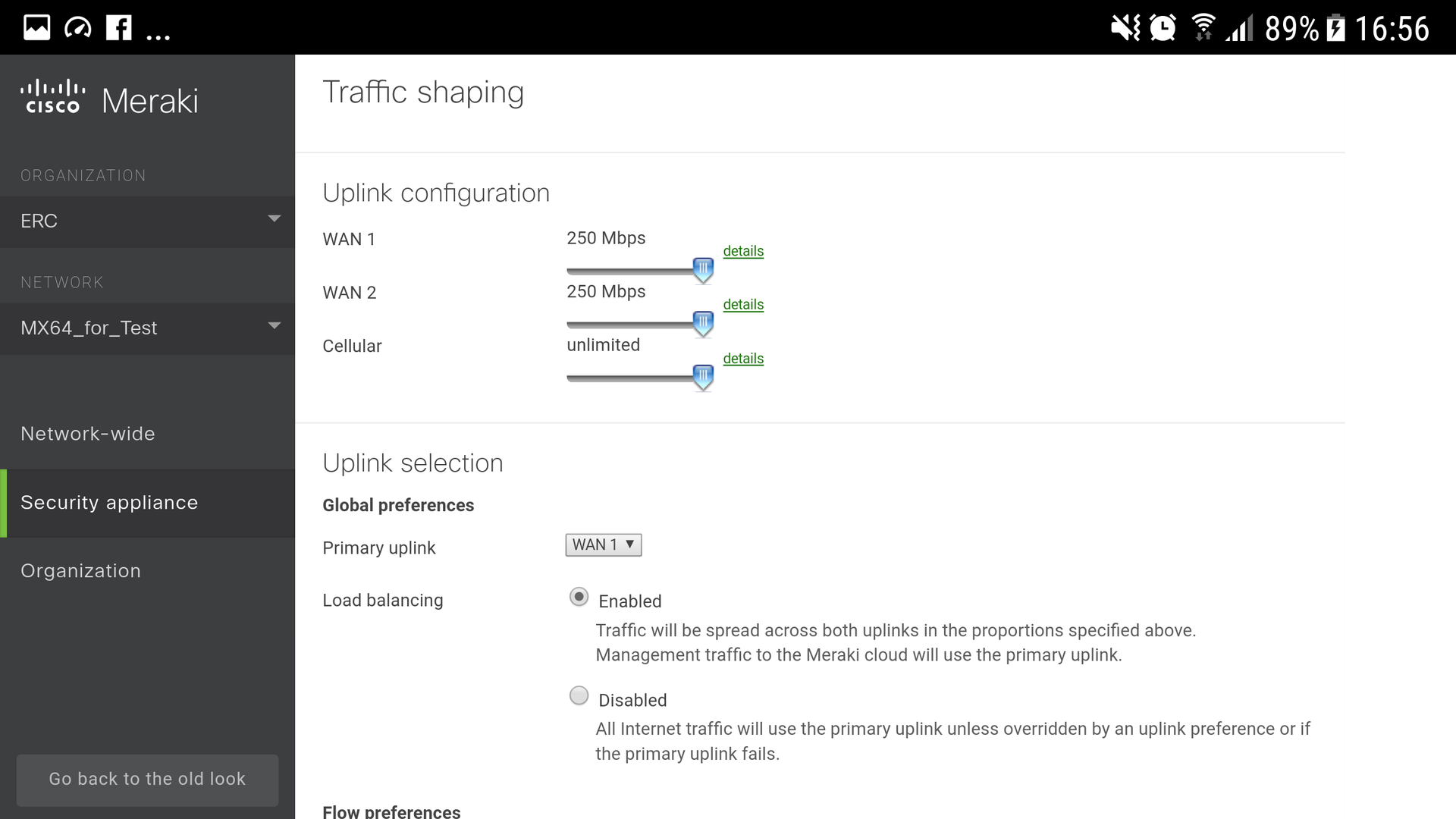

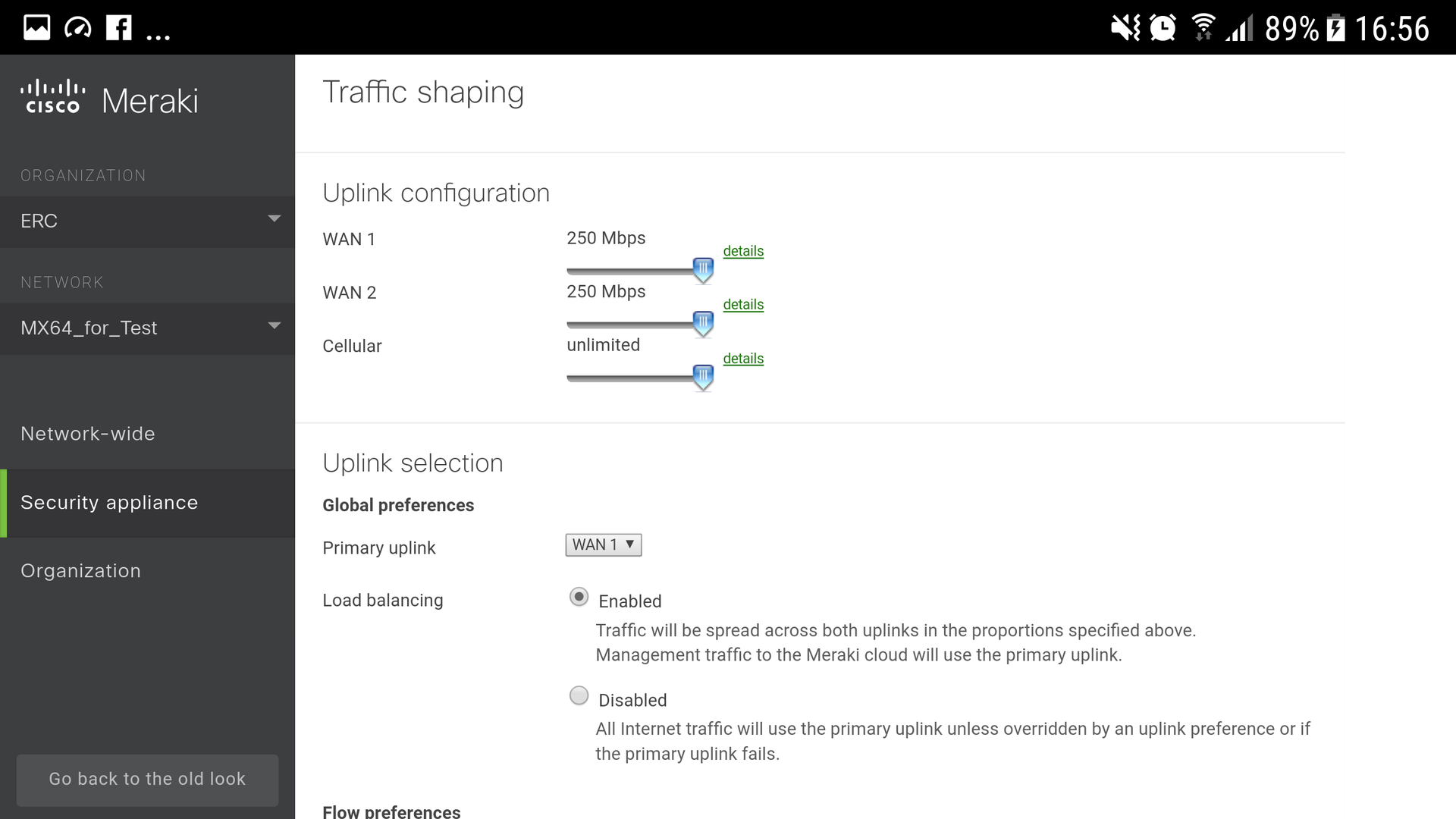

1. Выбрать параметры допустимой загрузки входного и выходного трафика для обоих WAN-аплинков (у вас также есть возможность подключить 3G/4G-модем как дополнительный аплинк для обеспечения отказоустойчивости).

2. Включить уравнитель нагрузки между аплинками (Load Balancing – enabled).

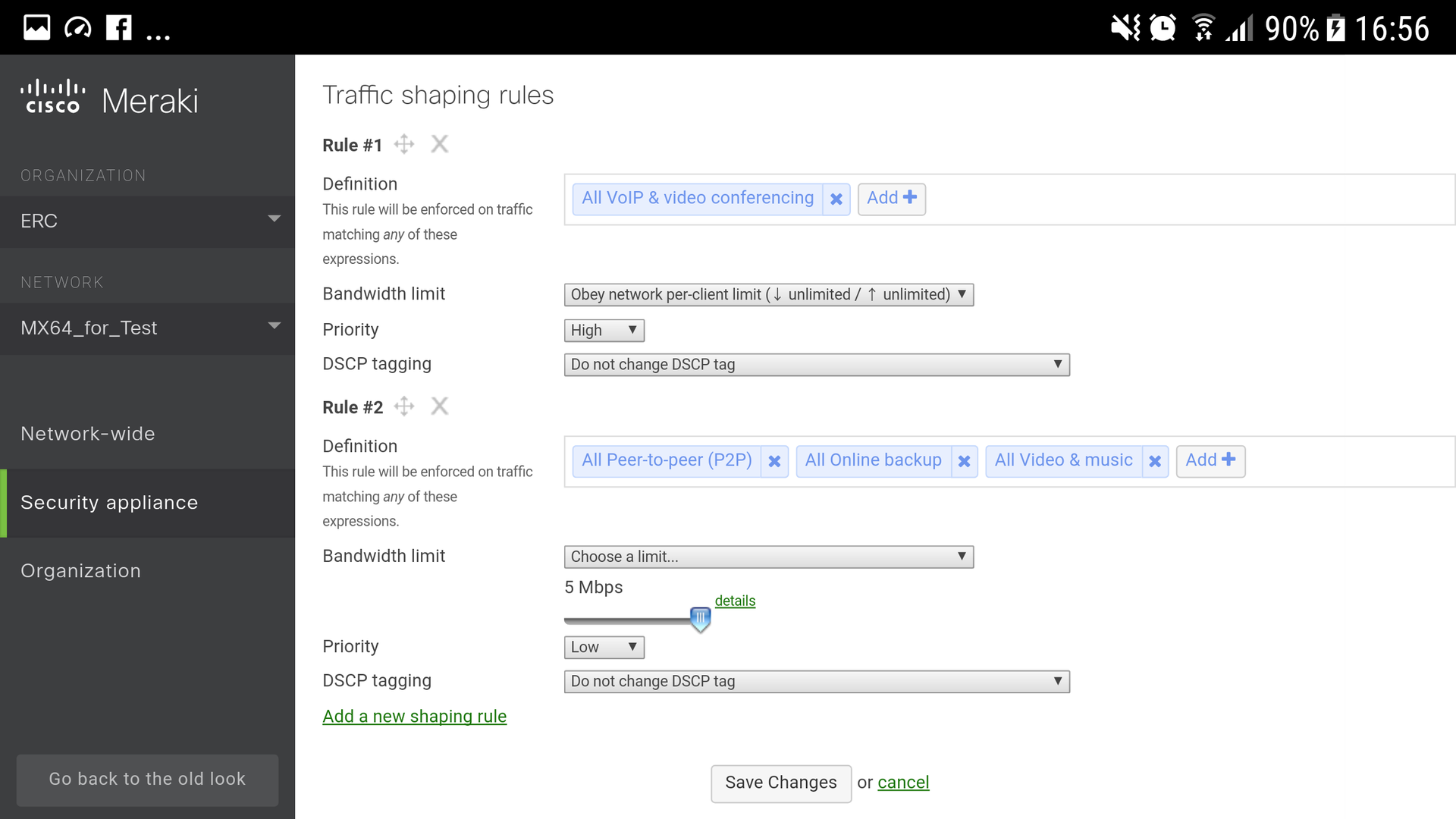

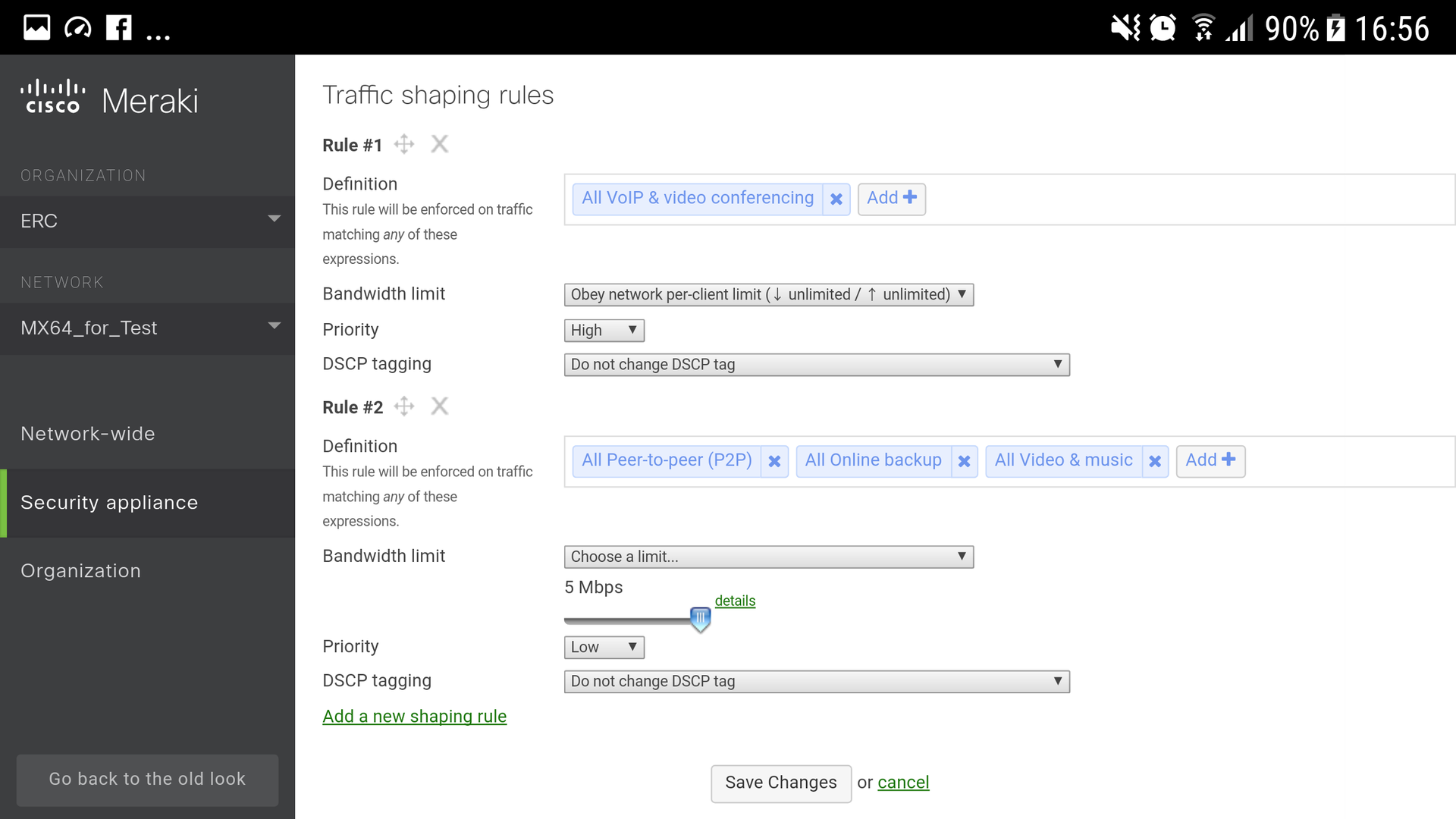

3. Включить правила шейпинга трафика. Для VoIP and Videoconferencing установить приоритет High. Для категорий Peer-to-peer, Online backup, Video & Music выставить ограничение по полосе пропускания и приоритет Low.

4. С такими настройками даже в случае ограниченной пропускной способности канала ваши пользователи не заметят снижение скорости передачи данных: канал для бизнес-приложений не будет засоряться исходящим трафиком. Эти функции доступны на всех шлюзах безопасности Cisco Meraki MX, осталось лишь выбрать необходимую вам модель в зависимости от ваших нужд, наличия WiFi, PoE, специфических портов (рис. 4, 5).

Рисунок №4

Рисунок №5

В России решение Cisco Meraki в данный момент не доступно для заказа.

В Украине, Азербайджане, Грузии Cisco Meraki можно купить непосредственно у локальных партнеров Cisco.

Для требований большинства компаний – как малых и средних, так и крупных с географически распределенной инфраструктурой – отлично подойдут шлюзы безопасности Cisco Meraki MX. Они просты в настройке, не требуют присутствия администраторов безопасности в отдаленных филиалах и вместе с тем используют те же наборы сигнатур, что и топ-решения Cisco Firepower.

Рассмотрим несколько основных вариантов использования Meraki MX в организации. Их можно настроить всего в 4 клика мышкой на интуитивно понятной панели Meraki Cloud без сложных настроек и командной строки.

Связь с новым филиалом – AutoVPN

Один из наиболее типичных сценариев использования VPN – подключение удаленного сотрудника к корпоративной сети. Что позволяет пользователю ощутить себя как на работе и может без проблем пользоваться корпоративными сервисами. При этом не сможет просто так пронюхать, чем конкретно занят этот пользователь, какие данные он передает и получает.

Второй, не менее распространенный вариант использования схож с первым, только подключаются к корпоративной сети не отдельные пользователи, а целые офисы или здания. Цель та же — надежно и безопасно объединить географически удаленные элементы одной организации в единую сеть. При создании подобных соединений необходимо учитывать массу нюансов: метод аутентификации, протокол шифрования, сети и тип трафика, которые будут использовать туннель и многое другое.

Устройства семейства Meraki MX обладают необходимым набором инструментов для создания подобных VPN-туннелей в автоматическом режиме.

Настройка в 4 клика

1. Выбрать режим работы VPN-концентратора (в центре выбран режим Hub, так что нажимаем Spoke).

2. Для Spoke выбрать режим туннелирования Split, чтобы использовать VPN-туннель только для трафика в центральный офис, а интернет-трафик выпускать непосредственно «в свет».

3. Все подсети уже подсчитаны, необходимо только выбрать, какие могут использовать VPN (указать напротив yes/no).

4. Сохранить. Теперь облако Meraki само согласует адресацию и параметры туннелей IPsec AES128 и распространит данные о VPN-маршрутах на устройстве MX в сети (рис. 1).

Рисунок №1

Защита от угроз

Любая сеть являет собой мишень для вторжений и вредоносных атак. Подобные вторжения становятся виной утечек конфиденциальной информации, остановки критических для бизнеса приложений и даже аварийных остановок предприятий. Meraki MX оснащен продвинутыми и легконастраиваемыми инструментами для противостояния подобным угрозам. Тандем IPS на SourceFire Snort, Cisco Advanced Malware Protection и каждодневного обновление базы данных сигнатур, защитят корпоративную сеть от возможных рисков. А система ретроспективного анализа позволит предпринять меры даже в случае прохождения 0Day атак.

Настройка в 4 клика

1. Включить антивирусное сканирование (Malware prevention — enabled).

2. Включить защиту от несанкционированного доступа на базе SourceFire (Intrusion detection and prevention – выбрать Mode Prevention).

3. Выбрать из трех предустановленных наборов правил IPS от наиболее лояльного до рестриктивного (Connectivity/Balanced/Security).

4. Сохранить. Теперь вы защищены и можете просматривать аналитику (рис. 2).

Рисунок №2

Допустимое использование интернета

Система фильтрации контента дает обеспечивает безопасное использование интернета, пользователями внутри сети. Когда пользователь запрашивает какой-то URL, он проверяется в несколько этапов и может быть заблокирован к просмотру по причине наличия вредоносного или нежелательного контента.

Настройка в 4 клика

1. Выбрать категории web-сайтов, которые необходимо заблокировать (рекомендуем блокировать Adult, Bot Nets, Confirmed SPAM Sources, Illegal, Malware Sites, Phishing, Proxy Avoidance, SPAM URLs, Spyware).

2. Включить фильтрацию поисковых запросов (Web search filtering – enabled).

3. Включить фильтрацию YouTube (YouTube for schools – enabled).

4. Сохранить. Теперь у сотрудников вашей компании (или учеников вашей школы) ограничен доступ к сайтам, которые непозволительно использовать на рабочем месте (рис.3).

Рисунок №3

Шейпинг и приоритезация трафика

В настоящее время вместе с планомерным увеличением скоростей передачи данных в телекоммуникациях увеличивается доля интерактивного трафика, крайне чувствительного к параметрам среды транспортировки. Поэтому задача обеспечения качества обслуживания (Quality of Service — QoS) становится все более актуальной. Нам необходимо, что бы бизнес-критические приложения имели приоритет над различными мультимедийными и не страдали от заполнения канала.

Настройка в 4 клика

1. Выбрать параметры допустимой загрузки входного и выходного трафика для обоих WAN-аплинков (у вас также есть возможность подключить 3G/4G-модем как дополнительный аплинк для обеспечения отказоустойчивости).

2. Включить уравнитель нагрузки между аплинками (Load Balancing – enabled).

3. Включить правила шейпинга трафика. Для VoIP and Videoconferencing установить приоритет High. Для категорий Peer-to-peer, Online backup, Video & Music выставить ограничение по полосе пропускания и приоритет Low.

4. С такими настройками даже в случае ограниченной пропускной способности канала ваши пользователи не заметят снижение скорости передачи данных: канал для бизнес-приложений не будет засоряться исходящим трафиком. Эти функции доступны на всех шлюзах безопасности Cisco Meraki MX, осталось лишь выбрать необходимую вам модель в зависимости от ваших нужд, наличия WiFi, PoE, специфических портов (рис. 4, 5).

Рисунок №4

Рисунок №5

В России решение Cisco Meraki в данный момент не доступно для заказа.

В Украине, Азербайджане, Грузии Cisco Meraki можно купить непосредственно у локальных партнеров Cisco.

Поделиться с друзьями

EminH

А как в офисах соединенных таким образом рекомендуется организовать внутренний DNS? Можно ли использовать сами Meraki MX как DNS сервера с репликацией зон Hub от к Spokes?

oracoo1

Meraki MX может выступать как кеширующий DNS, для более гибкого конфигурирования лучше использовать сторонние решения