О том, что IoT-устройств становится все больше, знаем мы все (ну, или почти все). Если говорить об умных камерах, то они достаточно удобны. Продвинутые модели, вроде iVideon Oco 2 помогают и за домом следить в свое отсутствие, и с подопечными общаться — в некоторых камерах есть и динамик, и микрофон. Преимущества камер осознает все большее количество пользователей, но вот беда — производители беспокоятся о безопасности своих устройств не самым лучшим образом.

На рынке присутствуют сотни или даже тысячи моделей умных камер. Некоторые из них попадают под прицел «безопасников», которые тестируют девайсы и в хвост и в гриву, стараясь найти уязвимые места в их защите. На днях в Сети появилась информация о результатах анализа уязвимостей двух моделей камер, которые производит компания Shenzhen Neo Electronic. Эта организация поставила несколько сотен тысяч умных систем пользователям со всего мира, и в результате около 150 000 из установленных камер могут быть взломаны.

Цель взлома может быть разная — кому-то просто хочется видеопоток перехватить, а кто-то планирует создать ботнет из сотен тысяч устройств (тут нельзя не вспомнить тех, кто стоял за ботнетом Mirai). Алекс Балан, исследователь из компании Bitdefender говорит, что после того, как уязвимости были обнаружены, о них сообщили разработчикам. Но те хранят молчание, а проблемные места в программном обеспечении остаются непропатченными.

Правда, проблема еще и в том, что уже в изготовленных камерах исправить ничего нельзя. О этом Балан заявил в интервью одному из популярных интернет-СМИ на конференции Def Con, которая проходила в Лас-Вегаме.

Исследователь озвучил проблемные камеры. Это NIP-22 и iDoorbell. Но то, что в подробностях изучены только две модели, ничуть не отменяет того факта, что схожие проблемы содержат и приложения многих других умных камер. Да и не только камер — за последние несколько лет специалисты находили уязвимости, кроме камер, в гаджетах для животных, посудомойках и даже в секс-игрушках. Эти системы взламываются не все скопом, а индивидуально, но это вовсе не значит, что злоумышленники не могут сформировать из них ботнет с количеством «зомби» превышающем несколько сотен тысяч.

Уязвимости, кстати, вполне обычные — взломщикам не нужно проявлять какие-то суперумения. Одна из уязвимостей, которые актуальны в отношении указанных двух камер — это банальные логин и пароль по дефолту, выставляемые на заводе. Их мало кто меняет, но зато любой более-менее подкованный пользователь ПК может эту связку без проблем узнать. Интересно, что несмотря на прошедшую эпидемию (да и не одну) взломов IoT устройств, Shodan до сих пор показывает более сотни тысяч уязвимых камер. Любой, кто воспользуется логином user и таким же паролем, или же связкой guest/guest, сможет получить доступ к этим камерам.

Что касается второй проблемы, то здесь все несколько сложнее. В этом случае используется переполнение буфера, которое позволяет взломщикам брать контроль над устройством на себя, превращая его в зомби часть ботнета. И сотня тысяч таких устройств не предел — на самом деле, их гораздо больше, просто Shodan тоже не панацея, поисковик не обнаруживает все уязвимые камеры.

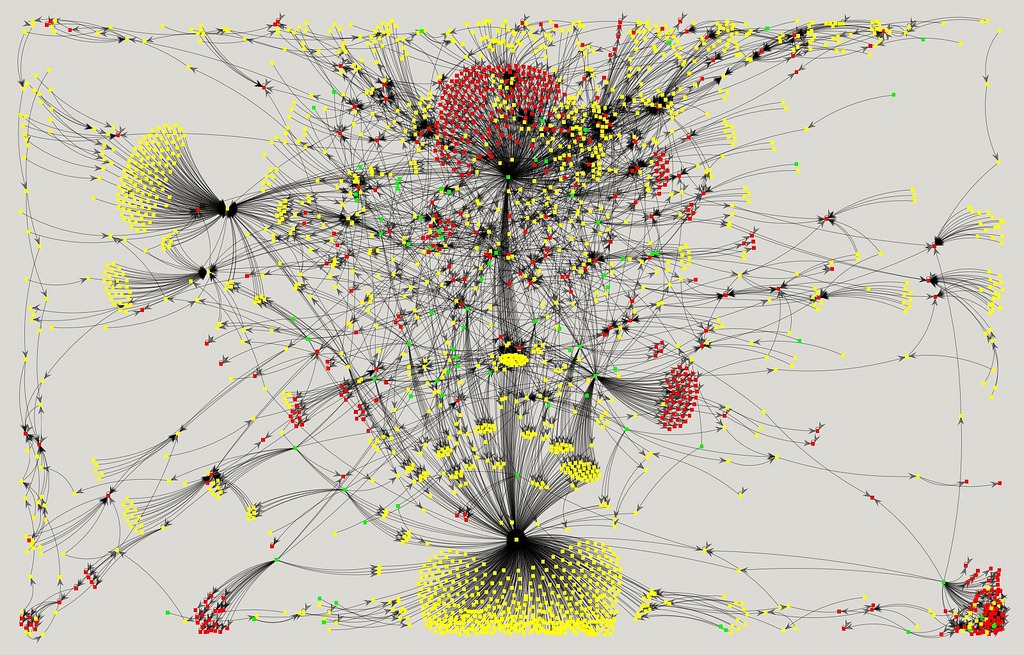

Ботнеты иногда заражают огромное количество устройств

Что касается Shenzhen Neo, то представители этой компании никак не прокомментировали представленные специалистами по кибербезопасности данные.

Здесь еще нужно сказать, что далеко не только камеры уязвимы. Выше уже говорилось, что умных устройств сейчас очень много. Но как-то некоторые производители больше беспокоятся о дизайне своих гаджетов, их функциональности, совсем забывая о безопасности. А это может быть непростительно в наше время. Среди тех камер, что мы изучали, с точки зрения безопасности вполне хороша Netatmo Welcome. Немало есть и других камер, которые выпускаются хоть китайскими, хоть иными производителями и притом имеют неплохую систему защиты.

Думаем, что среди читателей Geektimes немало тех, кто устанавливал камеры дома либо на работе. Какие из них вы считаете безопасными? Думаю, для многих эта информация актуальна.

Комментарии (18)

maedv

03.08.2017 17:39Неужели нельзя сделать входное устройство (роутер, или даже что-то до него) с идеальной безопасностью. Чтобы открытая архитектура, постоянно обновляемое ПО и т.д. Соответственно, все, что после него — автоматом защищено безо всяких паролей. Или это утопия?

Dageron

03.08.2017 18:06+2Не утопия, но:

1) Часто используется проброс портов до IoT-устройства, т.е. трафик сквозь роутер доходит до конечного девайса, который можно пробить (осуществляется через статический IP, сервисы DynDNS или даже если заморочиться через выделенный сервер, который исполняет роль «входного» IP-шника).

2) Облачные сервисы производителей сплошь дырявые и по умолчанию включены (более того, их настоятельно рекламируют и рекомендуют пользоваться, ибо «у вас же нет статики — а мы все придумали классно через наш супер-cloud сервис»).

Dmitri-D

04.08.2017 04:13Чтобы открытая архитектура, постоянно обновляемое ПО и т.д.

Это вы сейчас о DD-WRT? Ну да, есть такое, и многие выбрают именно те роутеры, для которых есть готовый dd-wrt.

И да, за роутером до камеры добраться можно только если а) пробросить порты камеры наружу (NAT forward через, например uPnP) или б) взломать сам роутер. При наличии проброса порта безопасноть роутера уже не имеет значения. Пробрасывать по-хорошему надо через SSH. Он и opensource и фиксится довольно регулярно.

maedv

04.08.2017 08:40В вопросах сетевой безопасности я простой юзер. Ни одной этой аббревиатуры не знаю :)

И что, от проброса портов защиты нет?

Norno

04.08.2017 12:13Проброс портов делает не злоумышленник, а пользователь, например, чтобы был удаленный доступ к камере.

SuhoffGV

04.08.2017 14:03+1Вместо проброса портов можно сделать vpn туннель к роутеру. Некоторые (возможно многие) свежие роутеры умеют быть vpn сервером. В моем случае дырявость китайской камеры я компенсировал настройками роутера и vpn сервером. Запретил камере ходить куда либо кроме NTP и DNS серверов и диапазона VPN сети. Никаких китайских облаков и пробросов портов.

Но это решение не из разряда «включил-работает».

Norno

04.08.2017 14:47А я и не говорил что это безальтернативный вариант. Еще можно терминальный сервер использовать, или доступ и управление проводить через какие-нибудь сервера управления, в большним функционалом (видеорегистратор, например). Просто пояснил что пользователи, как правило, сами это делают.

old_bear

03.08.2017 20:22+1«Специалисты по домашней безопасности: десятки тысяч частных домов можно взломать ключом, который хозяева оставляют под ковриком у двери. Очевидно, что производители замков не беспокоятся о безопасности своих изделий должным образом.»

Norno

04.08.2017 12:17Не совсем корректное сравнение. Ключи (в нормальных замках) от одного замка к другому не подходят, и нет ключа по умолчанию (перекодируемые замки с установочным ключом в расчет не берем). Аналог ситуации с ключами для устройств, это если дефолтные пароли у всех устройств разные и написаны на корпусе (так и ест ьу нормальных производителей), но люди не меняют пароли, и эти бумажки хранят «под ковриком входной двери».

Killing_Joker13

08.08.2017 09:08Ну да, Watch Dogs в реальной жизни (нет). Согласен с тем, что лень админов в подавляющем случае приводит к уязвимости.

darthmaul

Сколько уже можно называть брутфорс взломом или уязвимостью? Это обычное растяпство админов которым лень сменить пароль.

vilgeforce

А продажа устройства с небезопасной конфигурацией?

darthmaul

Оно должно продаваться с дефолтным общим для всех логином\паролем иначе при потере документации нужно будет менять устройство. Этот попросту неудобно. Единственный вариант — вручную менять пароль после монтажа.

vilgeforce

Почему единственный? Поставлять устройство в конфигурации, которая явно требует ввода логина/пароля самим пользователем. И без их ввода устройство должно быть безопасно. После ввода — тоже, если не считать слабости юзерского пароля.

darthmaul

То есть разрешать коннект только внутри локалки?

SystemXFiles

Причем тут это?

Как делают на норм устройствах.

Сначала оно не работает, доступно только в локалке и явно требует зайти по веб-интерфейсу и настроить его.

Заходишь, а там запрос такой: не будете ли любезны указать логин и пароль свой, под которым вы будете всегда заходить?

Уже после того как указали логин/пароль, система должна включить настройку предварительную через «мастер», который изначально настроит максимально безопасно устройство и наглядно объяснит, чем грозит кривая настройка. Потом уже когда все настроено и пользователь в курсе безопасности, устройство выходит в нормальный рабочий режим.

TRIMER

На некоторых роутерах на наклейке с серийником и тд есть логин/пароль по умолчанию. Они разные у каждого дейвайса. Наклейку на корпусе не потерять.