Как показывает статистика, ежедневно количество угроз стремительно растет. Так, например, по аналитике, проведенной антивирусной лабораторией Pandalabs в компании Panda Security за 1 квартал 2017 года, количество новых типов угроз ежедневно увеличивается на 350 000.

Атаки и компрометации могут осуществляться за минуты, а процесс Атака > Компрометация > Утечка данных > Обнаружение инцидента > Реагирование и Устранение занимает дни, недели и даже месяцы. И чаще всего это происходит уже после того, как злоумышленник скомпрометировал данные. При этом согласно ежегодному отчету по информационной безопасности Cisco специалисты по безопасности в течение своего рабочего дня способны обработать лишь 56% поступающих сообщений об угрозах, а среди этих оповещений об угрозах обоснованным признается только каждое второе (т.е. 28%). Таким образом, 44% инцидентов остаются без внимания!

При этом на рынке критически не хватает не только ресурсов, позволяющих обработать все инциденты, но и общей системы, благодаря которой стало бы возможным реагировать на них на ранних стадиях кибератак — в идеале до эксплуатации, а также накапливать распределенные знания об угрозах, обмениваться полученными данными, расследовать причины угроз и мгновенно реагировать на них. Для более быстрого накопления информации о возможных угрозах следует стремиться к совместному использованию полезных данных от широкого круга источников. При этом важно, чтобы эта информация была стандартизирована, то есть стандарты и протоколы передачи и предоставления данных были определены заранее.

Отслеживание угроз – одна из важнейших функций для эффективной защиты бизнеса. TI – система, позволяющая узнавать об угрозах, атаках до того, как они смогут вам навредить. В случаях, если инцидент все же произошел, TI позволит отреагировать, произвести анализ и его расследование, при этом расширяя свою базу знаний контекстом, механизмами, индикаторами компрометации и аналитикой о существующих или возможных угрозах.

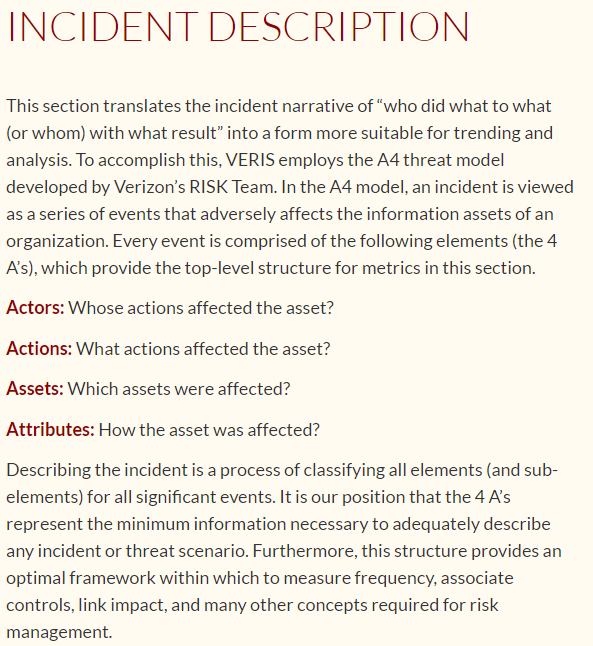

Рисунок 1. Задачи Threat Intelligence

Разведка и сбор данных об уязвимостях и угрозах

TI должна быть интегрирована в систему защиты и должна предоставлять возможность централизованного сбора информации из открытых и закрытых источников об уязвимостях и угрозах.

Аналитика

TI должна анализировать и накапливать базу знаний по обнаружению, раскрытию, разработке и выдаче рекомендаций по реагированию на угрозы.

Обмен данными

TI также должна предоставлять возможность обмена полученными данными в режиме реального времени. Аналитическая информация должна мгновенно распространяться в стандартизированном формате как внутренним, так и внешним средствам защиты.

Оперативное оповещение

TI должна оперативно оповещать об атаках и угрозах в любой конечной точке, используя единую стандартизированную базу с классифицированными данными.

TI предполагает работу с тремя типами данных: тактические, оперативные и стратегические.

Тактические

Данные об атакующих: инструменты, тактики, техники и процедуры (TTP), которые используют нарушители, данные об индикаторах компрометации (IoC) – дискретные данные для выявления признаков вредоносной активности в инфраструктуре.

Оперативные

Данные о текущих и прогнозируемых атаках, получаемые путем отслеживания новых векторов угроз, kill chain, способов компрометации информационных процессов и пр.

Стратегические

Аналитические данные о тенденциях угроз в мире с дальнейшей целью выработки стратегии развития систем обеспечения информационной безопасности.

Для построения процессов обнаружения угроз и реагирования на них с помощью мер на основе информации, получаемой от всех имеющихся внешних и внутренних источников, необходимо:

• определить источники данных (feeds) — где брать исходные данные для индикаторов компрометации (как внутренние, так и внешние);

• провести внутреннюю аналитику — внутри организации может существовать большое количество специалистов и экспертов в смежных подразделениях, которые могут выявлять и консолидировать полезную информацию по направлению;

• внедрить открытые стандарты и протоколы для передачи и предоставления данных для эффективной коммуникации между различными источниками предоставления данных. На данном этапе важно, чтобы все угрозы были описаны, объединены в классы компрометации и успешно переданы.

• внедрить платформу для обработки и анализа данных. Необходимо проанализировать, будет ли это собственное или готовое open-source решение, которое уже может включать фиды, API, стандарты и протоколы, иметь возможность интегрироваться с различными системами и пр.

Внутренние источники данных

В первую очередь можно провести аналитику в рамках компании на предмет возможной реализации сбора сведений с помощью, например, SIEM или LM с внутренних средств защиты информации. Таким образом можно получить полезные данные:

• аномалии в сетевом трафике (Netflow / jFlow / sFlow);

• активность с необычных IP-адресов;

• DNS-запросы;

• URL и URI;

• заголовки SMTP;

• адреса email;

• сэмплы вредоносного кода;

• активность пользователей;

• неудачные попытки входа;

• административный доступ;

• операции с СУБД;

• соединения на нетипичных портах;

• появление нетипичных протоколов;

• несоответствие размеров пакетов для служебных протоколов стандартам;

• адреса анонимайзеров;

• User Agent в HTTP;

• вредоносные IP;

• репутация пользователей, узлов и файлов и т. д.

Внешние источники данных

Для расширения возможностей средств защиты необходимо определить внешние ресурсы, к которым можно обратиться за данными об IoC и других угрозах. При этом необходимо учесть ключевые факторы при выборе источников фидов в зависимости от потребностей компании:

• тип источника;

• поддержка различных форматов данных (JSON, XML, CyBOX, STiX, CSV и пр.);

• частота предоставления информации;

• объем предоставляемых данных;

• доверие к источнику, который предоставляет данные;

• соответствие инфраструктуре компании;

• цена.

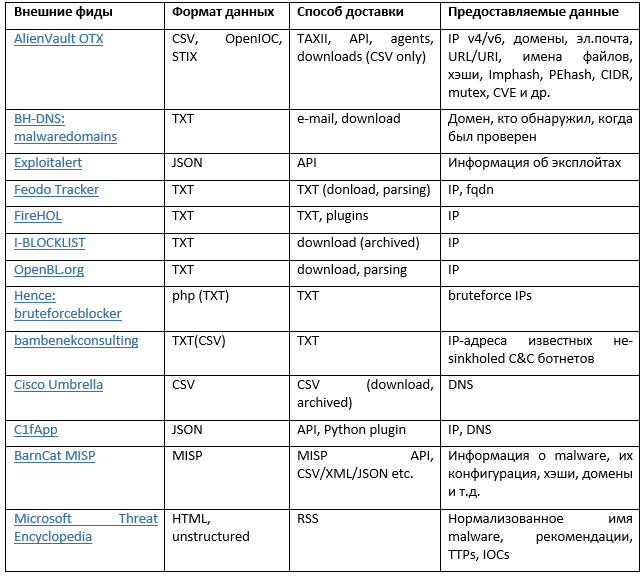

Наиболее популярные внешние источники фидов

Рисунок 2. Наиболее популярные внешние источники фидов

Помимо внутренних и внешних фидов в рамках компании может проводиться и самостоятельная независимая аналитика при наличии:

• специалистов по расследованию инцидентов;

• экспертов по аналитике вредоносного кода;

• специалистов, которые отслеживают “горячие” новости в сфере ИБ, например:

o скомпроментированные и зараженные сайты;

o фишинговые ресурсы;

o хэши вредоносных файлов;

o процессы, в которых обнаружен вредоносный код;

o ключи реестров и др.

• информации, которая выявилась в режиме реального времени.

Вся информация, обнаруженная на данном этапе, должна проходить проверку и тестирование со стороны соответствующих экспертов и только после этого заноситься в единый источник. Помимо проверки и тестирования, также немаловажно на данном этапе формировать рекомендации для митигации возможных рисков.

Все выявленные угрозы должны быть описаны, стандартизированы. Также необходимо обеспечить возможность передачи информации о них. На текущий момент существует большое количество открытых стандартов и протоколов для решения этих задач предоставления и передачи данных. Рассмотрим наиболее популярные:

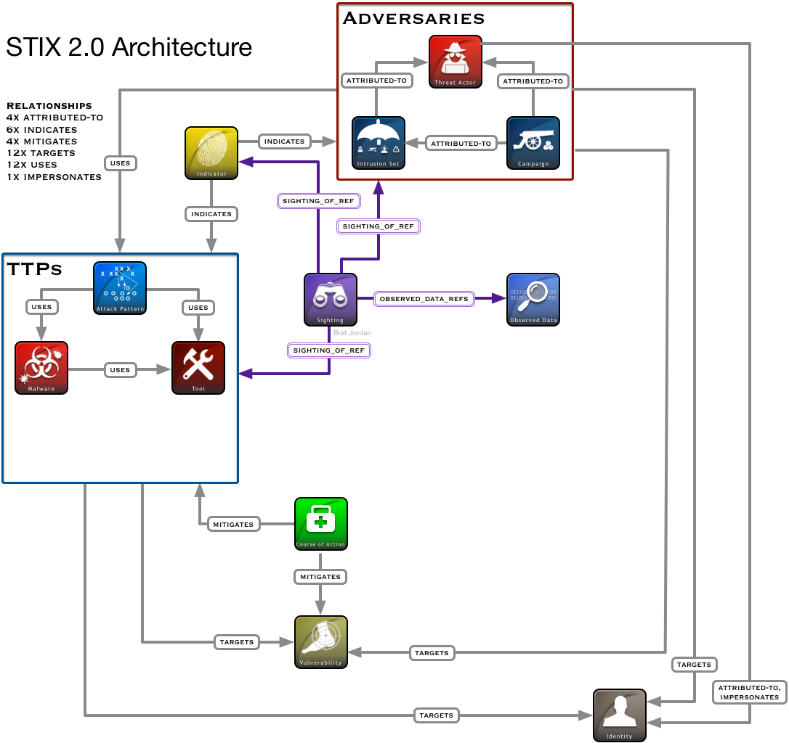

• STIX(Structured Threat Information eXpression) — стандарт, используемый для предоставления унифицированной информации о киберугрозах (CTI). Позволяет совместно использовать описание различных угроз и связанных с ними параметров в различных областях. STIX предоставляет унифицированную информацию об инцидентах, включая:

o информационные объекты (например, создание ключа реестра, сетевой трафик на определенные IP-адреса, отправка email с определенного адреса и т.д.);

o индикаторы;

o инциденты;

o тактики, методы, процедуры атакуемого (шаблоны атак, вредоносные программы, эксплойты и т. д.);

o объекты эксплуатации (например, уязвимости, ошибки безопасности или неправильные конфигурации);

o способы противодействия (реагирование на инциденты или устранение уязвимостей/ошибок безопасности);

o группы кибер-атак (наборы инцидентов, TTP);

o участники киберугроз (идентификация, характеристики противника).

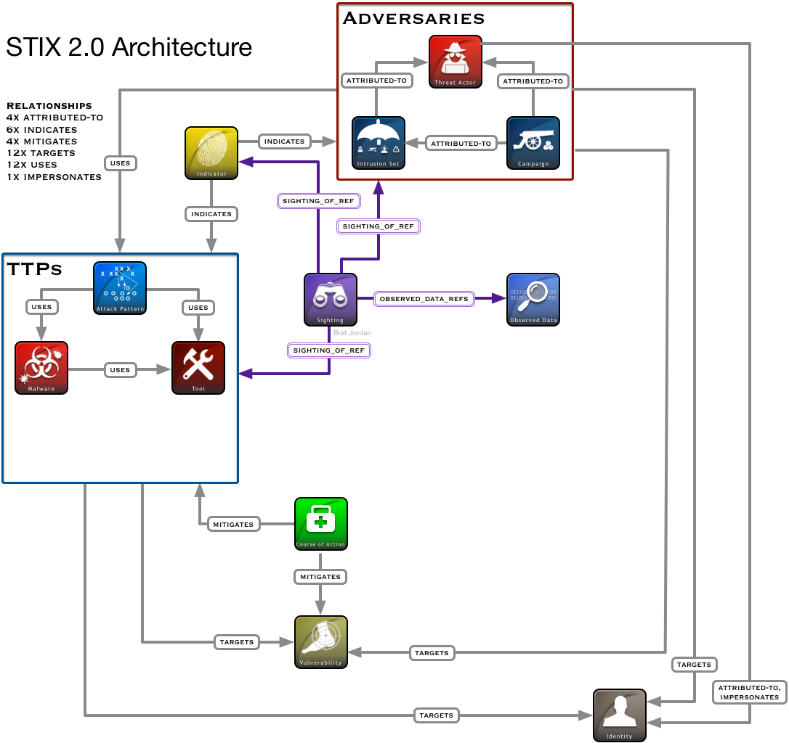

Ниже приведена архитектура STIX:

Рисунок 3. Архитектура STIX

• CybOX (Cyber Observable eXpression) — стандарт, обеспечивающий общую структуру для описания и представления индикаторов наблюдаемых событий безопасности. На текущий момент уже представлено свыше 70 различных наблюдаемых объектов: файл, сетевое соединение, HTTP-сессия, сетевой трафик, сертификат X.509 и т.п.

• TLP (Traffic Light Protocol) — протокол, позволяющий «раскрасить» информацию в четыре цвета, влияющих на то, кому можно передавать полученную информацию об угрозах:

— информация не для распространения;

— информация не для распространения;

— доступно только внутри участников организации;

— доступно только внутри участников организации;

— доступно только внутри общества или сообщества;

— доступно только внутри общества или сообщества;

— доступно всем.

— доступно всем.

• IODEF (Incident Object Description and Exchange Format) (RFC 5070) — стандарт, содержит в формате XML свыше 30 классов и подклассов инцидентов, включая информацию о контактах, нанесенном финансовом ущербе, времени, пострадавшие операционные системы и приложения и т.д. IODEF — стандарт достаточно проработанный и уже немало где используется. IODEF- SCI (IODEF for Structured Cyber Security Information) – расширение для IODEF, позволяющее добавлять к IODEF дополнительные данные: шаблоны атак, информацию о платформах, уязвимостях, инструкциях по нейтрализации, уровень опасности и т.п.

• OpenIOC (Indicator of Compromise) — открытый стандарт описания индикаторов компрометации. Построен на базе XML и содержит свыше 500 различных индикаторов, преимущественно узловых (хостовых) — файл, драйвер, диск, процесс, реестр, система, хэш и т. п.

• MISP – открытый формат для структурированного описания индикаторов, информации об угрозах, акторах, финансовом фроде, в основе лежит JSON.

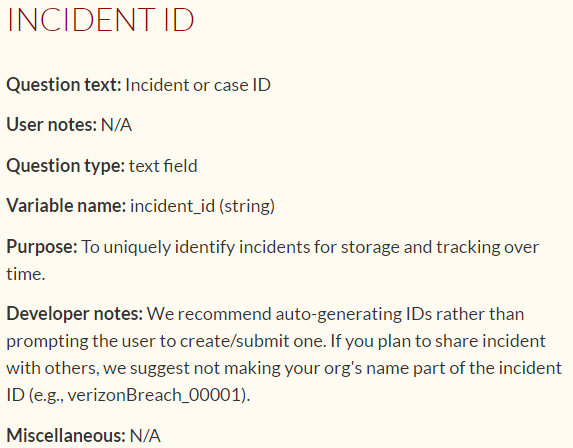

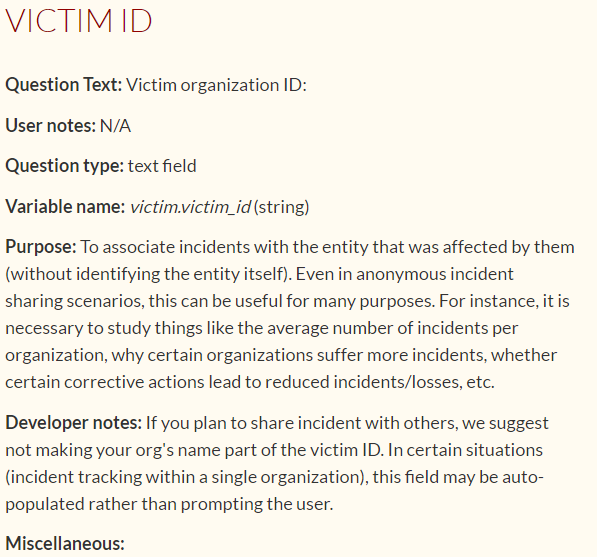

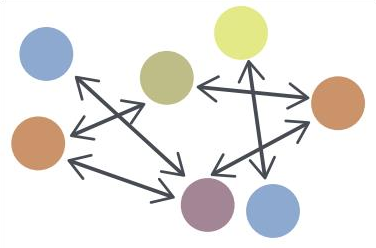

• VERIS (Vocabulary for Event Recording and Incident Sharing) — стандарт для описания угроз и инцидентов. Схема VERIS состоит из пяти частей:

— Incident Tracking;

— Victim Demographics;

— Incident Description;

— Discovery & Response;

— Impact Assessment.

• TAXII (Trusted Automated Exchange of Intelligence Information) — стандарт, используемый для унификации способов обмена информацией о киберугрозах (CTI) по протоколу HTTPS, описанных с помощью STIX.

Существует несколько способов обмена данными:

— Hub and Spoke. Архитектурой предполагается, что одна организация выступает в качестве центра обмена информацией — hub для всех остальных участников взаимодействия — spokes. Spoke делится информацией с hub, который повторно делится этой информацией с остальными spokes.

— Source/Subscriber. Архитектурой предполагается, что одна организация выступает источником информации для всех остальных компаний.

— Peer to Peer. Архитектурой предполагается, что организация может выступать в качестве как производителя, так и потребителя информации.

TAXII может включать следующие службы, которые могут применяться совместно или работать по отдельности:

— Inbox: службы для приема полученного содержимого.

— Poll: служба для запроса контента.

— Collection Management: служба для работы с коллекциями данных.

— Discovery: информация о новых поддерживаемых службах.

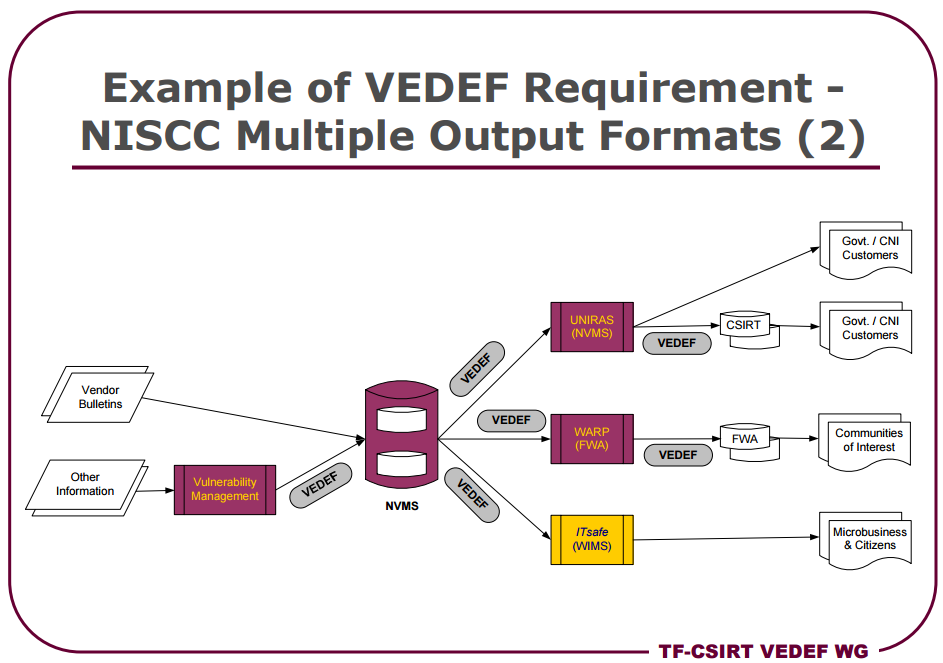

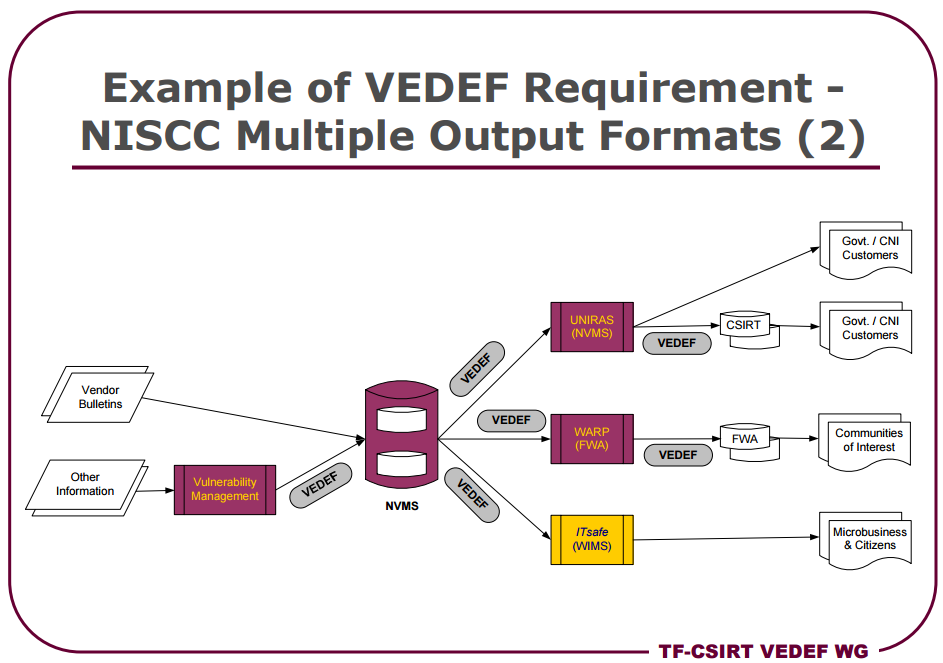

• VEDEF (Vulnerability and Exploit Description and Exchange Forma) — стандарт для обмена информацией об уязвимостях и эксплойтах.

Рисунок 4. Vulnerability and Exploit Description and Exchange Forma

Рисунок 5. Vulnerability and Exploit Description and Exchange Forma

• CAIF (COMMON ANNOUNCEMENT INTERCHANGE FORMAT) – стандарт на основе XML для хранения и обмена объектами безопасности. Он предоставляет базовый набор элементов, предназначенных для описания основных проблем, связанных с безопасностью. Немаловажно, что набор элементов может быть расширен. Позволяет группировать информацию для более чем одной целевой группы читателей, а также предоставляет многоязычные текстовые описания в одном документе.

• MMDEF (The Malware Metadata Exchange Format ) – стандарт обмен метаданными вредоносных программ.

• RID (Real-time Inter-network Defense) – протокол, позволяющий взаимодействовать различным ИБ-системам, построенный на базе HTTP/HTTPS.

MITRE (not-for-profit organization that operates research and development centers sponsored by the federal government, operate FFRDCs):

• CVE (Common Vulnerabilities and Exposures) — стандарт, определяющий единое именование уязвимостей.

• OVAL (Open Vulnerability and Assessment Language) — открытый язык описания уязвимостей в сканерах и системах анализа защищенности.

• CCE (Common Configuration Enumeration) — стандарт описания конфигураций, которые в дальнейшем могут проверяться в сканерах и системах анализа защищенности.

• CEE (Common Event Expression) — стандарт описания, хранения и обмена сигналами тревоги между разнородными средствами защиты.

• CME (Common Malware Enumeration) — стандарт, похожий на CVE, но ориентированный на вредоносное ПО.

• CWE (Common Weakness Enumeration) — стандартизованный набор слабых мест в ПО.

• CPE (Common Platform Enumeration) — стандарт описания и именования элементов ИТ-инфраструктуры.

• CAPEC (Common Attack Pattern Enumeration and Classification) — стандарт классификации шаблонов атак.

• CRF (Common Result Format) — стандарт описания результатов тестирования или оценки защищенности.

• SCAP (Security Content Automation Protocol) — протокол автоматизации управления данными безопасности. Это набор открытых стандартов, определяющих технические спецификации для представления и обмена данными по безопасности.

• CVSS (Common Vulnerability Scoring System) — стандарт приоритизации уязвимостей.

Платформы TI предназначены, в первую очередь, для сбора индикаторов компрометации из различных источников. Нужна также, чтобы классифицировать и производить дальнейшие соответствующие действия.

Выбор платформы напрямую должен зависеть от масштаба системы TI, планируемой к реализации. Для мощных TI можно рассмотреть такие платформы, например, как: Mitre CRITs, Maltego, ThreatConnect, IBM i2 и др., для более простой реализации можно воспользоваться open-source решениями, в таком случае отдавая предпочтение больше цене, нежели масштабу, функциональности и поддержке. Рассмотрим наиболее популярные платформы:

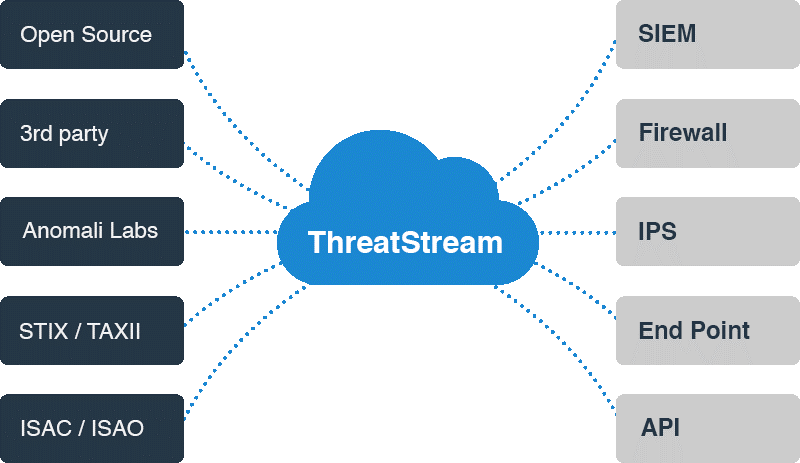

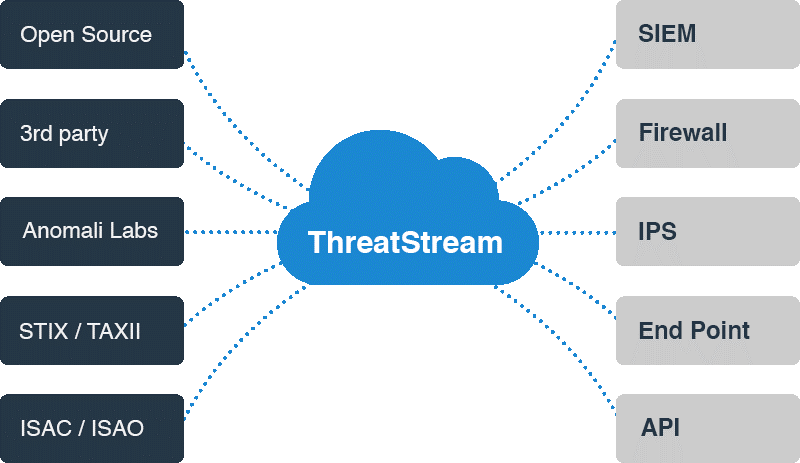

Anomali ThreatStream

• Наличие большого разнообразия фидов.

Рисунок 6. Наличие большого разнообразия фидов

• Интеграция со многими продуктами ИБ и SIEM-системами.

Рисунок 7. Интеграция со многими продуктами ИБ и SIEM-системами

• Предоставление подробнейшей информации о расследовании угроз.

• Наличие API.

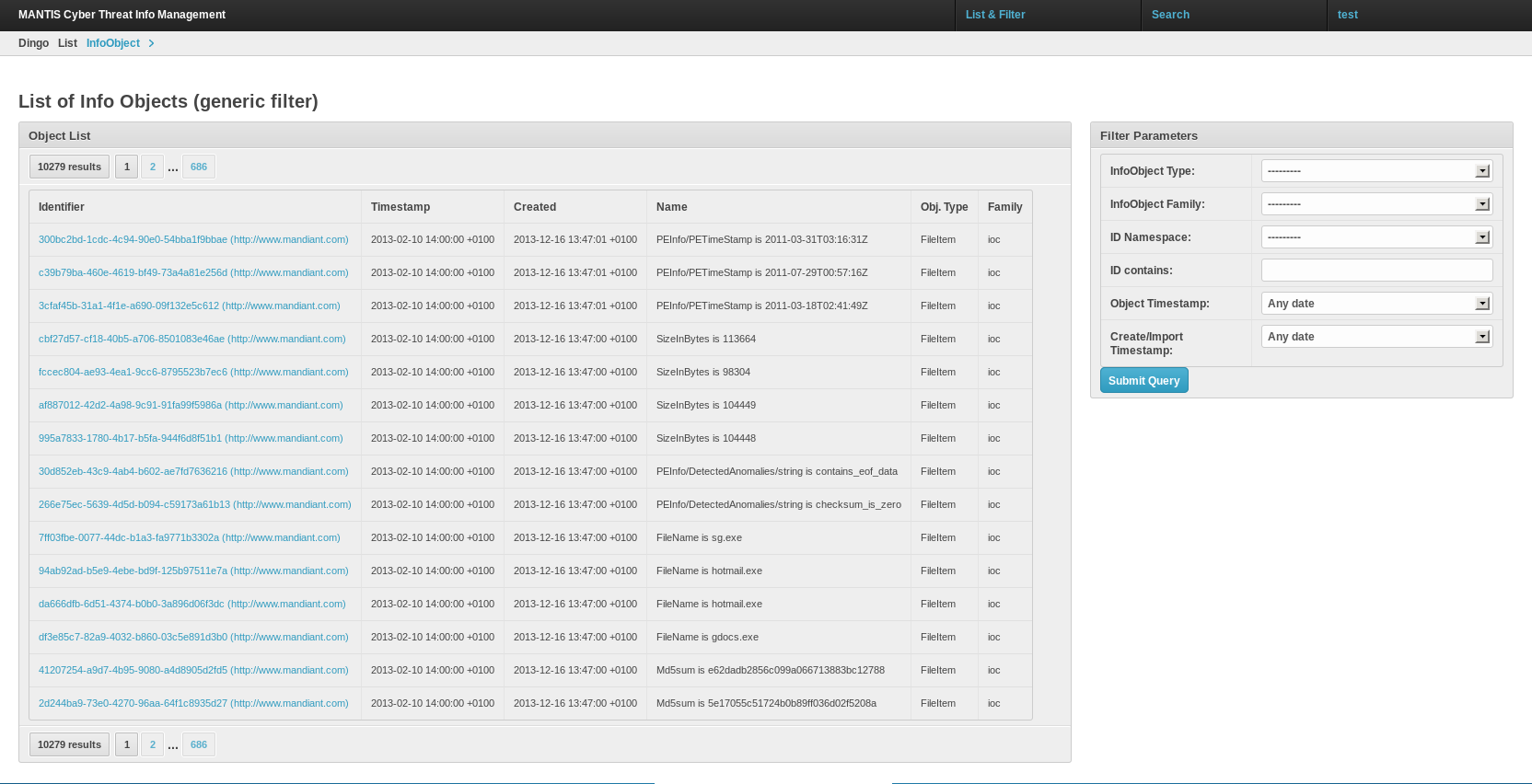

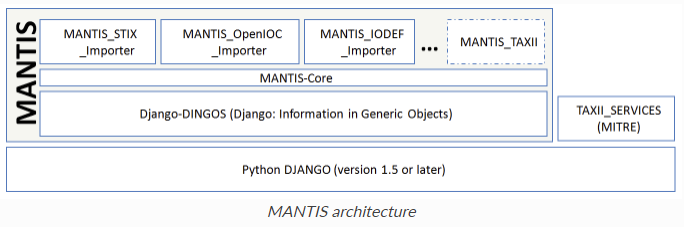

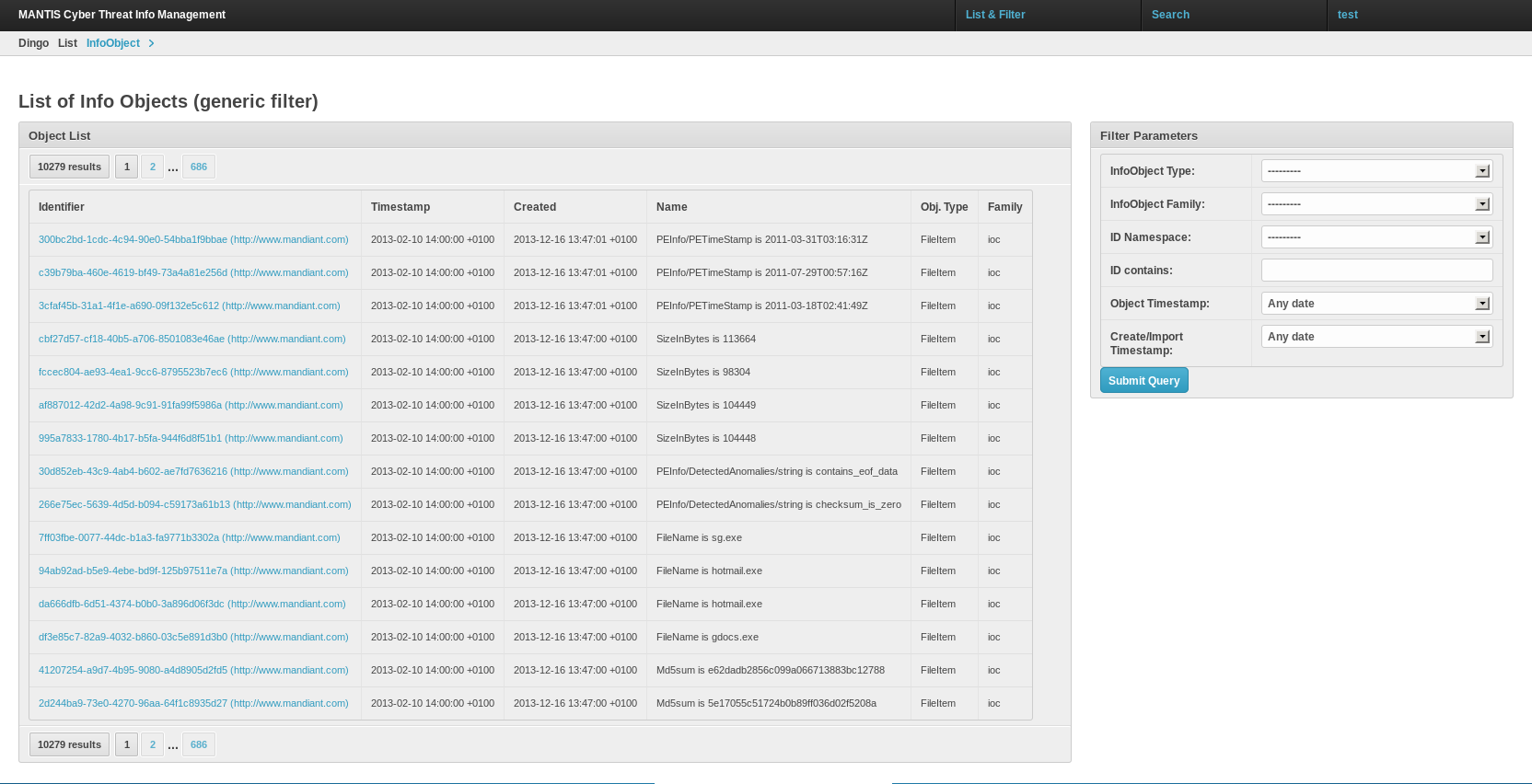

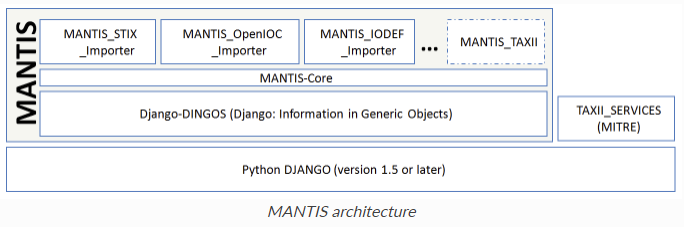

MANTIS (Model-based Analysis of Threat Intelligence Sources)

Платформа для управления угрозами, позволяющая импортировать информацию об угрозах, полученную с помощью стандартов OpenIOC, IODEF, CybOX, STIX, TAXII. Пример импортированных данных STIX:

Рисунок 8. Пример импортированных данных STIX

Рисунок 9. Пример импортированных данных STIX

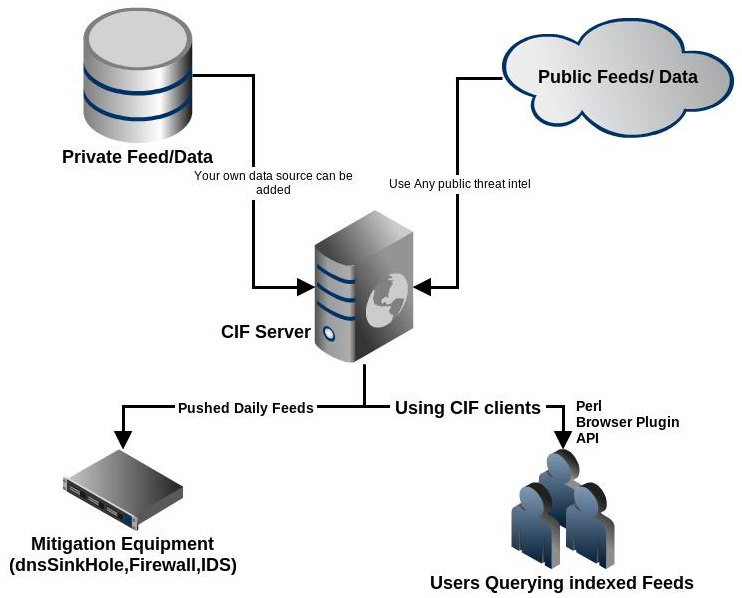

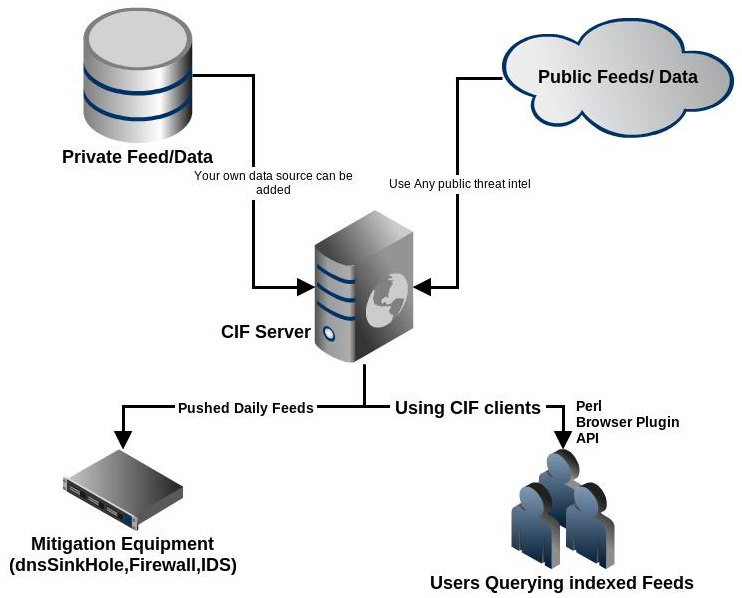

CIF (Collective Intelligence Framework)

• Возможность сбора и объединения информации об угрозах из различных источников, поддерживающих CIF.

• Использование полученной информации для идентификации инцидентов.

• Обнаружение и нейтрализация угроз путем генерации правил для Snort, iptables и других средств защиты.

• Преимущественно работает с IP-адресами, доменными именами и URL, связанными с вредоносной активностью.

• В качестве формата хранения информации использует IODEF.

• Open-source платформа.

• Наличие фидов и API.

Рисунок 10. Collective Intelligence Framework

IBM X-Force Exchange

• Анализ угроз с ежеминутным динамическим обновлением.

• Отслеживание угроз из более, чем 25 миллиардах веб-страниц и изображений.

• Поддерживается базой данных, содержащей информацию о более, чем 96000 угроз.

• Анализ более 8 миллионов атак с использованием спама и фишинга.

• Отслеживание данных о репутации 860000 вредоносных IP-адресов.

• Интегрируется между продуктами IBM Security и аналитическими данными X-Force Exchange.

• Реализована возможность привязки угроз с продуктами защиты.

• Возможность интеграции с другими решениями для обеспечения безопасности на основе стандартов STIX и TAXII с использованием RESTful.

• Возможность подписчикам интегрировать данные анализа угроз из X-Force Exchange в собственные операции, включая корпоративный центр обеспечения безопасности (SOC) или среду разработки (DevOps).

MISP

• Opensource платформа для создания, обработки, обмена и совместной работы с информацией об угрозах.

• Гибкие возможности автоматизации, работы с API.

• Поддержка как собственного формата STIX, так и STIX, OpenIOC, импорта текстовых и csv данных.

• Поддержка автоматического безопасного обмена информацией об угрозах между различными участниками.

• Автоматическая генерация правил для IDS, SIEM, Bro, Snort, Suricata и т.д.

Киберпреступники уже давно используют чужой опыт для осуществления новых, более ухищренных атак. Отрасль ИБ же долгое время развивалась как закрытая; никто не обменивался полезными знаниями и опытом, чтобы обнаруживать угрозы и предотвращать атаки.

TI – это большая база знаний об угрозах и нарушителях, которая накапливает информацию о методах, используемых злоумышленниками для нанесения ущерба, и способах противодействия им. TI работает с динамической информацией об источниках угроз и признаках компрометации.

Конечно, с помощью TI не получится предотвратить все беды, но это мощнейший современный инструмент в ответ киберпреступности, который поможет оперативно выявлять направления, по которым ведутся атаки, и защищаться от них.

Автор: Оксана Котерева, менеджер отдела по продвижению решений

компании «Информзащита», o.kotereva@infosec.ru

Атаки и компрометации могут осуществляться за минуты, а процесс Атака > Компрометация > Утечка данных > Обнаружение инцидента > Реагирование и Устранение занимает дни, недели и даже месяцы. И чаще всего это происходит уже после того, как злоумышленник скомпрометировал данные. При этом согласно ежегодному отчету по информационной безопасности Cisco специалисты по безопасности в течение своего рабочего дня способны обработать лишь 56% поступающих сообщений об угрозах, а среди этих оповещений об угрозах обоснованным признается только каждое второе (т.е. 28%). Таким образом, 44% инцидентов остаются без внимания!

При этом на рынке критически не хватает не только ресурсов, позволяющих обработать все инциденты, но и общей системы, благодаря которой стало бы возможным реагировать на них на ранних стадиях кибератак — в идеале до эксплуатации, а также накапливать распределенные знания об угрозах, обмениваться полученными данными, расследовать причины угроз и мгновенно реагировать на них. Для более быстрого накопления информации о возможных угрозах следует стремиться к совместному использованию полезных данных от широкого круга источников. При этом важно, чтобы эта информация была стандартизирована, то есть стандарты и протоколы передачи и предоставления данных были определены заранее.

Отслеживание угроз – одна из важнейших функций для эффективной защиты бизнеса. TI – система, позволяющая узнавать об угрозах, атаках до того, как они смогут вам навредить. В случаях, если инцидент все же произошел, TI позволит отреагировать, произвести анализ и его расследование, при этом расширяя свою базу знаний контекстом, механизмами, индикаторами компрометации и аналитикой о существующих или возможных угрозах.

Задачи Threat Intelligence

Рисунок 1. Задачи Threat Intelligence

Разведка и сбор данных об уязвимостях и угрозах

TI должна быть интегрирована в систему защиты и должна предоставлять возможность централизованного сбора информации из открытых и закрытых источников об уязвимостях и угрозах.

Аналитика

TI должна анализировать и накапливать базу знаний по обнаружению, раскрытию, разработке и выдаче рекомендаций по реагированию на угрозы.

Обмен данными

TI также должна предоставлять возможность обмена полученными данными в режиме реального времени. Аналитическая информация должна мгновенно распространяться в стандартизированном формате как внутренним, так и внешним средствам защиты.

Оперативное оповещение

TI должна оперативно оповещать об атаках и угрозах в любой конечной точке, используя единую стандартизированную базу с классифицированными данными.

Типы данных Threat Intelligence

TI предполагает работу с тремя типами данных: тактические, оперативные и стратегические.

Тактические

Данные об атакующих: инструменты, тактики, техники и процедуры (TTP), которые используют нарушители, данные об индикаторах компрометации (IoC) – дискретные данные для выявления признаков вредоносной активности в инфраструктуре.

Оперативные

Данные о текущих и прогнозируемых атаках, получаемые путем отслеживания новых векторов угроз, kill chain, способов компрометации информационных процессов и пр.

Стратегические

Аналитические данные о тенденциях угроз в мире с дальнейшей целью выработки стратегии развития систем обеспечения информационной безопасности.

Что необходимо для построения процессов Threat Intelligence

Для построения процессов обнаружения угроз и реагирования на них с помощью мер на основе информации, получаемой от всех имеющихся внешних и внутренних источников, необходимо:

• определить источники данных (feeds) — где брать исходные данные для индикаторов компрометации (как внутренние, так и внешние);

• провести внутреннюю аналитику — внутри организации может существовать большое количество специалистов и экспертов в смежных подразделениях, которые могут выявлять и консолидировать полезную информацию по направлению;

• внедрить открытые стандарты и протоколы для передачи и предоставления данных для эффективной коммуникации между различными источниками предоставления данных. На данном этапе важно, чтобы все угрозы были описаны, объединены в классы компрометации и успешно переданы.

• внедрить платформу для обработки и анализа данных. Необходимо проанализировать, будет ли это собственное или готовое open-source решение, которое уже может включать фиды, API, стандарты и протоколы, иметь возможность интегрироваться с различными системами и пр.

Источники данных

Внутренние источники данных

В первую очередь можно провести аналитику в рамках компании на предмет возможной реализации сбора сведений с помощью, например, SIEM или LM с внутренних средств защиты информации. Таким образом можно получить полезные данные:

• аномалии в сетевом трафике (Netflow / jFlow / sFlow);

• активность с необычных IP-адресов;

• DNS-запросы;

• URL и URI;

• заголовки SMTP;

• адреса email;

• сэмплы вредоносного кода;

• активность пользователей;

• неудачные попытки входа;

• административный доступ;

• операции с СУБД;

• соединения на нетипичных портах;

• появление нетипичных протоколов;

• несоответствие размеров пакетов для служебных протоколов стандартам;

• адреса анонимайзеров;

• User Agent в HTTP;

• вредоносные IP;

• репутация пользователей, узлов и файлов и т. д.

Внешние источники данных

Для расширения возможностей средств защиты необходимо определить внешние ресурсы, к которым можно обратиться за данными об IoC и других угрозах. При этом необходимо учесть ключевые факторы при выборе источников фидов в зависимости от потребностей компании:

• тип источника;

• поддержка различных форматов данных (JSON, XML, CyBOX, STiX, CSV и пр.);

• частота предоставления информации;

• объем предоставляемых данных;

• доверие к источнику, который предоставляет данные;

• соответствие инфраструктуре компании;

• цена.

Наиболее популярные внешние источники фидов

Рисунок 2. Наиболее популярные внешние источники фидов

Внутренняя аналитика

Помимо внутренних и внешних фидов в рамках компании может проводиться и самостоятельная независимая аналитика при наличии:

• специалистов по расследованию инцидентов;

• экспертов по аналитике вредоносного кода;

• специалистов, которые отслеживают “горячие” новости в сфере ИБ, например:

o скомпроментированные и зараженные сайты;

o фишинговые ресурсы;

o хэши вредоносных файлов;

o процессы, в которых обнаружен вредоносный код;

o ключи реестров и др.

• информации, которая выявилась в режиме реального времени.

Вся информация, обнаруженная на данном этапе, должна проходить проверку и тестирование со стороны соответствующих экспертов и только после этого заноситься в единый источник. Помимо проверки и тестирования, также немаловажно на данном этапе формировать рекомендации для митигации возможных рисков.

Стандарты TI

Все выявленные угрозы должны быть описаны, стандартизированы. Также необходимо обеспечить возможность передачи информации о них. На текущий момент существует большое количество открытых стандартов и протоколов для решения этих задач предоставления и передачи данных. Рассмотрим наиболее популярные:

• STIX(Structured Threat Information eXpression) — стандарт, используемый для предоставления унифицированной информации о киберугрозах (CTI). Позволяет совместно использовать описание различных угроз и связанных с ними параметров в различных областях. STIX предоставляет унифицированную информацию об инцидентах, включая:

o информационные объекты (например, создание ключа реестра, сетевой трафик на определенные IP-адреса, отправка email с определенного адреса и т.д.);

o индикаторы;

o инциденты;

o тактики, методы, процедуры атакуемого (шаблоны атак, вредоносные программы, эксплойты и т. д.);

o объекты эксплуатации (например, уязвимости, ошибки безопасности или неправильные конфигурации);

o способы противодействия (реагирование на инциденты или устранение уязвимостей/ошибок безопасности);

o группы кибер-атак (наборы инцидентов, TTP);

o участники киберугроз (идентификация, характеристики противника).

Ниже приведена архитектура STIX:

Рисунок 3. Архитектура STIX

• CybOX (Cyber Observable eXpression) — стандарт, обеспечивающий общую структуру для описания и представления индикаторов наблюдаемых событий безопасности. На текущий момент уже представлено свыше 70 различных наблюдаемых объектов: файл, сетевое соединение, HTTP-сессия, сетевой трафик, сертификат X.509 и т.п.

• TLP (Traffic Light Protocol) — протокол, позволяющий «раскрасить» информацию в четыре цвета, влияющих на то, кому можно передавать полученную информацию об угрозах:

— информация не для распространения;

— информация не для распространения; — доступно только внутри участников организации;

— доступно только внутри участников организации; — доступно только внутри общества или сообщества;

— доступно только внутри общества или сообщества; — доступно всем.

— доступно всем.• IODEF (Incident Object Description and Exchange Format) (RFC 5070) — стандарт, содержит в формате XML свыше 30 классов и подклассов инцидентов, включая информацию о контактах, нанесенном финансовом ущербе, времени, пострадавшие операционные системы и приложения и т.д. IODEF — стандарт достаточно проработанный и уже немало где используется. IODEF- SCI (IODEF for Structured Cyber Security Information) – расширение для IODEF, позволяющее добавлять к IODEF дополнительные данные: шаблоны атак, информацию о платформах, уязвимостях, инструкциях по нейтрализации, уровень опасности и т.п.

• OpenIOC (Indicator of Compromise) — открытый стандарт описания индикаторов компрометации. Построен на базе XML и содержит свыше 500 различных индикаторов, преимущественно узловых (хостовых) — файл, драйвер, диск, процесс, реестр, система, хэш и т. п.

• MISP – открытый формат для структурированного описания индикаторов, информации об угрозах, акторах, финансовом фроде, в основе лежит JSON.

• VERIS (Vocabulary for Event Recording and Incident Sharing) — стандарт для описания угроз и инцидентов. Схема VERIS состоит из пяти частей:

— Incident Tracking;

— Victim Demographics;

— Incident Description;

— Discovery & Response;

— Impact Assessment.

• TAXII (Trusted Automated Exchange of Intelligence Information) — стандарт, используемый для унификации способов обмена информацией о киберугрозах (CTI) по протоколу HTTPS, описанных с помощью STIX.

Существует несколько способов обмена данными:

— Hub and Spoke. Архитектурой предполагается, что одна организация выступает в качестве центра обмена информацией — hub для всех остальных участников взаимодействия — spokes. Spoke делится информацией с hub, который повторно делится этой информацией с остальными spokes.

— Source/Subscriber. Архитектурой предполагается, что одна организация выступает источником информации для всех остальных компаний.

— Peer to Peer. Архитектурой предполагается, что организация может выступать в качестве как производителя, так и потребителя информации.

TAXII может включать следующие службы, которые могут применяться совместно или работать по отдельности:

— Inbox: службы для приема полученного содержимого.

— Poll: служба для запроса контента.

— Collection Management: служба для работы с коллекциями данных.

— Discovery: информация о новых поддерживаемых службах.

• VEDEF (Vulnerability and Exploit Description and Exchange Forma) — стандарт для обмена информацией об уязвимостях и эксплойтах.

Рисунок 4. Vulnerability and Exploit Description and Exchange Forma

Рисунок 5. Vulnerability and Exploit Description and Exchange Forma

• CAIF (COMMON ANNOUNCEMENT INTERCHANGE FORMAT) – стандарт на основе XML для хранения и обмена объектами безопасности. Он предоставляет базовый набор элементов, предназначенных для описания основных проблем, связанных с безопасностью. Немаловажно, что набор элементов может быть расширен. Позволяет группировать информацию для более чем одной целевой группы читателей, а также предоставляет многоязычные текстовые описания в одном документе.

• MMDEF (The Malware Metadata Exchange Format ) – стандарт обмен метаданными вредоносных программ.

• RID (Real-time Inter-network Defense) – протокол, позволяющий взаимодействовать различным ИБ-системам, построенный на базе HTTP/HTTPS.

Стандарты управления уязвимостями

MITRE (not-for-profit organization that operates research and development centers sponsored by the federal government, operate FFRDCs):

• CVE (Common Vulnerabilities and Exposures) — стандарт, определяющий единое именование уязвимостей.

• OVAL (Open Vulnerability and Assessment Language) — открытый язык описания уязвимостей в сканерах и системах анализа защищенности.

• CCE (Common Configuration Enumeration) — стандарт описания конфигураций, которые в дальнейшем могут проверяться в сканерах и системах анализа защищенности.

• CEE (Common Event Expression) — стандарт описания, хранения и обмена сигналами тревоги между разнородными средствами защиты.

• CME (Common Malware Enumeration) — стандарт, похожий на CVE, но ориентированный на вредоносное ПО.

• CWE (Common Weakness Enumeration) — стандартизованный набор слабых мест в ПО.

• CPE (Common Platform Enumeration) — стандарт описания и именования элементов ИТ-инфраструктуры.

• CAPEC (Common Attack Pattern Enumeration and Classification) — стандарт классификации шаблонов атак.

• CRF (Common Result Format) — стандарт описания результатов тестирования или оценки защищенности.

• SCAP (Security Content Automation Protocol) — протокол автоматизации управления данными безопасности. Это набор открытых стандартов, определяющих технические спецификации для представления и обмена данными по безопасности.

• CVSS (Common Vulnerability Scoring System) — стандарт приоритизации уязвимостей.

Платформа для обработки и анализа данных

Платформы TI предназначены, в первую очередь, для сбора индикаторов компрометации из различных источников. Нужна также, чтобы классифицировать и производить дальнейшие соответствующие действия.

Выбор платформы напрямую должен зависеть от масштаба системы TI, планируемой к реализации. Для мощных TI можно рассмотреть такие платформы, например, как: Mitre CRITs, Maltego, ThreatConnect, IBM i2 и др., для более простой реализации можно воспользоваться open-source решениями, в таком случае отдавая предпочтение больше цене, нежели масштабу, функциональности и поддержке. Рассмотрим наиболее популярные платформы:

Anomali ThreatStream

• Наличие большого разнообразия фидов.

Рисунок 6. Наличие большого разнообразия фидов

• Интеграция со многими продуктами ИБ и SIEM-системами.

Рисунок 7. Интеграция со многими продуктами ИБ и SIEM-системами

• Предоставление подробнейшей информации о расследовании угроз.

• Наличие API.

MANTIS (Model-based Analysis of Threat Intelligence Sources)

Платформа для управления угрозами, позволяющая импортировать информацию об угрозах, полученную с помощью стандартов OpenIOC, IODEF, CybOX, STIX, TAXII. Пример импортированных данных STIX:

Рисунок 8. Пример импортированных данных STIX

Рисунок 9. Пример импортированных данных STIX

CIF (Collective Intelligence Framework)

• Возможность сбора и объединения информации об угрозах из различных источников, поддерживающих CIF.

• Использование полученной информации для идентификации инцидентов.

• Обнаружение и нейтрализация угроз путем генерации правил для Snort, iptables и других средств защиты.

• Преимущественно работает с IP-адресами, доменными именами и URL, связанными с вредоносной активностью.

• В качестве формата хранения информации использует IODEF.

• Open-source платформа.

• Наличие фидов и API.

Рисунок 10. Collective Intelligence Framework

IBM X-Force Exchange

• Анализ угроз с ежеминутным динамическим обновлением.

• Отслеживание угроз из более, чем 25 миллиардах веб-страниц и изображений.

• Поддерживается базой данных, содержащей информацию о более, чем 96000 угроз.

• Анализ более 8 миллионов атак с использованием спама и фишинга.

• Отслеживание данных о репутации 860000 вредоносных IP-адресов.

• Интегрируется между продуктами IBM Security и аналитическими данными X-Force Exchange.

• Реализована возможность привязки угроз с продуктами защиты.

• Возможность интеграции с другими решениями для обеспечения безопасности на основе стандартов STIX и TAXII с использованием RESTful.

• Возможность подписчикам интегрировать данные анализа угроз из X-Force Exchange в собственные операции, включая корпоративный центр обеспечения безопасности (SOC) или среду разработки (DevOps).

MISP

• Opensource платформа для создания, обработки, обмена и совместной работы с информацией об угрозах.

• Гибкие возможности автоматизации, работы с API.

• Поддержка как собственного формата STIX, так и STIX, OpenIOC, импорта текстовых и csv данных.

• Поддержка автоматического безопасного обмена информацией об угрозах между различными участниками.

• Автоматическая генерация правил для IDS, SIEM, Bro, Snort, Suricata и т.д.

Заключение

Киберпреступники уже давно используют чужой опыт для осуществления новых, более ухищренных атак. Отрасль ИБ же долгое время развивалась как закрытая; никто не обменивался полезными знаниями и опытом, чтобы обнаруживать угрозы и предотвращать атаки.

TI – это большая база знаний об угрозах и нарушителях, которая накапливает информацию о методах, используемых злоумышленниками для нанесения ущерба, и способах противодействия им. TI работает с динамической информацией об источниках угроз и признаках компрометации.

Конечно, с помощью TI не получится предотвратить все беды, но это мощнейший современный инструмент в ответ киберпреступности, который поможет оперативно выявлять направления, по которым ведутся атаки, и защищаться от них.

Автор: Оксана Котерева, менеджер отдела по продвижению решений

компании «Информзащита», o.kotereva@infosec.ru

Serenevenkiy

Дополню маленько. О потребителях и типах TI.