Parrot Security OS — набирающий популярность security-дистрибутив, основанный на Debian-linux. Простой в освоении, подходит и для новичков и для профессионалов. В этой статье я расскажу об этом дистрибутиве и о развитии проекта от одного из контрибьюторов M. Emrah UNSUR с которым мне удалось пообщаться.

Parrot Security OS

Набирающий популярность security-дистрибутив, основанный на Debian-linux. Довольно простой в освоении, подходит и для новичков и для профессионалов. Этот дистрибутив нацелен как на проведение тестирования на проникновение, так и на анонимную работу в сети Интернет.

Довольно легкий и эффективный инструмент, многие security специалисты нашли в нем замену все более «прожорливому» Kali, тем более что Parrot использует репозитории Kali для обновления. Использует оболочку MATE и дисплей-менеджер LightDM.

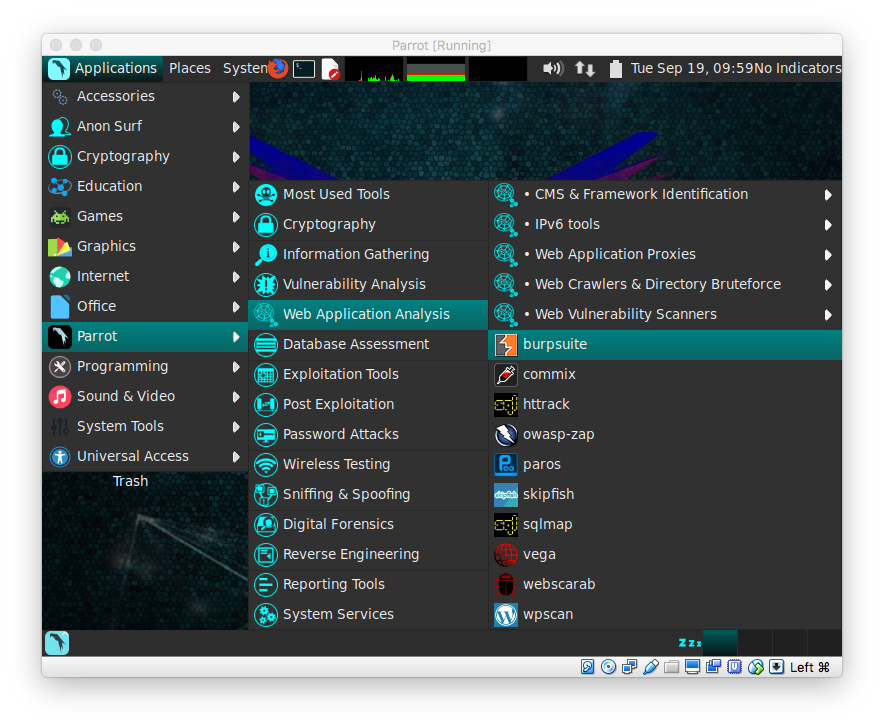

По фукнционалу он похож на Kali Linux, здесь тоже вместе с системой поставляется огромное количество специального программного обеспечения для тестирования безопасности.

Из отличительных особенностей можно назвать больший, нежели в Kali, уклон в анонимность: интеграция I2P (invisible internet project) и предустановленные сервисы TOR.

Существует несколько версий (включающих 32 и 64 битные платформы) Parrot Security OS (3.8 — JollyRoger):

- Parrot Security 3.8 Full Edition — полная версия.

- Parrot Lite 3.8 Home Edition — без утилит, как основа для вашей сборки.

- Parrot AIR 3.8 — для тестирования беспроводных сетей.

- Parrot Cloud Edition — версия для деплоя в облачных сервсиах.

- Embedded Devices and IoT — Raspberry Pi, Orange Pi, Pine64.

Развитие проекта

Данный дистрибутив выглядит довольно перспективным, поэтому мне захотелось узнать о нем немного больше и я пообщался с одним из контрибьюторов и активным участником проекта — M. Emrah UNSUR.

M. Emrah UNSUR (meu @ Parrot Project) исследователь по безопасности в частной компании. Является контрибьютором и модератором форума проекта Parrot.

Команда состоит из добровольцев, которые в основном разделены на тех, кто занимается сообществом

и тех, кто пишет код. Команда Parrot OS всегда рада новым участникам:

- Официальная веб-страница проекта Parrot: www.parrotsec.org

- Сообщество (форум): community.parrotsec.org

- Список послов проекта Parrot: docs.parrotsec.org/community/ambassadors-list

- Местные сообщества проекта Parrot: docs.parrotsec.org/community#local-communities

- Telegram (ParrotSec Global): t.me/parrotsecgroup

Зачем создавать свой дистрибутив? Есть несколько причин сделать что-то подобное. Основная причина заключается в том, чтобы по рукой всегда было большинство используемых программных продуктов в самой удобной упаковке. В случае Parrot Security OS разработчиков по той или иной причини не устраивали текущие дистрибутивы, в виде простой и готовой к использованию сборки, с постоянными обновлениями, современными технологиями и актуальным списком ПО, которое реально используется при проведении пентеста. (Самое время вспонимть BlackArch c > 1500 утилит). Также этот дистрибутив должен подходить для повседневной работы.

Для тех, кто жалуется на фрагментацию проектов, есть информация о том, как работают сообщества с открытым исходным кодом: фрагментация вызывает диверсификацию и свободное выражение идей от других команд аналогичных проектов. Также в рамках работы над проектом ведется сотрудничество

Debian pkg-security.

В планах по развитию — создание полного пула документов и текстовых книг по разработке, системному администрированию, сетевому взаимодействию, криптографии, анализу вредоносных программ, пентестингу и т. д. Еще один вектор развития — это поддержка новых встроенных устройств. Также, основная проблема — аппаратная совместимость — требует много усилий, и в планах по развитию — привлечение новых членов сообщества, знающих Python, C, Bash.

Итог

Если вы занимаетесь практической информационной безопасностью — рекомендую ознакомиться с этим дистрибутивом, возможно он поможет сделать вашу работу по тестированию на проникновение более продуктивной и комфортной. Если у вас есть время и желание участвовать в развитии проекта Parrot Security OS — пишите в официальное сообщество, участники будут рады любой помощи проекту.

Комментарии (10)

Juiceee

19.09.2017 17:24К автору: не могли бы Вы, как практик, написать обзор security distr-ов? Плюсы/минусы, а также вообще рассказать, какие есть. Тот же дистрибутив Black Widow никем не упоминается и не используется. Может из-за множества каких-то недостатков, а может из-за отсутствия маркетингового бюджета.

LukaSafonov Автор

19.09.2017 17:28+2По дистрибутивам делал мини обзор: habrahabr.ru/company/pentestit/blog/276477

Дистрибутивов много, возможно сделаю обзор специфичных. Black Widow мне не показался чем-то примечательным.

selenite

19.09.2017 19:04Было бы интересно почитать стороннее мнение по дистрибутивам, ориентированным на обеспечение пользователю privacy. Ну, т.е. для режим использования а-ля «TAILS, под которым запущен Whonix и есть встроенное решение по поднятию форка whonix-gw с i2p» без сюрпризов уровня «обновился qemu @ в виртуалку стали сливаться cpuid»

EminH

19.09.2017 21:36-4M. Emrah UNSUR

Как думаете, если Эмрах если про вас статью будет писать, он ваше имя кириллицей будет указывать? ru.wikipedia.org/wiki/%D0%A2%D1%83%D1%80%D0%B5%D1%86%D0%BA%D0%BE-%D1%80%D1%83%D1%81%D1%81%D0%BA%D0%B0%D1%8F_%D0%BF%D1%80%D0%B0%D0%BA%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B0%D1%8F_%D1%82%D1%80%D0%B0%D0%BD%D1%81%D0%BA%D1%80%D0%B8%D0%BF%D1%86%D0%B8%D1%8F

selenite

> уклон на анонимность

кали… паррот… это те дистрибутивы, что при подключении любого устройства через udev+udisks2 его цепляют в rw (forensics? не, не слышал) и что при коннекте к сети через networkmanager подбирают первый попавшийся рабочий конфиг сети, забыв активировать впн?

arandomic

у кали есть forensic-mode, не цепляет ничего лишнего…

Но вообще да, они как-то as is debian взяли, про анонимность тут говорить не приходится, все нужно пилить самому…

msuhanov

Ничего, кроме LVM и различных типов файловых систем во время загрузки.

selenite

forensic mode у Kali работает только в live, в нормальном режиме в системе остается кошмарное количество отпечатков.

В том, чтобы взять чистый debian (rolling, ага) особой проблемы не вижу — после отключения сети, журнала и работы с устройствами получилось вполне терпимое решение, но всем всё понятно — смысл обоих дистрибутивов — обеспечить какой-никакой инструментарий для лабораторных работ по offsec.