Совсем недавно довелось наткнуться на весьма любопытную заморскую статью. Хотелось бы сопоставить изложенные там факты с российским опытом. Смело делитесь своими мыслями в коментариях. Спойлер: шеф, все пропало!

В этой статье мы рассмотрим, проблему перехвата зашифрованного веб-трафика и её влияние на онлайн-безопасность. Согласно исследованию, опубликованному в NDSS 2017, сегодня перехватывается от 4% до 10% HTTPS-трафика. Анализ перехватов показал, что хотя они не всегда приносят вред, но всё же средства перехвата зачастую ослабляют шифрование, используемое для обеспечения безопасности коммуникаций, что повышает риски для пользователей.

Как перехватывается шифрованный трафик?

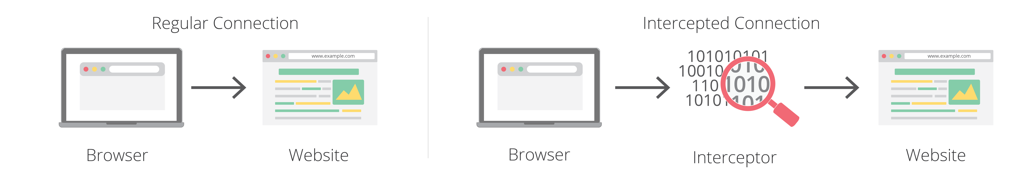

Как показано на иллюстрации, трафик перехватывается с помощью «атаки посредника». Специальное ПО перенаправляет на себя шифрованное соединение и притворяется запрошенным сайтом. Затем перехватчик открывает новое шифрованное соединение с целевым сайтом и проксирует данные сквозь себя, между двумя соединениями, что делает перехват по большей части «невидимым». Поскольку перехватчик получает доступ к не зашифрованным данным в рамках соединения, то он может считывать, изменять и блокировать любой контент, передающийся или получаемый клиентом.

Есть два основных способа перехвата соединений: локальный и удалённый.

Локальный перехват: когда программа-перехватчик выполняется прямо на пользовательском компьютере, сетевой стек операционной системы модифицируется таким образом, чтобы перехватывать и перенаправлять соединения в перехватчика. Этот подход обычно используется антивирусным ПО для мониторинга сетевых подключений, чтобы идентифицировать зловредные скачивания и попытки зловредов похитить данные или внедрить рекламу.

Удалённый перехват: выполняется посредством вставки в сетевой путь мониторинга, соединяющего пользовательский компьютер с сайтом, к которому обращается пользователь. Например, это можно сделать с помощью перенаправления сетевого трафика на перехватчика посредством политик файрвола. Сетевой перехват обычно выполняется «блоками защиты» (security box), которые пытаются выявить атаки или мониторят утечки корпоративных данных из всех компьютеров в сети. Эти аппараты также зачастую используются для перехвата и анализа электронной почты.

Важный аспект перехвата — как приложения выдают себя за сайты, а пользовательские браузеры не замечают подмены. Обычно при установке HTTPS-соединения браузер подтверждает подлинность сайта, проверяя представленный на нём сертификат. Если сертификат не проходит проверку, то браузер выдаёт предупреждение, как на картинке выше, что соединение потенциально небезопасно. Поэтому «невозможность подделки» TLS-сертификатов является краеугольным камнем онлайн-безопасности. Это техническое средство, дающее нам уверенность, что мы общаемся с правильной стороной, а не с самозванцем.

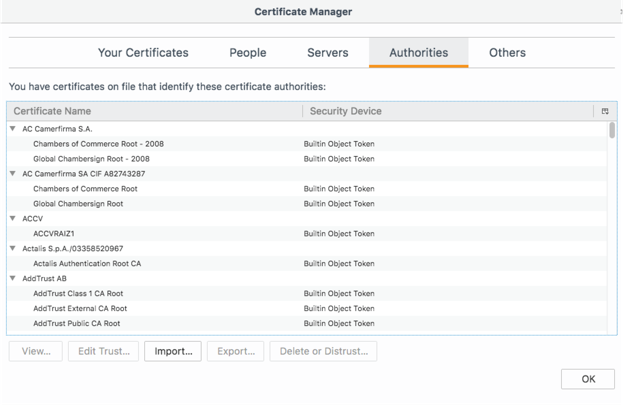

Возникает вопрос, а как HTTPS-перехватчики могут генерировать валидные сертификаты для всех сайтов, если они создавались как неподделываемые? Ответ кроется в процедуре определения браузером валидности сертификата. Если в общем, то при установке нового соединения браузер смотрит, подписан ли представленный на сайте сертификат одним из центров сертификации. Сертификаты центров хранятся локально на компьютере, в доверенном хранилище, поэтому любой добавляемый туда сертификат центра сертификации может быть использован для генерирования валидного сертификата для любого сайта.

Поэтому перехватчику проще всего подделывать сертификаты не через какую-то мудрёную криптографическую атаку, а посредством добавления собственного «корневого» сертификата в хранилище на компьютере. Тогда браузер будет доверять любому сертификату, подписанному перехватчиком. Это не является уязвимостью, потому что добавление сертификата, конечно, возможно только тогда, если у перехватчика есть доступ к файловой системе компьютера, или если сертификат установил сисадмин.

Насколько распространён перехват HTTPS?

Измерение количества перехватов — задача непростая, потому что перехватчики себя не рекламируют. Так что для регистрации фактов перехвата мы использовали усовершенствованную версию технологии сетевого «отпечатка пальца», известную как TLS fingerprinting. Это позволило нам определять, какое ПО осуществляет соединение (перехватчик или браузер). Технология оценивает конструкцию клиентского приветственного TLS-пакета (например, наборы шифров и TLS-опции) и сравнивает её с базой данных известных «отпечатков». Их надёжность очень высока, особенно по сравнению с user-agent’ом, рекламируемым в HTTP-запросе.

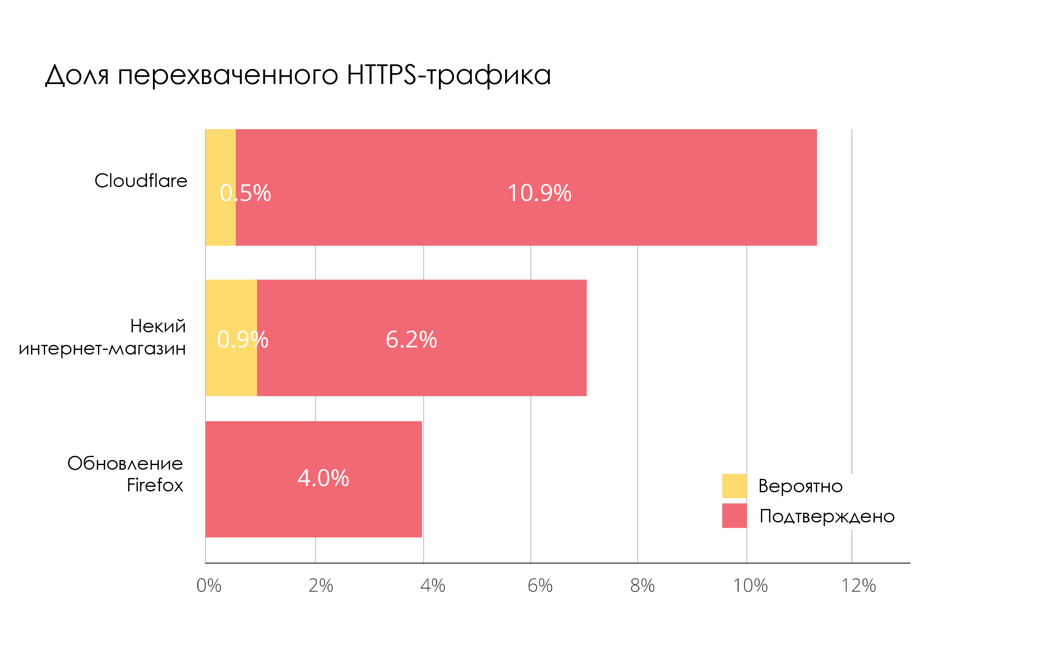

Исследователи оценивали работу большого интернет-магазина, сайта Cloudflare и серверы обновления Firefox. Оценивалось количество перехваченного их сервисами браузерного трафика. Важно иметь много «точек обзора», потому что результат меняется в зависимости от того, откуда смотреть. Например, в целом доля перехватываемых HTTPS-соединений варьируется от 4% до 10%. Это много, но важно помнить, что не все перехваты выполняются злоумышленниками.

Разбив по операционным системам трафик на Cloudflare и интернет-магазин выяснилось, что с Windows перехватывается гораздо чаще, чем с MacOS. Трафик с Android и iOS перехватывается значительно реже, чем с настольных ОС. Полное разбиение можно посмотреть на странице 13 нашего отчёта (ссылка в начале статьи).

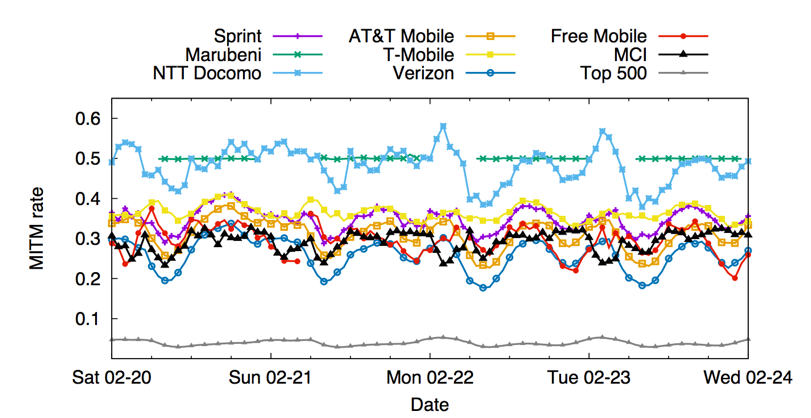

Разбиение перехвата трафика обновления Firefox демонстрирует совсем другую картину. Чаще всего перехватом занимаются мобильные провайдеры. Отчасти это можно объяснить тем, что настольная версия Firefox использует отдельное хранилище для корневых SSL-сертификатов, что делает его менее вероятным кандидатом на перехват по сравнению с другими браузерами.

Кто и почему занимается перехватом на коммуникациях?

Вопреки распространённому мнению, перехват трафика не обязательно несёт вред. Согласно проведенному исследованию, обычно трафик перехватывается по двум противоположным причинам:

• Улучшение безопасности: антивирусы и некоторые корпоративные файрволы/IPS перехватывают трафик ради защиты своих пользователей. Они хотят проверять шифрованный трафик, стараясь предотвратить проникновение зловредов или мониторить утечку данных. Некоторое ПО для родителей и блокировщики рекламы используют аналогичный подход для блокирования трафика на определённые сайты.

• Активность злоумышленников: на другом конце спектра находится зловредное ПО, которое выполняет перехват ради внедрения рекламы или похищения конфиденциальных данных.

Выявив «отпечатки» известных продуктов, исследователи смогли отнести на их счёт немалую долю перехватов. При этом несколько приложений все же определить не удалось, что вполне может быть зловредным ПО.

Как перехват HTTPS-трафика влияет на безопасность?

Если перехват выполняется не с корыстными целями, то почему вообще это может ослабить онлайн-безопасность?

Основная причина в том, что большинство продуктов для перехвата используют не самую лучшую криптографию. И когда выполняется перехват, соединение от перехватчика к сайту использует небезопасное шифрование пользовательских данных вместо более надёжных алгоритмов, применяемых в современных браузерах.

А из-за слабого/уязвимого шифрования трафик становится уязвимее для атак. Хакеры также могут перехватывать шифрованные соединения и похищать данные вроде документов, электронных писем и сообщений мессенджеров. В некоторых случаях, например, у Komodia, реализация криптографии настолько плоха, что атакующий может с минимальными усилиями перехватывать любые зашифрованные коммуникации.

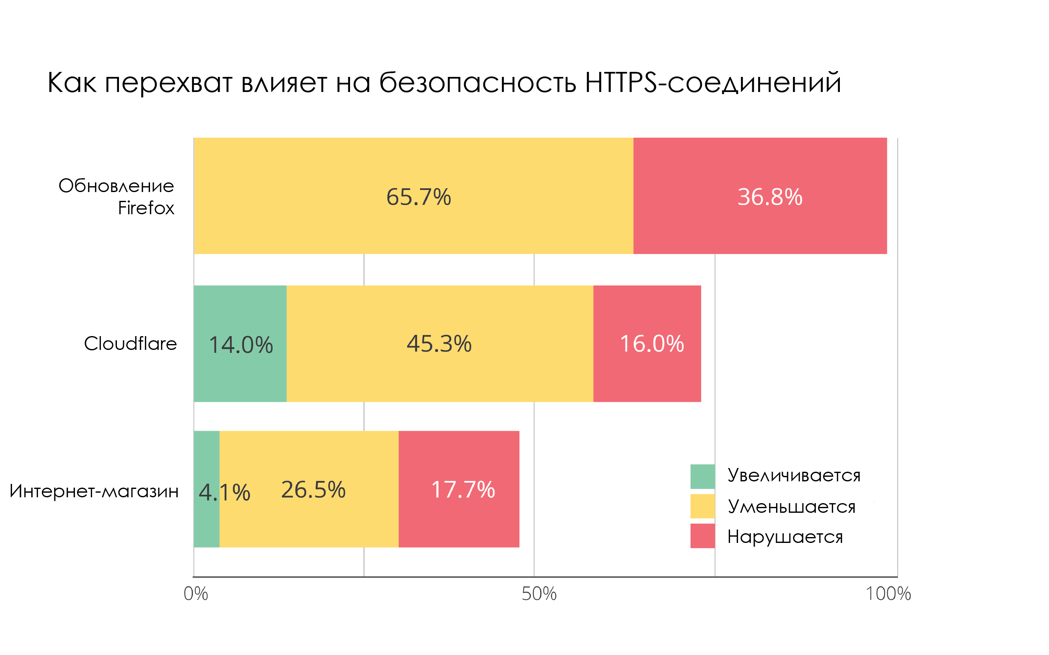

Чтобы посчитать влияние HTTPS-перехватов на безопасность соединений исследователи проанализировали безопасность криптографических стеков, используемых перехватчиками. В целом у 65% перехваченных соединений на серверы обновления Firefox безопасность снижена, а 37% оказались легкоуязвимы к «атакам посредника» из-за вульгарных криптографических ошибок (например, сертификаты не валидированы) [65,7%+36,8%=102,5%, но так в оригинале — прим. переводчика]. Не сильно лучше оказалась ситуация с трафиком на Cloudflare.

Чтобы закончить на «позитивной» ноте, нужно упомянуть, что в редких случаях (4,1% у интернет-магазина и 14% у Cloudflare) перехват повышает безопасность соединений. Но это по большей части следствие ранжирования более слабых шифров (RC4 и 3DES).

В целом перехваты HTTPS распространены больше, чем ожидалось (4%—10%), и они влекут за собой серьёзные риски, поскольку ухудшают качество шифрования. Более того, используемые для перехвата реализации HTTPS не имеют тех же механизмов автоматического обновления, как в браузерах, что делает применение фиксов менее вероятным. Пассивные и перехватывающие промежуточные устройства тоже повлияли на задержанный релиз TLS 1.3 в браузерах.

Надеемся, что привлечение внимания к этой проблеме поможет программным вендорам, полагающимся на перехват, осознать рискованность этой практики. Ну а у нас есть очередная тема для дискуссии.

Комментарии (106)

saboteur_kiev

03.10.2017 19:03+1Видимо windows часто перехватывается, потому что именно она чаще всего стоит в корпоративном сервере, когда перехватом занимается СБ компании.

Но тогда удивительно, что Windows 8 встречается чаще, чем windows 10.

Я считал, что в корпоративном сегменте актуальны win7 и win10, а win8 была проходящей.

MonkAlex

03.10.2017 19:09+1Не понял ситуацию с firefox — что именно у него проверялось то?

0o0

04.10.2017 19:55Firefox лезет на свои серверы обновлений спросить, нет ли там свежачка.

На сервере Firefox'a идёт анализ фингерпринтов, и если он не похож на Firefox, то паника=1MonkAlex

04.10.2017 21:25И скачивается «левый» firefox или что? я не понял в чём угроза.

Butylkus

05.10.2017 13:59Наоборот, если отпечаток попахивает, то ФФ сразу же отбрасывает соединение как потенциально опасное. Чтобы левак не скачать.

Простой пример: я через дыру в системе перехватил соединение и повёл маршрутизацию на свой сайтец с самоподписанным сертификатом. Разумеется, сертификат заброшен на клиента и считается доверенным. Однако отпечаток моего сертификата, по умолчанию считающегося доверенным в обычной ситуации, будет точно левым, поэтому ФФ немедленно порвёт соединение.

wikipro

03.10.2017 20:39-1А как можно в ставить Win10, тем более в компании? Она же все данные пользователя/компании практически принудительно копирует на сервера Майкрософт. Откуда их можно вынуть по запросу любого суда США. И принять клиента хоть в Хельсинки хоть, в Анталии. За скачивание торрентов, например. Прецедентов полно.

enzain

03.10.2017 22:53+1С этого момента — поподробнее, пожалуйста.

Кто, когда, куда, и зачем… :)

ПС: не сочиняйте. Вас не заставляют пользоваться ондрайвом на сильно.

Viacheslav01

04.10.2017 00:55+1Отключить встроенный ондрайв (он стоял и работал по умолчанию), котоырй как раз все тащил на сервера МС в первых сборках 10-ки было не банальной задачей. Сейчас полегчало.

nidalee

04.10.2017 10:34+1И как же он туда что-то тащил без учетной записи в OneDrive и без указанной папки синхронизации? В названиях файлов искал «секретно» и «private»?

Viacheslav01

04.10.2017 14:41Можно начать с того, что аккаунт нужен для активации электронной лицензии.

nidalee

04.10.2017 14:47Все верно. Но какое отношение он имеет к OneDrive? В него нужно входить отдельно и случайно это сделать невозможно. И да, файлы все еще необходимо запихнуть в одноименную папку.

enzain

04.10.2017 20:43Без аккаунта МС прекрасно проходит активация по ключу.

Создается локальный пользователь, вводится ключ — и винда активируется.

С учеткой это проще, да. Но она не обязательна.

sumanai

04.10.2017 20:50Только даже я не сразу сообразил, как это сделать. Кнопки, выглядящие как текст с невнятным описанием делают свой дело. Такой вот тёмный паттерн.

enzain

04.10.2017 13:07Ну допустим, только папка ОнДрайва а не все документы.

Про всё — речи как бы не идет совсем.

avost

04.10.2017 00:41+1Можно огласить список прецедентов принятия клиентов за скачивание торрентов?

nidalee

04.10.2017 10:35Ни одного, Майкрософт не при чем — в странах, где за торренты преследуют, все гораздо проще: проверяющий подключается к раздаче, переписывает IP всех пиров и время, после чего рассылает «письма счастья».

daggert

04.10.2017 01:05Она же все данные пользователя/компании практически принудительно копирует на сервера Майкрософт.

Присоединюсь к выше просящим: Можно конкретику что и куда сливает? Вот так чтоб я взял программу нужную и там выудил с сетевого трафика скриншот экрана, отправляемый на сервер майкрософт, ну или документы с моего компа какие-либо… Только конкретно и по пунктам, а не "а там говорят".

Butylkus

06.10.2017 12:52Кхем… habrahabr.ru/company/pt/blog/264763

А чууууть-чуть — около месяца (по меркам линуксоидов — вечность, по меркам «программистов на дотнет/сишарп» — ого реакция!) — пошла ещё более детальная инфа по слежке, в частности, вскрылось, что данные при передаче даже не шифруются. Да-да, даже (и в особенности) то, что ты набил в поле input type=password, уходит по воздуху в нешифрованном виде прямо в корпорацию зла.

Если уж в гугле забанили, то поиск по забру ещё не отключили, мнэ?

Sly_tom_cat

03.10.2017 22:25+5Я правильно понял что c Linux ничего никем не перехватывается?

Просто авторы в табличке с OS Linux вовсе не упомянули… не осилили с Linux потестить или с Linux не перехватывают?

tasty_brains

04.10.2017 00:07А кто-то устанавливает на Linux антивирусы? :D

Sly_tom_cat

04.10.2017 01:18Ну… изредка попадаются и такие, (ИМХО странные) люди…

scruff

04.10.2017 11:19При учёте, что вышла малварь на подобии Пети и для linux-вого SMB-сервера, полагаю наличие антивируса на линуксе не будет лишним.

enzain

04.10.2017 13:07Не на всех линуксах есть SMB сервер как бы :)

scruff

04.10.2017 13:13На почтовых релеях тоже «must have» AV. Продолжать можно долго. Но дело в принципе — ставить или нет. Хотя если сильно заморочиться с FW и SElinux, допускаю, что еще и AV, будет перебором.

enzain

04.10.2017 16:53Ну не знаю, по поводу почтовых релеев — по мне так в общем то — все равно, что там на почте гоняется.

Антивирус на конечном потребителе почты — это вопрос другой, там скорее надо, чем не надо… Да и то, смотря что за потребитель :)

remzalp

04.10.2017 07:34Прозрачное проксирование Squid реализуется схожим образом. Любопытно, что не отловили.

monah_tuk

04.10.2017 10:35Для HTTPS? Я крайне давно не возился со Сквидом, но разве это можно сделать сейчас? Точнее, насколько я знаю, это делается, но без кеширования, просто как TCP прокси — что-то получил от отправителя, что-то отправил получателю. А само это что-то — шифрованные данные.

remzalp

04.10.2017 13:39https://habrahabr.ru/post/267851/

тут пролетало

monah_tuk

05.10.2017 01:25remzalp и>legioner (долбанный парсер хабра):

фильтрацию доменов (в т.ч. виртуальных) по HTTPS вполне можно осуществлять используя SNI. Это я знаю. Но, особенно, без подмены сертификата нельзя: а) расшифровать и перешифровать траффик, как следствие б) нельзя закешировать и в) нельзя профильтровать конкретный полный URL, только домен.

Собственно в статье выше и есть отсыл к "Peek at SNI and Bump".

k0ldbl00d

04.10.2017 14:51Вы неправильно поняли. Установить левый корневой сертификат можно в любой ОС.

nikitasius

03.10.2017 22:34+1Резюмируем: создаем свой сертификат, добавляем к себе. Удаляем к чертям все остальные. Ставит сертификаты на сайт и подписываем. Работаем.

Иначе можно делать что угодно, пример Comodo & Cloudflare в рамках сервиса. Что отпугивает — цена вопроса и потеря лица (=бизнеса).

scruff

04.10.2017 13:07А другим клиентам как будете устанавливать/удалять сертификаты? Полагаю через backdoor?

ak8

04.10.2017 23:56Для защиты от перехвата со стороны сайта можно использовать HTTP Public Key Pinning.

AlexLeonov

04.10.2017 00:19+4Экая новость.

/me прекрасно знаком с целыми не то чтобы компаниями, а корпорациями (с большой буквы), где принудительная дешифровка https с рабочих мест по описанной схеме (подмена сертификата) включена по умолчанию.

И да — чтобы ее выключить, мотивируя, например, тем, что curl и прочее консольное хозяйство не очень как бы ожидаемо работает, у меня ушел месяц. Никто в безопасности просто не был в состоянии даже понять — чего же я прошу от них?

epee

04.10.2017 13:32а поправьте меня пожалуйста, если я ошибаюсь и неправильно понял суть статьи.

установленые левые корневые сертификаты лишь дают возможность выдавать левые сайты за довереные, но не дают возможность например читать мой трафик с gmail? я правильно все понимаю или чего-то не понял из статьи?

RifleR

04.10.2017 14:46Вы ошибаетесь. С корневым сертификатом есть доступ ко всем данным, что передаются по шифрованному соединению. В том числе к почте gmail. В этом и смысл "человека по средине".

sumanai

04.10.2017 18:09Но ведь у гмейла сертификаты прибиты к гугловским, и другие туда никак не подсунуть, по идее.

pyrk2142

04.10.2017 01:08+1Часто встречается более странная проблема: сайт использует HTTPS, вроде все хорошо и чудесно. При этом без особых проблем можно инициировать небезопасное соединение (тем же

) и перехватить куки. Нет HSTS, secure кук, считай, что HTTPS нет. Но владельцы сайтов отвечают, что у них все хорошо, HTTPS есть. И это далеко не маленькие сайты.

pansa

04.10.2017 02:37Стоит отметить, что Firefox по умолчанию использует своё собственное хранилище корневых сертификатов, а не ОС.

wAngel

04.10.2017 09:35Подскажите, кто в теме, насколько в принципе законно расшифровывать трафик трафик сотрудников? Казалось бы это должно нарушать право на тайну личной переписки, которую гарантирует Конституция РФ и никакой трудовой договор не может этого отменить.

Наша организация как раз начала внедрять подобную практики, что поломало нам весь CI, завязанный на Linux-сервера, которые, понятное дело, не в AD и знать не знали о новом корневом сертификате, которым подписано всё от GitHub до DockerHub.

Посоветуйте, как бороться с такой «безопасностью»?

acmnu

04.10.2017 09:54Подсчитать время, а значит деньги, которое потярала компания из-за не работающего CI и написать докладную на имя генерального.

KirillNazarov

04.10.2017 11:19Ознакомление работодателя с содержанием переписки может быть осуществлено только с согласия одного из абонентов (правда, тут может иметь место нарушение прав второго, если нет и его согласия). При этом также стоит учитывать и тот факт, что обработка сообщений DLP-системой (при отсутствии вывода кому-либо содержания переписки) такого согласия не требует, т.к. в настоящее время программное обеспечение не является субъектом права. Проще говоря, работодатель может как угодно обрабатывать Вашу переписку с применением систем автоматизированного контекстного анализа, но нарушит Ваши права как только содержимое переписки будет прочитано человеком без Вашего согласия.

freeExec

04.10.2017 12:22+1Всё проще, вас предупреждают о чтении переписки. И советуют на работе в рабочее время личными делами не заниматься, чтобы не подвергать свои тайны опасности ;)

sav1812

04.10.2017 12:25+1А какая может быть «личная переписка» в рабочее время на рабочем месте?

Эти вопросы обычно регламентируются внутренними правилами организации, с которыми сотрудники должны быть ознакомлены под роспись, и ссылки на Конституцию после этого несерьёзны, как минимум.

«Бороться с такой безопасностью», впрочем, предельно легко: увольняетесь, и — вот она, вожделенная свобода! :)

enzain

04.10.2017 13:26-1Обеденное время — это мое личное время, и никто мне не может в это время запретить смотреть котиков в интернете, или вести личную переписку с кем либо. Это если уж вы совсем фанат фразы вами упомянутой в самом начале сообщения :)

Никакие внутренние правила не могут вступать в противоречие с действующим законодательством и Конституцией. Даже если вы подпишите что-то противоречащее — в суде этот документ признают недействительным же:)

sav1812

04.10.2017 13:46+1Любое время на рабочем месте, на оборудовании и в сетях работодателя подчиняется правилам и регламентам, устанавливаемым работодателем.

И я не фанат, я — человек, устойчиво избегающий «выдёргивания» излюбленных статей Конституции и Закона из контекста, но рассматривающий всё законодательство в комплексе. :)

А ещё я работал в местном филиале достаточно крупной компании, отвечая, в числе прочего, и за информационную безопасность, и знаю, как эти вопросы решаются на практике. Как-то так: хочешь свободы личной переписки? Тогда идёшь за проходную, выходишь в Сеть со своего личного устройства, и личнопереписываешься себе свободно, сколько хочешь. В рамках обеденного перерыва. ;)

Так что — удачного похода в суд после «личной» переписки с рабочего компьютера! :))

enzain

04.10.2017 15:38-1Мне не надо, у меня есть гостевой ви-фи который политиками компании вообще контролировать запрещено в любом виде:)

От того, что я в рабочем туалете разговариваю с женой, (от того, что туалет рабочий) — информация не перестает быть личной.

ПС:

"Любое время на рабочем месте, на оборудовании и в сетях работодателя подчиняется правилам и регламентам, устанавливаемым работодателем." — если эти правила и регламент не противоречат федеральному и прочим законам.

А то вы мне напоминаете работодателей, которые заставляют работниц подписывать обязательство в течении трех лет не уходить в декрет… :)

sav1812

04.10.2017 23:58Мне не надо, у меня есть гостевой ви-фи который политиками компании вообще контролировать запрещено в любом виде

Компания странная, но, тем не менее, Вы подтвердили мой тезис: «подчиняется правилам и регламентам, устанавливаемым работодателем». :)

От того, что я в рабочем туалете разговариваю с женой, (от того, что туалет рабочий) — информация не перестает быть личной.

Ваша компания в этом плане выглядит забавной, но в общем случае работодатель вправе регламентировать, можно ли Вам заниматься в рабочее время «передачей личной информации» в форме разговоров с женой в туалетах.

И не спешите придумывать на это очередной «пример», притянутый за уши: отправление естественных надобностей — это одно, а трёп по личным вопросам — совсем другое. И далеко не каждому работодателю это самое другое по душе. Оплачивая Вам это время, он вправе требовать от Вас работы, а не «ути-пути» с женщинами по телефону. :)

если эти правила и регламент не противоречат федеральному и прочим законам

Мне казалось, соблюдение работниками и работодателями Законов — само собой разумеющееся дело. Или в Вашей компании это не так? ;)

А то вы мне напоминаете работодателей

А мы уже перешли к обсуждению моей личности? :)

Тогда лучше бы я напоминал Вам человека, которому его вожделенные «права и свободы человека» не застят взор, и он видит весь комплекс Законов и подзаконных актов применительно к общественным и производственным отношениям, понимая их взаимосвязи и необходимость соблюдения баланса и уместности интересов каждой из сторон таких отношений. :)

enzain

05.10.2017 20:08Компания странная, но, тем не менее, Вы подтвердили мой тезис: «подчиняется правилам и регламентам, устанавливаемым работодателем». :)

Ну так данный регламент и не противоречит действующему законодательству же, о чем разговор?

работодатель вправе регламентировать, можно ли Вам заниматься в рабочее время «передачей личной информации» в форме разговоров с женой в туалетах.

На основании каких положений, и т.д. работодатель в праве это делать?

Оплачивая Вам это время, он вправе требовать от Вас работы, а не «ути-пути» с женщинами по телефону. :)

Так я сделал работу, в чем проблема? По вашей логике — каждому нужно выдавать датчик, и как только человек встает со стула на рабочем месте — автоматически высчитывать это время из ЗП. Вы к этому клоните?:)

Мне казалось, соблюдение работниками и работодателями Законов — само собой разумеющееся дело. Или в Вашей компании это не так? ;)

В любой компании найдутся моменты — которые можно трактовать по разному. Как и само законодательство в общем то. Но, вопрос в другом — Вы ведь утверждаете что находясь на рабочем месте — работник вообще никаких прав не имеет (утрирую). Т.е. работодатель в праве делать всё, что ему взбредет в голову (в том числе и слушать вообще все разговоры и переписки просматривать в офисе). Давайте скажу по другому: Работодатель в праве требовать от работника выполнения работы. Но — если работник в данный момент занят не работой — это его личная жизнь. Не зависимо от того — нравится это работодателю или нет. На рабочем это месте, или не на рабочем. Вы ведь не будете спорить с этим? Ну и дальнейшие рассуждения становятся понятны на права прописанные в конституции и т.д.

А мы уже перешли к обсуждению моей личности? :)

Нет :)

необходимость соблюдения баланса и уместности интересов каждой из сторон таких отношений. :)

Опять нет, ну, как говорится — имхо… :)

Я не очень понимаю, почему меня должны волновать интересы работодателя в данном контексте? Совершенно не интересуют. Так же как и работодателя — мои интересы (нельзя ведь в туалете с женой разговаривать?)

Мне вот интересно — мы вообще в теме топика или нет уже :)

saboteur_kiev

05.10.2017 12:44Если вы пользуетесь личным телефоном или гостевым вифи, то вас никто и не перехватывает тогда непонятно чему вы жалуетесь?

enzain

05.10.2017 20:12Я разве жалуюсь? Покажите мне хоть одно сообщение — где я жалуюсь.

Я скорее возмущаюсь :)

Такими темпами мы скоро дойдем до фразы любимой многими "борцами с терроризмом" Типа: законопослушному человеку нечего скрывать. Ну и простых людей- мне нечего скрывать, можете меня слушать.

Дело не в том — есть что скрывать или нет. Дело в том — что у человека есть права, согласно конституции, и прочему, И есть ему что скрывать. или нет, будьте любезны — соблюдать эти права.

ПС: если мне нужно чтобы мои сообщения не читали — делается элементарно — приложение устанавливаемое на телефон (про ПК в домене — лучше поостеречься), с асимметричным шифрованием, и можно пользоваться и корп сетью спокойно.

saboteur_kiev

05.10.2017 23:16«Дело не в том — есть что скрывать или нет. Дело в том — что у человека есть права, согласно конституции, и прочему, И есть ему что скрывать. или нет, будьте любезны — соблюдать эти права.»

У компании тоже есть права, их их тоже необходимо соблюдать. Например коммерческую тайну, интеллектуальную собственность. То, что вы отказываетесь соглашаться с тем, что компания вводит определенные правила на использование рабочего места — ну не работайте в подобных компаниях, если вам не нравится. Но обвинять компанию в нарушении конституации — в данном конкретном случае я не соглашусь.

В нашей компании есть гостевой wifi, он никем не прослушиваться. А рабочий — он для работы, и это требование регулятора свыше, на уровне правительства.

enzain

06.10.2017 08:44У компании тоже есть права, их их тоже необходимо соблюдать. Например коммерческую тайну, интеллектуальную собственность.

Да, действительно, такие понятия существуют. Но они должны быть соответствующим образом оформлены законодательно опять же. В частности — интеллектуальная собственность должна быть оформлена как объект права. По-моему, вы не совсем представляете сейчас, о чем завели разговор :)

И да, компания безусловно в праве защищать свои интересы, но не в ущерб интересам работников. С этим надеюсь вопросов и противоречий нет?:)

А рабочий — он для работы, и это требование регулятора свыше, на уровне правительства.

С гос структурами и смежными организациями вообще всё грустно, но тем не менее — гос компания это гос компания, там прокатывает любой бред, и почему-то люди там работают. Вы б еще армию вспомнили. Там даже ТК РФ не действует с какого-то перепугу :)

Butylkus

06.10.2017 12:44А они оформлены как законодательно, так и трудовым договором. ЛИЧНАЯ переписка должна вестись с ЛИЧНОГО компа/телефона/почтового адреса и по ЛИЧНОМУ каналу связи. Интернет-трафик принадлежит компании (даже договор на оказание услуг с провайдером заключен юрлицом, согласно законодательству же) и может контролироваться так, как того хочет компания.

enzain

06.10.2017 13:27А они оформлены как законодательно, так и трудовым договором.

Трудовой договор не имеет никакого отношения к оформлению права на интеллектуальную собственность.

Интернет-трафик принадлежит компании (даже договор на оказание услуг с провайдером заключен юрлицом, согласно законодательству же) и может контролироваться так, как того хочет компания.

Из этого следует, что любая шаражка предоставляющая вам доступ в интернет — имеет право делать всё что угодно с вашим трафиком. Вы это хотите сейчас доказать?

Butylkus

06.10.2017 13:391. Стандартным приложением к трудовому договору уже давно является документ об использовании служебных ресурсов в личных целях. Во всяком случае, в двух компаниях я это подписывал в 2009 и в 2013 годах. Для моей реальности это норма. В вашей, видимо, хомячки ещё бесятся от того, что работодатели перекрывают доступ в контактик да на башик? Ну что же, добро пожаловать в реальный мир.

2. Из этого следует лишь то, что я и сказал — работодатель в полном праве контролировать, что делает подчинённый за зарплату в оговоренное время. Будете устраиваться в солидную компанию — узнаете, что это такое.

enzain

06.10.2017 13:55Опять вы как то странно понимаете написанное мной.

Документ об использовании рабочих ресурсов — да.

Т.е. согласно этого документа работодатель в праве контролировать куда я хожу в интернете например (ресурс, да и то — под вопросом для меня на данный момент, без углубленного изучения вопроса) — но не в праве читать, что я там пишу.

Видимо у всех понятие "солидная компания" — разное. Как раз таки в солидной компании — принято платить за выполненную работу.

Т.е. в должностной инструкции написано например у бухгалтера -своевременное проведение бухгалтерских документов. И если документы проведены собственно, своевременно, и никаких других нет — бух получает свою оговоренную зарплату. И как раз в солидной компании — если человеку успевающему выполнить свою работу — предлагают что-то дополнительное, то к этому так же предлагается и прибавка к ЗП. (при этом человек может и не согласиться, а в свободное время заниматься личными делами). Я солидную компанию вижу как то так. Что вы подразумеваете под этим понятием я не знаю:)

Butylkus

06.10.2017 22:50Вправе читать и ещё как. Самое распространённое заблуждение — хомячки не додумаются скинуть рабочие файлы через вк. Разговор окончен, вы явно ещё не закончили образование и не сталкивались с реальностью. успехов на диване.

enzain

07.10.2017 15:42Т.е. аргументы закончились?:)

Для понимания: дабы работник не мог скинуть рабочие файлы через ВК — запретите вообще ВК. Или используйте Right Management от MS в конце то концов, для контроля доступа к файлам. В данном кейсе — это единственное законное решение. Но вы продолжайте в том же духе утверждать, что работодатель может читать всё, что ему заблагорассудится :)

И да, разговор действительно на этом окончен, удачи, на диване, вам :)

saboteur_kiev

05.10.2017 12:43+1Предположим вы не программист, а пилот. В обеденное время взяли рейсовый самолет и слетали в соседний город посмотреть в зоопарке котиков?

Ну что за бред. В личное время занимайтесь чем угодно на ЛИЧНОМ оборудовании. А рабочее оборудование принадлежит не вам.

enzain

05.10.2017 20:23Т.е. по вашей логике, если я обедал на кухне компании, и порезался ножом компании, то кровь на ноже — автоматически легитимно может быть применена для любых целей (возможных естественно), ну или нужно носить нож с собой, из дома, свой....?

А рабочее оборудование принадлежит не вам.

Так я на него и не претендую. (как в вашем примере — взять слетать в соседний город)

И еще вопрос: когда я еду в командировку, и тащу ноут с собой рабочий, мне еще нужно прихватить личный, чтобы по вечерам котиков рассматривать?:) Или с женой переписываться (или с любовницей, не важно)

Время то мое личное… а вот ноут — рабочий… Не смешно?:)

saboteur_kiev

05.10.2017 23:17В командировке в отеле — смотите котиков. В командировке в офисе, из корпоративной сети — скорее всего трафик тоже будет перехватываться.

Мне смешно, как вы пытаетесь просто до каждого слова докопаться.

enzain

06.10.2017 08:57В командировке в отеле — смотите котиков.

В личное время занимайтесь чем угодно на ЛИЧНОМ оборудовании. А рабочее оборудование принадлежит не вам.А бы все-таки попросил вас определиться.

И нет, я не пытаюсь докапаться до каждого слова, я до них и докапываюсь.

Потому как есть повод.

Butylkus

06.10.2017 13:44вообще-то на служебном ноуте в любом месте один хрен должно устанавливаться соединение через VPN — ну хотя бы для доступа к служебным файловым серверам и почте. И таки да, этот трафик автоматически контролируется. А на этого бедолагу забей, он в каком-то своём мире живёт =)

EminH

04.10.2017 13:42Чисто из этических соображений, если даже это и происходит, сотрудники должны быть проинформированы об этом заранее

sav1812

04.10.2017 13:58«Чисто» из юридических соображений они информируются об этом письменно, под роспись. В нормальной компании делается именно так.

Я сам, лично «автографы» когда-то собирал. :)

saboteur_kiev

05.10.2017 12:42+1Подскажите, кто в теме, насколько в принципе законно расшифровывать трафик трафик сотрудников?

«Казалось бы это должно нарушать право на тайну личной переписки, которую гарантирует Конституция РФ и никакой трудовой договор не может этого отменить.»

В трудовом договоре указано, что рабочий емайл, рабочую станцию, корпоративный мессенджер вы обязуетесь использовать исключительно для работы. И никакой личной переписки. Купите себе йоту и общайтесь не используя корпоративные инструменты.

«Наша организация как раз начала внедрять подобную практики, что поломало нам весь CI, завязанный на Linux-сервера, которые, понятное дело, не в AD и знать не знали о новом корневом сертификате, которым подписано всё от GitHub до DockerHub.»

Корпоративный доверенный сертификат на все машины автоматом, корпоративные сертификаты для всех ваших сервисов. Просто да, это нужно было сделать заранее и протестировать.

> Посоветуйте, как бороться с такой «безопасностью»?

Деньгами. Все потенциальные денежные потери перечислить, оформить и руководству. Подобные изменения в инфраструктуре должны быть адекватно и заранее протестированы. Ну или ногами…

questor

04.10.2017 10:02+1Я хотел уточнить: если бы оконечные устройства (браузеры) проверяли бы CAA записи (разрешенный список центров сертификации) это бы решило проблему?

h31

04.10.2017 16:42Проверять-то они могут, но DNS-ответы тоже можно подменить.

Была такая технология, называлась HPKP. Как раз для того, чтобы не допустить подмену сертификата. Не взлетела, к сожалению — слишком много было недостатков у технологии.

mxms

04.10.2017 16:57HPKP была, есть и (пока) будет. Но стукнуться об неё если ошибёшься можно пребольно.

В любом случае, с HPKP остаётся "проблема первой ночи", т.е. невозможность определения правильный ли сертификат был предъявлен или нет при самом первом контакте. В отличие от, опять же, DANE.

yamilov

04.10.2017 10:10+2Столкнулся однажды с ситуацией в одной знакомой корпоративной сети. Мозилла ругается на сертификаты при переходе на сайты. Стал разбираться почему — сертификат всё время подсовывается один и тот же, корпоративный. А самое интересное в том, что ИЕ и Хром ничего не замечают. Благодаря вашей статье хоть понятно стало почему :) спасибки.

Касперский тоже очень любит «слушать», пока «контроль трафика» не отключишь. Свои сертификаты подсовывает.

Короче слежка тотальная. Теперь на ночь буду не только выключать питание, но и патчкорд вынимать :pquestor

04.10.2017 10:53Вы правда думаете, что на корпоративной машине вы сможете успешно противостоять доменным политикам?

enzain

04.10.2017 13:31Ну вообще да, почему нет то?

Берешь портативный какой нить виртуалбокс, и делай что хочешь.

При должном желании и умении обходится всё.

PKav

04.10.2017 13:45+1Кстати, я вот противостою. Сбросил пароль на локального админа, выставил запреты на запись в те места реестра, которые настраиваются политикой не так, как нужно мне, и всё, больше доменная политика меня не беспокоит.

duzorg

04.10.2017 15:02Ну тут как бы тоже подводные камни. Запрет записи в места реестра может проблемы вызвать, это раз. Ну а во-вторых «Сбросил пароль на локального админа» это не штатная ситуация, а соответственно ст. 272 УК РФ попахивает :)

Ну и по поводу запуска портативной версии виртуал бокса — так политиками и это спокойно запрещается )))

enzain

04.10.2017 15:56Вообще, любую защиту можно обойти при должном желании и умении.

Но вообще — самый простой вариант, берешь планшет личный, и делаешь на нём что хочешь.

duzorg

04.10.2017 16:19Я не говорил, что защиту нельзя обойти, а указал, что это «грозит статьей»… =)

enzain

04.10.2017 16:56Гипотетически, и если доказать, при чем доказать — тут ключевое слово :) :)

А то, кто там пароль взломал от админа — ежели видофиксации нет, то извините, не я это был…

Был у нас случай — ноут уперли. Видео фиксировало человека что зашел, фиксировало куда пошел, как из кабинета с сумкой вышел — но, факт кражи именно этим человеком ноутбука — не доказан. Не всё так красиво, как написано в статьях… :)

Merkat0r

04.10.2017 21:04Вы чего за ересь несете… ну смените локального(даже сетка не включится, не то что инет) админа и? его обратно все перезапишет да еще и системы мониторинга настучат. крче через час вы бы уже уволены были ну или в присутствии ментозавров с сб объясняли зачем вообще полезли…

Это при норм СБ, в остальных местах просто поставьте админу *условный_ящик* и поимеете куда меньше гемороя :)

enzain

04.10.2017 22:02Не несу я ересь, не надо злостных инсинуаций.

Еще раз говорю — то, что пароль изменил именно я, еще доказать нужно.

Если у каждого работника за спиной видеокамера — то таки да, есть вариант что-то доказать. А вот если нет — да плевать любой адекватный чел хотел и на СБ, и на ментозавров.

ПС: не везде вообще есть СБ

physics

04.10.2017 11:19+1На мой взгляд, становится актуальной задача — по отображению в удобоваримом виде данных об источнике сертификата в панели браузера…

sumanai

04.10.2017 11:31Да если бы. Наоборот, все браузеры спрятали эту информацию. У хрома так вообще в девтулзах, у FF прибавили лишний щелчёк мышью.

Londoner

04.10.2017 13:36+1А нельзя силами неравнодушного сообщества создать список корневых сертификатов с хорошей репутацией и сделать плагин для браузеров, поднимающий пользователю тревогу в случае, если корневой сертификат не из списка? Ну и приложение для виндов, вычищающее левые сертификаты из системы.

Tallefer

06.10.2017 14:26Certificate Patrol addons.mozilla.org/en-us/firefox/addon/certificate-patrol

Может и еще что-то из этой коллекции подойдет addons.mozilla.org/en-us/firefox/collections/ivanristic/ssl

khrisanfov

04.10.2017 13:39Кто знает как наиболее просто сделать подобное своими руками? Допустим нужно узнать какие данные принимает и отправляет приложение. Как-то пробовал различные MIT прокси, но настраивается долго, пользоваться неудобно и приложение просекает, что сертификат левый подсовывается и перестает работать.

crocodile2u

04.10.2017 13:52+1"user-agent’ом, рекламируемым в HTTP-запросе" — по-русски будет "user-agent’ом, объявленным в HTTP-запросе"

А так перевод очень даже, так держать!

kolayuk

Вывод: не надо ставить левые сертификаты в доверенное хранилище

EminH

а если настойчиво просят? не нашел как там ситуация на данный момент, но в 2015 звучало жутко

Browning

В комментах на YCombinator.com пишут разное, но в целом склоняются к тому, что сейчас там не заставляют всех поголовно устанавливать госсертификат. Даже странно, что от такой шикарной (с точки зрения желающих контролировать всё) идеи отступились.

QR-code

Пока что дальше новостей (которые быстро удалили) на сайтах пары провайдеров дело не пошло.

EminH

Ну это технически достаточно сложно имплементировать. А как там на законодательном уровне, у государства есть право внедрять этот Government-level MitM когда будет нужно? Я поискал, ничего внятного не нашел…

QR-code

Есть вот такой закон, но в нем говорится о телефонной связи. Хотя формулировки достаточно мутные, так что непонятно, насколько закон применим к провайдерам.