Начнем с того, что майнинг — это не типичная угроза информационной безопасности. Программное обеспечение для майнинга криптовалют напрямую не наносит ущерба вашим информационным активам. Кражи или модификации данных нет (обычно). Перехвата управления технологическими или производственными процессами тоже. Нарушения доступности? Вероятно тоже. Но есть тормозящий компьютер, нагрузка на электросеть (а за электричество платит компания), затраты на Интернет-трафик (может быть актуальной проблемой при лимитированном трафике) и садящаяся в ноль батарейка у ноутбука, что можно попробовать транслировать в финансовый ущерб для компании (хотя это и не просто). Самое неприятное, что кто-то за ваш счет может наживаться и получать баснословные барыши (достаточно посмотреть на курс криптовалют, чтобы нервно кусать локти и жалеть, что совесть не позволяет самому майнить на корпоративных ресурсах). Но… бывает и так, что майнинг сопровождает вредоносное программное обеспечение, что делает его уже более серьезной проблемой для специалистов по информационной безопасности. В любом случае, одна из задача ИБ (да и ИТ тоже) — знать, что происходит в ее хозяйстве и иметь инструментарий для контроля любой активности, легальной или не очень. Поэтому вопрос обнаружения и, зачастую, блокирования майнеров, становится все более актуальным.

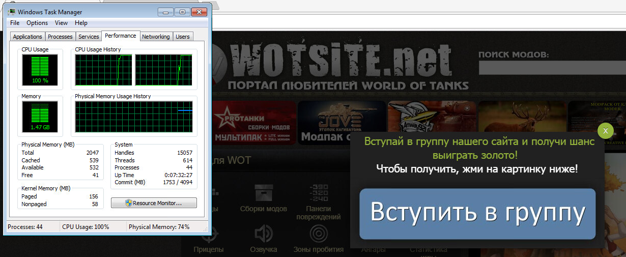

Если почитать множество заметок в Интернет о том, как обнаружить майнера у себя на компьютере, то обычно все рекомендации сводятся к одной основной — обращать внимание на тормознутость своего ПК, что определяется по ощущениям или с помощью визуального анализа планировщика задач (Task manager в Windows или Activity monitor в MacOS), который отображает загрузку процессора для разных приложений и процессов. Однако эта рекомендация больше подходит для домашних пользователей, чем для корпоративных, не имеющих возможности отслеживать нагрузку процессора сотен и тысяч компьютеров. Поэтому попробуем взглянуть на проблему майнинга немного с иной стороны, а точнее с точки зрения так называемой цепочки kill chain, отображающей набор шагов, которые осуществляет нарушитель (свой пользователь, устанавливающий майнера к себе на ПК, тоже является таковым) в процессе запуска майнингового ПО у себя на узле. Если это свой пользователь, то обычно последовательность будет такой:

- посещение сайтов для майнинга

- скачивание ПО для майнинга

- инсталляция ПО для майнинга

- запуск ПО для майнинга

- майнинг

- взаимодействие с пулами майнеров для обмена информацией о полученных блоках и хешах

- получение вознаграждения.

Несанкционированная установка майнера на компьютер ничего не подозревающего пользователя выглядит немного иначе на первых и последних стадиях kill chain:

- поиск жертвы

- подготовка плацдарма (внедрение майнингового скрипта на сайт, создание майнингового ПО, внедрение майнингового ПО в какое-либо свободное или условно бесплатное или пиратское ПО, внедрение майнинговой функциональности в вредоносное ПО)

- “заражение” пользователя майнинговым ПО (через скрипт на сайте, путем скачивания его из Интернет, получением в виде вложения в почту или на флешке)

- запуск майнера

- майнинг

- взаимодействие с пулами майнеров или с командным центром для передачи получаемой в результате вычислений информации.

Помимо обычной загрузки майнера или включения майнинговой функциональности, например, в торрент-клиента, возможны и различные многоходовые схемы. Например, на компьютер пользователя сначала попадает невредоносное ПО (и поэтому оно может не детектироваться ни антивирусом, ни средствами защиты), которое подгружает специальный установщик (downloader), который и скачивает из Интернет майнера и скрытно инсталлирует его на компьютере ничего не подозревающего пользователя. Обратите внимание, что вместо скачиваемого файла это может быть и скрипт на посещаемом вами сайте (очень популярным является скрипт Coin Hive).

Менее популярным, но также возможным способом является попадание майнера на компьютер через вложение в e-mail или ссылку в письме, а также через рекламный баннер или фальшивую кнопку на сайте, нажатие на которые приводит к загрузке майнера на компьютер. Хочется опять обратить ваше внимание, что сам по себе майнер не имеет вредоносных функций. Более того, пользователь мог сам, легально его себе установить. Именно по этой причине, в традиционных антивирусах этот тип ПО не блокируется по умолчанию, а всего лишь может обнаруживаться (если у антивируса есть соответствующий набор сигнатур).

Еще одним важным моментом является то, что майнер не работает в одиночку. Он обычно является частью целой ботсети (пула майнеров), с командным центром которой он взаимодействует — получая команды или отправляя результаты своей работы. Поэтому майнер можно обнаружить не только по его активности на узле, но и в процессе сетевого взаимодействия — после отправки хешей или получении новых команд или данных для вычислений.

Как же предлагает бороться с майнинговым ПО компания Сиско? Мы, следуя нашей классической стратегии “ДО — ВО ВРЕМЯ — ПОСЛЕ”, учитывающей жизненный цикл атаки или иной контролируемой активности, предлагаем разбить все мероприятия по контролю и защите на три части:

- ДО — предотвращения взаимодействия с сайтами для майнинга или попадания майнеров в сеть по различным каналам

- ВО ВРЕМЯ — обнаружение инсталляции и работы майнингового ПО

- ПОСЛЕ — проведение ретроспективного анализа поведения файлов, попадающих внутрь корпоративной или ведомственной сети.

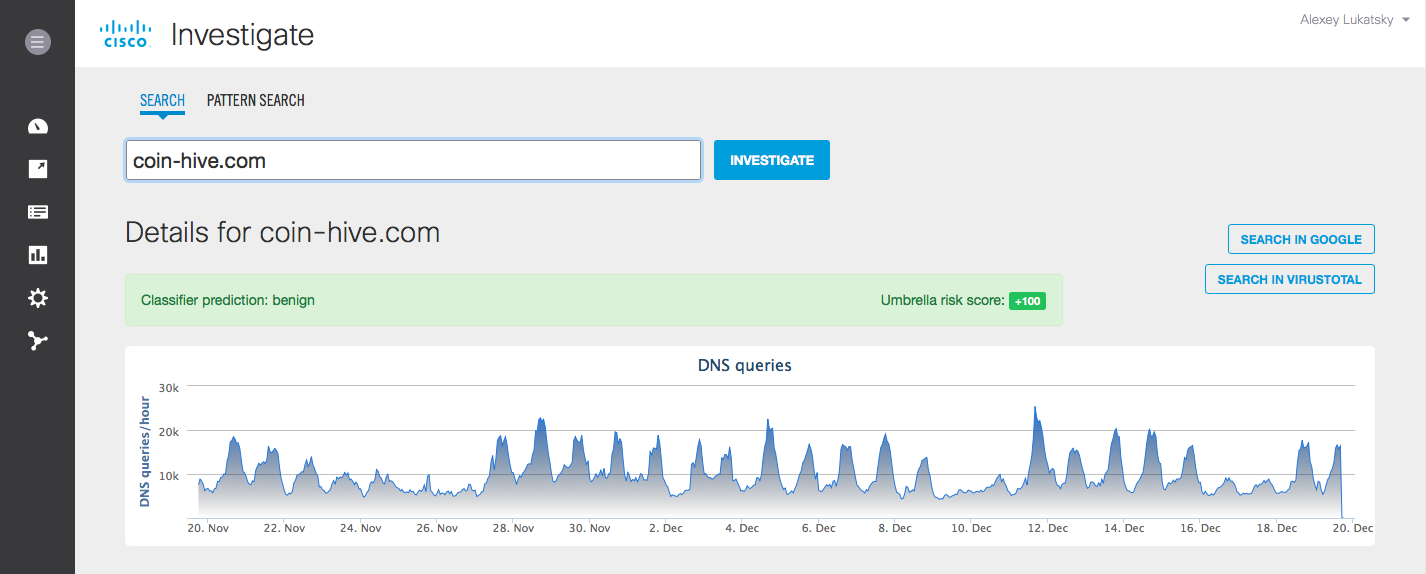

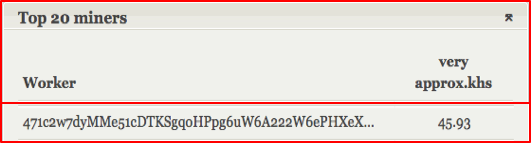

На первом этапе, помимо стандартных рекомендаций по защите оконечных устройств от вредоносного ПО, мы советуем настроить сетевое оборудование, межсетевые экраны или средства контроля доступа в Интернет на блокирование доступа к адресам сайтов по майнингу. Например, к coin-hive.com или minergate.com. Это можно сделать с помощью Cisco ISR, Cisco Firepower, Cisco Web Security Appliance, Cisco Umbrella, Cisco ASA и т.п. Я не дам готового списка таких доменов, так как сегодня пулов для майнинга существует уже свыше тысячи и учитывая возрастающую сложность вычислительных задач их будет становиться все больше и больше. Поэтому я бы рекомендовал регулярно отслеживать рейтинги пулов для майнинга, которые свободно можно найти в Интернете. Назову только несколько имен:

- suprnova[.]cc,

- nanopool[.]org,

- zpool[.]ca,

- coinmime[.]pl,

- eth.pp[.]ua,

- zcash.flypool[.]org,

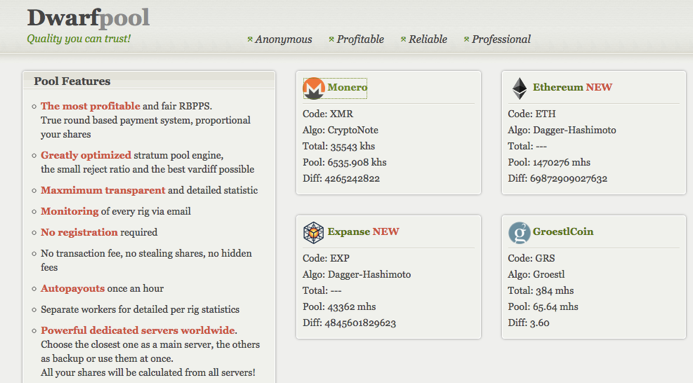

- dwarfpool[.]org,

- p2pool[.]org,

- bitclubnetwork[.]com,

- miningrigrentals[.]com,

- minergate[.]com,

- nicecash[.]com,

- hashing24[.]com,

- hashcoin[.]io,

- hashflare[.]io,

- eobot[.]com,

- antpool[.]com,

- pool.btcchina[.]com,

- bw[.]com,

- mining.bitcoin[.]cz,

- eligius[.]st,

- ghash[.]io,

- bitminter[.]com,

- bitfury[.]org,

- kncminer[.]com,

- 21[.]co,

- slushpool[.]com и т.п.

Отслеживать списки пулов можно на сайте btc[.]com и blockchain[.]info. Кстати, контроль доступа работников к последним двум доменам (можно реализовать через Firepower, Umbrella или Web Security Appliance с привязкой к учетным записям пользователей) позволит понять, кто из ваших пользователей интересуется тематикой майнинга и готов по своей воле попробовать свои силы в работе с криптовалютами, а это важная информация для усиления будущего контроля.

Блокирование доступа к описанным выше доменам позволить не только предотвратить загрузку ПО для майнинга (этап “ДО”), но и блокировать взаимодействие с пулами в случае, когда соответствующее ПО все-таки как-то попало на компьютер пользователя (через вложение в e-mail, через флешку, с помощью вредоносного ПО или функциональности в условно бесплатном ПО, в которой майнинг является незаметной “нагрузкой” или “ценой” за бесплатность) и пытается взаимодействовать с ними (этап “ВО ВРЕМЯ”).

К сожалению, надо признать, что исключить полное блокирование доступа к пулам для майнинга мы не можем — они появляются постоянно и отслеживать их бывает непросто (не забываем, что это не вредоносные ресурсы, контроль которых является первоочередной задачей для подразделения Cisco Talos). Кроме того, пользователь или вредоносное ПО могут использовать туннелирование (например, SSH) или иные методы коммуникаций (например, Tor) с соответствующими пулами. Поэтому мы должны уметь отслеживать работу майнеров в реальном времени (этап “ВО ВРЕМЯ”). Это можно сделать как с помощью вышеупомянутого отслеживания взаимодействия с соответствующими доменами, так и с помощью слежения за портами, которые использует ПО для майнинга для взаимодействия с пулами и командными центрами. К таким портам можно отнести:

- 3333 (bitcoin)

- 3336 (litecoin)

- 8333 (bitcoin)

- 8545 (Ethereum),

- 9333 (litecoin)

- 9999 (Dashcoin),

- 10034 (ypool.net)

- 22556 (Dogecoin),

- 30301 (Ethereum),

- 30303 (Ethereum),

- 45550 (bytecoin),

- 45560 (monero),

- 45620 (DigitalNote),

- 45570 (QuazarCoin),

- 45610 (Fantomcoin),

- 45640 (MonetaVerde),

- 45690 (Aeoncoin),

- 45720 (Dashcoin),

- 45750 (Infinium-8).

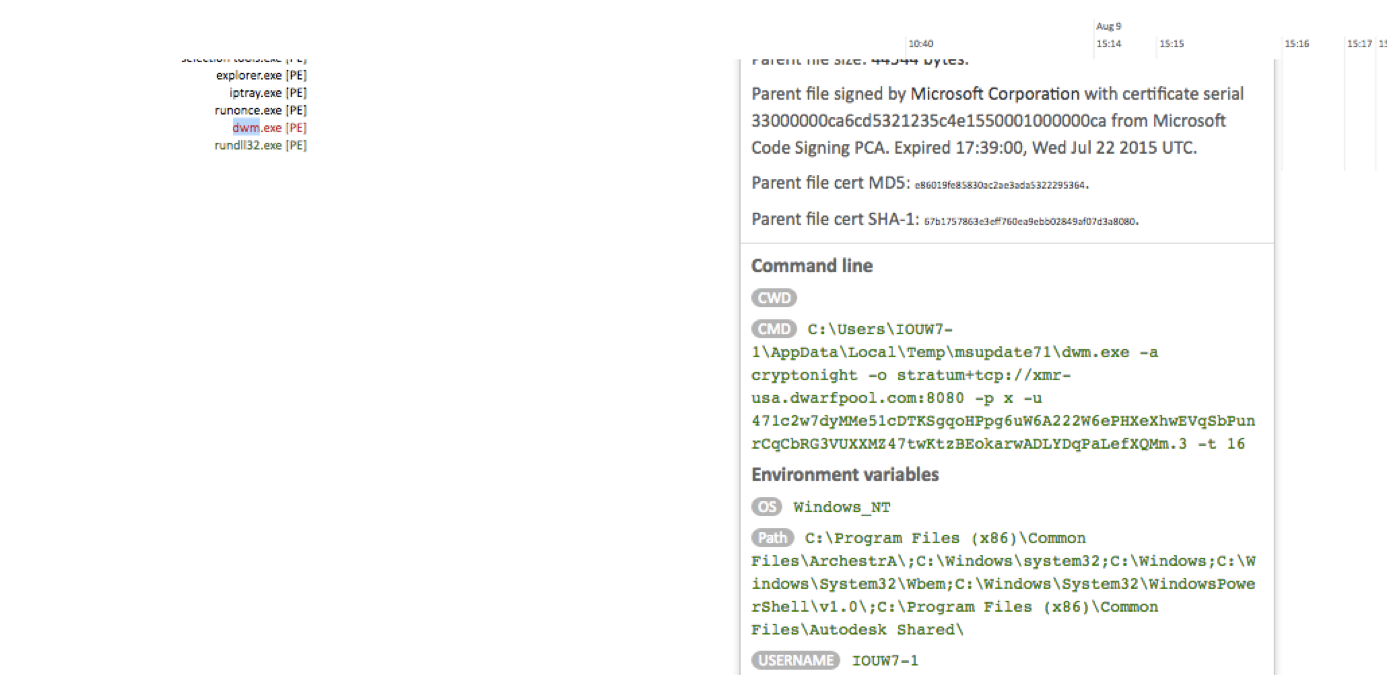

Обратите внимание, что это полный и не финальный список. Во-первых, часто майнеры используют стандартные порты 8080 и 8081 и поэтому мониторинга только портов недостаточно — нужно применять технологии анализа сетевого трафика (Cisco Stealthwatch), технологии инспекции HTTP (в рамках Cisco Firepower, Cisco Cognitive Threat Analytics, Cisco AVC) или DNS (в рамках Cisco Umbrella). Во-вторых, эти порты могут быть изменены в программном обеспечении для майнинга. В-третьих, взаимодействие по этим портам может означать не только наличие майнеров у вас в сети. Например, тот же троянец Zotob использовал коммуникации на порту 3333, который, как мы видим выше, используется и майнерами биткойнов. Срабатывание Cisco Firepower, Cisco ASA, Cisco Stealthwatch, Cisco ISR на порты из данного списка скорее является некоторым сигналом, который нужно сопоставлять с другими индикаторами, например, со списком доменов, с которыми идет взаимодействие из внутренней сети предприятия.

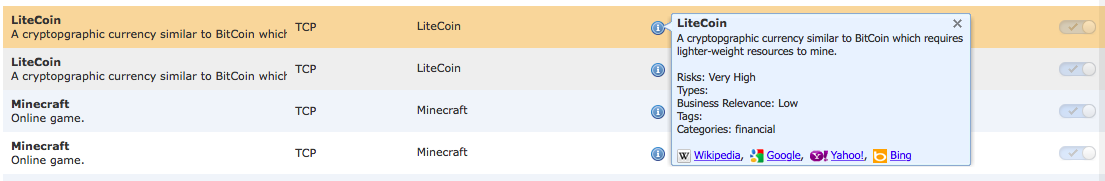

Помимо контроля портов, в решении Cisco Firepower присутствует возможность обнаружения протоколов, используемых майнерами, например, популярными Bitcoin и Litecoin. Достаточно создать правило для контроля взаимодействия по данным протоколам и вы будете всегда знать, кто в вашей сети занимается майнингом (осознанно или даже не зная, что его компютер участвует в пуле для майнинга), независимо от того, с каким узлами и по каким портам идет взаимодействие. Аналогичная функция присутствует и в Cisco ISR с функцией AVC (Application Visibility and Control), позволяющей распознавать и классифицировать больше тысячи приложений, включая и майнинговые.

Система обнаружения вторжений Cisco NGIPS тоже обладает рядом сигнатур для обнаружения работы как легальных майнеров, так и вредоносного кода, задействующего функции майнинга. Например, сигнатуры с номером SID 1-40840, 1-40841, 1-40842, которые позволяет отслеживать использование протокола Stratum для майнинга биткойнов. А сигнатуры с SID 1-31273 или 1-20057 позволяют, к примеру, ловить взаимодействие с командными серверами вредоносного ПО (CoinMiner или Win.Trojan.Vestecoin), занимающегося незаконным майнингом на зараженном компьютере. В конце концов никто не мешает написать самим сигнатуры для поиска ПО для майнинга. Например, она может выглядеть так:

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"Possible Bitcoin/LiteCoin Mining"; flow:established; content:"|7B 22 70 61 72 61 6D 73 22 3A 20 5B 22|"; Depth:15; classtype:bad-unknown; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000500; rev:1;)или

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN W32/BitCoinMiner.MultiThreat Subscribe/Authorize Stratum Protocol Message"; flow:established,to_server; content:"{|22|id|22|"; depth:10; content:"|22|method|22 3A| |22|mining."; within:100; content:"|22|params|22|"; within:50; pcre:"/\x22mining\x2E(subscribe|authorize)\x22/"; classtype:trojan-activity; reference:url,talosintelligence.com/; reference:url,www.btcguild.com/new_protocol.php; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000501; rev:1;)Кстати, упомянутые выше примеры использования туннелирования или иных методов коммуникаций для майнеров сами по себе должны стать триггерами для специалиста по безопасности. “Данный узел использует зашифрованное соединение с внешним Интернет-узлом? Зачем? Это действительно нужно?” Факт скрытия коммуникаций уже сам по себе должен вызывать подозрения и приводить к расследованию.

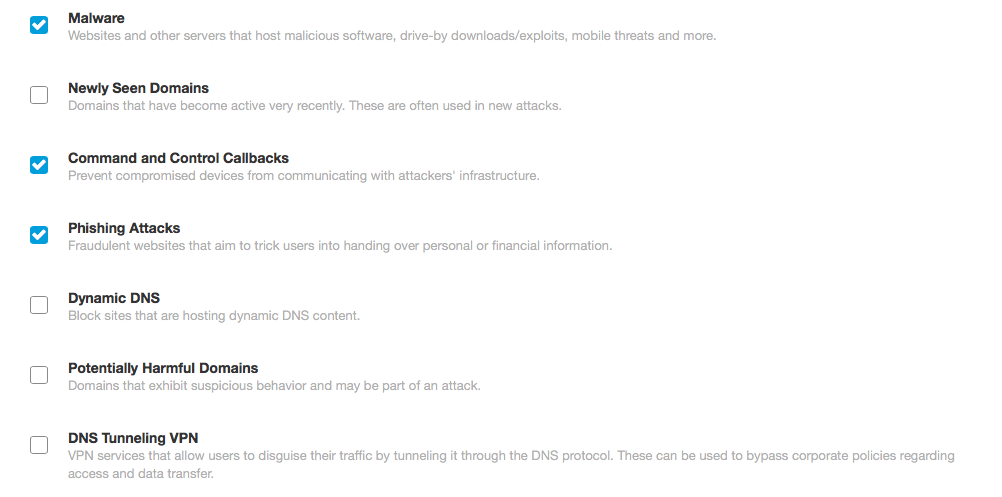

Для обнаружения майнеров, работающих в виде скрипта, можно применить Cisco Cognitive Threat Analytics, Cisco Umbrella или Cisco Web Security Appliance, которые способны контролировать взаимодействие пользовательского компьютера с внешним миром. Cisco Umbrella это сделает даже если пользователь находится за пределами корпоративной/ведомственной сети и его не контролируют МСЭ, IPS и другие средства защиты периметра. В настройках Umbrella работа с упомянутыми выше доменами реализуется в категории Potentially Harmful Domains.

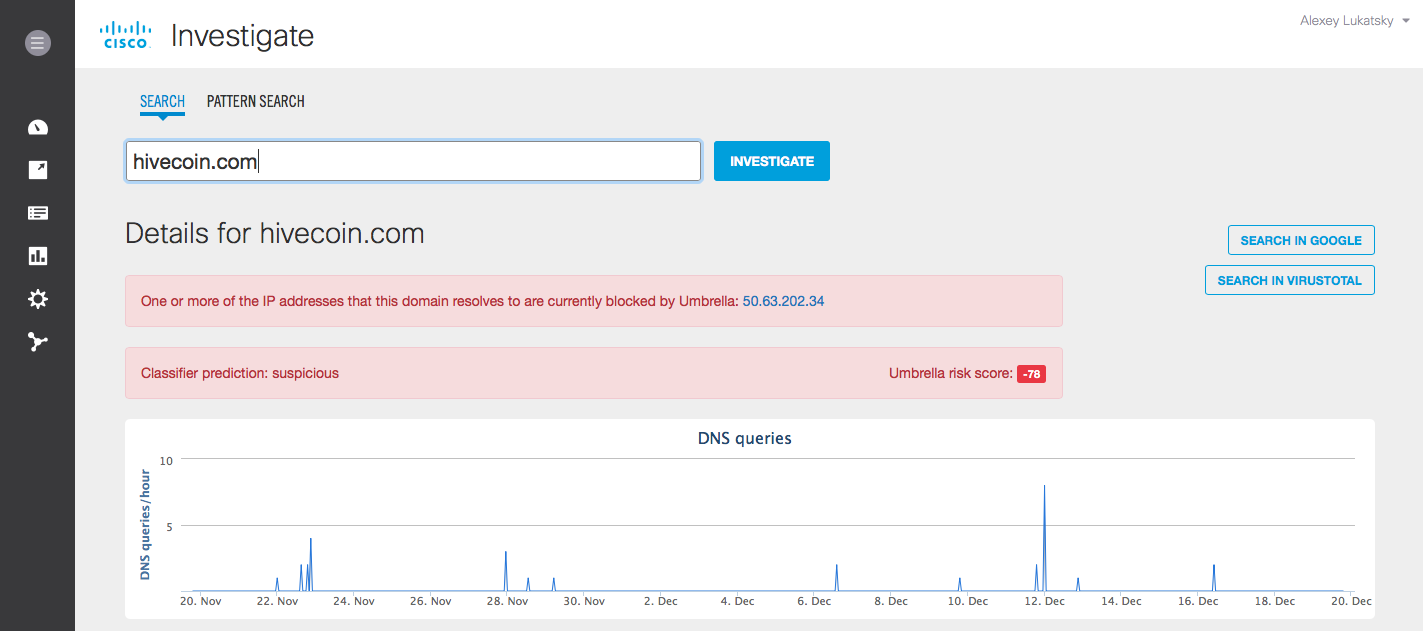

Кстати, когда я писал эту заметку, то обратил внимание, что есть злоумышленники, которые эксплуатируют интерес пользователей к «легкому» заработку. Например, с помощью Cisco Umbrella Investigate я обнаружил в сети домен, похожий на coin-hive, но являющийся явно вредоносным и попадание на который по ошибке может привести к заражению пользователя:

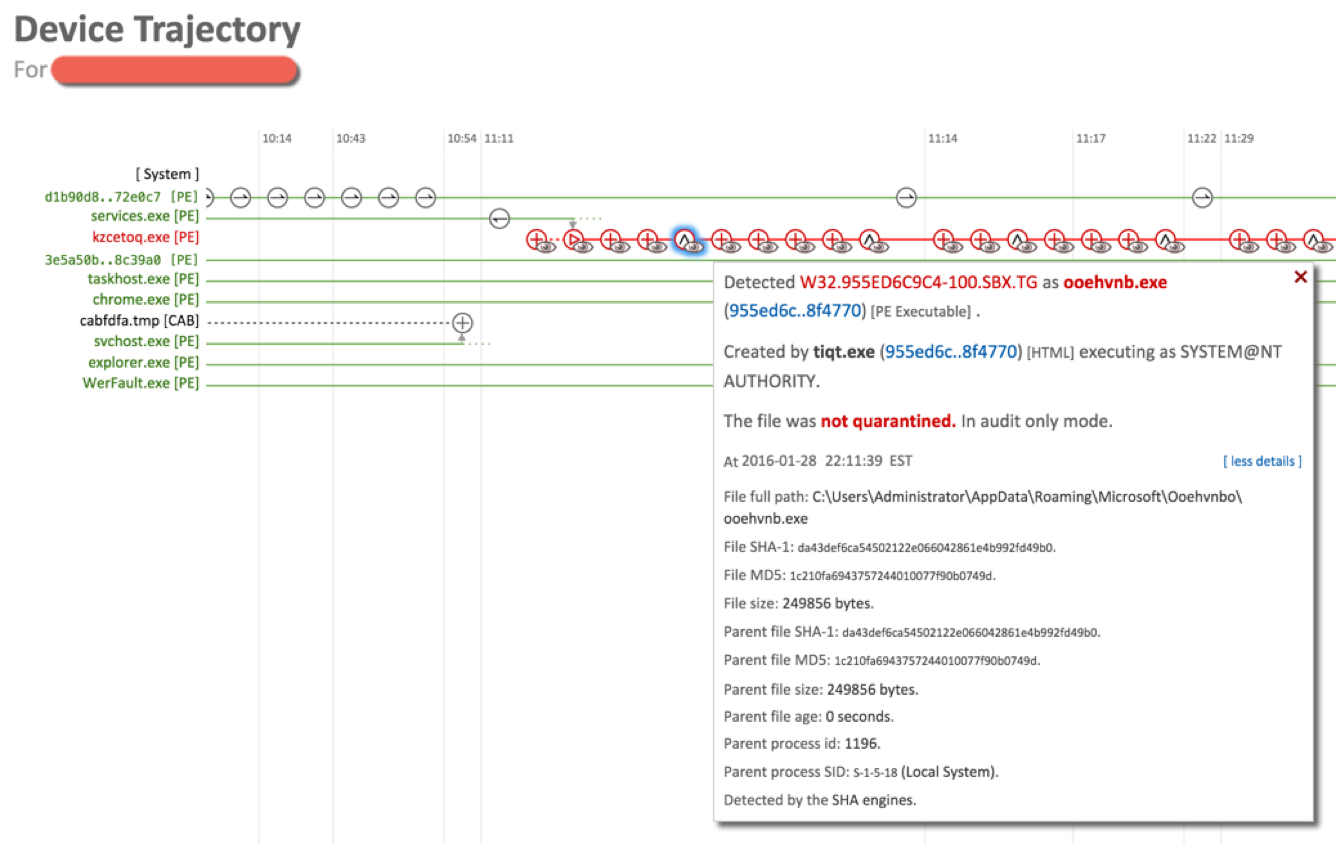

Отследить работу майнера можно не только на сетевом уровне, но и на уровне узла, защищенного с помощью AMP for Endpoints, хотя это и не так просто. Это ПО, особенно если оно попало на компьютер нелегально и пытается остаться незамеченным, может маскироваться под различным легальные процессы — svchost.exe, chrome.exe или даже steam.exe (для игроманов). Но в том и заключается задача AMP4E, чтобы подсказать, какие процессы являются подозрительными, а какие нет.

Кроме того, в его базе существуют индикатор W32.Cryptocurrencyminer, который позволяет отслеживать широкий спектр майнеров. В тех случаях, когда существуют подозрения относительно файла, возможно участвующего в майнинге, можно проверить его с помощью внешнего сервиса Virus Total, просто направив соответствующий хэш и оперативно получив вердикт о “статусе подозреваемого”. Кроме детектирования аномального поведения, AMP4E может быть настроен на обнаружение нового ПО, ранее не встречавшегося на компьютере пользователя. Это будет облегченный вариант “белого списка приложений” (application white listening, AWL) или “замкнутой программной среды”, механизма, позволяющего контролировать загружаемое и используемое на ПК программное обеспечение. AMP4E можно настроить на обнаружение и известного майнингового ПО, но это не самый эффективный способ, учитывая возможность легкой замены названий файлов.

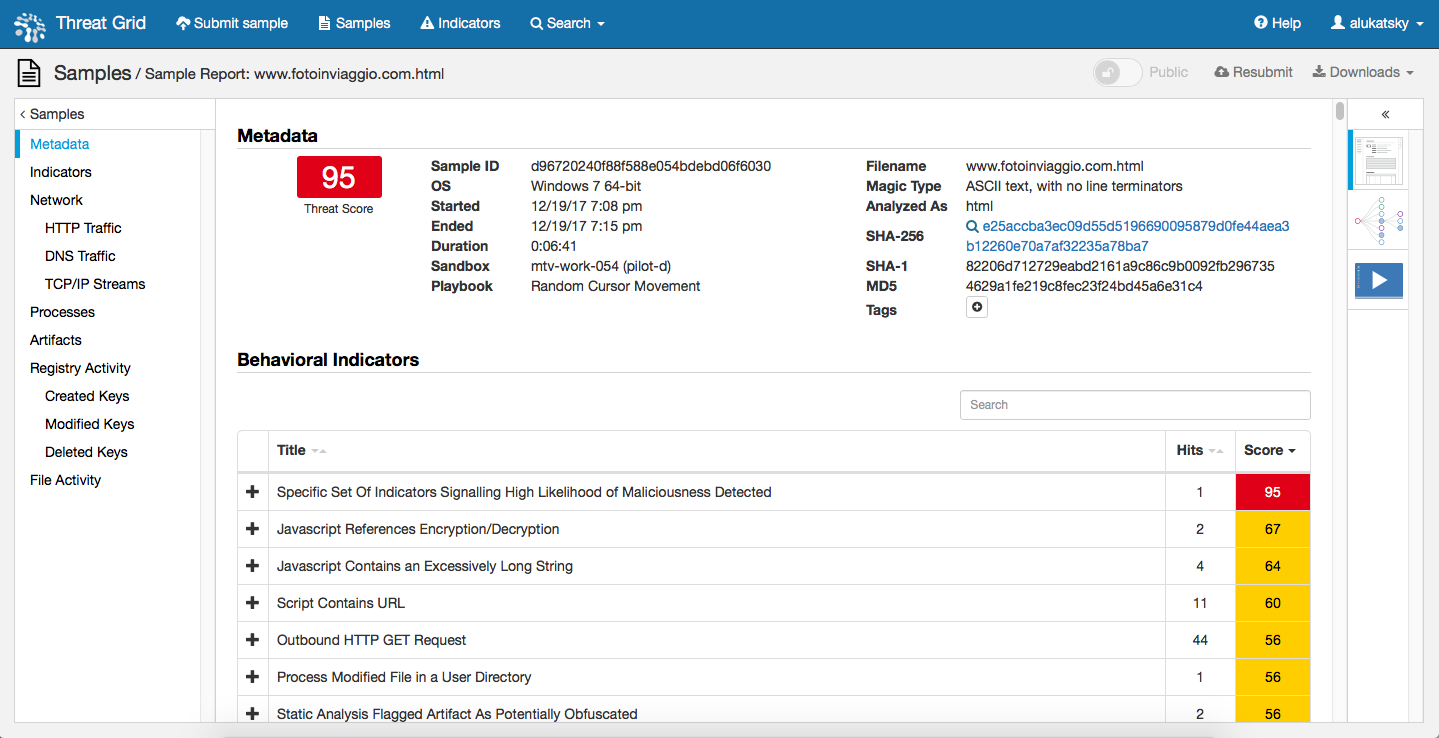

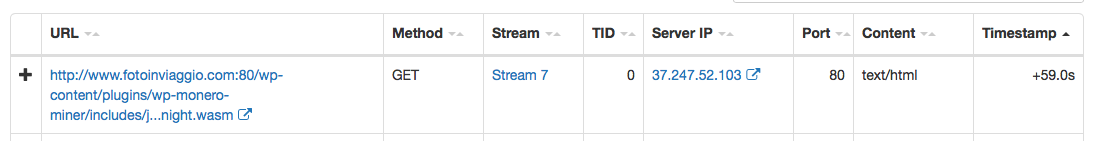

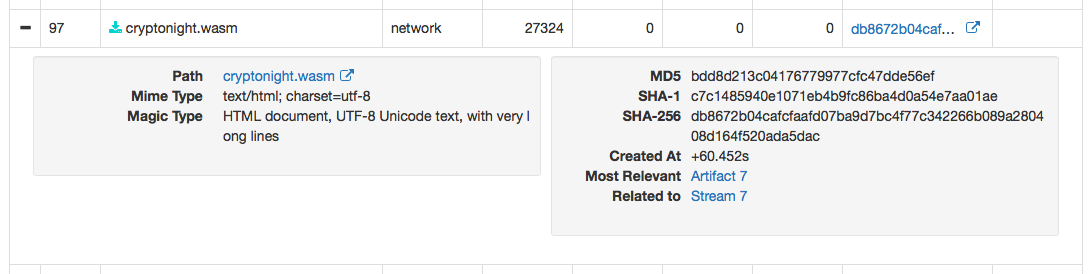

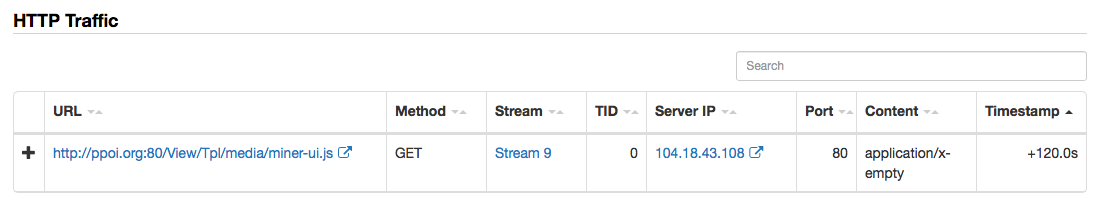

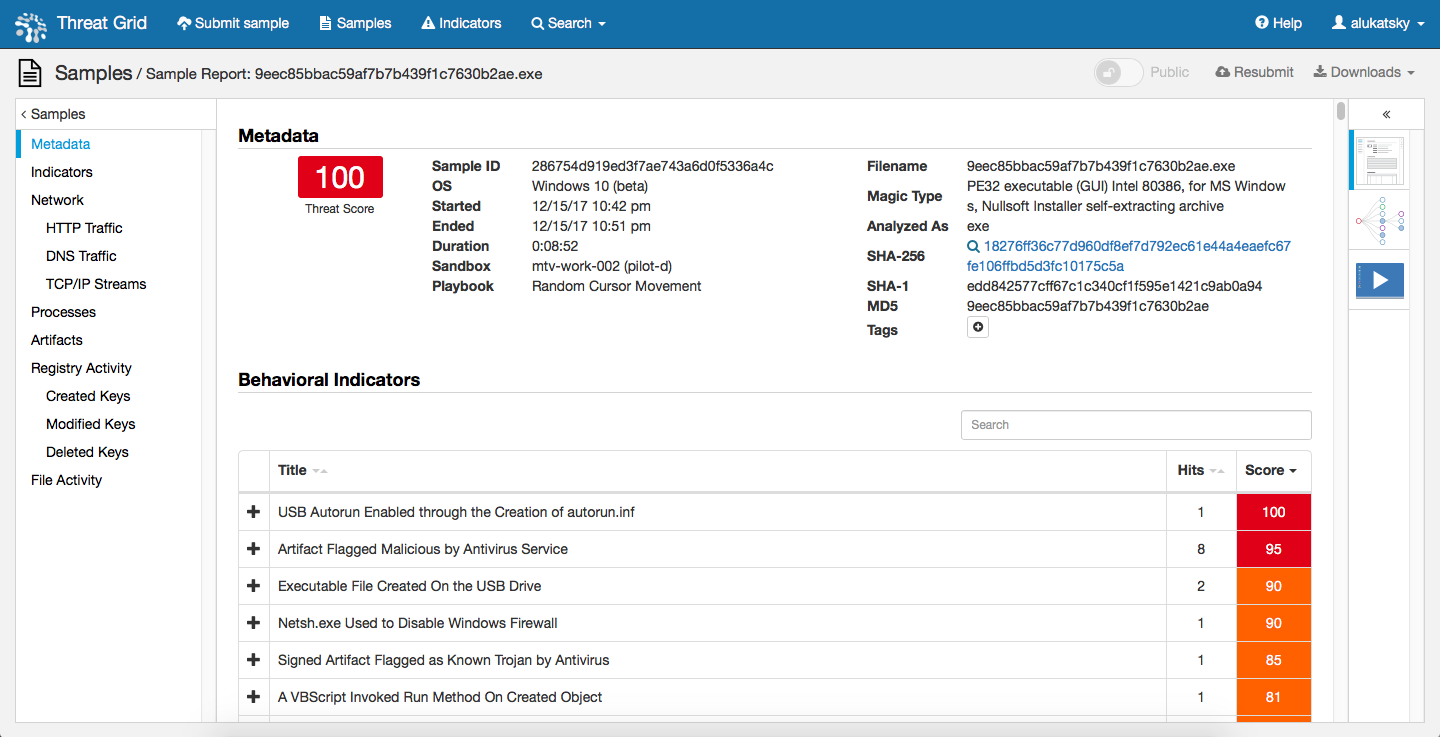

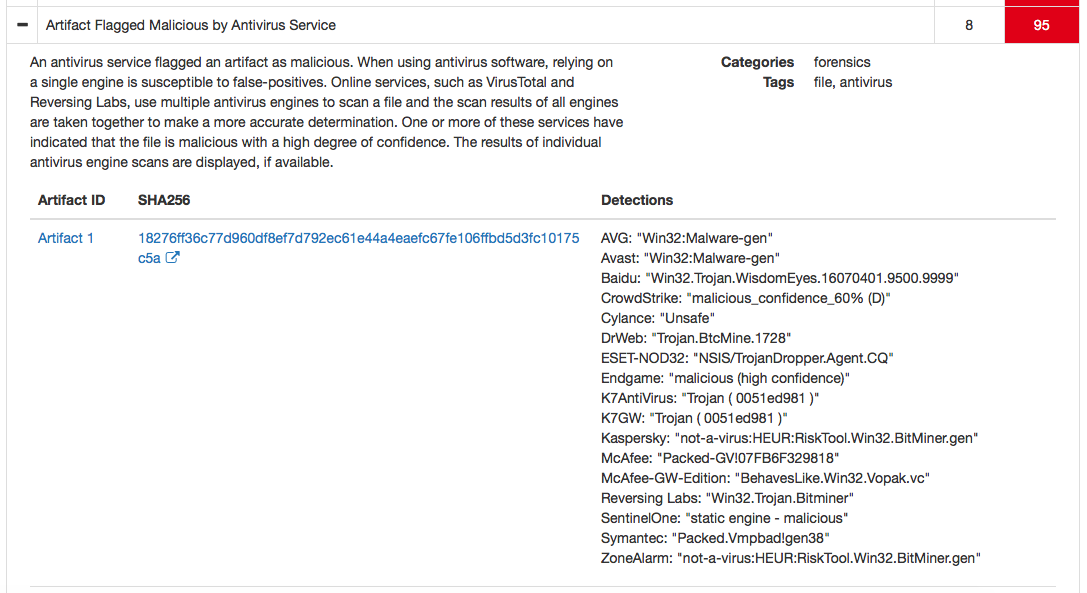

Последней линией обороны является этап “ПОСЛЕ”, который позволяет нам обнаружить то, что каким-то образом все-таки смогло попасть в нашу сеть и на наши компьютеры и начало свою деятельность. Помимо обнаружения уже работающих майнеров способами, описанными выше, мы можем использовать песочницу Cisco AMP Threat Grid, которая позволяет анализировать все файлы, попадающие внутрь сети (через почту, через Web, через флешки, через файлшары, через FTP и т.д.), и анализируя их поведения по 700 с лишним поведенческих индикаторов детектировать вредоносную или аномальную активность. Помимо специализированных индикаторов cryptominer-detected, cryptominer-network-detected и cryptominer-pool-contacted, в AMP Threat Grid присутствует возможность распознавать майнеры и по другим признакам:

- взаимодействие с внешними Интернет-ресурсами

- оставленные на узле артефакты

- срабатывание известных сигнатур в антивирусах.

Все это классно, конечно, скажете вы. Но можно ли нажать одну магическую кнопку в ваших решениях и забыть об этой проблеме раз и навсегда? Увы. Повторю то, что я уже писал выше. Майнинговое ПО не является вредоносным — оно может быть вполне разрешено в той или иной компании и поэтому оно никогда не вносится по умолчанию в черные списки или базы сигнатур вредоносных программ. Более того, это активно развивающийся рынок, который приводит к тому, что постоянно появляются новые криптовалюты, новые протоколы и новые программы для майнинга, новые порты и новые адреса пулов. Нельзя составить такой список один раз и навсегда. Это постоянная работа по ручному или автоматизированному отслеживанию такой информации, которая затем заносится в индикаторы компрометации и распространяется по средствам защиты. У компании Cisco этой задачей занимается подразделение Cisco Talos, которое мониторит все происходящее в Интернет, классифицирует его и заносит в наши озера данных, на базе которых и создаются/обновляются сигнатуры атак, декодеры протоколы, репутационные базы, правила инспекции и иные индикаторы компрометации, которые на регулярной основе попадают в наши средства защиты, упомянутые в этом материалы — Cisco Firepower, Cisco Umbrella, Cisco Stealthwatch, Cisco Web Security Appliance, Cisco AMP for Endpoints, Cisco Cognitive Threat Analytics, Cisco AMP Threat Grid и другие.

И, конечно, в заключении надо сказать, что никто не отменяет базовых рекомендаций по борьбе с майнерами (легальными и являющимися частью вредоносного или условно бесплатного ПО)- настройте браузер для блокирования скриптов на неизвестных сайтах, установите нужные плагины (например, NoScript для Firefox, minerBlock или No Coin для Chrome), включите блокировщик рекламы (например, AdBlock), контролируйте доступ в серверные и иные помещения, в которых можно незаметно установить устройства для майнинга, которые будут пользоваться вашим электропитанием.

Комментарии (144)

pansa

21.12.2017 00:44“А причем тут ФСБ?” Все очень просто.

Более того — всё элементарно! Ведь ловить майнящих сисадминов намного проще и безопаснее, чем террористов.

barkalov

21.12.2017 08:09И когда в ней происходят по непонятной причине скачки напряжения, которые могут повлечь за собой отключение отдельных систем управления воздушным транспортом

То есть, выходит, пара десятков масляных обогревателей может отключить аэропорт?

Больше похоже на повод, а не причину.

Serge78rus

21.12.2017 09:50Если дословно верить статье, то все гораздо хуже:

На днях ФСБ нагрянула в аэропорт Внуково и задержала администратора, который на вычислительных мощностях авиационной гавани майнил криптовалюту (аналогичная проблема была и в Транснефти).

, то есть питающая сеть просаживается от нагрузки, создаваемой штатным установленным оборудованием. Но это уже совсем похоже на бред.

alukatsky Автор

21.12.2017 10:11Попробуйте поставить майнера на ноут и сравнить скорость ухода батарейки в ноль с ним и без него. Вы удивитесь разнице затрат на энергопотребление

vozhd99

21.12.2017 10:53+1А это вы к чему? У нас серверная рассчитана из расчёта максимального мощности потребления по всему оборудованию с запасом, так как будем расширяться. На деле, конечно, потребление меньше 50% от резерва. Если на рабочем месте он это попытался делать, то автомат просто бы вырубил его и всё.

Alexeyslav

21.12.2017 11:03Когда будете расширяться, резерва уже не останется и вырастет вероятность аварии по цепям питания. Впрочем, даже при таком раскладе вероятность отказа не нулевая.

И ни батарея ни дизель-генераторы не смогут обеспечить абсолютную надёжность.

vozhd99

21.12.2017 11:04Почему не останется резерва?

Alesh

21.12.2017 14:16Например потому что кто-то тупанул и не рассчитал как следует? Не рассматриваете такой вариант?

vozhd99

21.12.2017 14:27Вероятность «косяка» есть всегда, задача перепроверить его перед увеличением оборудования в серверной. Если вскроется по новым данным — будет выработано решение о наращивании мощности, если всё в порядке — включаем штатно.

ИБП в нашем случае — нужны для корректного завершения работы, на случай отключения электричества, или для того, чтобы пережить кратковременный сбой. Загрузку ИБП контролируем.

Alexeyslav

22.12.2017 11:54Да, это хорошо но порой бывает что батарея самого ИБП отказывает внезапно… у меня вон батарея полежала год просто на полке и всё — одна ячейка не работает. Периодическое тестирование батарей проблему не решает принципиально а лишь снижает вероятность аварии, а может и вовсе не снижает — вводит новые риски например выхода из строя инвертора в момент тестового переключения на батарею.

vozhd99

22.12.2017 14:46Всё бывает. Однако, не делаю из этого паранойю. В некритический момент всё можно проверить. Заодно и учения по устранению проблем.

Alexeyslav

23.12.2017 00:29Это не паранойя, просто вероятность. А план действий надо бы составить и на маловероятные ветви развития событий.

Alexeyslav

22.12.2017 11:51До расширения — резерв был, а когда расширились — резерв исчерпан. Чтобы его расширить нужны дополнительные действия и т.п.

Serge78rus

22.12.2017 09:46Я не удивлюсь росту потребления, а вот в случае выхода ноутбука из строя из-за полной утилизации процессора действительно можно удивиться.

Alexeyslav

21.12.2017 10:49Сеть не рассчитана на постоянное пиковое потребление. Точно так же, если у вас дома все разом включат электрические плитки и все потребители — может просто перегореть подводящий кабель.

yukon39

21.12.2017 11:06может просто перегореть подводящий кабель

Это просто означает, что неверно подобрано сечение подводящего кабеля. Обратитесь к профессиональному электрику за консультацией, подбором кабеля и монтажом.

Alexeyslav

21.12.2017 11:10Если считать сечение кабеля по максимуму допустимого потребления по всем квартирам дома, то кабель получится слишком дорогим а использоваться будет лишь на 10% от максимума.

п.с. я не про отдельную квартиру, а про весь многоэтажный дом.

yukon39

21.12.2017 16:06Считать надо исходя из номинала защитных устройств на подстанции. Под этот номинал подбирается и минимальное сечение кабеля. Это делается именно для того, чтобы даже при максимальной нагрузке кабель не перегревался, а уж тем более не перегорал.

Как нетрудно догадаться — сечение кабеля взято «с запасом», что иногда в индивидуальном строительстве трактуется как «лишние деньги на ветер — бери вон тот, у меня на даче такой уже 10 лет висит». И ничего, что «дача» сарай 2х2 метра, а целевой объект — дом в 100+ кв.м.

Firz

21.12.2017 18:24Для жилых зданий расчетная мощность считается от наличия газовых или электрических плит, количества квартир, площади квартир, типа здания, довольно прилично разных коэффициентов. Сферический пример в вакууме("коэффициент спроса" примерный, только для понимания как это работает): если номинальная мощность каждой квартиры 5кВт, то для дома в 10 квартир получится 5*10*0.8=40кВт, а если дом из 100 квартир, получится 5*100*0.5= 250кВт. Под эти мощности уже проектируется сама подстанция, кабели и все остальное.

И такое считается для всего, в том числе и для аэропортов, не только для жилых зданий.

По поводу вопроса с кабелем, как вы и сказали, защитные устройства определяют минимально допустимое сечение кабеля, реальное сечение зачастую выше, так как нужно еще добиться адекватно-небольшого падения напряжения(=потерь) в линии(особенно длинной). То есть сильно потратиться на более мощный кабель может оказаться дешевле чем постоянно тратиться на потери в линии, а возможно еще и стабилизаторы напряжения для некоторого оборудования.

Alexeyslav

22.12.2017 12:12Дело не в номинале. а в выделенной мощности на ВЕСЬ дом, она всегда меньше суммы допустимых мощностей по всем квартирам! Раньше коэффициент был меньше, сейчас это стало реальной проблемой для старых домов — при ограничении в 40А@220В(~8кВт) на каждую квартиру в доме на 100 квартир общее ограничение мощности на ВЕСЬ дом 400кВт и когда все начинают включать кондиционеры на половину разрешенной для квартиры мощности в 4кВт закономерно отрубается защита на домовой ввод. Особенно это заметно когда все начинают 31-го декабря готовится к празднованию и включают электрические плиты… Часто от такой нагрузки, хоть она и не превышает допустимую для кабеля, кабель просто перегорает от физического износа — его в землю закопали 40 лет назад и не рассчитывали что он будет эксплуатироваться постоянно на предельном режиме.

Если же рассчитывать проводку на реальные 800кВт то вам уже не понравится ценник на такие услуги, при том что реально кабель на полную использоваться будет лишь 1-2 раза в году.

Если рассматривать ваш пример, то тут с точностью до наоборот — подвести к даче-сараю 3 фазы 380 Вольт с запасом, а вдруг одновременно будешь включать две электрические плиты на все 4 комфорки, пилораму, пылесос и микроволновку с чайником.

vozhd99

22.12.2017 14:51Много вы знаете случаев, когда выгорало? Я не знаю лично. То, что горе-электрики из союзных и не очень республик, умеют сделать такой монтаж, что можно загореться — знаю, а вот вводящие кабеля — ни разу не встречался.

По поводу Внуково у меня точных данных нет, но там около 2 МВт, по-моему.

Если рассматривать ваш пример, то тут с точностью до наоборот — подвести к даче-сараю 3 фазы 380 Вольт с запасом, а вдруг одновременно будешь включать две электрические плиты на все 4 комфорки, пилораму, пылесос и микроволновку с чайником.

У меня 15 кВт в бытовке. Я могу их все использовать. Точка. Ничего не сгорело.

Alexeyslav

23.12.2017 00:14Пару случаев было у нас прямо в городе, периодически с других уголков страны жалуются что под новый год учащаются случаи отключения домов.

Я вот тоже в квартире могу использовать 15кВт. Но… если все разом начнут использовать каждый по разрешенным мощностям — будет плохо. В посёлках — это уровень разделительного трансформатора, он не рассчитан на то что все разом начнут потреблять по разрешённому максимуму — в таком режиме он проработает недолго. Но к счастью, в среднем такого не происходит, поэтому никогда и не ставят трансформаторы на максимальную мощность — это экономически нецелесообразно.

Serge78rus

22.12.2017 09:43Очень некорректное сравнение — вероятность одновременного включения всех плиток низка, полная загрузка вычислительных ресурсов — норма (за исключением резервного оборудования).

yukon39

21.12.2017 11:03Отличное сравнение с масляными обогревателями — у фермы график потребления более ровный. Поэтому вообще непонятно, что там за "скачки напряжения" такие. Особенно в масштабах аэропорта.

Alexeyslav

21.12.2017 11:06«скачки» видимо имеется в виду по длине кабеля — где-то посередине появился мощный потребитель — в «хвосте» началась просадка напряжения.

HomoLuden

21.12.2017 13:03Сбой центрального отопления в офисе — начали врубать масляные конвекторы в кабинетах. Вот вам и скачки. И это хоть и нештатная ситуация, но и критической / аварианой ее не назовешь. А один асик за несколько сотен тыр. потребляет как один масляный конвектор.

Evgenym

21.12.2017 13:22Хм… Сбой отопления -> в кабинетах включают обогреватели -> Идут скачки питания -> У товарища майора в кабинете срабатывает сигнал, что в воздушной гавани столицы идут непонятные скачки напряжения -> в офис приезжает ФСБ, начинают выяснять, что, как и почему. И вот в этот-то самый момент под руку попадается админ Вася, который решил срубить легких денег на простаивающем оборудовании. Дело раскрыто, Ватсон!

Alexeyslav

22.12.2017 12:20Конвекторы в кабенетах — нагрузка более менее распределённая как по длине так и по фазам.

А вот инфраструктура дата-центра может быть не рассчитана на одновременную работу всех серверов с максимальной нагрузкой.

vozhd99

22.12.2017 14:52А вот инфраструктура дата-центра может быть не рассчитана на одновременную работу всех серверов с максимальной нагрузкой.

Вы серьёзно?

alz72

21.12.2017 08:48А по моему кто-то тупо хочет "нагнуть" ИТ службы, желательно все :) И "майнящий админ" — великолепный повод...

alukatsky Автор

21.12.2017 10:12Нафига? Нагнуть гораздо проще за какой-нибудь тендер, чем за непонятную фигню, которую и под какую-либо статью УК трудно подвести

vozhd99

21.12.2017 11:10Инфоповод безопасный с трендом: майнинг — зло. Более того, что с вероятностью в 99% никто не будет проверять этот инфоповод, как в случае с тендерами (они открытые).

alz72

21.12.2017 11:18отвечаю — прекрасный повод для вербовки например, а статью УК найти легко, 138 вполне подойдет, и есть еще целый ряд ИТ статей в УК

Alesh

21.12.2017 14:18Сотрудникам проще и понятнее будет завербовать вас «за какой-нибудь тендер, чем за непонятную фигню»)

alz72

21.12.2017 14:25Чтобы завербовать "за какой-нибудь тендер" соображать надо, а тут все просто — скачки напряжения(которые есть всегда) = админ майнит, так что рисуем 2 пути:

- помогаем органам

- спецназ ФСБ и прочие прелести

ersh

21.12.2017 15:40Нагнуть за тендер и прочую фигню — не инфоповод для хорошей шумихи и, как выше уже сказали, самовыписывающейся премии.

а нагнуть за фигню типа «а-аа, майнинг, а-а, просадки электричества, а-а, ущерб Родине» и прочие из-пальца-высасывательные-слова-которые-так-любят-в-этой-конторе.

alz72

21.12.2017 08:52+2А так конечно анекдот-анекдотом — " подключил майнинговую ферму к электросети аэропорта и вызвал скачки напряжения" :) — я так понимаю следующим будет — " использовал на рабочем месте 3 электрических чайника и тепловентилятор что и явилось причиной обесточивания аэропорта :) "

Alexeyslav

21.12.2017 10:36Вы удивитесь, но именно так это и происходит. На 3 чайника на рабочем месте, где проводка на это не рассчитана, должно быть специальное разрешение. Достаточно обесточить одну линию с половиной диспетчеров или коммуникационным оборудованием, и в аэропорту в час-пик уже будет паника.

vozhd99

21.12.2017 10:46В УВД и чайники есть, если что на кухне. Да и питается это всё отдельно + резервирование.

Ну и если аэропорт прекратил отвечать, во что я не верю вообще, то по правилам борт уходит на запасной.

Alexeyslav

21.12.2017 10:52Там несколько всё сложнее, его кто-то должен будет вывести из зоны воздушного пространства аэропорта чтобы уйти на другой, движение там достаточно плотное чтобы самостоятельно выбирать маршрут.

vozhd99

21.12.2017 11:00Думаю, что подобные случае разбирались, так как обесточивание аэропорта — внештатная, но прогнозируемая ситуация.

По факту могут пострадать только «посадка», «круг». Конкретно по Внукову — эти две службы сидят физически в разных местах, если меня не подводит память.

alz72

21.12.2017 11:29Внуково, Домодедово и Шереметьево должны прекрасно видеть друг-друга, расстояния между ними позволяют — так что никаких особых проблем у бортов не будет даже если один из аэропортов вообще с землей сравняют — уведут на другие только и всего

Alexeyslav

22.12.2017 12:26В хорошую погоду, да. а если даже лёгкий туман? Уже не очевидно получается.

А если сочетание туман, вечер, высокая загрузка по всем аэропортам, и тут вдруг один из них отключается. Может, на этот счет есть какие инструкции и у диспетчеров и у пилотов, но тот факт что вероятность фатальной ошибки в такие моменты многократно повышается.

alz72

22.12.2017 12:36Радиолокатору туман по барабану, если вы не в курсе — то современный самолет прекрасно садиться без участия человека ( даже лучше чем управляемый пилотом). Загрузку также разруливают, аэропорты Москвы простаивают по сравнению даже с Дубаи, не говоря уже о европейских или американских ...

Alexeyslav

22.12.2017 12:47Вот только без наземного оборудования, порой даже вручную сесть не всегда возможно. Для автоматической посадки необходима безукоризненная работа оборудования на полосе, а такое оборудование есть даже не на каждой полосе.

Впрочем, ИМХО Москва себе это может позволить, хотя не уверен что безусловно. Но ещё остаются самолёты на которых нет оборудования для автоматической посадки, так что в любом случае могут быть варианты.

Аэропорты может и простаивают, но вот диспетчеры — врятли. Именно они станут ограничивающим фактором в данном случае. Пока вызовут запасных диспетчеров на усиление, может час пройти. А их наверняка не сразу вызовут, сперва подумают что обойдутся своими силами… как обычно это происходит.

И да, частоты диспетчеров в аэропортах разные, пилотам надо знать на какие переключаться — это тоже элемент риска. В случае подобного стресса, они могут забыть переключить или переключить не туда и долго выяснять почему радио молчит. Всё это конечно не приводи непосредственно к аварии но повышает вероятность такого события. Каждая мелочь… и когда эти мелочи выстраиваются в цепочку — происходит катастрофа.

Даже если такой сценарий и рассматривался, всегда что-то может пойти не так.

alz72

22.12.2017 12:56Наземное оборудование есть в каждом аэропорту Москвы ( и не только Москвы), а насчет диспетчеров — они были лимитирующим фактором 15-20 лет назад, сейчас техника прекрасно справляется и наоборот катастрофы случаются когда диспетчер вмешивается в ее работу. От ошибки конечно никто не застрахован — но развести борты с одного аэропорта на 3 других, до которых минуты полета — никаких особых перегрузок не возникнет...

vozhd99

22.12.2017 14:57Имею чуть другую точку зрения. «Векторние» — когда диспетчер ведёт вручную борты — в СМУ (сложных метеоусловиях) или при каких-то проблемах в самом аэропорту — нормальное явление. Наблюдать за этим интересно со стороны, а им вот не до шуток совсем.

alz72

22.12.2017 12:38единственно где могут быть трудности — это "нелетная погода" — то есть резкие порывы ветра, но тогда обычно всех заворачивабт на другой аэропорт и без всяких форсмажоров

Alexeyslav

22.12.2017 12:50Заворачивают, если есть кому. В случае обесточивания аэропорта, он условно замолкает на какое-то время. Резервное питание, дизель-генератор лишь уменьшают вероятность такого события. Например, сценарий по фильму «Крепкий орешек 2».

vozhd99

22.12.2017 14:59Прекращайте параноить. Всё придумано за вас. Аэродром не замолкает ни на минуту, кроме его закрытия и то есть дисп «на всякий» на частоте. Если даже случится такая ситуация, а такое было в Америке точно, то КВС даст команду ухода на запасной.

Alexeyslav

23.12.2017 00:25Мне вот интересно… точно придумано? Или как обычно «АВОСЬ» нас всех спасёт… кто-то решит наверху что такая вероятность неблагоприятного исхода не стоит денег на защиту от неприятностей, и когда-то кто-то огребёт. Как с Чернобылем и Фукусимой. Не предусмотрели, понимаешь, что энергоблок может разрушиться. Верней, этот сценарий рассмативался но был отклонён как маловероятный и слишком дорогой для того чтобы защищаться от него. А знаешь какая вероятность МПА(максимальной проектной аварии) заложена в современные энергоблоки АЭС на этапе расчета проекта? Порядка 1E-7 за год! До чернобыля этот показатель был на уровне 1E-6. Но слава богам, МПА современных реакторных установок предусматривает полное разрушение реактора и внешняя оболочка не развалится, как в Чернобыле. При условии, конечно, что не произойдет ядерный взрыв а это достигается уже другими методами — нынешние ВВЭР очень непросто взорвать, поплавить можно, а взорвать — нет.

vozhd99

23.12.2017 11:32Самолёт без разрешения просто не сядет в этот аэропорт. Вот и всё. Не отвечает — уйдёт на запасной. Не забывайте, что 123,45 МГц тоже работает, где между собой пилоты обмениваются информацией, что дополнит картину и КВС примет решение ухода на запасной.

Aversis

21.12.2017 12:16Вы забыли упомянуть форточку на подводной лодке. С мнением автора статьи согласен.

Alesh

21.12.2017 14:20В статье вроде упоминалось, что подключают не фермы, а рабочие станции в сети.

alz72

21.12.2017 14:30в связи со скачками напряжения, вызванными работой фермы для майнинга криптовалюты, сообщает Telegram

Подробнее: https://www.securitylab.ru/news/490293.php

vozhd99

21.12.2017 14:37Интересно, это сколько надо оборудования для таких скачков? Желательно в пересчёте на рубли, чтобы понять всю бессмысленность новости… Зарплаты у админов там не такие уж и большие…

alz72

21.12.2017 09:13Просто представил:

"Тихая кухня в отделе ИТ аэропорта, надпись — "одновременно чайник, микроволновку, кофемашину и тостер не включать", и тут пришел стажер, не прочитав надпись врубает сразу все. Через мгновение врывается спецназ ФСБ с криком "попались проклятые майнеры !!!" :-)

Skerrigan

21.12.2017 09:38Ну, учитывая, что я хочу себе RX 580, которые люто обожают майнеры, в данном случае реально «проклятые». Сметают все, что где бы только не появилось. Ни на амазоне, ни на наших местных магазинах толком нету. Только появятся и сразу исчезают.

merced2001

21.12.2017 09:40К сожалению URL blacklist подход (Umbrella, CWS) тут не работает. Использование HTTPS делает сетевые СЗИ (FireSIGHT, FirePOWER) бесполезными. AMP for Endpoints генерирует такое количетсво событий, что в них легко утонуть. => ни одна тулза вас не спасет если прослойка между консолью СЗИ и стулом кривая )

alukatsky Автор

21.12.2017 10:14Черные списки — вполне себе вариант для ИЗВЕСТНЫХ майнеров/доменов.

HTTPS решается либо путем легального MITM (в Firepower и WSA есть такая функция), либо путем применения ETA (encrypted traffic analytics). И в статье упомянуто, что наличие шифрование тоже может стать триггером для расследования.

AMP4E настраивается :-) Нужно комплексное решение — серебряной пули нет.

А итоговый вывод верен :-)

MrOneTwo

21.12.2017 10:08В последнее время мы получили несколько запросов от заказчиков с просьбой объяснить, как можно обнаружить факт использования майнеров в корпоративной или ведомственной сети?

Если вы не можете их обнаружить по трафику, скачам электроэнергии и куче другой подозрительной активности — стоит ли беспокоиться?

alukatsky Автор

21.12.2017 10:15Статья как раз и описывает как обнаружить. Теперь дело за заказчиками :-)

MrOneTwo

21.12.2017 10:31Ещё раз — если люди сами не видят аномалий — стоит ли беспокоиться, похоже что проблем нет.

alukatsky Автор

21.12.2017 10:40Статья о том, как увидеть эти аномалии (не все знают). А дальше каждый решает для себя. А проблема есть, если задают вопросы. Кто не задает, тому и неактуально.

MrOneTwo

21.12.2017 10:47Ну то есть до прочтения статьи никаких проблем небыло, и нужно прочитать чтоб понять «ого, оказывается есть проблемы».

vozhd99

21.12.2017 10:48Параноидальные люди всегда были и будут. С одной стороны параноидальность — хорошо, с другой — не всегда.

alukatsky Автор

21.12.2017 11:20У кого-то было — для них статья.

У кого не было — просто держать в голове, что можно и помониторить.

vozhd99

21.12.2017 10:42И когда в ней происходят по непонятной причине скачки напряжения, которые могут повлечь за собой отключение отдельных систем управления воздушным транспортом, то за дело берется именно ФСБ.

Я так понимаю, что это откуда из газет взято? Просто очень интересно как скачки напряжения дошли до ФСБ? Они и это уже мониторят? :)

В остальном же, если всё сделано по стандарту, УВД никаким боком пострадать не может: батареи и дизель стоят наготове и часто проверяются. В ШРМ была иная ситуация, когда два или три раза на дню питающий фидер рубили ремонтники. Аэропорт уходил на резервное питание. УВД как работало, так и работало, ничего не замечая.

Alexeyslav

21.12.2017 10:59Резервное питание не отменяет необходимости держать основное под контролем. И всё-же пострадать может, только вероятность этого события достаточно мала. Зачем же сознательно лишний раз подвергаться риску и повышать эту вероятность?

vozhd99

21.12.2017 11:01Держать под контролем что? Если есть перебои питания, то, конечно, надо разбираться с этим, но, думаю, что электрик вряд ли поймёт, что здесь стоит «майнер» на обычном компьютере, так как потребление не выше заявленного.

alukatsky Автор

21.12.2017 11:20Ну возможно майнера определили ПОСЛЕ того, как пришла ФСБ. Мы же не знаем деталей

Merkat0r

21.12.2017 23:14Вариант ПОСЛЕ — это полная Х — ибо под *после* можно подвести вообще все.

Пасаны у нас тут шубохранилище много энергии жрет на обогрев!

Тсссс, ща скажем что тут админ майнит, биткоин в моде — зохавают.

Alexeyslav

21.12.2017 11:21Под контролем — в смысле обеспечивать безаварийность. Электрик конечно не поймёт — это не его дело, поэтому этим занимается ФСБ которое проверяет всякого рода аномалии и т.д. что-то мне подсказывает что у них есть и свой «электрик» и аналитики, и множество смежных специалистов способных выявить аномалии подобного рода. Скорей всего вышли на скачки напряжения с другой стороны — сначала обнаружили аномальное поведение серверов, потом подсчитали нагрузку на электросеть и сделали выводы что это повышает вероятность аварии связанной с работой аэропорта до неприемлемой величины. А дальше журналисты заголовки штампуют…

ElenaOkulova

21.12.2017 11:21Всё же компания Cisco могла бы и создать отдельную категорию «mining» в сервисе Cisco Umbrella (и заодно для Firepower-продуктов). Кто же, как не Cisco, «контроль всея DNS-а» :), может иметь и поддерживать в актуальном состоянии список майнинговых доменов ??? На вас вся надежда!

alukatsky Автор

21.12.2017 11:22Могла бы. Может и создадим. Но все-таки — это не угроза ИБ в классическом понимании.

Alexeyslav

21.12.2017 11:24Держать HoneyPot — ловить туда свежих майнеров, разбирать их сигнатуры поведения и добавлять в базу. Но этим кто-то должен заниматься, и получать зарплату… а за чей счет?

alukatsky Автор

21.12.2017 11:28У нас 250 человек этим занимается :-) Но в первую очередь они ловят и классифицируют то, что вредоносно.

nmk2002

21.12.2017 11:38“Данный узел использует зашифрованное соединение с внешним Интернет-узлом? Зачем? Это действительно нужно?” Факт скрытия коммуникаций уже сам по себе должен вызывать подозрения и приводить к расследованию.

Разве нормальный подход к обеспечению безопасности коммуникаций должен вызывать подозрения? В моей картине мира все наоборот.

alukatsky Автор

21.12.2017 11:40Нормальный подход заключается в том, что вы должны знать, что у вас в сети нормально, а что нет. Если пользователю не нужен шифрованный трафик, то это триггер. А если нужен, то надо понимать для каких протоколов/приложений. Все остальное — аномалия.

oleg_gf

21.12.2017 11:41Скоро в вакансиях для сисадминов будут добавлять преференцию — разрешаем майнить на компах фирмы в разумных пределах.

alukatsky Автор

21.12.2017 12:17При условии разделения прибыли пополам :-)

Alexeyslav

22.12.2017 12:37Это щедрость. Поидее результат труда на компьютерах работодателя должен полностью принадлежать работодателю.

alexoron

22.12.2017 01:26Для тридешников уже давно пишут — «Чур не майнить»

Потому что моделлерам и визуализаторам все равно нужны видяхи.

И чем лучше видяха, тем быстрее работа делается.

Только вот с другой стороны «продвинутые люди» могут дополнительное бабло себе зарабатывать.

А это владельцам-жлобам очень не нравится.

PS. представляю как живется людям типа Amazon, Microsoft, Weta Digital… :)))

Кстати, на момент выхода фильма Аватар Weta имела самую большую рендер-ферму для создания спецэффектов, машин там тысячи.

А ведь делают Аватар2 мощностей для которого нужно еще больше!

DjOnline

21.12.2017 11:49То есть когда все эти же люди десятилетиями запускали на корпоративных машинах всякие Seti@home и прочие FoldingHome всем было пофигу, а как майнинг так сразу стало непофигу? Не поделились что ли с кем-то? )

alukatsky Автор

21.12.2017 12:15Это не носило такого массового характера, так как народ не зарабатывал на этом. И вредоносов, ищущих внеземные цивилизации, я тоже что-то не припомню :-)

PapaBubaDiop

21.12.2017 12:33Хорошая мысль, выпускать ASIC в дизайне чайника. Надо подсказать китайским товарищам…

DarkByte

21.12.2017 13:15wi-fi чайникам уже приделывают, за малым делом осталось.

Vest

21.12.2017 13:30Да, вот, например, кофе-машины, будут в свободное время майнить, а 250 специалистов будут трафик перехватывать.

Viacheslav01

21.12.2017 14:30“Данный узел использует зашифрованное соединение с внешним Интернет-узлом? Зачем? Это действительно нужно?” Факт скрытия коммуникаций уже сам по себе должен вызывать подозрения и приводить к расследованию.

Даешь по расследованию на каждую HTTPS сессию!

teecat

21.12.2017 14:42Хорошая статья, спасибо. Небольшое уточнение

как обнаружить майнера у себя на компьютере, то обычно все рекомендации сводятся к одной основной — обращать внимание на тормознутость своего ПК, что определяется по ощущениям или с помощью визуального анализа планировщика задач (Task manager в Windows или Activity monitor в MacOS)

Вирусописатели в массе не дураки (и рекомендации экспертов читают) и не хотят, чтобы пользователь обеспокоился и полез все проверять (хотя наглые конечно есть, вчера чтоли была новость от Касперского о факте вздутия батареи смартфона в ходе исследования майнера). Поэтому многие майнеры не наглеют и не потребляют все ресурсы. Ну и есть майнеры, которые не показывают себя в списке задач.

Так что отсутствие майнера в списке задач — не показатель его отсутствия на машине

Amenothis

21.12.2017 18:55-1Ого! Им там что, топовые видюхи ставят? Наверное 1080, не ниже. Ну и десяток таких карт по нагрузке как один чайник. Включил чайник — приехало ФСБ. Майнинг на ноутбуках, — смешно, чего уж не на смартфонах)

elobachev

21.12.2017 20:04+1Хочу дополнить методику обнаружения некоторыми своими наблюдениями.

1) Для достижения высокого уровня производительности некоторых майнеров, прежде всего CPU майнеров, необходимо выполнить на операционной системе настройки, позволяющие выделять большой кусок памяти процессу. В случае windows — и настройки политики, позволяющие пользователям, от имнеи которых запускается майнер, выделять память (Local Security Setting – Lock pages) Такие настройки легко обнаруживаются стандартными средствами администрирования.

2) в протоколе взаимодействия майнера и пула, который по сути представляет из себя tcp сокет, внутри которого перебрасывают json-чики, меняться могут и порты назначения и адреса и все, что угодно, кроме примерного объема трафика и постоянно поддерживаемого соединения. Можно искать по этим критериям — по длительности соединений, в том числе в нерабочее время.

3) для средств вычислительной техники, оборудованных средствами мониторинга, да хотя бы заббиксом, майнер дает очень красивый ровный график CPU = 100% =)

4) рабочие станции конечно редко оборудуют заббиксом, и майнеры обычно запускают с низким приоритетом, пользователь может и не замечать задержек, но все равно — простой «ручной тест» — запустить cpu монитор, оторвать интернет, если cpu usage упал — там точно майнер.

В свою очередь хотел бы задать и вопрос. Понятно, что потребление электроэнергии сервером возрастет при запуске майнера.

Но верно ли то же для рабочей станции, обычной, офисной? Есть у меня сомнения, что дефолтные настройки энергосбережения windows для профиля настольного компьютера позволят заметить разницу…

Closius

21.12.2017 20:04Как таких особо инициативных снифферов обойти? (простой способ, всякие MITM и глубокий анализ трафика кнечно не не выдержит)

Берем сервак, на нем устанавливаем транслятор (и дешифратор) трафика на пулл. Там где майнер стоит прописываем ему айпишник этого сервака и шифруем трафик. Profit.

Если вы рил крутой манер, то есть не используете не пулл, то тут понятно. Делаете форк в блокчейне, майшине блок локально и отсылаете. Тут не часто отсылать надо.

alukatsky Автор

21.12.2017 20:11«Берем сервак»… Левый сервак, во-первых, будет отслежен, а во-вторых, даже к порту свитча не сможет подключиться при наличии системы защиты

Closius

22.12.2017 01:08ну это понятно. я чисто про сниффер писал. не везде же прям все закрыто… некоторым нужно чтоб работал весь интернет

CmpeJ1ok

21.12.2017 22:32итого имеем: ФСБ залетело на огонек, потому что кто то стуканул, что вася пупкин админ что то ваяет в комнатушке для швабр (тут варианты можно свои предлагать, зачем ФСБэшникам залетать на огонек… не исключено, что в отделах начали включать обогреватели, в результате чего срабатывают автоматы… электрики, безопасники и пр. пишут рапорта, а вот ФСБ обязано проверять). Далее админ вася пупкин попадается в результате этого кипиша и шмона и чтобы замять ситуацию — его делают стрелочником, хотя непонятно, как аэропорт может пострадать от майнинга?! я молчу про то, что системы дублируются и даже, как заметили выше — сравняют его с землей, все борта уведут на запасные… дело в другом, если чайник, микроволновка и лампочка освещения дают просадку — ээээ, вы уверены, что ИТ служба крайняя? я не одобряю использование корпоративных мощностей в личных целях, но кажется мне: или тут ПиаР чистой воды бравых разведчиков и супер-пупер программ от СИСЬКИ или история высосана из пальца! а по поводу как найти крысу внутри сети, могу сказать так: какие бы вы не вешали замки и не строили высокие заборы с стороны отделов ИТ и ИБ — пока сотрудник не распишется, что в случае, например майнинга — его сразу же уволят без выплат, компенсаций и плюс к всему он еще заплатит штраф в размере своей ЗП — барьеры не будут работать, а вся аналитика сведется к борьбе с ветряными мельницами!!!

Scf

22.12.2017 12:58Я думаю, для начала нужно понять, с чем именно боремся. И применять соответствующие средства.

- С запуском неразрешенного софта? вайтлистим екзешники

- С запуском запрещенного софта? блэклистим екзешники

- С расходом электричества и износом железа? мониторим загрузцу cpu/gpu, особенно в нерабочее время

- С сопутствующим вредоносным софтом? А вот это уже давно отработано.

- С людьми, которые имеют наглость наживаться за счет компании? Вот с людьми бороться сложнее всего.

alukatsky Автор

22.12.2017 14:46Не везде можно WL/BL использовать. Поэтому анализ сетевого трафика зачастую является более ценным источником данных, чем активность на хосте

StasTukalo

22.12.2017 16:54Сдается мне, что конкретно данный пример — аэропорт -в силу специфики работы- как раз то место где весь софт может быть завайтлистен…

До жути интересно, как таки парня взяли и на чем он погорел..))

alukatsky Автор

22.12.2017 21:13На самом деле современный аэропорт как раз в худшую сторону отличается от обычной корпоративной сети. Куча арендаторов со своими подсетками и сегментами, хотспоты, управление полетами, офисная сеть и т.п. Там сложно вайтлистить

vozhd99

22.12.2017 21:47Мне кажется, что вы смешиваете в один котёл всё, что должно быть разделено и, скорее всего, всё и разделено по сегментам: логическим и физическим.

pansa

22.12.2017 22:13Лучше бы ФСБ занались не криптовалютами, а криптовальщиками. Не программами, а людьми, которые пишут и продают.

cagami

читал, читал и единственный вопрос который возник

ШТА?

штат it во внуково не мог решить, проблему с сисадмином внуково? и этим занялись ФСБ

Станиславский бы сказал на это «Да, какого х...., не верю „

имхо булшит, пиар чистой воды, первый борт бла бла бла

ФСБ-ФЕДЕРАЛЬНАЯ СЛУЖБА БЕЗОПАСНОСТИ, а не рак с горы,

— У вас как-то ДО страдает, не смогли? не срослось, облажались? не беда

есть ВО ВРЕМЯ тут тоже не смогли, ну как же так не беда у нас есть после

так вот имхо после и во время уже поздно

у вас политики GPO (ж вы ж виндовый админ решите.

не статься а пиар и циски и фсб

и те и другие пиариться на странных админах

все это имхо и не претендует на правду(но я думаю и размышляю, а значит существую)

alukatsky Автор

Всякое бывает в жизни :-)

cagami

Так мы о жизни и не говорим, мы говорим о быте.

1.О быте в нашей стране, я не верю, что серьёзным дядькам из ФСБ, есть дело до одного из штата в it во Внуково.

2. Я как сис.админ не верю в это, что нельзя на этапе ДО решить проблему на сети(виндовой сети), вы же тут описываете ситуацию, сферического коня в вакууме

когда это не админ, а эникейщик(причем брат, сват и т.д. главного бухгалтера или директора)

опять же не холивара ради, а высказывания своего мнения

alukatsky Автор

Решить проблему можно. Вопрос в другом — кто должен был думать об этом и решать? ИТ или ИБ? Решили так, как решили

vozhd99

У меня вообще есть сомнения в том, был ли мальчик…

teecat

ФСБ отвечают за всякие критические инфраструктуры, поэтому да, они могут проводить проверки соответствия

cagami

Я мы разве тут, говорим что ФСБ не могут?

они все могут на территории Российской федерации,

вопрос в том, зачем им, этим заниматься?

AbstractGaze

Звонит мне не известный, и представляется. Я такой то такой то, а не хотители прийти в фсб и пообщаться?

Пришел. Вызвали по одной простой причине — моя фирма была зарегистрирована в международной не коммерческой фирме занимающейся безопасностью граждан. Собственно говоря той фирмы — один я и был. Но тем не менее им стало интересно, зачем, почему и так далее.

А тут как выше описали — вполне себе критическая инфраструктура. Наличие местного ИТ не говорит о том что там не может быть проблем.

vozhd99

Обычная разработка.

Не особо, если честно. Там другая штука — это стратегический объект.

afarber

Элементарно — чтобы потом о проделанной работе отчитаться.

alukatsky Автор

Не в этом случае. Это же не террорист, не экстремист. А на статистику никак не влияет — они и так каждый год отчитываются о десятках миллионов отраженных атак

ReakTiVe-007

Сферического админа в вакууме…

teecat

Мы между собой обсуждали эту новость. Как вариант — в ходе проверки нашли админа, который замутил некую ферму и списали проблемы на него. Все же в аэропортах админ не один и чтобы никто не замечал ферму — маловероятно. Была бы организация помалобюджетнее — поверил бы