Начать обзор я хотел бы с проектов, которые использует наша служба ИБ для своих внутренних целей, но которыми она поделилась и для широкого круга специалистов:

- OpenSOC. Платформа для анализа Big Data с точки зрения кибербезопасности, о которой я уже писал на Хабре.

- GOSINT. Это framework, предназначенный для сбора, обработки, сортировки и экспорта высококачественных индикаторов компрометации. В качестве источников для GOSINT могут использоваться как каналы Twitter, так и различные фиды. Проверка вредоносности индикатора может осуществляться с помощью внешних решений, таких как Cisco Umbrella, ThreatCrowd и VirusTotal. Экспортируются индикаторы в CSV или в CRITs. Более подробно о данном решении можно почитать в нашем блоге.

- netsarlacc. Это высокопроизводительная корпоративная заглушка (sinkhole) для HTTP и SMTP, которая может использоваться центрами мониторинга ИБ или службами реагирования на инциденты на предприятии. Этот инструмент работает в паре с существующими в компании средствами блокировки, карантина, captive-порталами, решениями по перенаправлению трафика, например DNS RPZ. В типичном сценарии netsarlacc выступает в качестве IP/CNAME, на который перенаправляется пользователь, попытавшийся попасть куда-то не туда или пытавшийся сделать что-то не то.

- Malspider. Это “паук”, который инспектирует ваши корпоративные Web-сайты и порталы для определения их компрометации. С помощью встроенных алгоритмов и шаблонов Malspider обнаруживает скрытые iframes, скриптовые вставки (injection), раскрытие e-mail и т.п. Помимо поиска скомпрометированных сайтов, Malspider также используется для генерации индикаторов компрометации, которые затем могут использоваться другими решениями по безопасности.

Гораздо больше open source проектов разработано не службой ИБ Cisco, а нашим исследовательским подразделением Cisco Talos, которые изучает различные угрозы и автоматизирует многие задачи, связанные со сбором доказательств, расследованием, подготовкой индикаторов компрометации и т.д.:

- Snort. Постоянно развивающаяся система обнаружения атак и анализа сетевого трафика, ставшая стандартом де-факто в отрасли сетевой безопасности. На ее базе в том числе построено большинство отечественных систем обнаружения атак.

- Daemonlogger. Легкий и быстрый сниффер, а также программный разветвитель (tap), который может применяться для целей мониторинга сетевого трафика.

- joy. Инструмент, который, в отличие от daemonlogger, захватывает не отдельные пакеты и сессии, а сетевые потоки Netflow или IPFIX, который затем можно использовать для мониторинга ИБ или расследования сетевых инцидентов. Мы этот инструмент активно использовали для анализа зашифрованного трафика и поиска в нем следов вредоносного кода без расшифрования.

- TRex. Бесплатный stateful и stateless генератор клиентского и серверного трафика L4-L7, масштабируемый до цифр в 400 Гбит/сек на одном сервере. Данный инструмент может использоваться для тестирования и сравнения различных сетевых решений, включая и область кибербезопасности, — DPI, МСЭ, IPS, NAT, балансировщики нагрузки, кеширующие сервера. Проекты joy и TRex разработаны не Talos’ом, но я их включил в этот список, так как они хорошо ложатся в общую картину.

- TAXII Log Adapter. Проект, который позволяет улучшить работу SIEM (сейчас это Splunk и Arcsight) с сервисами TAXII. Получая от них данные об угрозах, индикаторах компрометации и т.п., адаптер конвертирует их в понимаемые SIEM форматы, например, JSON или CEF.

- ClamAV. Антивирусный движок для обнаружения троянцев, вирусов и иных типов вредоносного кода. Первоначально был разработан для сканирования электронной почты, но как движок может использоваться и в других целях.

- Moflow. Framework, включающий несколько инструментов (FuzzFlow, SliceFlow, ExploitFlow), преднаначенных для поиска и приоритезации уязвимостей в программном обеспечении с помощью генерации различных тестов и анализа ответов на них в контексте ИБ.

- Razorback. Еще один Framework от Talos, представляющий собой распределенный движок для обнаружения атак на клиентских узлах.

- PE-Sig. Инструмент, позволяющий автоматизировать процесс анализа PE-секций исполняемых файлов и генерации сигнатур для известных паковщиков исполняемого кода, которые затем могут загружаться в различные средства анализа вредоносного кода, например, в ClamAV.

- TeslaCrypt Decryption Tool. Утилита командной строки, позволяющая расшифровывать файлы, зашифрованные вымогательским ПО TeslaCrypt. Более подробно о данном решении можно почитать в нашем блоге.

- Synful Knock Scanner. Сетевой сканер, идентифицирующий маршрутизаторы, зараженные вредоносным кодом SYNFul Knock.

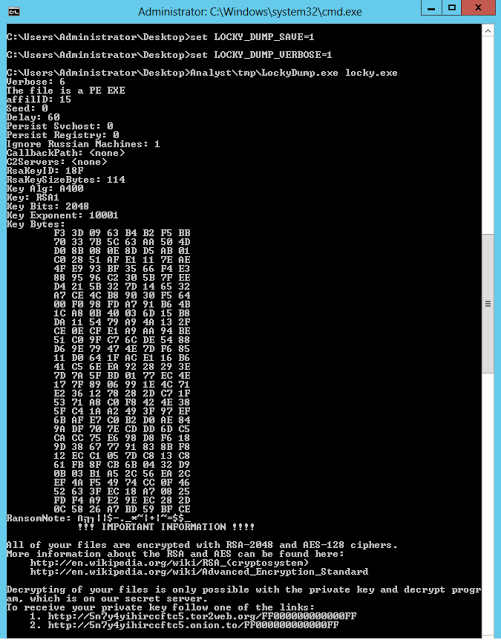

- LockyDump. Утилита, позволяющая вытаскивать конфигурационные параметры из всех известных модификаций вредоносного кода Locky. Более подробно о данном решении можно почитать в нашем блоге.

- MBR Filter. Простейшая утилита, препятствующая записи в MBR (Master Boot Record). Более подробно о данном решении можно почитать в нашем блоге.

- FreeSentry. Плагин для компилятора LLVM, который усложняет эксплуатацию некоторых типов уязвимостей, например, некоторых классов RCE. Более подробно о данном решении можно почитать в нашем блоге.

- FIRST. Инструмент Function Identification and Recover Signature Tool — это плагин для IDA Pro, позволяющий реверс-инженерам проводить более быстро и просто статический анализ. Более подробно о данном решении можно почитать в нашем блоге.

- Flokibot. Набор скриптов для автоматизации анализа вредоносного кода Flokibot, базирующегося на том же коде, что и известный вредонос Zeus. Более подробно о данном решении можно почитать в нашем блоге.

- ROPMEMU. Инструмент, в том числе и как плагин для Volatility, для анализа сложных атак, использующих повторное использование кода. Более подробно о данном решении можно почитать в нашем блоге.

- BASS. Automated Signature Synthesizer — framework для автоматической генерации антивирусных сигнатур на базе имеющихся семплов. В отличие от сигнатур на базе хэшей, BASS генерит сигнатуры на базе шаблонов, высвобождая время и ресурсы вирусных аналитиков и реверс-инженеров. Более подробно о данном решении можно почитать в нашем блоге.

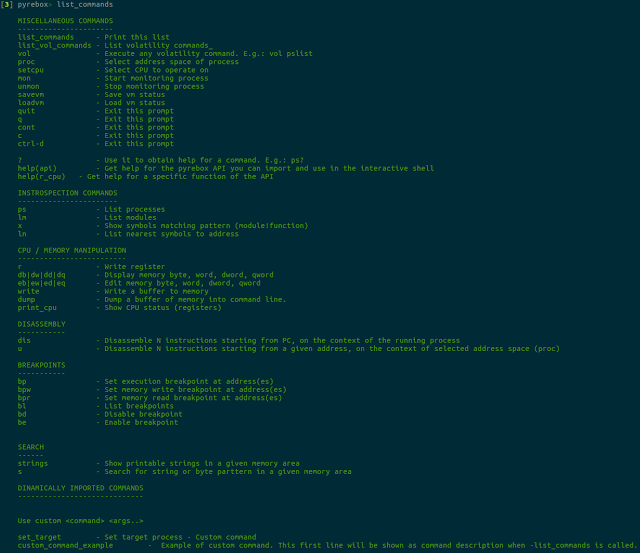

- PyREBox. Это базирующаяся на QEMU, Python-песочница для реверс-инжиниринга. Более подробно о данном решении можно почитать в нашем блоге.

- File2pcap. Эта утилита позволяет любой входной файл конвертировать в pcap, в котором исходный файл в виде аттача передается через HTTP/HTTP2/FTP/SMTP/IMAP/POP3. Более подробно о данном решении можно почитать в нашем блоге.

- Mutiny Fuzzer. Это сетевой фаззер, который позволяет записывать легитимный трафик (например, запрос браузера) в виде pcap и затем многократно отправлять его на целевой хост, модифицируя по необходимости параметры трафика и изучая ответное поведение узла. Более подробно о данном решении можно почитать в нашем блоге.

- Decept. Сетевой прокси, написанный на Python и поддерживающий TCP, SSL, UDP, Unix Sockets, Raw Sockets, IPv6 (и их любые комбинации). Позволяет записывать трафик в формате .pcap или .fuzzer (для интеграции с Mutiny Fuzzer) для его анализа, перезаписи на лету и т.п. Более подробно о данном решении можно почитать в нашем блоге.

На этом список наших open source проектов в области кибербезопасности можно было бы и завершить, но нет. У нас постоянно появляется что-то новое — то для внутренней деятельности службы ИБ, то для исследований вредоносного кода в рамках Cisco Talos, то для иных проектов, которые ведет Cisco (как пример, joy или TRex). Отслеживать все это можно на наших страницах в Интернет:

Комментарии (14)

AMDmi3

07.01.2018 22:27На самом деле Cisco, являясь достаточно открытой компаний

Открытые компании не пытаются заявись исключительные права на интерфейс командной строки (Cisco vs. Arista).

dmitry_ch

08.01.2018 11:15+1Ну да, дубовый старый и порой нелогичный интерфейс отсуживать — выглядит именно ограничением конкуренции по формальным причинам, а не путем честного сравнения.

Жду иска про совпадение форм устройств циско с любыми другими устройствами мира. Ух, Длинк, держись (и остальные тоже)!

htol

08.01.2018 14:57-1Не надо вводить людей в заблуждение. Исключительные права не на cli, а на вполне определённые патентованные команды. Элементарная защита IC/IP. Этим занимаются все и FSF/GNU/GPL в том числе. Да и история создания Arista не очень красивая. Ни кто же не предъявляет иск разработчикам zebra/quagga в которой cli 100% скопирован с cisco устройств уже пару десятилетий как.

alukatsky Автор

08.01.2018 14:21+1Увы, не могу предметно обсуждать патентные споры не по безопасности. Но насколько я помню, суть дела заключается не просто в CLI, а в том, что бывшая высокопоставленная сотрудница Cisco, создавшая Arista, украла интеллектуальную собственность компании и использовала ее в своей продукции. Украдены были некоторые запатентованные фичи, интерфейс, более 500 команд, мануалы и т.п., которые затем чудесным образом в неизменном виде появились в продукции Аристы.

Sleuthhound

За обзор спасибо. Только судя по репозитариям многие продукты либо не развиваются (давно отсутствуют коммиты в репозитарии), многие очень вяло развиваются.

ClamAV я вообще выпилил со всех почтовых серверов, т.к. толку от него никакого нет, ловит он оооочень мало вирусов.

Snort — очень хорош, тут не поспоришь.

alukatsky Автор

Смотря какие. Те, которые нашей службой ИБ поддерживаются, вполне себе используются активно. Разве что OpenSOC был отдан нами в Apache Foundation и развивается там уже под именем Apache Metron. Talosовские проекты все живые, особенно последние в списке. Есть то есть, что были еще у Sourcefire, — вот они могут быть уже не столь активными, так как прошло много времени с момента их появления.

alukatsky Автор

С ClamAV местами соглашусь — как самостоятельное и единственное решение его не стоит применять. Но в совокупности с другими…

bondbig

А какую пользу может принести антивирус, который ничего не ловит? Кроме повышения температуры в дата центре?

alukatsky Автор

Он ловит многое. Но в современном мире делать ставку только на антивирус вообще глупо. Ни один современный сигнатурный антивирус не способен бороться с кучей современных угроз — нужны комбинации технологий. Поэтому, у нас, например, в E-mail Security Appliance, ClamAV входит в состав AMP for Content, и наряду с другими технологиями обнаружения вредоносного кода ловит угрозы

dmitry_ch

А в совокупности с чем его посоветуете, чтобы от него была польза? После практически любого антивируса его ставить бессмысленно, до — тем более глупо.

Другое дело, что (не сильно слежу, но вроде ситуация не менялась) если хочется построить бесплатную почтовую систему, то, кроме ClamAV, на роль бесплатного же антивируса нечего и ставить. Но что он будет ловить (кушая прилично ресурсов, кстати) — вопрос. Eicar, разве что, поймает?

andreyle

Не соглашусь с вами. За последние пол года именно ClamAV спас моих пользователь от нескольких свежих вирусов, которых не детектировали основные антивирусы на тот момент. В пример приведу использование уязвимости DDE, через неделю после анонса на ClamAV на моем почтовике словил вирус с ним. Последующее исследование на Вирустотал показало что его ловят только единицы мало известных вирусов. Не спорю что как единственные компонент защиты он слаб, но совместно с блокировкой вложений он спасает от очень многих угроз и позволяет создать вполне себе не плохую бесплатную почтовую систему.

За работу ClamAV хочется сказать спасибо команде Cisco Talos. В перспективе надеюсь опробовать совместную работу ClamAV и наборов правил YARA.

dmitry_ch

Да, а как основной антивирус все же что используете на почтовом сервере?

Хочется ещё и скорость обработки почты видеть, а не по пять минут на письмо тратить, а так бы, да, хоть все антивирусы мира ставь в цепочку — авось хоть один, хоть ошибочно, да сработает!

Кстати, пойманное ClamAV у вас оказалось именно вирусом, или ошибкой определения?

andreyle

На почте основной и единственный ClamAV. На рабочих станциях NOD.

Специально посмотрел логи почты в конце декабря, примерная задержка письма 10 секунд. В день порядка 10 тыс сообщений. Нагрузка на процессор на почтовом сервере единицы процентов. Так что я бы не стал говорить о заметной нагрузке и задержке из-за ClamAV.

То что поймал ClamAV это действительно вирусы, сразу же семплы ушли в NOD, те подтвердили и внесли в свои базы. По словам нашего спеца по NODу за последние пол года срабатываний антивируса на клиентских устройствах из-за вложений на почте практически не было. Но еще раз повторюсь помимо ClamAV очень много (в разы больше) режет блокировка вложений.

dmitry_ch

Вообще блокировка вложений плюс переупаковка сообщений в особо тяжёлых случаях решает главную задачу: чтобы дрянь сама собой не запустилась при просмотре письма.