14 февраля 2017 года (да-да, тут нет ошибки, речь идет о 2017-м годе) группа реагирования на инциденты безопасности продуктов Cisco (PSIRT) опубликовала бюллетень, описывающий результаты активного сканирования, связанного с Cisco Smart Install Clients. ПО Cisco Smart Install Client — устаревшая утилита, предназначенная для удаленной настройки нового оборудования Cisco, в частности коммутаторов Cisco. В продолжение, Cisco Talos опубликовал заметку в блоге и выпустил инструмент с открытым исходным кодом, который сканирует устройства, использующие протокол Cisco Smart Install. В дополнение к описанному была выпущена сигнатура для системы обнаружения атак Snort (SID: 41722-41725), позволяющая детектировать любые попытки использовать эту технологию.

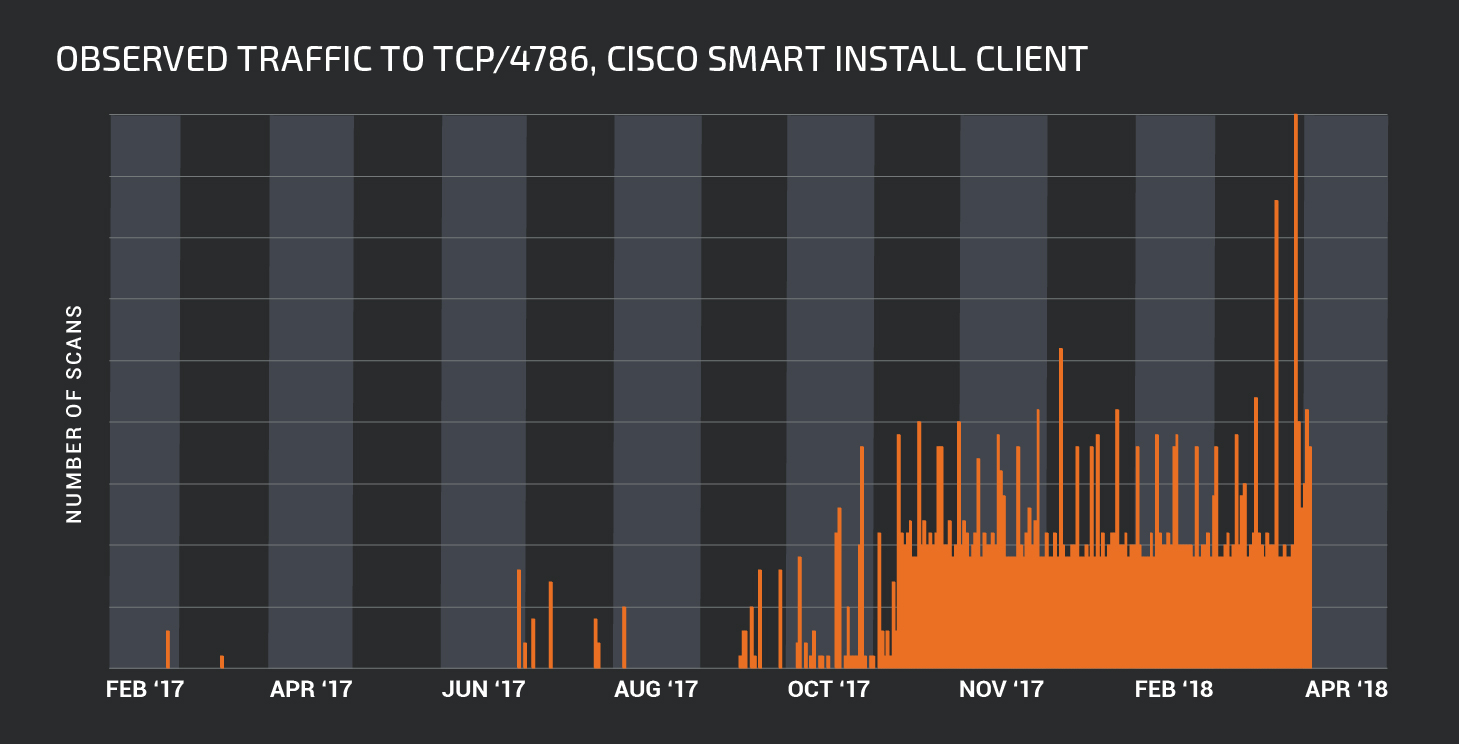

Протоколом Cisco Smart Install можно злоупотреблять, чтобы изменить настройку сервера TFTP, экспортировать файлы конфигурации через TFTP, изменить конфигурационные файлы, заменить имидж сетевой операционной системы IOS и настроить учетные записи, позволяющие выполнять команды IOS. Хотя это не является уязвимостью в классическом смысле, неправильное использование этого протокола может служить вектором атаки, который следует немедленно нейтрализовать. В течение конца 2017 года и в начале 2018 года Talos наблюдал, как злоумышленники пытались сканировать клиентов, используя эту уязвимость. Недавняя информация повысила актуальность этой проблемы и мы решили вновь к ней вернуться.

Хотя мы наблюдали только атаки, связанные с проблемой неправильного использования протокола Cisco Smart Install, недавно была раскрыта и исправлена ??другая уязвимость в Cisco Smart Install Client. Эта уязвимость была обсуждена публично, и был выпущен код с доказательством возможности эксплуатации уязвимости (PoC). Для устранения проблемы неправильного использования протокола, клиенты также должны устранить эту уязвимость, установив соответствующее обновление.

Область действия

Как часть исследования Cisco Talos, мы начали изучать, сколько устройств потенциально уязвимо для этой атаки. Результаты были крайне тревожными. Используя Shodan, Talos смог определить, что более 168 000 систем потенциально могут быть обнаружены через “открытый в Интернет” Cisco Smart Install Client. Это лучше, чем результаты 2016 года, когда один из сотрудников компании Tenable сообщил о 251000 уязвимых клиентов Cisco Smart Install Client, “видимых” из Интернет. Могут существовать различия в методологии сканирования Cisco Talos и Tenable, но мы предполагаем существенное сокращение число доступных для атаки устройств. Кроме того, несмотря на то, что с момента нашего первоначального бюллетеня было отмечено падение объемов сканирования, Talos наблюдал резкое увеличение попыток сканирования для Cisco Smart Install Client около 9 ноября 2017 года.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

switch # show vstack config | inc Role

Role: Client (SmartInstall enabled)

Дополнительные признаки активного Cisco Smart Install Client могут присутствовать, если включена регистрация уровня 6 (информационный) или выше. Эти журналы регистрации событий могут включать, но не ограничиваются ими, операции записи через TFTP, выполнение команд и перезагрузки устройств.

Самый простой способ нейтрализовать эту проблему — запустить команду no vstack на уязвимом устройстве. Если по какой-либо причине эта опция недоступна для клиента, лучшим вариантом будет ограничение доступа через список управления доступом (ACL) для интерфейса, пример которого показан ниже:

ip access-list extended SMI_HARDENING_LIST

permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786

deny tcp any any eq 4786

permit ip any anyЭтот тип ACL разрешает только узлам, показанным выше, доступ к Smart Install Client, что значительно ограничивает возможность реализации атаки. В дополнение к этому в наших системах предотвращения вторжения (IPS) есть сигнатуры, позволяющие определить, осуществляется ли воздействие на Smart Install Client или нет.

Поддержка

Для этого и других вопросов важно помнить о приверженности Cisco поддержке пострадавших клиентов. Все клиенты, независимо от статуса контракта поддержки, получают бесплатную помощь по реагированию на инциденты, как и помощь, предлагаемая контрактным клиентам, для любого инцидента, связанного с известными или разумно подозрительными уязвимостями безопасности в продукте Cisco. Если вы столкнулись с инцидентом с продуктом Cisco, обратитесь в Центр технической поддержки Cisco (TAC):

- В Москве: +7 495 961 13 82

- В Санкт-Петербурге: +7 812 363-3328

- Бесплатный звонок по России: 8 800 700 05 22

- В Армении: 800-721-7549

- В Беларуси: 8 800 101, then 800 721 7549

- В Украине (основной): 0800 301 2090 (бесплатный номер)

- В Украине (альтернативный): +380 44 390 2400

- В Азербайджане: 088 9999999

- В Казахстане: 8^800-121-4321 (наберите 8, подождите 2-го сигнала и затем набирайте остальные цифры). Затем наберите PIN, 800-721-7549

- В Таджикистане: + 992 44 600 60 40

- В Узбекистане: 800-721-7549

Дополнительные сведения см. в разделе Политика безопасности уязвимостей Cisco.

Выводы

Чтобы обеспечить безопасность и контроль периметра, сетевым администраторам необходимо проявлять особую бдительность. Легко «устанавливать и забывать» сетевые устройства, поскольку они обычно очень стабильны и редко меняются. Достаточно вспомнить результаты нашего позапрошлогоднего ежегодного отчета по кибербезопасности, в котором мы продемонстрировали результаты нашего исследования, доказывающего, что среднее время неустранения клиентами уязвимостей в сетевом и серверном оборудовании и ПО составляет в среднем около пяти лет. Объедините это с преимуществами, которые атакующий имеет при получении доступа и перехвате управления сетевым устройством и вы поймете, что маршрутизаторы и коммутаторы становятся очень заманчивыми целями для злоумышленников. Особенно если идет речь об устройствах, стоящих на периметре организации или оператора связи.

Наблюдая за активным использованием этого вектора злоумышленниками, Cisco настоятельно рекомендует всем клиентам пересмотреть свою архитектуру, использовать инструменты Talos для сканирования своей сети и удалить Cisco Smart Install Client со всех устройств, где он не используется.

Дополнительная информация

- Бюллетень Cisco о неверном использовании протокола Cisco Smart Install

- Бюллетень Cisco об уязвимости RCE в реализации функции Smart Install

- Бюллетень Cisco об уязвимости DDoS в реализации функции Smart Install

- Заметка в блоге Cisco Talos о некооректном использовании протокола Smart Install

- Сканер Smart Install Client, разработанный Cisco Talos

- Данная оригинальная заметка в блоге Talos

- Руководство Cisco по усилению защиты устройств на базе Cisco IOS и IOS XE

Комментарии (69)

Sleuthhound

07.04.2018 11:09Сдается мне, что наличие уязвимостей на руку некоторым структурам, более того, есть мнение, что многие из уязвимостей скрыто созданы/заложены именно для этих структур, потому что обеспечить иным способом соблюдение договора с этими структурами о предоставлении доступа к оборудованию или целым комплексам, просто невозможно. Не создавать же учетку с именем nsa, fsb и прочее, гораздо проще создать уязвимость, рассказать о ней кому нужно и надеятся, что какой-нибудь эксперт не найдет ее. Ну а когда найдет, то свалить все на ошибку десятилетней давности.

Но это только моя теория.

alukatsky Автор

07.04.2018 13:23+1Это теория. Про SMI мы написали еще в феврале прошлого года. Да и злравый смысл подсказывает, что открывать в Интернет интерфейс управления — это некомильфо

rub_ak

07.04.2018 19:28+1«Да и здравый смысл подсказывает, что открывать в Интернет интерфейс управления — это не комильфо»

Поправьте меня, если не прав, но разве Cisco Smart Install не включена по умолчанию, а на некоторых железках вообще нельзя выключить на постоянно, а только до перезагрузки?

alukatsky Автор

07.04.2018 23:58Так что мешает отключить — команда выше показана

belyvoron

09.04.2018 12:16если бы всё было так просто.

Note: The no vstack command does not persist across reload due to Cisco defect CSCvd99197 in the following releases of Cisco IOS and IOS XE:

Cisco Catalyst 4500 and 4500-X Series Switches:

3.9.2E/15.2(5)E2

Cisco Catalyst 6500 Series Switches:

15.1(2)SY11

15.2(1)SY5

15.2(2)SY3

Cisco Industrial Ethernet 4000 Series Switches:

15.2(5)E2, 15.2(5)E2a

Cisco ME 3400 and ME 3400E Series Ethernet Access Switches:

12.2(60)EZ11

whiplash

07.04.2018 12:05+1«Чтобы обеспечить безопасность и контроль периметра, вендорам необходимо вовремя выпускать патчи»

Вас Медведовский с какого года предупреждал? С 2016-2017? Что ему ответили? Мол, эксплойта нет, патч выпустим через год.

ПОЗОР!!!

alukatsky Автор

07.04.2018 13:28Мы еще год назад выпустили рекомендации. Патч выпустили за полторы недели до того, как бомбануло. На зарубежных форумах такого ажиотажа нет — там почему-то большинство пропатчилось. А у нас все обсуждают отключение Телеграма и мало кто думает о том, чтобы следовать рекомендациям по правильной настройке оборудования, смотрящего в Интернет; в том числе и те, кто ищут дыры и глумятся в Твитере по поводу и без.

navion

09.04.2018 19:15Может быть атака была направлена на Россию и Иран? Очень подозрительно выглядит её начало в пятницу вечером по нашему времени и американский флаг в сообщении.

Впрочем, в США, Великобритании и Западной Европе рынок поделен между крупными операторами у которых совсем другой подход.

alukatsky Автор

09.04.2018 20:10Вы просто видите новости только по России и Ирану. Я смотрю внутренние рассылки и там говорится, что накрыло и многие американские компании и другие. В США, кстати, открытых портов SMI больше в разы, чем в России — 55 тысяч.

А «пятница вечер» — это вообще забавно и сродни атрибуции «русских хакеров» по времени атаки, схожем с московским часовым поясом :-) Пятница вечер — это четверть всего мира, начиная с Восточной Европы и заканчивая европейской частью России. В Азии, Японии и Австралии так вообще была ночь

VitamiNoZzZz

07.04.2018 13:28год назад сказали это не баг а фича.

alukatsky Автор

07.04.2018 13:29Отключение этой фичи не позволило бы воспользоваться багом

VitamiNoZzZz

07.04.2018 15:04+1я знаю, выключил еще в марте 17 года. просто почему запели только сейчас, петух клюнул?

alukatsky Автор

07.04.2018 16:01-1Вопрос приоритезации усилий. При отсутствии экслойта и низкой вероятности доступа к этой уязвимости извне (ну кто бы мог подумать, что админы будут открывать такую фичу из Интернет) мы посчитали достаточным выпустить рекомендации по отключению функции, что предотвратило бы и эксплуатацию дыр в ней. Но как показал анализ активности в Интернет, кто-то не унимался и активно искал такие устройства для каких-то своих целей. Поэтому и был выпущен патч. Но это как-то не сильно помогло — его накатили далеко не все судя по новостям

NesbI4

07.04.2018 13:29+1Два дня назад, был очередной Cisco Connect и не один из сотрудников замечательной компании Cisco даже полслова не сказал об этой уязвимости. Интересно, почему.

alukatsky Автор

07.04.2018 13:30Потому что на Cisco Connect мы не говорим о конкретных уязвимостях, а о методах борьбы с ними. Презентации о том, как защищать сетевое оборудование, мы делаем на Cisco Connect регулярно

Sioln

07.04.2018 21:51+2alukatsky Алексей, вопрос в тему безопасности.

Мы приобрели через хостера две ASA 5540.

Вот услышал я это новость, пошел обновлять прошивку.

Захожу на software.cisco.com/download/release.html?mdfid=279916854&softwareid=280775065, пытаюсь скачать 9.1.7 interim, меня посылают.

Ок, регистрируюсь, заполняю всякие анкеты про адреса, телефоны (а мне надо просто обновить прошивку на безопасную), в итоге меня всё равно посылают, дескать service contract у меня нет.

Я к тому, что так ли Cisco на самом деле заботится о безопасности, как вы тут расписываете, давая контактные телефоны?

rub_ak

07.04.2018 23:24У них гарантия без подписки на service contract, три месяца всего. У китайского чайника и то больше. Плати или попрошайничай на форумах, а если не брезгуешь иди на любой популярный трекер и качай оттуда.

alukatsky Автор

08.04.2018 00:01Данная уязвимость, как написано в бюллетене, распространяется только на IOS и IOS XE. На ASA данная уязвимость отсутствует.

Бесплатно мы устраняем уязвимости — обновление ПО на новую версию требует сервисного контракта.

Sioln

08.04.2018 09:19Спасибо за ответ.

Да, я увидел позже, что оборудование не подвержено уязвимости.

Но в общем случае, как мне получить обновление, закрывающее уязвимость? По телефону?

alukatsky Автор

08.04.2018 14:28PSIRT will investigate and disclose vulnerabilities in Cisco products and services from the date of First Commercial Shipment (FCS) to the Last Day of Support. Cisco customers with service contracts that entitle them to regular software updates should obtain security fixes through their usual update channels, generally from the Cisco website. Cisco recommends contacting the TAC only with specific and imminent problems or questions.

As a special customer service, and to improve the overall security of the Internet, Cisco may offer customers free software updates to address high-severity security problems. The decision to provide free software updates is made on a case-by-case basis. Refer to the Cisco security publication for details. Free software updates will typically be limited to Cisco Security Advisories.

If Cisco has offered a free software update to address a specific issue, noncontract customers who are eligible for the update may obtain it by contacting the Cisco TAC using any of the means described in the General Security-Related Queries section of this document. To verify their entitlement, individuals who contact the TAC should have available the URL of the Cisco document that is offering the update.

Customers may only install and expect support for software versions and feature sets for which they have purchased a license. By installing, downloading, accessing, or otherwise using such software upgrades, customers agree to follow the terms of the Cisco software license. Additionally, customers may only download software for which they have a valid license, procured from Cisco directly, or through a Cisco authorized reseller or partner. In most cases this will be a maintenance upgrade to software that was previously purchased. Free security software updates do not entitle customers to a new software license, additional software feature sets, or major revision upgrades.

Sioln

08.04.2018 21:26Вопрос был «как получить». Что Cisco может выпустить, может опубликовать — это понятно, кто же ей запретит.

Судя по тексту, я делаю вывод, что каждый покупатель должен ручками написать в саппорт и может бытьполучит обновление с оговорками по версии.

По-вашему это нормально в глобальной сети? В какое число вы оцениваете количество проданных решений, жизненный цикл которых не закончен?

Если хотя бы 10% от этих клиентов обратится в поддержку, там ничего не взорвётся?

alukatsky Автор

08.04.2018 22:39Я не совсем понимаю вашего комментария. Критические уязвимости устраняются бесплатно. Если у вас есть сервисный контракт, то обновление получается в рамках стандартного процесса. Если сервисного контракта нет, то обновление получается через TAC.

ersh

09.04.2018 10:22Я недавно обновил 5520. Кейс с вебморды открыть, естественно, при отсутствующем контракте, нельзя, пришлось звонить. Человек выслушал, повыяснял, потом заявил — у вас гарантия кончилась, контракта нет, не дадим. Говорю — ну так у вас же статья о критической уязвимости. — А скажите номер статьи? Сказал. Открыли кейс, в результате выложили мне 917интерим.

Sioln

09.04.2018 10:35Я не стал ломиться в закрытую дверь. Скачал с торрентов.

Решение не однозначное, но я для себя решил так.

Ладно бы речь шла о новом функционале. Но мне лишь надо, чтобы исчезли косяки в том функционале, которым я пользуюсь в рамках функциональности при покупке.

ersh

09.04.2018 13:36Мне было интересно пройти правильным (предлагаемым вендором) путём. У меня получилось. Утром почитал, потом 22 минуты на телефоне 8800, минут через 10-15 мне назначили инженера, и он спросил какую версию я хочу. На ответ 9.1.7-интерим со ссылкой — спросил — какую точно версию я хочу. пришлось указать 917(23). Файл выложили по прямой ссылке, я выкачал, ответил, что установлю ночью, потом отпишусь. На следующий день отписался, что все успешно, можно закрывать. Более того, инженер ближе к вечеру еще и отзвонился (судя по номеру — Иордания), все ли у меня получилось.

Как-то так.

FramerSochi

07.04.2018 23:51+1Вы представитель Cisco Systems? Отлично! Тогда у меня к Вам 3 вопроса:

1. Зачем надо было оставлять по умолчанию включённой никому не нужную, устаревшую и бажную фичу? Кому нужно — включил бы.

2. Где были вы с вашими рекомендациями раньше, например позавчера?

3. Эта уязвимость доступна не только через интерфейс управления, но и через любой вторичный интерфейс, коих на маршрутизирующем коммутаторе могут быть сотни и тысячи. Интерфейс управления был закрыт снаружи, только это не помогло. Поэтому заголовок Вашей статьи заведомо лукавый. Зачем Вы это делаете?

alukatsky Автор

08.04.2018 00:04-11. Я не Product Manager по IOS и не знаю причин.

2. Наши рекомендации были даны в феврале 2017-го года, а патч для уязвимости был выпущен 28 марта, то есть до начала массовой атаки.

3. Когда я писал заметку я не имел ввиду слово «интерфейс управления» буквально. Речь шла об отключении сервиса, который не используется.

belyvoron

08.04.2018 13:51«Зачем выставлять в Интернет интерфейс управления»

согласно описанию уязвимости, к интерфейсу управления она не имеет ровно никакого отношения. И закрытый (с помощью ACL на line vty) интерфейс управления никак не спасает от данной уязвимости.

Сам cisco smart install, согласно configuration guides на сайте cisco, как отдельный интерфейс управления не позиционируется. И фильтровать доступ к нему предлагается через ACL на SVI, что тоже не является характерной чертой интерфейсов управления.

alukatsky Автор

08.04.2018 14:30Я выше ответил, что не надо понимать термин «интерфейс управления» буквально. Речь идет о способе управлять устройством, который почему-то открыт из Интернет.

vvpoloskin

08.04.2018 16:17Я правильно понимаю, что грубо говоря на любом интерфейсе в аплинк (читай любой интерфейс с публичным ip-адресом) должен висеть acl весьма специфичного вида, который каждый раз отличается (копи-паст не пройдет)?

P. S. Обновление ПО — всегда плановые работы с возможным или гарантированным отключением сервисов. Мало того что такие работы надо согласовывать за весьма длительный срок так ещё могут стоять всевозможные запреты на такие работы. А если на географически распределенной сети стоит >>1000 узлов, то только ПО на них будешь обновлять год.

alukatsky Автор

08.04.2018 22:48Не совсем так. Если вам не нужен SMI, то он отключается одной командой no vstack. Если он нужен на интерфейсе с публичным адресом, то логично, что необходимо контролировать, кто использует SMI. Для этого и нужен ACL.

Что касается обновления ПО, то мы опять возвращаемся к вопросу, на скольких устройствах нужен SMI? Если на всех, то да, это проблема. Но ее критичность можно нивелировать накатыванием ACL. Если у вас свыше 1000 сетевых устройств, то наверное вы не вручую управляете ими и есть система, которая позволяет провижинить устройства в автоматическом режиме.

vvpoloskin

08.04.2018 23:46Этот SMI нужен только в тех случаях, когда железки массово устанавливаются и на них надо залить первоначальный конфиг. А это когда на оборудовании ещё вообще нет никакого конфига. Я могу понять там cdp, stp, etc Но зачем вообще ЭТА опция включена по умолчанию.

rub_ak

09.04.2018 07:21Zero-Touch Installation, полная автоматизация избавляющая вас от лишнего технического персонала. Это не только циско, многие продвигали и продвигают данную концепцию. У вас дохнет железка, таджик приходит переподключает проводки, а дальше всё само разворачивается.

vvpoloskin

09.04.2018 12:23Это не опровергает того, что опция нафиг не нужна уже после инсталяции (когда залит первоначальный конфиг).

alukatsky Автор

09.04.2018 20:19В новых обновлениях IOS эта функция уже отключена по умолчанию после инсталляции

FpcFrag

08.04.2018 14:21мы сделаем классную технологию…

В ней, конечно будут уязвимости, но мы просто напишем, что они есть. А сервис, конечно, будет по дефолту включен. Админам же заняться больше нечем, чем постоянно выяснять, что же ещё такое надо выключить, что бы спасть спокойно.

Напоминает МТС с его услугами, которые он сам подключает (ну потому что бесплатно), а потом делает их платными. И все пользователи только и делают, что следят какую услугу надо успеть отключить.

Самые догадливые, конечно, ухадят на других операторов… или на джунипер… или на хуавей… Ну вы поняли, да?

alukatsky Автор

08.04.2018 14:38Задача админа включить то, что нужно для работы, а остальное отключить. Делается это не так часто, что характерно. Это не ПК, который включается/выключается раз в день. Поэтому отключать сервисы не придется каждый день. Оперативно получать уведомления об уязвимостях и решать вопрос накатывания патчей — это тоже задача админа. Заниматься мониторингом изменений в сети — это тоже задача админа (сетевого или безопасности). Задача вендора — улучшать качество кода и оперативно уведомлять о найденных уязвимостях.

VolCh

08.04.2018 19:54Так сделать всё или почти всё выключенным и пускай админ включает то, что нужно. Вероятность отключения ненужного много ниже чем вероятность его включения. Хотя бы потому, что «работает — не трогай». И вообще часто в должностных инструкциях админов или их аналоге есть «обеспечить работу того и этого нужного», но нет «отключить всё ненужное».

alukatsky Автор

08.04.2018 22:51Мне всегда казалось, что задача админа — обеспечить работоспособность своего участка (сети/ПО/серверов). А работоспособность включает в себя не только включение того, что нужно, но и отключение того, что не нужно. По крайней мере, когда я работал админом, я свою работу понимал именно так. Хотя в мое время Интернет в России был диалапный, но администрирование сотен ПК в нашей компании поднялась тем же правилам.

VolCh

09.04.2018 14:30Работоспособность как раз не включает в себя отключение всего ненужного. Отключение всего ненужного обычно требуется когда наряду с работоспособностью требуется соблюдение политик безопасности, предусматривающих работу только сервисов/модулей из закрытого списка.

alukatsky Автор

09.04.2018 20:21Ну это философия уже :-) Соблюдение политик безопасности требуется всегда. А отключение ненужных сервисов еще и положительно влияет на надежность и работоспособность устройства

casperrr

09.04.2018 15:05Кстати, по поводу заголовка статьи. А точно ли это касается только интерфейсов управления? На l2 устройствах — понятно, это vlan1 и в нормальной ситуации ни пользователям ни кому-то еще он доступен быть не должен (как минимум — напрямую, т.е. в сегменте vlan1 не должно быть клиентов, каналов и т.п.)

А вот так слушается искомый порт на l3 свиче, например. Сдается мне, что с любого пользовательского влан-а это доступно, если не закрыто ацл-ем. И если это так и почему-то не отключается, то ацл надо вешать на все интерфейсы, причем так формировать ацл, что бы не навредить лигитимному трафику, где порт 4786 — это, допустим, порт источника, т.е. порт, с которого происходит тсп-коннект, а не порт конечного сервиса, к которому происходит подключение.

sh tcp brief all

TCB Local Address Foreign Address (state)

0443E2DC *.4786 *.* LISTEN

0552D460 *.443 *.* LISTEN

alukatsky Автор

09.04.2018 20:22Я выше уже писал, что не надо термин «интерфейс управления» воспринимать буквально

casperrr

09.04.2018 15:18И кстати, про те же l3 свичи. Если брать за аналогию ssh, telnet, https и проч., что можно заюзать для удаленного администрирования — по умолчанию, по крайней мере, это доступно с ип любого l3 интерфейса. Ну, на тех свичах, что я сталкивался, может это не универсально.

С 4786 портом, думаю, аналогично. И тогда уже несколько понятней, откуда именно в инете оказывается столько уязвимых устройств, вовсе не от того, что в инет выставляют голой ж… vlan1 или лупбэк, используемый для администрирования.

bespechny

09.04.2018 20:23Забавно читать обсуждение.

Не технические специалисты, а настоящие «блоггеры»

Алексею надо немного другие вопросы задавать, ИМХО)

Он всего лишь довел до нас информацию и более популярно объяснил, тем кто не удосуживается просматривать и реагировать на rss.

А так да… сегодня весь день дикая истерия, начиная с ЦБ и заканчивая последним анеликом)

ramax

Алексей! Будут ли переосмыслены дефолты на оборудовании с целью повышения безопасности устройств?

alukatsky Автор

Будут. Хотя в любых наших руководствах написано про то, что не стоит открывать в Интернет интерфейсы управления

mspain

Немало контор, у которых интранет размазан по всей стране и получить доступ туда очень несложно. Может лучше не делать такие явные бэкдоры совсем?

alukatsky Автор

Это сложный вопрос. Я думаю выводы будут сделаны, но сказать, какая из функций может быть использована не по назначению, заранее нельзя. Та же самая дискуссия была недавно про майнеры. Кто-то их считает злом и говорит, что их надо блокировать по умолчанию, кто-то так не считает. А истина где-то посередине

ramax

Фишка в том, что у нас вот, к примеру, уже отдельная страница в wiki «Что надо отключить на циске сразу после распаковки». Кстати, выключить — в соответствии с вашими руководствами.

Так какого ж чорта ваши дефолты не соответствуют вашим руководствам?

palantir

А вот еще бы ссылку на страницу выложили — цены бы не было!

khanid

Это может быть внутренний ресурс. Да и как рекламу могут расценить.

ramax

Да, это во внутреннем вики, для своего использования.

palantir

Возможно скинете в ЛС?

ramax

Некоторые команды дважды, т.к. они на разных IOS немного разный синтаксис имеют или нужного параметра нет, поэтому выбираем другой.

no cluster run

no cdp enable

no cdp run

no vstack

no setup express

vtp mode transparent

vtp mode off

no ip http server

no ip http secure-server

no service pad

no logging console

no ip source-route

no ipv6 source-route

no ip forward-protocol nd

no ipv6 pim rp embedded

ip ssh version 2

interface Null0

no ip unreachables

no ipv6 unreachables

Ну и, конечно же, не забываем думать, что эти команды делают, вместо тупого применения. ;)

sabotaged

Про это я и писал в cisco, когда сообщал об это фиче. Сделайте железный тумблер на устройстве, который бы включал ее. Большинство людей просто покупают ваше устройство и ждут что оно будет работать, никто не ожидает от вас бэкдор из коробки. Такими ответами вы подпываете доврерие к бренду.

alukatsky Автор

Мы не можем железно отключит то, что может быть востребовано кем-то. И устройство работает когда его купили. Если человек не хочет читать руководства по настройке и защите, то он может обратиться за консалтингом и ему все настроят. Нет нашей вины в том, что люди не читают ни руководства, ни бюллетени по уязвимостям.

Frankenstine

Если оно будет востребовано кем-то, то он это возьмёт и включит.

alukatsky Автор

А где у нас в руководстве написано про отключение SMI? В Hardening Guide написано, что надо отключить неиспользумые сервисы. Мы же не знаем заранее, что используется, а что нет, где будет установлено устройство — на периметре или нет?

alukatsky Автор

ramax, в новых обновлениях IOS эта функция уже отключена