Современные пользователи различных устройств в большинстве своем — представители культуры потребления. Если что-то ломается, то владелец вещи просто ее выбрасывает, не задумываясь ни о возможности ремонта, ни о том, чтобы почистить девайс, убрав свои личные данные.

На свалку отправляются жесткие диски, полные данных, телефоны с контактными книжками и данными владельцев, а также умные устройства с сохраненными паролями и логинами. Поскольку редкий пользователь использует больше 2-3 логинов и паролей, то такие гаджеты могут стать для взломщиков источником ценной информации.

Несмотря на то, что такие гаджеты могут казаться просто мусором, но это, на деле, миниатюрные компьютеры с широким спектром возможностей, одна из которых — хранить ранее введенную информацию. И далеко не всегда эта информация безобидна для владельца. В качестве примера можно взять умную лампочку, которую проинспектировали на предмет информационной безопасности представители сайта Limited Results.

Участники эксперимента приобрели на Amazon умную лампочку LIFX за 30 евро и настроили при помощи соответствующего приложения. В частности, лампочку подключили к WiFi. Затем отключили и разобрали.

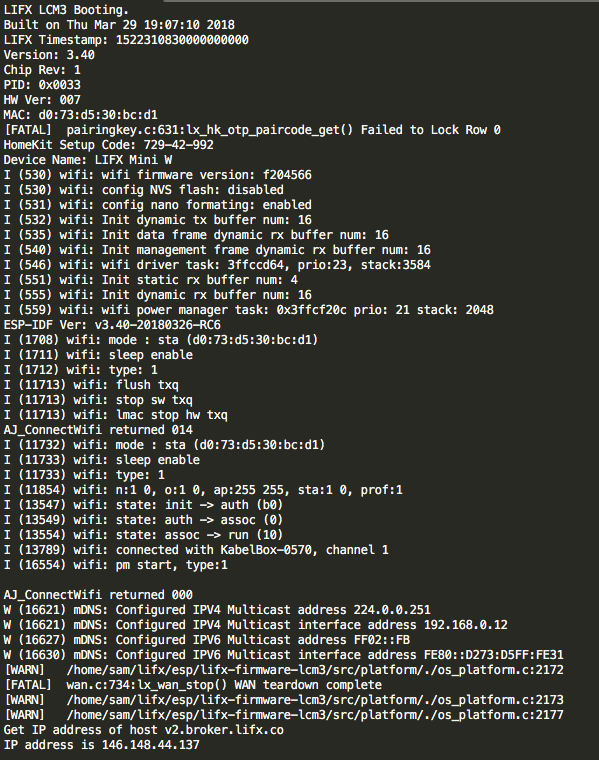

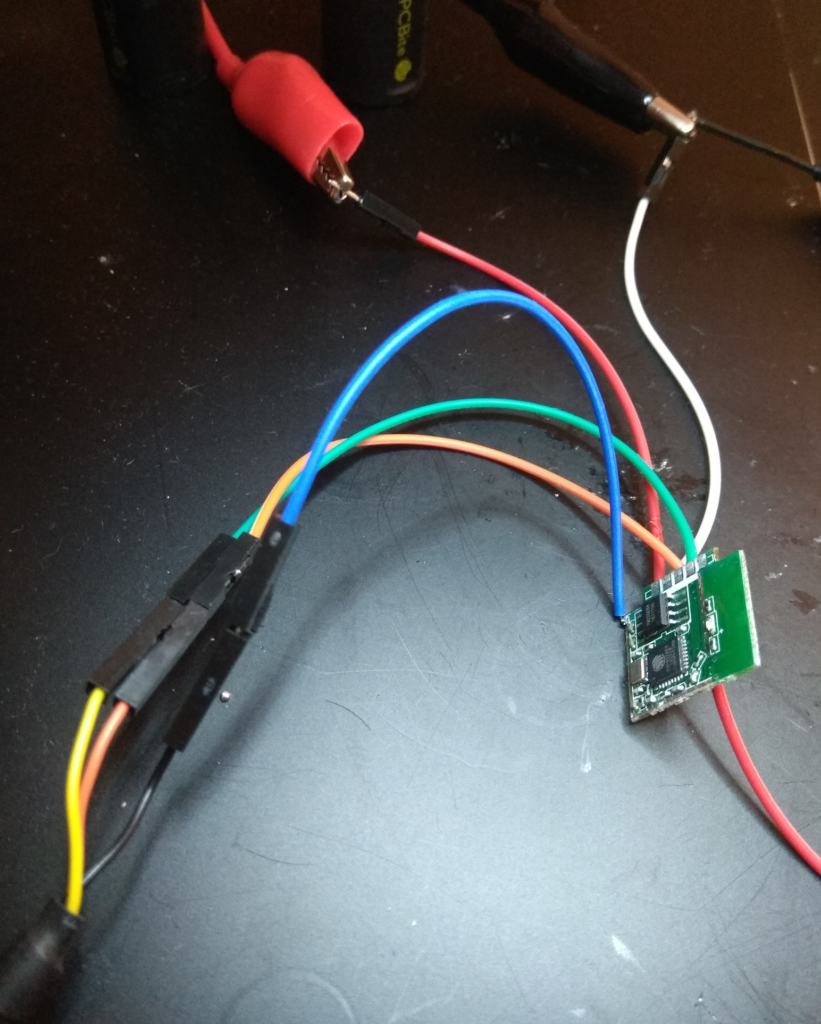

Целью специалистов была плата — пришлось изрядно потрудиться, чтобы ее достать и очистить от клея. Затем девайс идентифицировали, как основанный на ESP32D0WDQ6 мини-ПК. Даташит модуля есть здесь. SDK и инструменты доступны здесь.

Плату подключили к FT2232H и стали изучать.

Как оказалось, доступы от беспроводной сети хранились в открытом виде.

Кроме того, гаджет вообще никак не защищен от стороннего вмешательства. Ни шифрования, ни безопасной загрузки, ничего.

Более того, корневой сертификат и частный ключ RSA были также доступны. После этого изучение лампочки завершили.

К слову, специалист не выложил свои наработки сразу же после обнаружения всего этого. Он сообщил о проблеме производителю, выждал 90 дней и только после этого все опубликовал. Возможно, компания что-то изменила, а возможно — и нет. Как бы там ни было, недостаточная защищенность современных умных устройств — значительная проблема, о которой говорят и пишут вот уже много лет. Но, к сожалению, воз и ныне там.

Уязвимость умной лампочки именно этого производителя далеко не единична. В прошлом году представители уже названного выше сайта взломали устройство компании Tuya.

Точно так же, как и предыдущий экземпляр, лампа была установлена, подключена к беспроводной сети и проверена в работе. Здесь все оказалось отлично. После лампочку разобрали и подключили к ПК.

Точно те же проблемы:

- Доступы к беспроводной сети хранились в лампочке в открытом виде;

- DeviceID и ключ хранились аналогично. Таким образом, можно без проблем узнать MAC лампочки. Кроме того, локальный ключ требуется для сервиса Tuya Cloud, так что его можно загрузить и использовать с какой-либо целью. Как только deviceID и ключ оказываются в руках злоумышленника, тот получает возможность невозбранно управлять гаджетом.

После сборки лампочкой без проблем стали управлять, используя загруженные с нее данные.

В общем-то, проблема не только в лампочках. Аналогичным образом данные хранятся в разного рода умных гаджетах иного рода, включая камеры, колонки, холодильники, чайники, скороварки и т.п. Благодаря слабой защищенности девайсов взломщики без проблем формируют ботнеты, размер которых может достигать многих тысяч или даже миллионов устройств. Для этого используются зловреды, которые, в отличие от защиты smart-девайсов, становятся все более совершенными и опасными.

Комментарии (68)

CKOPOCTb

31.01.2019 20:50+17Вот так вот, один светодиодик сгорел и на помойку кучу полезной электроники.

Chupakabra303

01.02.2019 12:42+1электроника — это песок и немного металла

PKav

01.02.2019 14:15+6А скульптура — это просто камень, да.

Chupakabra303

01.02.2019 15:31Ну так электроника — это массовый продукт, в отличие от искусства. За редким исключением только превращается в хлам и занимает жизненное пространство.

kypec56

02.02.2019 15:24Искусство это тоже массовый продукт. Все известные скульпторы это владельцы мастерских, а не те, кто тряпочкой пальцы мраморным статуям шлифует (это обычно делают дети и жены рабочих), как, например, господин Сечин, несомненно, великий нефтяник, но на буровых, насосных и химпромах работаю простые работяги. Вообще сначала в мастерской делается глиняный набросок с натурщика или заказчика, потом рабочие отмеряют мерки с куска мрамора, обдирают его молотком и зубилом, потом шлифуют, потом обтирают тряпочкой. Сейчас этот труд частично автоматизирован, хотя есть страны третьего мира где техпроцесс от античности мало чем отличается.

AEP

31.01.2019 21:06+13В статье одни банальности. После получения физического доступа к устройству можно получить любые данные. Кино в 11.

Ну а про пароль к WiFi — а как его еще хранить, кроме как в открытом виде, или в виде, эквивалентном открытому (скажем, base64)? Точка доступа ведь проверяет, что лампочка знает именно пароль, а не какой-то хеш от него. Хеш пароля можно хранить только на проверяющей стороне, а лампочка таковой не является. Если пароль шифровать — то каким ключом, и как его хранить, кроме как в открытом виде, или в виде, эквивалентном открытому? И т. д.

Sun-ami

31.01.2019 22:09+2Пароль WiFi можно шифровать используя в качестве ключа хэш серийного номера устройства или микроконтроллера. Тогда для его прочтения нужно будет дизассемблировать код, а это сложнее чем просто получить дамп постоянной памяти данных, особенно если контроллер имеет аппаратную защиту от считывания памяти программ. Если же используется контроллер, который её не имеет — для этого можно добавить в схему специальный копеечный мироконтроллер, котовый это умеет, и будет заниматься только этим.

MikiRobot

02.02.2019 15:25Я правильно понимаю что это Security through obscurity? До первого случая как дизассемблируют, после этого все устройства станут так же уязвимы. Тогда зачем это нужно?

Sun-ami

02.02.2019 15:56Практически да. Но взломать аппаратную защиту прошивки бывает непросто, и метод хеширования легко может меняться от версии к версии. Кроме того можно и просто раздавать устройствам уникальные ключи при их производстве, тогда придётся взламывать аппаратную защиту конкретного устройства.

d-stream

03.02.2019 12:06Дверные замки, сейфы — они тоже такие же: самые сложные имеют просто большее нормированное время к вскрытию. То есть невскрываемого не бывает, бывает просто сложно и долго вскрываемое.

Ну и как уже отметили AES + нечитаемые штатно фьюзы — существенно усложнят процесс добычи ключей.

MaxDamage

02.02.2019 22:46Если же используется контроллер, который её не имеет — для этого можно добавить в схему специальный копеечный мироконтроллер, котовый это умеет, и будет заниматься только этим.

Разве так делают? Можно же этот копеечный микроконтроллер выпаять и просто считать все программатором.

PKav

01.02.2019 14:17+6ESP32 может аппаратно и прозрачно для пользователя шифровать свою Flash алгоритмом AES. Производитель просто забил и не стал это шифрование включать.

safari2012

01.02.2019 16:39+1а как и где хранить пароль от шифрования flash? тот же самый вопрос получается…

FGV

01.02.2019 16:46+6В недрах контроллера. Фьюзы зашить можно, считать — нет.

docs.espressif.com/projects/esp-idf/en/latest/security/flash-encryption.html

prs123

31.01.2019 21:49+1Конечно выбрасывается, потому как производители зачастую делают всё возможное и невозможное, чтобы ремонт был невозможен или хотя бы по стоимости равнялся новому устройству.

Более того, не ясно что ж такого личного в MAC-адресе. И не факт что он оригинальный.

Что даст знание сертификата RSA и доступ к лампочке? Что, ею будут мигать?

pavelkolodin

31.01.2019 22:44+4«чтобы ремонт был невозможен» — это чаще не специально/нарочно, такова экономика производства.

mkovalevskyi

01.02.2019 00:59+7Лампочкой — нет. А вот если у вас целый набор девайсов, на одной учетной записи (а это обчный кейз для всяких умных домов) — то вы, внезапно, можете получить удаленный доступ к ним всем. Включая камеры, датчики присутствия, как вариант замки, и прочая и прочая…

old_gamer

01.02.2019 11:25Ну и после извлечения ключа беспроводной сети из выброшенной лампочки, можно получить доступ в саму сеть.

g0rd1as

02.02.2019 20:00+1А получив доступ к условной лампочке — уже ко всей локальной сети, к роутеру, а там уж можно развлекаться как угодно — хоть экстремистские комментарии в Сети писать, хоть Пентагон ломать — придут же не к тебе лично, а к хозяину лампочки. ]:D

perlestius

01.02.2019 07:11+1Представил себе картину, как коварный злоумышленник целый день мигает лампочками, доводя хозяина дома до помешательства, а потом выключает везде свет и устраивает кражу со взломом.

mkovalevskyi

01.02.2019 20:48Вы лучше представте картину, когда у кого-то есть доступ ко всем вашим вебкамерам )

nlykl

02.02.2019 03:50+2На вебкамере я просто сижу перед компьютером. Доступ к микрофонам куда неприятнее.

Popadanec

02.02.2019 12:59Есть лампочки со встроенной веб камерой. На ютубе рекламируют. Правда до недавнего времени за покупку такой можно было срок заработать.

roscomtheend

01.02.2019 09:58Сравните стоимость приклейки и прикрутке винтиком и вот вам «возможное и невозможное», большинство даже с винтиком выкинет, а цена продажи определяется не только себестоиомстью.

FGV

31.01.2019 23:14+2эм…

Судя по логам есп32 — прошивка собрана в дебажном конфиге.

Ну и "Ни шифрования, ни безопасной загрузки, ничего." — это вобще жесть. Пара тыков в настройках и прошивка(в том числе и содержимое раздела флэхи отводимое под пользовательские данные) шифруется.

Халатность производителя налицо.

safari2012

01.02.2019 16:42+1тут хайповости статье добавляет фраза «купленной на амазон». но, на амазоне можно купить как лампочку филипс, так и полный шлак, типа обозреваемого в статье.

mkovalevskyi

01.02.2019 20:50а аналогичный разбор «филипса» имеет место быть?

CAJAX

02.02.2019 01:27Лампы hue используют zigbee для связи с бриджем, который уже подключается к сети по ethernet. Так что скорее всего в лампе воровать нечего кроме серийника и настройки включения после потери питания. Думаю и мост мало что даст. Может ключ сессии, последний IP от DHCP и расписание лампочек. Но кто его вообще выкинет.

mkovalevskyi

02.02.2019 01:57филлипс, в данном случае, собирательное название для «не полного шлака». среди не полного шлака тоже есть девайсы, которым хаб не нужен для работы.

KivApple

01.02.2019 00:14+4Всё описанное в статье подходит под очень целевую атаку. То есть надо проследить за человеком, дождаться пока он выкинет лампочку, вскрыть её и узнать пароль от Wi-Fi. Либо найти лампочку, узнать пароль от Wi-Fi, а затем каким-то образом найти где же эта сеть. Очень сложный способ, чтобы подключиться к чужому Wi-Fi и помигать новой лампочкой. Затем? Ну окей, даже допустим мы так сможем устроить какой-нибудь фишинг или иную атаку и увести пароли. Но мне что-то подсказывает, что банальная рассылка письма «посмотри что я нашёл!» со ссылкой на вирус принесёт куда больше заражений за меньшее время, чем поиск в мусорках выброшенных лампочек, их взлом и последующий поиск их бывших Wi-Fi сетей.

То есть атака в принципе не особо масштабируется. Окупится только в ситуациях вида «У жертвы миллион долларов на счету, она управляет ими через интернет-банк через компьютер, на котором не закрыта уязвимость SMB, а ещё жертва использует умную лампочку и она её скоро сгорит — достаём в час Х лампочку из мусорки, пока её не увезли на свалку, извлекаем пароль, подключаемся к сети, загружаем троян через уязвимость, крадём доступ к счёту». Но надо понимать, что 99% никогда не подвергнуться целевым атакам, просто потому что оно того не стоит (для каждой целевой атаки нужно очень детально изучить жертву, а это время, причём время специалиста в своём деле, плюс специлист должен быть в непосредственной близости от жертвы, а не на другом конце планеты, что вносит ещё значительную надбавку за риск).

Вот если можно лампочку дистанционно через Интернет заставить DDoSсить произвольный сайт — это интересно. Ибо уязвимость отлично масштабируется — стоимость заражения ничтожно мала — время специалиста требуется на написание эксплойта, а потом он работает бесплатно хоть ты миллион лампочек взломай. Значит если взлом принесёт хоть цент устройства прибыли — он будет реентабелен (при условии популярности лампочек).

В общем, целесообразность защиты большинства устройств от прямого физического доступа под большим вопросом. В то же время такая защита усложняет реверс-инженеринг в мирных целях — например, чтобы сделать управлялку этой лампочкой из-под неподдерживаемой ОС (например, Linux) или чтобы приделать к системе домашней автоматизации.

Mishootk

01.02.2019 09:29+1«Лампочки» можно собирать на помойках больших бизнес-центров. В кавычках, потому что вместо лампочек может быть любая неглупая техника.

При помощи лампочки гораздо проще подбросить трояна в сеть жертвы (да, надо заморочиться, чтобы именно жертва взяла именно твои лампочки). Никому еще не приходит в голову прогонять лампочки через антивирус. А засунуть свою лампочку в чужую коробку — делается на любом этапе до полки магазина.

KivApple

01.02.2019 09:42Вам придётся купить лампочку, выполнить с ней некоторые операции (время специалиста), затем отнести её назад в магазин и подменить (риск небольшой, но всё же под камеры вы потенциально подставитесь). Несколько долларов, несколько часов и небольшой риск, чтобы заразить 1 случайного человека. При этом мы ограничены географически своим городом, что в случае чего упростит работу следователям. Вы ведь понимаете, что рассылка 1000 случайным людям сообщения «вот мои голые фотки, перейди по ссылке» (из получателей хоть 1 случайный человек да откроет) — и дешевле, и безопаснее (помимо возможности обмазаться торами и VPN — жертва может быть из другой страны и даже с другого континента, что значительно усложнит работу следствия).

Затея из статьи актуальна только как PoC, либо для целевой атаки на богатенькую жертву. Но в последнем случае 99% людей это никогда в жизни не грозит.

AntonSor

01.02.2019 22:29Нет, достаточно, придя посетителем в офис, подменить лампочку на свою затрояненную

mkovalevskyi

01.02.2019 22:50+1у вас какой-то очень странный офис, если можно незаметно поменять лампочку )

ISVLabs

01.02.2019 22:52этого мало. надо, чтобы местный пользователь (скорее, админ) подключил её к интранету.

SnowLoKu

01.02.2019 07:57-5Вся эта эпопея с безопасностью напоминает рассказ про хакера в столовой. Это просто лампочка…

Хакер в столовой

День первый

Хакер приходит в общественную столовую и с возмущением обнаруживает, что солонку на столе может открутить кто попало и насыпать туда что угодно. Хакер приходит домой и пишет гневное письмо директору столовой: «Я, meG@Duc, обнаружил уязвимость солонки в Вашей столовой. Злоумышленник может вскрыть солонку и насыпать туда яду! Примите меры срочно! »

День второй

Директор среди прочих деловых писем, запросов о поставках еды и курьерских уведомлений получает письмо, и пожимает плечами: «Кому этот бред только в голову пришёл? »

День пятый

Хакер приходит в столовую, насыпает во все солонки яду. Погибает триста человек, директора три месяца таскают по судам и, в конце концов, оправдывают за отсутствием состава преступления. Хакер пишет письмо в стиле «ну что, видали? ».

День 96-ой

Директор покупает специально спроектированные солонки с кодовым замком. Посетители столовой чувствуют, что они в этой жизни чего-то не понимают.

День 97-ой

Хакер обнаруживает, что дырки в солонках пропускают соль в обе стороны. И не только соль, а вообще всё, что угодно. Он пишет возмущенное письмо директору и ссыт во все солонки столовой. Триста человек перестают посещать эту столовую вообще, тридцать попадают в больницы с отравлением. Хакер вдогонку посылает директору смс-ку «Ну как вам? ». Директора тем временем три месяца таскают по судам и дают год условно.

День 188-ой

Директор столовой клянется в жизни больше не работать ни в одной столовой, а тихо-мирно грузить лес в Сибири. Инженеры работают над новой солонкой с односторонним клапаном. Официантки тем временем изымают все старые солонки и раздают соль вручную.

День 190-ый

Хакер тырит солонку из столовой и изучает дома её устройство. Пишет гневное письмо директору: «Я, meG@Duc, стырил солонку и нахожу этот факт возмутительным! Любой может стырить солонку из Вашей столовой! » До этого непьющий директор читает письмо, идет домой и выпивает водки.

День 193-ый

Хакер обнаруживает, что все солонки в столовой прибиты цепями к столам. Он приезжает на очередной хакерский СПРЫГ и докладывает о своих успехах, получая там заслуженную награду за защиту интересов общества и потребителя. К счастью, директор ничего про это не знает и не сопьется раньше времени.

День 194-ый

В рамках дьявольски гениально продуманной операции хакеры всем СПРЫГом вламываются в столовую и высыпают соль из всех солонок себе в карманы. Хакер meG@Duc пишет возмущенное письмо директору, намекая на то, что никакой заботы о посетителях в столовой нет и любой гад может лишить честных людей соли в одно мгновение. Дозатор соли с авторизацией необходим просто позарез.

Инженеры в поте лица работают над новой солонкой, пока официантки опять раздают соль вручную. Директор уезжает в отпуск на Сейшельские острова и обедает только в номере, избегая столовых, ресторанов и баров.

День 200-ый

Посетители столовой с ужасом находят, что, чтобы насыпать соли, они должны подойти к официанту, предьявить паспорт, получить специальный 8-значный одноразовый код к солонке. Для получения перца процедуру следует повторить.

ittakir

02.02.2019 19:40Даже не знаю, почему минусуют. История просто гениальная.

И, к сожалению, в реальности похожие преступления уже были: en.m.wikipedia.org/wiki/Chicago_Tylenol_murders

Привели к появлению: en.m.wikipedia.org/wiki/Tamper-evident_band

tvr

03.02.2019 12:08Даже не знаю, почему минусуют.

Может быть, потому, что эту избитую до глубокого синего цвета простыню с длиннейшей бородой логично было бы убрать под спойлер с заголовком «Хакер в столовой», мне так кажется.

OnelaW

01.02.2019 11:25+2Так и представил. год 20… с чем-то там. Квартира нафаршированная «умной техникой» Маленькой девочке захотелось ночью молока с печенькой. В квартире криво установлены средства защиты. Примерный алгоритм. включается фонарик, который чудом сохранился из прошлого. Девочка берет в руки планшет для управления всей техникой. вводится пароль на планшете. Авторизация во внутренней сети. На планшете вводится логин и пароль к брендмауэру отвечающего за освещение. Логин на домашний сервер управлением освещения. тапается на маршрут до холодильника, выбирается настройка неяркое освещение. Далее берется карта для дверей или одновременно с эти подтверждается доступ к открытию дверей. С планшетом подходит к умному холодильнику. Получение доступа для открытия холодильника. Достать бутылку молока. Налить молока и взять печеньки. Закрыть холодильник. отдать команду на закрытие авторизационной сессии для холодильника. дойти до комнаты, закрыть сессию на сервере и отдать команду на закрытие дверей и выключение освещения. Спокойно попить молока.

balamutang

02.02.2019 23:07+1перебор же. еще не хватает авторизации в консоли управления через телнет-сессию, как в киберпанке 90х годов.

в реальности в 2019 году фонарик уже с авторизацией по отпечатку пальца, потому что «фонарик» — это приложение в сяоми редми 4х.

ua30

01.02.2019 11:50+1Меня может скомпрометировать собственная лампока. Вот о чем не писали даже фантасты.

netricks

01.02.2019 12:29+4Мне кажется, тут проблема безопастности возникает тогда, когда лампочка попадает в домашнюю wifi сеть. Можно гневаться на производителя, но в сущности, это фундаментальная проблема технологии. Покупая лампочку или умную розетку, я потенциально пускаю в свою сеть хакера. И с этим довольно сложно что-то сделать. Все «вумные» приблуды не проверить и не очистить.

Из этого можно сделать выводы. Или надо делать для всех тупых «умных» гаджетов специальную сеть/подсеть, откуда нельзяполучить доступ к компьютерам, либо по введению этих изделий в сеть, считать сеть скомпроментированной по умолчанию и реализовывать защиту данных на уровне отдельных узлов.

Вобщем, это не та проблема, которая решается на уровне отдельного изделия. Тут требуется культура использования.

Cubus

01.02.2019 13:22+1Как вариант — для всего «вумного» поднять отдельную Wi-Fi сеть без доступа в Интранет. Многие современные роутеры это умеют, но это уже, как вы совершенно заметили, совершенно другая культура использования.

eps

01.02.2019 16:28+1Только большинство устройств умного дома не включатся, пока не получат доступ по шифрованному каналу к американскому / китайскому серверу.

Если вы собираете умный дом сами на базе локального MQTT сервера, например, то это отличный сценарий, спору нет

Extravert34

02.02.2019 07:59К сожалению, это не работает, что называется out-of-the-box. А WiFi лампочку просто вкрутил, поставил приложение, и используешь. Отсюда и более высокая популярность таких решений

g0rd1as

02.02.2019 20:07В том-то и дело, что «отдельные современные роутеры», а много их на руках у населения? Уверен, что у большинства стоит какое-то старое железо, которое такого не умеет, а «умная» техника постепенно в дома тем не менее приходит.

Ernest88

01.02.2019 13:54Лапмочка или розетка с Wi-Fi это уже перебор. Розеткой можно управлять из щита релюшкой. Если уж понадобиться динамически менять цвет и интенсивность каждой лампочки по отдельности, можно использовать протоколы попроще.

mkovalevskyi

01.02.2019 20:53из щитка вам будет достаточно сложно увидеть что в розетку что-то включено удаленно, типа проверки на работе а выключил ли я утюг, и таки его выключить.

Oxyd

02.02.2019 17:31Многие умные(и не очень) утюги поддерживают автоматическое отключение. А из щитка таки можно проверить — по энергопотреблению на конкретной розетке.

ittakir

02.02.2019 09:29+2Честно говоря, в современных реалиях чтобы попасть в WiFi сети случайных людей, достаточно просто припарковаться с ноутбуком около многоэтажки на несколько минут. Либо будут открытые сети с доступом к роутеру с дефолтным паролем. Либо PixieWPS, который открывается за секунды, либо стандартные пароли, которые провайдер задает при установке оборудования, например, номер телефона пользователя. Само собой внутри домашней сети у роутера стандартный пароль, видны все подключенные девайсы, полный контроль к настройкам DNS, telnet в роутер, перепрошивка и т.д.

Этот способ намного эффективнее и проще, чем искать в мусорке лампочку, и работает во всех странах.

В целом, вектор атаки на лампочки интересен тем, что они в магазине лежат на полке. Можно достать их из коробки, подать питание, накатить «злую» прошивку, и положить обратно в коробку. «Злая» прошивка сама вскоре сообщит вам, какой у нее IP и пароль от WiFi, когда кто-то купить эту лампочку.

ittakir

02.02.2019 10:43И на самом деле даже не нужно сидеть в магазине и лампочки перепрошивать. Например, в Леруа можно вернуть любой товар в течении года! Просто покупаем умные лампочки, контроллеры умного дома, теплого пола, замки, видеоглазки. Дома это все анализируем и записываем трояна. Сдаем обратно в магазин. Товар попадает обратно на полки и другие люди его покупают.

DGN

02.02.2019 23:56Ну в принципе, если можно зашить трояна с криптовымогателем, кейс может сработать. LAN у нас до сих пор наиболее уязвим, не требуется проходить за NAT, писать письма в духе «я маленький вирус, запустите меня вручную». По крайней мере, это дешевле атаки вида «нашел флешку».

kypec56

02.02.2019 15:29Была лампочка Ильича, а эти можно называть лампочками Сталина, главное в них еще микрофоны ставить

cyrillpetroff

03.02.2019 03:23Честно говоря, я у нас в «сверхдержаве» таких умных лампочек не то что, на помойках — в магазинах и то не видел.

В основном китайский ноунейм, который ушлыеспекулянтыбизнесмены тоннами возят.

П.С. Хотя, в Москве это наверное не так, надо будет у знакомых спросить.

vikarti

03.02.2019 09:09Ждем требования хранить данные российских пользователей на Российском сервере (и, для удобства работы — сделать обязательную для пользователей из России авторизацию через Госуслуги)?

И кстати нотификацию ФСБ на эти лампочки нужно? (там же шифрование… для WiFi) (c 2018 для бытовой техники убрали требование этой нотификации — смотрим habr.com/ru/company/banderolka/blog/371133 например — но там закрытый список и лампочек там — нет).

AntonSor

Ну да, вычислительной мощности ESP8266 и ESP32 вполне достаточно, чтобы замутить ботнет. А менять никто ничего не будет, так как используется стандартная библиотека от производителя. Редко когда с прослойкой собственного кода.

andr2k

Когда их тысячи, получится неплохой ботнет

khanid

Для DDoS этого хватит. Пинг-флуд ещё пока способен вызывать проблемы.