Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный ущерб интернету. Теперь он вернулся и опаснее, чем когда-либо.

Новый и улучшенный Mirai заражает больше устройств

18 марта 2019 года исследователи безопасности в Palo Alto Networks обнародовали, что Mirai был изменен и обновлен для достижения той же цели в большем масштабе. Исследователи обнаружили, что Mirai использует 11 новых видов экспорта, доведя общее число до 27, и новый список учетных данных администратора по умолчанию, для пробы. Некоторые изменения нацелены на бизнес-оборудование, включая телевизоры LG Supersign и беспроводные презентационные системы Wipg-1000.

Mirai может быть еще более мощным, если он может взять на себя бизнес-оборудование и командовать бизнес-сетями. Как говорит Рухна Нигам, старший исследователь угроз в сетях Пало-Альто:

Эти новые функции предоставляют ботнету большую поверхность атаки. В частности, наведение промышленных звеньев также предоставляет ему доступ к большей пропускной способности, что в конечном итоге приведет к большей мощи ботнета для DDoS-атак.

Этот вариант Mirai продолжает атаковать клиентские маршрутизаторы, камеры и другие устройства, подключенные к сети. Для деструктивных целей, чем больше устройств заражено, тем лучше. По иронии судьбы, вредоносный вирус был размещен на веб-сайте, продвигающем бизнес, который имел дело с “электронной безопасностью, внедрением и мониторингом сигнализации.”

Mirai это ботнет, который атакует IOT-устройства

Если вы не помните, в 2016 году ботнет Mirai, казалось, был везде. Он нацеливался на маршрутизаторы, DVR-системы, IP-камеры и многое другое. Они часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, которые подключаются к интернету. Ботнеты работают, заражая группы компьютеров и других устройств, подключенных к Интернету, а затем вынуждают эти зараженные машины атаковать системы или работать над другими целями скоординированным образом.

Mirai пошел за устройства с учетными данными администратора по умолчанию, либо потому, что никто не изменил их, либо потому, что производитель жестко закодировал их. Ботнет захватил огромное количество устройств. Даже если большинство систем не были очень мощными, то большое число обработчиков могли работать вместе, чтобы достичь большего, чем смог бы мощный зомби-компьютер самостоятельно.

Mirai захватил почти 500 000 устройств. Используя этот груповой ботнет IoT-устройств, Mirai повредил сервисы, такие как Xbox Live и Spotify и веб-сайты, такие как BBC и Github, ориентируясь непосредственно на DNS-провайдеров. С таким количеством зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой из трафика объемом в 1.1 терабайт. DDOS-атака работает, наводняя цель огромным количеством интернет-трафика, больше, чем цель может обработать. Это приводит веб-сайт или службу жертвы к замедлению работы или к полному отключению от интернета.

Первоначальные создатели программного обеспечения Marai botnet были арестованы, признали себя виновными и получили условный срок. Какое-то время Мирай был выключен. Но достаточное количество кода выжило для других преступников, которые переняли Mirai и изменили его в соответствии со своими потребностями. Теперь существует еще один вариант Mirai.

Как защитить себя от Mirai

Mirai, как и другие ботнеты, использует известные эксплойты для атаки устройств и их компрометации. Он также пытается использовать известные учетные данные по умолчанию для работы в устройстве и взять его на себя. Таким образом, ваши три лучшие линии защиты просты.

Всегда обновляйте прошивку и программное обеспечение всего, что у вас есть в вашем доме или на рабочем месте и что может подключаться к интернету. Взлом — это игра в кошки-мышки, и как только исследователь обнаружит новый эксплойт последуют патчи, чтобы исправить проблему. Ботнеты, подобные этому, процветают на непатченых устройствах и эта версия Mirai ничем не отличается. Эксплойты, нацеленные на бизнес-оборудование, были выявлены в сентябре прошлого года и в 2017 году.

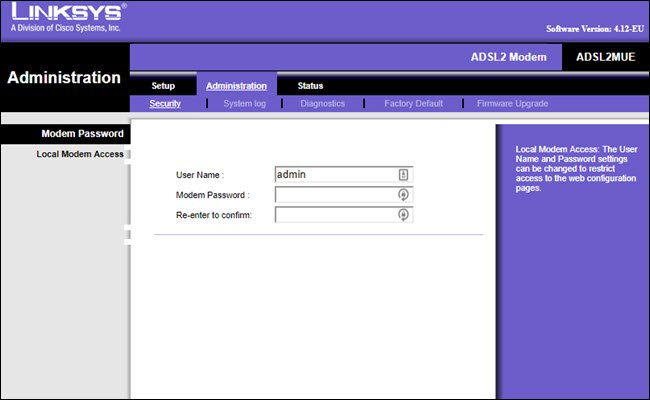

Рис. 1. Обновление прошивки маршрутизатора.

Как можно скорее измените учетные данные администратора ваших устройств, имя пользователя и пароль. Для маршрутизаторов это можно сделать в веб-интерфейсе вашего маршрутизатора или мобильном приложении (если оно есть). Для других устройств, в которые вы входите с именем пользователя или паролями по умолчанию, обратитесь к руководству устройства.

Если вы можете войти в систему, используя admin, password или пустое поле, вам нужно изменить это. Не забудьте изменить учетные данные по умолчанию при настройке нового устройства. Если вы уже настроили устройства и забыли изменить пароль, сделайте это сейчас. Эта новая варсия Mirai нацелена на новые комбинации имен пользователей и паролей по умолчанию.

Рис. 2. Плохой пример имени пользователя.

Если производитель устройства перестал выпускать новые обновления прошивки или жестко закодировал учетные данные администратора и изменить их нельзя, рассмотрите возможность замены устройства.

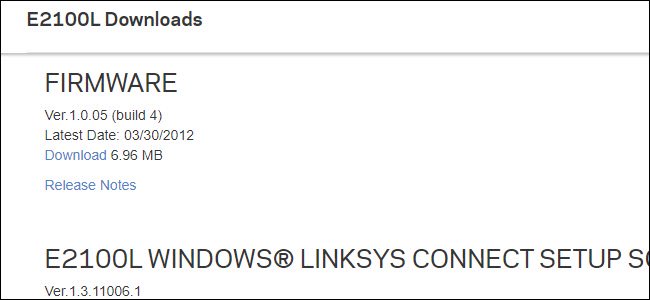

Лучший способ проверить-начать с веб-сайта вашего производителя. Найдите страницу поддержки вашего устройства и найдите любые уведомления об обновлениях прошивки. Проверьте, когда был выпущен последний. Если прошло много лет с момента обновления прошивки, производитель, вероятно, больше не поддерживает устройство.

Инструкции по изменению учетных данных администрирования также можно найти на веб-сайте поддержки производителя устройства. Если вы не можете найти последние обновления прошивки или способ изменить пароль устройства, вероятно, пришло время заменить само устройство. Вы не должны оставлять что-то уязвимое и постоянно подключенное к вашей сети.

Рис. 3. Если последняя прошивка, которую вы можете найти, с 2012 года, вы должны заменить свое устройство.

Замена устройств может показаться радикальной мерой, но если оно уязвимо, то это ваш лучший вариант. Ботнеты вроде Mirai никуда не денутся. Вы должны защитить свои устройства. А, защищая свои собственные устройства, вы будете защищать остальную часть интернета.

Комментарии (5)

LAG_LAGbI4

20.03.2019 10:23о чём статья? не использовать устройства, на которых есть уязвимости?

и какая связь между обновлением устройства и дырами в безопасности?

alchemist666

20.03.2019 10:47Не всегда об этом можно узнать, когда помимо учётной записи админа, есть зашитая/скрытая ученика вендоров, для отладки/сервиса и тп. Как рассматривать такие устройства?

H_I_R_U_R_G

20.03.2019 17:41— господа, у нас дыра в безопасности

— ну хоть что-то у нас в безопасности…

MMik

Как узнать, пал ли мой роутер жертвой?