Как сообщает «Лаборатория Касперского», хакеры из APT-группировки ShadowHammer 5 месяцев контролировали сервис обновлений ASUS Live Update и заразили более полумиллиона компьютеров по всему миру.

Исследователи из «Лаборатории Касперского» обнаружили, что в прошлом году злоумышленники взломали сервер ASUS, который отвечал за обновления программного обеспечения компании. Злоумышленники разместили на сервере вредоносный файл с бэкдором, подписанный валидным сертификатом ASUS.

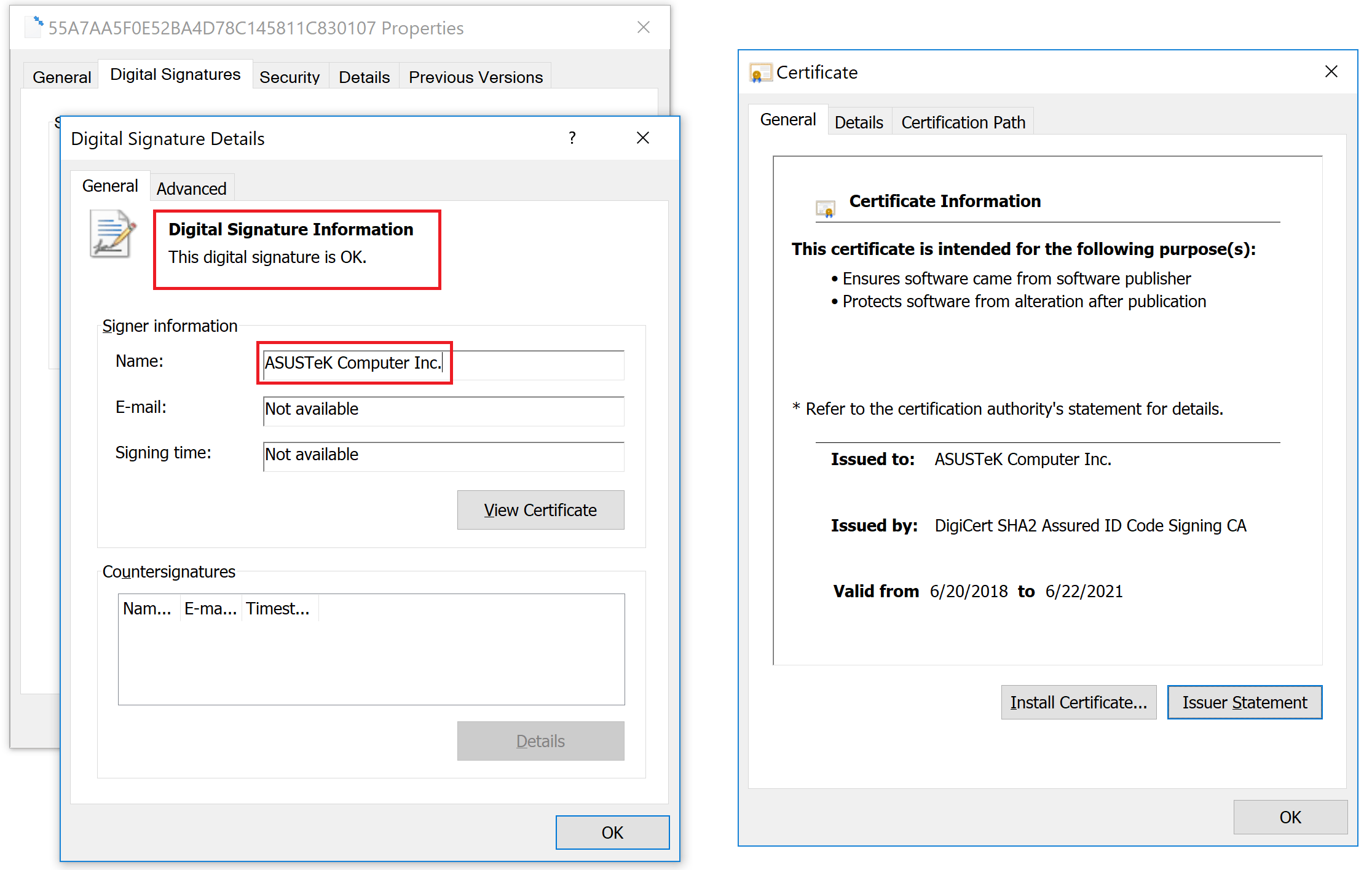

Скомпрометированный сертификат 05e6a0be5ac359c7ff11f4b467ab20fc:

[изображение — securelist.com]

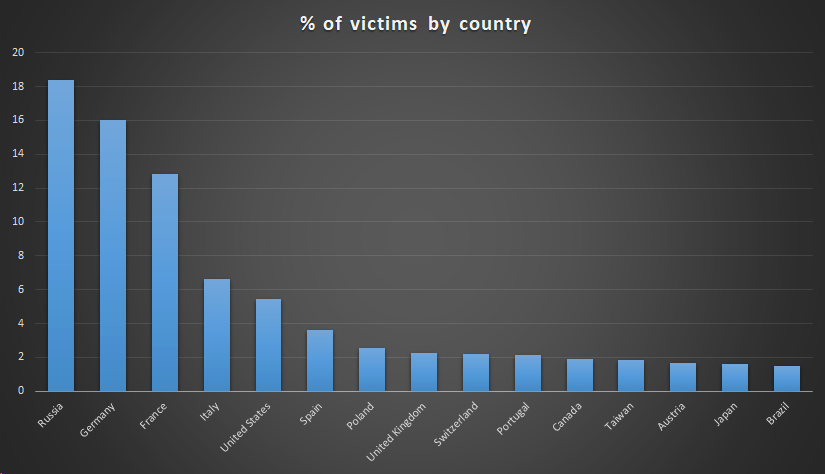

Большинство зараженных объектов, обнаруженных экспертами «Лаборатории Касперского», находились в России (около 18%). По информации Symantec, минимум 13 000 компьютеров, принадлежащих клиентам компании, были заражены обновлением вредоносного программного обеспечения от ASUS в прошлом году в США.

Статистика заражений:

[изображение — securelist.com]

Предполагается, что злоумышленники должны были скомпрометировать около 600 целей, которые идентифицировались по MAC-адресам компьютеров.

Вредоносная программа искала целевые системы по их уникальным MAC-адресам. Попав в систему и обнаружив один из этих целевых адресов, вредоносная программа обращалась к командно-контрольному серверу, на котором работали злоумышленники, после чего на эти машины было установлено дополнительное вредоносное ПО.

В данной APT были задействованы следующие узлы:

С&C:

asushotfix[.]com

141.105.71[.]116Распространение:

hxxp://liveupdate01.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

«Эта атака показывает, что используемая нами модель доверия, основанная на известных именах поставщиков и проверке цифровых подписей, не может гарантировать, что вы защищены от вредоносных программ», — отметил Виталий Камлюк, директор Азиатско-Тихоокеанского региона по глобальным исследованиям и анализу «Лаборатории Касперского». Он отметил, что ASUS никак не прокомментировала взлом и оставила без внимания сообщения от экспертов «Лаборатории Касперского» о взломанном сервисе и скомпрометированном сертификате.В адрес компании направлены дополнительные запросы издательства Motherboard и компании Symantec.

Утилита для проверки, не входит ли ваш MAC-адрес в список приоритетных целей. Онлайн-проверка.

Комментарии (125)

Mur81

25.03.2019 20:11+6Теперь когда меня спросят что такое «epic fail» буду просто давать ссылку на эту статью.

Jogger

25.03.2019 20:24Именно поэтому я отключаю обновления везде где только могу (а где не могу — блокирую фаерволом).

Krylaty

25.03.2019 20:29Как повезет. Обновлять все вручную сложно. И может оказаться что критически важный апдейт не прилетел в нужный момент.

shushu

26.03.2019 03:44Как показывает практика: чаще всего бывает наоборот, прилетает поломаный апдейт который роняет систему. Я всё же больше предпочитаю контролировать ситуацию и обновлятся когда я посчитаю нужно и если посчитаю нужным.

UksusoFF

25.03.2019 20:32+1Дыры в Windows SMB говорят что это не очень идея.

Jogger

25.03.2019 21:25Удачи вам добраться до дыр в моём SMB через NAT.

kzhyg

25.03.2019 21:56+16Уровень квалификации: отключает обновления и считает NAT защитой.

Jogger

25.03.2019 22:27-8Уровень развития: переходит на личности и определяет квалификацию по двум предложениям. Тролльте дальше.

AdVv

26.03.2019 00:44+5Вы думаете это хорошая идея, отключать обновления, да еще с гордостью рассказывать об этом на техническом ресурсе? На один случай использования канала распространения обновлений в качестве вектора атаки приходятся миллионы атак на необновленное ПО. Причем трудозатраты и уровень реализации этой атаки говорит о том, что конкретно вы для атакующих — неуловимый Джо. Зато вами с удовольствием займутся скрипткиддис, благо много мозгов для применения готового эксплоита не нужно. Так что выводы об уровне вашей квалификации мне тоже кажутся вполне обоснованными.

Massacre

26.03.2019 05:01Да, автообновления всегда лучше держать выключенными, иначе вместо обновлений безопасности вам могут и троян типа GWX залить… Лучше всего ставить вручную и смотреть, что ставишь.

Роутер и NAT сами по себе — не защита, разумеется. Нужен нормальный фаервол.

MikailBag

26.03.2019 08:01Так проблема не с автообновлениями, а с Microsoft, которая под видом обновлений ставит всякую помойку.

Я своему вендору (Canonical) вполне доверяю, обновления всегда ставлю, брат жив.

EvokSinister

26.03.2019 13:31Основная проблема 10 винды как раз и заключается (как по мне) в неотключаемых обновлениях. Сейчас даже службу обновлений не отключить. Вот от слова совсем. Раньше он хотя бы на время давал её отрубить (пусть и врубал потом сам), а теперь…

Shyster

26.03.2019 13:43Служба отключается(В службах), Отключаете и ставите права самые низкие (гость), и она не будет запускаться. Так как нет доступа Гостю к нужным ресурсам.

kisskin

27.03.2019 11:06при таком варианте через несколько месяцев проблемы со входом основного пользователя на компьютер возникают. проверено на нескольких компьютерах. Но служба обновления не запускается, да)

fesst

26.03.2019 16:54Погуглите gpedit + automatic update. Есть и другие варианты, через реестр, ну или как написал другой Вам отвечающий.

genuimous

26.03.2019 19:27Если все работает, то нет особого смысла обновляться (кроме мифических внешних угроз, от которых лучше всего помогают фаерволы, а не апдейты), а если не работает, то целенаправленно ищешь нужное обновление, после чего потом задача сводится к предыдущей. Далее, уже лет -надцать имею оригинальный (не патченный ни разу) windows server 2003 sp1, выгуливаю его наружу по 80 и 21 портам, сидит за 2мя натами. Я не говорю, что это правильно, однако факт, никаких ваннакраев, етерналблю и т.п., тьфу-тьфу. А сколько было переустановок софта/осей после неудачного автообновления, не сосчитать. В идеале надо иметь дубль системы и сначала ставить обновления туда, тестировать, потом вкатывать на рабочую — это не только корпоративщиков, это и домашней системы касается. Даже в большей степени домашней: на борьбу с багами в корпоративной среде выделяется время, которое будет оплачено, а на личные компьютеры тратишь личное время, и платить должен сам себе. Так что не все так однозначно.

grassInTheYard

27.03.2019 23:47Если вспомнить, то на моей практике, гораздо больше было проблем от обновлений, чем от ваших мифических уязвимостей. Фактически, все случаи заражения компьютеров четко фиксировались по скаченным и запущенным файлам. (Да, да, при скаченном обновлении, малварь, запущенный твёрдой рукой юзера не взлетит! Ха!).

А вот по какой-либо причине прерванное обновление, частенько приносило проблем. (Восстановление загрузки, восстановление к исходным, profit).

Так, что лично я, всегда ставлю обычного пользователя, и запрет обновлений. Пока, что не было ни одного случая усомниться в шаблоне.

P.s. Учитывая, что мы не знаем вашей квалификации, ваш вывод о чужой квалификации, уже нам кажется сомнительным.

grassInTheYard

26.03.2019 13:31Уровень паранойи: считает что он кому-то нужен.

kzhyg

26.03.2019 14:37+2У вас есть сервер, торчащий SSH'ем в интернет? Посмотрите auth.log, будете приятно удивлены своей популярностью.

Вы лично, может, никому и не нужны, но ваш дырявый компьютер с радостью обработает и присоединит к себе любой ботнет.

grassInTheYard

26.03.2019 23:16Хм… Речь шла не об обычных, домашних компьютерах? На которых, я никогда не устанавливал, никаких обновлений после win7 sp1, включал режим обычного пользователя и никогда, с момента выхода 7, бед не знал. Видимо, в сети не нужен только я. Или, естественно, я не знаю, что мой компьютер уже 10 лет состоит в различных ботнетах. А, если серьёзно, сервер, конечно напрашивается на проверку по всем известным уязвимостям.

P.S. Вряд ли на сервере присутствовал бы asus live update.

dartraiden

26.03.2019 02:19+1И тут вас ломают из подсети вашего провайдера, потому что прошивку на роутере вы тоже не обновили, а каких-то 5 лет назад производители SOHO-роутеров вообще не задумывались о том, что нужно либо ip6tables в прошивку добавить (и настроить), либо поддержку IPv6 в ядре отключить.

JerleShannara

26.03.2019 19:25g:mirai

Для свято верящих, что пластиковые мыльницы с именами «роутер, вебкамера, хранилище» не имеют дыр. Плюс не факт, что у вашего провайдера нету клиента, который вчера прочитал парочку статеек из ксакепа и теперь хочет поиграть в кулхацкера. Плюс некоторые провайдеры дают динамический маршрутизируемый белый адрес частенько (онлайм в дефолт-сити это делает порой), что автоматически расширяет круг кулхацкеров с вашей локалки до мира.

Zundapp

28.03.2019 23:29Очередной шифровальщик доберется. Мало не покажется. Уверяю Вас))

Возможно, в этот раз не Вы притащите его на флешке в оффис, а Ваш коллега. Но результат будет предсказуем.

Что касается NAT, как Вы думаете, каким образом китайские камеры, регистраторы, а так же teamviewer-ы, AmmyAdmin-ы разные находятся из интернета? Ну и непробиваемого NAT не бывает, как Вы уже догадались))). Даже симметричный удается пробить, хотя и не сразу.

DrPass

25.03.2019 23:56Ну то такое. Эксплойтов, которые сами проникали на компьютеры без помощи шаловливых ручек, можно пересчитать по пальцам одной руки, а чтобы посчитать обновления разного софта, которые что-то портили, волос на голове и попе не хватит.

AdVv

26.03.2019 00:48+1На спор, насчитаю больше, чем на двух руках.

DrPass

26.03.2019 03:19+3Опрометчиво соглашаться на подобные споры, не зная, сколько пальцев у собеседника.

UksusoFF

26.03.2019 07:57Может их и не много, но потерять весь семейный фотоархив изза Petya как-то не хочется.

DrPass

26.03.2019 13:21Ну так Petya нас «порадовал» как раз благодаря обновлениям, правда, не виндовым, а бухгалтерской программы M.E.Doc.

ElvenSailor

26.03.2019 17:02Может их и не много, но потерять весь семейный фотоархив изза Petya как-то не хочется.

Так запишите на Read-only — носители (DVD, BD,)

и спите спокойно.

не перестаю восхищаться наивностью людей, которые держат что-то на своём компе и считают, что это навсегда…

Инфа на hdd, даже внешнем, никак не застрахована от пойманного «гостинца» (так совпало, что вот именно в этот час ты дописывал на него что-то) или от помершей микросхемы.

промахнулся уровнем коммента

Nikoobraz

26.03.2019 10:02Скорее опрометчиво соглашаться, если не оговорено как считать, ведь 5 пальцев одной руки вполне достаточно, чтобы досчитать до 31, а уж чтобы насчитать более чем на двух руках, нужно изрядно постараться.

0xd34df00d

27.03.2019 03:30При определенной тренировке пальцев одной руки хватает для 32768 вариантов.

DrPass

27.03.2019 10:39А если ещё согласовать стартовые и стоповые комбинации, и применить последовательный код, то количество вариантов вообще будет ограничено только временем оставшейся вашей жизни.

maxzhurkin

25.03.2019 20:45Вообще, называть неизвестных преступниками до решения суда - потенциальная клеветаЭто не совсем сарказмНет, сарказмили нет?Сарказм

nerudo

25.03.2019 20:50+1Почему сразу сарказм? Они вполне могут оказаться обмедаленными сотрудниками, а вовсе не преступниками.

maxzhurkin

25.03.2019 20:53Зачем спойлерить спойлеры?

обмедаленными

это какими?

AdVv

26.03.2019 00:49Представленными к высоким государственным наградам.

vikarti

26.03.2019 07:09С учетом

что ASUS никак не прокомментировала взлом и оставила без внимания сообщения от экспертов «Лаборатории Касперского» о взломанном сервисе и скомпрометированном сертификате.

вполне может быть.

Только… в одной стране представляют к наградам а в другой — преступниками считают.

serkys

26.03.2019 18:17Войдя в туалет, Штирлиц обнаружил свежую бормановскую надпись: «Штирлиц — скотина и русский шпион». Штирлиц старательно зачеркнул слово «шпион» и написал «разведчик»…

novrm

25.03.2019 21:09-1То есть, когда вашего ребенка убивают ножем — вы должны дождатся убийства, дождатся решения суда, а тогда называть человека погубившего вашу кровиночку — убийцей?

maxzhurkin

25.03.2019 21:12Читайте внимательнее сообщение, на которое отвечаете, а ещё почитайте здесь

sidristij

25.03.2019 21:10У меня винда на этом Асусе когда обновляется, то грузит машину на 100%: ничего не сделать. Я вообще косо на всё смотрю :)

alexanster

25.03.2019 21:19Как страшно становится жить, никому и ничему уже верить нельзя.

Gamliel_Fishkin

25.03.2019 22:07А раньше верили?

alexanster

26.03.2019 00:05Ну вообщем-то да. Ещё не так давно я верил в безглючность обновлений Винды. Ещё раньше я верил в светлое будущее. А когда-то совсем давно — в Деда Мороза.

beatleboy

25.03.2019 21:46А роутеры ASUS как с этим? Или только компьютеры?

Gamliel_Fishkin

25.03.2019 22:12-1Предупреждён, значит вооружён. Я проверил свой смартфон. И о радость: «Your device has not been targeted by ShadowHammer attack».

proton17

25.03.2019 22:12+5Вот в том числе и по этому, а также из-за ужасного качества, я всегда первым делом сносил с ноутов и компов всю вендеровскую скверну. Особенно хреново с этим у Lenovo, хуже не видел.

dartraiden

26.03.2019 02:29Стоит добавить о скотском поведении ASUS:

I should add that kaspersky Lab researchers contacted ASUS Jan 31 and met w/ ASUS in person Feb 14. The company insisted the hack didn’t happen. When Kaspersky offered to help them with forensic to show it did, ASUS wanted them to sign NDA. The company went silent after that

То есть, они до последнего отрицали факт взлома и пытались не допустить огласки, когда им уже предложили поднести все доказательства на блюдечке. Более того, по словам представителей ЛК, ASUS до сих пор не признала недействительным два скомпрометированных сертификата.

Hypnotoadd

26.03.2019 20:09«When Kaspersky offered to help them with forensic to show it did, ASUS wanted them to sign NDA»

А чего не перевели что «ASUS wanted them to sign NDA», Асус хотел чтоб ЛК подписала не разглошение. Тут внутрений параноик совсем разойдется.

dartraiden

26.03.2019 20:38Это и есть «пытались не допустить огласки, когда им уже предложили поднести все доказательства на блюдечке»

Я всё же склонен думать, что это не сама ASUS проворачивала атаку, а таким неуклюжим образом пыталась не допустить шумихи и прилюдного позора.

3aBulon

26.03.2019 06:34+1Помню, раньше были компакт диски с софтом, игрушками.

И когда то в тираж попал вирус — это было крутое распостранение.

Я еще тогда думал(лет… цать назад), что вирус через обновления это потенциально гораздо круче. И вот оно, началось.

По сути, если заразить(взломать) update винды… бррр… лучше не думать об этом.

Gamliel_Fishkin

26.03.2019 07:50+3Июль 1990. Очередной выпуск британского компьютерного журнала PC Today содержал дискету, заражённую вирусом DiskKiller. Продано более пятидесяти тысяч экземпляров журнала.

Февраль 1995. Microsoft разослала ста шестидесяти бета-тестерам диск с демоверсией Windows 95, заражённый загрузочным вирусом Form.

Ноябрь 2006. Google разослал пятидесяти тысячам пользователей Google Video Blog вредоносную программу Nyxem, также известную как MyWife, Kama-Sutra или Blackmal.

В-общем, всё новое — это хорошо забытое старое.

dartraiden

26.03.2019 14:05Я ещё помню эпидемию «Индюка», который заражал среду программирования Delphi. Некоторые популярные программы в тот год зарелизились, будучи заражёнными.

iproger

26.03.2019 09:15Часто слышу как юзеры говорят что антивирус не нужен уже 10 лет как или хватает встроенного. Надо просто скачивать доверенные программы.

Только кто бы мог подумать что программа от огромной корпорации может быть угрозой. Поэтому я считаю что пока винда не будет переписана под линукс рано говорить что антивирус не нужен. Особенно это касается обычных пользователей которые легкомысленно относятся к пк.

Последнее время я даже с антивирусом не хочу запускать посторонние программы. Часто приходится использовать виртуалку. Майкрософт даже готовит свою версию снимков по типу виртуалки, видимо понимают что так дальше нельзя.

allter

26.03.2019 10:25+1Причём здесь линукс или антивирус? Проблема в том, что пользователь не контролирует то, что софт делает у него на компьютере. И любой сервис постоянных обновлений — это потенциальный бэкдор. В том числе сервис обновлений пакетного менеджера…

dartraiden

26.03.2019 20:47В том числе сервис обновлений пакетного менеджера…

Живо вспомнились люди, которые говорили «идите к чёрту с вашим желанием всюду вкорячить HTTPS, у нас пакетный менеджер проверяет подписи, нам этот ваш HTTPS нафиг ненужон».

В Arch Linux, как и большинстве других дистрибутивов, обращение к репозиториям может осуществляться по HTTP без шифрования трафика, но с применением верификации целостности и источника пакета по цифровой подписи. При установке пакета при помощи команды «pacman -U» с указанием URL, атакующий может подменить имя файла, передаваемое через HTTP-заголовок «Content-Disposition».

Пакетный менеджер pacman использует передаваемое в заголовке «Content-Disposition» значение для переименования полученного файла без должной проверки его корректности и без вырезания символов "../" из файлового пути. Переименование выполняется на стадии до проверки данных по цифровой подписи. Атакующий может поменять имя файла на строку вида "../../usr/share/libalpm/hooks/evil.hook" и добиться размещения своего файла в любой части файловой системы. Подобная манипуляция приведёт к выводу ошибки из-за невозможности найти файл в каталоге с кэшем пакетов, но скопированный файл останется в системе.

teecat

26.03.2019 09:28в погоне за быстродействием (надо же в тестах побеждать!) системы защиты стали доверять подписям и не проверять подписанные файлы. Поэтому такие ситуации уже предсказуемы. Уже сейчас базы доверенных приложений сравнимы по размеры с обычными базами

ситуация предсказуема и будет повторяться

sidristij

26.03.2019 09:36+3Обновления от вендоров — зло. Им почему-то кажется что кроме голой винды и нормальных драйверов нам еще нужно куча сраного ПО будь то: спецсупер утилита для коннекта к Wi-Fi, мегаутилита зарядки по USB (шта?), мегаутилита настройки тачпада и конечно же, суперсистема с мегаграфическим интерфейсом для получения несуществующих с момента выхода ноутбука апдейтов. Сносить всё нафиг и ставить голую винду. А лучше — покупать голый ноут. Но лицуха так дороже станет. (

gshamshurin

26.03.2019 10:02+1Присоединяюсь к мнению. Более того — ни разу не видел, чтобы кто-то этим реально пользовался.

То есть целые отделы(или подрядчики) у вендоров занимаются тем, что пишут софт, которым небольшое количество клиентов зачем-то пользуется, а гораздо бОльшее количество клиентов — мирится или удаляет.

Aquahawk

26.03.2019 15:26Софт от thinkpad ещё времён IDE. Тот что батарею трекает в ноуте и профили переключает. Единственная юзабильная хрень

JerleShannara

26.03.2019 19:30+1У IBM/Lenovo ещё тортом можно настройку тачпада с трекпоинтом считать.

Gordon01

26.03.2019 17:05Уже очень давно ключ для винды прошит в биос, сноси, ставь что угодно (в пределах версии Home/Pro/SL)

trak

26.03.2019 10:23О, про ASUS, когда-то я купил андроид-планшет Asus TF101, кажется, и там мне выдали lifetime cloud storage в подарок. Гм, через год, видимо, я умер…

Вообще, как выше писали господа, вендорский софт, это отдельный аттракцион.

SilentPrayerCG

26.03.2019 11:07А как предполагается выйти на эту утилиту (или онлайн версию) проверки вообще? Я первый раз, наверное, залез на сайт Касперского, не без труда смог найти там саму статью — У них на сайте нет раздела «новости», нужно нажать на малюсенькую надпись «блог» в самом дне сайта, и вот там есть запись про эту угрозу — www.kaspersky.ru/blog/shadow-hammer-teaser/22486, но ни слова про утилиты проверки или типа того.

Т.е. утилиты от Касперского… но где они о них говорят то?

Kaspersky_Lab

26.03.2019 12:00День добрый. Да, действительно, сразу не найти.

Вот онлайновый инструмент — shadowhammer.kaspersky.com

Подробнее можно на Securlist найти, там же и оффлайновая утилита securelist.com/operation-shadowhammer/89992

ElvenSailor

26.03.2019 12:32Asus те ещё bloatware-писатели, а судя по дизайну их софта, программисты там работают за еду :)

(До сих пор с содроганием вспоминаю драйвера к Xonar Essence STX II)

Так что ничего удивительного в том, что безопасность там -> 0. Удивительно, что это не произошло раньше.

В свете статьи напрашиватеся практический вопрос — а делать то что?

(то, что желательно новый комп прогонять pc-decrapifier'ом, это и так понятно)

iig

26.03.2019 12:51Мутный график.

В сумме все столбцы дают 49%. Неплохо так округлили.

Romiro_Orimor

26.03.2019 16:52Там же топ стран указан по заражениям.

15 стран на графике и более 200 вне графика.

iig

26.03.2019 18:17Тем более странно. Если бы я планировал атаку на 600 компов с заранее известными MAC адресами, зараженных компов было бы не 13000, а <=600, и, скорее всего, оказались бы они в одной стране.

serkys

26.03.2019 18:33Вы бы физически собрали все цели атаки в одной стране?

iig

26.03.2019 19:22Если зачем-то понадобилось атаковать именно эти 600 компов (иначе зачем MAC-адреса), наверное, между ними есть что-то общее. Находятся в одной сети, принадлежат одной организации… В этих случаях они скорее всего окажутся в одной стране ;)

Хотя скорее всего тут хакер и журналист изнасиловали друг друга.

serkys

26.03.2019 21:14Общем у них может быть лишь то, что все они являются целями одной и той же группы людей. Например, насолили одной и той же группе людей.

Более того, эта группа может работать под заказ, и общим у них окажется только то, что они не сидят на попе ровно.

Странная у вас аргументация.

ASUS Live Update — лишь удобный инструмент их достать, причём не факт, что единственный в арсенале этой группы.

iig

27.03.2019 11:47насолили одной и той же группе людей.

Незнакомые друг с другом русские, немцы и французы в количестве 600 шт, но одной и той же группе людей ухитрились насолить, и пользуются оборудованием ASUS.

Думаю, что раз автор статьи написал цифру 600, но не уточнил, нет ли между этими адресами корелляции, там не все так однозначно.

pnetmon

26.03.2019 19:39с заранее известными MAC адресами… и, скорее всего, оказались бы они в одной стране

Можно представить территориальную привязку по IP, но по MAC? По MAC это определенный производитель, оборудование

iig

26.03.2019 19:57Сценарий номер раз. Список адресов получен другим путем (интересующая нас сетка сосканирована, изучена..). Сликом сложная многоходовочка получается. У нас уже есть доступ в интересующую нас сеть, и мы достаточно сложным путем протаскиваем туда нечто.

Сценарий номер 2. Вендор может проследить, кому какое оборудование продано. Но в этом случае надежнее спрятать нечто в прошивке…

pnetmon

26.03.2019 20:29Железо ASUS, т.к. ПО предназначено для ASUS.

pnetmon

27.03.2019 08:21В официальном заявлении https://www.asus.com/News/hqfgVUyZ6uyAyJe1

only the version of Live Update used for notebooks has been affected

ноутбуки

pnetmon

26.03.2019 19:45Что интересно https://motherboard.vice.com/en_us/article/pan9wn/hackers-hijacked-asus-software-updates-to-install-backdoors-on-thousands-of-computers

распространение считается с июня по начало ноября, обнаружили в 29 января.

IonovVladimir

27.03.2019 12:24+1Устанавливайте программы только от производителей. Регулярно обновляйте. Вот тебе и пожалуйста.

Akuma

То чувство, когда пол года назад купил ноутбук ASUS и посматриваешь на ASUS Live Update в трее…

dunaldo

День подходил к концу, перед тем как закрыть крышку ноутбука и отправиться отдыхать, взгляд зацепился за несколько слов:«Киберпреступники… asus… update».

Открыл, прочел, легкая дрожь прошла по спине… Отточенным движением нажал win+R, ничего, еще раз, ничего, черт alt+F2, konsole, enter, ifconfi… легкий позатыльник и нежный голос жены:«Милый, какой asus update, твоему ноуту 9 лет и у тебя manjaro»…

«В этот раз повезло.»

Andrey_Vladimirovich

dunaldo

если верить статье «Сайт Linux Mint распространял инфицированные дистрибутивы операционной системы», то получается, с линуксами тоже бывает всякое.

shalm

Лучшее решение — поставить десятку с установочной флэшки, чтоб избавиться от непонятных прог от производителя, засоряющих систему.

Dioxin

А что делать если есть предустановленный офис стартер который жалко?

shalm

Пользуюсь опенофисом, но если лицензия на Ваш стартер привязана к ноутбуку, то он по идее должен установиться и активироваться, но это смутная непроверенная догадка.

Dioxin

Старички не будут пользоваться не привычным офисом.

Установиться с чего? Дистрибутив офиса стартер не доступен обычным людям, у него даже серийника нет.

shalm

Раз разобраться с бесплатной прогой, которой можно потом пользоваться на любой системе гораздо практичнее, чем цепляться за какую-то лицензию на обрезанный офис. Вот помрёт Ваш асус и как тогда поступите?

Dioxin

1. Старички не будут, им трудно

2. Прог как минимум две — ворд и эксель

3. Совместимость документов не 100%

4. В организации все на мс офисе

5. софт не обрезанный, а вполне себе, ворд и эксель работают, как правило этого достаточно.

Juggernaut

А может, просто купить подписку на офис 365 за примерно 2000 с небольшим р.год и не заниматься цереброкопулированием? Заодно терабайт на onedrive в придачу. По сравнению с ценой ноута, это же ничто.

Dioxin

Попробуйте объяснить руководителю бюджетной организации что надо купить софт который уже есть на ноуте.

И терабайты облачные нам ни к чему с инетом 2 мбс.

DrPass

Я помню забавный эпизод — мой коллега в бюджетной организации лет 15 назад давал директору на утверждение смету на закупку ИТ-ништяков. Тот внимательно идёт по смете (делает вид, что понимает конфигурации), натыкается на позицию «Лицензии Windows». Далее диалог:

— А это что?

— Это операционные системы, бла-бла (краткую лекцию про то, зачем операционные системы, я пропущу)

— Так, стоп. Я правильно понял, это такая программа?

— Ну в общем-то да.

— А нахера мы целый отдел программистов тут держим? Нужна программа — пишите!

Dioxin

Тут нужно обратиться к реестру профессий и объяснить что есть пишущий программист, а есть сопровождающий и первый будет стоить столько, что дешевле купить софт, нежели его писать самим.

Gamliel_Fishkin

Вероятно, если бы тот директор изучил вопрос, то сказал бы почти то же самое, что-то вроде «нужна операционная система — возьмите опенсорсную и адаптируйте к нашим потребностям».

Andrey-072

Тогда попробуйте объяснить руководителю бюджетной организации, что надо купить бензин, который и так уже есть в баке его служебного автомобиля.

alexrus

Заберите на рутрекере

Vilgelm

На торрентах есть стартер. У него действительно нет серийного номера и активация ему не требуется.

Также рекомендую бесплатный WPS Office. У него очень похожий интерфейс и функционал выше, чем у Starter. На него обычно вполне охотно пересаживаются. Есть не только под Windows.

Tufed

Лицензия на этом же компьютере должна активироваться повторно. Единственное условие — нужен ключ. Если офис был предустановлен производителем и ключа не выдали, а офис активирован, то ключ тоже можно вытащить, для этого есть соответствующий софт.

Areso

Купить ключ на нормальный офис за $5 или $10 на немецком ebay.

dartraiden

Люди готовы отдавать 10 долларов мошенникам (потому что те, кто продаёт лицензии по 5-10 баксов, по условиям лицензии не имеют права их продавать), только бы активатор не ставить?

Areso

В Германии законно продавать ключи и даже коробки с ПО.

Dioxin

Слово «Купить» в бюджетной организации хуже матерного.

advan20092

И остаться один на один с родной виндовой телеметрией и обновлениями, который порой хуже вирусов ломают систему.

shalm

Сложно представить что Вас так взволновало, у меня работает всё адекватно. Есть линукс ещё как альтернатива. Я пользуюсь убунтой на походном ноуте, вполне удобная система, там и виндовой телеметрии нет и прог вендоровских.

advan20092

Не стоит все слишком серьезно воспринимать :)

0xf0a00

Отличное решение, вместо самодурной программы сомнительного качества поставить такую целую ОС.

Vilgelm

В случае с предустановленной ОС она такая же, только добавляется дополнительный bloatware. Чистая Win10 лучше Win10 с bloatware. При этом можно еще LTSB поставить.

VitalKoshalew

Легально LTSB вам могут поставить только админы вашего предприятия, которое имеет с Microsoft корпоративный договор. Как правило, никакого bloatware вы в таком случае и не увидите изначально, ноутбук придёт с корпоративным образом. В остальных случаях вы предлагаете снести легальную ОС и поставить пиратскую.

Vilgelm

Ключ на Windows 10 LTSB можно купить на eBay. Там, где соблюдение условий лицензионного договора обычно критично можно купить ее официально.

Если договор хочется соблюдать на уровне убеждений, то можно поставить, например, Debian, как сделал я.

VitalKoshalew

Насколько я знаю, нельзя. На eBay продаются ключи, которые могут подойти для активации (скорее всего до того, как продавец исчерпает лимит MAC-ключа, потом могут и «протухнуть»), то есть своего рода crack-и, как когда-то за пару баксов продавались crack-и к играм.

Легально право на использование Win 10 Enterprise можно получить, только заключив договор с Microsoft (от 500 рабочих мест), при этом все компьютеры уже должны иметь лицензию на Windows Pro (любой версии).

Безусловно, право каждого решать, что ставить и на каких условиях. Однако не следует, на мой взгляд, вводить людей в заблуждение, предлагая взамен легальной копии поставить нелегальную, не поясняя этот нюанс, тем более, предлагать заплатить за это мошенникам. Корректно ваши фразы будут звучать «можно еще пиратскую LTSB поставить» и "Пиратский ключ на Windows 10 LTSB можно купить на eBay.".

HangGlider

… а потом берешь пластырь и заклеиваешь камеру :)

Akuma

Вы как маленький, верите в

сказкипластырь. Синяя изолента.