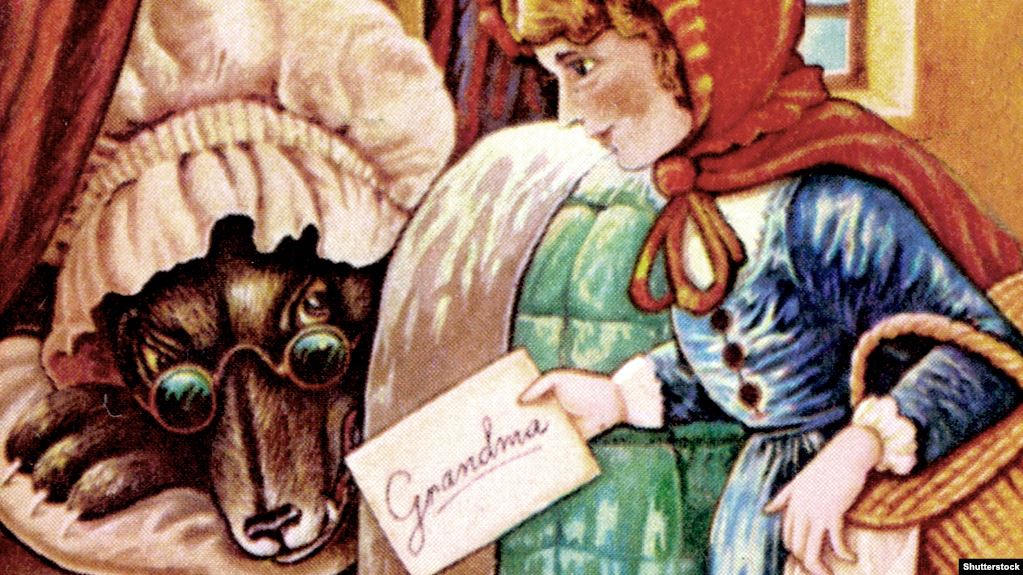

— Бабушка, а почему ты отправляешь мои платежные данные куда-то в Индию?

Фальшивые подписи ПО, которые раньше использовались лишь в кампаниях продвинутых APT-группировок, все чаще применяются в рядовых кибератаках. Исследователи компании Chronicle обнаружили на VirusTotal тысячи образцов ПО с поддельными сертификатами и говорят, что реальное количество таких зловредов может быть на порядок больше.

Авторы работы не ставили целью пересчитать все фальшивые сертификаты, поэтому ограничили исследование файлами Windows PE, которые были загружены на VirusTotal за последний год. Основную часть поддельных подписей (78%) выпустили всего шесть сертификационных центров: Sectigo (до недавнего ребрендинга назывался Comodo), Thawte, VeriSign, Symantec, DigiCert и GlobalSign.

На первый УЦ пришлось около 40% обнаруженных сертификатов — они заверяют почти 2000 образцов ПО. Компания на второй строчке отстает от лидера на 1200 пунктов.

Распределение фальшивых подписей по выдавшим их центрам. Некоторые УЦ встречаются больше одного раза под разными наименованиями.

По словам исследователей, столь заметный отрыв объясняется тем, что Sectigo лидирует и на легальном рынке цифровых подписей. Таким образом, преступникам проще приобрести их сертификаты у перекупщиков.

Эксперты отмечают, что УЦ знают о существующей проблеме и блокируют доверенные подписи у обнаруженных вредоносных программ. По их данным, более 20% поддельных сертификатов из тех, что засветились на VirusTotal, были отозваны в период исследования. Реальная цифра может быть еще больше, т.к. специалисты могли учесть только те программы, которые после этого еще раз были загружены на сайт.

Как ни странно, доля УЦ на рынке не влияет на его успехи по борьбе с киберпреступниками. И лидер рейтинга Sectigo, и его ближайший конкурент Thawte отозвали по 350 сертификатов.

Все это означает, что существующая система проверки ПО, основанная на доверии к издателю сертификата, не обеспечивает должную защиту. Пользователям следует тщательно проверять, какое ПО они ставят на свои машины, а участникам рынка — подумать над более действенными методами.

Комментарии (7)

Akela_wolf

24.05.2019 07:03Что-то я не понял. Сертификат подтверждает что вот этот, именно этот, файл выпущен компанией Bla Bla Inc. и, возможно, позволяет проверить целостность файла. В последнем случае подтверждает что содержимое файла соответствует тому, которое туда поместила компания Bla Bla Inc.

Сертификат никак не подтверждает что компания Bla Bla Inc. белая и пушистая и что её программы не являются вредоносными.

saipr

Но если подпись поставлена с помощью нелегального сертификата и при проверки (тем более она ведется автоматически) у этого сертификата есть и сертификат выпустившего его УЦ (нелегальный, да нелегальный), есть списки отозванных сертификатов (CRL) или служба OCSP (у нелегального УЦ), то как рядовой пользователь сможет отличить легальное ПО от пиратского, скажем? На мой взгляд это очень тяжело. Это на самом компьютере должна быть в недрах операционки некая служба, которая бы отлавливала левое ПО. Или как?

Sarymian

Вы немного напутали: в статье нет разделения на легальное и пиратское. Есть разделение на легальное и вредоносное.

Но да, Вы правы, с точки зрения пользователя и то и то программа. Смотрим, есть подпись — значит всё хорошо. Так было раньше. Давно… сейчас же всё сложно.

И ОС тут ни при чём, для неё файл 1.exe и 2.exe оба бинарники. Должна их проверять, скажете Вы, вот только этим уже занимаются антивирусы.

И тут вопросов возникает на ещё одну статью — А стоит ли верить антивирусам?

HardWrMan

Да, антивирусы порой хуже самих вирусов. А некоторые антивирусы даже распространяются методами, которыми распространяют вирусы (называть имена не буду, все и так всех знают). И данные они сливают постоянно и в тихушку, даже если отключить отсылку репортов (у которых эта опция есть).

Другое дело ситуация с этими сертификатами. Вот начали их вводить повсеместно, вроде бы благая идея, заботятся об пользователе. Но что мы имеем? HTTPS, который заставляет всех пользователей выкидывать старое оборудование и программы и постоянно обновляться, но не приближает к реальной безопасности: то тут сертификат проморгали, то там нашли сервер с MIM атакой. А подпись приложений это вообще неполноценная реализация. Ведь и вправду, для чего подпись в исполняемом бинарнике? Правильно, чтобы убедиться, что он валидный. А кто должен убеждаться? ОС. И только она, а в какой момент — не важно, и при загрузке и при запуске и прочее. Но никак не антивирус. Только вот эта самая подпись не гарантирует подделку файла, о чём и говорится в статье.

Складывается ощущение, что скоро придём к тому, что на каждый сайт будем логиниться через VPN, а к каждому файлу при каждом запуске у его издателя будет запрашиваться какой-нибудь SHA2 хэш. Но это не точно.

rionnagel

Суть мер безопасности в снижении рисков. Это не 100% защита. Выпустить вредоносное по с валидным сертификатом банально сложнее и несет больше рисков тому, кто его создает и использует.

saipr

А какое отношение антивирусы имеют к электронной подписи? И речь шла не о самой ОС, а о некой службе которая бы проверяла валидность подписи и что она от производителя программы. Оказывается HardWrMan ниже уже изложил мои мысли. Спасибо ему.

saboteur_kiev

И официальный сайт с дистрибутивами может быть скомпроментирован.

В общем тут даже не рядовой пользователь, а даже очень продвинутый почти ничего не может сделать.

Максимум — работать не из под админской учетки.