Chrysler выпустила срочное программное обновление для ряда своих автомобилей (марок Dodge, Jeep, Ram и Chrysler), узнав, что два хакера смогли взять под контроль джип «Чероки» с расстояния в несколько километров и врезаться на нем в кювет.

Chrysler выпустила срочное программное обновление для ряда своих автомобилей (марок Dodge, Jeep, Ram и Chrysler), узнав, что два хакера смогли взять под контроль джип «Чероки» с расстояния в несколько километров и врезаться на нем в кювет.Эксперты опасаются, что такие кибератаки имеют потенциальный риск гибели или травмы водителя и пассажиров, а также станут причиной хаоса на дорогах.

Chrysler призывает владельцев отзываемых автомобилей обратиться в компанию для обновления программного обеспечения.

Владельцам не нужно будет посещать дилера как это происходит по обычной процедуре отзыва. Вместо этого, они получат USB-флешку, с которой, при подключении её к автомобилю, будет загружен патч для устранения ошибок защиты.

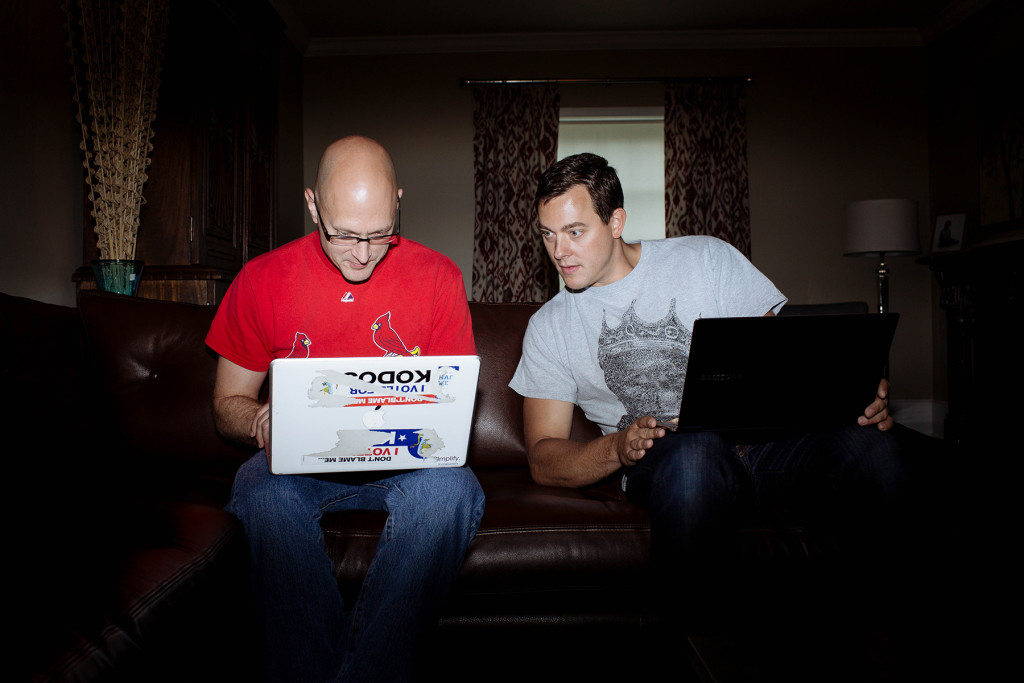

О взломе стало известно из статьи в журнале Wired. Два профессиональных хакера, один из которых ранее работал на Агентство Национальной безопасности продемонстрировали возможность перехвата управления автомобилем. В следующем месяце они планируют раскрыть некоторые из своих трюков во время конференции по безопасности Black Hat в Лас-Вегасе.

Специалисты по кибербезопасности ранее предупреждали, что автомобильная промышленность может непреднамеренно создать для хакеров возможность вмешаться в работу автомобилей. Это такие точки входа, как диагностический OBD порт, а также растущий список беспроводных точек входа: от обязательного контроля давления в шинах до информационно-развлекательных технологий использующих 4G LTE.

Последний путь был использован хакерами Чарли Миллер и Крис Валасек, чтобы применить уязвимость в Jeep Cherokee 2014 года, оснащенном FCA Uconnect system, которая обращается к сети Sprint. Хакеры находились в нескольких километрах от автомобиля, у которого им удалось открыть доступ к критически важным системам управления. Хакеры использовали дешевый Kyocera Android телефон соединенный с MacBook для поиска целей в 3G. Они получали GPS координаты, идентификационный номер, модель, дату выпуска и IP адрес автомобилей в ближайшей местности.

Когда они впервые нашли баг в UConnect, то предполагали, что это будет работать только в пределах 100 метров — в пределах работы direct-WiFi. Когда же они обнаружили в начале этого лета баг в сотовой реализации UConnect, то предполагали, что это даст возможность атаковать автомобили в пределах одной станции сотовой связи. Но очень скоро они обнаружили, что дистанция для атаки не имеет предела — взломать автомобиль можно везде, где есть интернет, на любом расстоянии.

Они перехватили управление стеклоочистителем и насосом омывателя, заглушили двигатель во время движения на шоссе, взяли под контроль рулевое колесо, отключили тормоза, и направили автомобиль с добровольцем внутри с шоссе в кювет.

Хакеры связались с автопроизводителем и сообщили об обнаруженной уязвимости.

Автопроизводитель заявил, что обеспокоен тем, что хакеры планируют обнародовать часть используемого ими кода на хакерской конференции. Chrysler настаивает на том, что это представляет опасность даже после обновления программного обеспечения автомобилей. Также по статистике при отзыве автомобилей даже с потенциально смертоносными дефектами безопасности, только от 70 процентов до 8 процентов[1] владельцев утруждают себя процедурой отзыва и позволяют отремонтировать их автомобили.

Комментарии (47)

robert_ayrapetyan

25.07.2015 00:37+5Вместо этого, они получат USB-флешку, с которой, при подключении её к автомобилю, будет загружен патч для устранения ошибок защиты.

Какой-то тонкий троллинг. Оказыавется, они еще по штатному USB уязвимы.lolipop

25.07.2015 00:46+5ассиметричное шифрование еще никто не отменял.

robert_ayrapetyan

25.07.2015 00:58+3Не факт что оно там есть (более чем уверен, что ее там нет, судя по тому что у машины внешний IP с открытым доступом), и в любом случае — зачем оставлять еще одну потенциальную уязвимость? На СЦ нужно перешивать, со спец.-оборудованием…

lostpassword

25.07.2015 08:59внешний IP с открытым доступом

Да ну!

Если на каждый Крайслер свой IP-адрес выделять, IPv4 точно не хватит. У них IPv6?

robert_ayrapetyan

25.07.2015 09:45Они получали GPS координаты, идентификационный номер, модель, дату выпуска и IP адрес автомобилей в ближайшей местности.

batja84

25.07.2015 13:40Ну если у смартфонов в мобильной сети есть IPv6, почему бы не быть им и в автомобилях, там же такие же GSM-Модули.

vvzvlad

25.07.2015 17:30Это могут быть IP за натом в сети сотового оператора

lostpassword

25.07.2015 17:35Если он за NAT, то к нему так просто не подключишься. Или на каждой машине запущен сервис какой-то, который проброшен через NAT? Как-то сомнительно.

vvzvlad

25.07.2015 17:36Хакеры внутри сети, автомобили внутри сети.

lostpassword

25.07.2015 17:39То есть можно просто взять мобильный телефон и напрямую подключиться к GSM-модулю автомобиля?! OH SHI~

vvzvlad

25.07.2015 17:41В том и состоит уязвимость, чтобы знать, как искать эти автомобили, на какой порт стучаться, как авторизоваться, как поднять уровень прав, как управлять системами. Знание того, что вы можете подключиться ничего вам не даст.

lostpassword

25.07.2015 17:46Я даже тот факт, что можно подключиться к «соседнему» телефону, уже считаю чем-то очень неприятным. Понятно, что для реализации уязвимости нужно гораздо больше шагов — но главный фэйл, ИМХО, именно в наличии этого внешнего адреса и какого-то сервиса, который «слушает» этот порт.

vvzvlad

25.07.2015 17:50Внешний адрес есть у любого телефона. То, что между адресами не запрещена маршрутизация — вопросы к провайдеру. То, что там есть порт — уже к компании. Мы же не знаем, зачем им этот порт, может машины между собой общаются.

vsb

25.07.2015 10:26Кому-то проще скачать файлик на флешку и подключить его к машине, чем выделять из своего распорядка несколько часов на непонятную цель.

Правда они, похоже, таки через СЦ распространяют, но если бы давали скачивать с официального сайта, как любой другой производитель железа, было бы лучше.

123

27.07.2015 17:00Нет, обновления прошивок UConnect скачиваются с офиц. сайта . Обновление представляет собой архив с незашифрованными файлами (но просто так их подменять не получалось, когда хотели фоновую картинку изменить :)

Устанавливать обновления самостоятельно действительно удобнее, чем ехать для этого в СЦ.

rozboris

25.07.2015 11:13+5Спец-оборудование это тоже security through obscurity, ведь его всегда можно скопировать или приобрести на черном рынке. А если есть правильное шифрование, то тут хоть флешка, хоть оборудование — одинаково безопасно.

sshz

25.07.2015 09:50+3Мне интересно, чем думают автопроизводители делая хотя бы теоретически возможным из беспроводной сети для загрузки музыки, возможность отключать тормоза автомобиля.

Допустим эту дыру закроют, а как дальше жить с таким автомобилем зная, что какой нибудь Вася обнаружив уязвимость может вам тормоза отключить например перед поворотом на скорости 100 км/ч, чисто посмеяться, уж не говоря про целенаправленную атаку на вас.idiv

25.07.2015 10:05>Мне интересно, чем думают автопроизводители делая хотя бы теоретически возможным из беспроводной сети для загрузки музыки, возможность отключать тормоза автомобиля.

Быть первыми и оставить возможность для расширения. Вот только времени все протестировать не остается.

В автомобильной индустрии еще не было случаев, чтобы из-за использования сырых технологий был большой объем проблем, который привел бы к банкротству компаний. Но если будет хоть один подобный случай — он полностью закроет целое направление в отрасли. Тот же V2V для беспилотных автомобилей может пострадать, хотя идея в целом то хорошая, но из-за проблем с реализацией может быть отложено на неопределенный срок.

ploop

25.07.2015 10:23возможность отключать тормоза автомобиля.

Я вот не понимаю, как он прошел сертификацию. Вроде как по всем правилам с органами управления можно делать что угодно, но тормоза должны быть дублированы физически (механика/гидравлика)

jaiprakash

25.07.2015 11:05Это уже давно не так: ABS.

Зачем такие важные системы объединены с музыкой и интернетом, мне не понятно.

ploop

25.07.2015 11:22+1Возможно ошибаюсь, но ABS вроде тоже механическая система. Включаться/отключаться она может как угодно, но без тормозов не оставит.

jaiprakash

25.07.2015 11:30+1Электронная. К сожалению, способна оставить без тормозов, и оставила в этом хаке.

mblp

25.07.2015 11:56+2Вы не совсем правы, ABS сама по себе конечно электронная система, но тормозная система гидравлическая (механическая). И не дать Вам нажать на тормоз не может. Любую abs можно «продавить» если нажать на тормоз посильнее, даже если abs пытается разблокировать колеса. Если не ошибаюсь полностью электронная педаль тормоза запрещена.

jaiprakash

25.07.2015 12:18Никто не запрещает жать на тормоз — жмите на здоровье! Зато каналы гидравлики перекрываются, по крайней мере, частично (тут уж как производитель постарался). Мы не знаем насколько сильно упомянутый доброволец пытался остановить машину: включал ли он «ручник», лупил ли по педали тормоза или просто констатировал факт «проседания» тормозов и решил что сделать ничего нельзя.

Вот и ЭУР по идее не должен перехватывать управление, а только помогать, а перехватывает же.

GloooM

26.07.2015 21:55Не совсем так, в гидромодуле ABS/ESP есть электронные клапаны, которые в сервисном диагностическом режиме можно принудительно открывать и закрывать. Переключив клапаны определенным образом вы можете отключить педаль от исполнительных механизмов на колесах.

Возможно кто-то замечал когда срабатывает система помощи при трогании в горку, вы нажимаете педаль тормоза стоя на склоне, начинаете отпускать педаль и система понимая что стоит на уклоне запирает клапаны оставляя давление на тормоза. Если после этого сразу опять нажать на педаль тормоза, то она будто упирается во что-то, клапаны закрыты, педаль больше не соединена с колесами.

Но вообще в новости нет подробностей, знаю про устройство таких систем в современных фордах, и там например нельзя передвигаться быстрее кажется 15км/ч в режиме диагностики, когда доступно ручное управление клапанами ABS/ESP. Т.е. на ходу не получится включить эту фишку.

unn

27.07.2015 17:11недавно я ездил на Infiniti Q50, где нет вообще никакой механической связи у водителя через органы управления, в том числе у тормозов и руля

p.s. для руля там продублирована система в том числе механической частью, но по факту управление без проводов, симулятор

gryberg

25.07.2015 12:02у меня недавно из-за кривого китайского OBD адаптера и Torque отключились контроллеры ABS и VCS, тормоза работали. Как на старых жигулях, туго, но работали. И это на приусе, где педаль тормоза не связана с гидравликой напрямую, ибо рекуперация.

Адаптер отправился на свалку, конечно же. Американским машинам никогда не доверял

jaiprakash

25.07.2015 12:11Я не говорил что любые неисправности ASB полностью отключают тормоза, обычно просто не работает сама ABS. Но в данном-то случае речь о принудительном отключении тормозов с помощью атаки.

vasimv

25.07.2015 11:58+8То есть, они теперь продемонстрировали, что критический софт автомобиля можно простым вставлением флэшки поменять? :)

Hilbert

29.07.2015 02:53Это было бы абсолютно нормально, будь софт подписан цифровой подписью. Учитывая характер дыры и реакцию Крайслера, конечно, вряд ли они об этом задумывались.

kriz10

26.07.2015 09:15Оффтоп. Сейчас вся инфа про машины-роботы. А если к ним получить доступ???

Rumlin Автор

26.07.2015 20:31Думаю, там неблокируемый стоп-кран предусмотрят.

Более интересно сколько лет они будут осуществлять поддержку ПО автомобилей. ИМХО 10 лет от даты выпуска.

Darth_Biomech

27.07.2015 04:01Десять лет от даты выпуска как-то ниочем, если на улицах можно встретить машины выпускавшиеся ещё сорок лет назад… А ставя такое софтовое ограничение, они потенциальных клиентов точно отпугнут — одно дело купить новую ОС потому что поддержка старой прекратилась, совсем другое покупать новую машину по той же причине, тогда когда предыдущая могла бы ездить ещё столько же, а то и вовсе за неё кредит ещё не до конца выплачен.

Rumlin Автор

27.07.2015 06:48Я подозреваю, что вопрос возникнет через 10 лет не с ПО, а с железом на котором будет невозможно реализовать необходимый функционал. Какие-нибудь аппаратные требования принятые на уровне новых стандартов

idiv

27.07.2015 07:37+1>Десять лет от даты выпуска как-то ниочем, если на улицах можно встретить машины выпускавшиеся ещё сорок лет назад…

Сейчас расчетный срок службы автомобиля при ежедневном использовании как раз лет 10. Это чисто инженерное, а так можно будет еще и маркетинговое обоснование подтянуть. Боюсь, что так и будет, может немного дольше, но не 40 лет.

dazyk

27.07.2015 16:22-2Может мое мнение покажется абсурдным, но

доступ к критически важным системам управления

автопроизводители не открывают даже своим поставщикам.

Жизненно выжные системы — тормоза и рулевое управление имеют механические соединения и только усиливаются электро-механическими или гидравлическими системами. Это оговорено в «законах» ассоциаций автопроизводителей.

Перед выходом в серийное производство автомобиль тестируют 100500 раз на все, что можно себе представить.

Как по мне очень «американский» пиар Chrisler — забота о безопасности.

vasimv

27.07.2015 16:40«Автопроизводитель» — это куча человек и организаций. Везде найдется слабое звено в виде плохого пароля разработчика софта или дырки на сервере. Плюс еще и утечки непосредственно из АНБ&co (только не такие публичные, как со Сноуденом), которые подобные закладки в софт и вставляют. Посмотрите на списки критических уязвимостей в открытом софте и умножьте на N (потому что в закрытом софте — все еще гораздо хуже).

unn

27.07.2015 17:15+1Почитайте про рулевое управление гибрида Q50, да там есть механическая связь которая активируется только в случае выхода из строя основного, но в остальных условиях связь по проводам, как у симулятора

alexxprg

Security through obscurity крайслеру не поможет. Обнародованный факт самого наличия уязвимости подстегнёт новых исследователей и они так или иначе найдут способ взлома.