Эта статья является частью серии «Fileless Malware». Все остальные части серии:

- Приключения неуловимой малвари, часть I

- Приключения неуловимой малвари, часть II: скрытные VBA-скрипты

- Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли

- Приключения неуловимой малвари, часть IV: DDE и поля документа Word

- Приключения неуловимой малвари, часть V: еще больше DDE и COM-скриплетов

- Приключения неуловимой малвари: многосторонняя оборона (заключительные

мысли) — мы тут

Думаю, все мы можем согласиться с тем, что у хакеров есть много трюков и методов, чтобы скрытно войти в вашу ИТ-инфраструктуру и остаться там незамеченными, пока они крадут ваши цифровые активы. Ключевой вывод этой серии заключается в том, что обнаружение вредоносных программ на основе сигнатур легко обходится даже несложными подходами, некоторые из которых я представил в этой серии.

Я очень хорошо понимаю исследователей безопасности, которые часто называют вирусные сканеры бесполезными, но не стоит их теперь из-за этого просто выбрасывать. Все-таки еще есть много вредоносных программ, написанных ленивыми скрипт-кидди хакерами, которые будут заблокированы этими сканерами.

Лучшая идеология в борьбе с безфайловыми вредоносными программами и скрытными методами эксплуатации состоит в том, чтобы дополнить стандартную защиту периметра — сканеры портов и детекторы вредоносных программ — вторичными линиями защиты и иметь планы реагирования и восстановления, когда неизбежное все же происходит, включая программу реагирования на атаку.

Я имею в виду понятие многосторонняя оборона (Defense In-Depth, или DiD). Это очень практичный подход к борьбе с продвинутыми хакерами, которые смеются над средствами защиты периметра и программным обеспечением для сканирования подписи файла.

Есть ли у DiD проблемы? Конечно. Те же самые профессионалы в области безопасности, которые сперва потеряли веру в традиционные меры защиты, теперь продвигают белый cписок приложений, которые могут быть вам полезны, особенно после факта первоначального проникновения.

Как мы видели, методы атак без кода, которые я демонстрировал ранее в этой серии, могут быть использованы даже для обхода такого белого списка. Это уже подпадает под новую тенденцию методов взлома, которые подрывают веру в законные инструменты и традиционное программное обеспечение, и используют его для своих злобных целей

Оставайтесь с нами и следите за будущими публикациями.

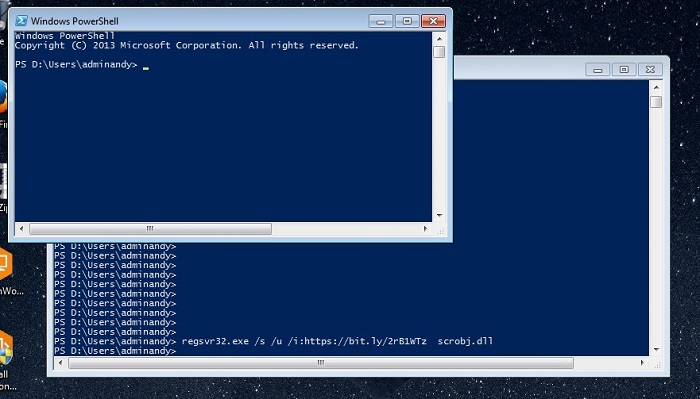

Вопрос: Можете ли вы обойти средства защиты безопасности Windows, тайком передавая команды в regsvr32.exe? Ответ: да

Серьезно о безопасности данных

На мой взгляд, глубинная защита – это минимизация вреда: берем в качестве максимума наихудший исход и пошагово превращаем его в то, что уже не слишком страшно для нас или же будет стоить выполнить слишком дорого для нападающих.

Представим, что хакер проник в сеть, но из-за идеальных ограничительных политик разрешений в вашей компании, вы помешали ему получить доступ к конфиденциальным данным. Или хакеры получили доступ к конфиденциальным данным, но ваша удивительная технология анализа поведения пользователей обнаружила злоумышленников и отключила учетные записи прежде, чем дамп миллионов кредитных карт был слит. Или, возможно, хакер получил доступ к адресам электронной почты ваших клиентов, но ваш оперативный план реагирования на нарушения, который включает мониторинг в реальном времени необычной активности с файлами, позволил в рекордное время связаться с регулирующими органами и пострадавшими, тем самым избежав штрафов и антирекламы.

Защита здравого смысла

Глубинная защита – это, скорее, набор рекомендаций и некая философия, то есть некоторые практические шаги и решения, чтобы сделать жизнь проще.

Если бы лично мне пришлось описать такой подход к защите и превратить его в три действенных пункта, вот что бы я порекомендовал в первую очередь:

- Оцените риски путем инвентаризации того, что вам нужно защитить. Обозначьте персональные и другие конфиденциальные данные, которые, как правило, разбросаны по всей файловой системе. Вы должны выяснить, кто работает с ними и кто действительно должен иметь к ним доступ. Предостережение: это не так-то уж и легко сделать, как может показаться, но если у вас есть подходящие инструменты, то вы справитесь;

- Защитите данные. Теперь, когда вы нашли данные, ограничьте потенциальный ущерб будущих нарушений: сократите слишком широкий и глобальный доступ на основе групп, упростите структуры разрешений и избегайте прямых прав на уровне пользователя. Минимизируйте общий потенциальный риск, удаляя устаревшие данные и архивируя данные, которые больше не нужны активно в работе;

- Поддерживайте безопасное состояние, автоматизируя рабочие процессы предоставления доступа, регулярной проверки и аттестации прав, а также хранения данных на основании политик;

- И, наконец, постоянно проводите мониторинг необычного поведения пользователей и систем.