На прошлой неделе в Лас-Вегасе прошла очередная двойная конференция Black Hat / DEF CON. Если первое мероприятие плавно движется в сторону делового междусобойчика, второе по-прежнему остается лучшей конференцией для хакеров (преимущественно в хорошем смысле этого слова), для которых поиск слабых мест в железе и софте остается в первую очередь искусством, и только после этого — способом заработка на жизнь. В дайджесте по мотивам этих двух конференций в прошлом году мы рассказывали про уязвимость в устаревших процессорах VIA C3, атаки типа supply chain на компьютеры Apple и про взлом ненужного Wi-Fi SD-адаптера.

На прошлой неделе в Лас-Вегасе прошла очередная двойная конференция Black Hat / DEF CON. Если первое мероприятие плавно движется в сторону делового междусобойчика, второе по-прежнему остается лучшей конференцией для хакеров (преимущественно в хорошем смысле этого слова), для которых поиск слабых мест в железе и софте остается в первую очередь искусством, и только после этого — способом заработка на жизнь. В дайджесте по мотивам этих двух конференций в прошлом году мы рассказывали про уязвимость в устаревших процессорах VIA C3, атаки типа supply chain на компьютеры Apple и про взлом ненужного Wi-Fi SD-адаптера. В этом году на повестке дня были атаки на принтеры, офисные телефоны и детские планшеты, половинчатый обход системы распознавания лиц Apple FaceID и (кто бы мог подумать) вымогатель-шифровальщик в фотокамере Canon. Плюс два, скажем так, арт-проекта: кабели для iPhone с бэкдором и читерство на умном велотренажере. Наконец, интересное исследование про использование GDPR для кражи личной информации другого человека. Подождите, но GDPR — это законодательство, направленное на защиту персональных данных? Вот, мы тоже так думали.

Взлом принтеров, офисных телефонов и детских планшетов

Начнем с относительно скучного исследования. Специалисты компании NCC Group нашли множество уязвимостей в офисных принтерах производства HP, Ricoh, Xerox, Lexmark, Kyocera и Brother. Масштаб проблемы можно оценить на примере отчета для принтеров HP: там и уязвимости в протоколе сетевой печати IPP, и переполнение буфера во встроенном веб-сервере, и ошибки, ведущие к атакам типа cross-site scripting. Самые опасные уязвимости позволяют либо организовать DoS-атаку, либо выполнить произвольный код с пока непонятными последствиями.

В прошлом году произошел инцидент, показывающий, что происходит с принтерами, которые а) не защищены и б) доступны из Интернета. На 50 тысячах устройств анонимный «активист» распечатал призыв подписываться на одного одиозного ютюбера. В исследовании NCC Group есть намек на

А что если воспользоваться не принтерами, а офисными телефонами? Такой вариант исследовал представитель McAfee. Он обнаружил в VoIP-телефонах Avaya прошивку с софтом десятилетней давности. Помимо прочего, используемый в телефонах клиент dhclient имел уязвимость, известную с 2009 года. Данная проблема может вызвать переполнение буфера, если передать на клиент DHCP слишком длинный параметр subnet mask, и, опять же, есть теоретическая опасность выполнения произвольного кода. Так что подход «работает — не трогай» неприменим даже в случае таких условно простых устройств, как офисный телефон. Хотя уязвимость в dhclient эксплуатируется при наличии доступа к локальной сети, накатить патч на телефонные аппараты все же стоит. Надо трогать!

Исследование детских планшетов LeadPad Ultimate компании LeapFrog выявило детские уязвимости. Специалисты компании Chekmarx показали, как можно установить местоположение устройств с помощью легкодоступных инструментов и перехватывать трафик. Самая серьезная проблема вызвана дополнительным приложением Pet Chat, которое позволяет родителям общаться с детьми (или детям общаться друг с другом) с помощью набора «вшитых» в планшет фраз. Для установки соединения планшет создает открытую точку доступа с именем Pet Chat. Геолокацию определенного количества планшетов удалось найти в открытых базах точек доступа Wi-Fi. Авторизации пары «смартфон родителя — планшет ребенка» не предусмотрено, поэтому кто угодно в радиусе действия беспроводной сети может подключиться к устройству. Надо отдать должное производителю: проблема была оперативно решена путем удаления приложения из свободного доступа. Ах да, в любом случае планшет общался с серверами производителя по HTTP, что позволяло провести атаку типа Man-in-the-Middle:

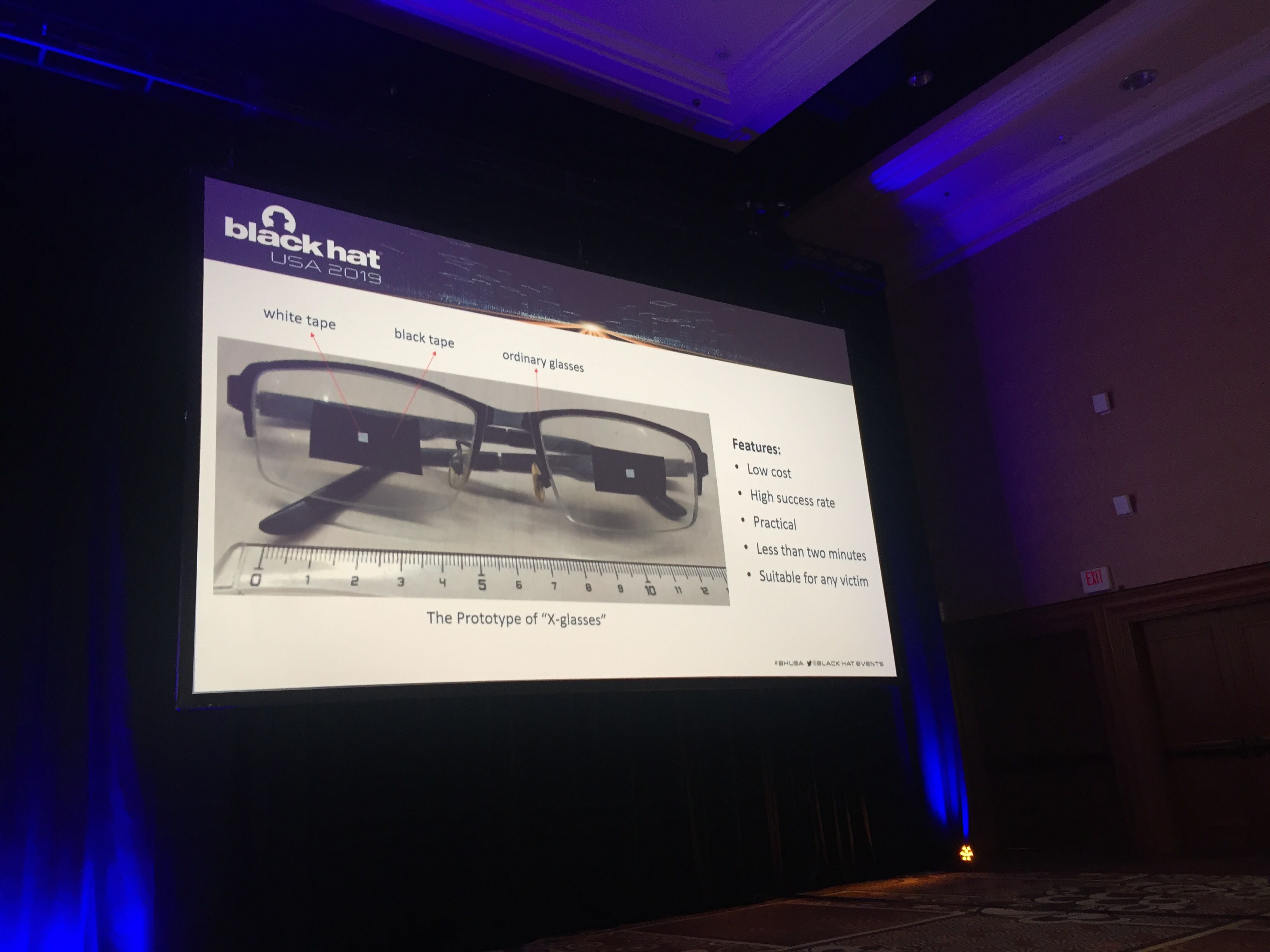

Очки с изолентой, троян в фотоаппарате, кабель для iPhone с сюрпризом

Перейдем к более интересным, хотя, возможно, и менее практичным темам презентаций на Black Hat / DEF CON. Исследователи из компании Tencent показали (новость, еще одна новость на Хабре) способ частичного обхода системы распознавания лиц FaceID в смартфонах Apple. FaceID достаточно хорошо защищена от попыток разблокировки с помощью фотографии владельца, или если, например, поднести телефон к спящему человеку. Для этого создается объемная модель лица и отслеживается движение глаз. Но если пользователь носит очки, то подробная 3D-модель для этой части лица не создается — предположительно, чтобы избежать проблем с распознаванием. В этом случае iPhone все равно проверяет, открыты ли глаза у человека, идентифицируя с помощью камеры зрачки. Но так как качество распознавания намеренно ухудшено, «детектор открытых глаз» удалось обойти с помощью изоленты: светлый квадрат на темном фоне, наклеенный на линзы, идентифицируется телефоном как зрачки.

Окей, это крутое исследование, но на практике лишь немного упрощающее разблокировку чужого телефона. Это надо подкрасться к спящему человеку и надеть на него очки с изолентой. Или предположить не самый приятный сценарий, в котором человек находится без сознания. В любом случае алгоритм распознавания стоило бы подкрутить: даже если построение 3D-модели с очками по каким-то причинам невозможно, желательно в такой ситуации повысить качество анализа картинки с обычной фотокамеры.

В компании Check Point Software взломали фотокамеру Canon EOS 80D. Почему фотокамеру? Потому что могли! Всего в фотоаппарате было обнаружено шесть уязвимостей, и самая серьезная из них присутствует в протоколе PTP для общения с компьютером. Как оказалось, при подключении к ПК можно инициировать обновление прошивки устройства без подтверждения пользователя. Путем принудительной перепрошивки исследователи смогли установить на камеру настоящий троян-вымогатель: он шифрует фотографии на карте памяти и выводит требование выкупа на экран. Компания Canon выпустила бюллетень для владельцев камеры (в котором почему-то нет прямой ссылки на новую версию прошивки). В сообщении говорится об отсутствии реальных пострадавших и рекомендуется не подключать камеру к сомнительным компьютерам. Действительно, кому может прийти в голову атаковать фотоаппарат?

Издание Vice написало про активиста, раздававшего (и продававшего за 200 долларов) на Black Hat самодельные кабели для iPhone со встроенным бэкдором. Жертвой такого кабеля, впрочем, становится не телефон, а компьютер, к которому устройство подключается для синхронизации (синхронизация, если что, тоже работает). Бэкдор представляет собой точку доступа Wi-Fi и, судя по всему, эмулятор клавиатуры. В начале статьи мы применили термин «хакеры» в его положительном значении, но данный эксперимент, так сказать, находится на нижней границе позитива. Создатель кабеля сохранял анонимность, продавал кабели при помощи закладок на территории конференции. И успешно продал все двести штук.

Наконец, внимания новостного сайта The Register удостоилась презентация студента Оксфордского университета Джеймса Павура (James Pavur). Он провел социальный эксперимент, разослав в 150 компаний требование о предоставлении информации согласно нормам европейского законодательства GDPR. Закон предоставляет пользователям право получать информацию о себе от компаний, собирающих и обрабатывающих персональные данные. Важный нюанс истории в том, что Джеймс запрашивал информацию не о себе, а о своей невесте. Из 150 опрошенных компаний 72% ответили на запрос.

Из них 84% признали, что у них есть информация о невесте исследователя. В результате были получены номер социального страхования, дата рождения, девичья фамилия, номер кредитной карты, частично адрес проживания. Одна компания, собирающая информацию об утекших паролях, прислала список паролей для электронного адреса. И это при том, что не все компании согласились предоставлять данные: в 24% случаев достаточным для удостоверения личности был e-mail и номер телефона (добровольной) жертвы, в 16% случаев потребовался скан удостоверения личности (легко подделываемый), еще 3% компаний просто удалили все данные, не предоставляя их. Данный эксперимент не то чтобы опровергает пользу от GDPR. Он скорее показывает, что компании к исполнению новых для себя обязательств не всегда готовы, да и каких-то общепринятых методов идентификации пользователей пока нет. А надо бы: иначе попытки следовать закону приводят к совершенно противоположному эффекту.

Бонусный материал: исследователь Брэд Диксон (Brad Dixon) нашел способ обмана велотренажера со встроенной геймификацией (статья в Vice, сайт проекта). Тренажеры Zwift позволяют превратить настоящий велосипед в комнатную версию для домашних тренировок путем замены заднего колеса на модуль, обеспечивающий нагрузку. К тренажеру прилагается софт для виртуальных велопоездок, с рекордами и конкуренцией. Простых читеров (прикручивающих к тренажеру шуруповерт) Zwift без проблем идентифицирует, так что Диксону пришлось обходить защиту с помощью нетривиальных методов: перехватывать сигналы с датчиков, эмулировать правдоподобный трафик и так далее. В результате к тренажеру была добавлена «педаль газа» (ехать очень быстро) и «круиз-контроль» (ехать с постоянной скоростью, слегка меняя фейковые данные с датчиков). «Теперь у вас есть возможность, не прерывая тренировку, сходить за пивом или за чем-то еще», — комментирует автор исследования.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Комментарии (2)

arkamax

13.08.2019 18:36Топ у каждого свой, но как по мне — взлом PayPal с получением открытых паролей любого юзера при логине как минимум достоин упоминания. К тому же это инфраструктурная дыра — фикс включал реконфигурацию Akamai. Потенциальные последствия представляются весьма обширными.

portswigger.net/blog/http-desync-attacks-request-smuggling-reborn

Поскольку эти ребята продают Burp, они еще и extension для него выложили:

github.com/portswigger/http-request-smuggler

screwer

А где самый интересный доклад? Qualpwn. Про взлом чипов qualcomm по воздуху через wifi и аппаратный декодер видео? В случае wifi от пользователя не требуется никаких действий. А видео можно прислать по почте или в мессенджер. С последующим пролезанием из атакованного радиомодуля в в ядро ОС (андроид, но технически это мог быть и эпл, как в это было в broadpwn в 2017).