Вирусы-вымогатели, как и другие виды вредоносного ПО, с годами эволюционируют и видоизменяются — от простых локеров, которые не давали пользователю войти в систему, и «полицейских» вымогателей, пугавших судебным преследованием за выдуманные нарушения закона мы пришли к программам-шифровальщикам. Эти зловреды шифруют файлы на жёстких дисках (или диски целиком) и требуют выкуп не за возврат доступа к системе, а за то, что информация пользователя не будет удалена, продана в даркнете или выставлена на всеобщее обозрение в сети. Причём выплата выкупа совершенно не гарантирует получение ключа для расшифровки файлов. И нет, это «сто лет назад уже было», а по-прежнему актуальная угроза.

Учитывая успешность хакеров и доходность этого типа атак, специалисты считают, что в будущем их частота и изобретательность будет только расти. По данным Cybersecurity Ventures, в 2016 году вирусы-вымогатели атаковали компании примерно раз в 40 секунд, в 2019 это происходит раз в 14 секунд, а в 2021 году частота увеличится до одной атаки в 11 секунд. При этом стоит отметить, что требуемый выкуп (особенно, в целевых атаках на крупные компании или городскую инфраструктуру) как правило оказывается во много раз ниже, чем ущерб, наносимый атакой. Так, майская атака на правительственные структуры Балтимора, штат Мэриленд, в США, нанесла ущерб на сумму более 18 млн долларов, при заявленной хакерами сумме выкупа в 76 тыс. долларов в биткоиновом эквиваленте. А атака на администрацию Атланты, штат Джорджия, в августе 2018 года обошлась городу в 17 млн долларов США при требуемом выкупе в 52 тыс. долларов.

Специалисты Trend Micro проанализировали атаки с применением вирусов-вымогателей за первые месяцы 2019 года, и в этой статье мы расскажем о главных трендах, которые ожидают мир во второй его половине.

Вирус-вымогатель: краткое досье

Смысл вируса-вымогателя ясен из самого его названии: угрожая уничтожить (или, наоборот, опубликовать) конфиденциальную или ценную для пользователя информацию, хакеры с его помощью требуют выкуп за возврат доступа к ней. Для простых пользователей такая атака неприятна, но не критична: угроза потери музыкальной коллекции или фотографий из отпусков за последние десять лет не гарантирует выплату выкупа.

Совершенно по-другому выглядит ситуация для организаций. Каждая минута простоя бизнеса стоит денег, поэтому потеря доступа к системе, приложениям или данным для современной компании равна убыткам. Именно поэтому фокус атак вирусов-вымогателей в последние годы постепенно смещается от артобстрела вирусами к снижению активности и переходу к целевым рейдам на организации в сферах деятельности, в которых шанс получения выкупа и его размеры максимально велики. В свою очередь организации стремятся защититься от угроз по двум основным направлениям: разрабатывая способы эффективно восстанавливать инфраструктуру и базы данных после атак, а также принимая на вооружение более современные системы киберзащиты, которые обнаруживают и своевременно уничтожают вредоносное ПО.

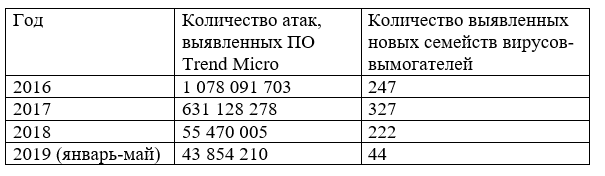

Чтобы оставаться в курсе событий и вырабатывать новые решения и технологии для борьбы с вредоносным ПО, Trend Micro постоянно анализирует результаты, полученные от своих систем кибербезопасности. ПО данным Trend Micro Smart Protection Network, ситуация с атаками вирусов-вымогателей за последние годы выглядит так:

Выбор жертвы в 2019 году

В этом году киберпреступники явно стали относиться к выбору жертв намного более тщательно: их целью становятся организации, которые защищены хуже и при этом готовы заплатить большую сумму за быстрое восстановление нормальной деятельности. Именно поэтому с начала года зафиксировано уже несколько атак на правительственные структуры и администрацию крупных городов, включая Лейк-Сити (выкуп — 530 тыс. долларов США) и Ривьера-Бич (выкуп — 600 тыс. долларов США) в штате Флорида, США.

В разбивке по отраслям основные векторы атак выглядят так:

— 27% — правительственные структуры;

— 20% — производство;

— 14% — здравоохранение;

— 6% — розничная торговля;

— 5% — образование.

Часто киберпреступники используют метод OSINT (поиск и сбор информации из общедоступных источников), чтобы подготовиться к атаке и оценить её прибыльность. Собирая информацию, они лучше понимают бизнес-модель организации и репутационные риски, которые она может понести из-за атаки. Также хакеры ищут наиболее важные системы и подсистемы, которые можно полностью изолировать или отключить при помощи вирусов-вымогателей, — это повышает шанс на получение выкупа. Не в последнюю очередь оценивается состояние систем кибербезопасности: нет смысла начинать атаку на компанию, ИТ-специалисты которой способны с высокой вероятностью её отразить.

Во второй половине 2019 года этот тренд будет всё так же актуален. Хакеры будут находить новые сферы деятельности, в которых нарушение бизнес-процессов приводит к максимальным убыткам (например, транспорт, важные объекты инфраструктуры, энергетика).

Методы проникновения и заражения

В этой сфере также постоянно происходят изменения. Самыми популярными инструментами остаются фишинг, вредоносные рекламные объявления на сайтах и заражённые интернет-страницы, а также эксплойты. При этом главным «соучастником» атак всё так же выступает пользователь-сотрудник, который открывает эти сайты и загружает файлы по ссылкам или из электронной почты, что и провоцирует дальнейшее заражение всей сети организации.

Однако во второй половине 2019 года к этим инструментам добавятся:

- более активное применение атак с использованием социальной инженерии (атака, при которых жертва добровольно совершает нужные хакеру действия или выдаёт информацию, считая, например, что общается с представителем руководства или клиента организации), которые упрощает сбор информации о сотрудниках из общедоступных источников;

- использование похищенных учётных данных, например, логинов и паролей от систем удалённого администрирования, которые можно приобрести в даркнете;

- физический взлом и проникновение, которые позволят хакерам на месте обнаружить критически важные системы и обезвредить систему безопасности.

Методы сокрытия атак

Благодаря развитию систем кибербезопасности, вклад в которое вносит и Trend Micro, обнаружение классических семейств вирусов-вымогателей в последнее время значительно упростилось. Технологии машинного обучения и поведенческого анализа помогают выявлять вредоносное ПО ещё до его проникновения в систему, поэтому хакерам приходится придумывать альтернативные способы для сокрытия атак.

Уже известные специалистам в сфере ИТ-безопасности и новые технологии киберпреступников нацелены на обезвреживание «песочниц» для анализа подозрительных файлов и систем машинного обучения, разработку бесфайлового вредоносного ПО и использование заражённого лицензионного программного обеспечения, включая ПО от вендоров в сфере кибербезопасности и различные удалённые службы с доступом к сети организации.

Выводы и рекомендации

В целом можно сказать, что во второй половине 2019 года высока вероятность целевых атак на крупные организации, которые способны выплатить киберпреступникам большой выкуп. При этом хакеры не всегда разрабатывают решения для взлома и вредоносное ПО самостоятельно. Часть из них, например, печально известная команда GandCrab, которая уже прекратила свою деятельность, заработав около 150 млн долларов США, продолжают работать по схеме RaaS (ransomware-as-a-service, или«вирусы-вымогатели как сервис», по аналогии с антивирусами и системами киберзащиты). То есть распространением успешных вымогателей и криптолокеров в этом году занимаются не только их создатели, но и «арендаторы».

В таких условиях организациям необходимо постоянно обновлять свои системы кибербезопасности и схемы восстановления данных на случай атаки, ведь единственный эффективный способ борьбы с вирусами-вымогателями — не платить выкуп и лишить их авторов источника прибыли.

Комментарии (15)

teecat

23.08.2019 16:21Однако во второй половине 2019 года к этим инструментам добавятся:

Вот тут хотелось бы обоснование прогнозов, так как

более активное применение атак с использованием социальной инженерии

Ну оно и так подавляющее количество идет через широкомасштабный фишинг или соц инженерию. Прямых взломов ничтожный процент

использование похищенных учётных данных

Крайне сомнителен рост. Количество утекших баз огромно, но роста использования их никак не наблюдается (точнее используются они, но по минимуму)

физический взлом и проникновение

???? С какого перепугу хакерам переходить на прямую уголовку?

podde

26.08.2019 11:45Статья в руку.

Буквально сегодня ходил к постоянной клиентке (предпенсионного возраста вузовский преподаватель), у который ноутбук был заблокирован порнобаннером-вымогателем, предлагающим отправить куда-то там смс за избавления от этого всего.

Разумеется, удаляется за пару минут, но факт остаётся фактом – эта «деятельность» живёт и здравствует, да.

FDA847

В организациях все важные документы в SVN-репозиториях держать нужно. Тогда при проникновении вируса чистится/переустанавливается ОС и всё! В худшем случае наработки за день потеряны будут. Заодно проблема бекапов решается

vilgeforce

Пока зараза на сервер не попадет…

FDA847

Только на сервере человеческий фактор намного ниже. Там пользователи вместо фоточек вирусы не скачивают

vilgeforce

Блажен кто верует

gdt

Для организации все же будет удобнее SharePoint/TFS. Для не-программистов классические системы контроля версий — тёмный лес.

FDA847

По своему опыту скажу, что это не так. Заводишь отдельный репозиторий, например, для бухгалтеров. Показываешь, что с утра надо делать вот тут Update, а вечером Commit. И объясняешь, что если какой-то документ будет лежать на рабочем столе, а потом с ним что-то случится, то вся ответственность будет лежать на данном работнике. И всё, уже несколько лет так работаем, никаких проблем!

cyber_roach

Думаю, дело не в том, что не-IT специалист не хочет или не умеет пользоваться svn/git…

Вы заставили своих людей выполнять определённые действия, но они совершенно не понимают их смысл и логику процессов.

Кто-то из бухгалтеров сможет восстановить определённую версию документа откатившись назад, сравнив их с текущей?

А сделать ветку с папкой проекта для своего помощника, чтобы потом влить его изменения себе с проверкой? и т.д.

Тот же SharePoint позволяет это сделать «визуально» обычному юзеру мышкой.

В вашем виде это не более чем странное требование начальника — нажимать тут и тут.

Если же требуется просто резервирование данных, то системы контроля версий ИМХО не для этого.

FDA847

Во-первых, не GIT, а SVN. Использовать его для подобных «бэкапов» очень даже удобно и практично. Все работают с единым инструментом. На сервере единое хранилище под все данные организации.

И Вы плохо представляете себе работу бухгалтеров. Они не оперируют понятиями «ветка», «влить», «слить». Им проще создать папку в репозитории «На проверку», «Согласовано» и т.п. Все изменения и перемещения между папками прекрасно видны. Поэтому данный инструмент и хорошо у нас прижился.

hddscan

Это все работает, пока кто-то не запомнит логин на СВН на машине (хинт: сплошь и рядом такое). После чего все шифруется по сети.

FDA847

Делается откат до последней ревизии и всех делов-то!

hddscan

в смысле всего делов?

SVN это HTTP(S) сервер с базой, если пошифровано все что доступно по HTTPS (включая branches и tags), то некуда будет откатываться

FDA847

Уважаемый, Вам реально так хочется оказаться правым, что всякий бред уже нести начинаете?

hddscan

я подумал еще, вы правы, я несу бред, прошу прощения