Nemesida WAF Free — бесплатная версия Nemesida WAF, обеспечивающая базовую защиту веб-приложения от атак класса OWASP на основе сигнатурного анализа. Nemesida WAF Free имеет собственную базу сигнатур, выявляет атаки на веб-приложения при минимальном количестве ложных срабатываний, обновляется из Linux-репозитория, устанавливается и настраивается за несколько минут, не требует компиляции и может быть подключена к уже установленному NGINX версии 1.12.2 или выше.

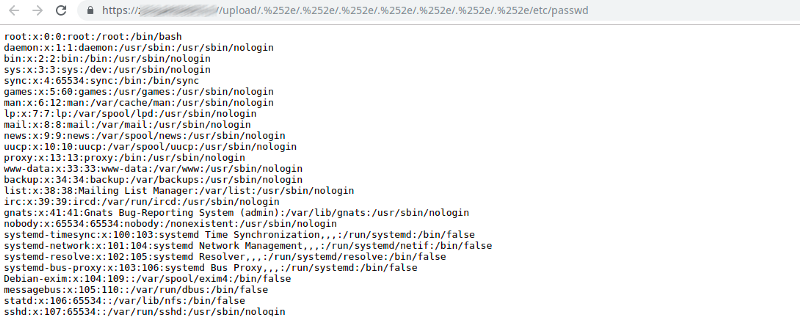

Что может произойти, если не следить за безопасностью и не использовать WAF

Некоторое время назад мы анонсировали поддержку Nemesida WAF Free для NGINX Mainline и Plus версий (раньше поддерживалась только Stable ветка). Решив на этом не останавливаться, мы добавили во Free-версию функционал отправки выявленных атак в личный кабинет.

Что позволяет новая (для Free-версии) функция:

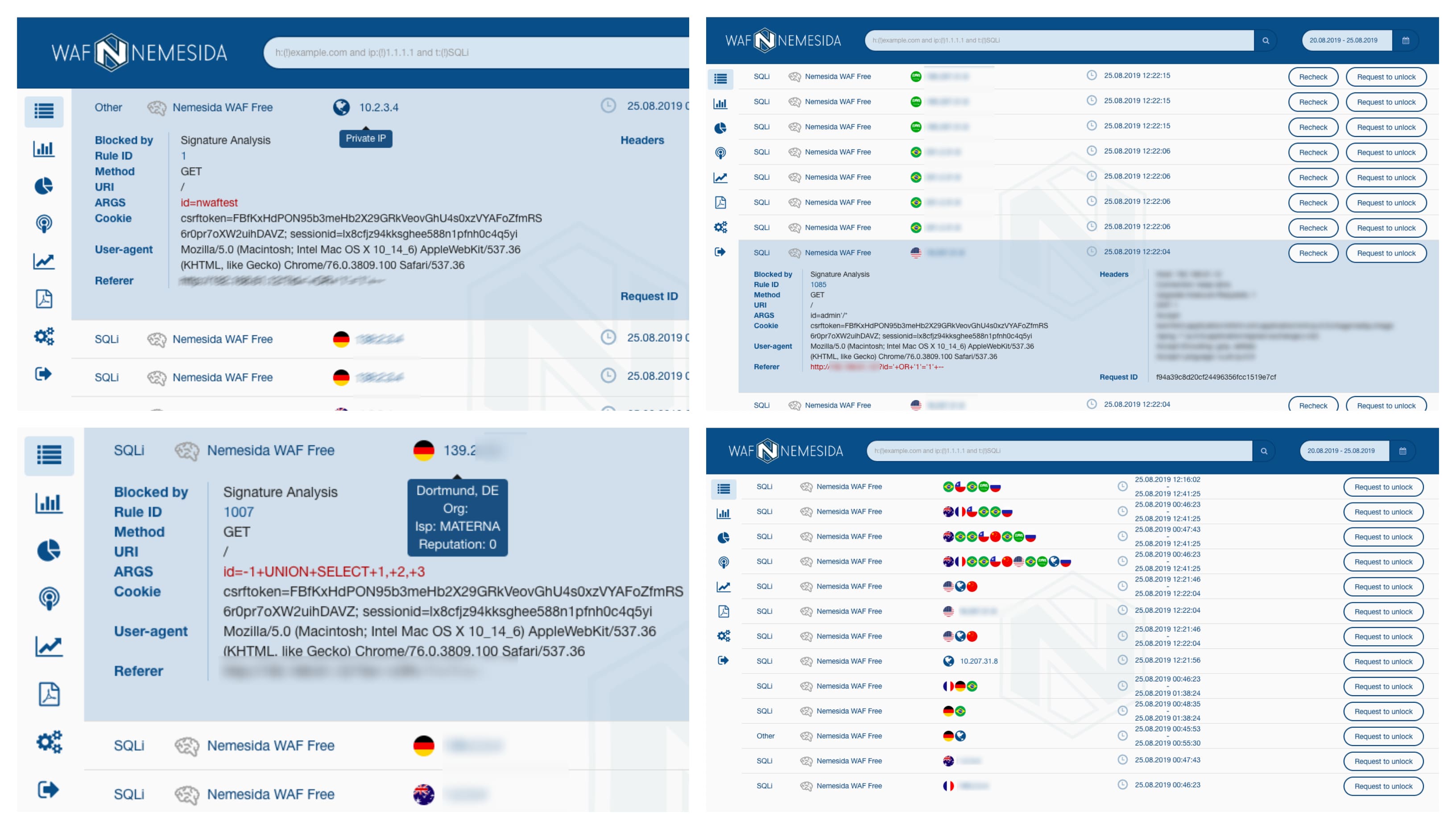

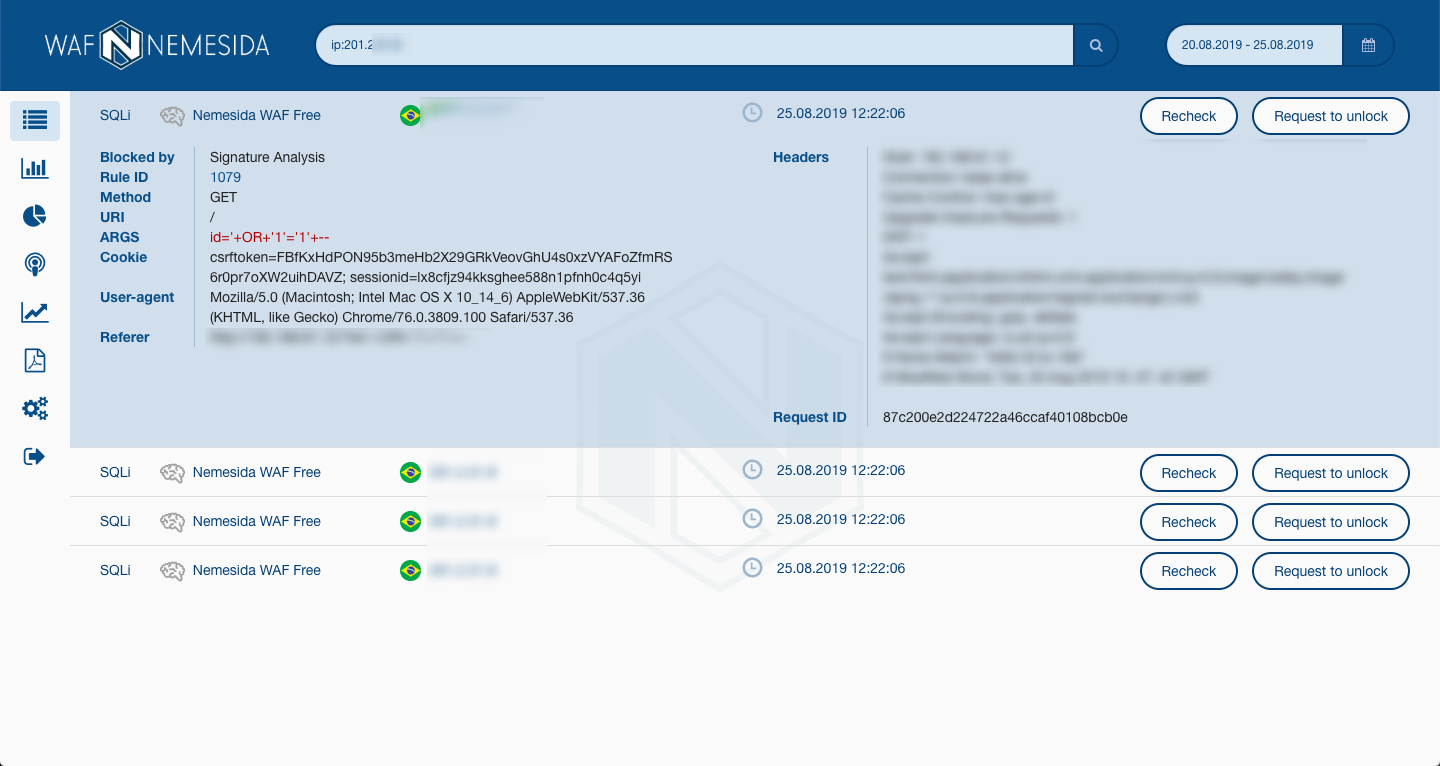

- визуализировать атаки в ЛК, производить поиск по параметрам, генерировать отчет в формате PDF

- отправлять атаки на почту

- получать информацию о содержимом заблокированного запроса

- получать информацию об источнике атаки по его IP-адресу (через ip.pentestit.ru)

- интегрировать Nemesida WAF Free c SIEM и сторонними системами для анализа и визуализации событий (атаки передаются на API, после чего попадают в БД для последующей обработки, используется PostgreSQL)

Особенности Nemesida WAF Free:

- минимальные требования к аппаратным ресурсам

- минимальное увеличение времени отклика при обработке запроса

- установка и обновление из репозитория

- возможность подключения к уже установленному NGINX

- установка и настройка за несколько минут

- простота в обслуживании

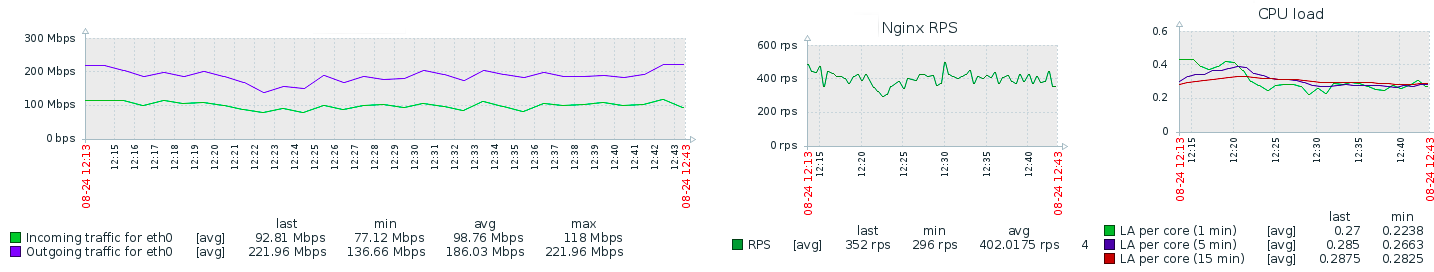

Высокие нагрузки

Даже при высокой интенсивности трафика (~ 500 RPS) Nemesida WAF Free практически не нагружает процессор и не расходует память:

Статистика по трафику

Личный кабинет Nemesida WAF позволяет выводить статистику по трафику и времени отклика от конечного веб-приложения. Для этого необходимо подключить динамический модуль VTS к NGINX. После установки необходимых параметров статистика будет доступна в Личном кабинете:

Поиск по событиям

Строка поиска в Личном кабинете может принимать различные значения, например, поиск по вхождению атаки, IP источника, типу атаки и т.д.:

Типы блокируемых атак

- Injection (RCE, SQLi, XXE, OS command и т.д.)

- XSS

- Information Leakage

- Path Traversal

- Open Redirect

- Web Shell

- HTTP Response Splitting

- RFI/LFI

- Server-Side Request Forgery

Информация о сигнатурах

Актуальный набор сигнатур доступен на странице rlinfo.nemesida-security.com. Кроме этого, каждый заблокированный сигнатурным методом запрос имеет идентификатор правила (RuleID), при клике на который появится содержимое сигнатуры, по которому, в случае необходимости, можно всегда составить правило исключения:

Кроме этого

В Nemesida WAF Free можно создавать собственные сигнатуры (RL), правила исключения (WL), отключать или переводить WAF в режим LM (аналог IDS) для конкретного или всех виртуальных хостов, а также использовать эти возможности для IP-адресов источников запросов.

Установка и настройка:

- Динамический модуль nwaf-dyn-1.x для NGINX (~ 5 мин.)

- Nemesida WAF API (~ 10 мин.)

- Личный кабинет (~ 15 мин.)

- Virtual Appliance (VMDK-диск для KVM/VMware/Virtualbox с уже установленными компонентами Nemesida WAF под Debian 10, 1,3 GB)

Несмотря на отсутствие во Free версии модуля машинного обучения и вспомогательных компонентов (сканера уязвимостей, виртуального патчинга и т.д.), Nemesida WAF Free — это «легкий», но эффективный инструмент противодействия нецелевым атакам на веб-приложение. Все компоненты Nemesida WAF Free доступны для Debian, Ubuntu и CentOS дистрибутивов.

Комментарии (13)

DrrRos

27.08.2019 20:52Может ли Немезида работать как прозрачный прокси? Скажем, реализуема ли схема: haproxy — nemesida — сайт?

pentestit-team Автор

27.08.2019 20:54Nemesida WAF — это дин. модуль для NGINX

Соответственно, эта связка будет работать как реверс-прокси в вариациях IPS/IDS

XakRU

28.08.2019 00:20В чем отличие и плюшки в сравнении с аналогами, например wallarm?

Не призываю бросаться на wallarm, расскажите о ваших сильных сторонах.

Помнится они использовали tarantul в качестве БД и также — NGINX и работало это достаточно шустро.

pentestit-team Автор

28.08.2019 10:48Особенности (из основных):

— использование классических алгоритмов ML (https://waf.pentestit.ru/about/4578), то есть обучение можно выполнять на обычных CPU (в отл. от нейронных сетей) + скорость обработки выше (критично для работы в режиме IPS)

— выявление распределенных атак методом перебора (подбор логинов, паролей и тд)

По поводу БД — для разных целей используются разные БД, например: для сбора трафика для обучения мы используем SQLite как простой и легкий инструмент (данные собираются 3 дня, после чего происходит обучение); для хранения информация по атакам/результатам сканирования и тд используем PostgreSQL

Но статья о бесплатной версии (в ней нет маш. обучения, но она достаточно эффективна для нецелевых или не сложных атак — большая часть атак), и особенность новой версии — возможность передавать информацию на API, хранить в БД и выводить в ЛК

pdqpdq

28.08.2019 10:11специально накатил чистый centos7 на DO. первое замечание — для установки python3.6 нужно добавить репозиторий epel-release

yum install epel-release -y

второе: # yum install nwaf-dyn-1.16 ни к чему не приводит, ибо скорее всего пакет лежит в вашем собственном репозитории, команду на добавление которого вы забыли указать.

такие дела :)

pentestit-team Автор

28.08.2019 10:37Спасибо, при переносе из основной документации во Free версию действительно забыли добавить информацию, поправили

ZAZmaster

28.08.2019 13:30Странно, установил по инструкции на CentOS 7, получил по YOUR_SERVER/nwaftest ошибку 403 и в добавок по все остальным URL сайта тоже… Из коробки не работает?

pentestit-team Автор

28.08.2019 15:19> получил по YOUR_SERVER/nwaftest ошибку 403

это нормальное поведение, nwaftest является тестовой сигнатурой, вхождение которой должно приводить к блокированию запроса (ее можно отключить)

> и в добавок по все остальным URL сайта тоже… Из коробки не работает?

из коробки — работает, чтобы определить причину 403 ответа, пришлите содержание error.log

ZAZmaster

28.08.2019 15:32+11 — это я понимаю.

2 — да, работает. Просто я видимо несколько раз открыл URL nwaftest и меня заблокировало, а главная страница открывалась их кэша.

Пока полёт нормальный! Спасибо!

KonstantinSpb

Что-то вроде аналога sysdig.com?

pentestit-team Автор

Не понятно, в чем аналогия.

1. Nemesida WAF Free — это WAF; 2. Это full-standalone решение, то есть трафик в облака не уходит.

KonstantinSpb

Ну так и у sysdig трафик никуда не уходит