Уязвимости в iOS мы обсудили на прошлой неделе, пришла очередь уязвимостей в Android. Четвертого сентября информацию о проблеме в Android опубликовали исследователи из Zero Day Initiative (новость, бюллетень), причем на момент публикации она так и не была закрыта. В выпущенном днем ранее наборе патчей для Android исправлены две критические ошибки в Media Framework, а вот эта проблема в драйвере Video4Linux 2 по-прежнему актуальна.

Уязвимости в iOS мы обсудили на прошлой неделе, пришла очередь уязвимостей в Android. Четвертого сентября информацию о проблеме в Android опубликовали исследователи из Zero Day Initiative (новость, бюллетень), причем на момент публикации она так и не была закрыта. В выпущенном днем ранее наборе патчей для Android исправлены две критические ошибки в Media Framework, а вот эта проблема в драйвере Video4Linux 2 по-прежнему актуальна. Поэтому и деталей раскрыто немного. В ZDI оценивают уязвимость в 7,8 баллов по методике CVSS. Суть проблемы заключается в отсутствии проверки драйвером существования объекта перед тем, как проводить операции над ним. Баг для эксплуатации требует локального доступа к системе. Иными словами, приложение с вредоносным кодом и низкими привилегиями может получить полный доступ к смартфону, но это приложение нужно еще как-то установить.

Сообщение об уязвимости представители Google пока не прокомментировали. По данным ZDI, разработчик Android получил информацию о проблеме еще в марте этого года, в июне сообщил, что ведется работа над патчем, но на последующие запросы о дате выпуска заплатки не отвечал. Оценка вендора все же важна: так, компания Apple на прошлой неделе отреагировала на исследование Google об уязвимостях в iOS заявлением, в котором подтвердила существование вредоносной кампании, но опровергла утверждения о длительности атаки. По версии Apple, кампания длилась два месяца, а не два года.

Microsoft и Facebook при участии нескольких американских университетов выходят на тропу войны против deepfakes. Компании организовали конкурс (новость, сайт проекта) Deepfake Detection Challenge, задачей которого будет поиск эффективных методов борьбы с поддельным контентом, использующим методы машинного обучения. В конце этого года проект выложит набор данных (оригинальные и модифицированные видео), на основе которого участники смогут тренировать инструменты выявления подделок. Весной 2020 года пройдет black box-тестирование, которое и определит наиболее эффективные разработки.

Ни один Николас Кейдж при создании гифки не пострадал. Источник.

Deepfake — относительно свежая тема, широкое обсуждение которой началось в 2017 году. Тогда в соцсетях начали появляться видео, в которых лицо человека было заменено другим, подчас с невероятным правдоподобием. Сам термин появился благодаря одному из пользователей Reddit с ником deepfakes, намекающим на тип конечного продукта (подделка) и метод его изготовления (технологии глубокого обучения). С тех пор было выпущено несколько проектов с исходным кодом для изготовления подделок в домашних условиях. Технология получила массовое применение, причем с разнообразными итоговыми результатами — от относительно невинных (что если вклеить лицо Мэла Гибсона в фильм Mad Max: Fury Road, в котором он не снимался) до сомнительных и реально опасных (порнография и подделки выступлений политиков).

До появления феномена deepfake можно было исходить из того, что любой текст в интернете может быть фальшивкой, в то время как видео заслуживает чуть большего доверия. Теперь это не так, причем речь не только о видеороликах. 30 августа издание Wall Street Journal сообщило о первом задокументированном случае мошенничества с использованием «умной» подделки голоса человека. Пострадала неназванная компания из сферы энергетики: мошенникам удалось почти безупречно воспроизвести голос ее директора, после чего они позвонили сотруднику организации и потребовали перевести 220 тысяч евро. «Задача» была выполнена, деньги достались злоумышленникам. Это не только пример усовершенствованного телефонного мошенничества, но также и сценарий, когда технологии создания с трудом отличимых от реальности подделок попадают в оффлайн.

На сайте проекта Deepfake Detection Challenge борьба с подделками сравнивается с игрой в шахматы: на развитие интеллектуальных систем оппонентов нужно отвечать еще более мощными алгоритмами распознавания подделок. Это почетная задача, но, кажется, в ближайшее время нам всем придется применять еще более строгие методы фильтрации сетевого контента. В новой дивной реальности не стоит сразу доверять не только почтовым сообщениям якобы от крупной компании, но и видеопосланиям от хорошо знакомых людей. И телефонным звонкам. Только встреча лицом к лицу пока защищена от цифрового вмешательства. Хочется надеяться, что этот последний бастион продержится еще долго.

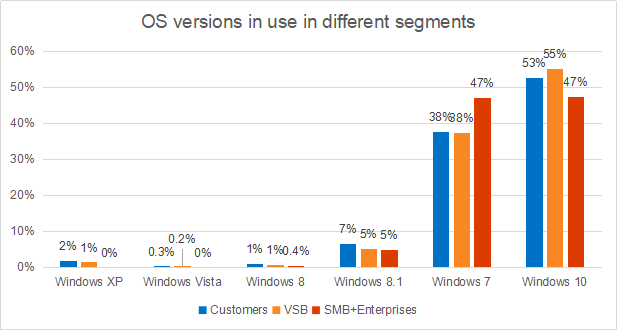

Традиционные проблемы безопасности, в частности использование устаревшего программного обеспечения, никуда не уходят. «Лаборатория Касперского» исследовала, какие версии ОС Windows используют средние и крупные компании, малый бизнес, а также обычные пользователи. Результаты для потребителей соответствуют свежим данным из других источников: Windows 10 только недавно заняла чуть больше половины рынка. Самая современная Windows установлена у 53% конечных пользователей, а доля среди небольших компаний даже чуть выше — 55%.

На втором месте — Windows 7, расширенная поддержка которой заканчивается 14 января 2020 года. Чем больше компания, тем медленнее идет миграция на свежие версии ОС, среди среднего и крупного бизнеса доля Windows 7 достигает 47%. На третьем месте — версия Windows 8.1 (7% потребителей, 5% компаний), поддержка которой продолжится до 2023 года. Неподдерживаемая и откровенно небезопасная Windows XP установлена у 2% пользователей, а в компаниях покрупнее практически не используется. И у потребителей, и у компаний могут быть различные аргументы против обновления, но с точки зрения безопасности апгрейд рано или поздно будет необходим. В случае до сих пор популярной Windows 7 он понадобится очень скоро.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

screwer

Прохладную реакцию Google можно обьяснить недоступностью уязвимости для атакующего. Например политика SELinux, безусловно запрещающая посылку уязвимого ioctl. Вы пробовали отыскать причину, или просто пиаритесь ?