Изображение: Unsplash

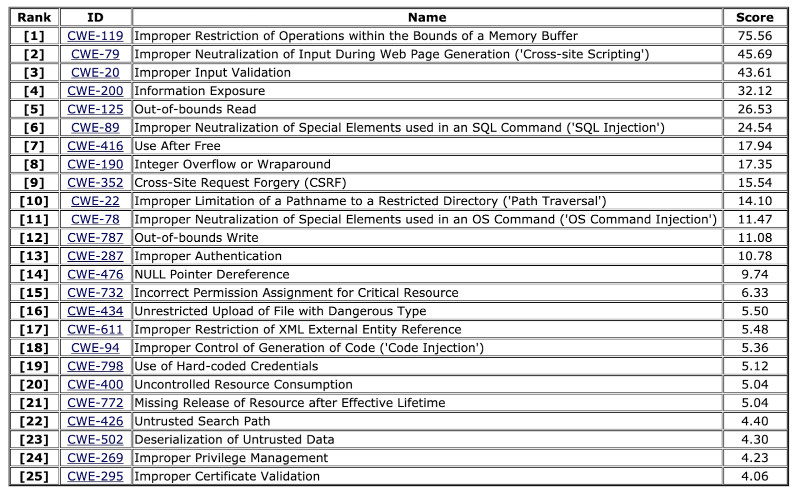

Американская организация MITRE опубликовала список из 25 самых опасных уязвимостей программного обеспечения. Исследователи составили таблицу наиболее опасных и распространенных проблем безопасности, с указанием идентификаторов CWE (Common Weakness Enumeration).

В топ-25 попало большое количество уязвимостей, которые позволяют злоумышленникам полностью захватить контроль над компьютерными программами, выводить их из строя и похищать обрабатываемые в них данные. Список позволяет специалистам по информационной безопасности лучше понимать ландшафт угроз безопасности, но будет полезен также разработчикам ПО, тестировщикам и пользователям программных продуктов.

Методология исследования

Для составления списка специалисты MITRE использовали информацию об опубликованных уязвимостях (CVE, Common Vulnerabilities and Exposures), информацию о них из базы данных NVD (National Vulnerability Database), а также рейтинги опасности уязвимости CVSS (Common Vulnerability Scoring System). Был разработан уникальный алгоритм оценки распространенности и опасности уязвимостей.

Топ-3 опасных уязвимостей

Согласно отчету, наиболее опасной оказалась уязвимость под названием «Неверное ограничение операций внутри границ буфера памяти» (Improper Restriction of Operations within the Bounds of a Memory Buffer). Ошибка возникает, когда софт работает внутри выделенного буфера памяти, но при этом получает возможность читать или записывать данные и вне границ этого буфера. Эксплуатация этой уязвимости позволяет атакующим исполнять произвольный код, похищать критически важные данные и полностью выводить программные комплексы из строя.

На втором месте по опасности оказалась уязвимость с кодом CWE-79 — «Неверная нейтрализация ввода во время генерации веб-страницы» (Improper Neutralization of Input During Web Page Generation). Межсайтовое выполнение сценариев (XSS) — более привычное ее название. Уязвимости такого типа встречаются часто и могут приводить к серьезным последствиям из-за недостаточного контроля данных, которые пользователи вводят на страницах сайта.

На третьем месте уязвимость «Неверная валидация ввода» (CWE-20). Атакующий может составить специальный вредоносный запрос и система отреагирует на него, предоставив повышенные привилегии или доступ к критически важным данным.

Ниже полная таблица самых опасных уязвимостей по версии MITRE.

Другие актуальные киберугрозы

Рейтинг MITRE — не единственный источник информации об актуальных киберугрозах. Positive Technologies публиковала отчет об атаках на веб-приложения по итогам 2018 года. В тройку наиболее распространенных атак на веб-сайты вошли «Внедрение SQL-кода» (SQL Injection), «Выход за пределы каталога» (Path Traversal) и «Межсайтовое выполнение сценариев» (Cross-Site Scripting, XSS).

Кроме того, эксперты Positive Technologies раз в квартал публикуют аналитические отчеты об актуальных киберугрозах. Так, во втором квартале 2019 года киберпреступники активно эксплуатировали уязвимость в почтовом сервере Exim (CVE-2019-10149). Ошибка используется по-разному: одни злоумышленники загружают с ее помощью софт для майнинга криптовалют, другие внедряют бэкдоры на почтовые серверы.

Больше аналитических материалов — на нашем сайте.

Комментарии (6)

third112

02.10.2019 05:37Не нашел в списке классических клавиатурного шпиона и аналога для мыши. М.б. другое название? А м.б. нашли от них 100%-ю защиту?

vr_17

02.10.2019 07:21установка аппаратного кейлоггера — эксплуатация уязвимости в физической безопасности, а не уязвимости софта. Установка программного — в большинстве случаев тоже.

third112

02.10.2019 07:36Спасибо, но про программный не понял: при чем тут физ. безопастность? Троян может подгрузится в результате атаки, обновления ПО и т.д.

vr_17

02.10.2019 08:17Да, Вы правы. Дополню свой комментарий — установка программного кейлоггера может быть выполнена при нарушении сотрудником дисциплины вроде оставленной незалоченной рабочей станции. Я, возможно зря, отнес это тоже к физической безопасности так как нужен доступ устройству.

gnomeby

А ссылка то ведёт на ваш Google docs. Где пруф?

ptsecurity Автор

Сейчас все должно быть ок