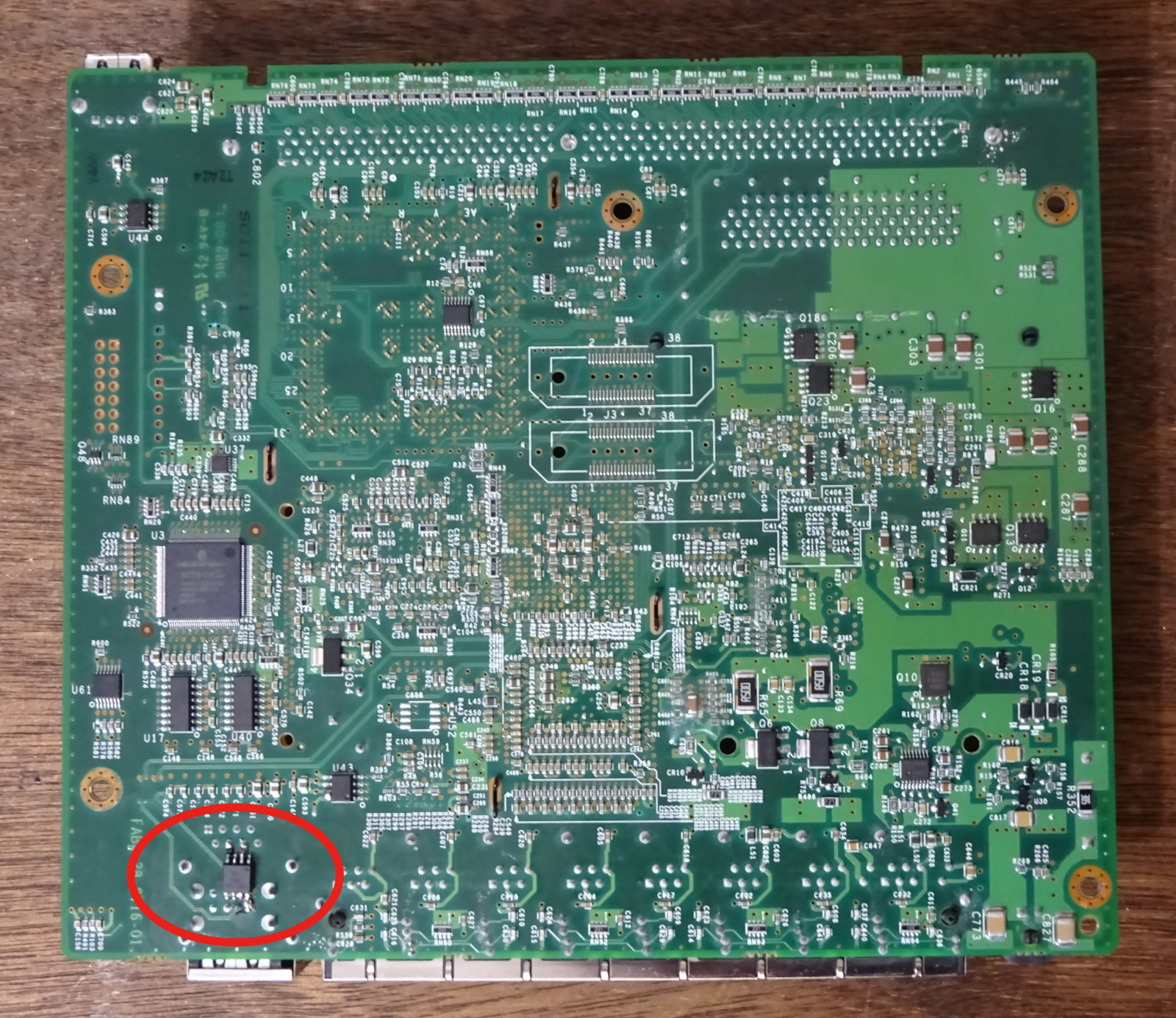

Обратная сторона материнской платы брандмауэра Cisco ASA 5505 с пятимиллиметровой микросхемой Attiny85, которую установил аппаратный хакер Монта Элкинс, источник

tl;dr Исследователь показал, насколько легко и дёшево можно установить шпионскую микросхему в компьютерное оборудование, внедрившись в цепочку поставок. Если вкратце: посылка или контейнер с компьютерным оборудованием перехватывается, аккуратно вскрывается. На материнскую плату сервера (или в мобильный телефон, или в другое железо) впаивается запрограммированный чип — и посылка отправляется дальше адресату, как ни в чём не бывало. Теоретически, жертвой может стать любой покупатель товаров из интернет-магазина, если его посылка передаётся по открытым каналам, и любая компания, которая заказывает оборудование у стороннего поставщика, а не изготавливает его самостоятельно (то есть просто любая компания).

Ещё легче установить жучок на этапе производства.

Более года прошло со времени грандиозного скандала с серверными платами Supermicro, на которых якобы нашли шпионскую микросхему — закладку от китайского правительства. Вот только на Хабре:

- «Появились доказательства присутствия шпионских чипов в серверах Supermicro»

- «Акции Supermicro обвалились на фоне расследования о внедрении в серверы компании китайских шпионских чипов»

- «Глава Apple заявил, что китайские шпионские чипы в серверах Supermicro — выдумка»

Apple, Amazon и Supermicro яростно отрицали эти слухи. АНБ назвало их «ложной тревогой». На хакерской конференции Defcon сенсационному докладу вручено сразу две награды Pwnie: за «самый хайповый баг» и за «крупнейший эпик фейл». И за прошедший год не появилось ни одного подтверждения, что какие-то производители аппаратных устройств действительно устанавливают в свои устройства шпионские микросхемы.

Хотя факты из той истории не подтвердились, специалисты по безопасности предупредили, что на самом деле описанная атака на цепочку поставок исключительно реальна. В конце концов, АНБ занимается этим в течение многих лет, как мы помним из документов Эдварда Сноудена.

Теперь исследователи пошли дальше. Они показывают, насколько легко и дёшево можно установить незаметный чип в оборудование любой компании, внедрившись в цепочку поставок. Один из них продемонстрировал, что для этого даже не требуется могущественное государственное агентство, а просто хорошо мотивированный аппаратный хакер с правильным доступом и оборудованием стоимостью всего 200 долларов. «Это не волшебство. Здесь нет ничего невозможного. Я могу сделать это в своём подвале», — говорит американский хакер Монта Элкинс (Monta Elkins) в интервью изданию Wired.

Свои навыки Монта Элкинс намерен продемонстрировать на конференции по безопасности CS3STHLM, которая пройдёт 21-24 октября 2019 года в Стокгольме (Швеция). Это специализированная конференция по безопасности промышленного оборудования, SCADA и объектов критической инфраструктуры. Его доклад называется ”Nation-State Supply Chain Attacks for Dummies and You Too”.

Демонстрация показывает, насколько легко шпионы, преступники или диверсанты даже с минимальными навыками и ограниченным бюджетом могут установить чип в IT-оборудование предприятия, обеспечив себе скрытый доступ к бэкдору.

Оборудование лаборатории

- Паяльная станция: 150 долларов;

- Микроскоп: 40 долларов;

- Несколько микросхем стоимостью примерно по 2 доллара каждая.

С помощью такого оборудования, заказанного в интернете, Элкинс смог модифицировать брандмауэр Cisco. По его словам, большинство сисадминов, скорее всего, не заметят такой аппаратной модификации — и дадут злоумышленнику глубокий контроль в системе.

Как видим, всё оборудование стоит около 200 долларов, а на самом деле впаять микросхему не так уж сложно: «Показав людям оборудование, я хотел продемонстрировать реалистичность этой процедуры… Есть много людей умнее меня, которые могут сделать это почти даром», — говорит Монта, который работает главным хакером (Hacker-in-Chief) в компании FoxGuard Solutions.

Если даже не самый умный (по его словам) хакер произвёл такую операцию, можно представить, на что способны действительно грамотные специалисты, которые хорошо разбираются в микроэлектронике и программировании микросхем.

Автор установил на плату микросхему Attiny85 размером около 5?7 миллиметров, которую он нашёл на плате Digispark Arduino стоимостью 2 доллара. Не такая уж маленькая микросхема, но достаточно незаметная. Это программируемый чип, куда Элкинс записал собственный код, затем отделил от платы Digispark и припаял к материнской плате брандмауэра Cisco ASA 5505. Чип установлен в относительно малоприметное место на краю платы с обратной стороны. В этом месте не нужно прокладывать дополнительные контакты, а чип получает доступ к последовательному порту брандмауэра.

На первый взгляд микросхема не выделяется по размеру среди остальных компонентов на большой материнской плате ASA 5505 размером 6 на 7 дюймов. Элкинс полагает, что мог бы использовать чип ещё меньшего размера, но выбрал Attiny85, потому что его было легче программировать. Он говорит, что и спрятать чип можно ещё более изысканно, например, внутри одного из нескольких защитных экранов на плате (экраны для защиты от ЭМП). Но тогда микросхему не будет видно, а он хочет продемонстрировать её на конференции.

Элкинс запрограммировал чип на проведение атаки, как только брандмауэр загрузится в центре обработки данных. Программа действует так, чтобы для внешних систем выглядело так, будто сисадмин подключил компьютер непосредственно к физическому порту брандмауэра. Затем чип запускает функцию восстановления пароля, создав новую учётную запись администратора и получая доступ к настройкам брандмауэра.

Элкинс говорит, что взял брандмауэр Cisco ASA 5505, потому что это был самый дешёвый файрвол, который он нашел на eBay. Но в принципе, метод должен работать с любым брандмауэром Cisco, который предлагает подобное восстановление в случае потери пароля. «Мы расследуем выводы исследователя, — говорится в заявлении Cisco. — Если будет обнаружена новая информация, о которой должны знать наши клиенты, мы сообщим её по своим обычным каналам».

Как только вредоносный чип получает доступ к этим настройкам, говорит Элкинс, программа может изменить настройки брандмауэра, чтобы дать хакеру удалённый доступ к устройству, отключить его функции безопасности и предоставить доступ к журналу всех подключений, так что администратор системы не увидит никаких предупреждений: «Я могу изменить конфигурацию брандмауэра так, что он по сути делает всё, что я хочу», — говорит Элкинс. Теоретически, более продвинутая программа могла бы перепрограммировать прошивку брандмауэра, чтобы сделать его полнофункциональным плацдармом для шпионажа в сети жертвы. Хотя сам автор не зашёл так далеко в своём доказательстве концепции.

Это уже не первая демонстрация внедрения аппаратных жучков в стандартное компьютерное оборудование. В декабря прошлого года на конференции Chaos Computer Conference независимый исследователь безопасности Трэммел Хадсон (Trammell Hudson) повторил атаку на Supermicro, как она могла быть проведена, если бы случилась в реальности. Это более продвинутая атака с установкой микросхемы, которая получает доступ к контроллеру управления материнской платой (baseboard management controller, BMC).

Хадсон в прошлом работал в Sandia National Labs, а сейчас руководит собственной консалтинговой фирмой по безопасности. Он нашёл на плате Supermicro место, где можно заменить резистор на собственный чип, чтобы в реальном режиме изменять данные, поступающие в BMC и выходящие из него — точно такую атаку, как была описана ранее. В качестве конкретного жучка Хадсон использовал чип FPGA.

В случае промышленного изготовления FPGA Хадсона площадью менее 2,5 мм? лишь немногим больше резистора 1,2 мм?, который он заменил. В своей демонстрации Хадсон не предпринимал попыток скрыть чип, подключив его к плате беспорядком проводов и крокодилов.

Но он утверждает, что реальный злоумышленник с ресурсами для изготовления чипов — наверное, такой конвейер будет стоить десятки тысяч долларов — мог бы выполнить гораздо более скрытую версию атаки, если изготовит подходящий чип. Он будет выполнять те же функции фейкового BMC и занимать гораздо меньшую площадь, чем резистор. По его расчётам, меньше сотой доли квадратного миллиметра, поскольку современные технологии это уже позволяют (см. иллюстрацию ниже): «Для противника, который хочет потратить на это любые деньги, это не будет сложной задачей», — заключил Хадсон.

Теоретически, современные технологии позволяют изготовить кристалл для жучка площадью менее 0,01 мм?

Supermicro отказалась от комментариев: «Нет необходимости в дополнительных комментариях ложных сообщений более чем годичной давности», — говорится в заявлении компании.

В отличие от этой атаки на Supermicro, метод Элкинса по модификации брандмауэра имеет то преимущество, что повторить его может буквально кто угодно. То есть когда мы говорим об аппаратных закладках, не нужно представлять какую-то могущественную разведку, которая имеет доступ к оборудованию для производства электроники. Вовсе нет. Достаточно паяльной станции, микроскопа и программируемого чипа за два доллара.

Не будет ничего удивительного, если объявления об установке таких устройств скоро появятся даже на российских досках объявлений в даркнете, если ещё не появились: «По сути, любой электронщик-любитель может сделать это в домашних условиях», — говорит Элкинс.

Более того, Элкинс и Хадсон сходятся во мнении: если сейчас жучок на компьютерную плату сейчас способны поставить простые любители, то организации с бюджетом в сотни миллионов долларов наверняка занимаются этим уже много лет.

Polaris99

Непонятна суть атаки, что он при помощи тиньки собирался сделать. Подсоединил ее к последовательному порту платы с заранее записанным в нее набором команд для создания нового пользователя? И что он с этим собрался ломать? Имея доступ к устройству, который подразумевает возможность разобрать его, глупо считать уязвимостью возможность подключения к последовательному порту, к нему и так можно было подключиться, без всяких там паяльников.

И да, SOIC-8 — это не 5 мм?, а как минимум 7 на 5 мм

Xobotun

Суть атаки: припаял микросхему к контактам. </humor>

Если серьёзно, то я так понял, что при установке/восстановлении пароля на девайс этот микроконтроллер перехватывает сигналы последовательного порта, запоминая пароль. Затем, после какого-то события (завершения настроек циски), даёт устройству корректно перезагрузиться, после чего меняет пароль ещё раз на свой собственный, известный злоумышленнику.

Возможно, оно дальше хранит отображение оригинального пароля на фальшивый в памяти и подменяет его в реальном времени. Возможно, что подменяет его сразу же, если известен формат посылки. Я тоже не очень понял суть действия.

Sly_tom_cat

Не помню уже как раньше было у циски (я очень давно в них по шнурку лазил) и не знаю как сейчас. Но в SOHO роутерах подключение по шнурку (COM) обычно сразу дает рутовую консоль.

Проблема со шнурковым подключением в том, что там предполагается что никто кроме владельца оборудования шнурком к нему подключится не может. И такой чип ломится именно через это «доверенное» шнурковое соединение.

DoMoVoY

после того, как сетевой инженер получит оборудование, настроит и установит в сеть, чип активируется и выполнит необходимые команды в «cli console», чтобы злоумышленник удаленно смог подключиться (например создать пользователя, создать дырку в фаерволе, отключить логирование событий безопасности, сообщить злоумышленнику ip при помощи icmp пинг пакетом строго определенной длины).

Polaris99

Тут очень много условий, необходимых для успешного проведения атаки. Вряд ли у Tiny85 хватит мозгов для определения момента завершения конфигурации оборудования, скорее всего, пользователь будет добавлен при первом же включении, так что специалист определит наличие лишнего пользователя в системе. Точно так же можно было настроить дыру до момента поставки системы конечному пользователю. И там, и там вероятность удачной атаки примерно одинакова.

vvzvlad

У Tiny85 хватит мозгов, чтобы отсчитать пару дней непрерывной работы, например. Или пару дней после того, как в консоль перестанут поступать команды снаружи

wlr398

Консоль обычно не оставляют в открытом виде. Требуется ввести логин и пароль.

Так что единственным результатом будет что-то типа такого:

Password:

% Authentication failed

ZlobniyShurik

Абсолютно не спец в цисках, так что не пинайте сильно…

А если чип ждет, условно, команду «logout»? То есть, админ вошёл, настроил адреса/явки/пароли, выходит, а чип перед выходом успевает еще пачку строчек отсебятины в консоль выдать? Или не реально сие?

wlr398

Там не логаут обычно, а одна буква q.

Если добить мусора, то будет как-то так:

#qq

^

% Invalid input detected at '^' marker.

То есть оператор увидит глазами проблему, вместо правильного:

User '12345' logged out

con0 is now available

Press RETURN to get started.

vvzvlad

Теоретически, она может пропускать через себя поток.

semen-pro

Уже выпустили:

dlinyj

Какая вкуснятина. Умеет ли он работать без кварца внешнего и конденсаторов по питанию?

Andy_Big

Без конденсаторов по питанию все умеют работать :)

dlinyj

Не факт

Andy_Big

Конденсаторы по питанию в подобных случаях выполняют в основном роль фильтров. Чтобы эта микросхема не мешала окружающим помехами на линиях питания. Самой микросхеме эти конденсаторы могут быть полезными только в довольно специфических случаях :)

dlinyj

Не совсем. Я бы так сказал, то что вы говорите тоже верно. Но ещё они нужны для того, чтобы в случае резких нагрузок на микросхеме уменьшать броски. Например, при резком включении 1 на всех портах контроллера. Тогда идёт бросок потрбления тока и при большой индуктивности схемы питания, напряжение может сильно просесть и произойдёт ребут или глюк. На самом деле весьма частая проблема при работе без конденсаторов. Это тоже фильтр, но в другую сторону.

Andy_Big

Ну я и говорю — в довольно специфических случаях :)

dlinyj

Фигасе специфический.

Andy_Big

Переключать все порты одновременно, да еще и с очень хилым питанием — конечно специфичный :)

dlinyj

Ну то есть вы гарантируете, что во время выполнения инструкций в процессоре в вашем коде не возникнет ситуации резкого потребления токаи вы уверены в схемотехнике процессора? Или считаете такой случай специфическим? Как я понимаю, процессоры от батарейного питания без конденсаторов у вас не зависали. Я лишь привёл конкретный пример для понимания ситуации.

Andy_Big

Конкретный пример можно привести на любой, даже самый редкий случай. Не хочу спорить, потому что это можно делать долго и безрезультатно, но уверен, что в большинстве типовых случаев применения таких микроконтроллеров отсутствие конденсаторов по питанию не приведет к негативу.

Да и вообще — вопрос был «умеет ли», а не «умеет ли в любых ситуациях» :)

JerleShannara

Приведёт, рандомные завесы и глюки обычно идут в подарок тем, кто не ставит эти конденсаторы, если железка конечно используется без выключения продолжительное время. Плюс производитель не дурак, когда частенько даже выносит требования к расположению этих конденсаторов на плате. Да и не только варианты «включим везде 1» дают такие эффекты, к примеру переводим МК из спящего режима в рабочий и выполняем какую-то ресурсоёмкую задачу. Или из простоя прыгаем в эту самую задачу.

Andy_Big

Ок, приведет :) Я уже написал, что не хочу дальше спорить :)

dlinyj

Из личного опыта:

В домашних проектах 90% зависало. Если что-то не зависало, то просто работало не долго (менее минуты)

Fox_Alex

Там на плате скорее всего где-то рядом есть кондер. Редко шина питания проходит хотя-бы несколько сантиметров без единого конденсатора. Так что все работать будет в лучшем виде.

Andy_Big

Ну и по описанию умеют и без внешнего кварца :)

Fox_Alex

Их пока у нас в продаже не видно. Как появятся — обязательно попробую) Штучка безусловно интересная, но в плане энергопотребления до тини ей как до луны…

Andy_Big

Не смотрел на нее даташит, но вроде не должно быть прям «как до луны» :) А вот по ресурсам — действительно как до луны, только с обратной стороны :)

Sly_tom_cat

Ну как вариант: прописать разрешение на внешнее управление и отправить внешний адрес + логин/пароль для доступа на внешний сервер.

Далее уже все зависит от желания того кто эти данные получит.

EvgeniyNuAfanasievich

как можно через консоль (последовательный порт) отправить данные в инет? там что есть такой же набор команд, как по SSH?

JerleShannara

Тут не в этом дело. Админ получает новые игрушки, подключается по RS232, задаёт минимум настроек, чтобы далее удобно по сети с игрушкой работать. Далее он лезет по сети. Проблема возникает в том, что если этап «перовоначальная конфигурация через шнурок по RS232» убрать, то от жучка толку нет(если циско не позволяет через COM порт сбросить настройки или пароль без какой-либо авторизации). А отправить данные в инет — к примеру поставить SNMP trap на какое-то событие, указав свой адрес SNMP ловушки.

Sly_tom_cat

Я так понял что жучку не нужно перехватывать логин при первичном подключении по шнурку.

Да и на сколько я помню уже даже циски идут преконфигуренные, что бы на LAN порте можно было зайти на консоль по адресу гейтвея из соединения полученного по DHCP.

Со шнурочным подключением вообще все довольно плохо. Ведь считается что по шнурку может только хозяин железки подключится и там защит обычно либо вовсе никаких нет (сразу попадаешь в рутовую консоль) либо есть варианты стать этим рутом с минимальными усилиями.

Sly_tom_cat

Набор комманд там ограниченный.

С управлением доступом из WAN там все доступно.

А вариантов передать информацию можно много придумать. Зависит от утилит доступных в шелле.

balamutang

Ну тут напирают что мод могут сделать в процессе поставки. Свежее оборудование конфигурируется на месте инженерами, после чего тинька через последовательный порт добавляет своего пользователя, дыру в фаерволе и прочие команды, да хоть подъем VPN к злоумышленникам.

EvgeniyNuAfanasievich

функционал последовательного порта позволяет вводить то, же что по SSH?

Там не только сброс пароля/логи/отладка?!

balamutang

ну да, та же командная строка что и по SSH, только нешифрованная

whyme

Да вы попадаете в обычную консоль, так же как если заходите по ssh или telnet, для сброса пароля там отдельная процедура, с перезагрузкой маршрутизатора (давно последний раз восстанавливал).

spc

В оригинале это

То бишь «квадратик примерно 5х5 мм»

semen-pro

ЕМНИП, тини 85 не в SOIC-8, а в квадратном корпусе, примерно 5х5 мм.

alexey_public

Тогда это 25 мм.кв.

А 5 мм.кв. — это примерно 2.2*2.2 мм.кв. Что впрочем реалистично даже для некоторых серийных корпусов. Правда микроконтроллеры в таких корпусах не припомню.

DROS

ATtiny4 / 5 / 9 / 10 — 1.95x1.95мм (даташит). Далеко на таком не уплыть, но он существует +)

alexey_public

Забыл про qfn :-)

В soic они чуть побольше и запомнились мне именно такими, в этом корпусе я их и использовал.

А вот qfn с шагом 0.5 как раз выходит на номинальные 2.0*2.0 (NOM).

spc

Опять же, в оригинале:

«the chip triggers the firewall's password recovery feature, creating a new admin account and gaining access to the firewall's settings...»

т.е. «чип активирует процедуру восстановления пароля, создает новую админскую учетку и получает доступ к настройкам файрвола… данный вектор атаки позволяет предоставить злоумышленнику удаленный доступ к устройству, отключать функции безопасности, получать доступ к логам, и ни одно из этих действий не привлечет внимания администратора… „да я ваще могу изменить конфигурацию файрвола, чтоб он делал, че мне надо — говорит Элкинс“… Элкинс также нашептал, что если б ударился в реверс-инжиниринг, то смог бы даже перепрошить файрвол до состояния полноценного разведпункта. Но он не стал этого делать в представленном доказательстве концепции атаки...»

sirrosh

Кто-нибудь из крутых парней с погонами CC*P проясните суть, пожалуйста!

Через консоль сегодня максимум сконфигурят LAN, а все остальное зальют по SSH, в т.ч. изменят пароль.

Password recovery feature… это значит, он дождется релоада или пропадания питания (что само по себе часто не происходит), войдет в ROMMON, confreg'ом загрузит дефолтный образ с игнорированием конфига, изменит пароль, а потом восстановит running-config, так?

Причем, это при условии, что не стоит no service password-recovery?

Не слишком ли много звезд (физ. доступ к оборудованию, заклеить обратно все пломбы, недалекий админ etc) должно сойтись, чтобы это все сработало?

JerleShannara

т.е. как я понимаю на циске можно спокойно активировать режим «фиг тебе, а не сброс пароля»(увы, с кошками я почти не жил и не знаю, как там password recovery делается и делается-ли вообще)? С другой стороны, если у циски есть «волшебная кнопочка» для сброса забытого пароля, то жизнь хакера упрощается.

sirrosh

На ISR с флешкой (старые и новые, AFAIK) надо физически выключить питание (reload недостаточно), ее вытянуть перед включением питания для того, чтобы ROMMON дал доступ к изменению confreg и загрузке дефолтного конфига. Это как подтверждение того, что пользователь прямо сейчас физически находится возле устройства.

На девайсах попроще и без флешки (как на умомянутой ASA) есть процедура, но она превращается в тыкву при наличии no service password-recovery в конфиге.

Гуру меня поправят, если ошибаюсь.

NetBUG

Они получают возможность однократно выполнить команду в консоли настройки.

Я с ходу не представлю, что конкретно, но в теории можно разрешить remote access, создать пользователя и, возможно, даже сделать исходящее подключение на какой-нибудь адрес. По-моему, достаточно.

spc

Кстати, только меня подташнивает от фразеологических оборотов вроде

А? Или это типа обязательный смолтолк, которым нельзя пренебрегать, если ты вроде как уважаемый журналист и нужно следовать общежурналистским гайдлайнам, согласно которым «Чтобы взломать файервол Циско нужно всего лишь...»

Dvlbug

>> Исследователь показал, насколько легко и дёшево можно установить шпионскую микросхему в компьютерное оборудование, внедрившись в цепочку поставок.

Внедрившись в цепочку поставок, можно «взломать» и сломать вообще всё, не только компьютерное оборудование. Автомобили, самолеты, продукты и прочее…

math_coder

В "13 друзьях Оушена" ломали казино.

Chilkin

Вы считаете это одно и тоже? Автор лишь умозаключает, что благодаря закону Мура, площади, занимаемой одним резистором, достаточно, чтобы поместить туда CPU или ASIC. Т.е. ее попросту нет и еще предстоит изготовить.

balamutang

Ну хакер представил концепцию и нельзя сказать что ее нельзя реализовать, вопрос только в деньгах.

На самом деле непонятно зачем он на резисторе заморочился, если можно просто всю флешку сделать поддельную, перекинуть ее можно той же паяльной станцией

asorkin

Содержимое флешки теряется при заливке прошивки. Обычно на фабрике заказывают сделать только железо, а прошивку заливают уже по получении готовой партии.

Тут же описана атака на технологическую цепочку. А вот чип он любую перепрошивку переживает.

balamutang

Я имел ввиду подменить флешку микросхемой ее имитирующей, например в одном корпусе две флешки и микроконтроллер, который будет их переключать в нужный момент по каким-то признакам. в таком гигантском корпусе их десяток можно затолкать, это не резистор где нужны нанотехнологии чтоб в размер вписаться.

dlinyj

Это очень дорогое решение.

balamutang

Ну не дороже денег: взять две флешки, растворить корпуса, запараллелить все выводы, кроме CS и прислонить мк, который в нужный момент будет дергать тот или иной CS и все это потом обратно в корпусе сформовать и лазером выгравировать надпись.

Можно попробовать просто сточить у одной флешки верх, а у другой низ до выводов и склеить, но придется думать куда засунуть мк.

Да будь она даже в два раза толще — мало кто заметит.

Сложнее чем SOIC-8 припаять конечно, но тоже вполне реализуемо на коленке.

dlinyj

«Но есть нюанс» (с). Не знаю технологии растворения корпуса, так чтобы микросхема потом осталась рабочей. Это весьма затратный техпроцесс, на коленке не сделаешь.

vvzvlad

Зачем микроскоп и паяльная станция непонятно, соик паяется обычным паяльником. Еще как-то не очень видно, как микросхема питается и что она будет делать с уровнями RS232, если у нее питание 5в.

osmanpasha

Она, наверное, впаяна до rs232 чипа, к Uart.

Зачем станция за 150 баксов мне тоже непонятно, чтобы впечатление на неофитов произвести, наверное.

dlinyj

RS232-то зачем?

vvzvlad

Потому что единственная пайка, которую я вижу — к разъёму 8P8C, на котором у циски последовательный порт консоли с уровнями RS232.

dlinyj

Т.е. ты предполагаешь с микросхемы процессора идёт сразу RS-232 без преобразователя?

Если нет, то какая религия мешает поместить на ttl-ногах микруху, и там же рядом взять питания

vvzvlad

Религия не мешает. Я обсуждаю фотку.

tronix286

Тоже обратил внимание, как это они так лихо UART тиньки вешают на RS232, без драйвера типа MAX232* или, на крайняк, транзисторов? С питанием контроллера тоже не понятно — где взять стабильные 5 вольт с DB-9 RS232? Я знаю, что были COM-мышки, но там CMOS сенсор, и ему питание ± пара-тройка вольт — пофигу. А вот пофигу ли тиньке, если ее 9 вольтами запитать?

dlinyj

Да с чего вы взяли, что там честный rs-232? Даже если там подпаяна прямо к разъёму, может ttl-совместима. Есть правда вариант, что тини питается от 9 вольт. Я уверен, что с болью и страданием она будет работать.

vvzvlad

В cisco консоль это RS232.

На этой версии консоли по USB нет, так что единственный способ получить доступ к консоли — это подключиться к разъёму или до преобразователя уровней. Насколько я вижу, пайка где-то в районе разъёма.

Правда, там еще есть два USB-порта, так что возможно, оно питается от них. Но вопрос с преобразованием уровней все еще открыт. MAX232 будет принимать TTL-уровни?

dlinyj

1. Не факт, что там max232 стоит. Таких преобразователей море! А значит, могут быть ttl-толерантны.

2. Не знаю зачем ты приплёл usb, явно что UART.

3. То что дороги около разъёма, не говорит о том, что там нет TTL уровней.

4. Совершенно не факт, что ttl.

REPISOT

Зачем

для пайки so-8? Да ее любой школьник 25-ваттным паяльником прилепит с первой попытки.balamutang

Чтоб школьники не отобрали хлеб (и чтоб пайка выглядела как промышленная, а не как будто школьник паял :) )

spc

Да, но она выглядит, как будто бы школьник паял!

balamutang

Он был вынужден замаскировать свою работу под пайку школьника чтоб Джонни Инглиш пошел по ложному следу

spc

Это же большая журналаж… простите, журналистика. По факту, полагаю, все у чувака было, просто интервьюер требовал называть как все называется и сколько стоит. Ну, как с площадью чипа.

Странно, что там не было пассажа на тему «Утро этого дня началось для Элкинса, как обычно. Он поднялся в четверть восьмого, пролистал свежие письма, пока пил черный кофе с тостом.

Наконец он поднял взгляд на доставленную вчера нелепо одетым курьером посылку с Амазона. Элкинс размял пальцы. Ему предстояло сделать чертовски тонкую работу...»

skrimafonolog

А зачем производителям это делать так, чтобы было заметно, отдельной микросхемой? Им проще добавить функции в микросхему контроля жизнедеятельности материнской платы.

Это только на кустарной доработке — заметно.

elve

Я так понимаю это камень в огород перекупщиков =). Чем длиннее цепочка перекупов, тем вероятнее диверсия.

spc

Ага «Продаю Циско, не бит, не крашен, один владелец, включали редко, только в сезон, пыль протрешь — конфетка»

JamboJet

Я сразу вспомнил множество историй с купленым б\у государственным оборудованиям: ксероксами, серверами, АТС, жесткими дисками, и так далее.

Их все объединял простой факт, там оставалась МАССА ценной информации.

rboots

С учётом того, что государство покупает оборудование через тендеры, а это часто аукционы лучшей цены, то установить жучок в местную администрацию может любой желающий. Интересно было бы проверить существующее оборудование на их наличие, предполагаю, что их никто не когда даже не пытался изучать.

spc

Исходя из того, что на мою почту периодически сыплются письма из всяких ГБОУ, причем на просьбы проверять адрес они не реагируют, попытка вклиниться в местечковый аукцион, чтобы скомпрометировать железку, которая не факт, что не будет тупо пылиться на складе (потому что ее купили, чтобы «освоить» бюджет, который, если не освоишь, на следующий год не получишь), выглядит довольно дорогой и бестолковой.

safari2012

Настоящие закладки делаются немного по-другому. Отпаивается простенькая микросхема (например того же моста UART) и меняется на такую же по размеру и маркировке, но с закладками внутри. Никакой рентген на пресловутых аттестациях такое не выявит, т.к. грамотная закладка будет размазана и визуально не различима с оригиналом.

Автор, видимо, хотел показать прототип такой закладки.

DyshaHr

Статья напомнила историю об хакере, который в столовой солонки хакнул.

Если есть физический доступ к оборудованию, то об безопасности вообще странно говорить.

Можно было бы наверное её перепрошить, так, что бы без всякой пайки это были открытые ворота (для того, кого надо).

JerleShannara

Ну тут нужна квалификация повыше, чем у школьника-ардуинщика. А судя по статье тут задача показать «смотрите, домохозяйка с паяльником и дешманской адруиной может взломать пентагон!!!!111адинадинадин»

Mykola_Von_Raybokobylko

Ну тут есть нюанс). На этапе до инсталляции в прод коробка уже скомпрометирована.

Занимаются ли производители сетевых устройств и серверов такой фигней не знаю. Возможно и нет, так как те же ашвики и часть номенклатуры можжевельника выпускаются на одном китайском заводе. Массово клепать коробки с чипом занятие неочень правильное, а выборочо ставить под конкретную поставку это нужно визировать на всех этапах производства.

DyshaHr

А школьник-ардуинщик способен написать такую прошивку для Attiny85, что бы она по ком порту циску ломала?

Если способен, то и с перепрошивкой циски скорее всего у него проблем не возникнет.

dlinyj

Меня тоже волнует вопрос, почему не сделать эксплойт. Я понимаю, что технически сложнее, но таки тоже реально.

Sly_tom_cat

Скажем так: Школьники — они разные бывают…

Но главное не в этом, а втом, что COM по дефолту считается доверенным каналом — типа по нему может подключится только владелец оборудования или на крайний случай доверенное лицо владельца (типа инжинера датацентра). А вот тут на COM-порте висит совсем недоверенное «лицо»…

gangstarcj

У него был паяльник. В лихие этого хватало для добывания любой инфы, даже без подключения к интернету

Nomad1

Хакнутую прошивку могут и перезатереть с обновлением. А вот те же спецслужбы с удовольствием бы добавили по незаметному чипу в каждый роутер, чтобы тот им создавал не-убиваемого админ-юзера. Ну так, на всякий случай и для борьбы с терроризмом. Глядишь, скоро и сертификацию товара можно будет получить только после обязательной модификации платы.

dlinyj

Эта аппаратная бага тоже может быть закрыта заменой прошивки.

Nomad1

Может, конечно. Но для этого надо знать о проблеме и заливать прошивку с таким фиксом, а не просто делать плановое обновление. Это лишь вопрос времени, когда админ затрет эксплоит в прошивке с апдейтом, а аппаратный проживет много дольше, особенно если хорошо сделан.

dlinyj

плановое обновление закроет багу. Обновление полностью затирает флешку.

DarkTiger

Проблем-то… В жесткие диски закладки включают в прошивку уже давно. В сотовых модемах (а модем — это свой процессор со своей экосистемой) — не слышал, но вряд ли эта возможность игнорится, т.к. естественным образом решается проблема последней мили.

Можно пойти еще дальше. Если залезть на ebay — там множество б/у оборудования (сотовые, ноуты) продаются перекупщиками из Китая. Т.е. купил в Штатах ноут-телефон, проверил содержимое на предмет интересных вещей, продал за ту же цену. И не факт, что этим балуется именно Китай, любая разведка, включая российскую, может этим заниматься, взяв псевдоним дядюшки Ляо, благо верификация на ебее практически отсутствует. Полагаю, что в РФ и в остальных странах иностранные разведки так же работают.

Nomad1

Ну так вы говорите о частных случаях, а если поставят на поток? Представляю: американский телефон, собираемый в Китае на рынке России может иметь сразу три дополнительных чипа в разных местах :) Ну так, на всякий случай.

JerleShannara

Тут ещё задача в том, чтобы продать «заряженный по самые помидоры» телефон нужной фирме.

Nomad1

А если других не будет? Хочет производитель импортировать в РФ — надо пройти сертификацию, а заодно и доработку…

Правда, с телефонами чуток сложнее, а вот с роутерами вполне реально. Точнее, может это уже и давно так — откуда мы знаем, почему все устройства у нас продаются заметно дороже, чем за границей, плюс могут ремонтироваться только в локальных сервисах?

DarkTiger

Зачем ставить 3 дополнительных чипа? Помимо того, что это удорожает систему, это еще и почти 100% риск обнаружения в сервисе. Тут работает обычная прошивка, только с функцией активации закладки при логине, скажем, на *.mil.gov. Даже с китайским заводом договариваться не надо, выпустили якобы обновленную прошивку — и шейте ее на заводе, кто бы спрашивал мнение завода при этом.

Nomad1

Ну мы же тут разглагольствуем об абстрактной паранойе и серийных шапочках из фольги :) В таком случае и сервисы могут быть в доле, как раз на их мощностях удобно закладки допаивать во время импорта. А прошивку рано или поздно пользователь заменит, это вопрос времени. Конечно, можно еще и поломать OTA Updates, чтобы работало только со своими серверами, где уже правильные прошивки, но все-равно есть шанс, что юзер прошьёт устройство сторонней прошивкой и освободится от программного бага.

balamutang

В продолжение шапочек из фольги можно добавить что хакнутый роутер может подменять днс ответы и как итог обновление юзер будет качать совсем из другого места :)

Так что качать обновления прошивок для зухелей надо с помощью хуавеев и тд, (по логике будет подменяться сайт только своего вендора, больше фейков роутер не потащит) :)

JohnSmith2

Если уж у него был физический доступ, то не проще ли было выпаять и модифицировать прошивку, без всяких там ардуин.

dlinyj

Ардуины тут не вижу. А такая модификация прошивки (можно сделать без выпаивания) имеет два недостатка. Это сильно сложнее, т.к. исходников нет, и может быть всякие средства контроля модификации. А главное, это решается первым же обновлением прошивки.

spc

Безотносительно к тому, что сделал тов. хакер, вы же должны знать, что Arduino — это не только (и не столько) кусок китайского стеклотекстолита с кучей тараканов на кремниевой подложке.

Attiny85 без обвязки прекрасно работает в этой среде, другое дело, что если пользоваться Arduino, то ресурсов контроллера может и не хватить на те задачи, которые решаются при компрометации файрвола.

dlinyj

Прежде чем писать такой злобный комментарий, почитайте мои статьи.

Я повторно спрашиваю, при чём здесь Arduino? Человек взял контроллер AVR и решил задачу. Код писал, вероятнее всего на си (я бы писал на нём).

spc

Я потому и написал «вы же должны знать», чтобы это было не злобным. Потому что я не знаю, кто что знает, а кто чего не знает.

Arduino здесь при том, что психология. Когда человек видит Attiny85 и кажущееся страшно странным и примитивным решение, то первое, что приходит в голову, что все сделано на

коленкеArduino. Цепочка: простое решение — низкий порог — ??? — Arduino!А так, разумеется, я даже спорить не буду с тем, что тот, кто полезет в Cisco, скорее всего, будет пользоваться чем угодно, только не Arduino.

dlinyj

Я ардуино встречал в самых неожиданных местах. всяко бывает :)

samponet

Что-то это мне напоминает басню про солонку в столовой.