Microsoft анонсировала новую инициативу Secured-core PC (SecOps), что означает компьютер с защищенным ядром. Данный проект предполагает создание новых компьютерных систем, работающих на Windows 10, защищенных от внешних атак на уровне их прошивки. Планируется, что благодаря глубокому взаимодействию аппаратных и программных компонентов и использованию самых современных процессоров будет достигнут контроль как над аппаратной платформой, так и над операционной системой. Партнеры Microsoft по этому проекту — производители компьютерных решений Dell, HP, Lenovo, Panasonic и производители процессоров Intel, AMD и Qualcomm.

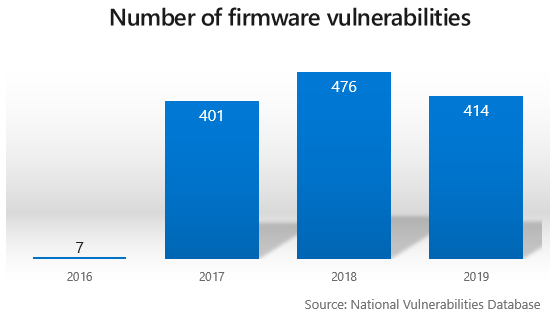

Последние исследования в области информационной безопасности и компьютерных атак показывают, что по мере того, как в операционные системы (ОС) и используемые в них службы активно встраиваются все больше средств защиты, злоумышленники ищут другие способы доступа к устройствам. Так, главной целью многих из них сейчас становится эксплуатация уязвимостей, связанных с микропрограммным обеспечением на уровне прошивки атакуемых устройств. По данным NIST (национальный институт стандартов и технологий), количество уязвимостей, связанных с эксплуатацией таких атак, увеличивается с каждым годом.

В конце 2018 года исследователи ИБ обнаружили, что хакерская группа Strontium использует такие уязвимости во встроенном программном обеспечение. В результате вредоносный код было трудно обнаружить и трудно удалить, так как он мог сохраняться даже при обычных процедурах очистки, таких как переустановка ОС или замена жесткого диска.

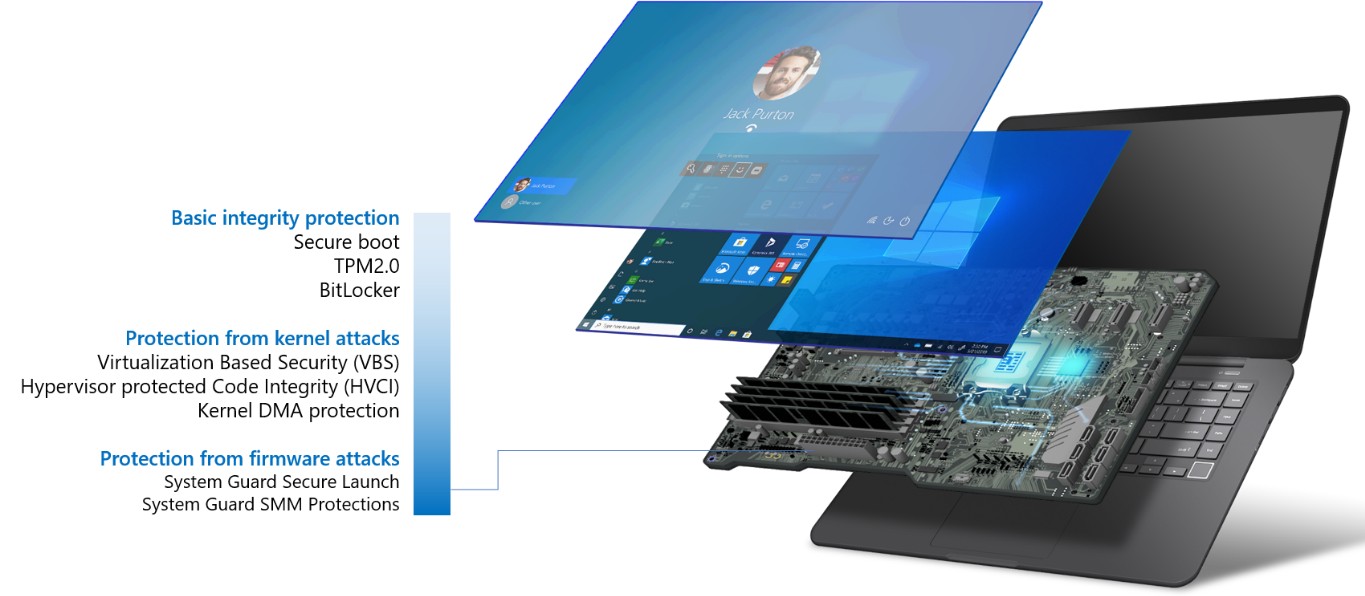

Для борьбы с такими угрозами, специально предназначенными для использования на уровне прошивки ПК и получения контроля над операционной системой, в Microsoft объявили о новой инициативе — создание специальных защищенных ПК (Secured-core PC). Эти устройства будут отвечать определенному набору требований, чтобы обеспечить безопасность и изоляцию прошивки и программного ядра, которое лежит в основе операционной системы Windows.

Планируется, что новые устройства сначала будут предназначены специально для таких отраслей, как финансовые услуги, правительственные организации и здравоохранение, поскольку они обычно являются более уязвимыми и ценными целями для злоумышленников.

Прошивка (firmware) используется для инициализации аппаратного и программного обеспечения на компьютерных устройствах и имеет более высокий уровень доступа и привилегий, чем, например, гипервизор или ядро операционной системы. Атаки, направленные на микропрограммное обеспечение устройств, могут скомпрометировать такие механизмы, как безопасная загрузка и другие функции безопасности, реализованные гипервизором или операционной системой. Тем самым очень сложно определить, что система была взломана.

Новые устройства с поддержкой Secured-core PC будут сочетать в себе идентификацию, виртуализацию, защиту операционной системы, аппаратного обеспечения и встроенного программного обеспечения, чтобы добавить еще один уровень безопасности для защиты операционной системы.

Начиная с Windows 8, в Microsoft внедрили систему Secure Boot, чтобы разрешить выполнение только разрешенных загрузчиков, таких как менеджер загрузки Windows. Однако, поскольку микропрограммное обеспечение уже является доверенным для проверки загрузчиков, сама по себе безопасная загрузка не защищает от угроз, которые используют уязвимости в прошивке устройств.

Используя новые аппаратные возможности AMD, Intel и Qualcomm и ОС Windows 10, в Microsoft теперь внедряют систему System Guard Secure Launch в качестве ключевого требования к защищенному устройству ПК для защиты процесса загрузки от атак на уровне прошивки. Суть нового механизма защиты заключается в полной изоляции ключей шифрования и идентификационных файлов от операционной системы, чтобы исключить возможность компрометации устройства во время атаки на уровне прошивки. Даже если в операционную систему попадет вредоносная программа, функционирующая на уровне ядра или прошивки, то злоумышленник не сможет получить доступ к критически важным функциям компьютерного устройства, так как эта функция будет заблокирована.

Таким образом, Microsoft сравнили новую систему защиты с DRM-защитой на Xbox, отметив, что даже физически владеющему устройством пользователю компания не доверяет, поскольку не хочет, чтобы он мог взломать консоль для запуска собственных игр. В новых устройствах с поддержкой Secured-core PC безопасность на аппаратном уровне будет достигнута за счет контроля доступа к загрузчику и ограниченного доверия к встроенному ПО.

По данным издания ZDNET, в то время как Apple имеет полный контроль и над аппаратной платформой, и над операционной системой, исторически у Microsoft такого уровня контроля не было. Но теперь Microsoft стремится довести свой контроль над аппаратным обеспечением до уровня Apple через сотрудничество с производителями ПК на Windows.

На данный момент уже есть рабочие реализации устройств с поддержкой всех требований для Secured-core PC, работающих на ОС Windows 10 Pro. Более подробную информацию о новых устройствах, поддерживающих Secured-core PC от таких производителей, как Dell, Dynabook, HP, Lenovo, Panasonic и Surface, можно найти по этой ссылке.

А одним из первых устройств, удовлетворяющим всем требованиям для Secured-core PC является новый планшет компании — Surface Pro X.

Анонс AMD по инициативе создания специальных защищенных ПК (Secured-core PC) доступен по этой ссылке.

Данные по устройствам Dell Secured-core PC доступны по этой ссылке.

Комментарии (49)

CodeRush

22.10.2019 22:05Отличная инициатива, поддерживаю двумя руками, но пока что непонятно, насколько это все будет хорошо реализовано в реальном железе, а не в восторженных пресс-релизах.

Желание MS убрать прошивку из цепочки доверия понятно — они ее не контролируют толком, вендоров даже своих карманных (тем более тайваньских ОЕМов, которые выпускают львиную долю плат на рынке десктопов) не могут заставить реализовать все нужные им технологии защиты должным образом, но при этом вынуждены базировать свои весьма неплохие технологии защиты ядра через виртуализацию (которые они реализовали и отладили на Xbox 360 и Xbox One, вот отличный доклад Тони Чена) на очень непрочном фундаменте из говна и палок.

Конечному пользователю ОС это все не очень интересно, и ограничит его не очень сильно (кроме тех случаев, когда сам пользователь хочет патчить прошивку, аж кушать не может), зато потенциальному атакующему сильно усложнит жизнь (при условии, что в реализации не окажется чемодана багов, конечно).

teecat

24.10.2019 15:35Она же не первая исторически. Вспоминаем TRM. Тоже аппаратный чип — и не взлетело.

legolegs

22.10.2019 22:21+3Так главной целью многих из них сейчас становится эксплуатация уязвимостей, связанных с микропрограммным обеспечением на уровне прошивке атакуемых устройств

Давайте снабдим все компьютеры UEFI — сложной системой с длиннющей спецификацией (UEFI Specification Version 2.8.pdf — 2447 страниц) со

- своим поведением;

- огромным сохраняемым состоянием на носителе, который нельзя извлечь и заменить заведомо чистым;

- с доступом на запись из ОС.

Что может пойти не так?

база данных уязвимостей, связанных с эксплуатацией таких атак, увеличивается с каждым годом.

:лицоладонь:

CodeRush

22.10.2019 22:41+1Добавлю от себя к этому списку:

— написаной на языке, на котором критический для безопасности платформы код писать практически невозможно, потому что это требует нечеловеческой концентрации внимания.

— разрабатываемой кучей плохо связанных друг с другом вендоров, половина из которых вообще не выпускает никаких продуктов для конечного пользователя, а другая не имеет никакого понятия о том, как разрабатывать ПО (потому что они разрабатывают железо и продают его же), и не имеет штатных специалистов по безопасности вообще.

— сляпаной в спешке из копипасты и говнокода, т.к. практически все разработчики прошивок имеют крайне строгие дедлайны (привязанные к выходу новых процессоров, которые, внезапно, выпускает совсем другая компания, которой на ОЕМов наплевать) и потому вынуждены выпускать то, что получилось. При этом процессоры (одинаковые по сути, но разные по маркировке) выходят каждые 6-9 месяцев, и обновлять продукты ОЕМы вынуждены в том же цикле, т.е. на разработку и отладку прошивок банально нет времени, какая уж тут безопасность…

— имеющей древние неисправленные уязвимости, потому что цена ошибок при обновлении очень высока (сломанное железо, возврат по гарантии, недовольные пользователи) и сами обновления дороги (тестирование долгое и дорогое, повторная сертификация долгая жутко и дорогая до невозможности), обновления выпускаются либо очень поздно, либо вообще никогда, т.е. любые проблемы безопасности остаются неисправленными на реальном железе практически вечно.

Можно добавить еще десяток, но я опасаюсь за свои НДА…

TargetSan

23.10.2019 08:24По поводу UEFI — криво стартовавший загрузчик 10ки 2 года назад сломал мне на ноуте управление питанием наглухо, спящий режим не работает ни в одной ОС. А сбросить NVRAM до заводского состояния, я так понял, способов нет.

CodeRush

23.10.2019 08:29Если подскажете модель ноута конкретную — постараюсь помочь со сбросом НВРАМа.

TargetSan

23.10.2019 08:33(del)

Дальше давайте в личку чтобы комменты не засорять.

CodeRush

23.10.2019 08:41На вид — обыкновенный AMI Aptio 4, должен сбрасываться из BIOS Setup.

Если на самом деле отказывается, можно сбросить на программаторе без особых проблем, но мне слабо верится, что проблема вызвана повреждением именно NVRAM (а не ME FS, к примеру).

teecat

24.10.2019 15:37Так главной целью многих из них сейчас становится эксплуатация уязвимостей, связанных с микропрограммным обеспечением на уровне прошивке атакуемых устройств

Как сотрудник антивирусной компании могу точно сказать, что слово «многих» тут явное преувеличение. Крайне редкая вещь атаки на биосы. 400 атак за год — это ни о чем

dimsog

23.10.2019 08:53Не нужно покупать такие устройства и все будет хорошо. Иначе мы реально получим vendor-lock от MS

0xf0a00

23.10.2019 09:32Vendor-lock от эпл схавали и этот схавают, кривую глючную десятку со шпионажем же схавали не подавились.

Mykola_Von_Raybokobylko

23.10.2019 13:26Ну тут есть как бы нюанс. Апфель продаёт собственную коробку с собственным набором софта. Вот если майки будут делать тоже самое, да даже на оем ПК и ноутах, тогда идея вроде и ничего.

amarao

23.10.2019 09:12-1Партнеры Microsoft по этому проекту — Spectre, Meltdown, TerminalFault и другие.

CodeRush

23.10.2019 09:18Ничего из перечисленного не работает и до передачи управления загрузчику (потому что в прошивке нет кода, выполняемого атакующим и способного на атаку по сторонним каналам, а если таковой есть — атакующий уже победил, и в таковой атаке нет смысла), и в SMM (потому что все ядра переходят в него и пока не перейдут, никакой код там не исполняется).

Ошибки в железе были и будут, потому что оно умопомрачительно сложное само по себе, но их наличие — не повод отказываться от защиты прошивки.

UPD: поискал, оказывается, на SMM таки можно наброситься через Spectre, но при неизвестных адресах и недоступности SMRAM даже на чтение это сродни поиску иголки в открытом космосе.

CodeRush

23.10.2019 09:28Вот единственный на данный момент PoC атаки на SMM через Spectre, в котором пришлось занести свой уязвимый обработчик по известному же адресу.

kITerE

23.10.2019 12:46Анонс со стороны AMD: https://community.amd.com/community/amd-business/blog/2019/10/21/amd-and-microsoft-secured-core-pc

kITerE

23.10.2019 19:55Со стороны dell: https://www.dell.com/en-us/shop/secured-core-pc/cp/secured-core-pc

Dell’s Portfolio for Secured-core PCs

- Latitude 5300 2-in-1

- Latitude 7400 2-in-1

Coming Soon

- Latitude 5300

- Latitude 5500

- Latitude 7300

- Latitude 5400

- Latitude 5501

- Latitude 7400

- Latitude 5401

- Latitude 7200 2-in-1

- Precision 3540

alsoijw

23.10.2019 14:19+1В результате вредоносный код было трудно обнаружить и трудно удалить, так как он мог сохраняться даже при обычных процедурах очистки, таких как переустановка ОС или замена жесткого диска.

Давайте добавим ещё один слой, который нельзя очистить переустановкой или заменой жесткого диска.

teecat

24.10.2019 15:39Если смогла прописать одна программа, то другая может перепрописать. У Есет и Доктор веба заявлено лечение таких областей. Наверняка и у Каспера

alsoijw

25.10.2019 21:23Если смогла прописать одна программа, то другая может перепрописать

Достаточно всего-лишь создать rom версию биоса, которой можно не разбирая компьютер приказать перезаписать текущую версию.

Foxcool

25.10.2019 09:20Меня иногда настигают влажные мечты о том, что ноутбуки будут поставляться с каким-то свободным прозрачным гипервизором, который бы прдоставлял фичи из коробки на железе, наподобие виртуалбокса: установка любого зоопарка ОС, горячие снапшоты древовидные и т.п. ЧТобы обеспечивало общий открытый «протокол» без всяких вендорлоков. Но видимо такое только в моем манямирке ((:

tmin10

Т.е. на эти компьютеры ничего кроме базовой windows уже не поставить? Продвинутый vendor lock вышел...

CodeRush

Ничего вообще не мешает ставить туда любые ОС, потому что SecureBoot там по прежнему можно и отключить, и настроить по своему вкусу.

proninyaroslav

Главное чтобы это не дошло до уровня apple, где уже линукс без танцев с бубном не поставить, пост на хабре был https://habr.com/ru/post/472106/. И то завести им не всё удалось, ибо требует допиливания драйверов для взаимодействия с T2. И как тогда всем быть? Понимаю, что многим это абсолютно не нужно, но тогда это будет дискриминация какая то)

CodeRush

Но так ведь всегда было с любым железом любых производителей, которые поддержку Linux из коробки не декларируют (а Apple, на моей памяти, не декларировала таковую никогда).

proninyaroslav

Если рассматривать T2 как переферию на которую нет драйвера то да, вроде как проблема не новая (и то как правило на основную периферию ПК всегда были драйверы), но с другой стороны все эти крипточипы создают новый пласт проблем, ибо без них, как мне кажется, скоро чихнуть нельзя будет, не то что включить музыку или посмотреть видео.

CodeRush

Крипточипы, кроме новых проблем, приносят и новые возможности: действительно безопасную загрузку (т.е. буткиты уже не зашифруют вам диск целиком), безопасную биометрическую идентификацию без риска утечки данных, безопасное хранилище критических данных вроде кредитных карт, полнодисковое шифрование, которому никакой дополнительный софт не нужен, и т.п.

Если вам ничего этого не нужно — отлично, на рынке пока еще достаточно вендоров, у которых никаких крипточипов нет и не предвидится, если вам такие по душе — голосуйте за них рублем.

Кроме того, есть и вендоры, которые изначально нацелены на продвинутого пользователя и передают ему всю безопасность в руки, System76 или Raptor CS, например.

Sabubu

Защищают ли современные технологии от сценария, когда вирус, получив права суперпользователя, прописывается в автозагрузку на уровне реестра ОС, или модифицирует DLL от ОС или от прикладной программы?

Или их основная задача — не дать установить Линукс?

CodeRush

Технологии защиты низкого уровня позволяют защитить от вредоносных действий саму ОС, которая в свою очередь позволяет защитить данные пользователя. Работающая защита ядра и процессов ОС возможна только при условии, что все, что было выполнено до нее — не скомпрометировано, именно этого Microsoft и пытается добиться своими изменениями.

Про Линукс: задачи не дать его установить не ставилось и не стоит до сих пор, но и поддерживать его на каком-то рынке, кроме серверного, большей части производителей смысла нет, потому что с одной стороны у тебя комбинаторный взрыв при тестировании от обилия разных дистрибутивов и вариантов, а с другой — вместо понятной коммерческой компании, у которой можно купить поддержку, и которая при необходимости предоставит своих Field Application Engineer'ов, у вас в партнерах какие-то бородачи в мейлинг-листах, которые на половину вопросов отвечают «заткнитесь и хакайте», на другую половину не отвечают вообще, а присланные патчи разносят в пух и прах, ибо они сделаны не по их канону и гайдлайнам.

Вендорам при этом нужен не красивый код и одобрение Торвальдса лично, а железка работающая плюс-минус как-нибудь, зато выпущенная точно в срок, потому что десктопное железо — продукт очень низкомаржинальный, и не успевшие пару-тройку раз к day1 производители вылетают с рынка на раз.

Либо линуксоиды начинают делать свое железо, изначально все поддерживающее из коробки, либо за ними встает корпорация, которая наводит там унификацию и порядок, выдает документацию и тестовые наборы, продает поддержку и предоставляет FAE, либо позволить себе его смогут только крупные корпорации вроде Lenovo, Dell и HP, и только в очень узких рамках одного-двух самых популярных дистрибутивов новейшей на момент выпуска железок версии (и то исключительно потому, что корпорации эти могут ждать полгода, пока их карманные бородачи на зарплате не напишут им драйверы, угодные хозяевам балагана).

proninyaroslav

А как же Red Hat? Стереотип про линукс уже устарел, за всем этим делом давно стоят влиятельные корпорации: пишут код, оказывают материальную поддержку. Дело не в бородочах или корпорациях, дело в популярности той или иной ОС. Винда популярна, поэтому никто из вендоров не будет думать о какой-либо другой ОС, у них задача сорвать куш, не более. Тоже самое можно сказать про андроид, технически это тоже ядро линукс с теми же бородачами (в т.ч из гугла), но в связи с его популярностью, используют его везде где можно и кем угодно, без каких либо отчислений, если ты не ставишь сервисы гугла (привет китайским NoName). И никто из вендоров не жалуется.

Патчи которые ломают обратную совместимость или же только делают вид что устраняют проблему это Microsoft и Intel-style). Не вижу ничего плохого что такое наплевательское отношение корпораций разносят в пух и прах, пока что здравомыслие берёт вверх и у ядра линукс есть шанс не повторить судьбу других технологий и не стать помойкой в будущем.

Nova_Logic

И много вы видели ред хата на десктопах?

proninyaroslav

Canonical видел. Да и комментарий был не про то что его нет на десктопах…

ne_kotin

Убунта более лояльна к парку железа.

Вот, кстати, с TPM 2.0 дружит ли? Гуглил, но информация противоречивая.

proninyaroslav

Вроде как с linux 4.0 уже есть некоторая поддержка.

CodeRush

Истинно так, задача ОЕМа — денег заработать своим акционерам, и потому он выбирает между увеличением издержек на поддержку Линукса и потенциальным увеличением прибыли от его любителей.

Практически, Андроид — это не Линукс, хоть там и ядро от него. Там Гугл четко разделил систему на BSP и драйверы (которые, часто вместе с поддержкой, нужно покупать у производителя процессора и чипсета вместе с его железом), написанные вендором, и юзерспейс, написаный Гуглом. То, что этот юзерспейс раздают бесплатно под открытой лицензией означает только то, что любой китайский нонейм может брать и использовать его, но при этом у Гугла таки можно купить поддержку, получить собственного FAE, у них есть набор тестов для проверки совместимости и вот это все, отличающее продукт от поделки на коленке.

Sabubu

Тут речь не о поддержке Линукса, а о том, чтобы не затачивать BIOS на поддержку только Windows путем установки в него ключа от этой самой Windows и упрощения установки этой ОС в ущерб другим. Это плохой подход, и я буду рад, если МС за это прижмут на том основании, что она как монополист затеяла сговор с целью затруднить установку конкурирующих ОС. Их же прижали за проталкивание своего браузера.

CodeRush

Что такое «в ущерб другим» в данном случае? Как именно предустановка ключа от Windows (за который OEM заплатил) мешает Линуксу? Что именно в BIOS «заточили на поддержку только Windows»?

ОЕМ «затачивает» свою машину под совместимость с Windows ровно потому, что на ней предустановлена Windows и будет установлена Windows с вероятностью больше 95%. Если у ОЕМа есть деньги и желание обеспечивать совместимость с Linux, FreeBSD, OpenBSD и прочими, чтобы обеспечить себе конкурентное преимущество в среде их пользователей — ему все карты в руки. Пока что этим занимаются только крупные корпорации, у мелких китайских ОЕМов денег на тестирование чего-то, кроме Windows, нет. В каком месте тут сговор и с кем — мне не ясно.

alsoijw

На основе чего такой вывод? Лёгкости установке мешают: закрытые спецификации, плюс всякие разные не отключаемые велосипеды

CodeRush

Большей части производителей железа ультрафиолетов Линукс и все, что связано с ним, поэтому и мешать ему специально никто не будет — это дополнительные затраты, которые никогда не отобьются.

А без этого она у вас скомпрометирована по умолчанию при тех же самых вводных (сложно и обнаружить заразу, и вывести ее). Более того, программатор помогает и там, и там, просто вам теперь прошивку не дают модифицировать.

alsoijw

Ещё в прошлом сообщении я писал про закрытые спецификации. Вы этого не увидели? Или по вашему закрытые спецификации это хорошо?

По вашему компьютер с гиганским блобом безопаснее компьютера без блобов?

Не помогает. Во-первых прошивку можно залить не каждую. Во-вторых в имеющейся прошивке ничего понять нельзя.

teecat

Да, те же антивирусы лечат бесфайловые угрозы

alsoijw

Хочу отметить что разлочка использует те же приёмы что и вирус.

Am0ralist

Подозреваю, что в основном эта фича будет под корпорации рассчитана, а там винда нужна далеко не то, что бы везде. Так что либо будет как сейчас — отключаемой, либо такой лок будет только на определенной части девайсов.

С другой стороны, у МС уже есть свои девайсы а-ля сюрфейс про и на некоторые из них (но подозреваю, что на все) точно линукс ставится.

CodeRush

Улучшения безопасности SMM и нормальная цепочка доверия от железа будут полезны любой ОС, которая поддерживает UEFI SecureBoot. Поддержу TPM2 для DRTM и TXT (и его аналогов от AMD и Qualcomm) нужно будет добавить либо в ядро, либо в один из загрузчиков (Google работает над этим в данный момент), чтобы получилось использовать и их.

По сути, MS вынужден был заставить своих ОЕМов починить известные проблемы безопасности своих прошивок, организовать относительно нормальную цепочку доверия, следить за обнаруженными уязвимостями и исправлять их по мере сил. Вот это — очень ценно само по себе, даже если вместо Windows используется иная ОС.

RulZa

А после обновления Windows получим

reachist.blogspot.com/2016/01/asus-t300l-press-f12-to-clear-tpm-or.html

CodeRush

Напротив, шанс получить вот такое станет меньше, потому что TPM будет на критическом пути и тестировать взаимодействие с ним (в том числе сброс и проверку физического присутствия) станут лучше.