Вслед за Google подход «mobile first» приняли на вооружение не только дизайнеры, но и киберпреступники, которые в поисках выгоды следуют за трендом: Еще в 2016 году доля мобильного интернет-трафика превысила трафик десктопов. В 2019 трафик мобильных пользователей составляет 52,9% от совокупного, 5,1 млрд человек пользуются интернетом с мобильных устройств, в то время как с десктопов — только 4,4 млрд. Таким образом, атаки на мобильные устройства становятся все более выгодны: больше пользователей — больше шансов чем-нибудь поживиться.

Но тут на пути преступников имеется одно препятствие. Производители мобильных устройств проводят системную работу по улучшению безопасности своей продукции, поэтому взлом современного смартфона или планшета — не самая простая задача. Чтобы не создавать себе сложностей, киберпреступники изменили тактику и перенаправили атаки на слабое звено — пользователя, используя самую эффективную тактику — фишинг.

Сочетание высокой результативности фишинговых атак и массовое использование мобильных устройств привели к тому, что мобильный фишинг стал одной из самых заметных угроз современности. Сегодня мы поговорим об особенностях мобильного фишинга, причинах роста его популярности и высокой эффективности, а также выясним, что можно противопоставить уловкам киберпреступников.

В чём ценность?

Конечная цель проведения большей части фишинговых кампаний — получение денег, и мобильный фишинг — не исключение. Смартфоны и планшеты дают массу возможностей для получения мошеннического дохода. Атакуя их владельцев, киберпреступники могут:

- продать в Darknet украденные персональные данные;

- использовать украденную приватную информацию для шантажа;

- захватив контроль над устройством, использовать его для майнинга криптовалюты, в качестве прокси-сервера или участника зомби-сети для DDoS-ботнета;

- похитить учётные записи для доступа к корпоративным ресурсам, проникнуть в сеть компании и украсть конфиденциальную или коммерческую информацию;

- вынудив обманом установить программу для удалённого управления, похитить деньги с банковского счёта;

- скомпрометировать учётные данные для банковского приложения и похитить деньги, перехватывая SMS/push-коды для 2FA и подтверждения транзакций;

- после установки пользователем мошеннического приложения показывать ему нежелательную рекламу и вести другую вредоносную деятельность;

- подключить пользователю платную премиум-подписку на смс или дополнительные функции в приложении.

Рост количества мобильных гаджетов — не единственная причина распространения угрозы мобильного фишинга. Рассмотрим особенности смартфонов, которые облегчают жизнь организаторам мошеннических кампаний.

Относительно небольшой размер экрана

Несмотря на высокие и сверхвысокие разрешения, физическая диагональ экрана большей части мобильных устройств не превышает 6 дюймов. Это затрудняет проверку подозрительных URL и делает практически невозможным обнаружение атак типа punycode, связанных с использованием UTF-символов из других алфавитов, а также атак с обозначением неправильно написанных доменов.

www.amazon.com/home

www.arnazon.com/home

Сочетание букв «rn» может быть сложно отличить от «m» даже на экране компьютера.

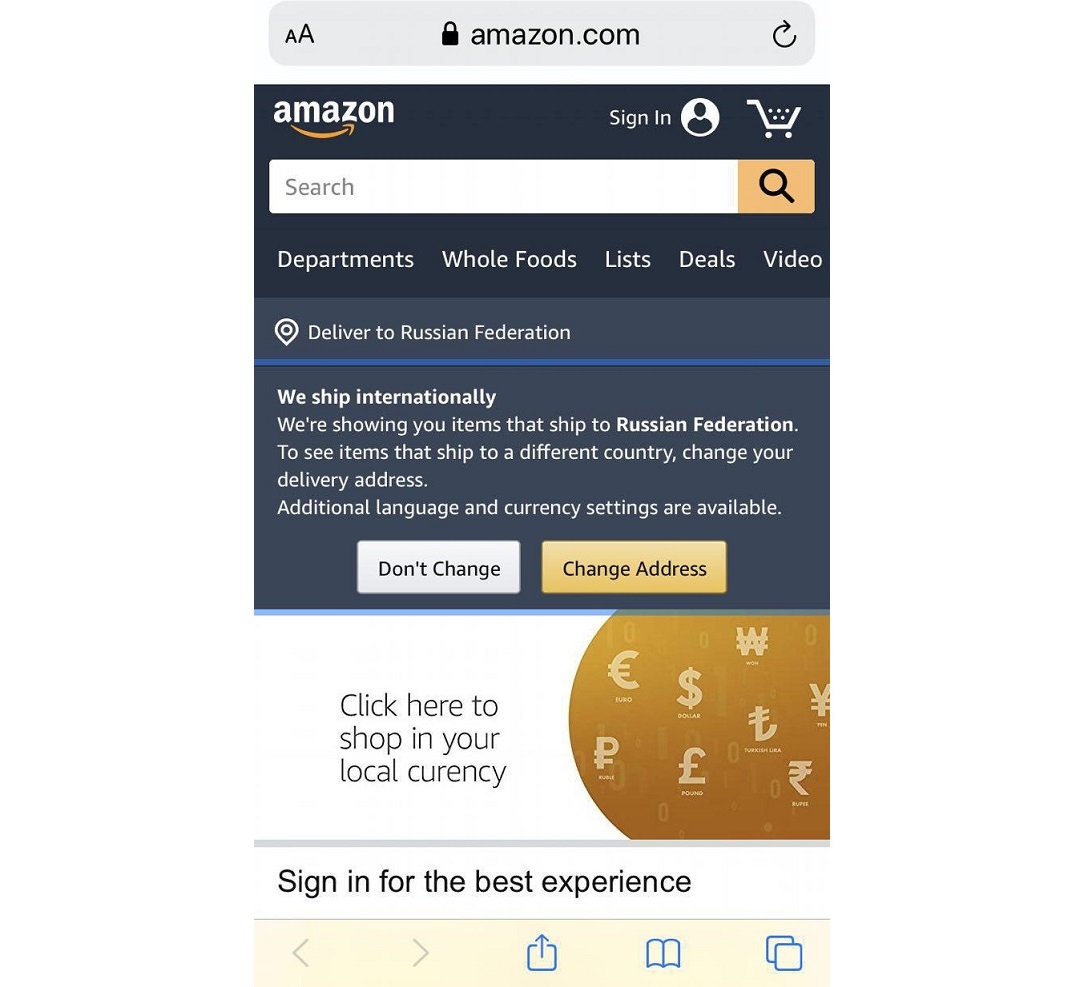

Мобильные браузеры

Чтобы сэкономить место на экране гаджета, при прокрутке страницы сайта строка адреса уменьшается или вовсе скрывается, делая невыполнимой задачу распознавания подложного URL.

Оповещения

Всплывающие сообщения и звуковые уведомления от мессенджеров и почтовых клиентов, напоминания о днях рождения близких и знакомых, о том, что пора внести очередной взнос по ипотеке, обновить несколько приложений или ответить на новый комментарий к фотографии и т. д., и т. п, давно стали привычной частью жизни. Вместе с тем, когда они приходят регулярно и помногу, внимание пользователя рассеивается: при большом количестве оповещений читать их становится некогда, у владельца гаджета формируется неправильный навык мгновенной реакции на уведомления — в порядке вещей становится смахнуть с экрана очередное напоминание, чтобы не мешало работать. Подобная практика значительно повышает шансы на успех фишинговой атаки.

Доверие

Любопытный факт, пользователи мобильных устройств доверяют своим гаджетам больше, чем пользователи компьютеров своим ноутбукам и ПК. Гаджет, в отличие от компьютера, это что-то личное, скрытое от посторонних глаз, спрятанное в карман пиджака или в сумочку. Это устройство для персонального использования, которое может использовать только владелец. Разблокировка экрана с помощью пароля, отпечатка пальца или FaceID усиливает доверие и создаёт ложное чувство безопасности. Ведь производители заверяют, что никто посторонний не сможет проникнуть в устройство. Однако проблема в том, что жертвы фишинга наносят ущерб своими действиями, менее критично оценивая их последствия, когда уверены в неуязвимости. Фактически, они сами «впускают» мошенников.

Многообразие каналов атаки

Основной средой для фишинговых атак в корпоративной среде стала электронная почта. Именно поэтому большая часть предлагаемых компаниям защитных решений ориентированы на почтовые сервисы. Однако распространение мобильных технологий в сочетании с ростом популярности подхода BYOD значительно изменило ландшафт фишинговых атак.

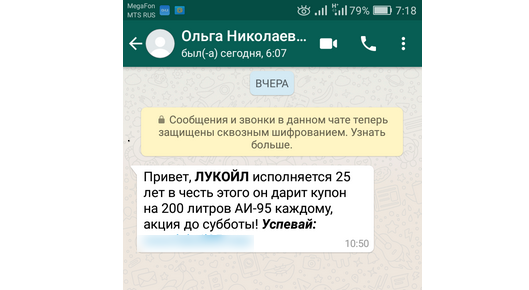

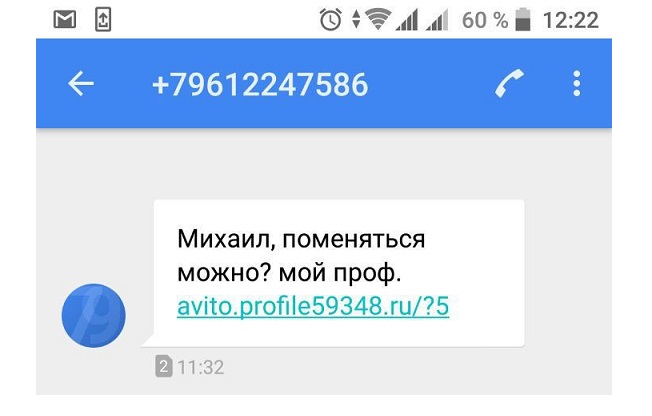

По данным отчёта Wandera 83% успешных мобильных фишинговых атак происходит вне электронной почты. Многомиллиардная армия пользователей WhatsApp, Viber и Facebook Messenger предоставляет обширное поле деятельности для мошенников.

Кроме мессенджеров фишинговые сообщения на мобильных устройствах успешно распространяются через SMS, iMessage, Skype, социальные сети, игры и приложения для знакомств. Для распространения мошеннических посланий можно использовать практически любую платформу, которая позволяет отправить какой-то текст другому пользователю.

Богатая функциональность

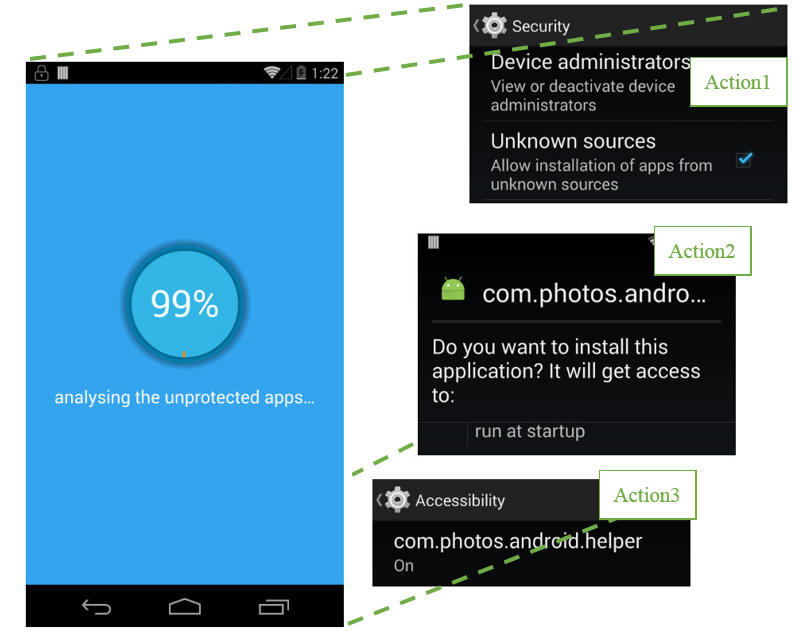

Мобильные гаджеты имеют множество возможностей, которые облегчают проникновение и работу вредоносных приложений. Например, Android-приложения используют функцию под названием Toast messages. Это быстро исчезающие уведомления, которые появляются внизу экрана. Их, например, использует Gmail, сообщая о том, что письмо отправляется.

Особенность Toast messages состоит в том, что они отображаются поверх окна программ.

Обнаруженный Trend Micro в 2017 вредонос ToastAmigo использовал эту функцию, чтобы отобразить огромное уведомление с фальшивым интерфейсом, под которым скрывались запросы на получение доступа к службе Android Accessibility. Пользователи нажимали на кнопки фальшивого интерфейса, а в действительности давали разрешения вредоносной программе.

Работа ToastAmigo. Источник: Trend Micro

Получив необходимые разрешения, ToastAmigo устанавливал на устройство AmigoClicker — приложение, которое в фоновом режиме загружает рекламу и кликает по рекламным баннерам.

Ещё одна популярная среди кибермошенников особенность Android связана с недоработками в системе разрешений. Именно их использовала, например, атака «Плащ и кинжал» (Cloak & Dagger), злоупотреблявшая правами приложений. Используя функции SYSTEM_ALERT_WINDOW и BIND_ACCESSIBILITY_SERVICE, вредоносное приложение могло выводить окна, перекрывающие интерфейс смартфона и выполнять любые действий в фоновом режиме без подтверждения пользователя. Но главное — эти права получало любое приложение, установленное из официального магазина Google Play.

По данным Check Point недоработки в разрешениях Android использовали 74% вымогателей, 57% рекламных вредоносов и не менее 14% банкеров.

А так происходит хищение пароля в Facebook (видео): https://www.youtube.com/watch?v=oGKYHavKZ24

Магазины вредоносных приложений

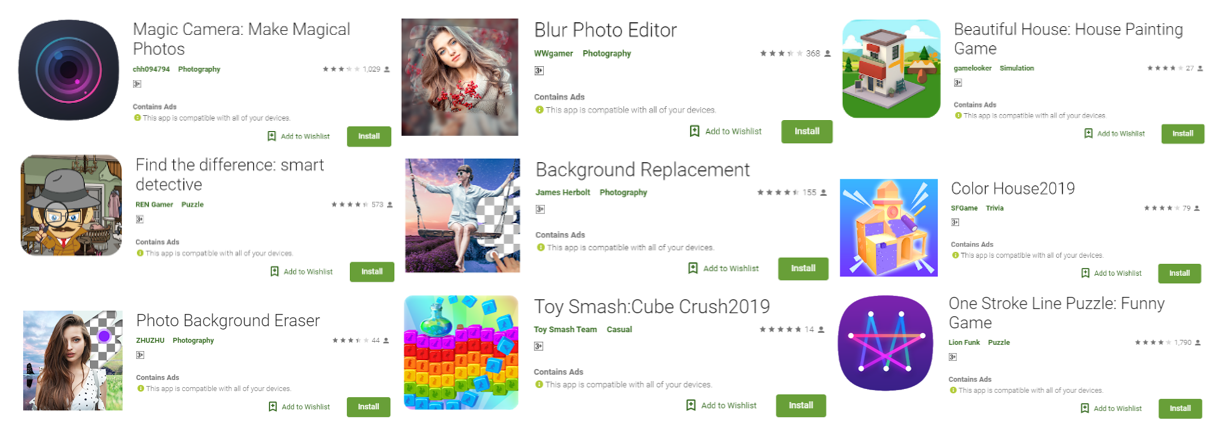

Несмотря на все проверки, которые проводят официальные магазины приложений Google и Apple, мошенники находят способы добавить к своим разработкам вредоносную функциональность, маскируя их под игры, программы для обработки фото и другой популярный софт.

В августе 2019 года исследователи Trend Micro обнаружили в Google Play 85 вредоносных приложений, установленных более 8 миллионов раз.

Все вредоносы специализируются на показах рекламы, которую сложно закрыть, и используют уникальные способы отслеживания поведения пользователей.

Автор другой вредоносной подборки из 42-х Android-приложений отслеживал API Google, чтобы защититься от анализа, и выжидал 24 минуты прежде чем начать показ нежелательной рекламы. Это позволяло ему обойти стандартную автоматизированную проверку Android-приложений, которая занимает 10 минут.

Подборка вредоносных iOS-приложений индийского разработчика AppAspect Technologies. Источник: Wandera

Несмотря на более строгий контроль безопасности, в магазине приложений Apple также встречаются мошеннические программы. В конце октября в App Store были обнаружены 17 приложений, содержавших вредоносные модули для кликов по рекламным объявлениям и фонового открытия сайтов.

Как бороться с мобильным фишингом

С учётом огромного их многообразия защититься от мобильных фишинговых атак значительно сложнее. Но и здесь будут уместны рекомендации, которые мы приводим для компаний, желающих защититься от компрометации деловой переписки, целевых атак и других видов мошенничества с использованием электронной почты.

- Повышение грамотности пользователей в сфере безопасности: они должны знать об опасностях, которые несёт бездумное использование мобильных устройств, в частности, переход по ссылкам в сообщениях и установка программ из непроверенных источников. А если речь идёт об устройствах, используемых в рамках BYOD в трудовой деятельности, от установки приложений, не нужных для работы, лучше вообще воздержаться.

- Тренировка навыков безопасного поведения: для этого следует обратиться к компаниям, которые предоставляют услуги имитированных фишинговых атак, и выяснить, есть ли в перечне их услуг тренировка противостояния мобильному мошенничеству.

- Установка защитных решений на мобильные устройства: из перечня продуктов Trend Micro можно выделить приложения Mobile Security & Antivirus и Enterprise Mobile Security для Android и iOS, а также приложение Trend Micro WiFi Protection для защиты при работе в публичных беспроводных сетях.