Все помнят историю, как один видеоролик послужил детонатором серии международных скандалов.

Хакеры уже взломали ракетную установку (в учебных целях ), систему ПВО и нефтяную компанию, а хакеры, порабощенные американскими спецслужбами, отключили интернет в Сирии и покопались в Иранской атомной программе.

По данным исследования, даже

Короче, качаем Shodan и тренируемся тестировать

Системы, обеспечивающие безопасность критической инфраструктуры (например, категорированные объекты ТЭК, транспорта и стадионы), а так же объекты специального назначения силовых ведомств, не должны использовать системное ПО иностранной разработки с закрытым кодом.

Основные проблемы с иностранным закрытым ПО:

1. Наличие недокументированных возможностей (НДВ). Правительство США имеет специальные средства для доступа.

Да и любое гугление по запросу «Сноуден»

В разработке WINDOWS 7 принимало участие АНБ (рус, англ)

Немецкие спецслужбы опасаются бэкдоров в Windows 8

Из бюджета АНБ следует, что агентство тратит около $250 млн в год на программы саботажа коммерческого ПО сторонних производителей. Разумеется, Microsoft — один из основных партнеров агентства. Достоверно известно, что в офисе компании регулярно проходят совещания разработчиков с представителями ФБР, АНБ и других агентств, где специалисты совместно решают текущие вопросы.

[источник]

ФБР потребовало от Apple и Google оставлять «дыры» для доступа спецслужб к данным пользователей

Отключение Интернета в Сирии – силами АНБ? (рус, англ)

Под наблюдением АНБ: как остаться защищенным (Рекомендации Брюса Шнайера)

Сноуден пролил свет на ситуацию со взломом криптографии. Все плохо

1.1. Невозможность глубокой проверки и государственной сертификации решения на отсутствие недокументированных возможностей и защиты от несанкционированного доступа к информации.

МЕТОДИЧЕСКИЙ ДОКУМЕНТ МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ В ГОСУДАРСТВЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМАХ

(Утвержден ФСТЭК России 11 февраля 2014 г.)

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и/или оператора от

нарушения конфиденциальности, целостности или доступности информации:

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) (доступность, степень ущерба)],

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

- высокой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) не могут выполнять возложенные на них функции;

- средней, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны умеренные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций;

- низкой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны незначительные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

Руководящий документ Защита от несанкционированного доступа к информации

Руководящий документ Защита от несанкционированного доступа к информации(Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114)

Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований.

Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего.

- Самый высокий уровень контроля — первый, достаточен для ПО, используемого при защите информации с грифом «ОВ».

- Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «CC».

- Третий уровень контроля достаточен для ПО, используемого при защите информации с грифом «C».

- Самый низкий уровень контроля — четвертый, достаточен для ПО, используемого при защите конфиденциальной информации

Семь классов защищённости от НСД собраны в четыре группы, характеризующиеся разными методами защиты.

Четыре уровня контроля отсутствия НДВ определяют, какие грифованные документы может обрабатывать информационная система.

Подробнее тут: Звезда по имени Linux: почему «военные» ОС прочнее

2. Зависимость от иностранного поставщика

2.1. Возможность ограничения поставки из-за санкций

«Обама приказал отключить в Крыму Windows, Skype и Gmail»

При реализации такого сценария для всей России, перестанут работать банки, магазины, сотовая связь и пр. («Падение ретрансляторов» по Винжу)

Имеются прецеденты, когда, например, ПК с ОС MS Windows выключались по требованию производителя (Югославия перед началом конфликта с НАТО), выполняли определённые команды вне зависимости от желаний пользователя ПК (принудительное обновление ПО по команде Microsoft, даже если пользователь ПК запретил какие-либо обновления). Последний случай, говорит о том, что в случае необходимости любой ПК под управлением ОС Windows может выполнить обновление и запуск любой программы, присланной из Microsoft. В случае необходимости это может быть программа удаления всех данных, блокировка системы, поиск нужных документов и т.п.

[источник]

2.2. Дополнительные значительные затраты помимо первоначального приобретения лицензий на ПО на обновление и сервис, а так же из-за скачка курса доллара.

2.3. Изменение условий использования в одностороннем порядке, например, скачивание обновлений без ведома пользователя.

Об обновлении Windows 10 без согласования с пользователем.

Windows 10 auto updates are a necessary evil

На Microsoft обрушился шквал критики из-за слежки Windows 10 за пользователями

Обсуждение на Hacker News

С сегодняшнего дня прекращена поддержка Windows XP

Китай отказался от Windows 8 в государственных структурах

3. Дыры

Распределение уязвимостей в кибератаках на приложения [Vulnerabilities and zero-days]

«Злоумышленники выбирают JAVA!»

«Взлом генератора случайных чисел JAVA»

Из свеженького:

«Обнаружена уязвимость 0-day в JAVA»

Понятно, что можно следить и все вовремя обновлять. Но не всегда производитель ПО работает оперативно, а во время санкций могут и прекратить обновлять продукт.

Производитель часто бывает диктатором, и не всегда великодушным: «Действия Oracle — это нейтронная бомба в лагерь Open Source»

С Open Source тоже не все так радужно насчет дыр (Heartbleed и заблуждения о Open Source), но в стратегической перспективе открытый софт имеет преимущества.

А тем временем в России

Система телевизионного наблюдения «ТОБОЛ-ТВ», разработанная АО «ФЦНИВТ «СНПО «Элерон» (корпорация «Росатом», Москва) использует JAVA в качестве среды выполнения.

«И эти люди запрещают мне ковыряться в носу?»

Некоторые ведомства, такие как МО, МВД, ФСИН и т.п. декларируют, что их системы не имеют прямого выхода в Интернет. При этом возникает угроза появление новых уязвимостей при обновлении системного ПО или установки драйвера принтера. Стоит так же иметь ввиду человеческий фактор: часто пользователи втихаря от начальства устанавливают игры и USB-модемы для доступа в Интернет.

Знакомый моего знакомого подсказал, что «в США есть директива о категорическом запрете на использование ПО в государственных органах (особенно Госдепе), которое разработано за пределами стран-членов НАТО.» Из-за этого у знакомого сорвался крупный контракт.

Понятное дело, что пока динозавру отгрызли хвост, сигнал по реликтовой нервной системе идет долго, но, возможно, пора бы ввести симметричный ответ.

Что мы имеем в реальности?

Уязвимости корпоративной инфраструктуры

Недостатки защиты сетевого периметра

- В 9 из 10 систем любой внешний нарушитель, действующий со стороны сети Интернет, способен получить доступ к узлам внутренней сети. При этом в 55% случаев внешний злоумышленник может развить атаку и получить полный контроль над всей инфраструктурой компании.

- В среднем для преодоления сетевого периметра внешнему атакующему требуется осуществить эксплуатацию двух различных уязвимостей, при этом для проведения атаки в 82% случаев достаточно иметь среднюю или низкую квалификацию.

- В 40% случаев вектор проникновения во внутреннюю сеть основывается на слабости парольной защиты. Так же, как и в предыдущие два года, данная уязвимость является самой распространенной, она была обнаружена на сетевом периметре 82% исследованных систем, причем в каждой из этих систем словарные пароли присутствовали в том числе и в веб-приложениях. В 67% компаний словарные пароли использовались для привилегированных учетных записей.

- В каждой третьей системе доступ во внутреннюю сеть осуществляется через уязвимости веб-приложений. Так, уязвимости типа «Загрузка произвольных файлов» и «Внедрение операторов SQL» встречаются в 55% систем. В целом уязвимости веб-приложений были обнаружены в 93% исследованных систем. Общий уровень защищенности в этой области остается крайне низким, как это было и в предыдущие два года.

- По сравнению с 2011–2012 гг. средний уровень защищенности сетевого периметра понизился. На 17% выросла доля систем, где оказалось возможным получение доступа во внутреннюю сеть (с 74 до 91%). Для проведения атак внешнему злоумышленнику теперь требуется более низкая квалификация, преодоление периметра в среднем требует эксплуатации меньшего количества уязвимостей (2 против 3 в предыдущие два года). Сложившаяся картина свидетельствует о том, что используемые защитные меры развиваются медленнее современных методов атак и не могут обеспечить достаточно высокий уровень безопасности. Так, например, существенно возросла (с 10 до 64%) доля систем, где не установлены актуальные обновления безопасности на узлах сетевого периметра.

Недостатки защиты внутренней сети

- Во всех исследованных системах непривилегированный внутренний нарушитель, находящийся в пользовательском сегменте сети, может так или иначе расширить свои привилегиии получить несанкционированный доступ к критически важным ресурсам. При этом в 71% случаев внутренний нарушитель может получить полный контроль над всей информационной инфраструктурой организации.

- Только в 17% случаев внутренний атакующий должен обладать высокой квалификацией для получения доступа к критическим ресурсам, тогда как в половине всех исследованных систем успешные атаки возможны со стороны любого неквалифицированного пользователя внутренней сети. В среднем при наличии доступа во внутреннюю сеть для контроля над критическими ресурсами злоумышленнику требуется эксплуатация 5 различных уязвимостей.

- Наиболее распространенной уязвимостью ресурсов внутренней сети по-прежнему является использование слабых паролей, которые встречаются в 92% систем. Следующие по распространенности — недостатки фильтрации и защиты служебных протоколов (ARP, STP, CDP и др.), приводящие к перехвату и перенаправлению трафика, и хранение важных данных в открытом виде. Эти уязвимости обнаружены в 67% систем.

- Уровень защищенности внутренних сетей понизился по сравнению с 2011–2012 гг. Получение полного контроля над важными ресурсами из внутренней сети теперь оказалось возможным для 100% рассмотренных систем, тогда как ранее подобный результат был получен в 84% случаев. Как и для атак со стороны внешнего злоумышленника, снизилось среднее количество уязвимостей, эксплуатация которых необходима для успешной атаки, — с 7 до 5. Требуемая квалификация злоумышленника также понизилась: для 50% атак достаточно низкой квалификации, тогда как ранее такая квалификация была достаточной для 40% атак. В целом, несмотря на некоторые улучшения в отдельных областях (повысился, к примеру, уровень антивирусной защиты), применяемых мер защиты недостаточно для противодействия современным атакам.

Недостатки осведомленности сотрудников в вопросах информационной безопасности

- В 66% случаев в результате оценки осведомленности пользователей в вопросах информационной безопасности были обнаружены те или иные недостатки. В каждой третьей системе уровень осведомленности пользователей был оценен как низкий, в этих системах свыше 20% адресатов рассылки, эмулирующей фишинг, перешли по предложенным ссылкам и запустили предложенный файл или ввели свои учетные данные.

- В среднем каждый десятый пользователь осуществлял переход по предлагаемой ссылке, при этом 3% пользователей попытались вступить в диалог, а 4% испытуемых загрузили исполняемые файлы либо ввели свои учетные данные в предлагаемой форме аутентификации.

- Уровень осведомленности сотрудников в вопросах информационной безопасности повысился. В 2013 году в каждой третьей системе уровень осведомленности был оценен как приемлемый.

Промышленные системы управления

Всего в рамках исследования выявлена 691 уязвимость в компонентах АСУ ТП. Заметен резкий рост после 2009 года: за три следующих года (2010—2012) число обнаруженных уязвимостей АСУ ТП выросло в 20 раз (c 9 до 192). После этого среднегодовое количество выявляемых уязвимостей стабилизировалось (181 в 2014 году).

Исследование: уязвимости промышленных систем управления в 2014 году

- Каждая пятая уязвимость устраняется дольше месяца

- 50% уязвимостей позволяют хакеру запустить выполнение кода

- Четверть уязвимостей связана с отсутствием необходимых обновлений безопасности

- Уязвимы 50% опубликованных в глобальной сети систем из России

Безопасность промышленных систем в цифрах (2012, PDF)

Объекты критической инфраструктуры

- Объекты критической инфраструктуры являются объектами атак. Представители 1 из 13 объектов критической инфраструктуры РФ подозревают, что стали жертвой кибератак, совершенных с определенной целью, а на каждом сотом предприятии абсолютно уверены в этом.

- Российские предприятия рассчитывают скорее на свои силы, чем на государственные программы по защите объектов критической инфраструктуры. Отношение предприятий к этим программам скорее скептическое (об этом заявили 35% респондентов). Тем не менее, российские объекты критической инфраструктуры, хоть и в меньшей степени, чем в среднем в мире, но готовы сотрудничать с государством (большинство компаний высказалось по этому поводу нейтрально либо положительно)

- Потенциал для повышения степени готовности предприятий. Данные исследования показывают:

- 20% объектов критической инфраструктуры РФ не реагируют должным образом на инциденты информационной безопасности;

- 26% объектов критической инфраструктуры не применяют достаточных мер для контроля доступа к инфраструктуре на основании учетных данных;

- 30% объектов критической инфраструктуры не имеют плана аварийного восстановления информационных систем, либо он находится в низкой степени готовности;

- 30% объектов критической инфраструктуры не применяют достаточных мер по обеспечению безопасности веб-сайтов;

- 33% объектов критической инфраструктуры не осуществляют должным образом мониторинг информационной безопасности;

- 34% объектов критической инфраструктуры не применяют достаточных мер по защите сети;

- Исполнительное руководство 35% объектов критической инфраструктуры не осознает важности угроз информационной безопасности в достаточной мере;

- 37% объектов критической инфраструктуры не применяют достаточных мер по обеспечению безопасности электронных сообщений;

- На 39% объектов критической инфраструктуры не проводятся на достаточном уровне тренинги по безопасности;

- 45% объектов критической инфраструктуры не проводят на достаточном уровне аудит безопасности;

- Более половины (51%) объектов критической инфраструктуры не применяют либо применяют недостаточные меры по защите конечных точек (рабочих компьютеров пользователей, серверов, терминалов и т.п.), то есть более половины предприятий не защищены.

- Системы мониторинга инцидентов информационной безопасности и контроля утечек информации нуждаются в совершенствовании. Исследование показало недостаточный уровень осведомленности и контроля в области информационной безопасности: треть респондентов не уверены в том, были их информационные системы атакованы или нет. Большинство предприятий, чьи системы были атакованы, не могут определенно сказать, были эти атаки успешны или нет. К тому же, треть респондентов не могут определенно сказать, готовы они противостоять кибератакам или нет.

- В сравнении с уровнем обеспечения информационной безопасности в мире Россия пока несколько отстает. Индекс защищенности, основанный на статусе по различным мерам обеспечения безопасности составляет в среднем -7% против +25% в мире. Собственная оценка готовности предприятий к атакам также ниже общемировой — готовы противостоять кибератакам в России только 41%, против 70% в среднем в мире.

[Источник]

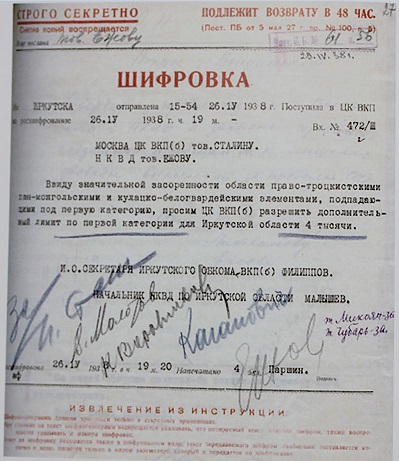

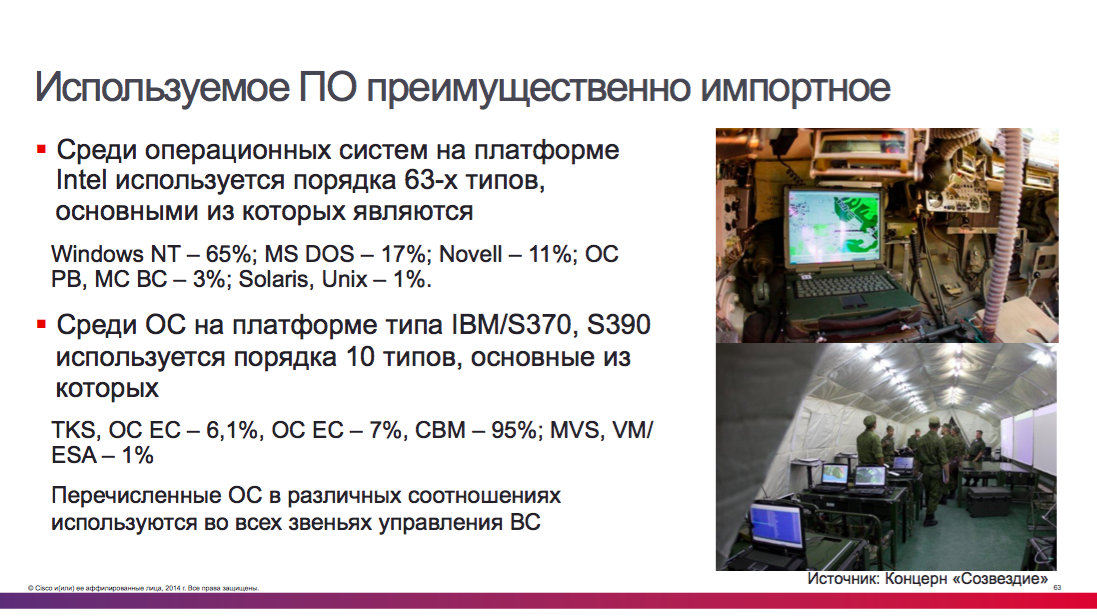

Военные структуры

Переходим на Линукс?

Если говорить про контроль на отсутствии НДВ по уровням 3 и ниже, предполагающих анализ исходных кодов, то получить его для закрытого софта формально не возможно. Система на базе Windows обычно не имеют уровня контроля ниже 4.

Не смотря на то, что некоторые системы на базе Windows и JAVA прошли сертификацию ФСТЭК (причем только для защиты персональных данных, они не подходят для работы с информации с грифом «С», «СС», «ОВ»), использование их в государственных структура и системообразующих предприятиях может быть рискованным в нынешних геополитических и экономических условиях. (См. пример с Крымом выше).

Разговоры про замену Windows на Linux в гос.структурах

Что русскому хорошо, то немцу смерть: Муниципалитет Мюнхена избавится от Linux на рабочих станциях

Берем пример с МКС

МКС переходит на LinuxКит Чувала (Keith Chuvala), сотрудник United Space Alliance и глава подразделения, ответственного за ноутбуки и сети на МКС, на днях рассказал, почему NASA решила перевести все компьютеры на МКС на Linux:

«Мы перенесли ключевые функции с Windows на Linux, потому что нуждались в стабильной и надежной операционной системе, той, которая позволила бы нам получить полный контроль. И если бы нам нужно было что-то исправить, настроить или адаптировать — мы могли это сделать.»

Какие варианты?

Базовый вариант — брать ванильное ядро Линукс, самому собирать на нем системы специального назначения.

Дистрибутив Альт Линукс получил сертификат ФСТЭК

Обзор Astra Linux Common Edition 1.10

Astra Linux имеет две редакции Common Edition и Special Edition. Последняя как раз для критических объектов.

Некоторые примеры потенциально уязвимых закупок

Поставка «Развертывание средств видеонаблюдения на объектах Минобороны России (по спецификации)» для нужд Министерства обороны Российской Федерации (заказ 0173100000814000723). Используется Windows.

Стоимость 575 105 938 рублей.

Несмотря на то, что ПАК работает на Linux, АРМ оператора использует Windows, что является критическим компонентом. См. стр. 6 “Изменений в Извещение и Документацию об электронном аукционе на поставку «Развертывания средств видеонаблюдения на объектах Минобороны России (по спецификации)».

Оказание услуг по монтажу и пуско-наладке в холостую автономного поста видео и тепловизионного наблюдения «Видеолокатор-Дозор» для Войсковой части 2148 (закупка №0373100125315000033). Используется Windows.

Стоимость 2 000 000 рублей.

Монтаж системы видеонаблюдения «Видеолокатор — Рубеж» (Закупка №0306100000215000201) для «Пограничного управления Федеральной службы безопасности Российской Федерации по Республике Карелия». Используется Windows.

Стоимость 12 424 687 рублей.

Поставка интегрированной системы безопасности (комплект на периметр длиной 1200 метров) для ФСИН России. (Закупка №0373100065014000126). Используется Windows.

Поставка интегрированной системы безопасности (комплект на периметр длиной 1200 метров) для ФСИН России. (Закупка №0373100065014000126). Используется Windows.Стоимость 98 270 819 рублей.

Поставка оборудования для системы видеонаблюдения и охраны для ФСИН по Красноярскому краю (закупка №0319100023215000049 ). Используется Windows.

Стоимость 1 363 119 рублей.

Поставка аппаратуры для систем видеонаблюдения для нужд федерального казенного учреждения «Исправительная колония № 1 Управления Федеральной службы исполнения наказаний по Костромской области». (Закупка №0341100008615000244). Используется Windows.

Стоимость 374 081 рублей.

Выполнение комплекса работ (разработка рабочей документации, строительно-монтажные работы, пуско-наладочные работы) по внедрению системы видеонаблюдения для Смоленской АЭС. Используется иностранное ПО «CMS» и Используется Windows.

Модернизация системы видеонаблюдения на Малой спортивной арене для нужд АО «Лужники» (закупка № 31502412367). Используется Windows и система видеонаблюдения компании Milestone, Дания.

Модернизация системы видеонаблюдения на Малой спортивной арене для нужд АО «Лужники» (закупка № 31502412367). Используется Windows и система видеонаблюдения компании Milestone, Дания.Стоимость 12 000 000 рублей.

Выполнение строительно-монтажных и пуско-наладочных работ по оснащению системой единой цифровой радиосвязи объектов транспортной инфраструктуры и постов управления транспортной безопасностью Линии 1, Линии 2 и электродепо «Северное» ГУП «Петербургский метрополитен» в рамках реализации Комплексной программы обеспечения безопасности населения на транспорте для нужд Санкт-Петербурга (закупка №0172200002514000087). Используется Windows.

Выполнение строительно-монтажных и пуско-наладочных работ по оснащению системой единой цифровой радиосвязи объектов транспортной инфраструктуры и постов управления транспортной безопасностью Линии 1, Линии 2 и электродепо «Северное» ГУП «Петербургский метрополитен» в рамках реализации Комплексной программы обеспечения безопасности населения на транспорте для нужд Санкт-Петербурга (закупка №0172200002514000087). Используется Windows.Стоимость 197 106 801 рублей.

Выполнение работ по устройству инженерно-технических систем обеспечения транспортной безопасности наиболее уязвимых объектах транспортной инфраструктуры на автомобильной дороге М-29 «Кавказ» (закупка №0318100043415000069). Используется Windows.

Стоимость 139 164 194 рублей.

Открытый конкурс на право заключения Договора на выполнение работ по устройству инженерно-технических систем обеспечения безопасности на наиболее уязвимых объектах транспортной инфраструктуры на автомобильной дороге Государственной компании «Автодор» М-4 «Дон» – от Москвы через Воронеж, Ростов-на-Дону, Краснодар до Новороссийска «Мост через реку Дон км 1061+569 (левый, правый)» (№31502313606). Используется Windows.

Сравнительная таблица систем безопасности отечественной разработки

| Товарный знак | Разработчик | Серверная ОС | Клиентская ОС | Веб-интерфейс | Ссылки на ПО / источник |

|---|---|---|---|---|---|

| AxxonNext | ITV | Windows | Windows | JAVA | источник |

| Domination | Випакс | Linux | Windows | HTML | источник |

| Macroscop | Macroscop | Windows | Windows | HTML | источник |

| Orwell 2k | «ЭЛВИС-НеоТек (РОСНАНО)» |

Windows | Windows | нет | источник |

| SecurOS | ISS | Windows | Windows | JAVA | источник |

| TRASSIR | DSSL | Linux | Windows, MacOS | нет | источник |

| Интеллект | ITV | Windows | Windows | JAVA | источник |

| Синергет | Стилсофт | Windows | Windows | нет | источник |

| Смотритель | Синезис | Linux | Linux, Windows | HTML | источник |

| ТОБОЛ-ТВ | «Элерон (Росатом)» |

JAVA | JAVA | нет | источник |

Вывод

- Windows, JAVA и другое системное ПО недопустимо использовать в контурах систем безопасности

- 90% отечественных разработчиков программных продуктов в области безопасности делают наоборот

- При наличии свободного ПО, это проблему решить легче, чем зависеть от элементной аппаратной базы

Доп. материалы:

Звезда по имени Linux: почему «военные» ОС прочнее 10 мая 2011

Документ, который ждали 25 мая 2015

Защита АСУ ТП в России: исследуем новые требования ФСТЭК 11 ноября 2014

Криптографию — ФСТЭКу! 5 июня 2014

Краудсорсинг при разработке государственных стандартов 20 мая 2013

Защита в виртуальной среде: чеклист угроз 15 марта 2012

Дистрибутив Альт Линукс получил сертификат ФСТЭК 21 апреля 2011

Размышления о государственной сертификации антивирусов 14 апреля 2011

Обзор Astra Linux Common Edition 1.10 16 февраля 2015

Astra Linux Special Edition

Комментарии (72)

teecat

04.08.2015 13:49+14Заголовок статьи: «Уязвимости систем безопасности Министерства Обороны, ФСБ, ФСИН, АЭС, метрополитена и федеральных автодорог». Честно говоря, рассчитывал их увидеть.

По личному опыту — там проблема совсем-совсем не в ПО, которое закупается, а в отсутствии управления проектами/попилы/отсутствие специалистов на местах

amarao

04.08.2015 13:57+12Вы у меня оставляете сложное впечатление. С одной стороны, линукс, опенсорс, хорошо. С другой стороны синдром «враги вокруг» — плохо.

Например, меня откровенно коробит продвижение всяких странных локальных дистрибутивов, вместо Debian.

ttf

04.08.2015 14:20«враги вокруг»

Паранойя. Просто часть профессиональной деформации людей занимающихся безопасностью чего либо.

Например, меня откровенно коробит продвижение всяких странных локальных дистрибутивов, вместо Debian.

А что Вас коробит? Создание локальных рабочих мест? Сертификация специфического продукта с заданными характеристиками? Разработка навесных систем контроля от НСД, которые могут не взлететь на сторонних дистрибутивах?

amarao

04.08.2015 16:57+5Поясняю, что коробит. Все эти локальные конторки в лучшем случае перепаковывают rhel, в худшем — изобретают уродливые велосипеды. Их уродство делится на три уровня:

1. Массовая прихватизация всех возможных копирайтов (вы не можете без нашего разрешения бла-бла-бла). В Debian для этого есть публичный договор и довольно суровая полиси, охраняющая свободу дистрибутива.

2. Перевод govenrnance с комьюнити в руки наёмных менеджеров. Которые будут менять проект под нужды компании (в лучшем случае) или будут некомпетентными (в худшем). В сравнении с этим Debian придерживается модели технократической демократии, когда решения принимаются только теми, кто в вопросе разбирается.

3. Ни один из этих дистрибутивов не может ясно сформулировать цель своего существования (если отмахнуться от «отчественное» и прочих ватников с баянами под водочку с танцующими на ярмарке медведями). У Debian цель очень спокойная и глобальная — получить стабильную и свободную ОС. У арча — быть на bleeding edge, etc. У кучи коммерческих дистрибутивов (включая бубунту) — нахапать себе пользователей и начать продавливать платные решения (landscape, ага, ага), или даже честно — зарабатывать на саппорте (RH/RHEL).

Если мы говорим про то, как это должно быть правильно, то это должна быть некоммерческая организация, которая ставит своей целью не получение прибыли а обеспечение работы дистрибутива, а её существование осуществляется за счёт благотворительности. Почему у меня по описанию получается SPI?

Рабочие же места должны появляться не в «отделах распила бюджета» а в режиме scratch your own itch. Нужно — делаем. Кому нужно за это платит, остальное дотягивает сообщество.

NayZaK

04.08.2015 17:29Например, меня откровенно коробит продвижение всяких странных локальных дистрибутивов, вместо Debian.

Меня откровенно коробит продвижение всяких странных дистрибутивов, вместо CentOS.

amarao

04.08.2015 18:06+1Я понял ваш поинт, но упор тут был не на конкретный дистрибутив, а на комьюнити с публичным договором и отсутствием «коммерческого интереса» за ним.

Центос, кстати, по этому критерию больше не проходит, т.к. был куплен Рэдхэтом и полностью следует их политики.

ttf

04.08.2015 18:17Данный пост не про «Отечественную ОС». А про безопасность.

В разрезе темы ИБ, комьюнити с публичным договором никого не интересует. Нет никаких гарантий. Нет юр. лица для судебного иска. Ничего нет, кроме, возможно, «качественного ПО».

А Астра линукс это отдельная, управляемая ветка дебиан. Которая соответствует ряду требований регулирующих органов. Поддерживается отечественным производителем.

Создание «Отечественной ОС», на мой взгляд, это химера.

amarao

04.08.2015 18:22+2Судебного иска? Смешно. Вы когда последний раз EULA читали на тему ответственности поставщика?

Если кто-то служит сертификационной прокладкой для нормального дистрибутива, то ок. «Типа бизнес». Суть бизнеса состоит в том, чтобы в случае чего чинуша или менеджер имел прикрытую сертификацией задницу.

ttf

04.08.2015 18:52Иметь бумажки для суда и соответствовать требованиям регуляторов — это тоже задача, которую надо решать.

Как хорошо ложится обсуждаемый здесь вопрос на колбасу в магазине. Все евангелисты открытого ПО за продукты бабы Мани из соседнего села. Без сертификатов санпина.

Вроде всё натурально и вкусно. Но когда траванёшся, поздно будет.

amarao

04.08.2015 20:54Ну, «бумажки для суда» это важно, но с технарской стороны — это другой волшебный мир с другими волшебными метриками. Для технаря важно, что работает и насколько хорошо, для «бумажки для суда» важно чтобы бумажки, а что там внутри — да хоть неонка, главное, с сертификатом.

Насчёт «бабы Мани» — скорее, проверенный бренд. И да, я живу на Кипре, так что тут без «сертификатов санпина» количество пищевых отравлений на тысячу съеденных килограммов существенно меньше. Настолько меньше, что у меня возникает подозрение, не ядовитые ли сертификаты санпина, если с ними травишься, а без них — нет.

engine9

04.08.2015 13:57Человечеству вообще как-то плохо даются сложные системы. Куда ни глянь, дыры, лапша, труха, помойка. Почему так?

amarao

04.08.2015 21:10+3Куда не глянь — оно рок солид. А речь идёт про единичные дыры, крайне редкие (но от этого не менее болезненные). Проблема с ошибками в безопасности, что достаточно «хотя бы одной» для компрометации. А сколько при этом «не ошибки» никого не волнует. То есть если у нас на миллиард строк кода одна дыра вида heartbleed, то всё плохо. И если строк станет сто миллиардов, а ошибка будет такого же размера, то никого не будет интересовать, что частота ошибок на строку кода упала в сто раз.

mrjj

05.08.2015 02:34По поводу heartbleed, можно побыть немножко «хакером», постаить себя на место злоумышленника и представить, что что у тебя очень высокая квалификация и нужно не найти, а создать массовую уязвимость, затрагивающую как можно большее количество хостов.

Как бы вы это сделали, если у вас есть приличные человеческие, временные, финансовые и репутационные ресурсы? Сравните ваш теоретический сценарий с историей возникновения heartbleed.

amarao

05.08.2015 02:58Я бы попробовал пропихнуть криптоалгоритм с бэкдором, как делала это NSA. Ну и активно бы пользовался системами с закрытым кодом — ipmi, SMM в соверменном x86, ACPI, etc.

Добиться complience в отношении железа куда проще, а эффект будет куда как более долгосрочный, потому что HB просто пропатчили и всё.

mrjj

05.08.2015 02:33Потому что математически невозможно даже однозначно определить стойкость популярных шифров, не то что провалидировать сотни миллионов процессорных комманд.

Остальное лишь последствия не очень детерменированного процесса.

Еще можно предположить, что выявление количества уязвимостей большего на порядок потребует на десять порядков больше ресурсов, чем сейчас на это тратится. Все вращается вокруг некого разумного оптимума. И лично для меня это весьма комфортный оптимум.

А актуальной проблемой безопасности сейчас является скорее медленное смещения tradeoff между ней и комфортом использования.

TheOnlyOne

04.08.2015 14:26+6OpenSource тоже не спасения от всех бед, уязвимости в Openssl вон активно использовали втихаря, не смотря на открытость. Хотите надежно — выбирайте версию софта, проводите полный аудит кода и пользуйтесь. А еще лучше залейте свинцом все порты и отрубите все интерфейсы. В конце концов остается уровень контроллеров, который тоже вполне уязвим.

Просто к слову про линуксовые системы безопасности: довелось поработать в госконторке которая занималась установкой систем видеонаблюдения на военные корабли (в том числе и на корветы проектов 20380+20385), делалось все на дебиане, ставился он в стандартной поставке, не удалялись ни демоны блютуза, ни почтовые клиенты, ни гном (нужно было только ядро и v4l2+systemV). На мой робкий вопрос «какого хрена» было сказано что система изолирована, а заниматься этим некому. Вообще работало все на честном слове, даже базовые службы безопасности линукса были не настроены, на всех машинах один пароль на рута и нерута. Вся безопасность держится на основании того что на корабле посторонних нет:)

MagisterLudi

04.08.2015 14:30-1

ttf

04.08.2015 14:58О какой безопасности можно говорить, когда на Хабре и подобных ему ресурсах, «недо Сноудены» рассказывают про устройство различных систем военных кораблей… Рассказывают как они ломали программки во время срочки… И ещё много чего…

Выше по ссылке правильно написано про глупость…

TheOnlyOne

04.08.2015 15:15Проблема не в том что рассказывают про «безопасность», а про ее отсутствие. Тут нет никаких сверхъестественных способов вторжения, все дыры в безопасности обычно на уровне ленивой домохозяйки с убунтой.

Опасность заключается скорее в бездарных кадрах и отсутствии контроля со стороны органов. Год назад заговорили о том что на объекты минобороны можно будет ставить только лицензированную в ФСБ систему, может это бы избавило от проблем ленивых начальников проекта. Насколько я знаю никаких сподвижек в эту сторону до сих пор нет, да и вопрос — какие умельцы и как в ФСБ занимаются лицензированием того же альтлинукса.

ttf

04.08.2015 15:25У МО своя сертификация, за исключением криптографии, которая для всех ведомст и почти всех отраслей под ФСБ.

И вообще. Сертификат штука интересная. Надо не заголовки новостей про сертификацию читать, а смотреть текст сертификата и ТУ на изделее. Можно много нового для себя открыть.

TheOnlyOne

04.08.2015 15:31Я не настолько долго проработал в отрасли чтобы заинтересоваться сертифицированием, к сожалению на данном конкретном проекте все предпринималось для текучки кадров, что приводило к выпаданию в осадок постоянных членов коллектива с нулевой квалификацией. Большая часть увольняющихся уходила только из-за того что было стыдно за результат перед приемщиками, проекты сдавались с 5-6 попытки с просрочкой более года, удивительно как их вообще предоставляли (я так подозреваю за откат).

ttf

04.08.2015 15:40+2Вопрос с кадрами в России один из самых больных. И связан он с несколькими моментами:

1) убитая совецкая система образования (по разным причинам, в оснавном отсутствие денег у вузов и производные);

2) отсутствие качественного отсева людей с плохим образованием при найме (лиш бы корочка была);

3) не желание молодежи работать, а желание получать космическое бабло за просто так.

К сожалению, не принять проекты товарищи из МО не могли (и дело не совсем в откатах, хотя они наверняка присутствовали). Просто, деньги убиты, время убито, значит должен быть результат. Если его нет, кто то лишится должности…

TheOnlyOne

04.08.2015 15:49+1По 3 пункту хочу сказать что это не так, работать хотели, работали много и на совесть. Но благодаря ключевым кадрам просто опускались руки, т.к. все делалось через *опу, несмотря на благие намерения наивных сотрудников. Про откаты — отдельная тема, т.к. у директора была тачка за 7 лямов при среднем окладе сотрудников 25к. С приемом проектов все ясно, не понятно как один и тот же заказчик приходил за одной и той же ненадежной, кривой и дорогой системой, при том что были вполне рабочие решения у конкурентных фирм.

По первым 2 пунктам- собеседование заключалось в следующем:

-«Вы согласны у нас работать?»

-«Да»

-«Вы нам подходите, первый день завтра».

Мои профессиональные навыки и дипломы никого не интересовали.

Akr0n

04.08.2015 14:59+5Что за истерика? Windows в госслужбах у нас везде. А там, где Linux, в 99% случаев его ставят те же виндовые админы, и в результате дыр в системе еще больше, просто из-за неправильной настройки. Проблема не в ОС, а системе, которой совершенно плевать на ИБ и, в особенности, на ЗП у безопасников.

aleks1k

04.08.2015 15:18+6Да что за бред, использование Windows и Java само по себе не является какой то брешью в безопасности. Если правильно все настроить то все будет хорошо, а уязвимости везде есть, в том числе в open source

IRainman

05.08.2015 14:24Именно, а ещё для Windows есть EMET, мало ли, может не знает кто.

* просто делаюсь опытом.

entze

04.08.2015 15:58+7Упоминается Astra. Вот интересная дискуссия и не менее интересное поведение лиц причастных к Astra. Мерзко, знаете ли…

TheOnlyOne

04.08.2015 16:07+1Мде, очередной BolgenOS, только еще и косячный. Не знал, думал хоть там все серьезно.

ttf

04.08.2015 16:12Для понимания почему нет тех или иных пакетов надо смотреть в сторону сертификации и области применения.

Не всё там связано с кривыми руками разработчиков.

entze

04.08.2015 16:16+2Только разработчики в грубой форме так и не смогли объяснить ни позиционирование системы, ни отсутствие пакетов, ни наличие уязвимостей.

ttf

04.08.2015 16:30Разработчики? Джуниор, который вышел побалтать в пейсбук? Он и не знает почему нет тех или иных пакетов. А грубость — это только показатель отсутствия воспитания у отдельных индивидов.

Выкинуты те пакеты которые работают с высокими привилегиями и не совместимы с системой мандатного разграничения прав доступа входящей в дистрибутив (не надо путать с доступными на рынке SELinux и т.д.).

Также выкинуты пакеты которые не будут использоваться в изолированных системах, например OpenSSL. Это не ГОСТ криптография.

Вообще системы с данной ОС создаются, настраиваются и потом работают 3-5 лет. Их никто не обновляет, не перенастраивает. Они просто работают.

По поводу патчей. Они выходят редко, так как каждый патч это пересертификация всей ОС. А это минимум пол года и трата денег. Плюс они не нужны эксплуатантам. Принцип «Работает не трогай» никто не отменял. Малоли как криворукие разработчики создали дополнительный софт для закрытых систем. Обновишь, а оно и рухнет.

Так что, сертифицированная ОС это другой мир.

ttf

04.08.2015 16:31Да, я никак не аффилированн с русбиттехом. Просто ИБ моя основная сфера работы и интересов.

entze

04.08.2015 16:39+1Там не разработчики, там руководство. Отсутствие воспитания у руководства — показатель херового отношения к клиенту, которого фактически еще силой обязывают использовать.

Как специалисту по ИБ — система которую не обновляют по 3-5 лет, это ок?

Что-то опасный этот «другой мир». Может нужно менять правила сертификации, причем взывать к этому должны как раз разработчики сертифицированных систем.

ttf

04.08.2015 17:08А зачем её обновлять? Замкнутые системы (ничего не подключить, Интернет только за криптошлюзом, тоесть его нет). Внутренних злоумышленников на бумаге нет (только индивиды «подзарядить мобильник»). В качестве злоумышленника рассматривается организации с максимальными возможностями. В таких условиях разницы между известной и не известной уязвимостью нет. Плюс навесная система ИБ, плюс орг. меры.

к клиенту, которого фактически еще силой обязывают использовать.

В случае с астрой главный киент МО (оно же пишет требования, сертифицырует и платит деньги). Желание промежуточных разработчиков использовать мейнстрим решения в создаваемых системах не нужны главному заказчику.

А альтернатив существующей системе сертификации нет. И никто предложить не сможет.

Отзывать сертификат за найденную уязвимость не выход. Потому что всё встанет. Проверять патчи на совместимость со всеми приложениями никто не даст. Да и сертификация на 4 класс НДВ это ничто (по сути проверка комплекта документов на соответствие функционалу). А провести сертификацию современного софта на 3-1 классы не возможно. У нас банально нет доверенного компилятора. Да и тестировать там можно годами.

Может нужно менять правила сертификации, причем взывать к этому должны как раз разработчики сертифицированных систем.

Зачем? Разработчики и сейчас без особого труда зарабатывают на хорошее пропитание.

Как специалисту по ИБ — система которую не обновляют по 3-5 лет, это ок?

Вы не сталкивались с СУБД Oracle в живых системах. Они могут и по 10 лет без патчей жить. Вас никто к ней с патчем на пушечный выстрел не подпустит.

Мы живём не в идеальном мире. И приходя в ИБ надо с этим мириться.

TheOnlyOne

04.08.2015 17:27+2А зачем её обновлять? Замкнутые системы (ничего не подключить, Интернет только за криптошлюзом, тоесть его нет)

То есть вся защищенность системы строится на том что ее никто не будет пытаться взломать? В чем в таком случае смысл платить за сертификат, если от известных уязвимостей система не защитит, а от неизвестных не спастись?

Я не троллю, я просто пытаюсь понять логику не с точки зрения растрат на сертификаты, а с точки зрения практической ИБ.erlyvideo

04.08.2015 17:29А вы почитайте тред по ссылке. Там примерно об этом и говорится: сертифицированный дистрибутив нельзя выставлять в интернет, поэтому по объяснению инженера и по решению ответственного лица, берется не сертифицированный.

Всё равно никто не верит в то, что можно защитить софтом всё на 100% и сделать доступ в интернет, сохранив полную защищенность.

ttf

04.08.2015 17:42Я уже писал. Читайте сертификат, читайте требования к сертификации, читайте ТУ. Там всё написано. Сертификат это не панацея. Он не спасает от всех проблем. Он просто сообщает о соответствии продукта заданным требованиям. Всё. Есть желание. Создайте НКО Дебиан. Отсыпте бабла. Напишите комплект документов по ГОСТ и пройдите сертификацию. И раздавайте его бесплатно. Многие Вам спасибо скажут. Многие останутся без работы.

Плюс упомянутые сертифицированные дистрибутивы работают из коробки с техническими средствами ИБ (электронные замки и т.д.). Небольшой бонус от разработчиков.

Вообще сертификация у нас присутствует везде, но не все об этом задумываются. Какая разница между колбасой с комбината и из соседней деревни от бабы Мани? Серым и белым мобильником? Наличие бумажки! Если вдруг окажется, что продукт не соответствует бумажке, можно подать в суд.

То есть вся защищенность системы строится на том что ее никто не будет пытаться взломать?

Не верная постановка вопроса. Защита подавляющего числа критических систем строится на изолированности, а также орг. и тех. мерах, ограничевающих доступ и не правомерные действия персонала.

entze

04.08.2015 17:46+1Речь же не только о замкнутых системах. Как с «офисом» быть?

Зачем? Разработчики и сейчас без особого труда зарабатывают на хорошее пропитание.

Я понял. Разработчики зарабатывают на хорошее пропитание. Совести и ответственности нет. Сертифицируют продукты же

Вы не сталкивались с СУБД Oracle в живых системах. Они могут и по 10 лет без патчей жить.

Это какое-то преимущество? Т.е. если известно про проблему, особенно связанную с безопасностью, то надо успокоится и никого не пускать. Ибо «работает — не трогай». Только вот и поломаться может. История со Сбером еще жива в памяти.

И рано или поздно, подобные системы заставят воздвигнуть на рабочие станции, фактически торчащие наружу. Потому что защищаются они теми же не обновляемыми средствами. Ну может, кроме залитых эпоксидкой USB портов.

Вас, как специалиста по ИБ, устраивает участь смирившигося? Не западло нести ответственность за чью-то халатность?

ttf

04.08.2015 17:56Не путайте кислое с красным и мягким.

1) Систему создали, поставили, настроили и она работает. В условиях России не заложили при разработке тестовый стенд. Криворукие программисты и инженеры не написали качественной документации (ни по госту, ни просто).

2) В системе нашли уязвимость. встаёт выбор:

— накатить патч и возможно угробить систему (без документации) в которой решаются критические задачи;

— не накатывать патч и пусть себе живёт;

— ввести компенсирующие меры (межсетевой экран, бумажка, антивирус, дополнительный админ с бубном и т.д.).

В каждом случае задача решается поразному. Зависит от бюджета. Наличия кадров. Дурость руководства. И ещё много чего.

ttf

04.08.2015 18:02+1И рано или поздно, подобные системы заставят воздвигнуть на рабочие станции, фактически торчащие наружу. Потому что защищаются они теми же не обновляемыми средствами. Ну может, кроме залитых эпоксидкой USB портов.

Дураки есть везде. И в России и за рубежом.

При этом есть дураки особенные. Которым нужен мейнстрим и айфон в критических системах. Вот с ними только бумажкой можно бороться. В бумажке написано: сертифицировать, аттестовать, опломбировать, никаких подключений к Интернету + автоматчик с инструкцией около каждого оператора. По другому никак.

ttf

04.08.2015 18:06Как с «офисом» быть

Пост про критичные системы.

В офисе совсем другие законы. Хотя тоже про деньги.

erlyvideo

04.08.2015 17:14У нас ( Эрливидео / Flussonic ) всё на линуксе + html.

Я про нас говорю, потому что мы, например, на тендере без особых проблем выдавили milestone.

nehaev

04.08.2015 18:13Вопросы по выводу:

> Windows, JAVA и другое системное ПО не допустимо использовать в контурах систем безопасности

1. Что подразумевается под «системным ПО»?

2. Почему Windows и Java перечислены через запятую? Существует несколько реализаций виртуальной машины Java, в том числе и с открытыми исходными кодами.

MagisterLudi

04.08.2015 19:551. Системное ПО — операционные системы, СУБД, средств виртуализации и удаленного администрирования. То есть то, что обычно не разрабатывается в составе прикладного ПО.

2. Отечественные системы безопасности на JAVA, приведенные в статье используют реализации с закрытым кодом. Возможно, реализации машины Java с открытым кодом имеют ограниченный функционал или недостаточную стабильность. Так в состав Astra Linux включен OpenJDK 7, выпущенного в 2011 г.

Pilat

04.08.2015 19:00+1Причина нынешних кризисов с безопасностью — усложнение программного обеспечения, причём усложнение часто неоправданное.

Люди делятся и всегда делились на несколько каст. Например, «разработчики» софта и «пользователи» софта. Что требуют «пользователи»? MS Word. Что требуют «разработчики»? Notepad+Markdown. При этом «пользователи» в Word создают, в массе своей, тривиальные документы, плохо структурированные и с разъезжающимся форматированием. Но они тратят на это ресурсы мегасложной программы, ресурсы тратят, а пользоваться ими всё равно не умеют. Та же история и с дистрибутивами — для огромного слоя системных администраторов от дистрибутива требуется немного — запустить ssh, bind, postfix, postgresql — и всё. А приходится ставить Debian на 5(?) DVD.

Решение проблемы безопасности софта (ну или информационных систем) может быть только одно — упрощение софта и его расслоение по уровню сложности. Уменьшение размера серверных дистрибутивов, изоляция рабочих мест, на которых используются пользовательские программы сложнее Notepad, написанного на тестируемом языке. Каждая программа должна иметь индекс риска быть небезописной, каждый протокол должен иметь базовую безопасную версию.

На всё это потребуются ресурсы, казалось бы. На самом деле не так. Пример — усложнение протокола HTTP, предложенное (и уже отозванное, но не в этом дело) google для загрузки страниц с кучей графики. Но просто не надо загружать кучу скриптов и картинок — простой интерфейс этого не требует — и окажется, что HTTP/1.0 достаточно.

Как пример, реализация информационной системы в браузере — обычный сайт. Сейчас хороший сайт оптимизирован для телефона, десктопа, wap. Несколько уровней сложности. Это должно быть внедрено повсеместно, на законодательном уровне. Хочешь безопасности — пользуйся упрощённым сайтом, для просмотра которого требуется упрощённый браузер, работающий в упрощённой операционной системе. И это единстввенный вариант построить защищённую среду. Сложный софт защищён быть не может.

ComodoHacker

05.08.2015 01:19+1Хорошая попытка, но… «патриотизм» зашкаливает. В следующий раз будьте объективнее.

ZlodeiBaal

05.08.2015 14:53-1О господи. Реклама Альтлинукса. Надо сказать, что это та ещё мерзотная пакость.

Конечно, это не МСВС. Но…

bARmaleyKA

05.08.2015 16:11+1Как бы есть операционки получше чем предлагаемый Astra Linux.

TheOnlyOne

05.08.2015 17:34Вот кстати, на кораблях я видел несколько систем на QNX, но не придал этому значения. Возможно кто-то уже использует сертифицированный вариант.

bARmaleyKA

06.08.2015 10:25Помню, как-то на эту же тему спорил на одном из тематических форумов. Оппонент предлагал и продвигал поделку на базе Linux, что пилится из Red Hat. Основным аргументом было открытость исходников. Мол возьмём, проверим, лишнее выкинем, опасное вырежем. На вопрос, как он представляет этот фронт работ на несколько десятков миллионов строк кода, конкретного ответа не последовало. Напротив, микроядро (само название за себя говорит) наверное всё-таки проще будет проверить на наличие или даже подправить под свои нужды. К тому же в этом плане QNX довольно гибка. Что до якобы неспешной работы такой операционки, то думаю что даже от систем на Linux в этой стезе быстродействие не самое главное.

Если останавливают возможные лицензионные притязания (не представляю как это может остановить МО), то есть целый мир L4, со сверхнадёжным ядром.

ttf

«При наличии свободного ПО, это проблему решить легче, чем зависеть от элементной аппаратной базы» — это миф! И последние громкие уязвимости в мире опен сорс это подтверждают.

Доступ к исходникам у наших специальных служб уже есть. Microsoft передаёт исходники ФГУП «Научно-технический центр Атлас» аж с 2002 года. Только это не решает задачу, и не решит никогда.

Переход на новое «безопасное ПО» это огромные денежные затраты. А денег в бюджете нет. Плюс, как показывает появление вредоносного ПО в прошивках аппаратных компонентов, необходимо разрабатывать вообще всё, а это вообще космические суммы и неподъёмная задача.

P.S.

Подстрекательство — часть 4 ст. 33 УК РФ. Неправомерный доступ к компьютерной информации — 272 УК РФ.

MagisterLudi

Короче, качаем Shodan и тренируемся тестировать

госсистемы на прочность (в учебных целях, естественно, и заблаговременно уведомив необходимых лиц).CyboMan

Здравый смысл говорит о том что закрытые исходники переданные спец-ФГУП, открытыми не становятся. Т.е. сравнивать надо вендор+ответственные лица и вендор+ответственные лица+сообщество. Где больше глаз и независимых экспертов? Где меньше вероятность протащить закладку?

А проблемы есть и будут всегда и в любом софте, это очевидно. Вопрос как с ними бороться — максимально эффективно насколько получается в прицнипе или доверится спец-ФГУП/маркетингу вендора.

erlyvideo

здравый смысл говорит о том, что если софт прошел определенный уровень ФСТЭК, значит где-то в лаборатории у человека, получающего маленькую зарплату, лежат исходники.

ttf

Пример bash и openssl показывает: «обасрались все» и не раз.

CyboMan

Я так понимаю что Вы знаете софт, особенно закрытый, в котором никто и никогда не совершал Вами именованное? Полно. Не о том речь. Лучше иметь возможность изучения кода и знать что в него хоть изредка, но смотрит сообщество (помимо тех кто обязан), чем нет. Темболее в реально критических системах, о которых речь в топике.

ttf

Я написал все! И сообщество и куча вендоров и сертифицирующие компании (в астре тоже bash был дырявый), возможно только спец-службы знали и пользовались (опять паранойя разыгралась).

Вот вы говорите. Сообщество посмотрит. Да накой этому вашему сообществу что то смотреть? Проверка кода это тяжкий труд. Проверка кривого кода (чтоб работал) без нормальной документации это вдвойне тяжкий труд. Максимум хакеры посмотрят, найдут дырки и продадут эксплойт за кучу денег спец-службам.

Сообщество посмотрит, сообщество проверит, в опен сорс (свободном ПО и сколько его там типов ещё есть) нет дырок, опен сорс бесплатный. Это всё мифы.

Ни одна страна в мире не надеется на «сообщество». Сегодня оно есть, а завтра нет. Например как с утилитой mc.

Надо смотреть на вещи здраво! Виндовс наверное плохо! Но на данный момент альтернатив, чтоб было много специалистов и пользователей, нет. В школе Виндовс. В институте Виндовс. Всё. Тю Тю. Остальные решения при массовом внедрении слишком дороги.

А если учесть наличие специфического ПО только под отдельные платформы получается совсем плохо…

CyboMan

Какойто странный черно-белый подход. Если проблемы есть у всех, значит пользоваться надо тем что ближе лежит? Сообщство это как минимум лучше чем его отсутствие. И открытый код обьективно надежнее, доказательства живут на cvedetails. А то что и в нем есть пробемы — ну да, но их же меньше.

А что касается «вездевинда», это я бы сказал нормально. В борьбе за умы выигрывает бабло… И тоже странно — или винда или линь? А какже мы все тут живем и на винде и на лине и на макоси и на андроиде и на иос и на тд и на тп. Многобразие это хорошо. И что в нем перемены (гдето винду вытесняет опенсорс) — тоже. Мир в котором везде Linux невообразимо скучен, несмотря на его преимущества. Собственно Linux там где он сейчас только потому что реально пытается (и местами небезуспешно) конкурировать с виндой.

Возвращаясь к теме топика — так для критических систем почему Linux (даже в дырявом варианте убогой астры) не лучше чем винда? Из-за дырки в bash и еще 3-4 критических уязвимости в год? Я за всех говорить не буду, но выбор между 3-4 и «десятки» для меня очевиден. Опятьже чтобы не быть голословным, особенно колоночка 2015 — Gain Privileges радует.

ttf

Я несколько потерял нить размышлений данной ветки. Возможно возникло недопонимание.

В разрезе топика, не важно что будет стоять Линукс или Винда.

Главная дырка критичных систем — это прокладка между монитором и клавиатурой. В качестве примера замечательный доклад. 7 смертных грехов наше всё!

После понимания что всё дуршлаг, начинаем смотреть требования специфического софта, требования регуляторов, считать деньги и т.д.

В данном вопросе только опосредовано смотрят на наличие сообщества. И то государство все поливают помоями за попытки создать сообщество в виде «Национальной ОС». У всех розовые очки евангелистов свободного и открытого ПО. Всем дебиан подавай…

cvedetails не показатель, и вот почему. Здесь работает принцип «неуловимого джо» дырок в открытом не популярном ПО находят меньше, потому что ищут меньше. Зачем злоумышленнику искать дырки в фоксит ридере, если можно найти в адоб ридере и срубить бабла (в фоксит ридере кстати есть дырки и эксплойты к ним). Это рынок. Будет спрос, будет и предложение. Плюс в базу не всё попадает. Вот например эксплойт на повышение привилегий в убунту (заметьте популярный дистрибутив) в базе cve только зарезервированный номер. А есть дырки вообще без cve номера. Или с не адекватной оценкой критичности.

Вообще тема ИБ очень многогранна. Я вот много упираю на деньги. Это в основном западный подход. Цена рисков и цена защиты. В России действует принцип выполнения требований регулятора. Что лучше? Вопрос сложный. Смотря как считать потери в трупах, штрафах или годах заключения…

Например требования по защите персональных данных все считают излишними. А сменить парадигму. Например назначить штраф за утечку данных по 1000 рублей за душу и все сразу зачешутся. И требования свои нарисуют, по круче текущих…

CyboMan

Я со всем согласен кроме Linux в роли неуловимого Джо. На серверах его парититно винде, а то какбы и не больше. Отчегоже тогда оценка cvedetails по Win Server распоследней некорректна? На десктопах таки да — его нет почти.

Spewow

Изоляция наше все, изолированный АРМ с автоматчиком заглядывающим через плечо, что может быть прекраснее? :)

Но вот внезапно руководство ставит задачу «хочу интернета», начинают блуждать мысли что-же поставить…

Сертифицированное и дырявое отечественное СЗИ слепленное на коленке методом Дениса Попова из распространенного дистрибутива линупса, с православными же бэкдорами?

Не сертифицированное и энтерпрайзненькое циско, с бэкдорами от анб?

Или же что-то нейтральное, без привязок и компаниям и странам?

ttf

Гнева Касперского и Доктора веба не боитесь?

erlyvideo

вы программист?

kuznetsovin

На счет проверки мифической проверки «сообществом», просто оставлю эту ссылку здесь…

ttf

Ну да. Молодцы. 2 месяца и 2 года. Это значительно лучше, чем 25 лет для поиска Shellshock.

К сожалению, это не отменяет непостоянство сообщества. Сегодня проект в мейнстриме, его смотрят, завтра он сообществу не нужен и тю тю. Я мало слежу за деятельностью сообществ в открытом ПО. Так что пример непостоянства у меня только один (mc). Мы получаем недокументированное нечто без поддержки. А это большие риски. Они не выгодны.

IRainman

Это исследование не показательно ведь. Там был кусок зашифрованного текста, который у любопытных обязательно вызовет интерес. В тоже время код реальных уязвимостей и даже просто ошибок это обычно незаметные ошибки либо просто тяжело читаемый код. Помимо этого исследования на тему ИБ это специфические процедуры и многие вещи просто так не выявить, так что просто надеяться только на сообщество в этом вопросе совершенно бессмысленно.