Ключевые интеграции Venafi

У девопсов и так много работы, а от них ещё требуют экспертных знаний по криптографии и инфраструктуре открытых ключей (PKI). Это неправильно.

Действительно, у каждой машины должен быть валидный TLS-сертификат. Они нужны для серверов, контейнеров, виртуальных машин, в сетках service mesh. Но количество ключей и сертификатов растёт как снежный ком, а управление быстро становится хаотичным, дорогостоящим и рискованным, если всё делать самостоятельно. При отсутствии надлежащей практики применения политик и мониторинга бизнес может пострадать из-за слабых сертификатов или неожиданного истечения срока действия.

GlobalSign и Venafi организовали два вебкаста в помощь девопсам. Первый — вводный, а второй — с более конкретными техническими советами по подключению системы PKI от GlobalSign через облако Venafi с помощью опенсорсных инструментов через HashiCorp Vault из конвейера Jenkins CI/CD.

Основные проблемы существующих процессов по управлению сертификатами вызваны большим количеством процедур:

- Генерация самоподписанных сертификатов в OpenSSL.

- Работа с множеством инстансов HashiCorp Vault для управления частным центром сертификации или самоподписанными сертификатами.

- Оформление заявок на доверенные сертификаты.

- Использование сертификатов от публичных облачных провайдеров.

- Автоматизация обновления сертификатов Let's Encrypt

- Написание собственных скриптов

- Самостоятельная настройка инструментов для DevOps вроде Red Hat Ansible, Kubernetes, Pivotal Cloud Foundry

Все процедуры повышают риск ошибки и отнимают много времени. Venafi пытается решить эти проблемы и упростить жизнь девопсам.

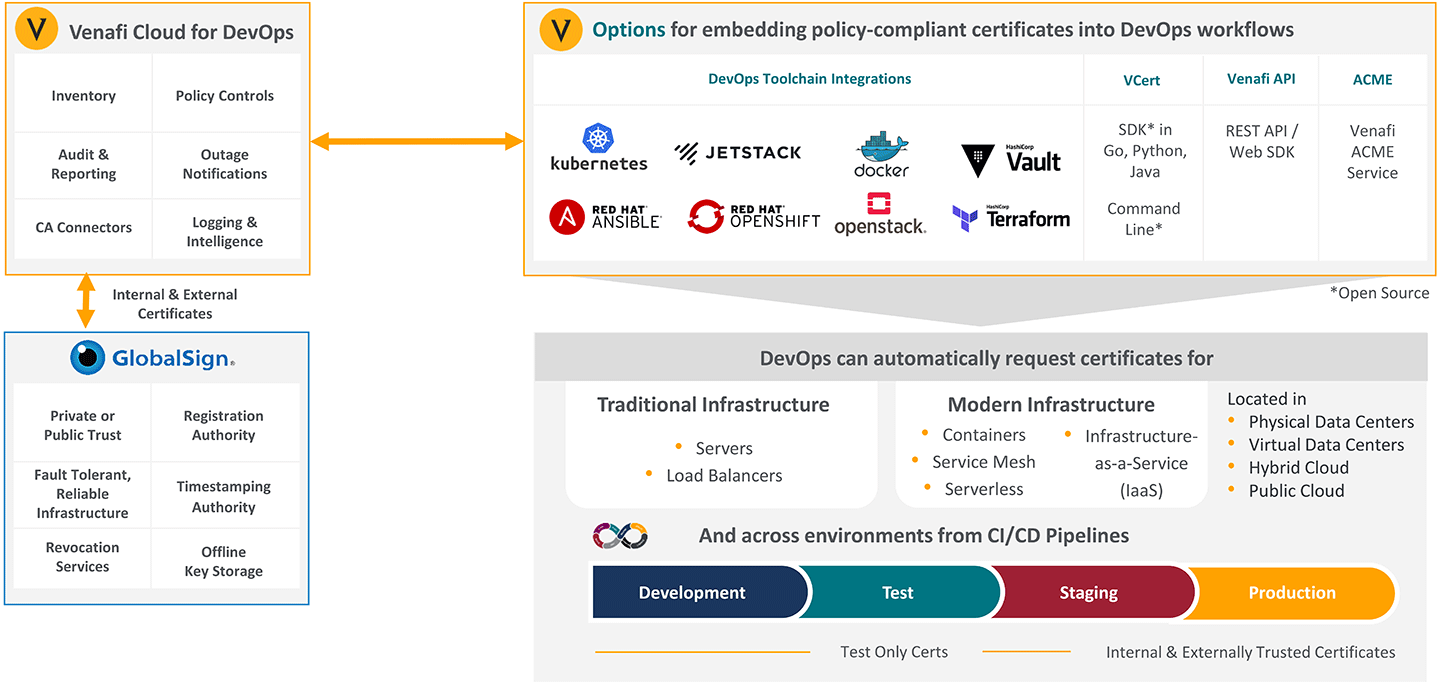

Демо GlobalSign и Venafi состоит из двух разделов. Во-первых, как настроить Venafi Cloud и GlobalSign PKI. Затем, как его использовать для запроса сертификатов согласно установленным политикам, с помощью знакомых инструментов.

Ключевые темы:

- Автоматизация выдачи сертификатов в рамках существующих методик DevOps CI/CD (например, Jenkins).

- Мгновенный доступ к PKI и службам сертификации по всему стеку приложений (выдача сертификатов в течение двух секунд)

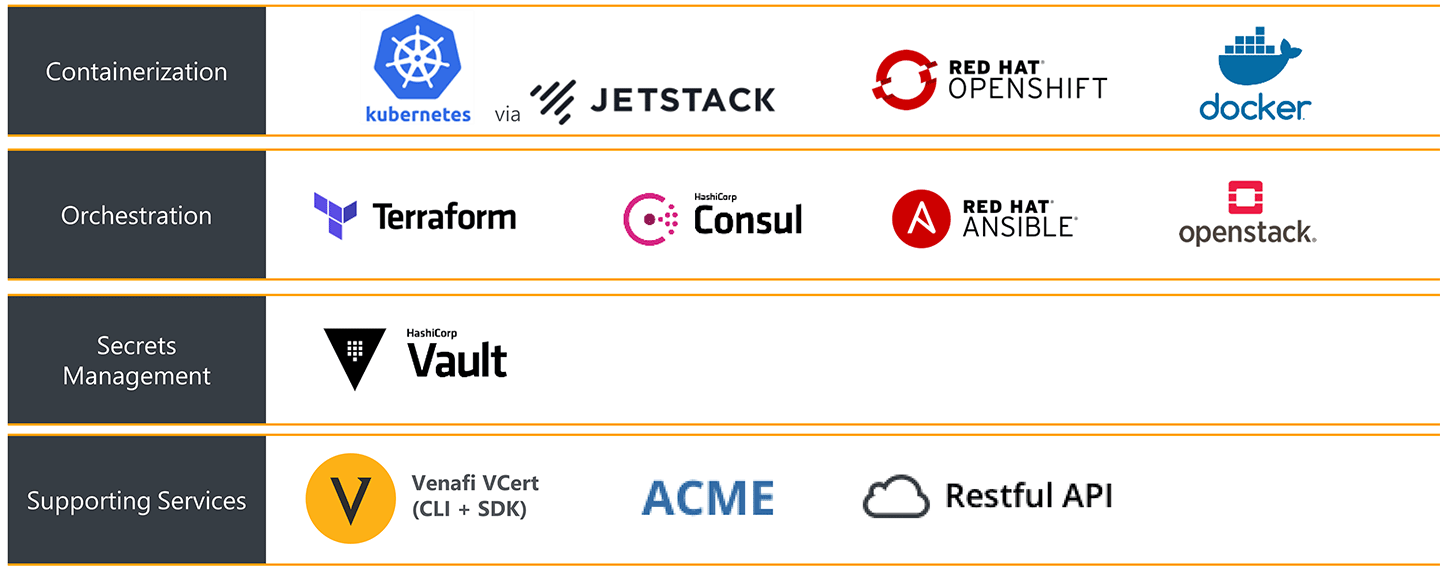

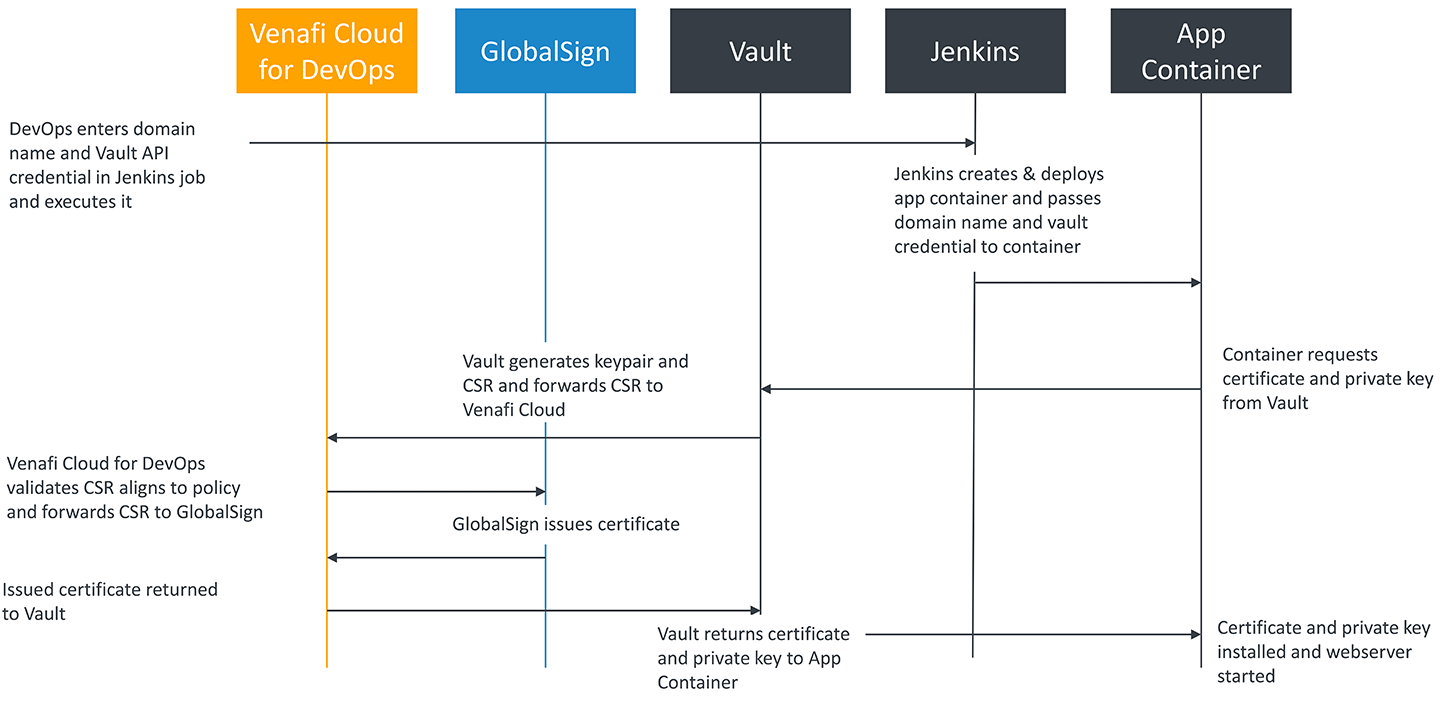

- Стандартизация инфраструктуры открытых ключей с готовые решения по интеграции с платформами оркестровки контейнеров, управления секретами и автоматизации (например, Kubernetes, OpenShift, Terraform, HashiCorp Vault, Ansible, SaltStack и другие). Общая схема выдачи сертификатов показана на иллюстрации ниже.

Схема выдачи сертификатов через HashiCorp Vault, Venafi Cloud и GlobalSign. На схеме CSR означает «запрос на подпись сертификата» (Certificate Signing Request)

- Высокая пропускная способность и надёжная инфраструктура PKI для динамических, сильно масштабируемых сред

- Использование групп безопасности через политики и видимость выданных сертификатов

Подобный подход позволяет организовать надёжную систему, не будучи экспертом в криптографии и PKI.

Venafi Secrets Engine

Venafi даже уверяет, что в конечном итоге это более экономичное решение, поскольку не требует привлечения высокооплачиваемых специалистов по PKI и расходов на поддержку.

Решение полностью интегрируется в существующий конвейер CI/CD и покрывает все потребности компании в сертификатах. Таким образом, разработчики и девопсы могут работать быстрее и не разбираться с трудными криптографическими вопросами.

Meklon

Vault это и сам по себе отлично все умеет. В чем задача дополнительной прослойки?

AlexGluck

Я бы ещё исходники глянул, но мне кажется прослойка служит для выжимания бабла из воздуха.

mr_tron

Исходники закрытые. Продукт проприетарный.

AlexGluck

Я догадался, это был сарказм) Vault пока выглядит прекрасным решением, а если нужно что-то нетривиальное, то ищем в сети или допиливаем сами. Но уже точно никаких связей с платными ЦА нельзя иметь.

mr_tron

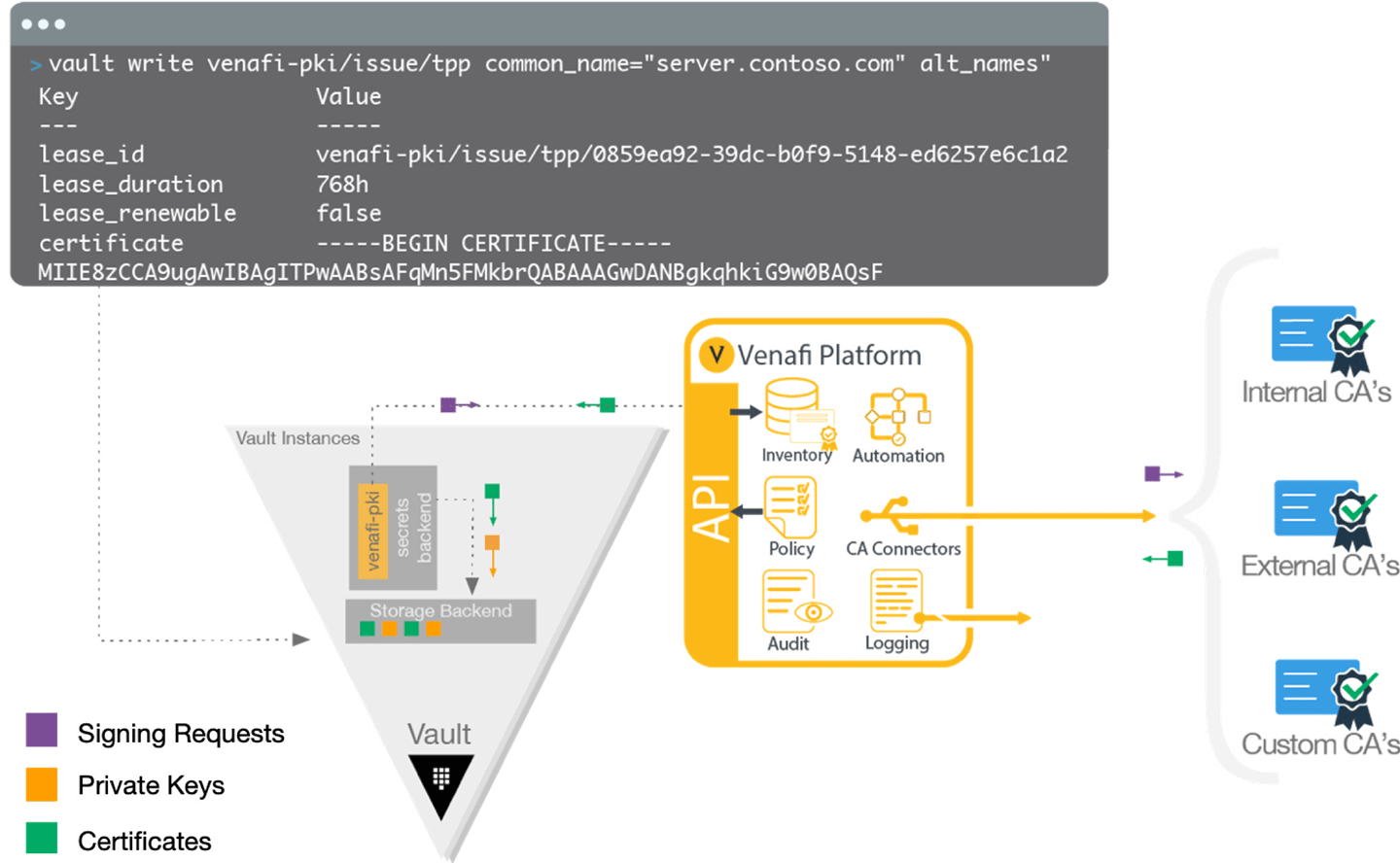

В аудите и в расширенных политиках. Вот например плагин для волта, который расширяет возможности встроенного pki. github.com/Venafi/vault-pki-monitor-venafi Это для приватных CA типа встроенного в волт.

А в публичный CA типа globalsign волт сам не умеет ходить подписывать сертификаты. А через плагин github.com/Venafi/vault-pki-backend-venafi может ходить в разные CA. Это позволяет например прозразно заменять самоподписные сертификаты из волта на публичные доверенные.

Я не говорю, что это нужно каждому, но позволяет сократить затраты на интеграцию если вы уже используете подобные продукты на большой инфраструктуре.

P.S. Да — я один из разработчиков всех этих интеграций, так что несколько предвзят.

Meklon

Vault тоже не идеален, знаю) некоторых вещей ему иногда не хватает. Я не критикую, правда интересно.