Рассмотрим этот аспект информационной безопасности подробнее. Вперёд!

Основные положения

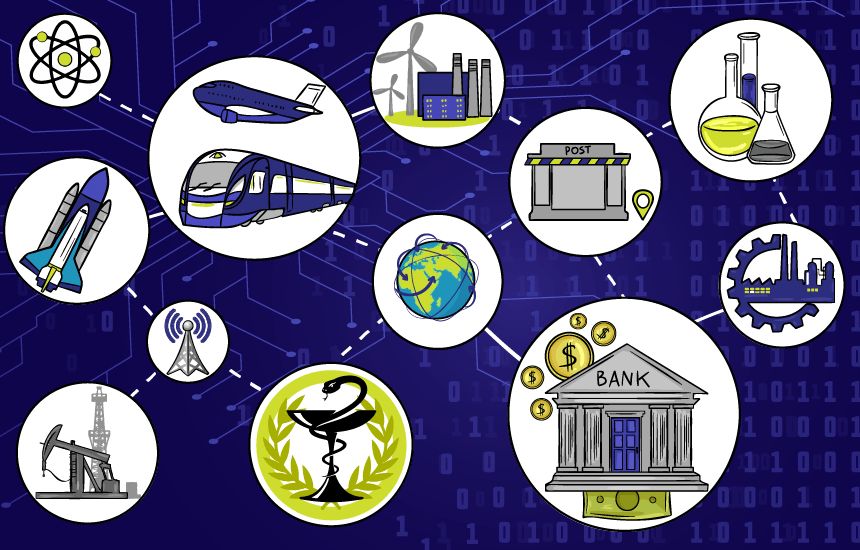

Начало работ по защите информационной инфраструктуры в государственном масштабе было положено с подписанием Указа Президента Российской Федерации от 15 января 2013 г. № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации». Далее, в июле 2017 г. был подписан Федеральный Закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», который вступил в силу с 1 января 2018 года. Под критической информационной инфраструктурой (далее — КИИ) понимаются информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов КИИ, а также сети электросвязи, используемые для организации их взаимодействия. Субъектами КИИ являются компании, работающие в стратегически важных для государства областях, таких как здравоохранение, наука, транспорт, связь, энергетика, банковская сфера, топливно-энергетический комплекс, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, а также организации, обеспечивающие взаимодействие систем или сетей КИИ. Компьютерная атака определяется как целенаправленное вредоносное воздействие на объекты КИИ для нарушения или прекращения их функционирования, а компьютерный инцидент — как факт нарушения или прекращения функционирования объекта КИИ и/или нарушения безопасности обрабатываемой объектом информации.

Также стоит отметить, что для компаний сферы топливно-энергетического комплекса существуют свои нормы, которые определены Федеральным Законом от 21 июля 2011 г. № 256-ФЗ «О безопасности объектов топливно-энергетического комплекса», которые также диктуют необходимость обеспечения безопасности информационных систем объектов топливно-энергетического комплекса путем создания систем защиты информации и информационно-телекоммуникационных сетей от неправомерных доступа, уничтожения, модифицирования, блокирования информации и иных неправомерных действий, а также необходимость обеспечения функционирования таких систем.

ФСТЭК России была назначена федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности критической информационной инфраструктуры РФ. На ФСБ РФ были возложены функции федерального органа исполнительной власти, уполномоченного в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ (далее — ГосСОПКА). Кроме этого, приказом ФСБ РФ в 2018 году был создан Национальный координационный центр по компьютерным инцидентам (НКЦКИ), который координирует деятельность субъектов КИИ и является составной частью сил, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, а техническая инфраструктура НКЦКИ используется для функционирования системы ГосСОПКА. Говоря простыми словами, НКЦКИ является государственным CERT (Computer Emergency Response Team), а ГосСОПКА — это «большой SIEM» в масштабе РФ. Функционирует это следующим образом: информация по произошедшему компьютерному инциденту в объеме, соответствующем положениям Приказа ФСБ РФ № 367 (дата, время, технические подробности и последствия инцидента и его связь с другими инцидентами, месторасположение объекта КИИ, наличие связи между выявленной атакой и инцидентом), должна быть передана субъектом КИИ в систему ГосСОПКА в срок не позднее 24 часов с момента обнаружения компьютерного инцидента. При этом прослеживается тенденция перехода к автоматизированной отправке данных.

Далее было подписано Постановление Правительства РФ от 8 февраля 2018 г. №127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений», которые предъявляют конкретные требования для субъектов КИИ по проведению категорирования объектов КИИ в их зоне ответственности, а также содержат перечень критериев значимости объектов КИИ — количественных показателей для корректного выбора категории значимости. Категория значимости объекта КИИ может принимать одно из трех значений (где самая высокая категория — первая, самая низкая — третья) и зависит от количественных показателей значимости этого объекта в социальной, политической, экономической и оборонной сферах. Например, если компьютерный инцидент на объекте КИИ может привести к причинению ущерба жизни и здоровью более 500 гражданам, то объекту присваивается максимальная первая категория, а если транспортные услуги в результате инцидента могут стать недоступны для 2 тыс. — 1 млн. граждан, то объекту присваивается минимальная третья категория.

Итак, объекты КИИ следует категорировать. Это выполняется постоянно действующей внутренней комиссией по категорированию субъекта КИИ, которая также производит и документально оформляет следующие действия:

- выявляет объекты КИИ, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы (условно назовем их «основные процессы субъектов КИИ») в рамках деятельности субъекта КИИ;

- выявляет критические процессы, нарушение или прекращение которых может привести к негативным последствиям в социальной, политической, экономической и оборонной сферах;

- устанавливает объекты КИИ, которые обрабатывают информацию для описанных выше процессов и/или осуществляют управление, контроль или мониторинг критических процессов (условно назовем их «вспомогательные объекты КИИ»);

- строит модели нарушителей и угроз, при этом комиссии следует рассматривать наихудшие сценарии атак с максимальными негативными последствиями;

- оценивает возможные последствия, учитывая взаимосвязи между объектами и зависимости между ними;

- присваивает каждому объекту одну из трех категорий значимости либо выносит мотивированное решение о неприсвоении такой категории, с составлением акта категорирования объекта КИИ либо акта об отсутствии необходимости присвоения ему категории значимости.

Результаты категорирования отправляются во ФСТЭК России, где проверяются правильность порядка категорирования и корректность присвоения категории значимости, и в случае отсутствия замечаний полученные сведения вносятся в реестр объектов КИИ. Предусмотрен периодический (1 раз в 5 лет) и плановый (при изменении показателей критериев значимости) пересмотр установленных категорий значимости.

ГосСОПКА

В соответствии с разработанным в ФСБ РФ документом №149/2/7-200 от 24 декабря 2016 г. «Методические рекомендации по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», функциями ГосСОПКА являются:

- инвентаризация информационных ресурсов;

- выявление уязвимостей информационных ресурсов;

- анализ угроз информационной безопасности;

- повышение квалификации персонала информационных ресурсов;

- прием сообщений о возможных инцидентах от персонала и пользователей информационных ресурсов;

- обнаружение компьютерных атак;

- анализ данных о событиях безопасности;

- регистрация инцидентов;

- реагирование на инциденты и ликвидация их последствий;

- установление причин инцидентов;

- анализ результатов устранения последствий инцидентов.

Центры системы ГосСОПКА подразделяются на ведомственные и корпоративные:

- ведомственные Центры осуществляют лицензируемую деятельность по защите информационных ресурсов в интересах органов государственной власти;

- корпоративные Центры осуществляют лицензируемую деятельность по защите информационных ресурсов в собственных интересах, а также имеют право предоставлять услуги по предупреждению, обнаружению и ликвидации последствий компьютерных атак.

Если саму систему ГосСОПКА мы утрированно можем называть «большим SIEM» в масштабе всей страны, то Центры ГосСОПКА будет корректно сравнивать скорее с Центрами мониторинга информационной безопасности (англ. Security Operations Center, SOC).

Итак, субъект КИИ, относящийся к органу государственной власти, в соответствии с текущими законодательными нормами должен подключиться к соответствующему ведомственному Центру ГосСОПКА. У субъекта КИИ, не являющегося органом государственной власти, есть возможность либо осуществить самостоятельное подключение к системе ГосСОПКА, либо создать свой собственный корпоративный Центр ГосСОПКА, либо подключиться к уже созданному Центру, оказывающему услуги по подключению к системе ГосСОПКА.

При самостоятельном подключении к Центру ГосСОПКА субъекту КИИ предстоит решить следующие задачи:

- создание собственного Центра мониторинга информационной безопасности с учетом требований нормативных документов ФСБ РФ, ФСТЭК России, иных нормативно-правовых актов;

- внедрение и поддержка технических средств и решений, соответствующих методическим рекомендациям ФСБ РФ по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации;

- внедрение и поддержка технических средств и решений, соответствующих требованиям к лицензиату ФСТЭК России для осуществления деятельности по мониторингу информационной безопасности средств и систем мониторинга;

- получение лицензии ФСТЭК России на деятельность по технической защите конфиденциальной информации (ТЗКИ) в части перечня работ и услуг по мониторингу информационной безопасности средств и систем мониторинга (в случае предоставления коммерческих услуг другим организациям или при работе в составе холдинговой структуры);

- получение лицензии ФСБ РФ на деятельность по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (в случае предоставления коммерческих услуг другим организациям или при работе в составе холдинговой структуры);

- осуществление взаимодействия с НКЦКИ в соответствии с регламентом взаимодействия подразделений ФСБ РФ и субъектов ГосСОПКА при осуществлении информационного обмена в области обнаружения, предупреждения и ликвидации последствий компьютерных атак;

- привлечение, обучение, удержание сотрудников Центра мониторинга информационной безопасности;

- разработка и непрерывная актуализация сценариев атак и мониторинга;

- аналитика событий и инцидентов, построение отчетности.

Подключение к внешнему (коммерческому) центру ГосСОПКА, который оказывает соответствующие услуги, позволяет передать большинство вышеописанных задач специализированной организации. От заказчика потребуется лишь подключить источники событий к коммерческому центру ГосСОПКА, согласовать формат и регламент взаимодействия, а также своевременно уведомлять об изменениях в своей ИТ-инфраструктуре. Кроме того, воспользовавшись услугами внешнего центра ГосСОПКА, организация перекладывает на исполнителя риски несоответствия законодательству РФ в области ведения незаконного предпринимательства (ст. 171 УК РФ) в части ведения деятельности без соответствующих лицензий ФСБ РФ и/или ФСТЭК России.

АСУТП

Перейдем к принципам защиты автоматизированных систем управления производственными и технологическими процессами. Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды» (в ред. Приказа ФСТЭК России от 9 августа 2018 г. № 138) устанавливает законодательные требования в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами (далее — АСУТП). Несмотря на наличие двух казалось бы дублирующихся направлений защиты КИИ (187-ФЗ по КИИ с подзаконными актами и указанный Приказ №31 по АСУТП), в настоящее время государственные регуляторы придерживаются следующей точки зрения: если объект КИИ признан значимым (т.е. ему присвоена одна из трех категорий значимости), то используется Приказ ФСТЭК России от 25 декабря 2017 г. № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации», а если объект КИИ признан незначимым (т.е. категория значимости не была присвоена), то по решению субъекта КИИ можно применять как Приказ №31 по АСУТП, так и Приказ №239 по КИИ.

В соответствии с Приказом №31 объектами защиты в АСУТП являются информация о параметрах или состоянии управляемого объекта или процесса, а также все сопутствующие технические средства (рабочие станции, серверы, каналы связи, контроллеры), ПО и средства защиты. Данный документ указывает, что предпринимаемые организационные и технические меры по защите АСУТП должны, в первую очередь, обеспечивать доступность и целостность обрабатываемой в АСУТП информации, а обеспечение конфиденциальности логично ставится на второе место. Кроме этого, указывается, что принимаемые меры должны быть гармонизированы с мерами по обеспечению других видов безопасности, например, промышленной, пожарной, экологической, и не должны оказывать отрицательного влияния на штатный режим функционирования АСУТП. Предъявляются требования и к СЗИ в АСУТП — они должны пройти оценку соответствия.

В документе описаны организационные шаги по защите информации (далее — ЗИ) в АСУТП: формирование требований к ЗИ, разработка и внедрение системы защиты АСУТП, обеспечение ЗИ в ходе эксплуатации АСУТП и при выводе её из эксплуатации. Именно на этапе формирования требований проводится важная работа по классификации АСУТП: системе устанавливается один из трех классов защищенности (где самый низкий класс — третий, самый высокий — первый), при этом класс защищенности определяется в зависимости от уровня значимости обрабатываемой информации, т.е. степени возможного ущерба от нарушения её свойств безопасности (целостность, доступность и, если применимо, конфиденциальность). Степень ущерба же может быть высокой (ЧП федерального или межрегионального масштаба), средней (ЧП регионального или межмуниципального масштаба) или низкой (происшествие носит локальный характер).

Кроме классификации АСУТП, на этапе формирования требований определяются угрозы безопасности АСУТП путем составления модели угроз: выявляются источники угроз, оцениваются возможности нарушителей (т.е. создается модель нарушителя), анализируются уязвимости используемых систем, определяются возможные способы реализации угроз и последствия этого, при этом следует использовать БДУ ФСТЭК России. Важность создания модели нарушителя на данном этапе заключается еще и в том, что применяемые меры защиты в АСУТП 1-го класса защищенности должны обеспечивать нейтрализацию действий нарушителя с высоким потенциалом, в АСУТП 2-го класса защищенности — нарушителя с потенциалом не ниже среднего, в АСУТП 3-го класса защищенности — нарушителя с низким потенциалом (потенциалу нарушителей даётся определение на странице БДУ).

Далее, Приказ №31 предлагает алгоритм выбора и применения мер для обеспечения безопасности, уже знакомый нам по Приказам ФСТЭК России №21 (ПДн) и №17 (ГИС): сначала осуществляется выбор базового набора мер на основании предложенного списка, далее производится адаптация выбранного базового набора мер, предполагающая исключение нерелевантных базовых мер в зависимости от особенностей информационных систем и использующихся технологий, затем адаптированный базовый набор мер уточняется для нейтрализации актуальных угроз не выбранными ранее мерами, и наконец осуществляется дополнение уточненного адаптированного базового набора мерами, установленными иными применимыми нормативными правовыми документами. При этом в Приказе №31 подчеркивается важность непрерывности технологических процессов: можно применять компенсирующие защитные меры в случае прогнозируемого негативного влияния на штатный режим функционирования АСУТП.

В Приказе №31 указаны следующие группы мер по обеспечению безопасности АСУТП, которые должны быть применены в зависимости от требуемого класса защищенности АСУТП:

- идентификация и аутентификация;

- управление доступом;

- ограничение программной среды;

- защита машинных носителей информации;

- аудит безопасности;

- антивирусная защита;

- предотвращение вторжений (компьютерных атак);

- обеспечение целостности;

- обеспечение доступности;

- защита технических средств и систем;

- защита информационной (автоматизированной) системы и ее компонентов;

- реагирование на компьютерные инциденты;

- управление конфигурацией;

- управление обновлениями программного обеспечения;

- планирование мероприятий по обеспечению безопасности;

- обеспечение действий в нештатных ситуациях;

- информирование и обучение персонала.

При этом в документе подчеркивается, что при внедрении технических средств защиты информации прежде всего следует использовать штатный защитный функционал используемых в АСУТП систем, а уже затем — наложенные СЗИ, к которым также предъявляются определенные требования: если для защиты информации в АСУТП применяются сертифицированные СЗИ, то необходимо руководствоваться требованиям к их классам, а также к классам СВТ и уровням контроля отсутствия НДВ, описанным в п.24 Приказа №31.

Безопасность значимых объектов КИИ

Рассмотрим теперь один из основных подзаконных актов по защите объектов КИИ, а именно Приказ ФСТЭК России от 25 декабря 2017 г. № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

Требования, изложенные в Приказе ФСТЭК России №239, предъявляются к информационным системам, автоматизированным системам управления и информационно-телекоммуникационным сетям значимых объектов КИИ. Критерии отнесения объектов КИИ к значимым описаны в Постановлении Правительства №127, о котором написано выше. Выполнение требований рассматриваемого приказа предполагает, что категорирование объектов КИИ уже было предварительно проведено, опять же в соответствии с нормами ПП-127. Кроме значимых объектов, по решению субъекта КИИ нормы рассматриваемого документа могут применяться и к незначимым объектам, равно как и требования Приказа №31. В Приказе №239 отдельно указано, что объекты КИИ, обрабатывающие ПДн, подпадают также и под нормы защиты ПДн, а в случае, если объект КИИ является ГосИС, то применяются нормы Приказа ФСТЭК России №17 по защите ГИС и проводится аттестация значимого объекта КИИ.

Приказ №239 указывает, что разработка мер ЗИ значимого объекта КИИ должна включать в себя анализ угроз безопасности и разработку модели угроз, а внедряемые меры защиты не должны оказывать негативного влияния на функционирование самого объекта. Как и в Приказе №31, анализ угроз должен включать выявление источников угроз, оценку возможностей нарушителей (т.е. создание модели нарушителя), анализ уязвимостей используемых систем (в том числе и тестирование на проникновение — пентест), определение возможных способов реализации угроз и их последствий, при этом следует использовать БДУ ФСТЭК России.

В Приказе №239 особо оговорено, что в случае разработки нового ПО как части подсистемы безопасности значимого объекта КИИ следует применять стандарты безопасной разработки программного обеспечения. При использовании СЗИ приоритет отдается штатному защитному функционалу, а при реагировании на компьютерные инциденты требуется отправлять информацию о них в систему ГосСОПКА.

В списке организационных и технических мер, предусмотренных положениями данного приказа в зависимости от категории значимости объекта КИИ и угроз безопасности информации, указаны пункты, аналогичные таковым в Приказе №31:

- идентификация и аутентификация;

- управление доступом;

- ограничение программной среды;

- защита машинных носителей информации;

- аудит безопасности;

- антивирусная защита;

- предотвращение вторжений (компьютерных атак);

- обеспечение целостности;

- обеспечение доступности;

- защита технических средств и систем;

- защита информационной (автоматизированной) системы и ее компонентов;

- планирование мероприятий по обеспечению безопасности;

- управление конфигурацией;

- управление обновлениями программного обеспечения;

- реагирование на инциденты информационной безопасности;

- обеспечение действий в нештатных ситуациях;

- информирование и обучение персонала.

Алгоритм выбора и применения мер защиты, описанный в Приказе №239, сходен по сути с алгоритмом Приказа №31 (а также Приказов №17 и №21 по защите ГИС и ПДн соответственно), за исключением того, что этап уточнения адаптированного базового набора мер включен в сам этап адаптации базового набора. Итак, сначала осуществляется выбор базового набора мер для соответствующей категории значимости объекта КИИ на основании предложенного в Приказе списка. Затем производится адаптация выбранного базового набора мер, предполагающая исключение нерелевантных базовых мер в зависимости от использующихся технологий и характеристик объекта КИИ, а также включение в набор других мер, необходимых для нейтрализации актуальных угроз. Наконец, адаптированный набор дополняется мерами, установленными иными применимыми нормативными правовыми документами, например, по защите информации в ГИС, ИСПДн, криптографической защите информации и т.д. В документе также указано, что если на объекте КИИ уже применяются меры промышленной, функциональной или физической безопасности, достаточные для нейтрализации актуальных угроз информационной безопасности, то дополнительные меры защиты можно не применять. Кроме того, по аналогии с Приказом №31, подчеркиваются важность непрерывности функционирования объекта КИИ и отсутствие негативного влияния на него со стороны применяемых мер: субъект КИИ может применять более подходящие компенсирующие меры взамен базовых, которые при этом будут блокировать актуальные для объекта КИИ угрозы безопасности. Кроме того, компенсирующие меры должны применяться и при использовании новых ИТ-решений и выявлении новых угроз, не учтенных разработчиками Приказа.

Требования предъявляются также и к самим СЗИ: можно применять средства, прошедшие оценку на соответствие требованиям по безопасности в форме испытаний, приемки или обязательной сертификации. Испытания и приемка проводятся субъектами КИИ самостоятельно либо с помощью лицензиатов ФСТЭК России. При использовании сертифицированных СЗИ требования к ним следующие: на объектах 1-й категории значимости следует применять СЗИ не ниже 4-го класса защиты, на объектах 2-й категории — СЗИ не ниже 5-го класса, а на объектах 3-й категории — СЗИ не ниже 6-го класса; при этом на значимых объектах всех категорий требуется применять СВТ не ниже 5-го класса.

Интересно также и то, что в Приказе №239 приведены требования и к уровням доверия СЗИ. Уровни доверия (далее — УД) определяются в соответствии с Приказом ФСТЭК России №131 от 30 июля 2018 г., в котором установлены шесть УД (самый низкий – 6-ой, самый высокий – 1-ый). Так, на объектах 1-й категории значимости следует применять СЗИ, соответствующие 4-му или более высокому УД, на объектах 2-й категории — СЗИ, соответствующие 5-му или более высокому УД, а на объектах 3-й категории — СЗИ, соответствующие 6-му или более высокому УД. Заметим, что пункты про уровни доверия применяемых СЗИ были введены в марте 2019 г. уже после выпуска первоначальной версии Приказа: ранее требования предъявлялись к уровню контроля отсутствия недекларированных возможностей (на объектах 1-й и 2-й категорий следовало применять СЗИ, прошедшие проверку по 4-му уровню НДВ), но с выходом упомянутого выше Приказа №131, вступившего в силу с июня 2019 г., требования руководящего документа по НДВ фактически прекратили действие.

Кроме того, в Приказе №239 подчеркивается, что на объектах 1-й категории значимости в качестве граничных маршрутизаторов следует использовать устройства, сертифицированные на соответствие требованиям по безопасности информации, а в случае невозможности их использования следует оценивать функции безопасности обычных граничных маршрутизаторов на этапах приемки или испытаний значимых объектов КИИ.

В дополнение к ранее указанному, в Приказе указывается на важность использования СЗИ, которые обеспечиваются гарантийной и/или технической поддержкой, а также на возможные ограничения по использованию программного/аппаратного обеспечения или СЗИ (видимо, имеются ввиду санкционные риски). Также указано, что на значимом объекте КИИ требуется запретить удаленный и локальный бесконтрольный доступ для обновления или управления лицами, не являющимися работниками субъекта КИИ, а также запретить бесконтрольную передачу информации из объекта КИИ производителю или иным лицам. Кроме этого, все программные и аппаратные средства объекта КИИ 1-й категории значимости должны располагаться на территории РФ (за исключением оговоренных законодательством случаев).

Как мы видим, Приказ №239, несмотря на схожую с другими приказами ФСТЭК России структуру, имеет целый ряд новаций: это и требования по соответствию СЗИ уровням доверия, и упоминание санкционных рисков, и повышенное внимание обеспечению безопасности сетевого взаимодействия. Следует отметить, что данный приказ является ключевым при выполнении требований по защите объектов КИИ, так что субъектам КИИ следует изучить его положения с особым вниманием.

Ответственность

Ответственность за неправомерное воздействие на КИИ РФ предусмотрена статьей 274.1 Уголовного Кодекса. Данная статья была введена Федеральным Законом № 194 от 26.07.2017 г. и действует с 01.01.2018 г. В соответствии с данной статьей уголовно наказуемы:

- создание, распространение и использование программ для неправомерного воздействия на КИИ;

- неправомерный доступ к информации в КИИ с последовавшим причинением вреда КИИ;

- нарушение правил эксплуатации средств хранения, обработки, передачи информации в КИИ или правил доступа к информации в КИИ с последовавшим причинением вреда КИИ;

- указанные выше действия, совершенные группой лиц по предварительному сговору, или в составе организованной группы, или с использованием служебного положения;

- указанные выше действия, если они повлекли тяжкие последствия (т.е. причинен ущерб на сумму более 1 миллиона рублей); при этом наступает ответственность в виде лишения свободы на срок до десяти лет, что автоматически переводит данное деяние в разряд тяжких преступлений со сроком давности до 10 лет.

Следует иметь ввиду, что действие данной статьи распространяется как на значимые, так и на незначимые объекты КИИ. Также данная норма не учитывает, какова была категория значимости атакованного объекта КИИ, как не учитывает и того, был ли он вообще прокатегорирован. Размер причиненного вреда является оценочным признаком и определяется судом. Расследует данные преступления следственное управление ФСБ РФ, а мерой пресечения на период следствия является помещение под арест в СИЗО. Стоит также отметить, что «прародитель» данной статьи — статья 274 — в настоящий момент имеет достаточно ограниченное применение в силу нечеткости формулировок и отсылочного характера, так что количество уголовных дел по ней исчисляется единицами (а до 2013 года их не было вообще). Публично известная правоприменительная практика по новой статье 274.1 на данный момент достаточно ограничена: например, в мае текущего года было вынесено решение по делу о DDoS-атаке на сайт Роскомнадзора, в сентябре осудили троих граждан за атаку на объект КИИ с помощью вируса-шифровальщика, а в октябре был вынесен приговор за «слив» персональных данных абонентов оператора связи.

Кроме вышеуказанной уголовной ответственности, субъектов КИИ и должностных лиц ожидают также и возможные административные взыскания: в настоящий момент рассматриваются изменения в КоАП РФ, предполагающие введение двух новых статей и существенных денежных штрафов за их нарушение:

- Статья 13.12.1 «Нарушение требований в области обеспечения безопасности КИИ РФ» будет предусматривать ответственность за нарушение порядка категорирования объектов КИИ, нарушение требований к созданию и обеспечению функционирования систем безопасности значимых объектов КИИ, нарушение требований по обеспечению безопасности значимых объектов КИИ, а также нарушение порядка информирования, реагирования и обмена информацией о компьютерных инцидентах.

- Статья 19.7.15 «Непредставление сведений, предусмотренных законодательством в области обеспечения безопасности КИИ РФ» предполагает ответственность за нарушение порядка предоставления сведений о категорировании объектов КИИ во ФСТЭК России, а также за невыполнение норм по обмену информацией с ГосСОПКА.

Список документов

Кроме рассмотренных выше нормативных актов (187-ФЗ, ПП-127, Приказы ФСТЭК России №31 и №239), в настоящий момент вопросы защиты КИИ законодательно регулируют следующие документы:

- Указ Президента Российской Федерации от 15.01.2013 г. № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», послуживший отправной точкой создания ГосСОПКА и НКЦКИ.

- Указ Президента Российской Федерации от 22.12.2017 г. № 620 «О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», определивший круг задач, решаемых ГосСОПКА, и наделивший ФСБ РФ новыми полномочиями в части защиты КИИ.

- Концепция Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (утверждена Президентом РФ 12.12.2014 № К 1274), в которой были определены назначения, функции и принципы создания ГосСОПКА, описана структура Центров ГосСОПКА и функции НКЦКИ.

- Положение о лицензировании деятельности по технической защите конфиденциальной информации, утвержденное постановлением Правительства Российской Федерации от 03.02.2012 г. № 79 в части перечня работ и услуг по мониторингу информационной безопасности средств и систем мониторинга.

- Постановление Правительства Российской Федерации от 17.02.2018 № 162 «Об утверждении Правил осуществления государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» регламентирует осуществление контроля над субъектами КИИ со стороны ФСТЭК России путем осуществления плановых и внеплановых выездных проверок выполнения требований 187-ФЗ и подзаконных НПА, при этом внеплановая проверка может проводится по факту возникновения компьютерного инцидента на значимом объекте критической информационной инфраструктуры, повлекшего негативные последствия. Указано, что сотрудники органа государственного контроля при проведении проверок могут пользоваться сертифицированными программными и программно-аппаратными средствами контроля. В целом, нормы данного Постановления напоминают регламент проведения проверок Роскомнадзором.

- Приказ ФСТЭК России от 06.12.2017 г. № 227 «Об утверждении Порядка ведения реестра значимых объектов критической информационной инфраструктуры Российской Федерации».

- Приказ ФСТЭК России от 21.12.2017 г. № 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» перечисляет требования к структурным подразделениям, ответственным за обеспечение безопасности значимых объектов КИИ, к программным и программно-аппаратным средствам защиты КИИ, к организационно-распорядительной документации и к функционированию самой системы безопасности значимых объектов КИИ.

- Приказ ФСТЭК России от 22.12.2017 г. № 236 «Об утверждении формы направления сведений о результатах присвоения объекту критической информационной инфраструктуры Российской Федерации одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий».

- Приказ ФСТЭК России от 11.12.2017 г. № 229 «Об утверждении формы акта проверки, составляемого по итогам проведения государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

- Приказ ФСБ РФ от 24.07.2018 г. № 366 «О Национальном координационном центре по компьютерным инцидентам» содержит основные цели, задачи и права НКЦКИ.

- Приказ ФСБ РФ от 24.07.2018 г. № 367 «Об утверждении Перечня информации, представляемой в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации и Порядка представления информации в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» регламентирует объем передаваемой в ГосСОПКА информации, в том числе касающейся произошедших компьютерных инцидентов. Данный приказ говорит о том, что информация по произошедшему инциденту (дата, время, технические подробности и последствия инцидента и его связь с другими инцидентами, месторасположение объекта КИИ, наличие связи между выявленной атакой и инцидентом) должна быть передана субъектом КИИ в систему ГосСОПКА в срок не позднее 24 часов с момента обнаружения компьютерного инцидента.

- Приказ ФСБ РФ от 24.07.2018 г. № 368 «Об утверждении Порядка обмена информацией о компьютерных инцидентах между субъектами критической информационной инфраструктуры Российской Федерации, между субъектами критической информационной инфраструктуры Российской Федерации и уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты, и Порядка получения субъектами критической информационной инфраструктуры Российской Федерации информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения». Данный документ регламентирует порядок обмена информацией об инцидентах (в объеме, соответствующему нормам Приказа №367), при этом обмен информацией с международными компаниями и организациями (например, с CERT'ами) идет через НКЦКИ, а субъекты КИИ могут также взаимодействовать между собой напрямую. Можно упрощенно говорить, что таким образом в масштабах страны реализован механизм обмена индикаторами компрометации (англ. Indicators Of Compromise, IOCs), а также информацией о средствах и способах проведения атак и методах их предупреждения и обнаружения (Tactics, Techniques and Procedures, TTPs).

- Приказ ФСБ РФ от 06.05.2019 № 196 «Об утверждении требований к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты» описывает требования к функционалу (включая реализацию функций безопасности, визуализации, построения сводных отчетов и хранения информации) средств обнаружения, предупреждения, ликвидации последствий и поиска признаков компьютерных атак на объектах КИИ.

- Приказ ФСБ РФ от 19.06.2019 № 281 «Об утверждении Порядка, технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры Российской Федерации» регламентирует взаимодействие субъектов КИИ и ФСБ РФ в части установки «сенсоров» ГосСОПКА на объектах КИИ, при этом субъект КИИ обязан обеспечить функционирование средств ГосСОПКА в непрерывном и бесперебойном режиме.

- Приказ ФСБ РФ от 19.06.2019 № 282 «Об утверждении Порядка информирования ФСБ России о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры Российской Федерации» обязывает субъектов КИИ информировать ФСБ РФ через НКЦКИ (посредством ГосСОПКА или альтернативными способами) обо всех компьютерных инцидентах на объекте КИИ в зоне ответственности субъекта. Кроме того, если субъект подчиняется нормам ЦБ РФ, то информация об инцидентах направляется также и в ФинЦЕРТ Банка России. При этом заданы достаточно жесткие временные рамки: информация об инциденте на значимом объекте КИИ должна быть передана в течение 3 часов с момента обнаружения, а на незначимом — в течение 24 часов. Кроме того, результаты мероприятий по реагированию на инциденты требуется передать в течение 48 часов после завершения этих мероприятий. Данный документ не лишен новаций: так, в п.10 говорится о необходимости не реже одного раза в год проводить тренировки (киберучения) по отработке мероприятий плана реагирования на компьютерные инциденты и принятия мер по ликвидации последствий компьютерных атак.

Помимо вышеперечисленных, ФСБ РФ также выпустила ряд других документов по вопросам защиты КИИ, которые, однако, в настоящий момент недоступны для свободного ознакомления:

- Методические рекомендации ФСБ РФ по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации.

- Методические рекомендации ФСБ РФ по обнаружению компьютерных атак на информационные ресурсы Российской Федерации.

- Методические рекомендации ФСБ РФ по установлению причин и ликвидации последствий компьютерных инцидентов, связанных с функционированием информационных ресурсов Российской Федерации.

- Методические рекомендации НКЦКИ ФСБ РФ по проведению мероприятий по оценке степени защищенности от компьютерных атак.

- Требования к подразделениям и должностным лицам субъектов ГосСОПКА.

- Регламент взаимодействия подразделений ФСБ РФ и субъектов ГосСОПКА при осуществлении информационного обмена в области обнаружения, предупреждения и ликвидации последствий компьютерных атак.

Комментарии (5)

Propieller

28.11.2019 21:54Вот что мне в сочинителях этих законов удивляет — это их узконаправленность.

АСУТП это не только контроллеры, компьютеры и Ethernet между ними. АСУТП — это ещё и весь условный полевой уровень и другое, не относящиеся к информационной инфраструктуре оборудование. А к фатальным последствиям, авариям, инцидентам оно привести может.

По тем законам, которые видел — мы успешно защищаемся от злоумышленника, который пытается обойти парольную защиту, закинуть вирус, переписать технологический софт в контроллера или конфиги сетевого оборудования… Там много такого всего он попытается сделать, даже попытается уничтожить какие-то части информационной инфраструктуры. Но это всё требует знаний в ИТ, иногда немалых. А вот для того, чтоб где-то умышленно или случайно включить-отключить что-то не то, "наладить" неправильно, нарушив тем самым техпроцесс, может даже вызвав необходимость ремонтно-восстановительных работ — чаще всего нужна безграмотность и невнимательность, которых в достатке. Вообще, может зима неожиданно пришла)))

Почему то считается что тратить бюджеты на защитный софт и железки для защиты от инцидентов в ИТ части — это нормально. А тратиться на мероприятия, ну и тоже наверно софт и железки для безопасности (от злоумышленников) всего технологического объекта — это лишнее.

RRakhmetov Автор

28.11.2019 21:59В Приказе №31 как раз подчеркивается, что важно использовать штатный защитный функционал используемых в АСУТП систем. Таким образом, следует корректно/безопасно настраивать и само оборудование, а не только средства защиты и ИТ-инфраструктуру «вокруг» объекта.

Propieller

30.11.2019 14:59В состав технологического объекта может входить оборудование не имеющее отношения к ИТ-инфраструктуре. Например, задвижки без электропривода. Как такое «корректно/безопасно настраивать» по 31 закону от закрытия вручную злоумышленником? Автоматы питания (обычные, в пластиковом корпусе без дистанционного управления) как «корректно/безопасно настраивать» от выключения их злоумышленником?

Ту часть АСУТП которая ИТ — уже всю законами обложили. А законов об организации безопасности в полях (я не про охрану труда, а про защиту от злоумышленных действий) — я не видел еще. Мероприятия, которые способствуют безопасности, встречающиеся в ПУЭ и ПТЭ — не в счет.

RRakhmetov Автор

01.12.2019 17:19Описанные в статье нормативные документы действительно рассматривают защиту IT и OT систем и сетей. Если же брать «аналоговые» системы, то в них модель угроз и нарушителя, а также риски будут иными. Для их защиты логичнее всего будет применять организационные меры: инструкции и прочие локальные нормативные акты, визуальный контроль работы, проверки кандидатов и сотрудников.

Makc_K

Спасибо, ушло в закладки.

Мало кто при разборе 187-ФЗ и связанного с ним законодательства вспоминает про 31 указ для некритичных объектов. Даже больше скажу я неоднократно слышал от «субъектов КИИ» примерно следующее: мы тут подумали и решили, что у нас НЕ критичные объекты, по этому мы не будем привязываться к федеральным требованиям в области защиты.