Microsoft утверждает, что ПК с защищенным ядром Windows 10 смогут успешно защищать своих пользователей от вредоносных программ, разработанных для уязвимых драйверов.

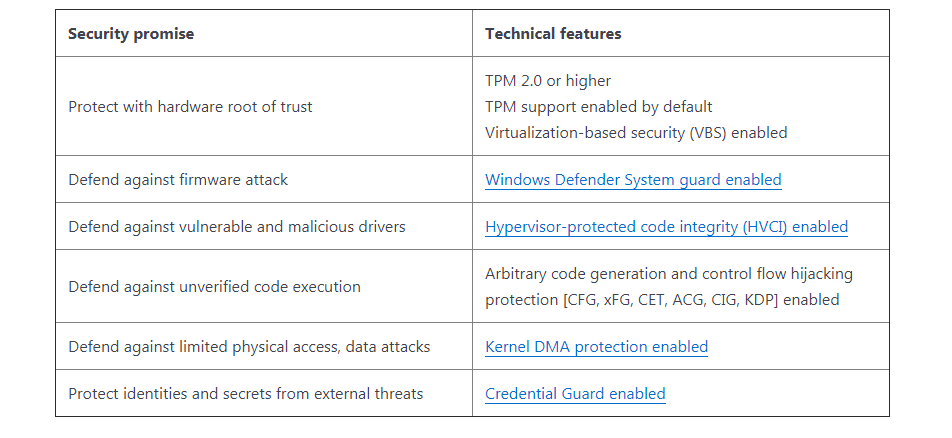

В ПК с защищенным ядром по умолчанию включены следующие функции:

«Многочисленные атаки вредоносного ПО, в том числе RobbinHood, Uroburos, Derusbi, GrayFish и Sauron, а также кампании, проводимые субъектом угроз STRONTIUM, усиливают уязвимости драйверов (например, CVE-2008-3431, CVE-2013-3956, CVE-2009-0824, CVE-2010-1592 и т. д.), чтобы получить привилегии ядра и, в некоторых случаях, эффективно отключить агенты безопасности на скомпрометированных машинах», — отметили в Microsoft.

В корпорации подчеркнули, что вредоносные программы злоупотребляют уязвимыми прошивками и драйверами. «В дополнение к уязвимым драйверам, существуют также драйверы, уязвимые по своей конструкции (имеют также называемые «червоточины»), которые могут нарушить обещание безопасности платформы, открывая прямой доступ к чтению/записи произвольной памяти на уровне ядра, MSR», — заявили представители Microsoft.

Компания определила более 50 поставщиков таких драйверов. В настоящее время ведется работа по исправлению уязвимых драйверов.

Совсем недавно операторы шифровальщика RobbinHood Ransomware использовали уязвимый драйвер GIGABYTE для повышения привилегий и установки вредоносных неподписанных драйверов Windows, которые позволяли завершать процессы антивирусного программного обеспечения на скомпрометированных системах.

«В этом сценарии атаки преступники использовали драйвер Gigabyte в качестве клина, чтобы они могли загрузить второй, неподписанный драйвер в Windows», — объяснили тогда исследователи Sophos. — «Затем этот второй драйвер идет на все, чтобы уничтожить процессы и файлы, принадлежащие продуктам безопасности конечных точек, минуя защиту от несанкционированного доступа, чтобы позволить вымогателям атаковать без помех».

Как заявляет Microsoft, Windows 10 поставляется с функциями защиты аппаратного и встроенного программного обеспечения, которые могут успешно бороться с атаками, такими как заражение устройств с помощью Lojax и RobbinHood Ransomware.

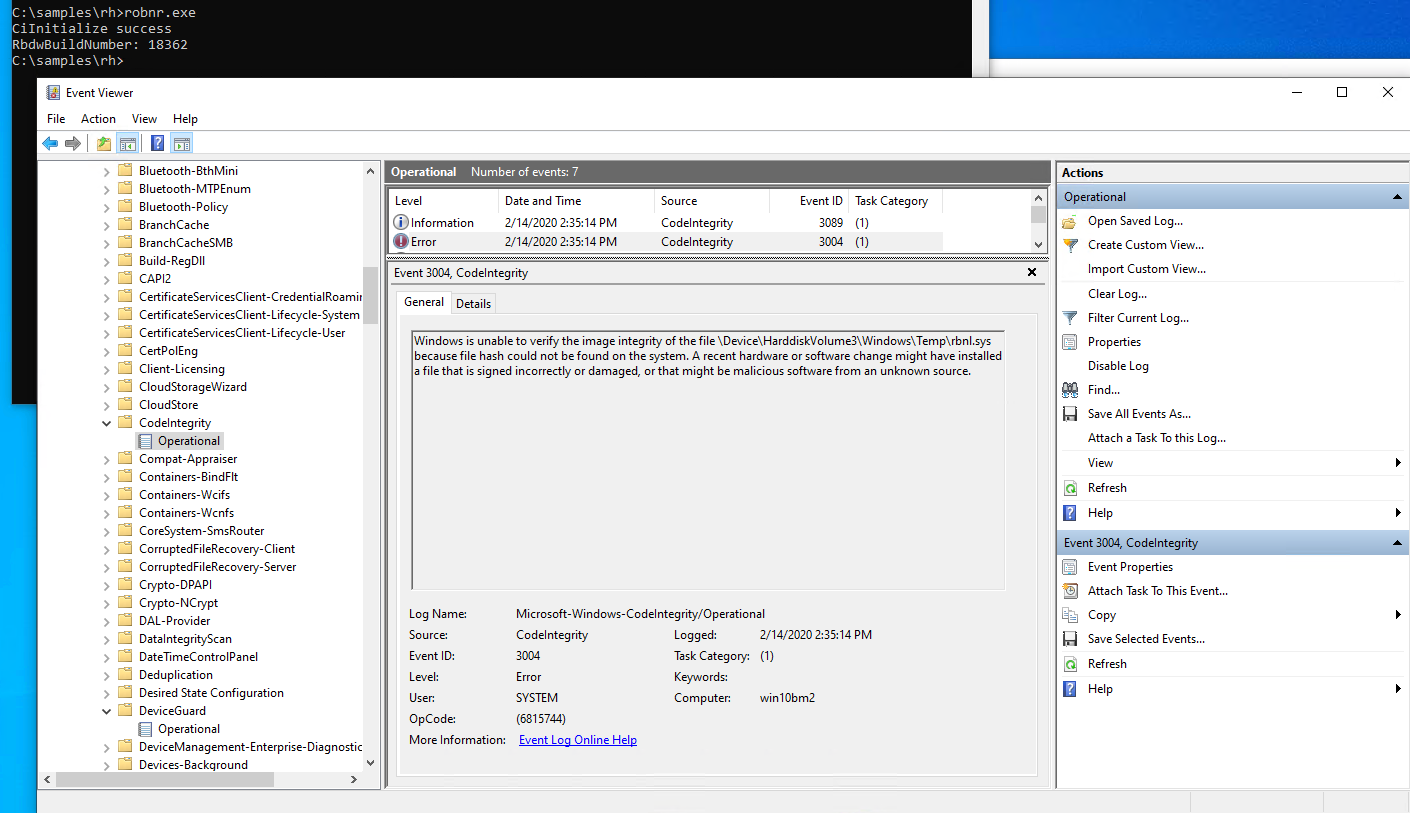

На изображении показан журнал событий с ПК с защищенным ядром, когда проводится проверка целостности памяти во время выполнения. Это предотвращает подделку параметров CI RobbinHood и, следовательно, загрузку вредоносного драйвера RBNL.sys.

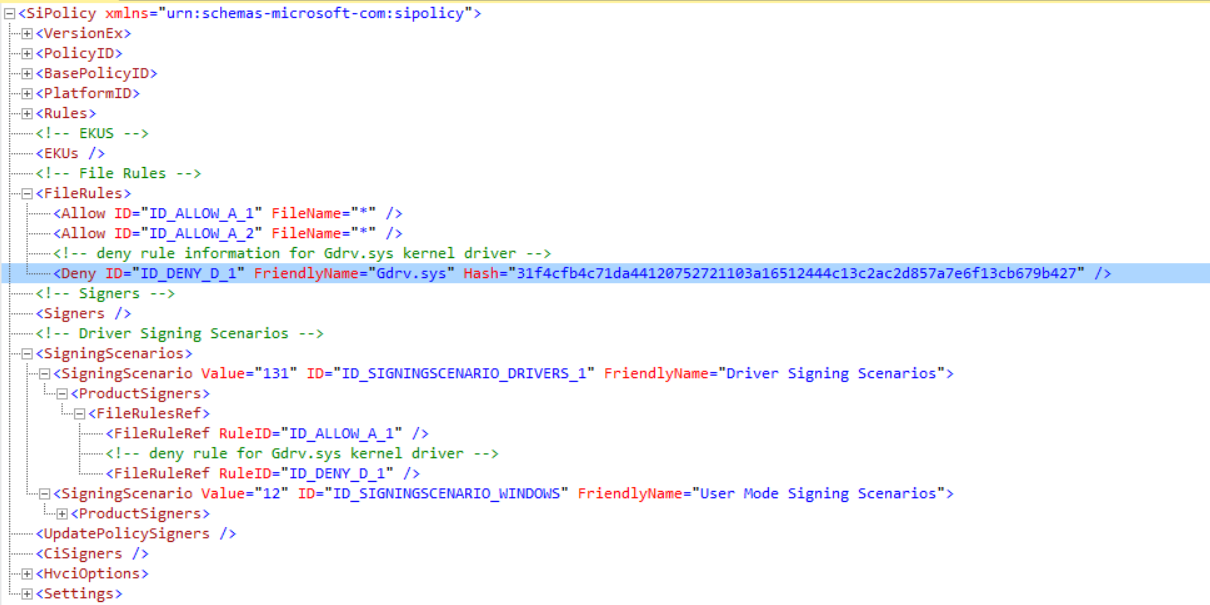

Также клиент может создать собственный блок-лист. Ниже приведен пример такого стоп-листа, который блокирует уязвимый драйвер GDRV.sys.

Кроме того, ПК с защищенным ядром, представленные Microsoft в октябре 2019 года в партнерстве с Lenovo, HP, Dell, Panasonic, Dynabook и Getac, могут блокировать атаки на уровне встроенного ПО, поскольку они поставляются с этими функциями безопасности с аппаратной поддержкой, включенными по умолчанию. Пользователям не нужно вручную вносить необходимые изменения в настройки BIOS и ОС.

Однако пользователи других устройств также могут воспользоваться защитой, если они правильно настроят свое оборудование и функции безопасности Windows.

«В частности, должны быть включены следующие функции: безопасная загрузка, HVCI (включает VBS), KDP (автоматически включается, когда VBS включен), KDMA (только Thunderbolt) и системный защитник Windows Defender», — объясняет Microsoft.

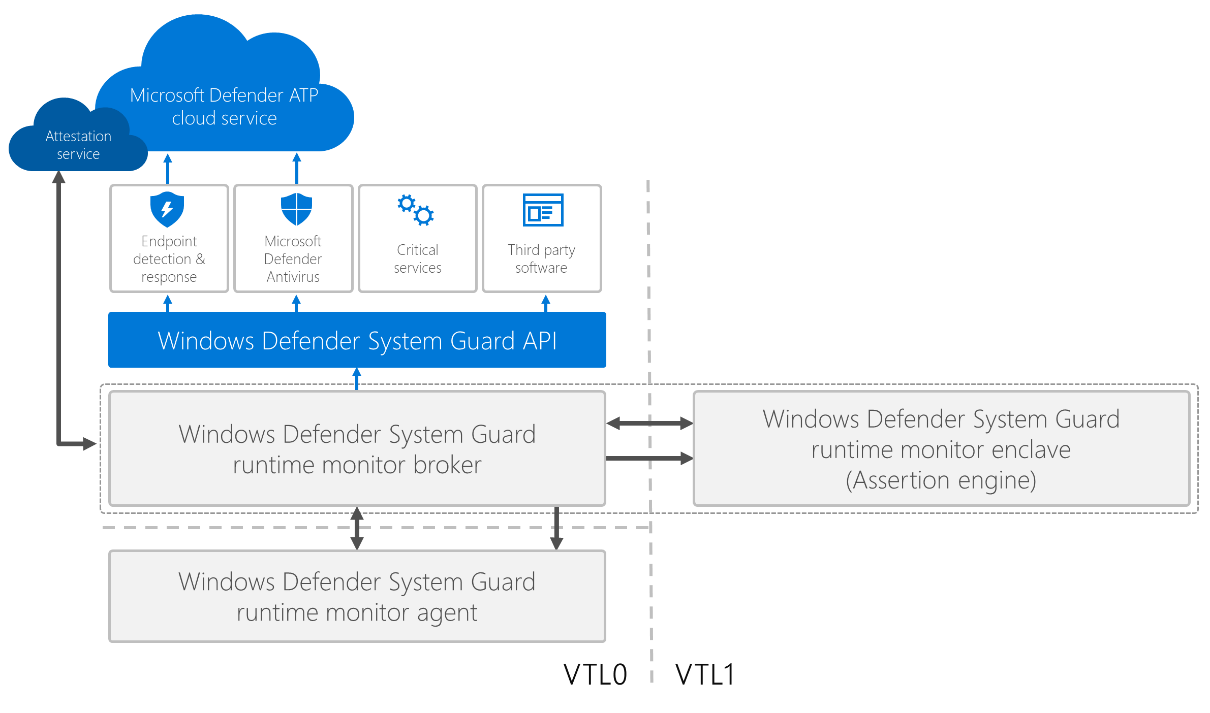

Пользователи компьютеров с защищенным ядром получают сразу цельную схему защиты «от облака к облаку», которая работает с облачными сервисами и Microsoft Defender ATP для агрегирования предупреждений от аппаратных элементов для обеспечения сквозного доступа».

См. также:

boris768

Manual map драйверов скоро будет проблемным :(

DoubleW

а для чего он бывает нужен?

boris768

Пользуются для обхода античитов. Kdmapper на github посмотрите.