Вам не понадобится много времени, чтобы найти утёкшие в сеть базы данных Firebase. Печально, что после всех сливов и скандалов не заметно, чтобы Google пытался что-то изменить. Goon Security, одна из компаний, занимающихся информационной безопасностью, решила в очередной раз напомнить про незащищённость Firebase. И за 12 часов собрала более 13 000 000 записей, включая электронные письма, пароли, номера телефонов и личные сообщения из более чем 450 баз данных.

Специалисты компании использовали GasLeak — простой, но удобный инструмент, эксплуатирующий особенности работы базы данных Firebase в режиме реального времени. При создании БД Firebase предлагает пользователю выбрать тестовый режим или «заблокированный». В первом случае любой желающий может читать и делать записи, а во втором чтение и запись ограничиваются. Когда чтение и запись публично разрешены, появляется красное предупреждающее сообщение.

Забавно, что когда пользователь закрывает это уведомление, оно исчезает и больше уже не появляется. Это означает, что разработчик завершает тестирование и готов перейти в рабочую среду. Соответственно, он должен помнить о том, что БД находится в режиме тестирования. Да, это не вина Google, но из-за непродуманной системы предупреждений злоумышленники получили отличную возможность поживиться за счёт разработчиков.

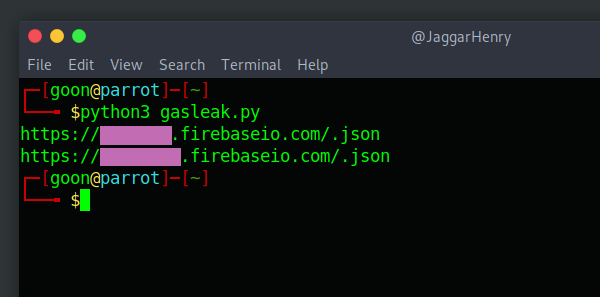

Доступ к данным обычно осуществляется через файл JSON, как показано на скриншоте ниже:

Это означает, что даже если база данных открыта, вам пришлось бы подбирать имена файлов, чтобы увидеть хоть что-то. Однако, если опустить имя файла, можно получить _всю базу данных_! Ничего искать не надо, оно уже на ладони.

Соответственно, всё, что требуется сделать GasLeak — это воспользоваться уязвимостью путём перебора поддоменов. За основу был взят список слов, созданный благодаря открытой статистике самых популярных сайтов планеты — 1.000.000 вебсайтов от Alexa.

Были обнаружены утечки баз данных объемом в гигабайты и миллионы строк утечки учетных данных. Некоторые из интересных находок описаны ниже.

Номера банковских карт/пароли

Журналы телефонных звонков/транзакций

Забавно, что эксперты из Goon Security в конце своей кампании по изучению уязвимостей Firebase наткнулись на след, оставленный кем-то из предыдущих «исследователей».

Интересно, последует ли за этим какая-то официальная реакция? Как бы то ни было, Cloud4Y напоминает: не забывайте про вашу безопасность.

androidovshchik

имхо бэкдор в виде

https://*.firebase.io/.jsonэто еще какая вина гугла. Были раньше мысли, что даже если найдут поддомен, то как минимум будет тяжело сбрутфорсить структуру бд, а оказывается без проблем) Правила, конечно, нужны, но по идеи с нестандартными путями в бд, никто бы ничего и не нашел, часто этого достаточно