Здравствуйте, это вторая статья о NGFW решении от компании UserGate. Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

1. Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен. Решение UserGate поддерживает следующие режимы подключения:

L3-L7 брандмауэр

L2 прозрачный мост

L3 прозрачный мост

Виртуально в разрыв, с применением протокола WCCP

Виртуально в разрыв, с применением Policy Based Routing

Router on a Stick

Явно заданный WEB-прокси

UserGate, как шлюз по умолчанию

Мониторинг Mirror-порта

UserGate поддерживает 2 типа кластеров:

Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости.

2. Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format), данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек. Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный. Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management - первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted - второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted - третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ - четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машины, хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но как видим есть только один выбор (UTM First Boot). Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону, за это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP). Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы). Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static. Позже переходим к веб-консоли UserGate по указанному адресу, он должен выглядеть примерно следующим образом: https://UserGateIPaddress:8001:

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

3. Настройка

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе "Интерфейсы" нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел "Интерфейсы" отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

Включить или отключить интерфейс

Указать тип интерфейса - Layer 3 или Mirror

Назначить зону интерфейсу

Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

Изменить физические параметры интерфейса - MAC-адрес и размер MTU

Выбрать тип присвоения IP-адреса - без адреса, статический IP-адрес или полученный по DHCP

Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка "Добавить" позволяет добавить следующие типы логических интерфейсов:

VLAN

Бонд

Мост

PPPoE

VPN

Туннель

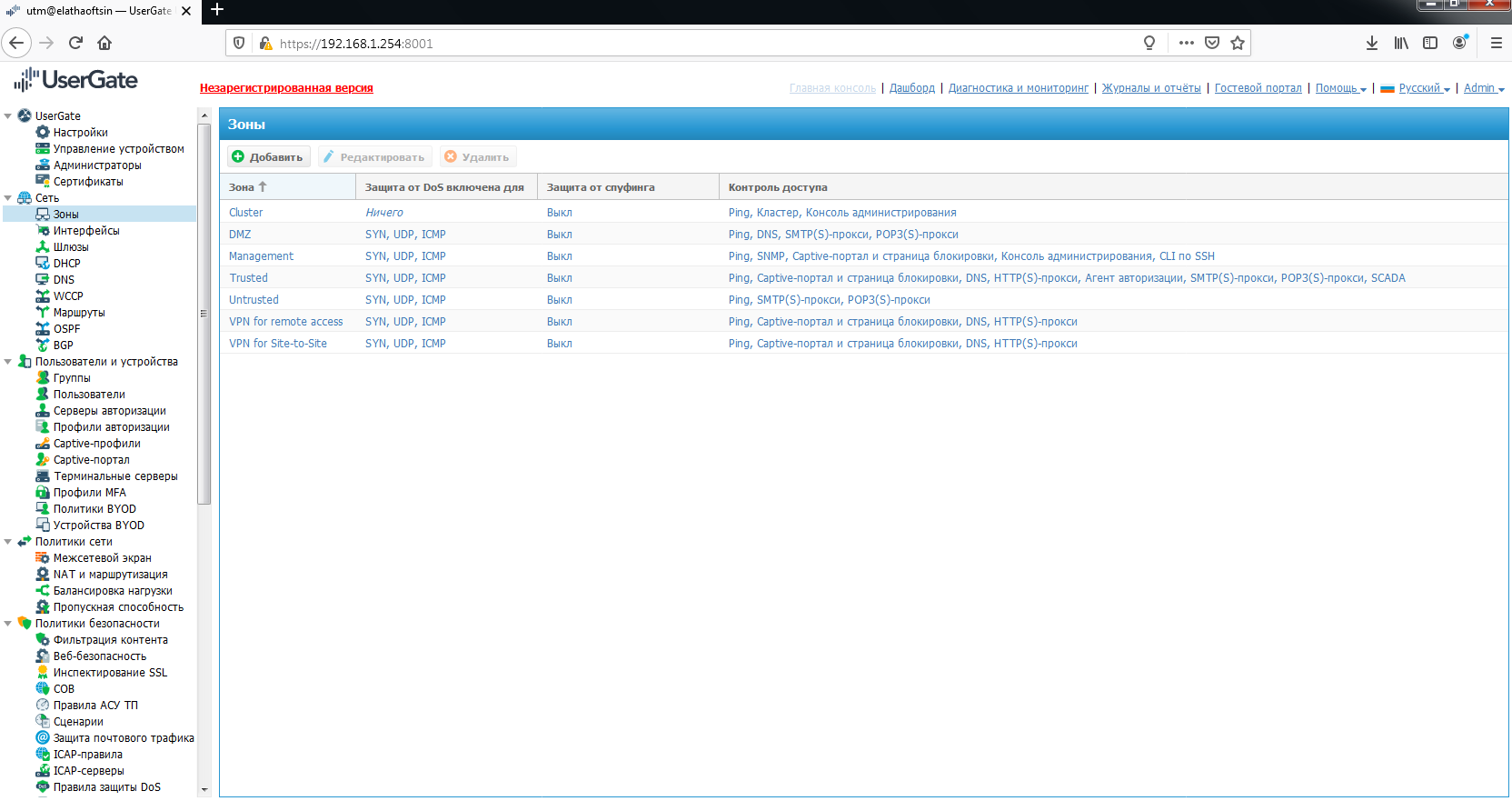

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster - зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site - зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access - зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но как сказано в руководстве к версии 5, можно создать не более 15 зон. Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе "Шлюзы" настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

Балансировка трафика между шлюзами.

Основной шлюз с переключением на запасной.

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

Проверка сети включена - шлюз считается доступным, если:

UserGate может получить его MAC-адрес с помощью ARP-запроса.

Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе "DNS" необходимо добавить DNS сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей. UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе "NAT и Маршрутизация" нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано - «Trusted-->Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе "Межсетевой экран" необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана так же уже создано - «Internet for Trusted» и его необходимо включить. С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения. Правила применяются также как и в разделе "NAT и Маршрутизация", т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

4. Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.

Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

saburovga

Наверное уже 10 лет прошло и много воды утекло, но при слове «Usergate» я все-равно начинаю испытывать лютую ненависть после юзергейта, по моему 5-й версии, который мне тогда приходилось админить.