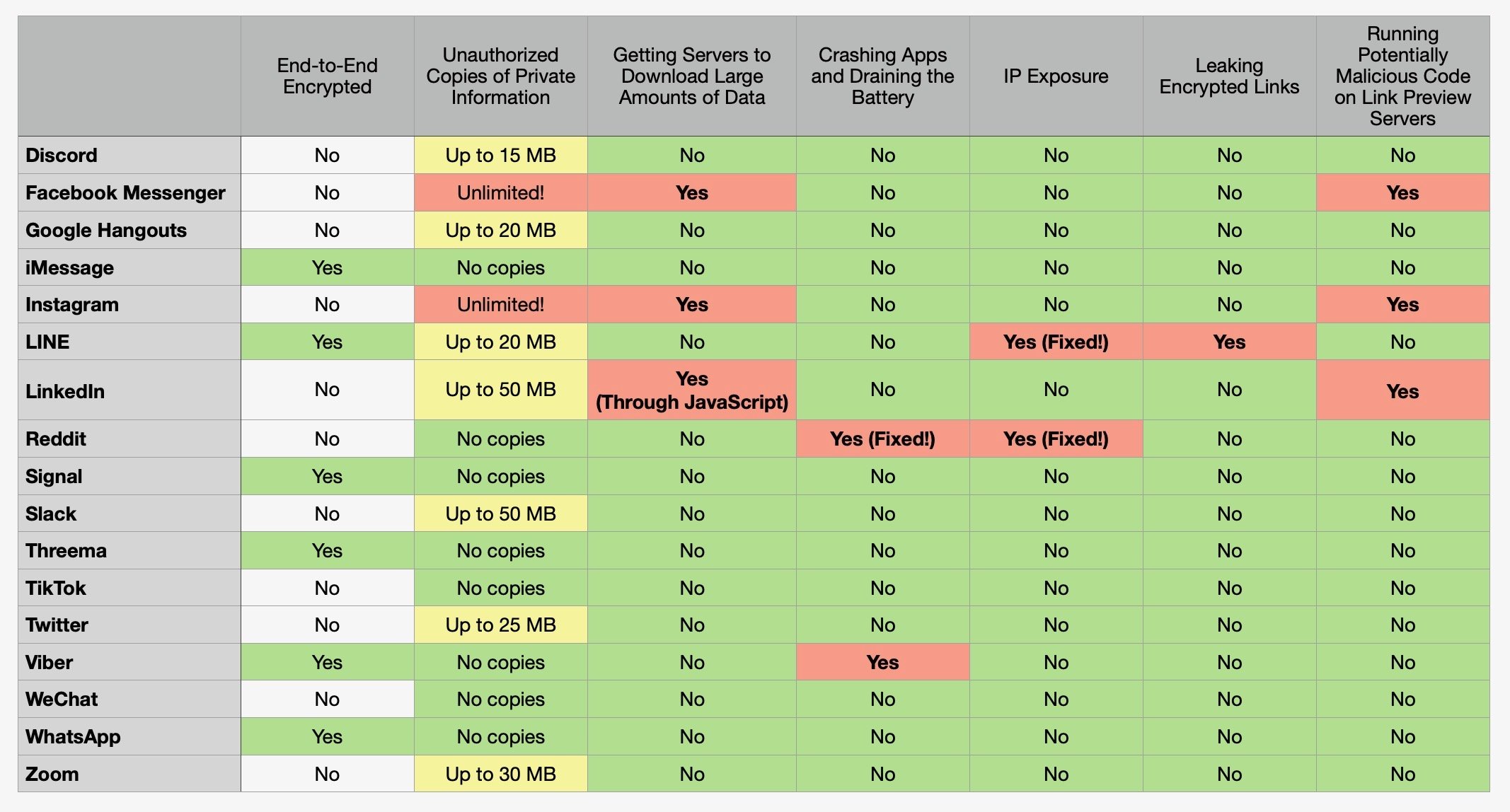

Исследователи Талал Хадж Бакри и Томми Майск выяснили, что функция превью ссылок в мессенджерах может служить утечкам персональных данных. Наиболее серьезные нарушения выявлены в мессенджерах Facebook, Instagram, LinkedIn и Line.

Когда отправитель включает ссылку в сообщение, приложение или назначенный им прокси-сервер должно само перейти по ссылке, открыть файл и узнать, что в нем содержится. Это необходимо, чтобы сформировать превью с текстом и картинкой. Однако в то же время эта функция делает пользователей уязвимыми для атак. В худшем случае происходит загрузка вредоносной программы. Иногда же такой формат приводит к загрузке файлов настолько большого размера, что они вызывают сбой приложения, разряжают батареи устройств или используют ограниченную полосу пропускания. А если ссылка ведет к частным материалам —например, к налоговой декларации, размещенной в частной учетной записи OneDrive или DropBox, — то сервер приложения имеет возможность просматривать и хранить ее в течение неопределенного срока.

Исследователи обнаружили, что Facebook Messenger и Instagram полностью загружают и копируют связанный файл, даже если он имеет размер в гигабайтах. Оба приложения также запускают любой JavaScript, содержащийся в ссылке. Это проблема, потому что пользователи не могут проверить безопасность JavaScript.

Бакри и Майск сообщили о своих выводах Facebook, но компания заявила, что оба приложения работают, как и положено.

LinkedIn показывает себя немного лучше. Вместо копирования файлов любого размера он загружает только первые 50 мегабайт.

Приложение Line открывает зашифрованное сообщение и отправляет ссылку на свой сервер для создания превью. «Мы считаем, что это противоречит цели сквозного шифрования, поскольку серверы Line знают все о ссылках, которые отправляются через приложение, и о том, кто и кому передает какие ссылки», — написали Бакри и Майск.

Discord, Google Hangouts, Slack, Twitter и Zoom также копируют файлы, но они ограничивают объем данных 15-50 МБ.

В Viber используется сквозное шифрование, но при отправке ссылки на большой файл устройство автоматически попытается загрузить его полностью, даже если размер достигает нескольких гигабайт.

Функция чата в официальных приложениях Reddit для iOS и Android была уязвима для утечки IP-адресов любого, кто получает превью-ссылку. Команда Reddi уже отреагировала на отчет исследователей и выпустила исправленные версии (2020.36.0 для Android и 2020.37.0 для iOS) своих приложений.

В целом, исследование показывает, что большинство приложений для обмена сообщениями работают правильно. Например, Signal, Threema, TikTok и WeChat дают пользователям возможность не получать превью, либо используют относительно безопасные средства для рендеринга.

В сентябре специалисты из Вюрцбургского университета и Дармштадтского технического университета (Германия) сообщили, что WhatsApp и Signal подвергают номера пользователей опасности краулинга. Этому же подвержен и Telegram, хотя и в меньшей мере.

См. также:

aamonster

Забавно, что Skype вообще не упомянут. Неужели настолько потерял популярность?

Hooters

Да что там skype, телеги нет

namikiri

В Телеге был такой баг вроде, только с местоположением, исправили.

DrMefistO

Телега в конце упомянута, и только про краулинг. Если это примечание автора новости, тогда да, с телегой никто не баловался.