С ноября 2020 года участились случаи похищения аккаунтов у популярных Telegram-каналов. Недавно эксперты CERT-GIB установили тип вредоносной программы, с помощью которой хакеры пытались угнать учетку у Никиты Могутина, сооснователя популярного Telegram-канала «База» (320 тысяч подписчиков). В той атаке использовался стилер Hunter, который Могутину прислали под видом рекламы образовательной платформы. Сам стилер нацелен на устройства под управлением ОС Windows, поэтому атакующие так настойчиво просили журналиста открыть архив на рабочем компьютере, а не с iPhone, чего он — и правильно — делать не стал. Hunter "умеет" автоматически собирать учетные записи на зараженном компьютере, затем отсылает их злоумышленнику и раньше его, к примеру, часто использовали для кражи учетных данных у игроков GTA. Никита Карпов, младший вирусный аналитик CERT-GIB, провел анализ вредоносного файла и рассказал об особенностях киберохоты на популярные Telegram-каналы .

Кейс «Базы»

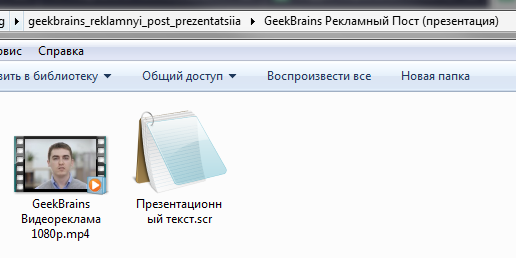

Стилер написан на C++ и рассылается владельцам каналов под видом предложения рекламы. Например, экземпляр, разбираемый в этой статье, маскировался под рекламу от GeekBrains.

Данный стилер продается на нескольких форумах и активно рекламируется самим продавцом.

Функционал

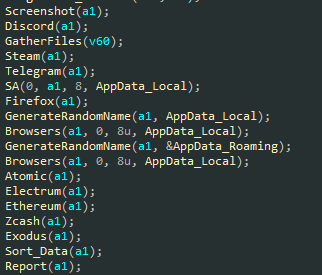

Функционал стилера реализован в методах, представленных ниже:

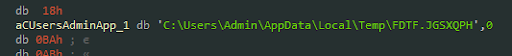

В процессе работы каждого метода похищенные данные записываются во временный файл со случайными именем и расширением:

Полученные временные файлы помещаются в архив внутри памяти процесса и затем удаляются.

Discord

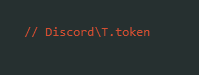

Для похищения сессии Discord стилер ищет папку “\discord\Local Storage\leveldb\” и копирует содержимое каждого файла во временный файл.

В архиве файлы записываются в папку с названием приложения и сохраняют изначальное имя файла “Application\File.name”.

Для примера была создана папка “\discord\Local Storage\leveldb\” с файлом “T.token”.

Скриншот рабочего пространства

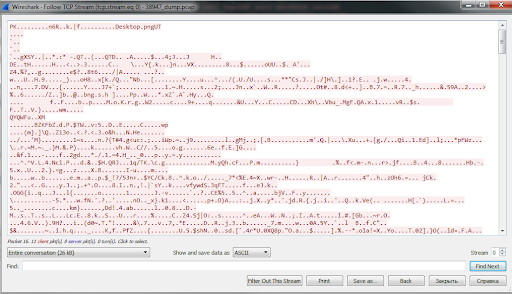

Для получения длины и ширины экрана используется win API GetSystemMetrics(). GetDC(0) используется, чтобы получить handle всего экрана, и с помощью CreateCompatibleBitmap() создается bitmap-объект, который сохраняется в файл “Desktop.png”.

Сбор файлов

Стилер получает путь USERPROFILE = “C:\Users\USERNAME” и собирает все файлы с расширениями из списка:

.txt

.rdp

.docx

.doc

.cpp

.h

.hpp

.lua (скрипты для GTA SAMP)

Steam

Для стилера интересны файлы с расширением “.ssfn” в папке “Software\Valve\Steam\ssfn” и все файлы из папки “Steam/config/”.

Для обхода защиты Steam Guard и доступа к аккаунту необходимо, чтобы пароль был сохранен в Steam-клиенте (галочка «Запомнить пароль»). Также нужны файлы с компьютера жертвы, которые собирает стилер:

файл с расширением .ssfn

config.vdf

loginusers.vdf

SteamAppData.vdf

Telegram

Стилер проверяет наличие Telegram среди процессов и получает расположение исполняемого файла "Telegram.exe". Далее программа проверяет, есть ли passcode в папке “key_datas”, и, если он установлен — стилер начинает похищать данные других приложений. Если же Telegram не защищен passcode’ом, то стилер похищает из папки “\tdata\” файл, начинающийся с “D877F783D5D3EF8C” (в конце может быть любой символ), и файл, находящийся в “\tdata\ D877F783D5D3EF8C” и начинающийся с “map” (в конце может быть любой символ). Этих двух файлов будет достаточно для похищения сессии Telegram.

GTA SAMP

Данный стилер изначально ориентирован на игроков в GTA SAMP и похищение их аккаунтов. Об этом говорят файлы, собираемые с компьютера жертвы (скрипты, которые могут относиться к игре) и файлы, собираемые из “\Documents\GTA San Andreas User Files\SAMP\”. Для стилера интересны следующие файлы:

USERDATA.DAT — хранит информацию о серверах, записывается в “SAMP\servers.fav”

chatlog.txt — записывается в "SAMP\chatlog.txt"

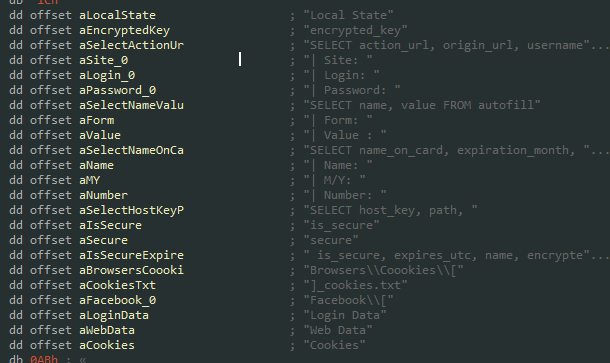

Браузеры

Учетные данные пользователей браузера Mozilla Firefox стилер похищает из файла “logins.json”, который ищет в “\Mozilla\Firefox\Profiles”. Из браузеров Google Chrome и Chromium собираются:

данные о местоположении

учетные данные от аккаунтов на ресурсах

данные для автозаполнения форм

данные карт

cookies

аккаунты Facebook

Данные криптокошельков

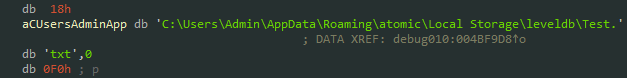

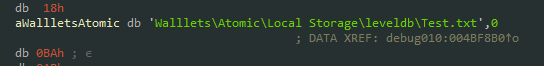

Для всех криптокошельков алгоритм одинаковый:

Расшифровывается путь, связанный с кошельком:

Atomic — “\Atomic\Local Storage\leveldb\”

Electrum — “\Electrum\wallets”

Ethereum — “\Ethereum\keystore”

Zcash — “\Zcash\”

Exodus — “\Exodus\exodus.wallet\”

Содержимое всех файлов переносится во временные файлы и помещается в архиве в папку с именем кошелька:

Бот нашел тестовый файл в папке.

И переместил его в архив.

Отчет

После сбора всех пользовательских данных создается файл "readme.txt", содержащий информацию о похищенных данных.

Для всех приложений в отчете отмечается, получилось ли похитить данные.

Но для криптокошельков всегда отмечается “-”. Это может свидетельствовать о том, что похищенные данные кошельков не отправляются клиенту, а остаются у владельца сервера.

Все собранные файлы помещаются в архив и отправляются на CnC.

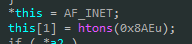

Взаимодействие с CnC

Адрес командного центра также находится в зашифрованных строках:

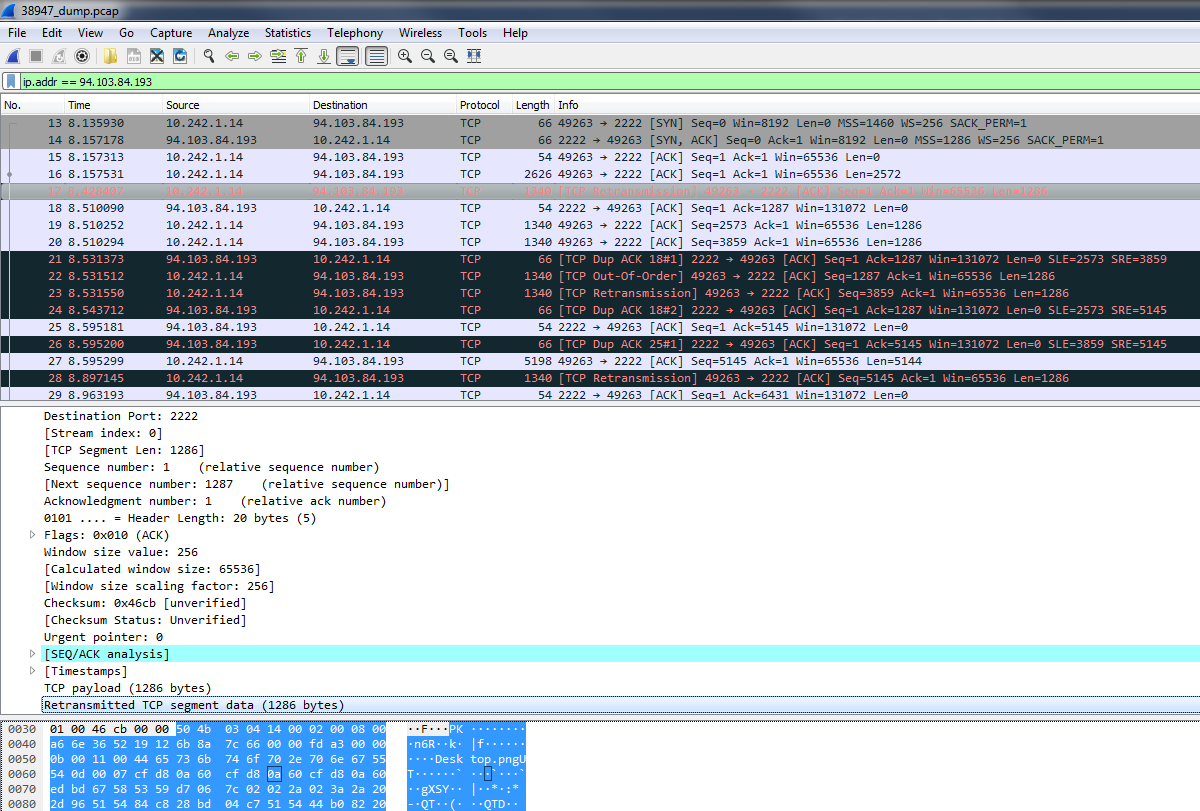

Сетевое взаимодействие происходит через IPv6 или, если он недоступен — через IPv4 по протоколу TCP. Для отправки архива с похищенными данными открывается сокет с портом 0x8AE = 2222.

В виде админ-панели выступает Telegram-бот, который находится на VDS (Virtual Dedicated Server). Похищенные данные изначально попадают к владельцу сервера, а затем отправляются клиенту через Telegram-бота.

В дампе трафика, полученного из отчета модуля THF Polygon, видим передачу архива.

Шифрование

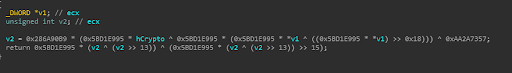

Алгоритм шифрования, используемый для защиты строк:

На вход функции дешифровки подаются три параметра:

XOR-константа для данного слова

константа для инициализации KSA (Key Scheduling Algorithm)

длина строки

Для генерации ключа используются два последовательных KSA. Первый ключ генерируется по длине нужной строки из константы и ключа размером 32 байта, который генерируется алгоритмом MurMurHash2 по 4 байта. Второй получает результат работы первого и еще один сгенерированный через MurMurHash2 ключ.

Для каждого символа ключа, полученного из второго KSA, выполняется операция XOR с константным значением.

Противодействие анализу

Для противодействия анализу используются следующие методы:

шифрование строк, разобранное выше

определение наличия отладки через win API-вызов IsDebuggerPresent()

Продавец и разработчик

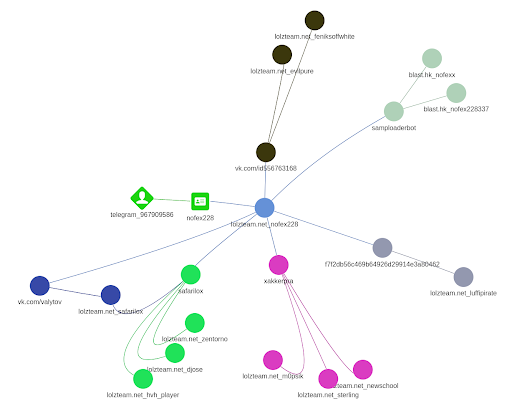

В объявлениях на форумах продавец Hunter указывает свой контакт в Telegram как @NoFex228. К этому аккаунту привязан профиль Александра ХХ. во «ВКонтакте», где обнаружено несколько постов, связанных с различными стилерами и продажей аккаунтов из GTA SAMP. Telegram-аккаунт разработчика указан во всех отчетах бота как @karelli. К нему привязан телефонный номер, связанный со страницей "ВКонтакте" некоего Анатолия ХХ.

Заключение

Хотя Hunter Stealer не отличается ни обширным функционалом, ни серьезным противодействием анализу, вредоносное ПО, похищающее пользовательские данные, способно нанести серьезный ущерб. Опасность такого ВПО — в скорости выполнения задач и простом доступе к ценной информации.

Если у владельца Telegram-канала не включен код-пароль приложения, то злоумышленникам не составит труда восстановить сессию и сменить владельца канала. Так что вывод прост: не открывать подозрительные сообщения, архивы и ссылки и не пользоваться ОС, где стилеры чувствуют себя как дома.

Что делать, если заражение уже произошло?

Пока компьютер инфицирован, устанавливать код-пароль нет смысла, так как вредоносная программа может обладать возможностями клавиатурного шпиона. К работе на этом ПК можно возвращаться только после нейтрализации вредоносного кода.

Для администратора необходимо оперативно завершить активный сеанс на инфицированном компьютере и с помощью другого устройства (например, смартфона) сменить облачный пароль в настройках конфиденциальности, установить код-пароль на всех других доверенных устройствах.

v1000

Ну а вообще, как такое безопасно проверять? Переслать на другую учетку на тестовом компе и открыть?

EditorGIB Автор

Потенциально вредоносные файлы лучше всего проверять в безопасном окружении, например на виртуальной машине. Но большая часть ВПО определяет наличие отладки или виртуального окружения и просто не будет работать. В этой связи можем порекомендовать Polygon — модуль продукта Group-IB Threat Hunting Framework, позволяющий осуществлять поведенческий анализ файлов, извлекаемых из электронных писем, сетевого трафика, файловых хранилищ,

персональных компьютеров и автоматизированных систем посредством

интеграции через API или загружаемых вручную. Подробнее тут: www.group-ib.ru/brochures/Group-IB_THF_Datasheet_Polygon.pdf

Dvlbug

В итоге, вирус не запускается, а значит более-менее безопасен (если не пробует сбежать из песочницы).

А вы что бы выбрали, запустить вирус в виртуальной машине или на реальной с такой программой?

Добавлено: Главное не пропустить взлом, а не увидеть как тебя ломали

ksr123

А сбежать из виртуальной машины можно?

Dvlbug

Примеры CVE и демонстрация.

Gengenid

А что там проверять? Там файл с расширением scr, как бы очевидно должно быть, что ничего хорошего там не будет

lopatoid

Насколько я помню, в Windows по умолчанию скрыты расширения. Айтишники, понятно, себе включают отображение расширений, а миллиард остальных пользователей винды и знать не знают, что за расширения, и что за «scr».