Исследователи безопасности из принадлежащей FireEye компании Mandiant обнаружили ранее неизвестные атаки на машрутизаторы Cisco, позволяющие злоумышленникам собирать большие объёмы данных и при этом оставаться незаметными для популярных средств защиты.

Бэкдор SYNful knock был обнаружен в 14 маршрутизаторах, расположенных в четырех странах, включая Украину, Филиппины, Мексику и Индию. Закладки поддерживают загружаются каждый раз при включении маршрутизатора.

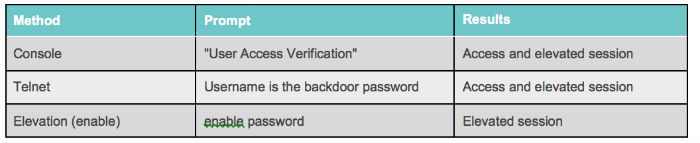

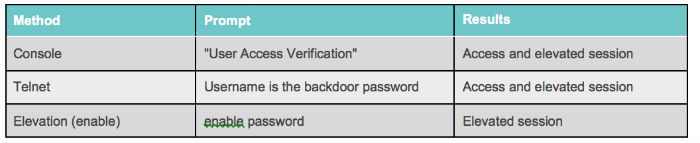

В ходе атаки злоумышленники не эксплуатируют какие-либо уязвимости программного обеспечения маршрутизатора, а используют похищенные легитимные учетные данные и стандартные пароли администратора. Бэкдор подменяет образ операционной системы Cisco IOS, на экземпляр, позволяющий осуществлять загрузку функциональных модулей из интернета. Кроме того, бэкдор содержит специальный пароль, позволяющий получать удаленный доступ к устройству через консоль или telnet.

Функции аутентификации, в которых может использоваться секретный бэкдор-пароль

Бэкдор SYNful knock: Исследователи обнаружили новую атаку на маршрутизаторы Cisco

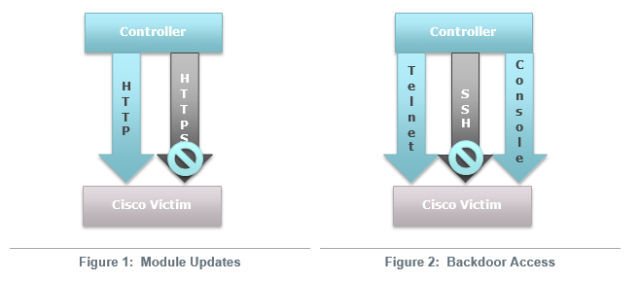

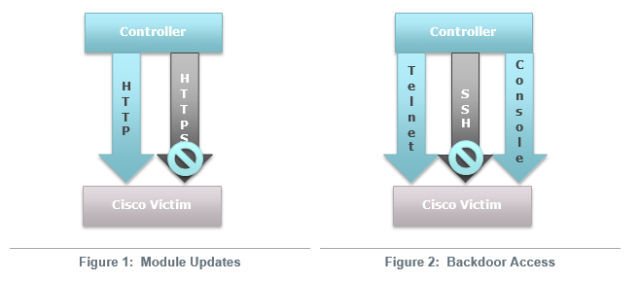

Модули инициализируется с помощью HTTP (не HTTPS) и специальных TCP-пакетов, отправляемых на интерфейс маршрутизатора.

По словам исследователей из Mandiant обнаружение бэкдора в сети сигнализирует о возможной компрометации различных систем и наличии других закладок. Поскольку маршрутизаторы обычно работают вне периметра защиты межсетевых экранов и других механизмов защиты, бэкдоры для таких устройств особенно опасны. С их помощью злоумышленники могут не только анализировать трафик внутри сети организации, но и инфицировать другие устройства, подключенные к ней.

По данным исследователей, злоумышленники могли использовать маршрутизаторы компаний-жертв для атак на ряд промышленных и правительственных организацией. Среди скомпрометированных устройств Cisco маршрутизаторы 1841, 2811 и 3825, однако бэкдор SYNful knock потенциально может использоваться и для атаки на устройства других производителей.

Атака, обнаруженная экспертами Mandiant, похожа на метод, описанный самими специалистами Cisco в августе текущего года. Тогда компания предупреждала о серии атак, в ходе которых злоумышленники подменяют прошивку ROMMON (ROM Monitor) на вредоносную копию.

Представители Cisco Systems уже подтвердили наличие проблем и опубликовали инструкцию по обнаружению и блокировке атак.

На сегодня все, спасибо за внимание! Не забывайте знакомиться с новыми материалами в первом блоге о корпоративном IaaS.

Бэкдор SYNful knock был обнаружен в 14 маршрутизаторах, расположенных в четырех странах, включая Украину, Филиппины, Мексику и Индию. Закладки поддерживают загружаются каждый раз при включении маршрутизатора.

В ходе атаки злоумышленники не эксплуатируют какие-либо уязвимости программного обеспечения маршрутизатора, а используют похищенные легитимные учетные данные и стандартные пароли администратора. Бэкдор подменяет образ операционной системы Cisco IOS, на экземпляр, позволяющий осуществлять загрузку функциональных модулей из интернета. Кроме того, бэкдор содержит специальный пароль, позволяющий получать удаленный доступ к устройству через консоль или telnet.

Функции аутентификации, в которых может использоваться секретный бэкдор-пароль

Бэкдор SYNful knock: Исследователи обнаружили новую атаку на маршрутизаторы Cisco

Модули инициализируется с помощью HTTP (не HTTPS) и специальных TCP-пакетов, отправляемых на интерфейс маршрутизатора.

По словам исследователей из Mandiant обнаружение бэкдора в сети сигнализирует о возможной компрометации различных систем и наличии других закладок. Поскольку маршрутизаторы обычно работают вне периметра защиты межсетевых экранов и других механизмов защиты, бэкдоры для таких устройств особенно опасны. С их помощью злоумышленники могут не только анализировать трафик внутри сети организации, но и инфицировать другие устройства, подключенные к ней.

По данным исследователей, злоумышленники могли использовать маршрутизаторы компаний-жертв для атак на ряд промышленных и правительственных организацией. Среди скомпрометированных устройств Cisco маршрутизаторы 1841, 2811 и 3825, однако бэкдор SYNful knock потенциально может использоваться и для атаки на устройства других производителей.

Атака, обнаруженная экспертами Mandiant, похожа на метод, описанный самими специалистами Cisco в августе текущего года. Тогда компания предупреждала о серии атак, в ходе которых злоумышленники подменяют прошивку ROMMON (ROM Monitor) на вредоносную копию.

Представители Cisco Systems уже подтвердили наличие проблем и опубликовали инструкцию по обнаружению и блокировке атак.

На сегодня все, спасибо за внимание! Не забывайте знакомиться с новыми материалами в первом блоге о корпоративном IaaS.

Комментарии (6)

chemtech

18.09.2015 07:04+1Скрипты для поиска и определения уязвимых маршрутизаторов Cisco:

https://github.com/fireeye/synfulknock

Там два скрипта.

Пример работы:

NSE script

nmap -sS -PN -n -T4 -p 80 --script="SYNfulKnock" 10.1.1.1/24 -- | SYNfulKnock: -- | seq = 0x7528092b -- | ack = 0x75341b69 -- | diff = 0xc123e -- | Result: Handshake confirmed. Checking flags. -- | TCP flags: 2 04 05 b4 1 01 04 02 1 03 03 05 -- |_Result: Flags match. Confirmed infected!

Python script

python ./trigger_scanner_sniff.py -d 10.1.1.1/10.1.1.2 2015-07-14 12:59:02,760 190 INFO Sniffer daemon started 2015-07-14 12:59:02,761 218 INFO Sending 2 syn packets with 10 threads 2015-07-14 12:59:03,188 110 INFO 10.1.1.1:80 - Found implant seq: 667f6e09 ack: 66735bcd 2015-07-14 12:59:03,190 225 INFO Waiting to complete send 2015-07-14 12:59:03,190 227 INFO All packets sent

blind_oracle

Интересно как они обошли проверку крипто-подписи при загрузке образа с флешки? Или на этих старых роутерах такой проверки нет?

CodeRush

Ее и на современных роутрах часто нет.

В энтерпрайзной среде почему-то считается, что проблемы безопасности прошивок — overhyped, и потому не стоят внимания. Тот факт, что прошивку подавляющего большинства железок, кроме совсем уж экзотических, можно банально слить программатором и дизассемблировать в radare2, а потом залить куда-нибудь в свободное место шеллкод и собрать обратно — это давно уже не ракетная наука, до людей, принимающих решения просто не доходит. И не будет доходить, пока модуль по внедрению не добавят в Metasploit, но и тогда, возможно, они скажут, что надо лучше защищать сервера от физического доступа и такие бэкдоры — единичный случай и капля в море.

Гром не грянет — мужик не перекрестится, традиционно.

blind_oracle

Ну, я говорю конкретно про Cisco.

У них достаточно давно ROMMON перед загрузкой проверяет подпись образа IOS перед его загрузкой.

Если ему образ не понравился, то:

Хотя, возможно, он просто сверяет хеш определённых областей с таковым внутри образа (как делает команда verify в IOS).

Соответственно, если там не проверяется RSA подпись, то хеш можно подменить.