Привет, Хабр!

Несмотря на вроде бы прошедший пик громких историй, связанный с криптолокерами (ransomware), сам этот сектор «теневой экономики» продолжает генерировать различные неприятные сюжеты.

Очевидно, что шифровальщики становятся неизбежной, «фоновой» реальностью работы многих компаний как в России, так и в мире — а удачные атаки и многомиллионные суммы выкупа только подогревают этот сектор.

Интереснее другое — что дальше? С учетом того, что различные мировые игроки пытаются продавить идею о том, что шифрование это уже не просто киберкриминал, а настоящий терроризм, возникает закономерный вопрос — должны ли с ними бороться жертвы атак, то есть коммерческие компании, или же силовые структуры?

Или же какую-то роль на себя возьмет само сообщество хакеров?

Пока наблюдающие за проблемой люди могут отметить лишь общую растерянность всех, кто сталкивается с этим явлением. Ни внятных стратегий, ни единых подходов, ни налаженного взаимодействия ИБ-коммьюнити.

И все это играет на руку создателям локеров, поскольку в этом хаосе единственный выход для тех, кто стал их целью — это платить.

Подход номер один — «открещивание»

В конце мая русскоязычный хакерский форум XSS запретил у себя рекламу, а то и любые упоминания шифровальщиков.

Администратор форума, принявший столь грозное решение, аргументировал это пространным комментарием, в котором объявил, что вокруг «локеров» (так он определяет шифровальщики) набралась «критическая масса бреда, ерунды, хайпа, шума», что «мало локеров технические интересны», мол, по большей части это — «посредственные технические инструменты», и что, в конечном, счёте, форум XSS существует ради знаний, а целью «локеров» является только заработок. Цели не совпадают.

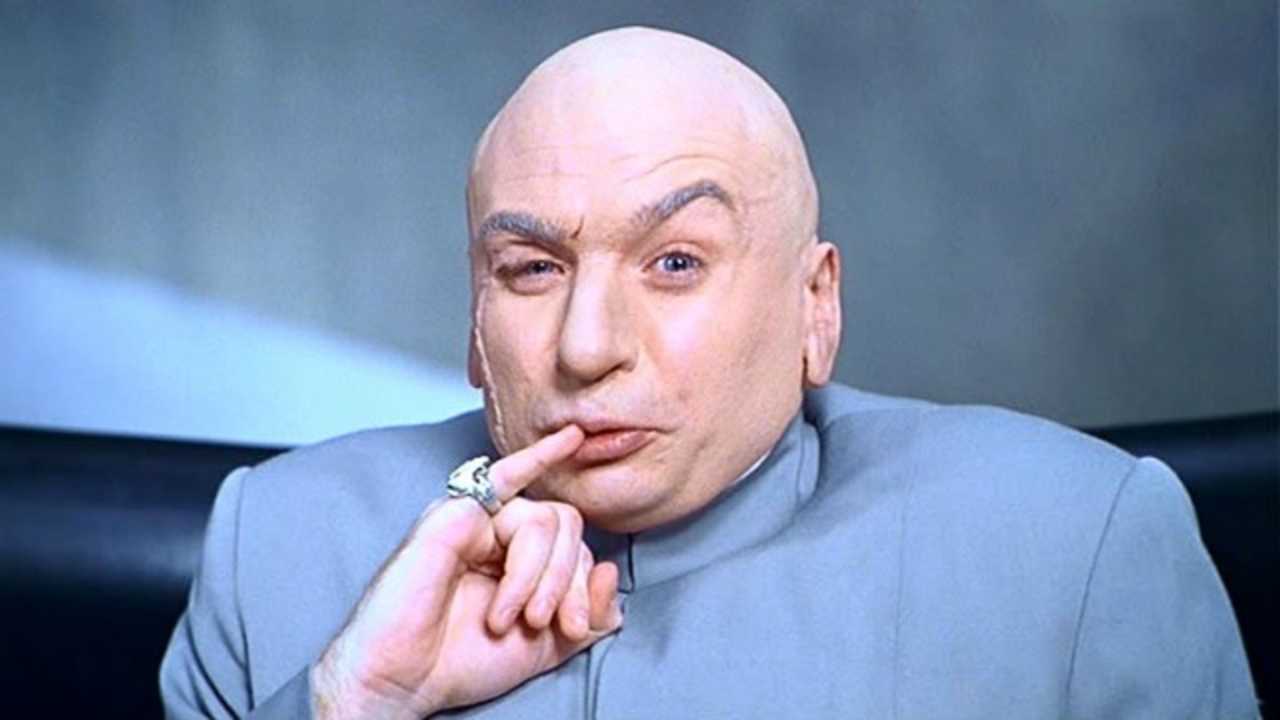

И вот тут прямо жалость разбирает: бедные хакеры! Они-то, оказывается, к знаниям тянутся, а какое-то, понимаешь, рансомварево им всю репутацию портит да с пути истинного сбивает. Так недолго поверить, что на дворе до сих пор конец 1990-х, и никаких вам банковских троянцев, APT-группировок и уж тем более — шифровальщиков нет.

Увы и ах, на дворе две тысячи двадцать первый: «киберкриминал» — это всегда была история про деньги и в первую очередь про деньги. Киберпреступники — это коммерсанты и менеджеры, использующие инструменты для вполне конкретных целей, а не красноглазые юнцы в растянутых свитерах, которые что-то мутят по ночам ради светлых идеалов.

В конце своего обращения, многошумного и широковещательного, администратор XSS всё-таки выдаёт основную подоплёку запрета: «Слово рансом уравняли с целым рядом неприятных явлений — геополитикой, вымогательством, государственными взломами. Это слово стало опасным и токсичным».

А раньше не было? С чего же вдруг, на пятый год тотального засилья шифровальщиков-локеров вдруг такое резкое к ним охлаждение?

Подход номер два — платить и угрожать уголовным преследованием

Дело, очевидно, в серии очень «удачных» кибернабегов со стороны шифрогруппировок на крупные предприятия в США, в том числе, на те, которые смело можно относить к критической инфраструктуре. Речь в первую очередь идёт об атаке со стороны группировки Darkside на трубопровод Colonial Pipeline. Атака парализовала деятельность трубопровода, отвечавшего за снабжение 45% территории восточного побережья США, что привело к панике на рынке бензина и введению чрезвычайного положения в нескольких штатах. То есть, по своим последствиям атака оказалась сопоставимой с крупным терактом.

Реакция на инцидент со стороны Colonial Pipeline свелась к выплате вымогателям 75 биткоинов — на тот момент это было более 4 млн долларов. Делать подобное категорически не рекомендуется. Но, по-видимому, взвесив за и против, в Colonial решили, что выплата выкупа позволит минимизировать ущерб, и без того огромный.

Необычно бурной, однако, оказалась реакция со стороны властей США. Крупные кибератаки — не редкость, а вот комментарии на уровне Белого Дома случаются нечасто. Президент США Джо Байден лично дал понять, что правоохранительные органы получили указания о том, как следует дать сдачи.

И именно это, похоже, и произошло. Во-первых, представители Darkside сразу после атаки поспешили заявить, что, они всего лишь зарабатывают деньги и совсем не имели целью «создавать проблемы обществу». Дескать, извините, мол, что так получилось. Правда, за извинениями не последовало ни возвращение выкупа, ни передача ключа для дешифровки.

Спустя ещё через несколько дней Darkside объявила, что её инфраструктуру захватили, и свернула деятельность — вроде бы даже оставив с носом часть своих «партнёров».

Заявление о захвате инфраструктуры вскоре отчасти подтвердилось: правоохранительные органы США заявили о получении доступа к инфраструктуре группировки и возвращении большей части выплаченных в качестве выкупа биткоинов. Правда, к этому моменту курс биткоина резко упал, так что в пересчёте на обычные деньги вернуть удалось лишь немногим более двух миллионов долларов.

Впрочем, эта сумма блекнет по сравнению с тем, что «коллеги по цеху» — группировка REvil — получила от одной из крупнейших своих жертв: производитель продуктов питания JBS выплатила вымогателям 11 млн долларов (требовали 22,5 млн, но согласились принять вдвое меньшую сумму). Ранее, в марте этого года REvil атаковали фирму Acer и потребовали с неё 50 млн долларов.

После атаки на Colonial Pipeline представители этой группировки заявили, что больше не будут атаковать «чувствительные» секторы: организации, связанные со здравоохранением, образовательные учреждения и правительственные сети в любых государствах.

Однако почти сразу стало известно о об успешной атаке на фирму Sol Oriens, специализирующуюся на ядерных технологиях и сотрудничающую с министерствами обороны и энергетики США. Для пущего нажима вымогатели пообещали слить украденные данные — в основном, зарплатные ведомости и списки работников, — «военному ведомству по своему выбору».

Подход номер три — лейбл «терроризма»

Номинально Sol Oriens, конечно, не государственное учреждение, однако ввиду её поля деятельности утечка секретных сведений вполне могла бы произойти и иметь очень долгоиграющие последствия. Впрочем, если говорить о последствиях, то атака на Colonial была куда более значимой.

В начале июня в прессу просочилось известие о том, что власти США собираются расследовать атаки со стороны шифровальных группировок по одной модели с расследованием террористических актов. В Вашингтоне создаётся специализированная рабочая группа по борьбе с шифровальщиками, и Управление Генерального прокурора США поручило координировать с ней все усилия следователей. Речь идёт об обмене информации и координированию действий между множеством различных ведомств.

Также стало известно о подписании президентом Байденом исполнительного указа о совершенствовании национальной кибербезопасности, где также содержится указание наладить обмен информацией между различными правоохранительными органами при расследовании киберинцидентов.

Использование одних и тех же принципов при расследовании терактов и шифровальных атак не означает знака тождества между ними. Но означает, что и то, и другое рассматривается как угроза национальной безопасности.

Можно ли атаки на Sol Oriens и Colonial Pipeline приравнять к терактам? — Это вопрос дефиниций. В законодательстве США террористический акт — это предумышленное, политически мотивированное насилие, совершаемое против мирного населения или объектов субнациональными группами федерального уровня или подпольно действующими агентами и организациями, обычно с целью повлиять на настроение общества.

Российское законодательство даёт другое определение теракта: идеология насилия и практика воздействия на общественное сознание, на принятие решений органами государственной власти, органами местного самоуправления или международными организациями, связанная с силовым воздействием, устрашением мирного населения и/или иными формами противоправных насильственных действий.

В обоих случаях речь идёт о политической составляющей. Которой в атаках Darkside и REvil формально не усматривается. Но помимо формальной стороны есть ещё и фактические последствия. Те самые «проблемы для общества», которые, дескать, не хотели создавать вымогатели.

Эффект бабочки

Популярная точка зрения - это то, что последствия вымогательских атак более чем сопоставимы с последствиями терактов. Особенно в плане “побочного ущерба”. Среди любимых мишеней шифровальщиков в последние годы оказались медицинские учреждения — причём как исследовательские центры, так и больницы. Некоторые шифрогруппировки в какой-то момент торжественно пообещали медицину не трогать. Но только некоторые.

В июне этого года медцентр University Medical Center в Неваде был атакован предположительно группировкой REvil. Злоумышленникам достались данные о 1,3 млн пациентов.

В июле медцентр Cass Regional Medical Center в штате Миссури оказался жертвой неизвестного шифровальщика, накрывшего внутренние информационные системы, включая базу данных о пациентах.

В августе от шифровальщиков пострадал медицинский комплекс Memorial Health System, насчитывающий 64 больницы. Судя по всему, удар был нанесён со стороны всё тех же REvil. В результате многие хирургические операции были перенесены на более поздний срок, а срочных больных перенаправляли в другие клиники. К счастью, в этот раз обошлось без фатальных последствий, в отличие от прошлой осени, когда атакованный шифровальщиком медцентр в Германии вынужденно перенаправил тяжёлую пациентку в другую больницу, что в итоге стоило ей жизни.

И это лишь некоторые примеры атак на учреждения, от которых напрямую могут зависеть жизни людей. Даже если они мотивированы исключительно денежными соображениями, нет ничего удивительного в том, что расследовать атаки шифровальщиков будут по контртеррористической модели.

Слишком много шума

Возвращаясь к форуму XSS, можно сказать, что это не единственная площадка, которая ввела санкции против шифровальщиков. На ней лишь были приведены наиболее пространные обоснования. Запрет ввели также форумы Exploit и RaidForums, два других крупных хакерских «гнезда».

«Мы рады видеть пентестеров, специалистов, кодеров. Но не локеры, они привлекают слишком много внимания», — было сказано в объявлении на Exploit. Все партнёрские программы шифровальщиков с форума были зачищены.

Обоснования на RaidForums выглядели ещё короче и малоосмысленнее, мол, что упало, то пропало, ищите в другом месте.

Эта реакция вроде бы указывает на то, что администраторы хакерских форумов были напуганы. Но это не точно.

Иногда они возвращаются

Однако, несмотря на все угрозы, как только шум вокруг атак на Colonial Pipeline слегка приутих, попрятавшиеся было шифрогруппировки полезли наружу заново. Что неудивительно, поскольку вне контекста разного уровня заявлений и всегда сохраняющейся угрозы уголовного преследования, реального ущерба самой сути «бизнеса» локеров нанесено так и не было.

Уже в конце июля объявилась новая шифрогруппировка Black Matter, чьи шифровальщики подозрительно напоминали по своим функциям инструменты для взлома, использовавшиеся DarkSide и REvil. Группировка сразу объявила о поисках новых “партнёров”, которые обеспечили бы им доступ в корпоративные сети. Правда, в объявлении оговаривалось, что сети медицинских учреждений и госорганов Black Matter не интересуют. Скорее всего, речь идёт именно о переоблицовке DarkSide.

В начале августа объявилась новая (или не очень) группировка LockBit 2.0, которая размещала объявления о поиске партнёров прямо в сообщениях с требованием выкупа — видимо, эти объявления были нацелены на сторонних специалистов по кибербезопасности, которым компании-жертвы препоручали борьбу с последствиями атак.

Ещё одна новая группировка — LockFile — бросилась атаковать серверы Microsoft Exchange, благо с начала года в них нашлись сразу несколько серьёзных уязвимостей.

Ну, а самый, пожалуй, комичный казус — это попытка создать альтернативный XSS и другим хакерским форумам ресурс под названием RAMP, который запустила шифрогруппировка Babuk специально для коллег по цеху. Почти сразу же этот форум сам стал объектом вымогательства, да ещё с применением порнографии как оружия воздействия...

В результате, картина этой несогласованности и неоднородности возможного ответа на угрозу, достаточно печальная. Даже если бы крупнейшие шифрогруппировки разом исчезли — по какой бы то ни было причине — на их место моментально придут другие.

Единственное, возможно — но отнюдь не факт, — что теперь, после казуса с Colonial, самые успешные кибервымогатели будут обходить за версту “чувствительные” сектора экономики, атаки на которые теперь могут рассматриваться как разновидность терроризма. Не факт, впрочем, и то, что угрозы рассматривать кибервымогателей как террористов не останутся просто угрозами.

Однако в любом случае очевидно, что пока выгода перевешивает риск, криптолокеры так и останутся привлекательным способом заработать. И ничего личного.

vilgeforce

"единственный выход для тех, кто стал их целью — это платить." вы как будто на стороне плохих парней. А как же бэкапы?

Вообще, есть специальные люди, организации и прочие образования, основная функция которых - борьба с преступностью и защита простых граждан...