DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Логирование действий пользователей в ОРД

Логирование действий пользователей издревле используется при идентификации в глобальной паутине. Оперативники запрашивают пользовательские логи у ИТ-компаний, являющихся владельцами того или иного онлайн-сервиса (платежного сервиса, социальной сети, электронной почты, блога, форума или мессенджера).

Однако, решать задачу по идентификации пользователей сети приходится не только сотрудникам органов, но и службам безопасности, детективам, да и OSINT-исследователям. В связи с этим, предлагаю разобраться с понятиями, а также основными методами и приемами логирования пользователей.

Итак, логирование пользователя интернета предполагает осуществление с ним такого взаимодействия, в ходе которого изучаемый пользователь посетит (в той или иной форме) внешний веб-ресурс, доступ к логу которого имеется у исследователя. Это может быть, специально созданные, гиперссылка или файл, запускающий при своем открытии специальные алгоритмы сбора пользовательских данных. Большое число сервисов, предлагающих подобный функционал, находится в общем доступе.

Общедоступное ПО для логирования действий пользователей

Мы разделили логеры на две основные категории по принципу их работы.

Первая группа логеров предлагает возможность создания файлов, собирающих данных пользователей при их открытии.

К ним относятся:

Наибольшим функционалом, среди представленных, обладает сервис http://canarytokens.org/generate, позволяющих создавать внушительный список логируемых файлов (как системных, так и документов Microsoft Office). Прочие сервисы этой категории позволяют генерировать только файлы формата PDF.

Для примера сгенерируем в сервисе http://canarytokens.org/generate файл формата DOC (Microsoft Office Word).

Указанный файл мы, разумеется, переименовываем во что-то более осмысленное наподобие "Договор №563 от 10.11.2021", а также вставим в сам файл соответствующий текст. На функционал трекера это никак не повлияет.

Созданный документ направляем пользователю по любым каналам связи. В случае, если пользователь открыл и просмотрел отправленный ему документ, исследователь получит уведомление на адрес электронной почты, а лог пользователя станет ему доступным по ссылке на управление логером.

Вторая категория логеров оперирует возможность создания гиперссылки на внешний веб-ресурс, которую предлагается направить изучаемому пользователю.

В их числе:

Иными словами, перед переходом на тот или иной веб-ресурс, пользователь должен будет пройти еще через один, что позволит сохранить на нем лог посещения. Переход по такой ссылке, как правило, происходит незаметно для пользователя. Однако, просто так по ссылке с непонятного сервиса вряд ли кто-то просто так пройдет. Значит будем маскировать.

Маскируем логер ссылку

Маскировка логируемой ссылки, чаще всего, происходит посредством использования сервисов, предоставляющих услуги "сокращения гиперссылки". При введении в него адрес логируемой ссылки, сервис сформирует "короткую" уникальную гиперссылку, которая вызывает меньше подозрений у получившего её пользователя.

К числу таких сервисов можно отнести следующие:

Существуют и иные приемы маскировки логируемой ссылки.

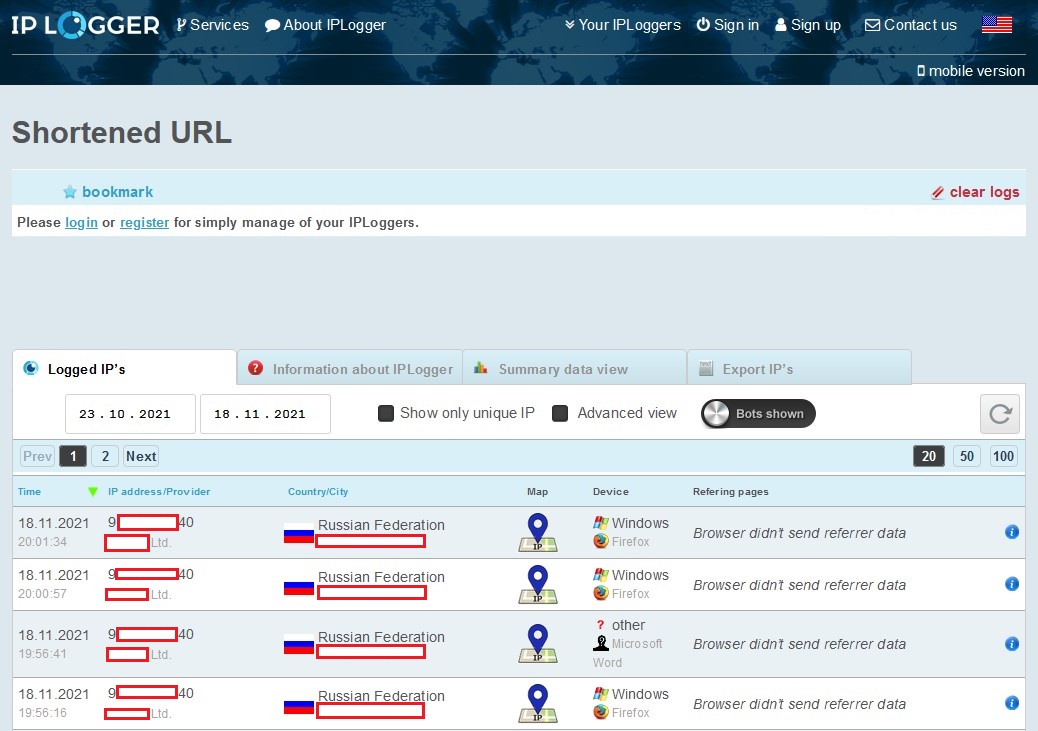

Один из них предполагает осуществление редиректа на логируемую ссылку через какой-либо из популярных онлайн-сервисов. Для примера возьмём ссылку на группу участников конкурса Zero-Day ВКонтакте https://vk.com/zeroday_spb и создадим, при помощи сервиса https://iplogger.ru/, для неё логируемую ссылку.

Теперь нам необходимо создать редирект. Прописываем следующую гиперссылку https://vk.com/away.php?to=https://ссылка_из_логера, в которой https://vk.com/away.php?to= - это указание на редирект из социальной сети, а " https://ссылка_из_логера" - созданный нами логер, ведущий на страницу https://vk.com/zeroday_spb.

Созданную гиперссылку https://vk.com/away.php?to= https://ссылка_из_логера мы направляем объекту исследования и вуаля. У нас есть полноценная ссылка с редиректом на нужную нам страницу после перехода. Лог доступен на сайте, как и в прошлый раз.

Схожий функционал предлагает сервис https://webresolver.nl/tools/iplogger. Он позволяет сгенерировать логируемую ссылку якобы на ролик с Youtube.

Анализ данных, собранных в результате логирования

Анализ данных об IP-адресе, выявленном в результате логирования, предполагает его проверку в различных сервисах, позволяющих установить его точную геолокацию и интернет-провайдера, а также различные электронно-цифровые следы, сопоставление которых может привести к успешной идентификации пользователя.

Сервис https://www.maxmind.com/en/geoip2-precision-demo обладает наиболее точной базой данных о принадлежности IP-адресов тем или иным интернет-провайдерам, а также регионам.

Сервисы https://pulsedive.com/, https://spyse.com/ и https://www.spiderfoot.net/ позволяют исследовать IP-адрес на предмет наличия связанных доменов, средств анонимизации, TOR и иной информации, способствующей идентификации пользователя.

Сервис https://www.shodan.io/ позволяет обнаруживать элементы интернета вещей (IoT), связанные с изучаемым IP-адресом.

Сервисы https://sypexgeo.net/ru/demo/ и https://ipinfo.io/map позволяют создать визуальное представление выявленных IP-адресов, основанное на данных их местоположения, на географической карте.

Сервис https://webresolver.nl/tools/ip2skype дает возможность проверить IP-адрес на факт использования с него профиля Skype. При этом, сервис оперирует данными утечки информации, которую можно скачать по ссылке https://github.com/cyberhubarchive/archive/tree/master/Skype%20resolver%20logs.

Сервисы https://intelx.io/ и https://leakix.net/# позволяют обнаружить иные возможные публичные утечки информации, связанные с упоминанием исследуемого IP-адреса.

Ну и наконец, сервис https://iknowwhatyoudownload.com/ru/peer/ позволяет получить информацию о файлах, скачиваемых через торренты из сети интернет с того или иного IP-адреса.

Вычисление аккаунтов соцсетей пользователей при помощи средств логирования

Социальные сети пользователя выявляются в процессе логирования при помощи использования следующих методов:

Во-первых, использования технологии соцфишинга. Суть его заключается в том, что, когда пользователь заходит на сайт, загружается невидимый слой (фрейм), на котором расположена кнопка Like (нравится) от социальной сети Вконтакте. Когда пользователь кликает в любое место на сайте, он нажимает кнопку Like, автоматически авторизуясь от своего социального профиля если на этот момент он авторизован на данном браузере в социальной сети.

Во-вторых, это анализ данных файлов cookie, хранящихся в браузере пользователя. Cookie имеет возможность видеть любой сайт, что прекрасно иллюстрирует сервис https://browserleaks.com/social. Однако наличие одних лишь данных файла cookie и факта их авторизации в социальной сети еще не означает установление конкретного пользовательского профиля.

Для этого, имеющиеся у исследователя данные cookie, необходимо сверить с базами данных. Базы данных cookie-файлов собираются и продаются большим числом компаний на рынке оказания рекламных и маркетинговых услуг. Они берутся, например, через любую форму авторизации пользователя с использованием профиля в социальной сети.

В качестве примера использования указанных выше технологий, следует привести следующие сервисы:

Их использование предполагает внедрение в код внешнего сайта специального скрипта, позволяющего им идентифицировать посетителей этого сайта.

Установление геолокации при помощи средств логирования

Запуск в 2014 году HTML5 позволил пользователям обмениваться информации о своем местоположении при помощи функции Geolocation API.

Сбор данных о местоположении, в рамках HTML5, происходит при помощи технологий: GPS (спутниковое геопозиционирование), LBS (позиционирование по базовым станциям мобильной связи), WiFi (позиционирования по месту размещения WiFi-роутера), а также по IP-адресу.

В сети представлено несколько сервисов геологеров, позволяющих собирать сведения о геолокации пользователей посредством направления им логируемой гиперссылки:

Ну вот и все на сегодня. Надеюсь, данный материал был для Вас интересен и помните:

Данная статья написана ТОЛЬКО! в образовательных целях. Любое применение подобных методов для противоправных действий повлечет за собой уголовную ответственность!

namikiri

Тема Canarytokens не раскрыта! Хотелось бы понять, как именно оно заставляет все перечисленные там варианты спалиться: встраивает активное содержимое в документы? И как от такого спастись, кроме как не открывать документы от незнакомцев?

amarao

Насколько я понимаю, это документы с кодом, и код выполняется; либо это внешние ресурсы (например, ссылка на css или его аналог, чтобы приложение сделало запрос на сервер).

В целом - открывать в доверенных вьюерах. Тот же pdf - в evince, документы - в libreoffice writer. В целом, частично поможет ещё изоляция открывающего приложения, например, через firejail (linux).

happy-cat

А под винду есть что то на подобии evince?

amarao

evince под винды собираем. Есть бинари в интернетах, но я не знаю кому там можно верить, а кому нет, так что ищите и обрящите.

namikiri

Я бы посоветовал STDU Viewer. Лёгкий, быстрый, не перегруженный в отличие от Акробата.

Carburn

Acrobat предупреждает при попытке отправке токена. pdf просмотрщик Chrome токены не отправляет.

скриншот

Carburn

LibreOffice Calc уязвим.

amarao

А `firejail localc`?

Carburn

что значит localc?

amarao

Carburn

localc тот папка что ли? Можешь объяснить что эти строки значат и что с ними делать?

Разве не нужно просто выполнить

firejail --net=none libreoffice -calc?amarao

localc - это имя исполняемого файла.

Carburn

действительно допускаешь, что может быть уязвим?

dartraiden

nobodysu

На винде можно запретить исходящий трафик для конкретных приложений и надеяться что их нет в исключениях ядра, и на то что соседний сервис не «поможет» им получить данные.

На нормальных системах использовать SElinux/AppArmor.

Carburn

Разархивируй документ и поищи по тексту.

трекеры в документе

В LibreOffice Writer трекер не работает, в Calc работает. В MS Office пока не выключишь защищенный режим для документа docx или xlsx (при открытии файла из интернета), трекер не сработает.

скриншот защищенного режима Office

Adobe Acrobat предупреждает об обращении к сайту

скриншот Adobe Acrobat