Если помните, в первой части нашего исследования Руслан Чебесов, руководитель группы исследования андеграундных маркетов Group-IB, и Сергей Кокурин, аналитик андеграундных маркетов Group-IB, рассказали, как и зачем создаются фейкшоп-сети, как аналитикам отличить оригинальный кардшоп от фейкового и как провести правильную атрибуцию фейкового ресурса. В этом посте эксперты от теории перешли к практике и с помощью системы Group-IB Threat Intelligence & Attribution проанизировали самые крупные сети фейкшопов. Давайте посмотрим, что получилось.

Крупнейшие сети фейкшопов

UniFake

Фейкшопы редко делают по одному. Для большего охвата и привлечения трафика создаются целые сети из доменов, которыми владеют злоумышленники.

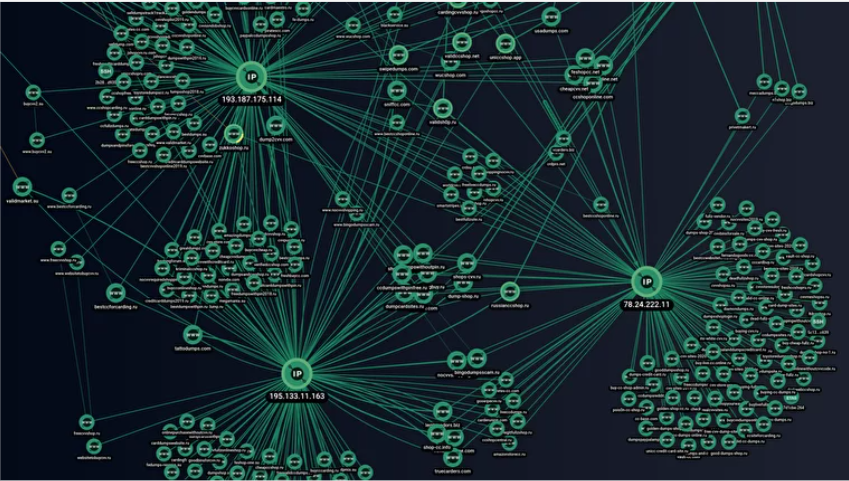

Отследить связи доменных имен внутри сети можно через совпадающий хэш-код регистрационных данных владельца домена (информации от регистратора доменного имени), одинаковые IP адреса или SSL-сертификаты для разных сайтов.

Такие сети могут содержать от нескольких десятков до тысячи доменов. Создатели фейковых магазинов, как правило, выбирают доменные имена, похожие на URL существующих кардшопов.

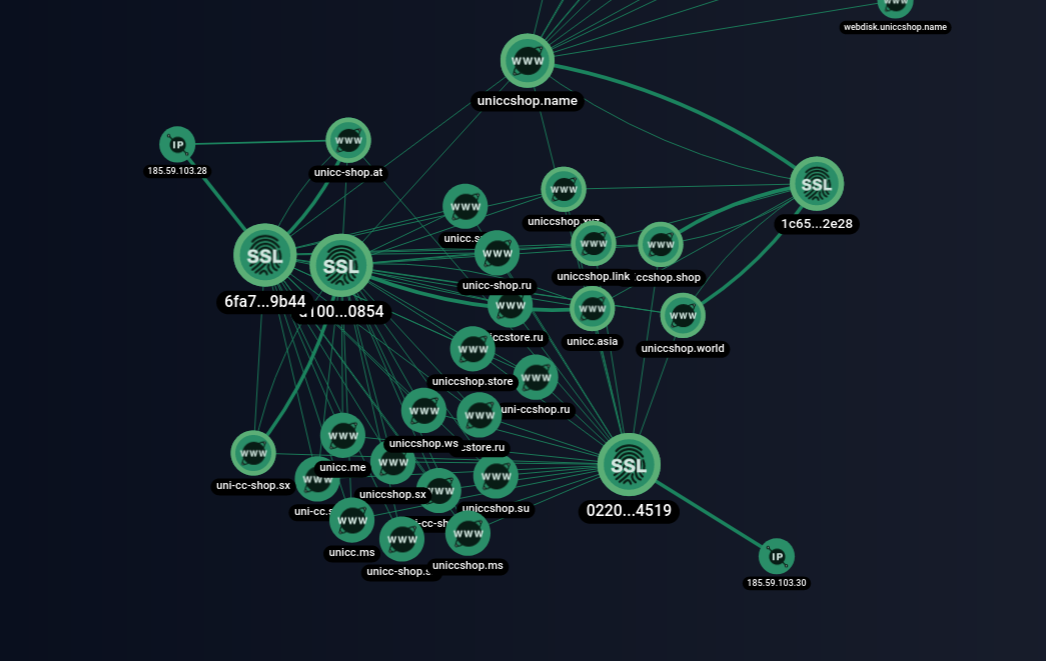

Однако, создание копий известных кардшопов может принести свою выгоду — так есть шанс обмануть не только кардеров-новичков, но и киберпреступников со стажем. Один из таких примеров, обнаруженных специалистами Group-IB — сеть фейкшопов UniFake, копирующая известный кардшоп Unicc. В сети UniFake есть как копии других кардшопов, так и свои уникальные доменные имена, но подавляющее большинство сайтов в сети копируют Unicc.

Unicc — один из самых крупных андеграундных кардшопов. Ресурс начал работу в 2012 году и сразу получил популярность как среди кардеров за счёт большого количества обновлений, так и среди кардшопов-посредников, которые торгуют данными Unicc за комиссию, за счёт своей системы API продажи карт.

![Сообщение на форуме fl.l33t[.]su. Источник: Group-IB Threat Intelligence & Attribution Сообщение на форуме fl.l33t[.]su. Источник: Group-IB Threat Intelligence & Attribution](https://habrastorage.org/getpro/habr/upload_files/65f/5a2/892/65f5a28927638a6ca005ff840f419298.png)

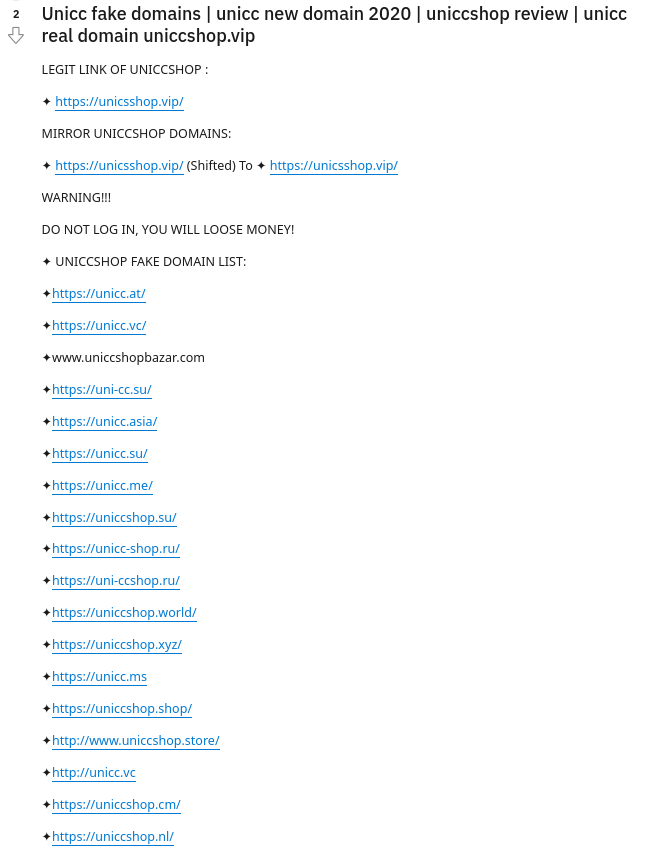

Вероятнее всего, эти факторы повлияли на появление большого количества фейкшопов. Пользователям самостоятельно приходится создавать длинные списки фальшивых доменов, для того чтобы разобраться, какой из них настоящий.

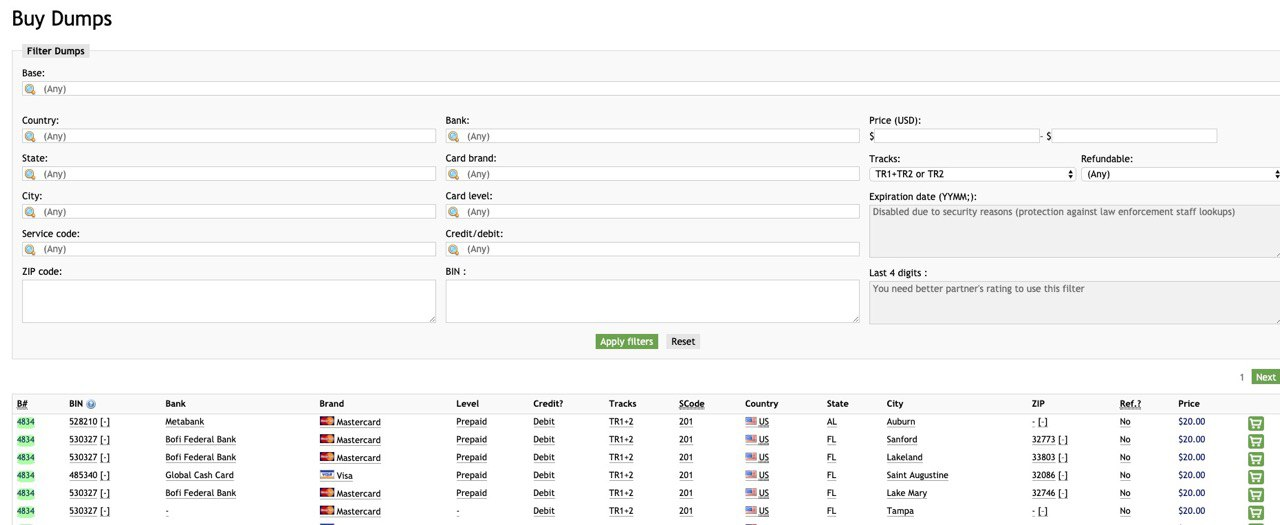

Сеть фейкшопов UniFake насчитывает более 100 доменных имен, обнаруженных аналитиками Group-IB Threat Intelligence. Большая часть из них — 66 доменных имен — с высокой точностью копируют дизайн Unicc. Все они используют в названии части слов "uni", "cc", "cvv", "shop", "store", "bazar" и дефисы. Все домены располагаются в разных доменных регионах, в том числе есть сайты в доменных зонах .onion и .bazar. Главное отличие от настоящего кардшопа — подмена кошелька в форме активации аккаунта для новых пользователей.

![Скриншот страницы авторизации фейкшопа unicc[.]cx Скриншот страницы авторизации фейкшопа unicc[.]cx](https://habrastorage.org/getpro/habr/upload_files/b3b/fdb/039/b3bfdb03968c6cbce544667133fbc8ec.png)

Стоит отметить, что проверка логина и пароля на сайтах фейкшопа — фиктивна. Любые введенные данные позволяют пользователю попасть на сайт.

На данный момент в рамках одной сети активными остаются 22 фейкшопа, мимикрирующих под Unicc, 9 из которых производят переадресацию на один и тот же ресурс.

Всего во время анализа сети фейкшопов, маскирующихся под Unicc, аналитики Group-IB Threat Intelligence обнаружили 21 криптокошелек для разных валют. Криптокошельки контролируются владельцами фейкшопов и используются для приема платежей за "активацию" пользователей.

Фейкшопы приносят значительную прибыль своим владельцам. Аналитиками Group-IB было зафиксировано 150 транзакций на общую сумму $17,377 по курсу на октябрь 2021, произведенных на ресурсах сети фейкшопов Unifake.

Стоит уточнить, что эти данные могут быть неполными, так как создатели фейкшопов периодически изменяют адреса кошельков на своих ресурсах. Таким образом они стремятся не вызывать подозрения у опытных кардеров, которые знают, что настоящие кардшопы часто создают новые кошельки, чтобы было сложнее отследить движение средств. Часто кошельки генерируются для каждой транзакции отдельно, поэтому отследить получается только те ресурсы, где генерация не работает по каким-либо причинам.

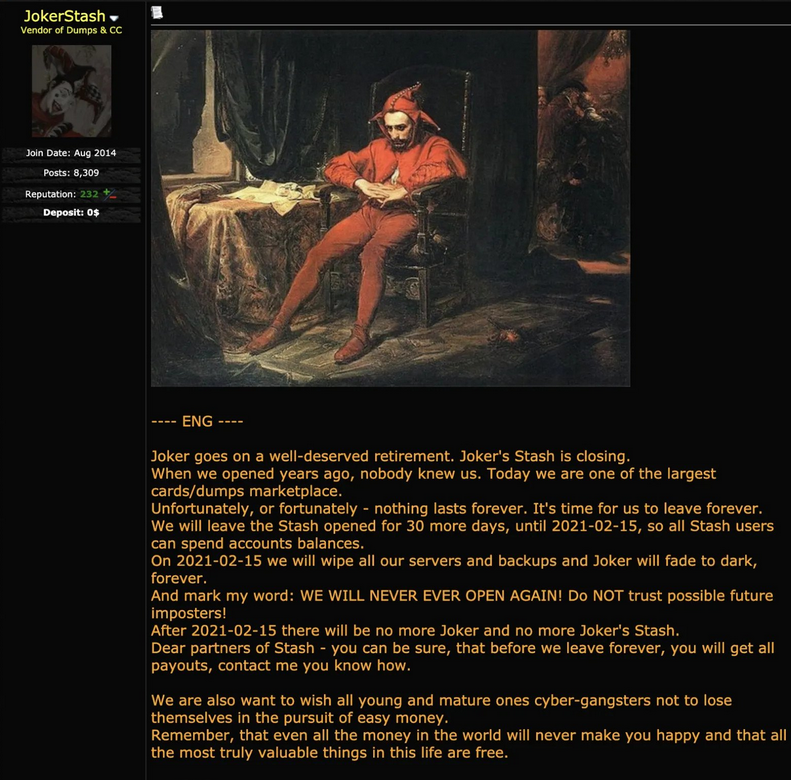

JokerMantey

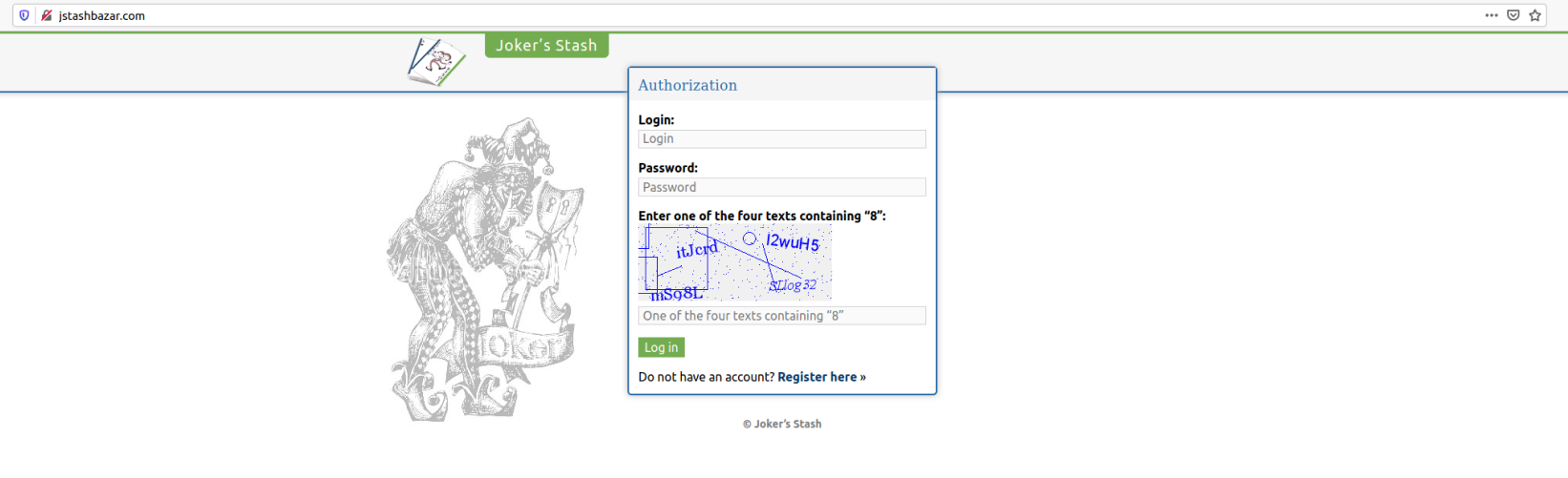

В январе 2021 года владелец ресурса под никнеймом JokerStash сообщил о закрытии своей площадки по продаже данных банковских карт.

Оригинальный ресурс отправился на "заслуженный отдых", но это не помешало его многочисленным фейковым "последователям" продолжить свое существование в даркнете. Например, Jstashbazar[.]com — один из самых известных и давних фейкшопов "под Джокера" продолжает вести активную деятельность.

![Сообщение на форуме wwh-club[.]net. Источник: Group-IB Threat Intelligence & Attribution Сообщение на форуме wwh-club[.]net. Источник: Group-IB Threat Intelligence & Attribution](https://habrastorage.org/getpro/habr/upload_files/c97/b07/1c2/c97b071c2b16a77b0f77ab8df22ea6fd.png)

Сам JokerStash писал о нем ещё до закрытия, в апреле 2019 года. Владельцы фальшивого маркетплейса постарались полностью скопировать дизайн оригинального сайта: форму регистрации, уникальную систему капчи, и базы карт.

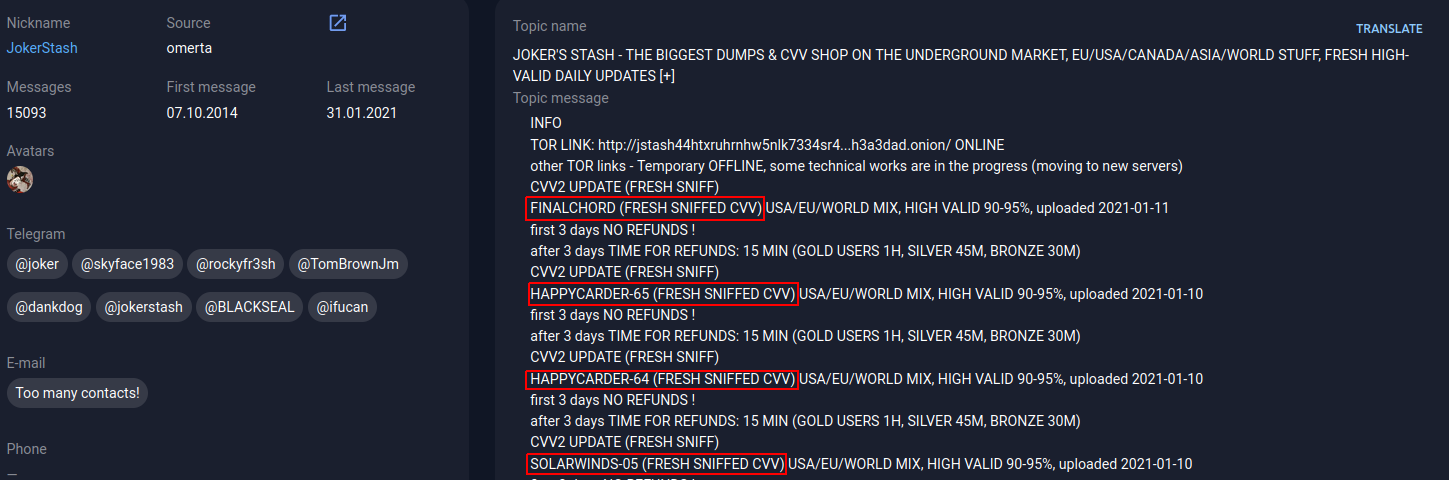

Опытные кардеры могли бы распознать фейк, обратив внимание на названия баз скомпрометированных карт, выкладываемых на сайте. На оригинальном кардшопе Joker's Stash они всегда писались с заглавных букв и включали определенные ключевые слова:

Создатели сети JokerMantey не учли этой особенности.

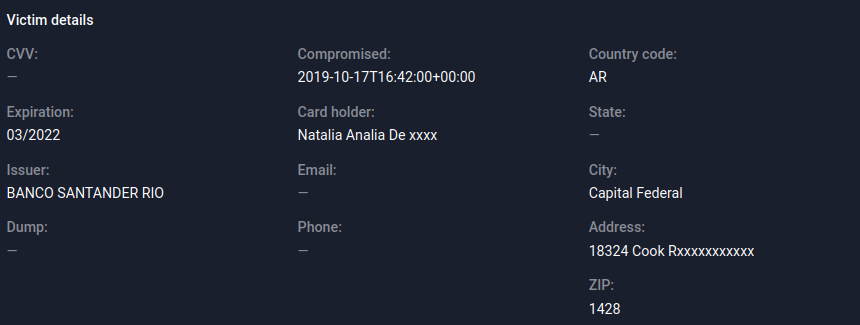

Для создания видимости наличия в продаже данных банковских карт мошенники могут сгенерировать якобы маскированные с помощью символа "*" данные. Для этого необходимо знать Bank Identification Number (BIN — Банковский идентификационный номер в переводе с англ.) — первые 6 цифр в номере карты, название банка и страну. Такую информацию, как правило, можно найти на специализированных ресурсах. Недостающие для фейкового лота (дата истечения карты, адрес, ZIP код и имя владельца) данные можно просто сгенерировать, исходя из BIN. Второй вариант – просто скопировать маскированные данные, размещенные на других ресурсах.

В любом случае нет необходимости предоставлять полные данные карты. Покупатель, заинтересовавшийся таким "товаром" на фейкшопе, потеряет деньги "в два конца" – первый раз за «активацию» доступа к ресурсу и второй — при «покупке» фальшивых карт.

Jstashbazar[.]com генерирует новые Bitcoin-кошельки при каждой попытке активировать аккаунт, поэтому отследить количество полученных владельцами сайта средств невозможно. Однако удалось установить список других доменов, которые находятся в одной сети фейкшопов с jstashbazar[.]com.

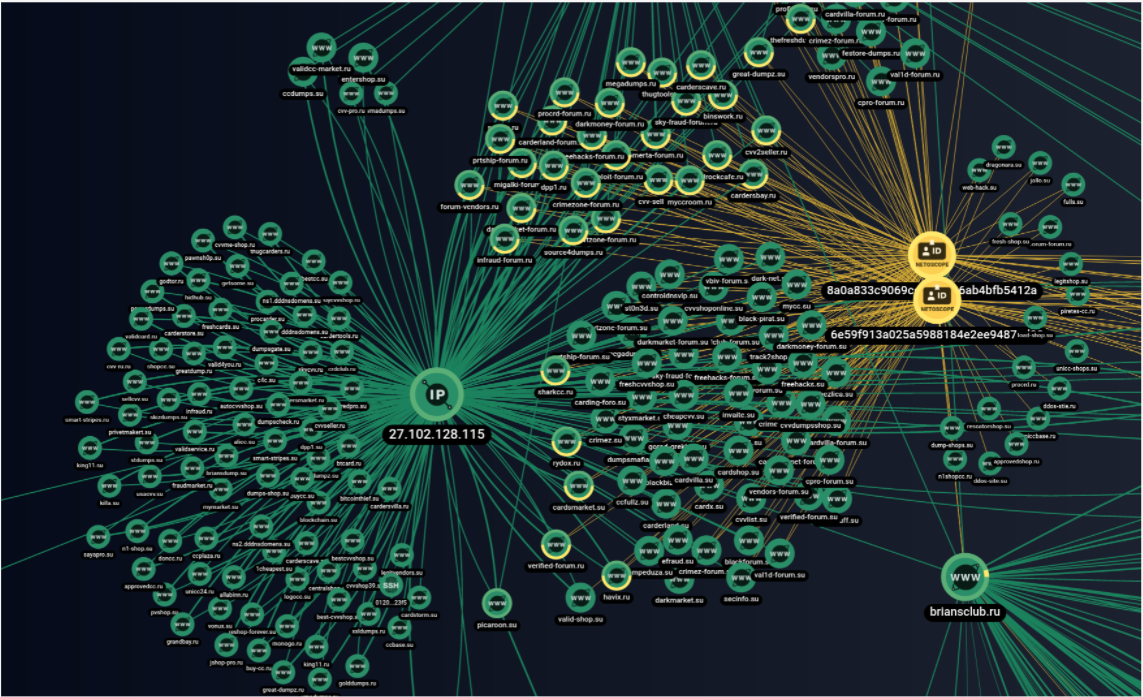

Среди доменов сети JokerMantey были обнаружены фейки BriansClub (briansclub[.]store, briansclub[.]shop, briansclub[.]me), другие адреса для фейкшопа Joker's Stash (jokerstash[.]cc), копия Unicc (unicc[.]me), а также самостоятельные фейкшопы без привязки к существующим (cvv2me[.]com, cryptonshops[.]com). Общее количество обнаруженных нами доменных имён — более 20.

Для фейковых маркетплейстов сети JokerMantey нам удалось найти два связанных кошелька Bitcoin, 1 Litecoin и 1 Dash, которые были размещены на формах оплаты.

Всего было зафиксировано 304 транзакции на общую сумму $220,587 по курсу на октябрь 2021.

SPAGETTI

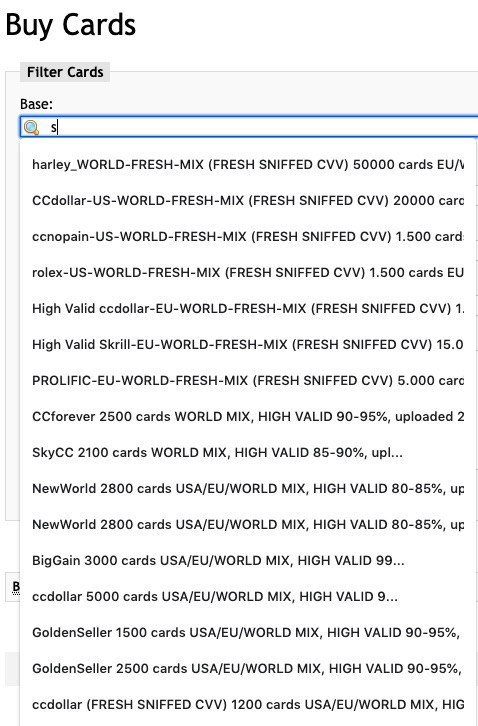

Основной "актив" SPAGETTI — фейки под один из старейших и крупных кардшопов BriansClub, который начал работу еще в 2014 году.

Как и под других крупных игроков рынка продаж банковских карт, под BriansClub разработано несколько клонов. Один из них — briansclub[.]ru, создатели которого пошли дальше требуемого обычно взноса для активации аккаунта.

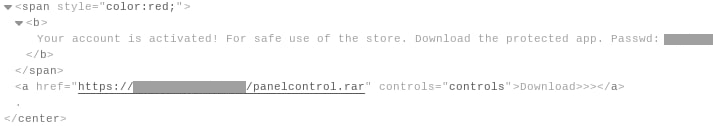

После оплаты активации аккаунта на фейкшопе briansclub[.]ru пользователь видел данное сообщение – "Your account is activated! For safe use of the store. Download the protected app." и ссылку на архив panelcontorl.rar.

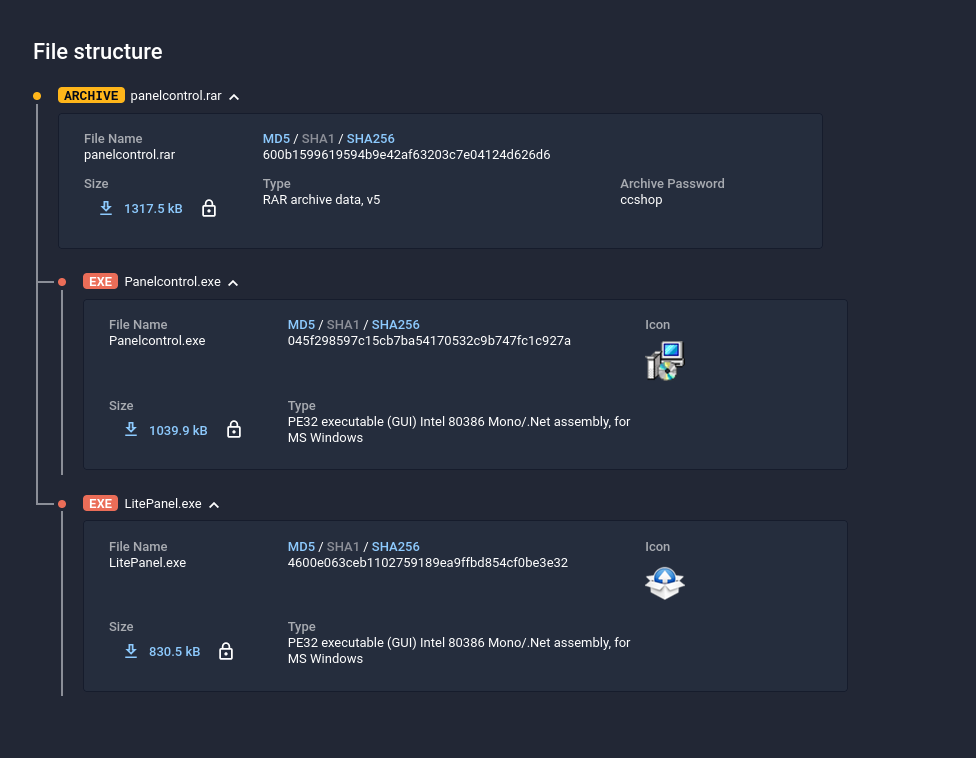

В самом архиве находилось два файла PanelControl.exe и LitePanel.exe.

Однако вместо доступа к панели для работы с кардшопом, при клике на файлы, пользователь запускал стилер Taurus Project (aka Taurus).

Стилер Taurus Project может не только собирать информацию из браузеров Chrome, Opera и Firefox, получать доступ к камере, а также собирать аутентификационные данные с криптокошельков Bitcoin, Ethereum, Bytecoin и др. Таким образом после запуска файла неопытный пользователь мог потерять учетные данные от своих криптокошельков, с которых он оплачивал активацию, а также доступ на другие ресурсы, в том числе и кардшопы.

Появившийся в апреле 2020 года Taurus Project — более продвинутая версия стилера PredatorTheThief. Оба стилера были разработаны пользователем под никнеймом Alexuiop1337 и имеют много общего: загрузка изначальной конфигурации, одинаковый метод обфускации, функционал и т.д.

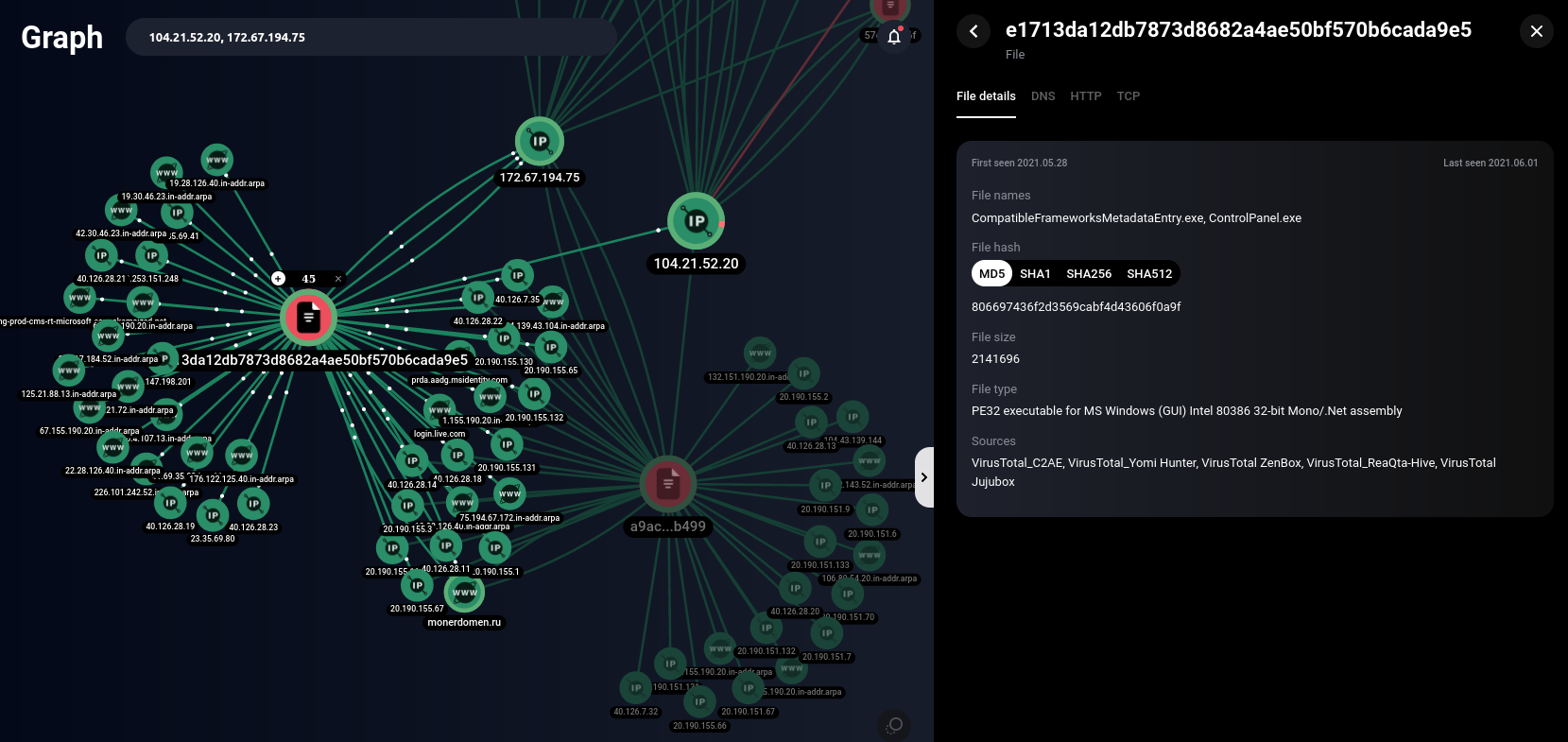

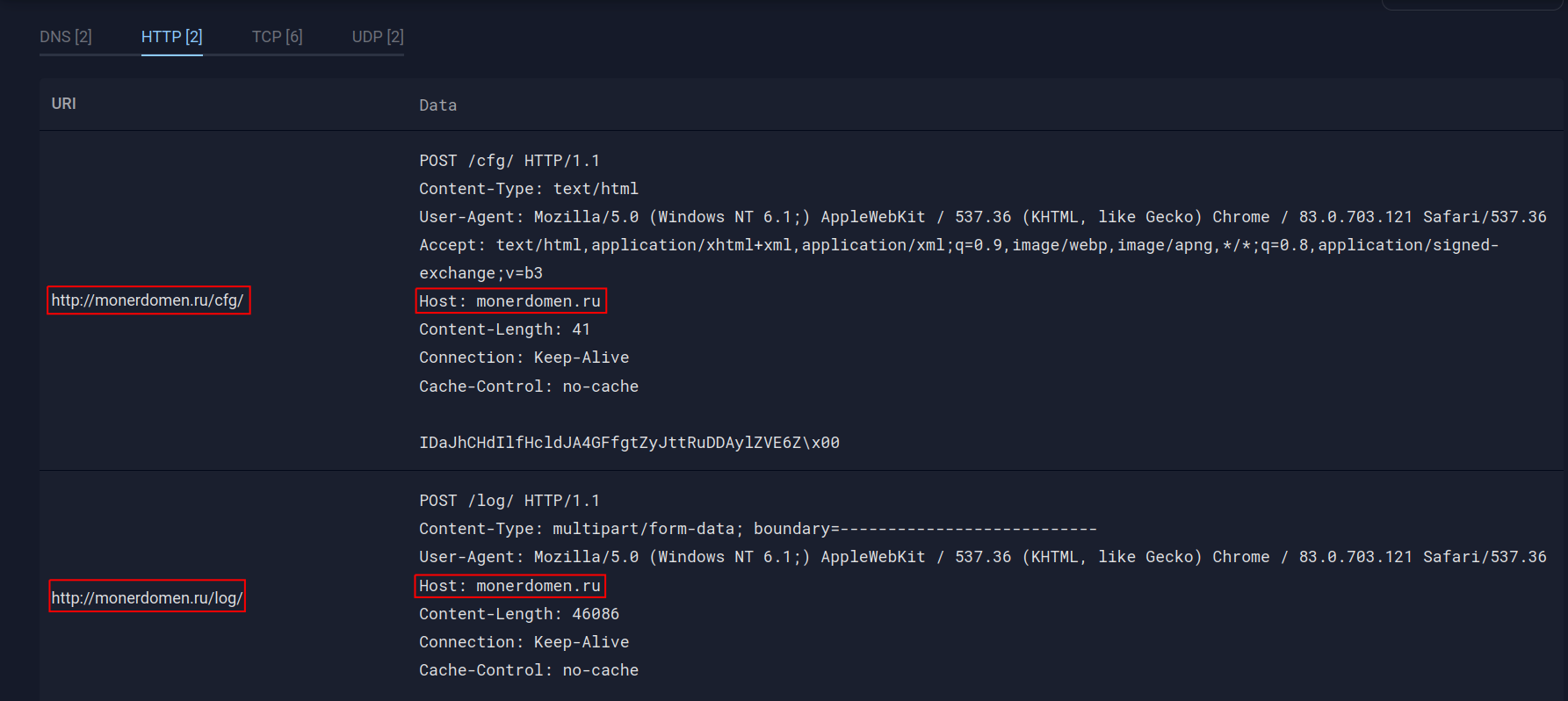

При изучении работы стилера Taurus, распространяемого через сеть кардшопов SPAGETTI, были обнаружены отправленные запросы на IP адреса 104.21.52.20 и 172.67.194.75.

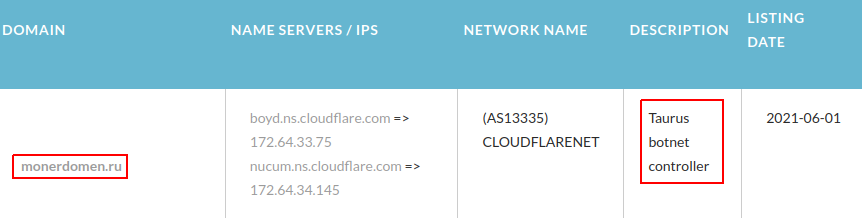

Аналитикам Group-IB Threat Intelligence удалось установить, что эти адреса принадлежат сайту monerdomen[.]ru и атрибутируются к сети Taurus botnet.

HTTP POST запросы отправлялись непосредственно и на сам сайт.

Для привлечения трафика создатели SPAGETTI поддерживают огромную сеть фейкшопов, как самостоятельных, так и копий других известных кардшопов, таких как BriansClub.

В целом командой Group-IB Threat Intelligence было зафиксировано более 3000 доменов, принадлежащих сети кардшопов SPAGETTI.

Стоит отметить, что основное количество доменов было зарегистрировано начиная с марта 2021 года. В это же время появились два сайта: monerdome[.]ru, который является ботнет контроллером стилера Taurus, а также panelshopload[.]su, на котором был расположен архив для скачивания, содержащий файлы стилера Taurus Project. Причиной этому может быть изменение принципов работы или смена владельца сети кардшопов. На данный момент установить это невозможно.

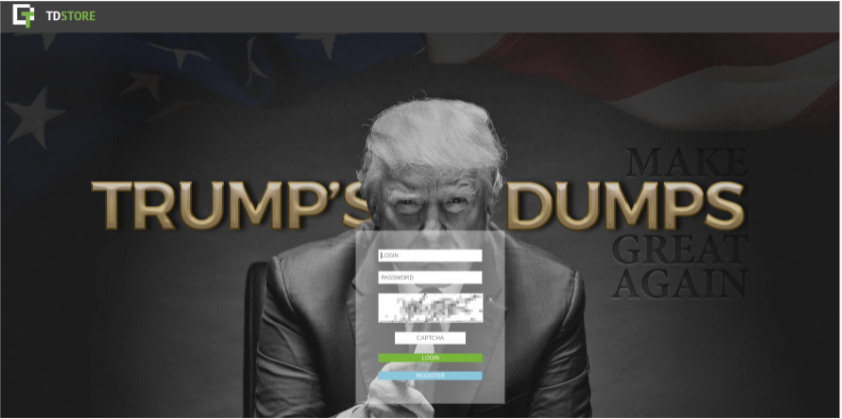

Отметим, что все сайты выглядят одинаково, меняется только доменное имя, страница авторизации и название ресурса. Страница авторизации может быть как уникальной, то есть созданной или сгенерированной для каждого сайта отдельно, так и копией дизайна известных кардшопов.

![Скриншот страницы авторизации фейкшопа briansclub[.]ru Скриншот страницы авторизации фейкшопа briansclub[.]ru](https://habrastorage.org/getpro/habr/upload_files/44b/c2e/c43/44bc2ec43c2c304a8ecd47804be7585b.png)

![Скриншот фейкшопа festore-dumps[.]ru, копирующий логин страницу кардшопа "Trump's Dumps" Скриншот фейкшопа festore-dumps[.]ru, копирующий логин страницу кардшопа "Trump's Dumps"](https://habrastorage.org/getpro/habr/upload_files/246/471/553/2464715534ed3aeffd0144e06342df87.png)

Однако, после авторизации на сайте дизайн всегда остается одинаковым.

![Скриншот фейкшопа festore-dumps[.]ru Скриншот фейкшопа festore-dumps[.]ru](https://habrastorage.org/getpro/habr/upload_files/31e/a57/7ea/31ea577eafb9dc77b2a11f61f33dcdf2.png)

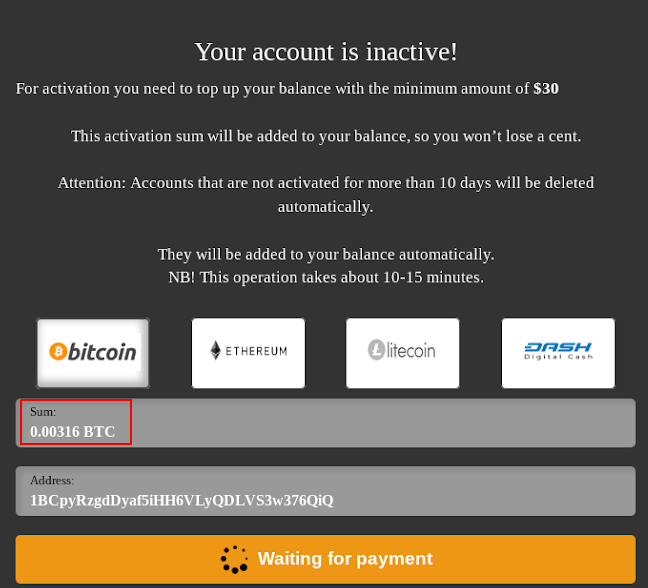

На каждом сайте после процедуры регистрации появляется окно активации и предложение скачать файлы, содержащие стилер, якобы для работы с кардшопом.

Интересно, что сумма в биткоинах, указанная в форме активации часто не совпадает с заявленной сумме в $30 и доходит до $100. Чаще всего мы наблюдали сумму в 0.00088 BTC, что равняется $50 по курсу на 12 октября 2021.

![Скриншот фейкшопа festore-dumps[.]ru Скриншот фейкшопа festore-dumps[.]ru](https://habrastorage.org/getpro/habr/upload_files/3a1/fea/33c/3a1fea33cc6aedc0a804c9253ccb75ee.png)

Однако иногда, без видимой на то причины, сумма может меняться на 0.00316 BTC, что составляет $181 по тому же курсу.

Это ещё один способ обмануть неопытных пользователей, которые просто введут указанную сумму в биткоинах, не проверяя её эквивалента в долларах.

Еще одной особенностью этой сети фейкшопов является меняющиеся Bitcoin-кошельки. При каждом новом заходе на страницу с активацией или ее обновлением, появляется новый адрес Bitcoin-кошелька. На некоторых ресурсах сети предусмотрена работа скрипта, создающего новый пустой кошелек при каждом запросе. Однако на большинстве ресурсов используется пул из девяти Bitcoin-кошельков. При этом кошельки Etherium, Litecoin и Dash остаются статичными.

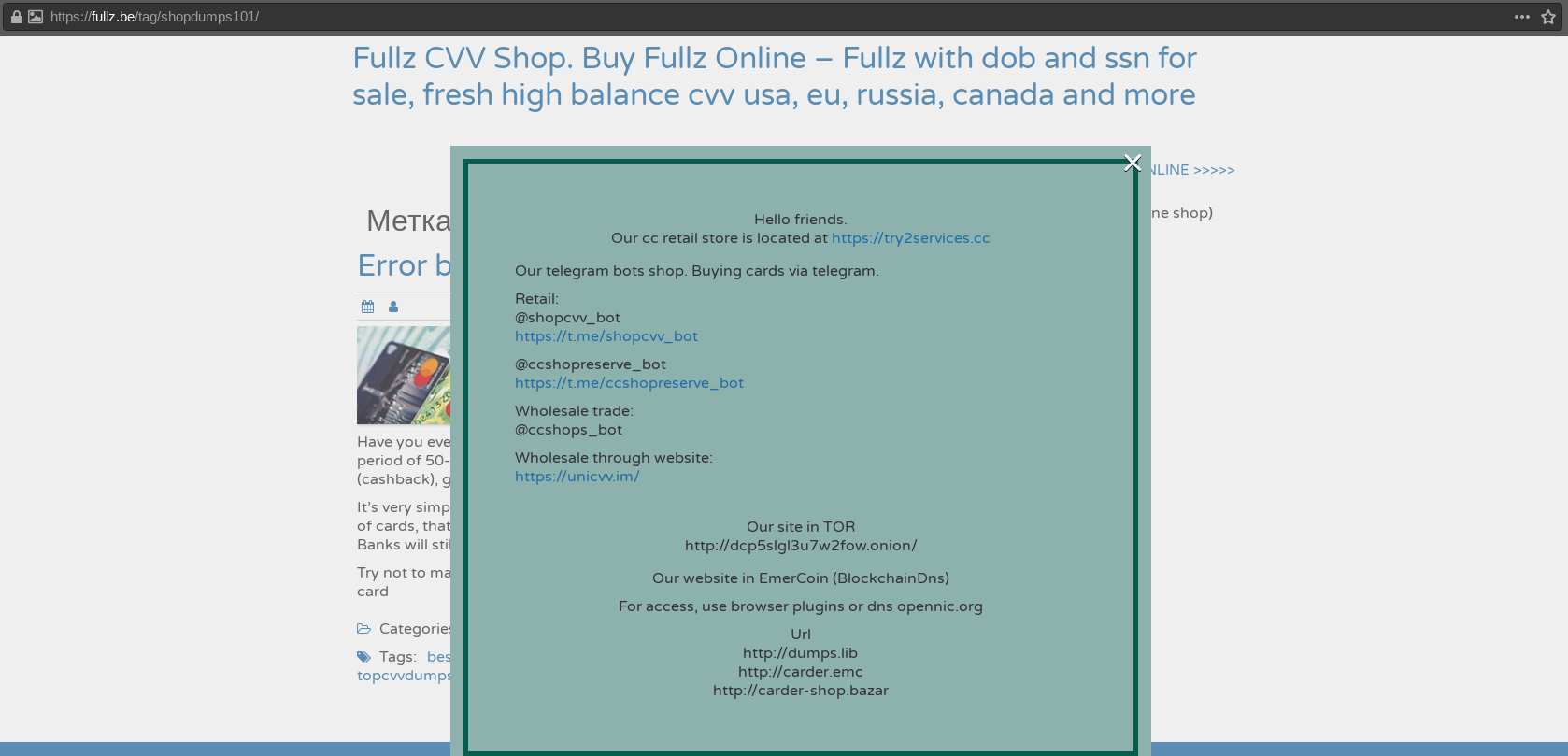

Для продвижения своих фейкшопов, владельцы сети SPAGETTI создают ресурсы в обычном Интернете с информации о кардинге. Таким образом эти сайты, не нарушая правила поисковых систем, могут появляется в выдаче для просмотра пользователями.

Как правило, такие промо-ресурсы содержат ссылки на Telegram-боты, в которых также рекламируются ресурсы сети фейкшопов SPAGETTI.

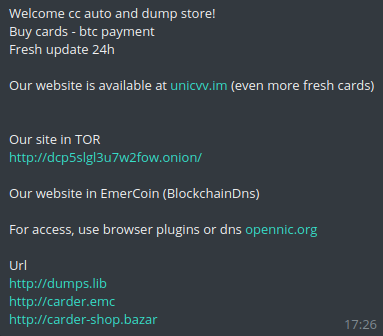

Помимо рекламы через Telegram-боты можно приобрести карты или аккаунты:

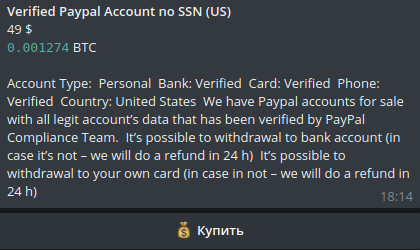

Владельцы сети фейкшопов не предоставляют дополнительной информации для банковских аккаунтов. Однако, в случае со скомпрометированными картами, удалось установить что эти данные были скопированы с настоящего кардшопа BingoHi, который использует специфический способ маскировки данных.

Владельцы фейкшопа изменили данные окончания срока действия карт, чтобы создать видимость валидности, так как все карты, скопированные с BingoHi, выставлялись на продажу в 2019 году.

Несмотря на всю информацию, поступающую от пользователей, а также владельцев настоящих сайтов, сеть фейкшопов продолжает активно существовать, а на размещенные на них кошельки регулярно приходят взносы за «активацию аккаунта».

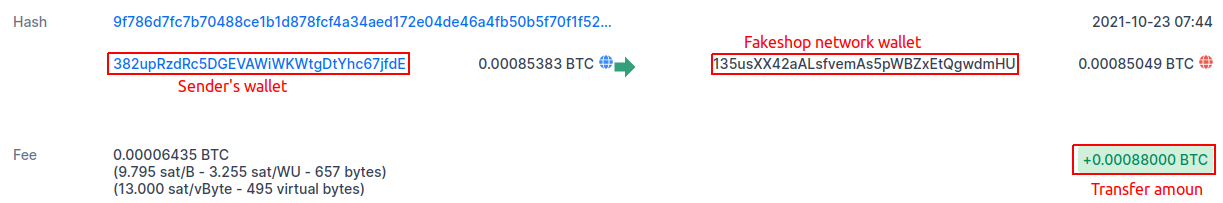

Как видно из этого скриншота, 23 октября 2021 года на один из девяти кошельков сети была переведена сумма в 0,00088 BTC. Выше мы писали, что это как раз одна из сумм, появляющихся на странице активации.

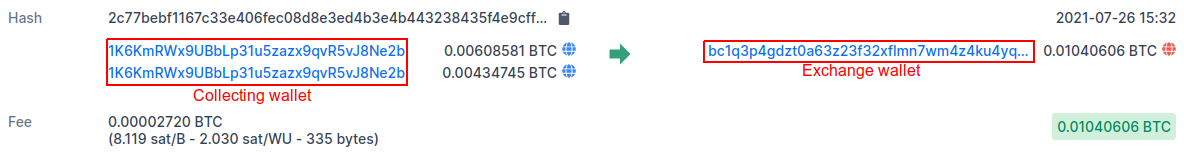

Раз в несколько дней деньги со всех кошельков сети переводятся на кошелёк-коллектор.

Все переводы объединяются в одну большую транзакцию на стороне создателя фейкшопов SPAGETTI — так он экономит на оплате комиссии за совершение сделки. Процесс переводов всегда одинаков для любого кошелька. Таким образом удалось установить все кошельки, принадлежащие владельцу этой сети фейкшопов.

Впоследствии все собранные средства выводятся на одну из криптовалютных бирж.

Таким образом на кошельки Bitcoin, Etherium, Litecoin и Dash, которые активны с начала 2019 года, было совершенно более 9,200 входящих транзакций на сумму более $1,296,322 по курсу на 12 октября 2021.

Для Bitcoin кошельков удалось установить 33 исходящие транзакции на сумму более $ 746,000, которые вели на кошельки крупных криптобирж.

Однако стоит учитывать, что за время существования сети фейкшопов SPAGETTI адреса крипто кошельков могли меняться, а размещенный стилер позволял получать доступ непосредственно к кошелькам пользователей. Поэтому сумма фактической прибыли владельцев SPAGETTI может быть значительно выше.

Заключение

Фейкшопы продолжат существовать, пока есть андерграундные маркеты и кардшопы. Развитию этого сегмента андеграунда способствует и то, что у владельцев нелегальных оригинальных андеграундных ресурсов в отличие от представителей легальных сайтов нет возможности воздействовать на фейкшопы в правовом поле.

Однако, мы далеки от мысли, что в ближайшее время появятся новые фейковые маркетлейсы, связанные с кардингом. На данный момент рынок фейкшопов поделен между несколькими крупными сетями, описанными в этом исследовании, и новичкам будет не просто построить свою, которая сможет соблюдать все процессы создания, поддержки и раскрутки сайтов. Ситуация может измениться только если будет придуман новый способ обмана неопытных кардеров или покупателей краденых данных банковских карт, но предпосылок к этому пока не наблюдается.

Чем опасны фейкшопы для исследователей андеграунда и специалистов Threat Intelligence? Прежде всего тем, что при недостаточно глубоком изучении этого явления, они могут привести к публикации ложной аналитики и неверной атрибуции злоумышленников.

Подчеркнем, что даже опытные антифрод-аналитики могут быть введены в заблуждение достаточно точно скопированным дизайном, выставлением данных с оригинальных ресурсов, активным промо. Изучение фейкшопов помогает исследователям более комплексно и глубоко изучать рынок андеграунда, поскольку фальшивые маркетплейсы давно являются непосредственной частью кардинг-индустрии.

Дисклеймер

1. Целью настоящего исследования является предоставление сведений о способах совершения противоправных деяний для привлечения внимания государственных регуляторов, соответствующих уполномоченных органов, а также для минимизации риска дальнейшего совершения таких противоправных деяний, их своевременного пресечения и формирования у пользователей должного уровня правосознания.

2. Выводы, содержащиеся в настоящем исследовании, сделаны в результате анализа специалистами Group-IB информации, полученной из открытых источников, а также ни в какой ее части не являются официальной позицией компетентных органов, в том числе правоохранительных любой юрисдикции. Сведения, ставшие публично известными до выпуска настоящего исследования, указаны в первоначальном неизреченном виде. Исследование не содержит прямых обвинений в совершении преступлений и иных противоправных действий и носит аналитический характер.

3. Настоящее исследование подготовлено в информационных и ознакомительных целях и не может использоваться читателем в коммерческих и иных, не связанных с образованием или личным некоммерческим использованием целях.

4. Исследование является объектом авторского права и охраняется нормами права в области интеллектуальной собственности.