В течение 2021 года мы наблюдаем рост активности вымогательского ПО. Этому способствует как появление новых предложений из серии «вымогатель как услуга», так и расширение инструментария для подобных атак. Преступники сфокусировались на получении максимальной прибыли, поэтому их атаки стали еще более целенаправленными, а в качестве жертв они выбирают наиболее уязвимых и платёжеспособных. В этом посте рассказываем, кто, кого и как атаковал в 2021 году.

Немного статистики

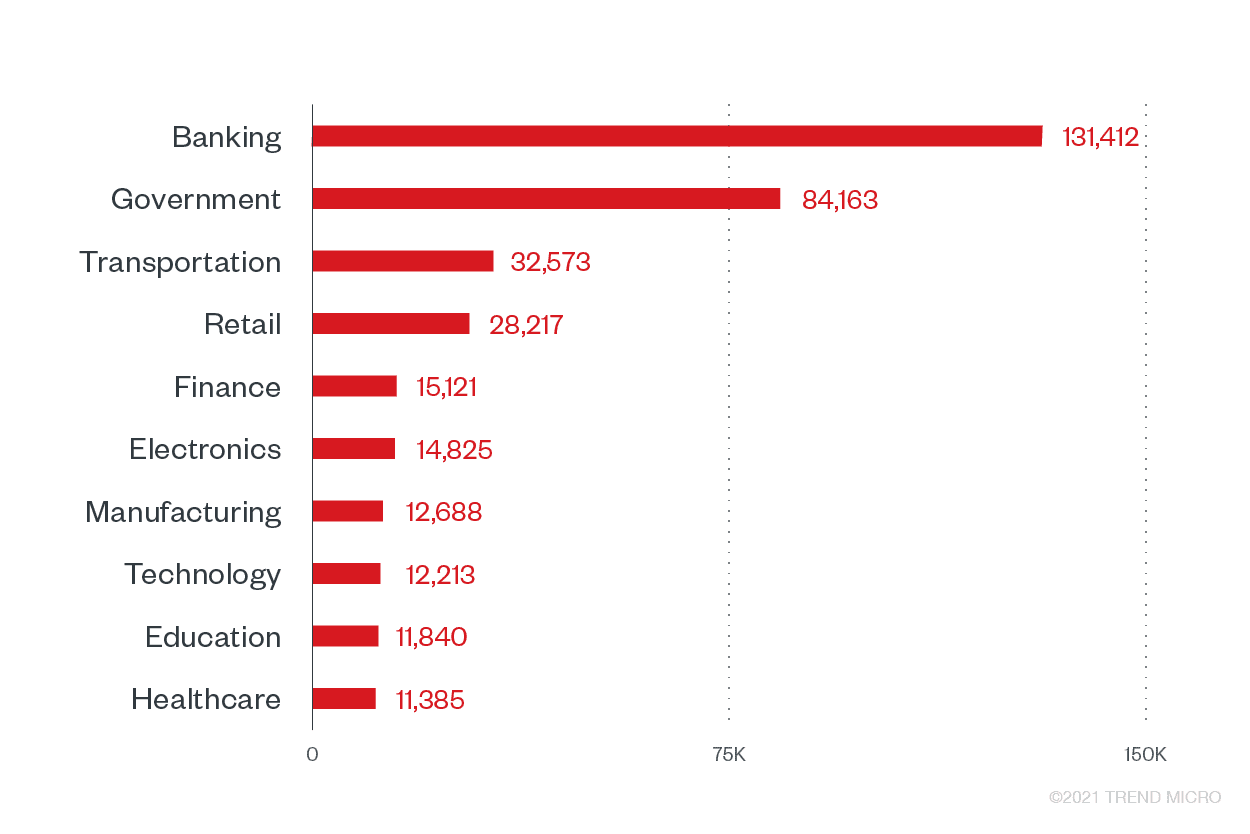

В 2021 году мы зафиксировали более 3,6 млн вымогательских атак на предприятия и организации по всему миру. Чаще всего атакам подвергались банковский, правительственный и транспортный секторы. Вплотную к ним приблизились другие отрасли, в особенности те, в которых в последние месяцы повысилась критичность непрерывности бизнеса в связи с их участием в обслуживании населения во время пандемии.

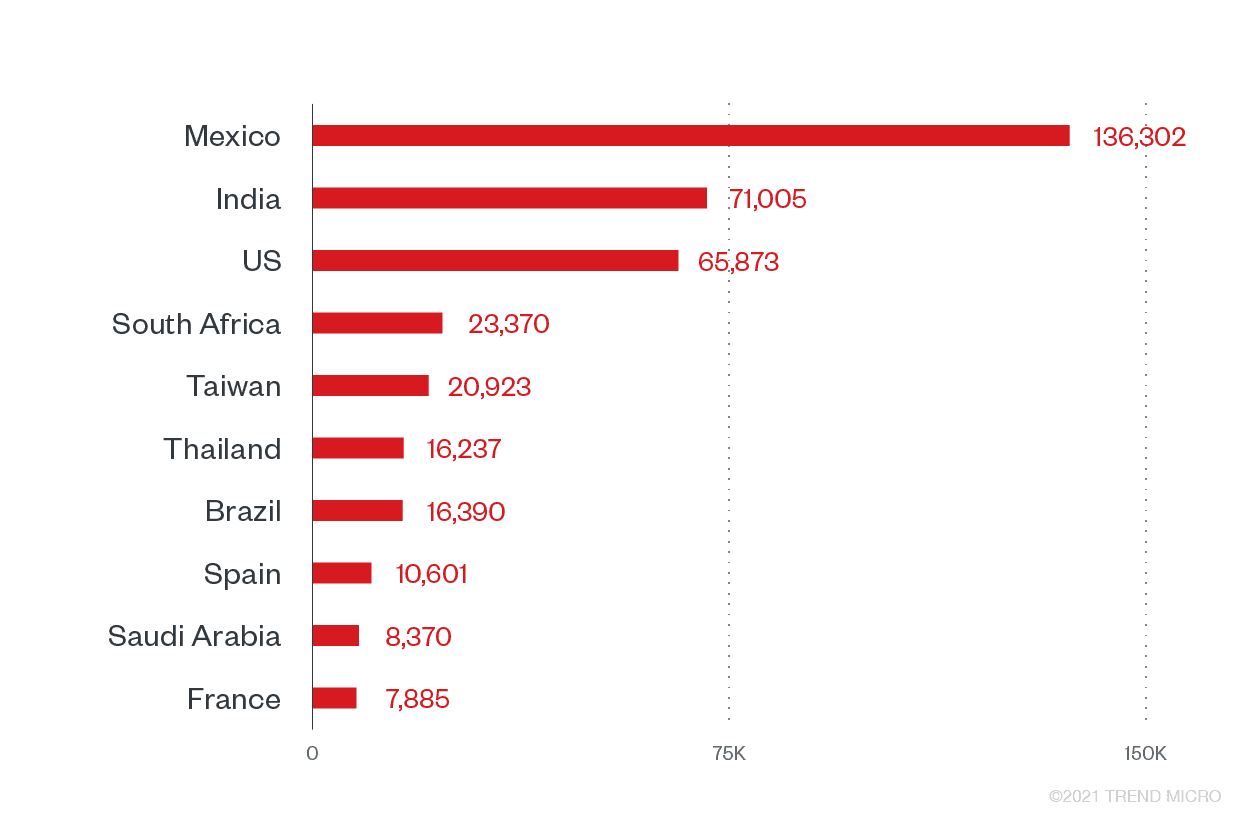

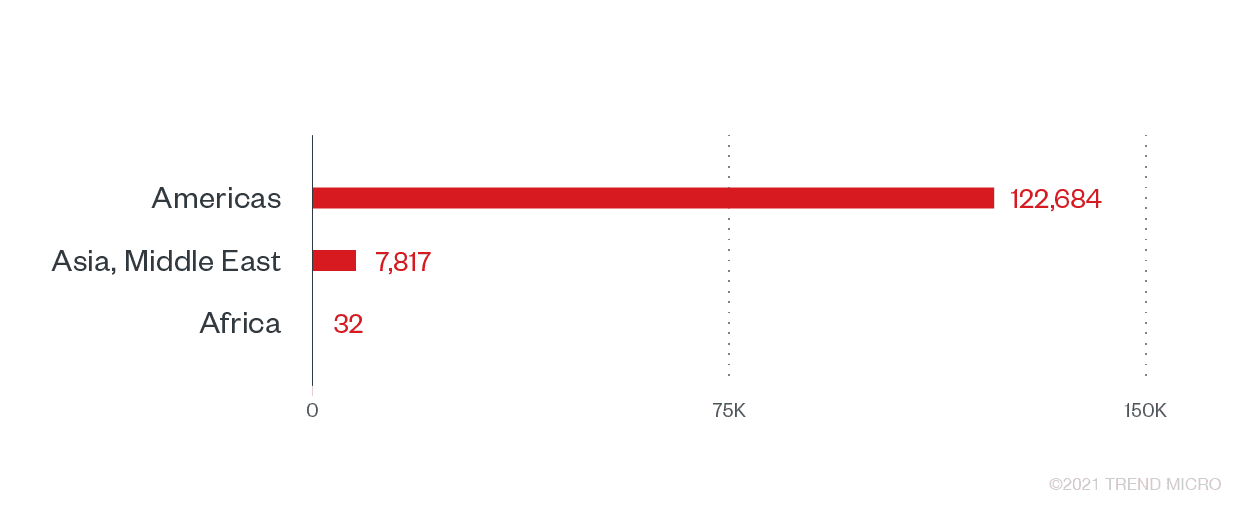

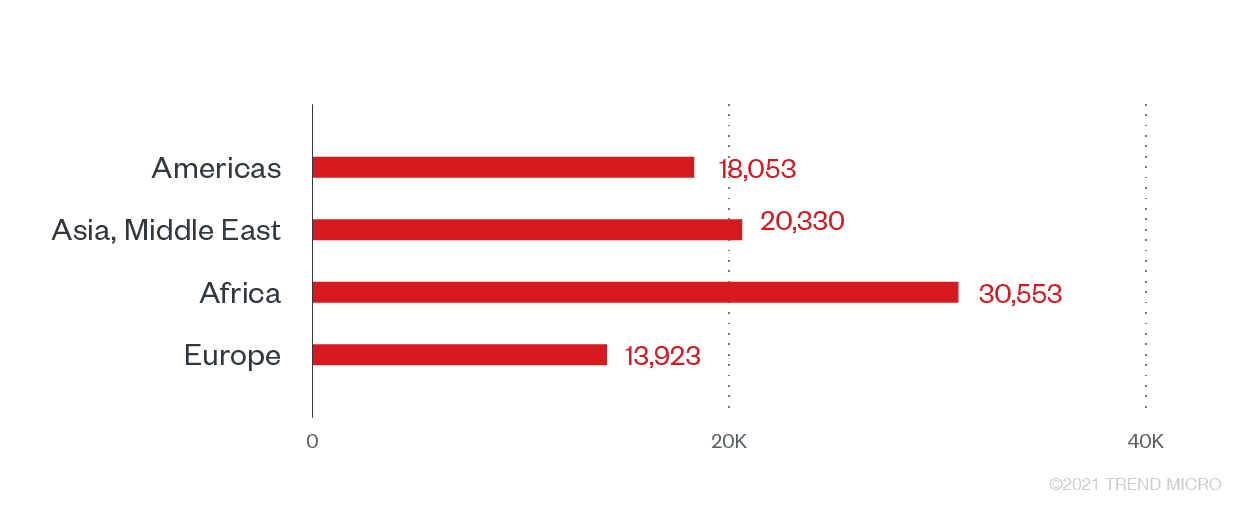

Наибольшее количество вымогательских атак пришлось на страны Северной и Южной Америки.

Причину такого распределения мы связываем с тем, что именно на американском континенте расположены транснациональные компании и сосредоточены бизнес-интересы множества участников глобальных экономических процессов.

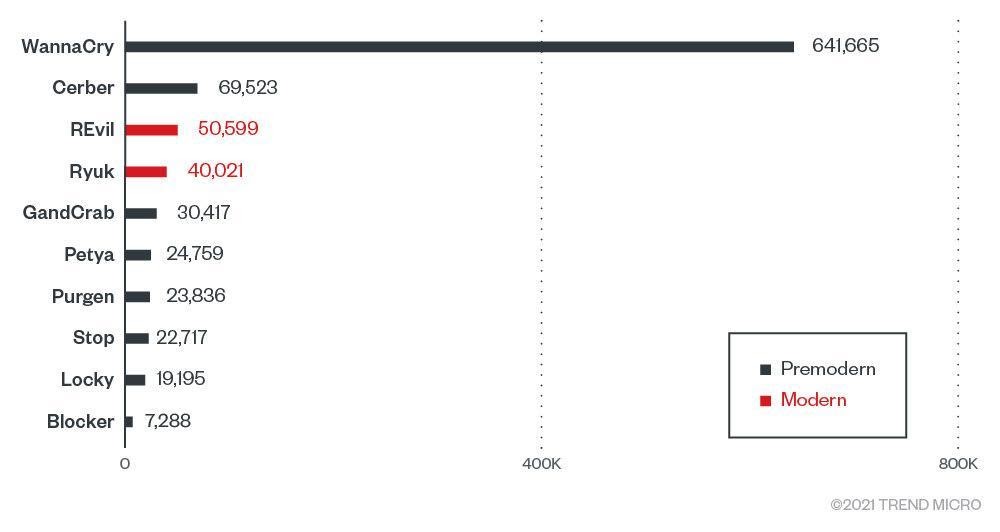

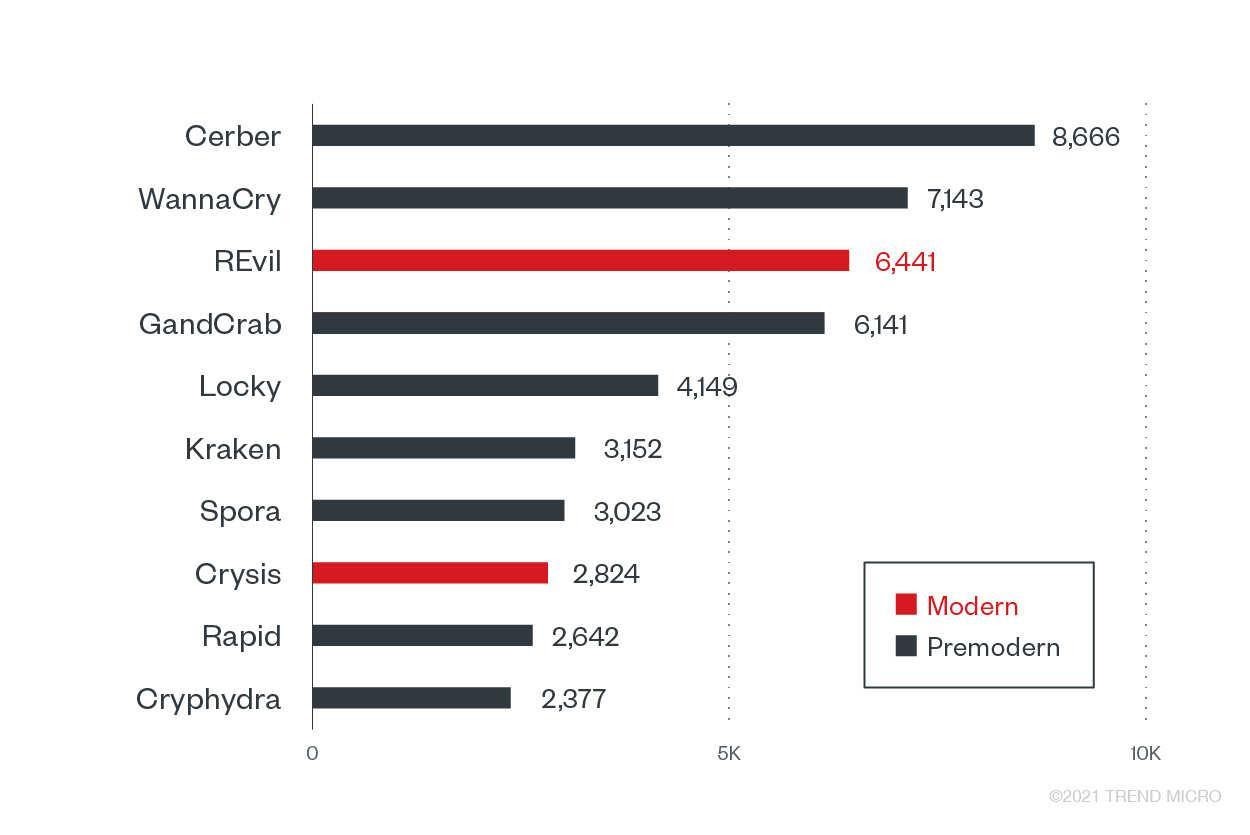

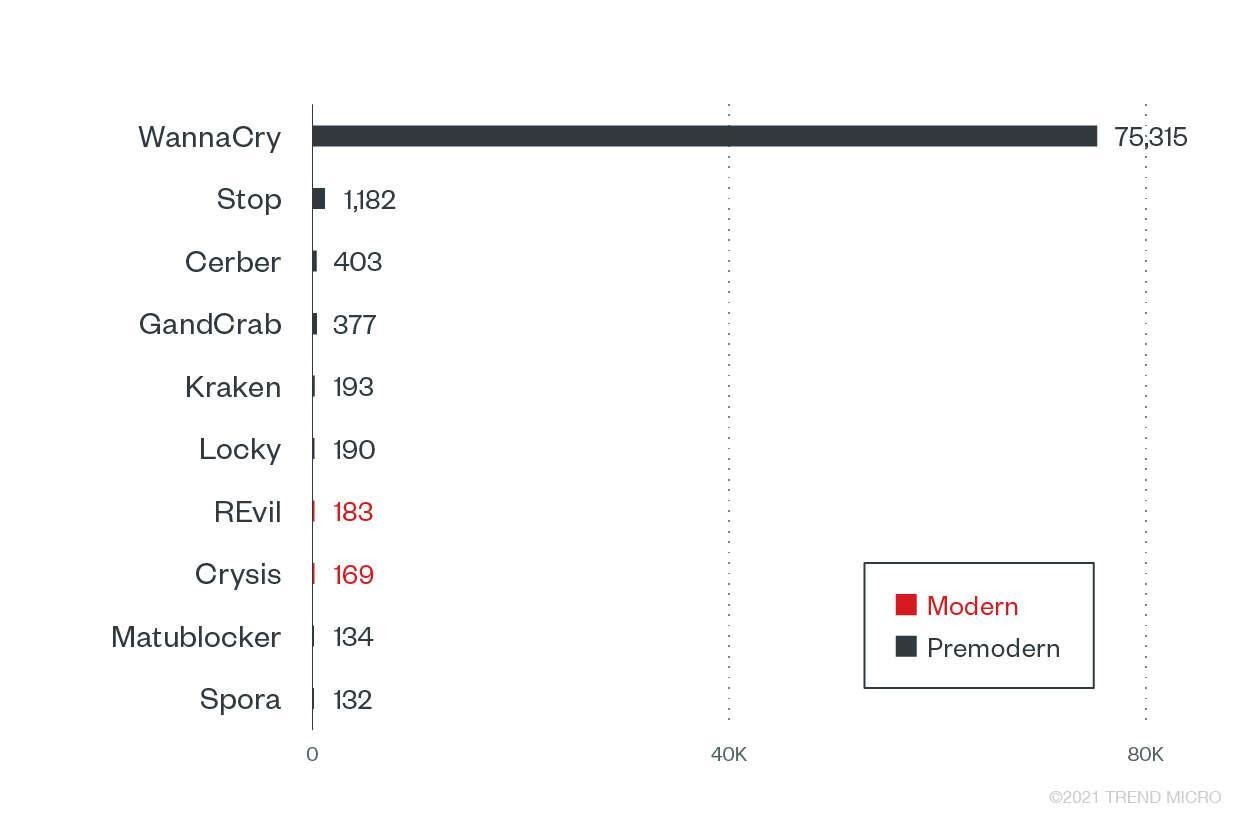

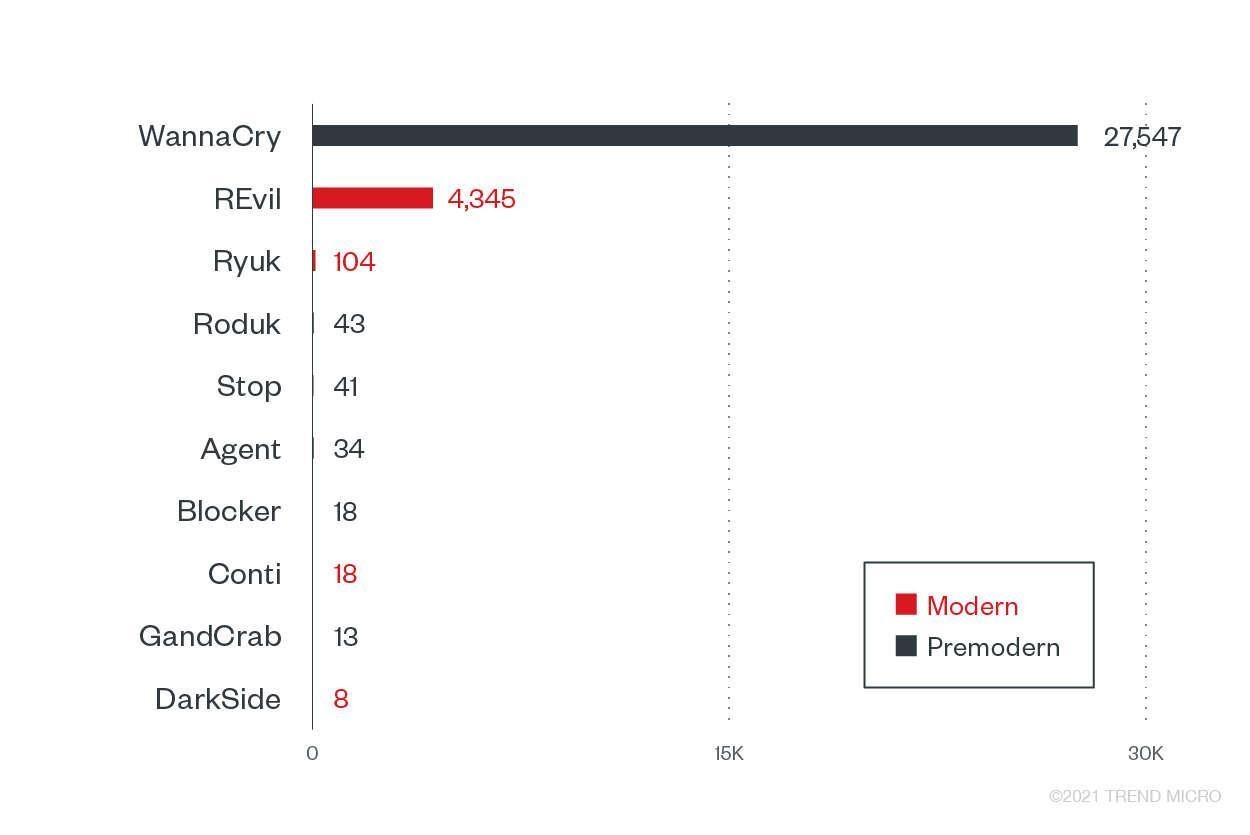

На первом месте по количеству детектов остаётся великий и ужасный WannaCry. Это объясняется тем, что количество непропатченных устройств по всему миру всё ещё велико, что обеспечивает сетевому червю-вымогателю достаточную «кормовую базу». Мы надеемся, что этот показатель будет снижаться по мере обновления устаревших систем, но пока скорость этого процесса невелика.

Из современных вредоносов чаще всего мы фиксировали атаки REvil, Sodinokibi и Ryuk.

Банки, госорганы и транспорт по своей природе имеют уникальные характеристики, которые создают практически необъятный периметр атак:

географически распределённая сеть офисов в разных частях страны или даже мира;

большое количество партнёров и поставщиков;

разбросанность удалённых сотрудников;

ограничения, препятствующие внедрению строгих мер кибербезопасности;

требования по уровню и качеству услуг, который они обязаны выполнять;

высокая вероятность того, что жертва заплатит выкуп, чтобы защитить данные клиентов и быстрее восстановить работу систем.

Банковский сектор

Банки — одна из любимейших целей киберпреступников во все времена, и операторы вымогателей не исключение. Приманкой становятся не только деньги, которые можно похитить со счетов, но и сами сведения о счетах и операциях клиентов, обширные цепочки поставок, персональные данные клиентов и многое другое. Именно данные становятся двойным аргументом в руках киберпреступников-вымогателей: они блокируют доступ к ним, шифруя все системы, до которых смогли дотянуться, а сами данные «сливают» и угрожают публикацией в общем доступе.

Решения Trend Micro зафиксировали более 130 тыс. вымогательских атак на банки. Чаще всего вымогатели нападали на банки Северной, Центральной и Южной Америки.

Прибыльный бизнес банков делает их привлекательной целью для профессиональных злоумышленников, которые составляют профили и проводят исследования финансового состояния организаций, чтобы определить следующие потенциальные цели.

Самые активные современные семейства, атаковавшие банки в этом году, — REvil и Crysis (он же Dharma).

По статистике клиент банка в среднем владеет пятью счетами, а в филиале банка в среднем имеется около 9000 клиентов. Таким образом, атака на сотрудника или инфраструктуру всего одного филиала может затронуть более 45 тыс. счетов.

Малые и средние банки могут быть использованы для атак на большее количество организаций в финансовой отрасли и за её пределами через разнообразные сервисные платформы. Остановка или закрытие местных отделений может существенно повлиять на другие критически важные секторы.

С выплатой выкупа вымогателям со стороны банков тоже имеются сложности: перечисление денег злоумышленникам потенциально нарушает различные правовые нормы, такие как процедуры «Знай своего клиента» (You’re your Customer, KYC), законы о борьбе с отмыванием денег и финансированию терроризма.

Госорганы

Центр обмена информацией и анализа (MS-ISAC), подразделение Центра интернет-безопасности (CIS), базирующейся в США некоммерческой краудсорсинговой организации, работающей на международном уровне, сообщил, что 11 тыс. его членов зафиксировали 75 атак вымогателей на госорганы в США в период с января по июнь этого года. В свою очередь глобальное исследование Sophos, проведённое в начале года, показало, что правительства и вневедомственные государственные органы чаще подвергаются атакам двойного вымогательства.

Привлекательность госорганов для вымогателей объясняется следующими причинами:

они хранят персональные и финансовые данные граждан, которые можно выгодно продать другим преступным группировкам;

функционирование органов власти критически важно для общества и национальной безопасности.

В этом году компания Trend Micro зафиксировала более 82 тыс. вымогательских атак, причём больше всего их произошло в государственных системах африканского региона.

Главными действующими лицами в атаках на правительство были «ветераны» Stop и Cerber, однако новички в лице REvil и Crysis также отметились в этой игре.

Транспорт

Вымогательские атаки на транспортную отрасль в 2019–2021 гг. показали рост на 186%. Наиболее вероятной причиной является критическая важность отрасли для глобальной экономики и тесная взаимосвязь различных видов транспорта.

Нарушение нормального функционирования транспортной отрасли оказывает масштабное воздействие на бизнес, благосостояние людей и даже национальную безопасность. Понимая это, операторы вымогателей запрашивают огромные суммы выкупа.

Особенность этого сектора экономики состоит ещё и в том, что помимо собственных ИТ-систем кораблей, поездов или самолётов могут быть заражены бэкенд-системы и устройства в центрах обработки данных и офисах, из которых производится управление перевозками.

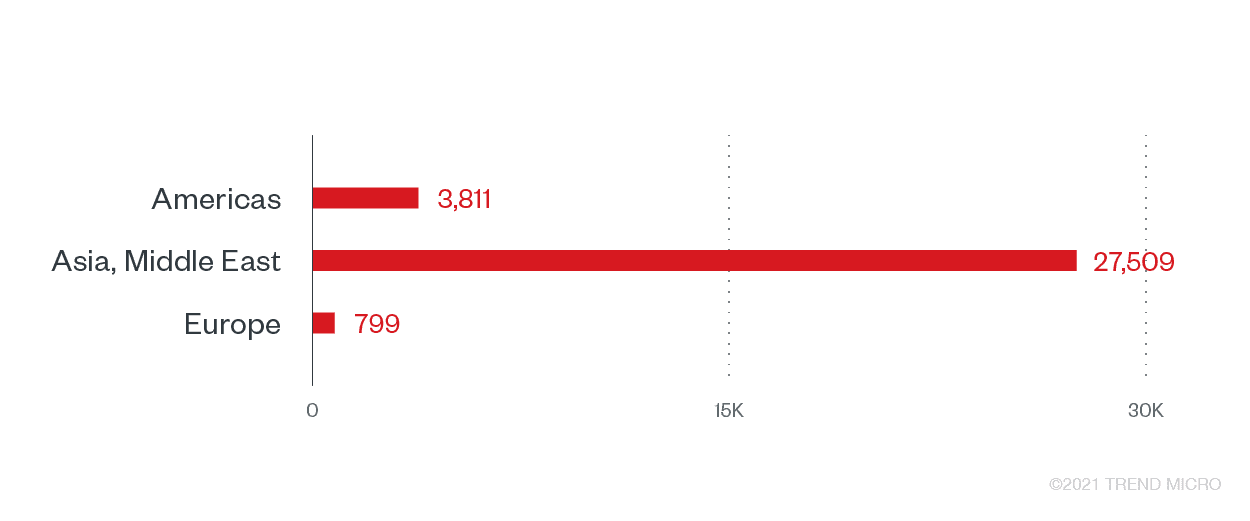

Решения Trend Micro обнаружили более 32 тыс. вымогательских атак на компании транспортной отрасли. Больше всего атак наблюдалось в Азии и на Ближнем Востоке.

Одна из крупных атак в секторе грузовых железнодорожных перевозок США была зарегистрирована в январе 2021 года: компания OmniTRAX, занимающаяся железнодорожными перевозками в США, подтвердила, что подверглась атаке вымогателей Conti. Злоумышленники опубликовали украденные данные. Это обычная тактика двойного вымогательства, используемая современными группировками.

Другая атака на транспортную отрасль была связана с программой Death Kitty и едва не привела к полной остановке работы портов Южной Африки.

Атакующие транспортные предприятия вымогатели рассчитывают на то, что организации будут отчаянно нуждаться в возобновлении работы в случае сбоя. Поскольку приоритетом транспортной компании является минимизация потенциального простоя во время инцидентов, она с большой вероятностью заплатит выкуп, чтобы возобновить работу как можно скорее.

Современные семейства вымогательских программ, наиболее часто встречающиеся в этом секторе, — REvil, Ryuk, Conti и DarkSide.

Тактики вымогателя REvil

REvil — одно из современных вымогательских семейств, которые постоянно обнаруживаются в банках, госорганах, транспортных компаниях). Децентрализованный характер деятельности группы и её филиалов позволяют осуществлять одновременные проникновения и развёртывания с использованием множества техник и инструментов.

Операторы REvil обычно получают первоначальный доступ к ИТ-среде организаций через:

фишинговые электронные письма,

протокол удалённого рабочего стола (RDP) или похищенные учётные записи, скомпрометированные веб-сайты

непропечённые уязвимости.

Группа REvil стояла за массовыми атаками с использованием вымогательского ПО в 2021 году. Поставщик мяса JBS и поставщик программного обеспечения для управления ИТ-системами Kaseya стали одними из самых громких жертв этой группы в текущем году. Производственные операции JBS были нарушены в США, Великобритании, Канаде и Австралии, и компания заплатила вымогателям 11 млн долларов США выкупа. Операторы REvil заразили почти 1500 клиентов Kaseya и потребовали от компании 70 млн долларов США за ключ дешифровки. Однако позже компания подтвердила, что ей удалось получить ключ от доверенной третьей стороны.

Реальная стоимость вымогательской атаки

Проблема с вымогательскими атаками состоит не только в простоях и выплате выкупа. Восстановление с помощью «купленных» ключей дешифровки не гарантирует возвращения к нормальной работе, поэтому ущерб от инцидента оказывается значительно больше стоимости выкупа, поскольку к нему прибавляется стоимость восстановления, финансовые и репутационные потери, штрафы регуляторов, убытки от разрыва контрактов и потери клиентов.

Учитывая, что не все компании сообщают об атаках, число жертв и суммы выплаченных выкупов могут быть выше, чем указано в официальных отчётах. По данным Coveware, во втором квартале 2021 года средняя сумма выплат за выкуп для организаций достигла 136 576 долларов США.

И если крупные предприятия могут позволить себе страхование киберрисков, компаниям сектора малого и среднего бизнеса одной атаки быть достаточно, для полного прекращения работы. По данным Palo Alto Networks cредний размер выкупа, требуемого в результате современных атак вымогателей, превышает 5 млн долларов США. Потенциальные штрафы регулирующих органов и судебные разбирательства также увеличивают расходы на выплаты и восстановление.

В отчете Coweware также указано, что среднее время простоя при каждой атаке увеличилось до 23 дней по сравнению с 16 днями в 2020 году и 12 днями в 2019 году, а восстановление системы, файлов и в некоторых случаях инфраструктуры ещё больше увеличивает потери.

В ходе проведённого Cybereason исследовании влияния атак вымогателей на бизнес «Ransomware: The True Cost To Business» 53% компаний-респондентов заявили, что не только потеряли доходы, но и столкнулись с незапланированными увольнениями сотрудников и ущербом бренду.

Даже лояльные клиенты также могут перейти к конкурентам после киберинцидентов. Как показало исследование лояльности потребителей, проведённое Accenture, доля таких клиентов достигает 77%.

Рекомендации по противодействию

Защититься от вымогательского ПО помогут следующие меры:

непрерывное обучение и повышения осведомлённости сотрудников и партнёров организации;

внедрение многоуровневых решений по обнаружению и реагированию на угрозы;

создание команд реагирования на инциденты и программ действия для предотвращения кибератак и восстановления после них;

комплексное управление обновлениями;

проведение имитаций атак для тренировки навыков безопасного поведения сотрудников.

vilgeforce

Как вы считали? Что стоит за цифрами в 3,6 млн атак? Wannacry, к слову, надо бы выкинуть из статистики, потому что это не атака, а непропатченные машины и прочее раздолбайство на местах и тогда картина изменится кардинально.