Нынешние условия удалёнки дарят возможность совмещать работу c живописными видами из любой точки мира. Правда, бонусом с тропическим бризом вы получаете тележку с дополнительными рисками безопасности для корпоративных данных. Для того чтобы успешно практиковать работу в условиях all inclusive необходимо разобраться, с какими рисками можно столкнуться, работая удалённо.

Рассматривая риски информационной безопасности, свойственные удалённой работе, может показаться, что всё до смешного просто, банально и неоднократно изучено. Тем не менее такие условия работы могут сильно бить по бдительности (релакс-атмосфера, отсутствие начальника за плечами и пр. :), поэтому утечке данных быть. Действительно, поспешный режим перевода работников на удалёнку, предоставил лакомые кусочки бизнеса для чёрных шляп.

Утечки в цифрах

Перед тем как перейти к самим рискам, предлагаю обратиться к статистике, чтобы убедиться, что этот вопрос ещё актуален:

Согласно исследованию, проведённому Positive Technologies количество атак за 2021 год возросло на 20% относительно того же периода 2020 года, наибольший процент похищенных данных составляют персональные данные, учётные данные и коммерческая тайна. Среди методов атак лидируют социальная инженерия и вредоносное программное обеспечение.

Согласно исследованию, проведённому Positive Technologies количество атак за 2021 год возросло на 20% относительно того же периода 2020 года, наибольший процент похищенных данных составляют персональные данные, учётные данные и коммерческая тайна. Среди методов атак лидируют социальная инженерия и вредоносное программное обеспечение.

За текущий год уже были «громкие» утечки, например, крупнейшая база скомпрометированных данных — 3,2 млрд пар адресов электронной почты и паролей на одном из хакерских форумов, база основана на утечках с Linkedln, Netflix и Bitcoin и т.д. сообщает cybernews. Также нередки случаи утечек данных из медучреждений, содержащие чувствительную информацию о пациентах.

Риски информационной безопасности в режиме удалённой работы

1. Безопасность устройства

Вот мы и добрались до самой главной части моего повествования. Мысленно перенесёмся на Бали и вот, находясь в уютном номере отеля, вы с серьёзным видом собираетесь работать на благо компании и берёте свой рабочий ноутбук. Использовать собственный ноутбук или гаджет означает подвергнуть корпоративные данные рискам. При работе на личном устройстве информация покидает защищённый периметр, и злоумышленники могут воспользоваться уязвимостями вашего компьютера, появившимися, например, ввиду устаревшей версии ПО. Отсюда вытекает первое правило – никаких BYOD (bring your own device), только в случае, если в компании применяется UEM (unified endpoint management) – единая система контроля пользовательских устройств или VDI (virtual desktop infrastructure) – виртуальные рабочие места. Хотя, как это не парадоксально, большинство используют свои личные устройства для работы, поэтому есть несколько простых правил, делающие этот путь более безопасным:

- Использовать актуальную версию ПО

- Не хранить корпоративную информацию на устройстве, вместо этого использовать облачные решения, виртуальные рабочие места

- Использовать антивирусные решения

- Шифрование данных на устройстве. При утрате устройства данная опция позволит выиграть время и удалённо сбросить данные, сделать их неактуальными

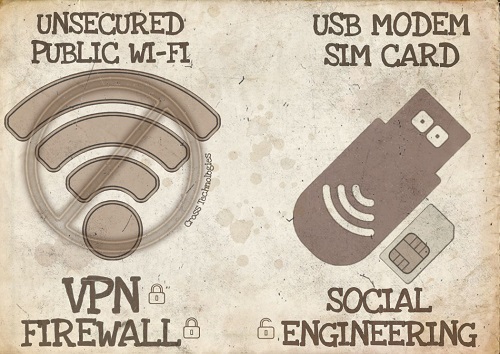

2. Выход в интернет

Итак, следующее, что вам потребуется – это подключение к интернету для дальнейшей работы. В зависимости от того, насколько вам повезло с интернетом в отеле, есть два, не очень безопасных, варианта. Поэтому из двух зол придётся выбирать меньшее:

- Wi-fi. Следует избегать общедоступные сети Wi-fi, они заведомо небезопасны. Так, например, данные, отправленные в незашифрованном виде могут быть перехвачены и украдены злоумышленниками. То же самое касается и платного доступа к Wi-fi, предлагаемым отелем, который также имеют пользователи (и злоумышленник), оплатившие данную опцию. В данном случае вы платите вовсе на за безопасность. Это такая же публичная сеть, только с меньшим числом пользователей. Общедоступные сети Wi-fi уязвимы из-за:

- отсутствия встроенных средств контроля безопасности на маршрутизаторе

- отсутствия автоматического обновления ПО до новой версии

- наличия распространённого IP-адреса маршрутизатора и т.д. Имеется ещё большое множество настроек безопасности беспроводной сети, рассмотрение которых требует отдельной статьи, но отсутствие каждой из них несёт в себе потенциальную угрозу вашим корпоративным данным

Что необходимо предпринять при подключении к Wi-fi в отеле:- сверить имя сети SSID, с тем которое указано в отеле, так как злоумышленники могут создать «двойник» – подконтрольную сеть с схожим названием

- подключаться с использованием VPN для шифрования трафика

- не забыть проверить, включён ли брандмауэр

- USB-модем и SIM-карта. На случай если вы предпочтёте отказаться от предоставляемого отелем Wi-fi, есть альтернативный вариант. Относительно безопасности USB-модемов и SIM-карт всё тоже не очень радужно. Об этом читайте в исследованиях Positive Technologies здесь и подробнее здесь. Большинство атак были возможны благодаря методам социальной инженерии (в особенности фишинга). Поэтому если знать, как не попасться на крючок, этот вариант выхода в интернет я нахожу безопаснее.

3. Безопасность в интернете

Наконец, получив выход в интернет, вы начинаете работать. Как вдруг вам на почту приходит письмо от «коллеги» с ссылкой на конференцию на привычной вам платформе. Перейдя по ссылке, вы увидели ожидаемый дизайн и оформление сайта, а также форму входа. Недолго думая, вы ввели туда свои данные. Для вас всё прошло незаметно, но на самом деле ваши учётные данные утекли к злоумышленникам. С помощью полученной комбинации почты и пароля злоумышленники могут предпринять попытки взлома ваших других аккаунтов. Из этого следует несколько правил, способных защитить информацию:

- Не использовать корпоративную почту для регистрации на различных сайтах, чтобы не допустить её утечки, а также чтобы не получать рассылки с различных источников. Получив подобного рода письмо, вы сразу сможете определить, что оно фишинговое, так как на сервисе вы не регистрировали данный адрес электронной почты. Лучше оставить почту только для взаимодействия с коллегами, заказчиками

- Проверять почтовый адрес отправителя письма. Если вы сомневаетесь в идентификации отправителя, лучше сверить адрес его электронной почты с проверенным адресом того человека, за которого он себя выдаёт

- Проверять доменные имена сайтов, на которые указывают ссылки. Фишинговые сайты создаются с доменами, максимально схожими на оригинальные сайты. Злоумышленники, например, могут заменить или удвоить букву в домене

- Не использовать одинаковые или схожие пароли для аккаунтов. Чем сложнее просматривается ваша логика создания паролей, тем лучше. Также применяйте многофакторную аутентификацию

Для большей убедительности, злоумышленники могут направить зловредную ссылку в мессенджере под видом коллеги или приближённого вам лица. Они действительно могут писать с аккаунта вашего знакомого, который раннее попался на такую же фишинговую атаку, и его данные от аккаунта попали в руки к злоумышленникам. Тем не менее, вы всегда можете проверить доменное имя и, если сомневаетесь, то лучше связаться со знакомым в ином мессенджере или по телефону, чтобы убедиться в факте отправки сообщения.

4. Физическая безопасность

На солнечном Бали риски поджидают на каждом шагу. Поэтому не стоит забывать правила физической безопасности, необходимость которых возникает в режиме удалённой работы. Предположим у вас есть сосед по номеру, которого вы не очень хорошо знаете, в таком случае стоит внимательнее относится к корпоративным данным, чтобы не допустить утечки информации. Не оставляйте носители информации на видном месте, исключите возможность подсматривания данных с экрана монитора. То же самое стоит делать в общественных местах за пределами номера. Будьте бдительны во время телефонных переговоров, не стоит обсуждать конфиденциальную информацию, ведь это может привлечь злоумышленников.

Таким образом, режим удалённой работы дарит злоумышленникам больше возможностей для совершения своих тёмных делишек, но, следуя перечисленным правилам и держа руку на пульсе в вопросе новых уязвимостей и методов атак, можно спокойно работать удалённо. А, заодно, и мир посмотреть.

Если в вашей компании имеется политика безопасности, описывающая правила удалённой работы, не будет лишним с ней ознакомиться. Если же данной политики не имеется, то не стоит затягивать с её разработкой. Несмотря на все перечисленные тут угрозы, которые таятся в условиях удалённой работы, такой режим способен придать бизнесу гибкость, а также сократить ежегодные траты компании на устройство рабочих мест работников. Тем не менее, на реализацию данного режима работы также требуются финансы, поэтому важно найти баланс в этом вопросе. Но, в любом случае, для сохранения вашего бизнеса, не стоит пренебрегать правилами информационной безопасности.

Представленный здесь список рисков и угроз не является исчерпывающим и, по моему мнению, он ограничивается только фантазией и изощрённостью злоумышленников. О том, какие ещё риски могут поджидать сотрудников на удалёнке, пишите в комментариях)

Комментарии (15)

vikarti

16.12.2021 06:30Советы для кого? Для пользователя или для руководства компании?

С чего это пользователю заботится о защите корпоративных данных больше чем своих личных?

NativCS Автор

16.12.2021 12:25Советы универсальны, работать удалённо может как и пользователь, так и руководство.

Данные советы подойдёт и для защиты своих данных.

Заботиться о защите корпоративных данных придётся, так как придётся соблюдать политики безопасности компании

msamoylov

16.12.2021 21:31+1Не пишите больше ничего инфобезе, пожалуйста.

NativCS Автор

17.12.2021 01:19Аргументируйте свою позицию, пожалуйста.

msamoylov

17.12.2021 09:56Ваше представление о инфобезе поверхностно. На уровне разговоров доярок о политике.

NativCS Автор

17.12.2021 12:37Начнём с того, что Ученье – свет, а неученье – тьма, поэтому следуя Вашей логике - нужно бросать дело, если оно не получается, а ведь так можно ничему не научится за всю жизнь.

Поэтому писать об информационной безопасности буду :) но чтобы успешнее это делать нужна конструктивная критика, не переходя на личности. Что по Вашему мнению не хватает в статье (будет лучше, если укажите примеры) что следует убрать.

Далее о поверхностных знаниях. Эта статья не для специалиста по безопасности, который работает удаленно. Он сам лучше знает как всё обезопасить, а статья для рядового пользователя и здесь рассмотрено то, что по силам ему решить. Помимо перечисленного в тексте есть ещё много чего, что можно было бы рассмотреть, но тогда есть вероятность отклониться от темы. Поэтому не было смысла затрагивать appsec, например. Задача- просветить рядового пользователя, а не полностью погружаться во все риски ИБ.

msamoylov

17.12.2021 16:40Чтобы просвещать кого-то куда-то надо разбираться самому. Отсутствие понимания и экспертности видно уже в комментариях про почтовые заголовки. Учить вас указывая на очевидные нелопости по тексту не вижу смысла.

ifap

Мсье не в курсе, что адрес отправителя ни о чем не говорит, от слова совсем?

AjnaGame

Тс... у них безопасность!

NativCS Автор

Зависит от текста письма.

Предположим вам пришло письмо от вашего сисадмина, с просьбой залогиниться на каком-то сервисе, якобы в целях повышения безопасности и т.д. - не важно. Письмо соответствует корпоративному оформлению и прочее... Но вот только письмо это не сисадмин отправил, а выдаст это электронная почта отправителя. Зная точную почту сисадмина, например общались с ним вчера и уверены, что именно с ним, то сравнив адрес мошенническое письмо можно выявить

ifap

Серьезно? Дайте Ваш адрес — я Вам с него пришлю любое письмо. И эти люди учат нас

ковырять в носубезопасности… facepalm.bmpNativCS Автор

:)

NativCS Автор

В случае, если Вы знаете методы осуществления и способы как подобное выявлять, будет неплохо, если поделитесь этим в комментариях)

Описанный метод в статье, к слову, тоже имеет место быть

ifap

Метод элементарный: прямо в почтовом клиенте указываю любой адрес, хоть bayden@whitehouse.gov, хоть daddy.kabaev@kremlin.ru А если еще и в Reply-to свой реальный адрес указать, то даже получу ответ на это письмо. Выявить такое можно лишь просмотром служебных заголовков, из которых будет видно, что письмо ушло не с smtp.whitehouse.gov а smtp.fisher.com Если, конечно, целевой SMTP-сервер не забыли настроить запрашивать авторизацию или я его предварительно не поимел.

NativCS Автор

Благодарю :)