Проведённое Symantec Threat Hunter исследование выявило вредоносное ПО невиданной ранее технической сложности. Оно позволяет злоумышленнику выполнять различные операции и собирать данные на зараженном компьютере. Daxin напоминает вредоносное ПО, использованное в длительной шпионской кампании против правительства ряда стран и критически важных объектов инфраструктуры.

Daxin нацелен на организации и правительства, представляющие стратегический интерес для Китая, что позволяет предположить, что злоумышленники, использующие его, каким-то образом связаны с Китаем.

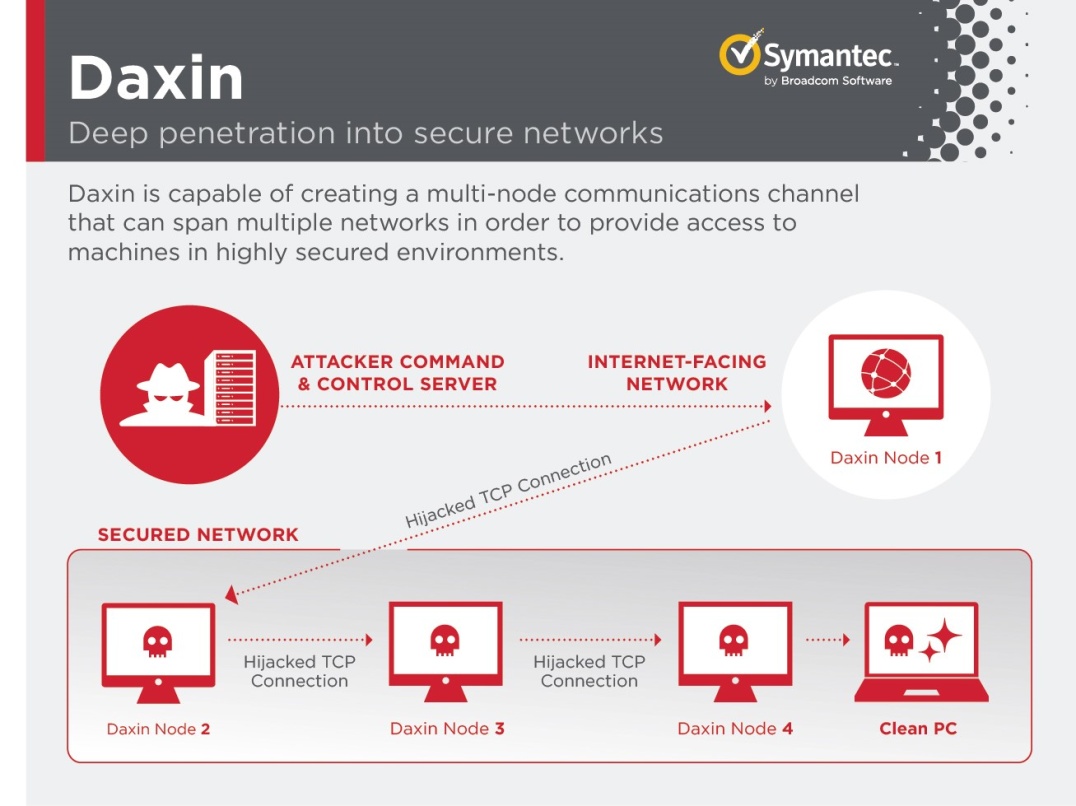

Учитывая возможности и характер развернутых атак Daxin, он оптимизирован для использования против защищенных целей и позволяет злоумышленникам проникать глубоко в сеть и эксфильтровать данные, не вызывая подозрений.

Технический обзор Daxin

Daxin поставляется в виде драйвера ядра Windows, что в настоящее время является относительно редким форматом. Он реализует расширенные коммуникационные функции, которые обеспечивают высокую степень скрытности и позволяют злоумышленникам общаться с зараженными компьютерами в высокозащищенных сетях, где прямое подключение к интернету недоступно. Эти функции напоминают Regin, продвинутый инструмент шпионажа, обнаруженный Symantec в 2014 году.

Возможности Daxin позволяют предположить, что злоумышленники разработали методы связи, способные незаметно смешиваться с обычным сетевым трафиком. В частности, вредоносное ПО избегает запуска собственных сетевых служб. Вместо этого оно может злоупотреблять любыми легитимными службами, уже запущенными на зараженных компьютерах.

Daxin также может передавать свои сообщения по сети зараженных компьютеров в атакуемой организации. Злоумышленники могут выбрать произвольный путь через зараженные компьютеры и отправить команду, которая предписывает этим компьютерам установить запрошенное соединение.

Daxin также поддерживает сетевое туннелирование, позволяющее злоумышленникам взаимодействовать с легитимными службами в сети жертвы, к которым можно получить доступ с любого заражённого компьютера.

Daxin в деталях

Daxin — это бэкдор, который позволяет злоумышленникам выполнять на заражённом компьютере различные операции, например, чтение и запись любых файлов, а также запускать произвольные процессы и взаимодействовать с ними. Хотя набор распознаваемых Daxin операций невелик, его реальная ценность для злоумышленников заключается в скрытности и коммуникационных возможностях.

Daxin может обмениваться данными, перехватывая легитимные соединения TCP/IP. Для этого он отслеживает весь входящий TCP-трафик на наличие определенных шаблонов. Всякий раз, когда обнаруживается какой-либо из этих шаблонов, Daxin отключает легального получателя и переключает соединение на себя. Затем он выполняет пользовательский обмен ключами с удаленным пиром, где обе стороны должны выполнить дополнительные шаги. Вредоносное ПО может быть как инициатором, так и целью обмена ключами. Успешный обмен ключами открывает зашифрованный канал связи для получения команд и отправки ответов. Из-за того, что Daxin использует перехваченные TCP-соединения, он имеет высокую степень скрытности связи и может установить соединение в сетях со строгими правилами брандмауэра. Это также позволяет снизить риск обнаружения.

Встроенные функции Daxin можно расширить, развернув на зараженном компьютере дополнительные компоненты. Для таких компонентов Daxin предоставляет выделенный механизм связи, внедряя устройство с именем «\\.\Tcp4». Вредоносные компоненты могут открыть это устройство, чтобы зарегистрироваться для связи. Каждый из компонентов может связать 32-битный идентификатор службы с открытым дескриптором \\.\Tcp4. Затем злоумышленник может взаимодействовать с выбранными компонентами, указав соответствующую службу, идентифицированную при отправке сообщений определенного типа. Драйвер также включает механизм для отправки любых ответов.

Существуют также специальные сообщения, которые инкапсулируют необработанные сетевые пакеты для передачи через локальный сетевой адаптер. Затем Daxin отслеживает сетевые потоки, и любые ответные пакеты перехватываются и пересылаются злоумышленнику. Это позволяет установить связь с легитимными службами, доступными с зараженной машины в сети цели, где удаленный злоумышленник использует сетевые туннели для взаимодействия с интересующими внутренними серверами.

Наиболее интересной функциональной особенностью бэкдора является возможность создания нового канала связи между несколькими зараженными компьютерами, где список узлов предоставляется злоумышленником в одной команде. Для каждого узла сообщение содержит все сведения, необходимые для установления связи, в частности, IP-адрес узла, номер его TCP-порта и учетные данные для пользовательского обмена ключами. Когда Daxin получает это сообщение, он выбирает следующий узел из списка. Затем он использует свой собственный стек TCP/IP для подключения к серверу TCP, указанному в выбранной записи. После подключения Daxin запускает протокол на стороне инициатора. Если одноранговый компьютер заражен Daxin, это приводит к открытию нового зашифрованного канала связи. По этому каналу отправляется обновленная копия исходного сообщения, где позиция следующего используемого узла увеличивается на один шаг. Затем процесс повторяется для остальных узлов в списке.

Хотя злоумышленники нередко совершают несколько переходов между сетями, чтобы обойти брандмауэры и избежать подозрений, это обычно делается поэтапно, так что для каждого перехода требуется отдельное действие. В случае с Daxin этот процесс представляет собой единую операцию, что позволяет предположить, что вредоносное ПО предназначено для атак на хорошо защищенные сети, где злоумышленникам может потребоваться периодически повторно подключаться к скомпрометированным компьютерам.

Хронология

Команда Symantec Threat Hunter обнаружила Daxin в государственных организациях, а также в организациях телекоммуникационного, транспортного и производственного секторов. Несколько жертв были идентифицированы с помощью команды PwC Threat Intelligence.

Хотя последние известные атаки с участием Daxin произошли в ноябре 2021 года, самый ранний известный образец вредоносного ПО датируется 2013 годом. Он включает все расширенные функции, представленные в самых последних версиях, а большая часть кодовой базы уже была полностью разработана.

Скорее всего, перед тем как приступить к разработке Daxin, злоумышленники уже какое-то время экспериментировали с различными техниками. Более старая вредоносная программа — Backdoor.Zala (также известная как Exforel) — содержала ряд общих функций, но не обладала многими возможностями Daxin. Daxin, похоже, опирается на сетевые методы Zala, используя значительный объем его кода. Также для перехвата используется та же общедоступная библиотека, что и в случае Zala. Подобные сходства указывают на то, создатели Daxin, как минимум, имели доступ к кодовой базе Zala. Скорее всего оба семейства вредоносных программ использовались одним и тем же субъектом, проявившим себя не позднее 2009 года.

Защита/смягчение действия

Последние обновления защиты можно найти в Symantec Protection Bulletin.

Индикаторы компрометации

Вредоносное ПО, связанное с деятельностью Daxin:

81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1 Backdoor.Daxin (32-bit core)

06a0ec9a316eb89cb041b1907918e3ad3b03842ec65f004f6fa74d57955573a4 Backdoor.Daxin (64-bit core)

0f82947b2429063734c46c34fb03b4fa31050e49c27af15283d335ea22fe0555 Backdoor.Daxin (64-bit core)

3e7724cb963ad5872af9cfb93d01abf7cd9b07f47773360ad0501592848992f4 Backdoor.Daxin (64-bit core)

447c3c5ac9679be0a85b3df46ec5ee924f4fbd8d53093125fd21de0bff1d2aad Backdoor.Daxin (64-bit core)

49c827cf48efb122a9d6fd87b426482b7496ccd4a2dbca31ebbf6b2b80c98530 Backdoor.Daxin (64-bit core)

5bc3994612624da168750455b363f2964e1861dba4f1c305df01b970ac02a7ae Backdoor.Daxin (64-bit core)

5c1585b1a1c956c7755429544f3596515dfdf928373620c51b0606a520c6245a Backdoor.Daxin (64-bit core)

6908ebf52eb19c6719a0b508d1e2128f198d10441551cbfb9f4031d382f5229f Backdoor.Daxin (64-bit core)

7867ba973234b99875a9f5138a074798b8d5c65290e365e09981cceb06385c54 Backdoor.Daxin (64-bit core)

7a08d1417ca056da3a656f0b7c9cf6cd863f9b1005996d083a0fc38d292b52e9 Backdoor.Daxin (64-bit core)

8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce Backdoor.Daxin (64-bit core)

b0eb4d999e4e0e7c2e33ff081e847c87b49940eb24a9e0794c6aa9516832c427 Backdoor.Daxin (64-bit core)

b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3 Backdoor.Daxin (64-bit core)

cf00e7cc04af3f7c95f2b35a6f3432bef990238e1fa6f312faf64a50d495630a Backdoor.Daxin (64-bit core)

e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e Backdoor.Daxin (64-bit core)

ea3d773438c04274545d26cc19a33f9f1dbbff2a518e4302addc1279f9950cef Backdoor.Daxin (64-bit core)

08dc602721c17d58a4bc0c74f64a7920086f776965e7866f68d1676eb5e7951f Backdoor.Daxin (dropper)

53d23faf8da5791578c2f5e236e79969289a7bba04eee2db25f9791b33209631 Backdoor.Daxin (dropper)

7a7e8df7173387aec593e4fe2b45520ea3156c5f810d2bb1b2784efd1c922376 Backdoor.Zala (32-bit core)

8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e Backdoor.Zala (32-bit core)

96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc Backdoor.Trojan (32-bit core)

9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51 Backdoor.Trojan (32-bit core)

c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c Backdoor.Trojan (32-bit core)

e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217 Backdoor.Trojan (32-bit core)

Имена файлов, связанные с деятельностью Daxin:

"ipfltdrvs.sys"

"ndislan.sys"

"ndislan_win2008_x64.sys"

"ntbios.sys"

"patrol.sys"

"performanceaudit.sys"

"print64.sys"

"printsrv64.sys"

"prv64.sys"

"sqlwriter.sys"

"srt.sys"

"srt64.sys"

"syswant.sys"

"usbmrti.sys"

"vncwantd.sys"

"wantd.sys"

"win2k8.sys"

"wmipd.sys"

"[CSIDL_SYSTEM]\drivers\pagefile.sys"

"[CSIDL_SYSTEM]\spool\drivers\ntds.sys"

Вредоносное ПО, обнаруженное во время перекрывающихся действий:

705be833bd1880924c99ec9cf1bd0fcf9714ae0cec7fd184db051d49824cbbf4 подозревается Backdoor.Daxin

c791c007c8c97196c657ac8ba25651e7be607565ae0946742a533af697a61878 подозревается Backdoor.Daxin

514d389ce87481fe1fc6549a090acf0da013b897e282ff2ef26f783bd5355a01 Trojan.Emulov (ядро)

1a5c23a7736b60c14dc50bf9e802db3fcd5b6c93682bc40141d6794ae96138d3 Trojan.Emulov (дроппер)

a0ac5f7d41e9801b531f8ca333c31021c5e064f13699dbd72f3dfd429f19bb26 Trojan.Owprox (ядро)

aa7047a3017190c66568814eb70483bf74c1163fb4ec1c515c1de29df18e26d7 Trojan.Owprox (дроппер)

Что ещё интересного есть в блоге Cloud4Y

→ История Game Genie — чит-устройства, которое всколыхнуло мир

→ Сделайте Linux похожим на Windows 95

→ Как не позволить техническому долгу одолеть вас

→ WD-40: средство, которое может почти всё

→ 30 лучших Python-проектов на GitHub на начало 2022 года

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Комментарии (3)

XenRE

02.03.2022 22:18Если это драйвер — он должен быть подписан каким-то сертификатом. Интересно, каким?

anonymous