Несколько лет назад, когда я ещё работал в антивирусной компании, я купил недорогой смартфон на Android для пожилой родственницы. Телефон позиционировался, как отечественный продукт, но по факту был, разумеется, китайским аппаратом, выпущенным под российским брендом. Удаляя идущие с завода ненужные приложения и добавляя отсутствующие, я решил заодно установить и антивирус — мало ли, на какую ссылку нажмёт малограмотная в айтишных делах пользовательница? Каково же было моё удивление, когда на совершенно новом аппарате с ходу обнаружился троян, способный загружать и устанавливать без ведома юзера любые приложения. Попытка вылечить телефон не увенчалась успехом, не помог и сброс до заводских настроек — троян сидел в прошивке, к которой антивирусное ПО не имеет доступа, если аппарат, конечно, не рутован. Изучение вопроса показало, что китайские смартфоны с «сюрпризами» присутствуют на отечественном рынке в широчайшем ассортименте. Более того, в Китае существует целая индустрия по производству, распространению и эксплуатации мобильных вредоносных программ, прошитых в firmware, и за минувшие годы в этой сфере почти ничего не изменилось. А причём тут охота на бройлеров, спросите вы? Сейчас расскажу.

▍ Вирусный инкубатор

По необъяснимым причинам на вашем китайском смартфоне под управлением Android сами собой появляются приложения и игры, которые вы не устанавливали, а на экране, как из рога изобилия, возникают странные push-уведомления. Удаление подозрительных программ, сброс телефона до заводских настроек и замена сим-карты не помогают: назойливые приложения возвращаются снова и снова. Иногда смартфон начинает вести себя подозрительно сразу же после окончания настройки операционной системы, иногда странности проявляются спустя какое-то время. В любом случае, причиной подобных «спецэффектов» чаще всего становятся вредоносные программы, интегрированные непосредственно в прошивку мобильного телефона. Такой вектор распространения вредоносов среди специалистов по ИБ носит название supply–chain–attack, «атака в процессе производства».

Возникает справедливый вопрос: а как трояны попадают в firmware? Неужели китайские разработчики мобильных телефонов злонамеренно внедряют их туда прямо на заводе-изготовителе? Нет, это, конечно, не так: китайский рынок «мобильного железа» устроен довольно хитрым образом.

Большинство фабрик по производству смартфонов расположено в китайской «Кремниевой долине» — городе Шэньчжэнь (深圳) в провинции Гуандун, который по праву считается центром электроники и IT-технологий. Компаний-производителей телефонов тут и вправду очень много, как маленьких, так и больших, мнящих себя чуть ли не корпорациями. Только вот большинство из них использует в качестве основы своих смартфонов готовые платформы, выпускаемые крупными предприятиями на Тайване или в том же Шэньчжэне, такими как, например, MediaTek.

По большому счёту, подобная платформа — плата со смонтированным процессором, электронной обвеской, памятью и разъёмами под пару симок — это уже почти готовый смартфон. Чтобы он окончательно стал таковым, к нему нужно добавить дисплей, динамики, аккумулятор и поместить всё это в корпус, чем и занимаются мелкие производители. Несколько разных корпусов — и вот у тебя уже несколько разных телефонов, хотя начинка в них совершенно одинаковая. Некоторые фабрики изготавливают точные копии более дорогих трубок, выпускаемых «крутыми» брендами на базе той же самой платформы, и продают их под своим собственным лейблом, разве что ставят дисплей попроще, камеру похуже и батарею подешевле. Такие телефоны в Китае называют 水貨 (шуйхуо), «сырьё». Подобные смартфоны лишены самого главного — прошивки — и отправляются они с завода не непосредственным потребителям, а «перекупам», которые уже выставляют их на маркетплейсы или договариваются об оптовых поставках в розничные магазины, либо в другие страны.

Эти самые «перекупы» — по большому счёту, торговые компании, весьма далёкие от железа и софта. Они могут залить в «тушку» абсолютно любую прошивку по желанию клиента: с любым набором предустановленного ПО, с

Наверное, никого не удивит тот факт, что конкуренция в этой нише крайне высока. Контор-шуадзи существует великое множество, многие из них отчаянно сражаются за каждого клиента и вынуждены демпинговать, чтобы получать хоть какие-то заказы. Порой услуги по прошивке партии шуйхуо предлагаются по ценам ниже себестоимости. И чтобы хоть как-то на этом зарабатывать, шуадзи придумали схему монетизации на рекламных контрактах: в прошивку телефона внедряется троян-загрузчик или бэкдор, позволяющий собирать информацию с устройства и устанавливать на него любые приложения по команде с управляющего сервера. За каждую такую установку шуадзи получают вознаграждение от разработчиков софта. Такой порядок вещей устраивает абсолютно всех: фабрики отгружают вагонами «пустые» трубки, посредники прошивают их практически задаром, шуадзи зарабатывают на установках «левого» софта, производители этого софта наживаются благодаря открутке на смартфоне рекламы, а проблемы

Разумеется, троян-загрузчик может закачать на телефон и другие вредоносные приложения, после чего аппарат быстро превратится в зоопарк покруче того, что был у Джеральда Даррелла. А поскольку вредонос сидит в системном разделе Android, куда клиентский софт не имеет доступа, выколупать его оттуда не сумеет ни один антивирус. Профит!

▍ Зачем, Карл?

Следующий вопрос, который начинает волновать пытливые умы счастливых обладателей протрояненных китайских мобильников — а что умеют подобные вредоносные программы? О, тут есть, о чём рассказать!

Про основную функцию таких вредоносов я уже упоминал: это загрузка и установка на телефон стороннего софта. Такой тип монетизации продвигают специальные партнёрские программы, выплачивающие вознаграждение разработчикам «завирусованной» прошивки за каждую установку «левого» приложения. Работает это так: после активации и подключения к интернету телефон «отстукивается» на управляющий сервер, сообщает базовую информацию об устройстве — IMEI, индекс модели, версию прошивки, иногда — мобильный номер, после чего ожидает входящих команд. По команде он может скачать с сервера и установить, либо удалить любое ранее установленное приложение, или, например, вывести push-уведомление с рекламой, за что шуадзи тоже получит денежку. Поскольку трой является частью firmware и работает с системными привилегиями, ему доступен большой арсенал действий и предоставлены широкие возможности, ведь обычные ограничения ОС на него не распространяются. Перехватить, переслать на другой номер или стереть СМС? Запросто! Сделать скриншот, втихаря включить микрофон или камеру? Нет проблем!

Да, большинство распространяемых в прошивках мобильных телефонов троянов способны красть и передавать на управляющий сервер данные с заражённого устройства. Это входящие СМС, адресная книга, сведения о геопозиции, список установленного софта, история браузера, содержимое «избранного». Обычно весь этот массив данных скопом продаётся каким-нибудь рекламным агентствам или компаниям, собирающим статистику о пользователях мобильной связи. Но в то же время перехват СМС чреват потерей доступа к учёткам в социальных сетях и сервисах, использующих двухфакторную аутентификацию, в том числе, банковских. А вот это уже очень серьёзная угроза.

Ещё одно применение подобных мобильных троянов — накрутка посещаемости сайтов и скликивание рекламы в невидимом окне WebView, за что вирусописатели, опять же, получают вознаграждение. Но это не настолько выгодное мероприятие, как организация DDoS-атак. По команде с управляющего сервера трой получает целевой URL — например, адрес какой-то картинки на сайте, — и начинает запрашивать ее с определённой периодичностью. Так, в 2015 году с использованием такого мобильного ботнета была осуществлена DDoS-атака на пекинскую компанию Qingsong Wisdom — трояны, запущенные из прошивки мобильных телефонов на Android, через определённые интервалы времени обращались по протоколу HTTP к фоновой картинке на сайте компании. В пик атаки было зафиксировано не менее 2 миллионов запросов в минуту и более 12 миллионов в час, из-за чего сайт упал и не поднимался в течение длительного времени, пока системные администраторы разбирались в причинах происходящего.

Масштаб инцидента позволяет примерно оценить количество задействованных в ней инфицированных устройств. Такие DDoS-атаки предлагаются на китайских хакерских форумах в качестве услуг, и подобные услуги пользуются неизменным спросом. Известен случай, когда заражённые трубки использовались злоумышленниками в качестве анонимных прокси или без ведома владельца подключались к платным сервисам для приёма «одноразовых» SMS или TAN-кодов. Эта услуга активно используется для регистрации на различных сомнительных или откровенно криминальных веб-сайтах, где требуется указывать телефонный номер, в том числе, и в даркнете.

Де-факто способность обеспечивать двустороннюю связь с управляющим сервером по принципу туда — ворованную информацию с телефона, обратно — команды для исполнения ботом —превращает оснащённые заражёнными прошивками телефоны в полноценный ботнет. Более того, современные модификации троянов в прошивке, которые сами китайцы называют «тихий плагин» (静默插件) имеют модульную архитектуру и работают довольно хитро. Модули, каждый из которых реализует собственную функцию (кража данных, DDoS-атаки, скликивание или показ рекламы, проплаченные редиректы на разные сайты) добавляются в продукт по желанию заказчика. При этом трой не начинает работать сразу — он дожидается, когда пользователь активирует телефон и начнёт делать фотографии с использованием встроенной камеры. Если какие-то модули не были установлены в прошивке «с завода», троян скачивает и активирует их, при этом вызовы API реализуются таким хитрым образом, чтобы антивирус на устройстве (если он есть) не забил тревогу. Модули могут скачиваться с разных сайтов или разных поддоменов одного домена, чтобы вызывать меньше подозрений.

Некоторые трои могут получать задания как непосредственно через интернет (иногда они используют для этого протокол XMPP), так и в случае отсутствия подключения — через SMS с определённых телефонных номеров.

Так, один из «прошивочных» бэкдоров, который попадался мне на глаза пару лет назад, помимо стандартного функционала (включение установки приложений из непроверенных источников, установка и удаление apk, отправка SMS, сбор и пересылка на управляющий север информации о девайсе) мог переводить телефон в беззвучный режим, по команде включать и отключать Wi-Fi, выполнять звонки на указанные в команде телефонные номера с последующей очисткой журнала вызовов, и самое неприятное — при получении соответствующей директивы сбросить телефон к заводским настройкам (сам троян при этом, разумеется, выживет). Ещё он мог показывать жертве системные сообщения с текстом, заданным злоумышленниками — видимо, эта функция использовалась в целях социнженерии. Модули, которые скачивал вредонос, могли самообновляться.

Иными словами, возможностей у «тихих плагинов» достаточно, чтобы испортить жизнь любому пользователю.

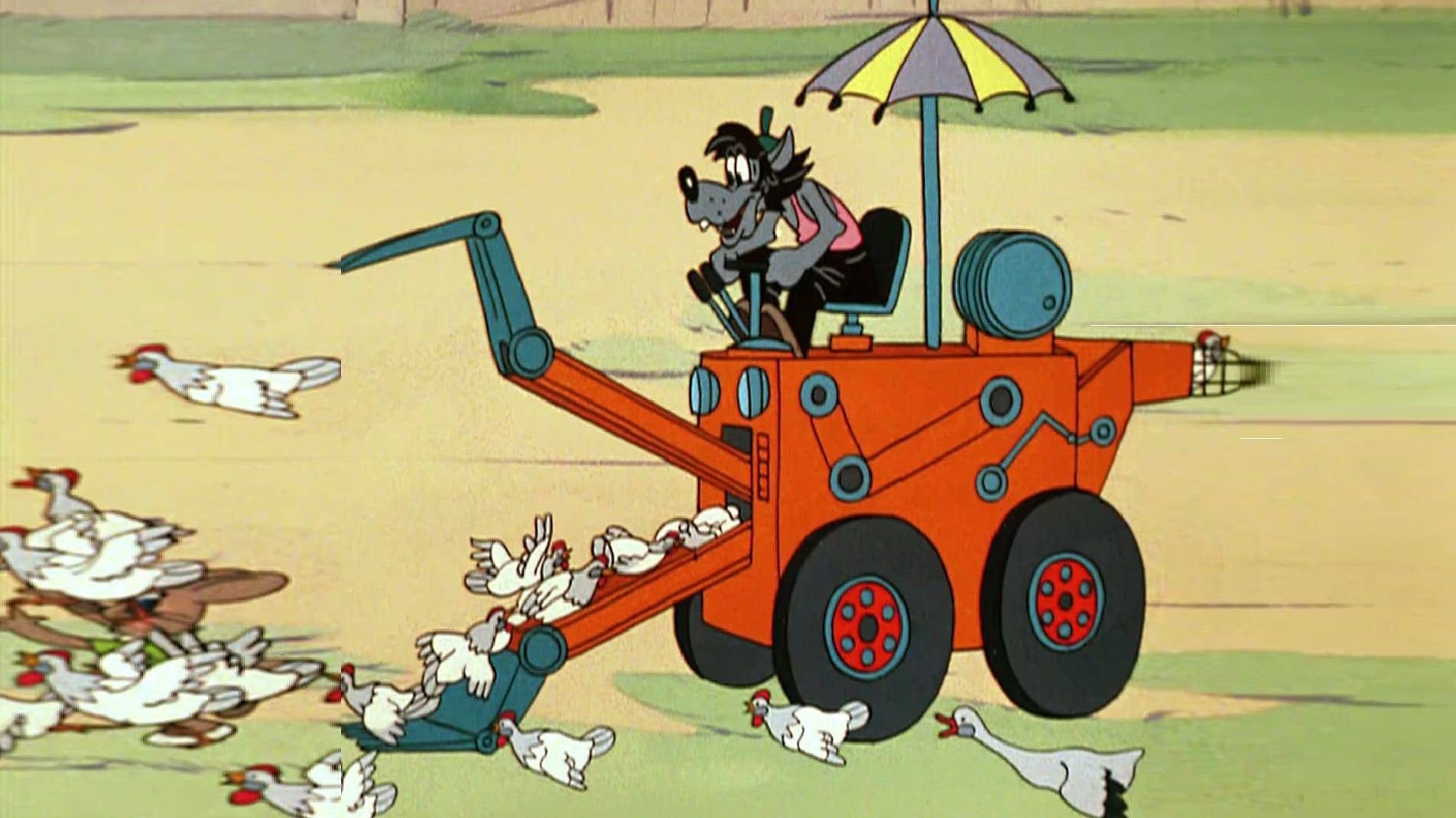

▍ Охота на бройлеров

Так причём тут все-таки бройлеры? Этим словом (肉鸡) китайцы называют заражённые трубки, к которым можно запросто купить доступ на подпольных форумах. Продаётся этот самый доступ мелким оптом, данные одного заражённого телефона в среднем стоят 1 юань. При этом покупатель может скачать приложение под Windows, в которое импортируется база купленных «бройлеров», либо такое приложение может просканировать подключённые к Интернету заражённые телефоны и показать их список, включающий номер трубки, IP-адрес, версию прошивки и версию трояна в ней. Далее «телефонный хакер» может отдавать инфицированным телефонам произвольные команды: получить список SMS, скачать фотографии или адресную книгу, узнать местоположение трубки по GPS-координатам, загрузить туда какой-нибудь .apk, показать пуш-уведомление, устроить DDoS-атаку и т. д.

Примечательно, что стать «телефонным хакером» (黑客) может фактически кто угодно: для этого не обязательно долго учиться или обладать специальными знаниями, вполне достаточно купить соответствующее приложение, заточенное под конкретный бекдор, и при необходимости — базу заражённых трубок. При этом доступ к одному и тому же инфицированному устройству может продаваться сразу нескольким «клиентам», которые будут управлять им по очереди.

Если же потенциальный «хакер» не умеет даже этого, завсегдатаи китайских подпольных форумов с удовольствием обучат его использованию соответствующих программ и покажут, в какие кнопки нужно тыкать — разумеется, за деньги. Таких неофитов принято называть «сяобай» (小白), что означает «ламер, нуб». Обучение сяобаев — ещё одна весьма распространённая сфера бизнеса в китайском киберподполье, которая, по слухам, приносит ничуть не меньшую прибыль, чем ловля «бройлеров» и торговля ими. Существуют и приложения по управлению «бройлерами» не только для винды, но и под Android, при этом значительная их часть также скрывает в себе неприятные «сюрпризы». Сяобай скачивает такое приложение на телефон, чтобы превратиться в «крутого хакера» (предварительно рутанув девайс под мудрым руководством анонимного наставника с форума), и, не подозревая об этом, сам становится «бройлером». Круг замыкается.

Фактически, связанный с мобильными вредоносными программами китайский подпольный рынок можно условно разделить на несколько уровней. На вершине «пирамиды» — разработчики «тихих плагинов» и модулей к ним. Рядом с ними можно расположить многочисленные конторы- шуадзи, внедряющие такой софт в прошивки телефонов. Чуть ниже — партнёрские программы, предлагающие вознаграждение за показ и открутку рекламы, либо установку на заражённые телефоны игр и прочего софта. К этому же уровню можно отнести посредников, оказывающих услуги по организации с использованием мобильных ботнетов DDoS-атак. Наконец, в самом низу иерархии — населяющие подпольные форумы мелкие жулики, продающие доступ к заражённым трубкам-«бройлерам» и обучающие сяобаев таинствам управления мобильными ботнетами с помощью специально разработанных для той цели приложений. И вся эта братия чувствует себя вполне вольготно — деньги в данном бизнесе крутятся, прямо скажем, немалые.

▍ Неутешительные выводы

В Уголовном кодексе КНР имеется статья 285 — «преступления, связанные с незаконным проникновением в компьютерные информационные системы, преступления, связанные с незаконным получением данных компьютерных информационных систем, незаконным управлением компьютерными информационными системами и обеспечение вторжения и незаконного управления компьютерной информацией». Согласно этой статье, злоумышленник может получить до 7 лет лишения свободы (если его действия нанесли значительный ущерб), но гораздо чаще пойманным киберпреступникам назначают наказание сроком от 1 до 3 лет отсидки, плюс весьма чувствительный штраф.

Именно поэтому многие китайские хакеры в последнее время побаиваются работать на своей исторической родине, предпочитая ловить «бройлеров» в других странах — тем более, благодаря «Таобао» и «АлиЭкспрессу» дешёвые китайские трубки активно продаются по всему миру. Сейчас, в условиях санкций, когда с российского рынка уходит всё больше западных компаний тенденция «переориентации на Китай» выглядит всё более отчётливо, а меняющиеся экономические условия многих вынуждают экономить и выбирать товары подешевле. Выводы из этого каждый может сделать для себя сам.

Весьма неоднозначен также вопрос, что делать, если вам вдруг попался такой «испорченный» телефон? Правильный ответ, по всей видимости,

Комментарии (35)

tabtre

03.06.2022 12:46+3А почему антивирус реагирует на эти трояны? Они же идут как системные приложения и поидее скрыты далеко от него

Holmogorov Автор

03.06.2022 13:08+3Обнаружить-то вредоносную деятельность антивирус может, а вот удалить трояна - нет, за отсутствием доступа. Права на чтение системных файлов у АВ есть.

tormozedison

03.06.2022 13:57+2Потому что в большинстве мобильных антивирусов есть два варианта проверки: «только приложений, но побыстрее» и «вообще всей файловой системы, начиная от /, но подольше». Для чтения она доступна вся, для записи — не вся.

SilverDrakon

03.06.2022 12:48+4Вы, с одной стороны, пишете, что эта активность была обнаружена антивирусом, с другой стороны - что они "прячутся" от антивируса.

Каким же именно антивирусом из существующих эту активность можно обнаружить?

Holmogorov Автор

03.06.2022 13:10+4В моем конкретном случае это была бесплатная версия Dr.Web для Android (не реклама) :)

Holmogorov Автор

03.06.2022 13:29В мобильных антивирусах используются примерно такие же технологии, как в антивирусах под Windows. Есть сигнатурный детект - если сигнатура трояна отсутствует в базах, ативирус его "не увидит". Есть подобие эвристики, поведенческого анализа, причем последний в Андроиде (теоретически) работает намного эффективнее, чем в Винде: приложения тут исполняются в песочнице, и "свободы действий" у них по определению намного меньше, чем у PE/EXE. В том же "докторе", например, использовалась технология Origin Tracing, которая позволяла детектить неизвестные антивирусу угрозы по набору ключевых формальных признаков.

lost55

03.06.2022 13:08+5брал я трубку, за 2,5к пару лет назад, с вишком. это нечто. из антивирусов использовал касперского, доктора веба, нода, аваст, авира - ни один не нашел. поставил сбер -ааа у тебя пять вирусов. слил дамп, нарезал, выкинул нафиг вирусы, прошелся потер обманки (патченый антуту итп для завышения характеристик). а так нормальный тормозной телефон с 512 оперативы, 2 гигами флеша (из них 700 доступно), на киткате. Заявлено было, и показывалось софтом 3072/32/нуга. Про экран это вообще эпик. В общем после перезалива систем, ресета он упал на полку на пару лет, а когда понадобился издох через неделю (не батарея).

Holmogorov Автор

03.06.2022 13:24+1А Антивирус Сбера разве не "касперовский" движок использует?

lost55

03.06.2022 14:09+1сам офигел, потом поковырял каспера, дело в настройках по умолчанию. они в сбере были более параноидальные.

tormozedison

03.06.2022 14:01В тех древних аппаратах, что на киткате, иногда встречается такая ситуация. Мобильный антивирус находит зловреда, указывает его название, снести, понятно, не может. Ищешь поисковиком, что за бяка, находишь описание, в т.ч. с доменным именем, к которому она обращается. И оказывается, что ресурс либо заблокирован как мошеннический, либо там давно вообще никакого сервера-то и нет.

Случается такое и с полезными приложениями, так, например, в одном планшете, где андроид ещё старше, в прошивке имеется виджет, показывающий погоду в Шенчжене. И того сервера, к которому он обращается, давно нет.

Holmogorov Автор

03.06.2022 14:05+2Это потому, что древние трои под Андроид еще не освоили алгоритм DGA. Современные, говорят, умеют.

sebres

03.06.2022 19:25+2А чего там уметь то?

Мешаем 10K раз текущие год-неделя и/или год-месяц, ну и только год с каким-нибудь секретом и "семечками", всё это в строчку по основанию 36 и получаем кучу доменов вида

rmncxhceao.tld. Аппараты будут пробовать стучаться по всем 10K доменам, а ботоводу нужно создать из тех вариантов только 1 для года, 1 для года-месяца, чтобы отдать "команду".

Ну или ещё один для года-неделя, если сильно срочно надо или там увезти или "поднагрузить" чуть-чуть уже проданную бот-сеть нужно.Есть и много хитрее алгоритмы, но мы тут не будем

скрипт-киддис обучать.Вопрос только в том, известна ли конкретная реализация DGA (расковыряли ли то всё уже или ещё нет), чтобы проверить какой-либо трафик. Заблокировать же это всё, да ещё и на месяц/другой вперед - много сложнее (и дороже). Можно конечно просто прикинуться "аппаратом" и искать те домены каждый день и абузить сразу по созданию, однако пока найдем, пока залочим...

Holmogorov Автор

03.06.2022 19:29Да можно лочить хоть до бесконечности: некоторые регистраторы позволяют зарегистрировать домен сразу, а оплачивать через 30 дней, чем и пользуются ботоводы, регистрируя новый C&C раз в пару недель... Иногда работают 5-6 одновременно, и бот стучится туда по очереди, работая с тем управляющим сервером, от которого первым получит валидный ответ.

Holmogorov Автор

03.06.2022 19:57Гораздо выгоднее при таком раскладе засинкхолить C&С ,) При удачном раскладе можно даже перехватить управление ботнетом, если хитрый ботовод на такой случай "стоп-кран" не прикрутил.

dartraiden

04.06.2022 14:50

Hlad

03.06.2022 13:36+1У сына на китайце частично решил проблему путём установки программы «firewall без рута», и запретом всего и вся. Но потом очень быстро купил Самсунг…

Naves

03.06.2022 16:10Несколько лет назад купил телефон Microbit. Через три месяца после покупки активизировался троян с рекламой, уведомлениями, и прочим. Через No root firewall удалось блокировать всю эту фигню, и пользоваться телефоном. А через год вспухла батарея и сдохла.

В приципе телефон стоил буквально пару тысяч рублей, и имел вполне нормальные характеристики на тот момент (автофокуса только не хватало), из-за чего возник философский вопрос. Стоит ли покупать нормальный телефон за условные >10 тыс рублей, который сдохнет (или разобьется) за три года, или просто каждый год покупать очедного китайчика.

Причем нормальных телефонов не лопат с экраном меньше 6 дюймов на тот момент уже сложно было найти в продаже за адекватную цену.

zvasil

04.06.2022 15:09+2Я бы ещё про экологию подумал в таких случаях. Каждый год по телефону это очень много мусора, что, кроме прочего - копейка в копилку долговечных решений.

Yuriks111

04.06.2022 16:28+3А что делает этот No root firewall? Многие тут про него говорят.

qw1

06.06.2022 02:01В системе есть API-шка для поднятия виртуального сетевого адаптера. Штатно ей пользуются VPN-приложения. No root FW создаёт адаптер и весь трафик идёт через него, соответственно, можно фильтровать.

victor_1212

03.06.2022 18:49> троян сидел в прошивке, к которой антивирусное ПО не имеет доступа, если аппарат, конечно, не рутован.

если правильно помню на sim card размещен процессор со своей os, там sw управляющее в частности периодическим сбросом информации на сервер, в этом случае даже с root на cpu что-либо сделать с sim card будет затруднительно

dartraiden

04.06.2022 15:01+1Осталось только понять, каким образом производитель телефона что-то засунет в мою сим-карту. А вот в прошивку — легко.

victor_1212

04.06.2022 17:49> Осталось только понять, каким образом производитель телефона

это конечно, если уверены что именно производитель, про скачивание данных под управлением sim card типа дело известное, вообще интересно было бы разобраться, смотрите любая связь с мачтой для передачи данных через канал provider делается, не совсем понятно когда именно информация уходит с телефона - когда звоните, или периодически как с sim card, типа начал бы с этого

victor_1212

04.06.2022 22:02ps

мне кажется надо поймать как signaling работает для сброса информации на сервер производителя, подходящий момент это установка соединения при обычном звонке, если она перехвачена, то можно создать канал для сброса данных по нужному адресу, по идее log провайдера должен показывать установку паразитного канала через свой soft switch или как у них там устроено, может позвонить в support провайдера и спросить что они видят

qw1

06.06.2022 02:09Осталось только понять, каким образом производитель телефона что-то засунет в мою сим-карту

Видимо комментатор выше имел ввиду радио-модем, он же сигнальный процессор. Который достаточно мощный, чтобы крутить там троянцев (как правило, ARM-ядро с меньшей частотой, чем основные), имеет закрытую ОС, и на которую практически невозможно влиять из OS Android, даже с root-правами. Она же, в свою очередь, имеет доступ ко всей памяти Android и может делать что угодно. И кастомов на него не бывает в силу полной закрытости.

VIPDC

04.06.2022 12:16+2ДА ладно хакеры, броллеры и т.д. Сейчас официальный телефон покупаешь надо час весь мусор сносить через ADB и блокировать доступ, отключать обновления иначе все снова активируется.

НА последнем Redmi 9c для бабушки, сразу удалил 85 приложений. Ну и конечно "No root firewall" must have, пусть лучше что то нужное не запуститься лишний раз.

dartraiden

04.06.2022 15:02+2Ну, это производитель с такой моделью заработка. Почему он «топчик за свои деньги»? Потому что потом крутит рекламу.

Продукцию Xiaomi я рассматриваю к покупке лишь с перспективой сразу же снести родную систему и поставить кастом.

dartraiden

04.06.2022 15:08+2В смартфонах вирусы ещё полбеды — раз там Android, то это означает огромное количество инструментов, которыми можно расковырять прошивку, декомпилировать системные приложения и вырезать из них говнецо. Или тупо заменить эти приложения на чистые аналоги (калькуляторов, клавиатур и всяких камер под Android полно).

Из кнопочных телефонов их выковырять гораздо сложнее. Инструментов кот наплакал, приходится буквально реверсить файлы в отладчике.

Yuriks111

05.06.2022 17:12+1Samsung S10, из Гонконга, покупал запечатанный. Установил NoRoot firewall и поразился бурной сетевой активности приложений и самого андроида.

Посоветуйте ресурс \ подход какая активность OK, а какую сразу блокировать?

alisarin

Почему-то в случае с "Флаем" помогал возврат к заводской прошивке и отключение программы автоматического обновления. Но почему-то стоило подключиться к wi-fi мосметро как загрузка мусора снова начинала работать.

Holmogorov Автор

Многое зависит от того, в какой модуль вшит "подарочек". Собственно, обновление прошивки часто и отвечает за подгрузку всякого интересного.