В мире информационной безопасности существует несколько вариантов, как различным компаниям проверить свои продукты или инфраструктуру на возможность взлома. Например, пентест или тестирование на проникновение — оценка безопасности компьютерных систем или сетей с помощью средств моделирования атаки киберпреступников. Для этого проводится анализ системы на наличие потенциальных уязвимостей, с помощью которых можно спровоцировать некорректную работу целевой системы или ее полный отказ в работе. Кроме того, еще есть Bug Bounty, с помощью которой можно помочь компании найти уязвимости и самому заработать денег.

Что же это такое — Bug Bounty — и для чего оно нужно? Те, кто более-менее знаком с программированием, хакерством и информационной безопасностью, слышал это словосочетание. Bug Bounty — это программа, в рамках которой компания привлекает сторонних специалистов по безопасности для тестирования своего программного обеспечения на уязвимости — за вознаграждение или иные бенефиты. На русский язык лучше всего перевести как «Охота за ошибками». По сути — это определенный свод правил взаимодействия с информационными ресурсами компании. Обычно в него входит регламент проведения программы, перечень ресурсов, описание принимаемых уязвимостей, размеры вознаграждения. В классическом исполнении это описание того, что может взломать белый хакер и сколько получит за ту или иную уязвимость. Так выглядит Bug Bounty для взломщиков. Компании это дает, в первую очередь, непрерывный процесс проверки инфраструктуры, продуктов или ее специалистов на уязвимость. В непрерывном режиме различные энтузиасты с любым уровнем знаний, инструментарием и в разных часовых поясах атакуют ресурсы компании.

Расписывать подробно не буду, так как на Хабре есть отличная статья про работу систем Bug Bounty от Луки Сафонова, написанная еще пять лет назад. Рекомендую к ознакомлению всем желающим.

Сейчас речь больше пойдет о нашем времени, а точнее, о ещё одном событии — это уход различных компаний с российского рынка. И так уж получилось, что одна из самых известных платформ для Bug Bounty — HakerOne —, тоже ушла из России. И ниша Bug Bounty в Российской Федерации очень сильно опустела. Нельзя сказать, что ничего не осталось: есть некоторые программы, например, от компании «Яндекс». Но так, чтобы была единая платформа для многих компаний, которые могли бы к ней подключиться — нет. И тут возникает два пути: один — это создать собственную программу Bug Bounty и второй — на площадке какой-то из компаний создать общую программу для различных компаний. И вот о последней поговорим чуть подробнее.

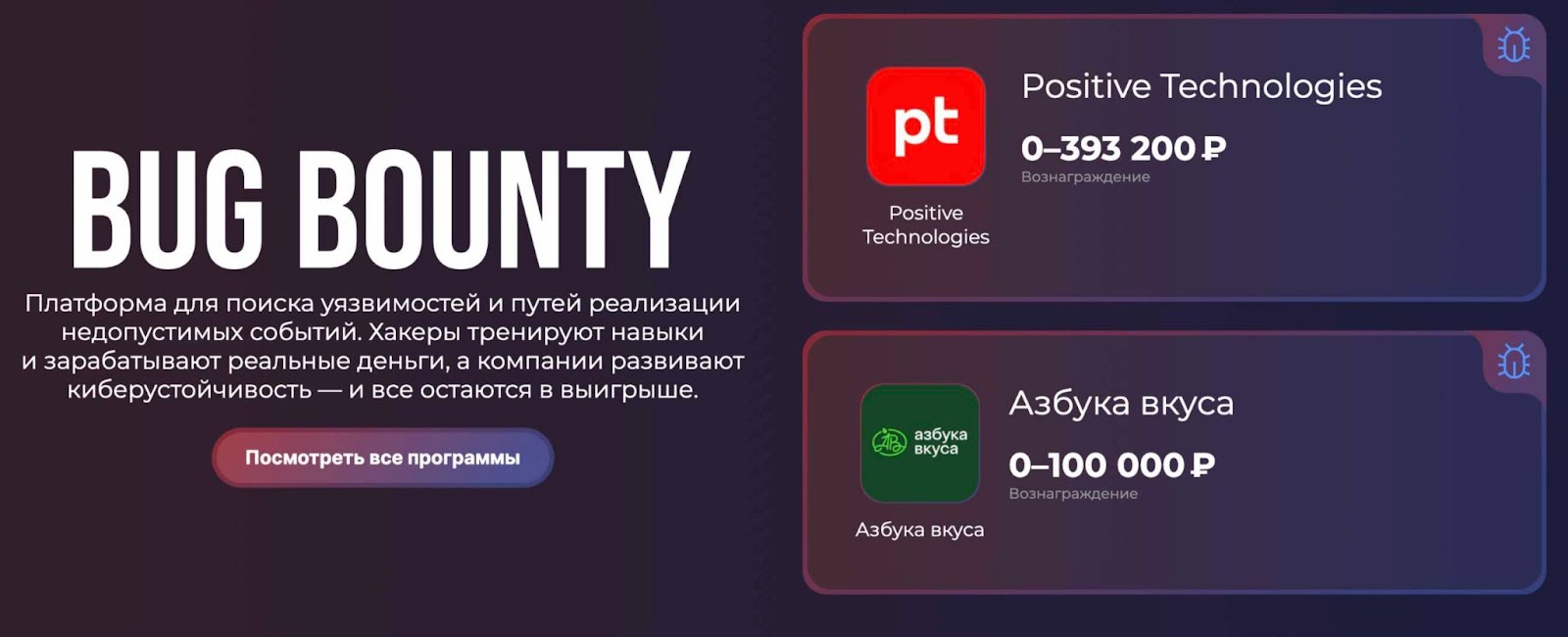

На недавнем форуме Positive Hack Days 11 компания Positive Technologies представила программу Bug Bounty под названием The Standoff 365. Хочется также отметить, что The Standoff 365 Bug Bounty была анонсирована 19 мая 2022 года, о чем информационная служба Хабра писала, так как присутствовала на данном мероприятии. На тот момент на платформе было зарегистрировано 366 белых хакеров, а компаний, готовых к исследованиям безопасности, пока зарегистрировано две: «Азбука вкуса» и Positive Technologies. На 2022 год запланирована регистрация от 500 до 1000 хакеров на платформе и от 10 до 20 компаний, готовых платить за поиск уязвимостей в собственной инфраструктуре. Пока программа рассчитана на внутренний рынок РФ, и на данный момент выплаты для исследователей безопасности будут происходить на рублевые счета. Также и на российские компании, выходящие на платформу вознаграждения. Но, как сказал директор экспертного центра безопасности Positive Technologies Алексей Новиков на пресс-конференции, если уязвимость найдена в продукте, то без привлечения вендора не обойдется.

На платформе компании могут сами устанавливать правила Bug Bounty: сроки, границы исследований, форматы отчетов, суммы вознаграждений и права доступа. Программы рассчитаны на 3, 6 и 12 месяцев и до исчерпания бюджета проекта. Они могут быть даже непрерывны в течение нескольких лет. Сами отчеты об уязвимостях белые хакеры могут отправлять напрямую компаниям или пройти верификацию экспертов Positive Technologies. В перспективе компании смогут сделать программу публичной для всех или дать к ней доступ только определенным группам таких хакеров, например, тем, кто ранее выявил уязвимости в приложениях и системах конкретной организации.

Кроме того, информационной службе удалось поговорить с СРО The Standoff 365 Ярославом Бабиным и задать ему вопросы по этой программе.

1. Вы были участником различных Bug Bounty платформ, скажите, вы учитывали свой опыт при создании платформы The Standoff 365?

Да, конечно. Команда PT SWARM (PT Security Weakness Advanced Research and Modeling), в состав которой я вхожу, участвовала в программах от Microsoft, Google, Adobe, Apple, AT&T, PayPal, GitLab, IBM, Salesforce, Mastercard, VK, Яндекс и Mozilla. Этот опыт мы учитывали при создании платформы The Standoff 365 Bug Bounty.

В наших интересах разрабатывать платформу не только для удобства бизнеса, но и для самих исследователей, поскольку успех платформы будет зависеть от количества активных белых хакеров. Плюс, мы переосмыслили классический подход к формату Bug Bounty и дали возможность хакерам-участникам программы попытаться реализовать недопустимые события в системах, приложениях и инфраструктуре наших клиентов. В конечном счете, с точки зрения исследователя, это интереснее, чем искать отдельные уязвимости, а бизнес, в свою очередь, нагляднее понимает, за что конкретно платит исследователю.

2. Какие платформы вам были наиболее удобны?

HackerOne. Однако начинал я с программы «Яндекса», которая использует личную разработку для взаимодействия с исследователями. Она не очень удобна, но на ней я заработал свой первый миллион рублей.

3. Возможно ли, что наиболее активные исследователи безопасности будут вами потом приглашены на работу?

В нашей практике много таких случаев, точно больше десяти. Вот, например, несколько профилей наших сотрудников на H1 https://hackerone.com/circuit https://hackerone.com/pisarenko, которые сейчас работают в отделе анализа защищенности приложений Positive Technologies

4. Bug Bounty vs пен-тест vs SecOps. Одно может заменять другое, или это всё — элементы одной мозаики?

Bug Bounty и тестирование на проникновение — это часть SecOps. Разница в том, что при пентесте вы получаете аудит в рамках определенного времени, он позволяет получить результат за короткий промежуток времени. В случае с Bug Bounty — клиент платит только за конкретные уязвимости или реализацию недопустимых событий, а не за время хакера, которое он может потратить на исследование.

5. Как правильно «оценить» обнаруженную уязвимость? Какие есть варианты благодарности, если средств для награды недостаточно?

Думаю, что при оценке вознаграждения нужно отталкиваться от значимости той угрозы, которая несет в себе эта уязвимость для бизнеса. Бюджеты до сих пор часто не соответствуют тем затратам, которые может понести компания, если уязвимость будет реализована. Часто компании начинают с бесплатных программ, чтобы внедрить Bug Bounty в свои процессы, исправить верхнеуровневые уязвимости, а спустя какое-то время начинают либо платить, либо отправлять какой-то фирменный мерч программы. Бывают и другие случаи, например, «Азбука вкуса» платила баллами, которые можно было потратить у них в магазине.

6. Какие основные требования для/внутри компании, которая хочет ввязаться в эту тему и начать работать с Bug Bounty для своих продуктов?

Требований никаких нет, но у бизнеса должен появиться такой запрос. Bug Bounty — это не просто поиск отдельных уязвимостей, это долгая и непрерывная работа, которая помогает решать проблемы всего процесса разработки и управления IT с точки зрения ИБ. Например, когда хакер приносит уязвимость, то задача команды безопасности клиента не просто исправить ее или оповестить о ней команду разработки, а сделать так, чтобы эта уязвимость была исправлена во всех продуктах этой компании и не повторилась через месяц или год.

7. Участие в Bug Bounty это всё-таки ещё призвание или уже бизнес? Можно ли зарабатывать на различных Bug Bounty платформах? Freelance vs fulltime.

Если еще лет 7 назад это было призванием, то сейчас для нового поколения — это скорее заработок. Многие специалисты из смежных областей IT (тестирование, разработка) часто приходят «багхантить» в свободное от основной работы время, потому что суммы выплат у некоторых программ впечатляют (10000-30000 долларов). Некоторые даже уходят в «багхантить» на фуллтайм, вот например, статья reactors08, который на тот момент писал, что это его основной заработок.

8. Каким образом в сообществе решаются этические вопросы? Соблазн продать уязвимость на черном рынке или воспользоваться Bug Bounty.

Это целиком остается на совести исследователя. С одной стороны — возможность рассказать всему миру о том, что он помог найти и устранить уязвимость в известном Micrtosoft, получить от них благодарность, добавить это в резюме, с другой стороны — не получить ничего, так как Bug Bounty уязвимость, вероятно, примет и поправит, а «черному рынку» она может быть вовсе не интересна. Однако, клиенты могут на это влиять, увеличивая вознаграждения за отдельные уязвимости или реализацию недопустимых событий для их бизнеса, чтобы исследователю было выгоднее сдавать обнаруженную им ошибку.

9. Как/учатся быть/становятся этичными хакерами, участвующими в различных платформах Bug Bounty?

Начать можно с изучения материала про типовые уязвимости и атаки на веб-приложения, лично я так и делал. После — практика на каких-либо площадках типа https://www.hackerone.com/hackers/hacker101 или https://www.root-me.org/, мы писали большую статью с материалами, можно посмотреть тут. Затем можно переходить к практике и идти к нам на платформу и выбирать любую программу.

На том же форуме в тот же день директор департамента обеспечения кибербезопасности Минцифры Владимир Бенгин озвучил анонс другой программы — первой государственной программы Bug Bounty в РФ. Систему планируется запустить в 2022 году. Списка требований к государственным структурам пока нет. Регулятор надеется, что критерии будут минимальными, и как можно больше владельцев государственных информационных систем получат доступ к программе Bug Bounty.

Comebreathe

А что на текущий момент в РФ с законодательной базой под баг баунти? С практической точки зрения интересно, насколько реален вариает привлечения хантера, например, по 272 УК, при каком бы то ни было несоблюдении им программы баунти. Какими нормами это вообще регулируется?