Всем добра уважаемые хабровцы и любители Mikrotik.

Долго мучился IKEv2 Server Mikrotik, частые ошибки, при казалось бы правильной настройке, Windows клиенты подключаются с теми же сертификатами без проблем, а Mac и iOS:

identity not found for server:vpn.h.ru peer: FQDN: mac-vpn.h.ru

peer's ID does not match certificate и прочие...

Подключиться по IKEv2 с сертификатом Apple устройств к VPN Mikrotik, тк есть особенности со стороны Apple устройств, ниже предлагаю решение вопроса, мой гештальт закрыт наконец-то.

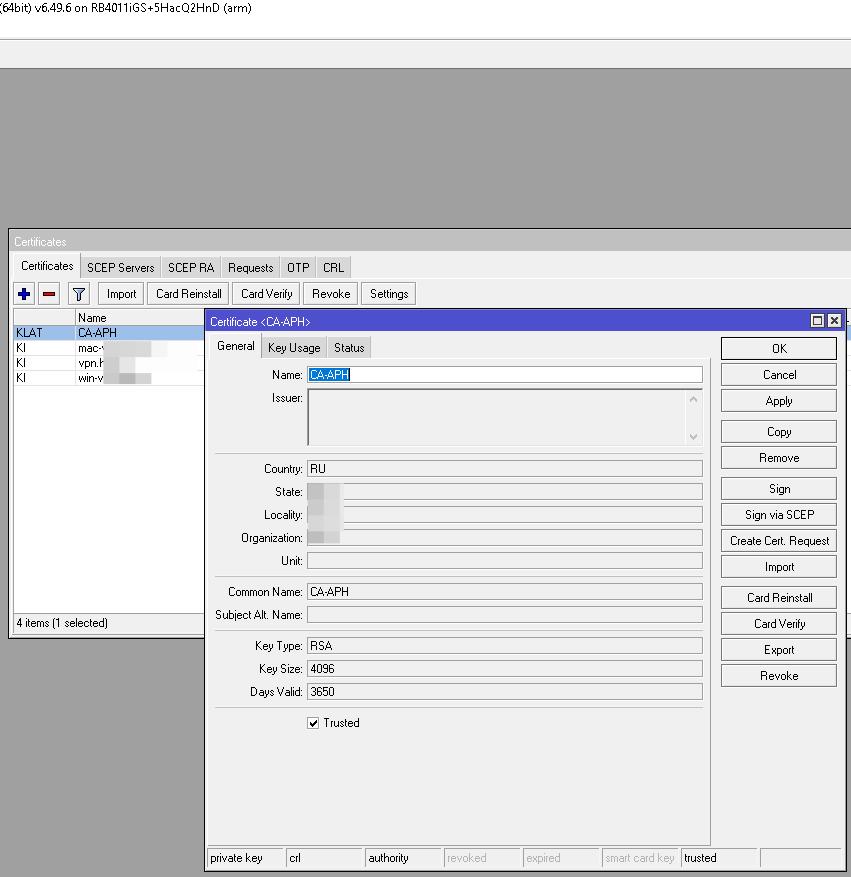

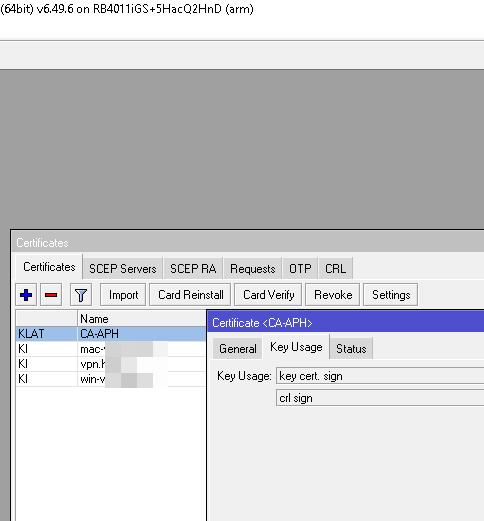

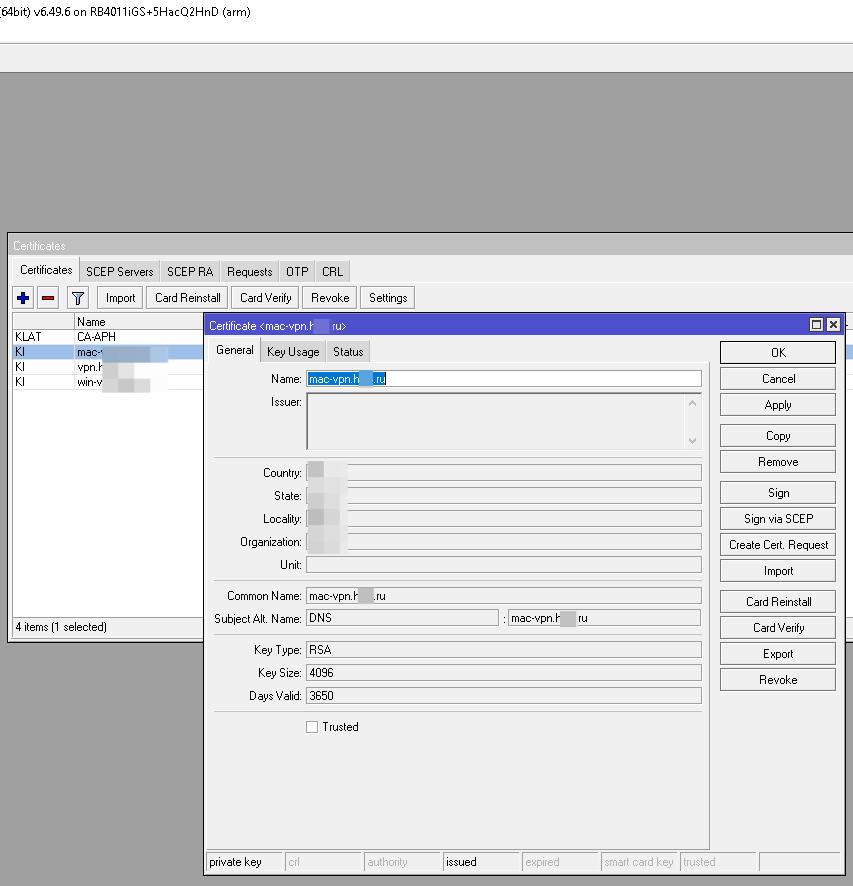

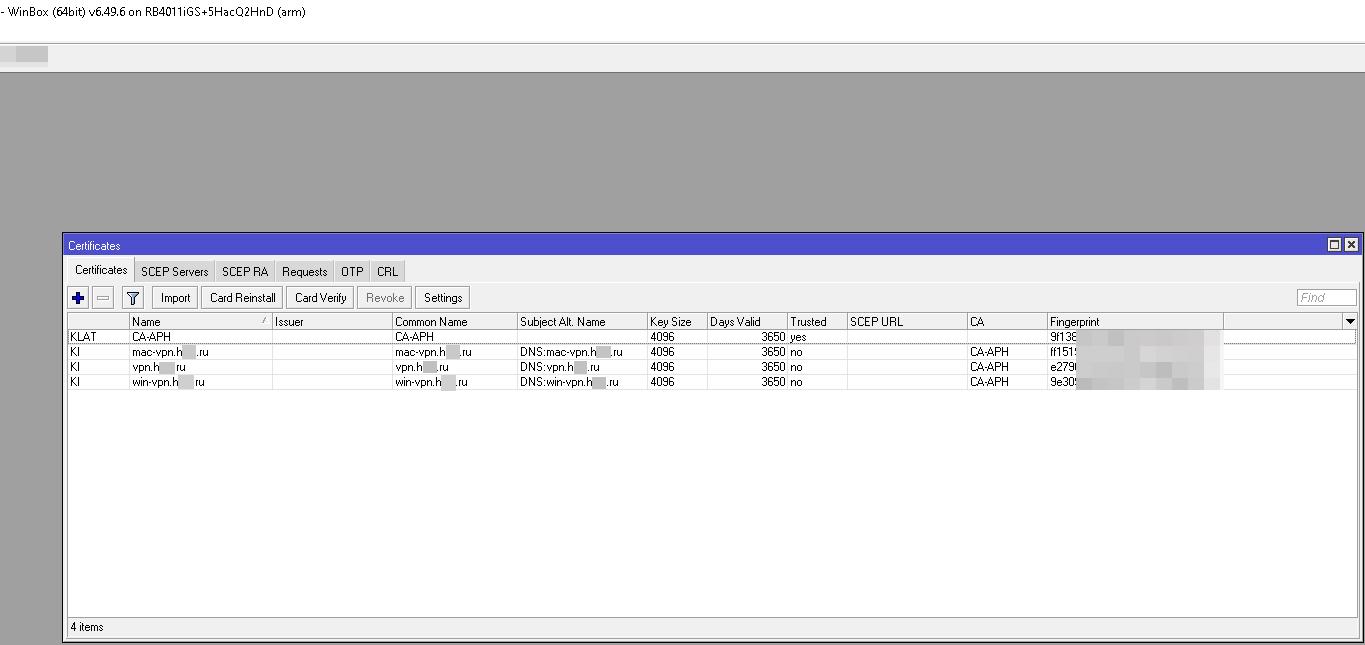

ШАГ1: настраиваем сервер IKEv2 на Mikrotik, например, по этой статье. Важно сертификаты RSA: СА, сервера и клиентов размером 4096, время 3650 дней, при создании сервера и клиентских сертификатов, указываем Common Name и Subject Alt. Name: DNS например доменное имя, А записью ведущее на ваш IP реальный - белый, на сам Mikrotik, либо в вашей инфраструктуре в конечном итоге, чтобы его получил Input Mikrotik, данное имя указываем в Common Name и Subject Alt. Name например: vpn.domain.ru

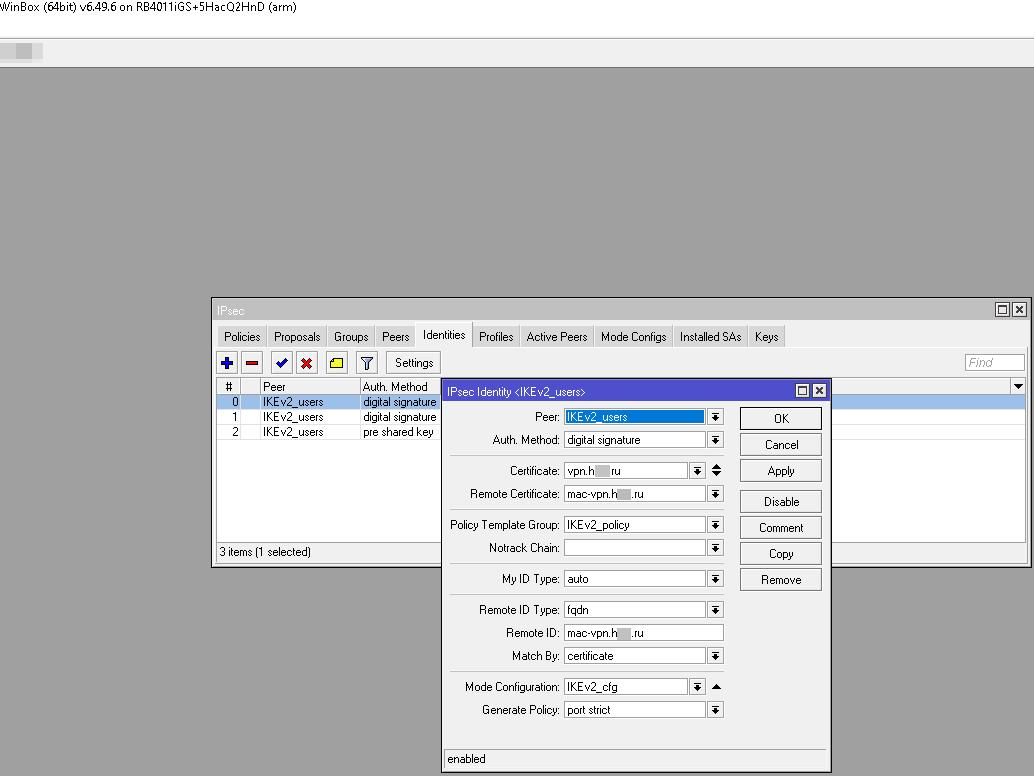

ШАГ2. Далее настраиваем IPSec как в статье выше, при этом Identity для MacOS вот так:

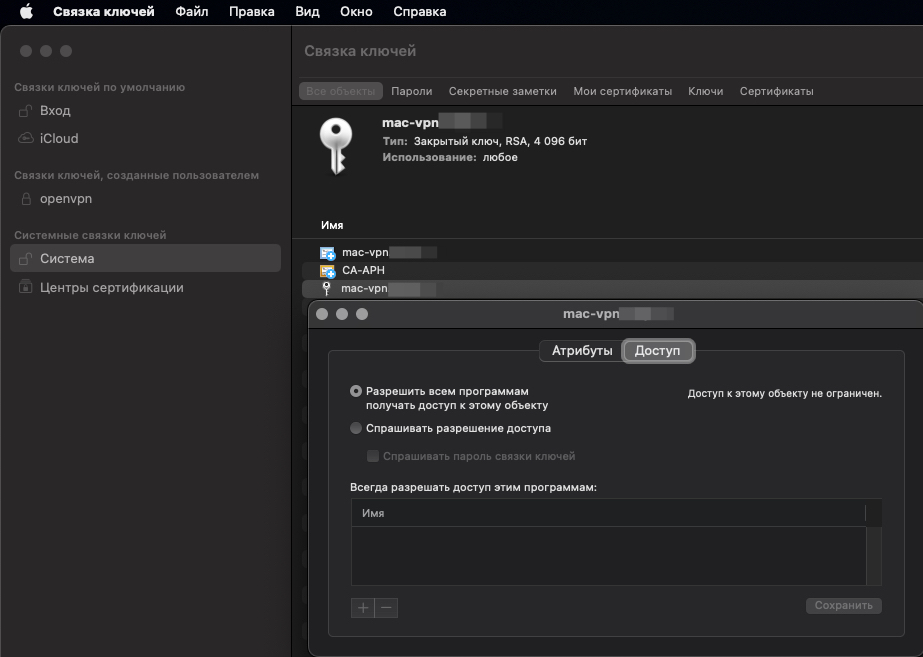

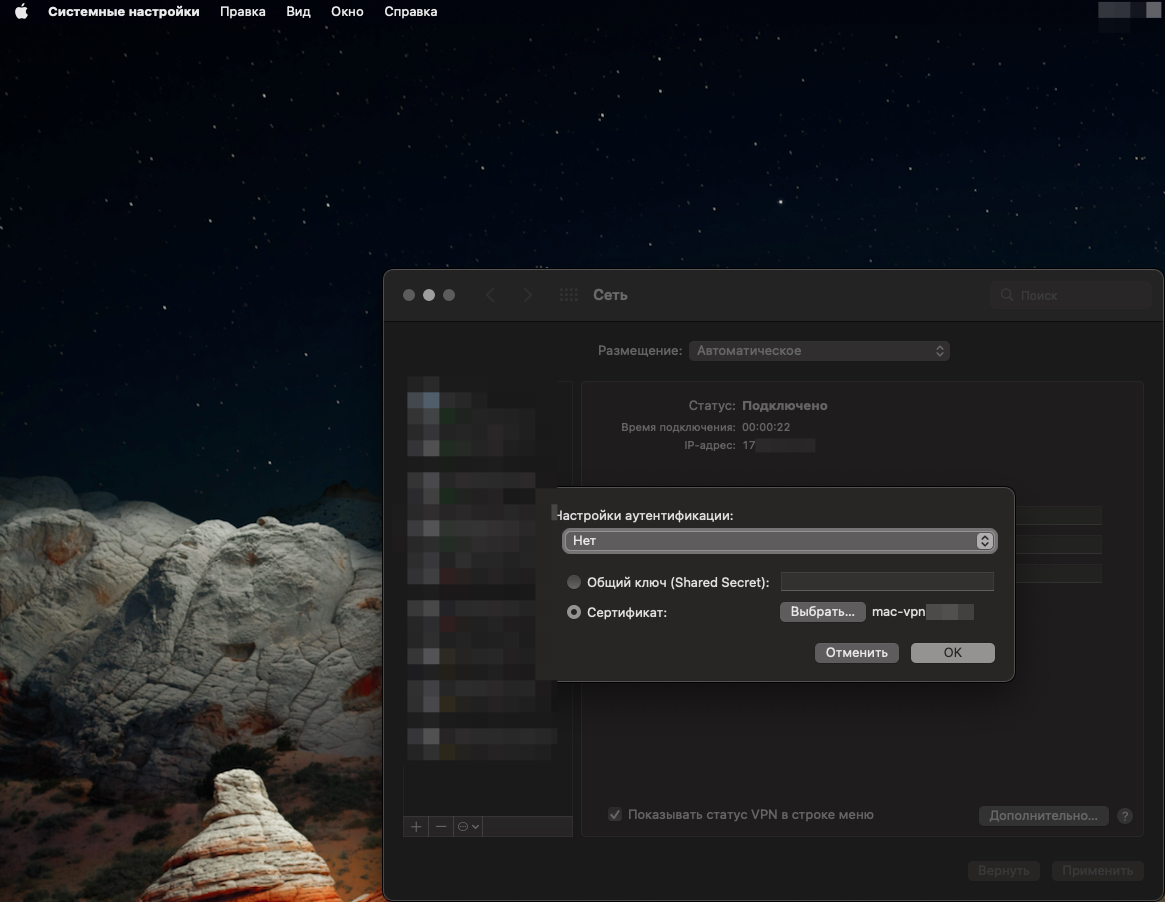

ШАГ3: Настраиваем подключение на MacOS, момент, после экспорта сертификата p12 из Mikrotik: а) добавьте сертификат в связку ключей; б) сделайте доверенным корневой сертификат; в) не нужно выбирать сразу сертифкат в пдключении VPN, выберите нет и далее где появится выбор ввода Shared Key ниже в обзоре выберите свой сертификат; г) если вы не хотите вводить каждый раз имя пользователя и пароль при доступе к сертификату, зайдите еще раз в связку ключей и в закрытый ключик сертификата и дайте доступ всем программам, либо доступ агенту neagent - NEIKEv2Provider:

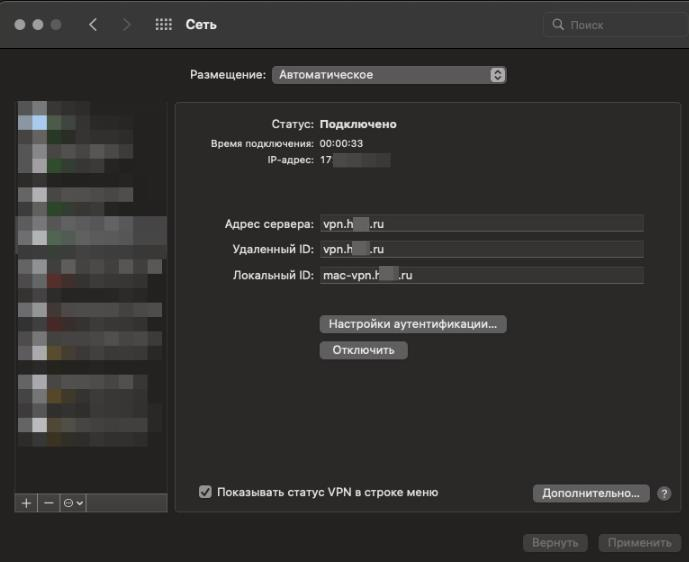

ШАГ4: Важно также указать в адрес сервера ваше подключение: vpn.domain.ru в Уладаленный ID: тоже самое vpn.domain.ru а в Локальный ID как раз Subject Alt. Name который вы указывали в сертификате пользователя на Mikrotik:

Подключение состоялось. Всем успехов. ИМХО на будущее пользовать WireGuard, но это уже другая тема, без танцев с бубном и прочих "прелестей", сгенерил ключи и все готово.

m1skam

И получить другой набор проблем под macOS и iOS. Вроде телефон или компьютер исправно рапортуют, что успешно подключились к VPN, но вот беда интернета нет от слова совсем, а дело все в том, что родной клиент будет показывать успешное подключение даже при пустом конфигурационном файле.

Ну и управлять пользователями WireGuard на микротике, после firezone, не особо хочется.

Nova_Logic

Они «будут рапортовать» потому-что в wireguard нет и подключения как такового., есть интерфейс с параметрами. Если все было настроено верно-пакеты успешно пойдут